Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

Ez a cikk a forrásadatbázis rugalmas Azure Database for PostgreSQL-kiszolgálóhoz való csatlakoztatásának különböző forgatókönyveit ismerteti az Azure Database for PostgreSQL migrálási szolgáltatásával. Minden forgatókönyv különböző hálózati követelményekkel és konfigurációkkal rendelkezik a migrálási kapcsolat sikeres létrehozásához. A konkrét részletek a forráskörnyezet és a célkörnyezet tényleges hálózati beállításától és követelményeitől függően változnak.

Az alábbi táblázat a migrálási forgatókönyveket foglalja össze. A táblázat azt jelzi, hogy az egyes forgatókönyvek támogatottak-e a forrás- és célkörnyezetek konfigurációi alapján.

| PostgreSQL-forrás | Target | Supported |

|---|---|---|

| Helyszíni nyilvános IP-címmel | Rugalmas Azure Database for PostgreSQL-kiszolgáló nyilvános hozzáféréssel | Yes |

| Virtuális magánhálózaton (VPN) vagy Azure ExpressRoute-on keresztüli privát IP-címmel rendelkező helyszíni környezetek | Azure Database for PostgreSQL rugalmas kiszolgáló, integrált virtuális hálózattal (VNet) | Yes |

| Amazon Relational Database Service (Amazon RDS) for PostgreSQL vagy Amazon Aurora PostgreSQL nyilvános IP-címmel | Rugalmas Azure Database for PostgreSQL-kiszolgáló nyilvános hozzáféréssel | Yes |

| Amazon RDS for PostgreSQL vagy Amazon Aurora PostgreSQL privát hozzáféréssel VPN-en vagy ExpressRoute-on keresztül | VNet-integrációval rendelkező Azure Database for PostgreSQL rugalmas kiszolgáló | Yes |

| Google Cloud SQL for PostgreSQL | Rugalmas Azure Database for PostgreSQL-kiszolgáló nyilvános hozzáféréssel | Yes |

| Google Cloud SQL for PostgreSQL privát hozzáféréssel VPN-en vagy ExpressRoute-on keresztül | VNet-integrált Azure Database for PostgreSQL rugalmas kiszolgáló | Yes |

| A PostgreSQL egy Azure-beli virtuális gépre (VM) telepítve ugyanabban a virtuális hálózaton vagy egy másik virtuális hálózaton | VNet-integrált Azure Database for PostgreSQL rugalmas kiszolgáló ugyanazon a virtuális hálózaton vagy egy másik virtuális hálózaton | Yes |

| Azure Database for PostgreSQL – Önálló kiszolgáló nyilvános hozzáféréssel | Azure Database for PostgreSQL rugalmas kiszolgáló VNet-integrációval | Yes |

| Azure Database for PostgreSQL – Önálló kiszolgáló privát végponttal | VNetbe integrált Rugalmas Azure Database for PostgreSQL szerver | Yes |

| Azure Database for PostgreSQL – Önálló kiszolgáló privát végponttal | Rugalmas Azure Database for PostgreSQL-kiszolgáló privát végponttal | Yes |

| Privát hozzáféréssel rendelkező PostgreSQL-források | Rugalmas Azure Database for PostgreSQL-kiszolgáló privát végponttal | Yes |

| Privát hozzáféréssel rendelkező PostgreSQL-források | Rugalmas Azure Database for PostgreSQL-kiszolgáló nyilvános hozzáféréssel | No |

Helyszíni (nyilvános IP-cím) rugalmas kiszolgálóra (nyilvános hozzáférés)

Hálózatkezelési lépések:

- Győződjön meg arról, hogy a forrásadatbázis-kiszolgáló nyilvános IP-címmel rendelkezik.

- Konfigurálja a tűzfalat a PostgreSQL-port kimenő kapcsolatainak engedélyezéséhez (az alapértelmezett port az 5432).

- Győződjön meg arról, hogy a forrásadatbázis-kiszolgáló elérhető az interneten keresztül.

- A beállítás teszteléséhez ellenőrizze az Azure Database for PostgreSQL célpéldánya és a forrásadatbázis közötti kapcsolatot. Ellenőrizze, hogy a migrálási szolgáltatás hozzáfér-e a forrásadatokhoz.

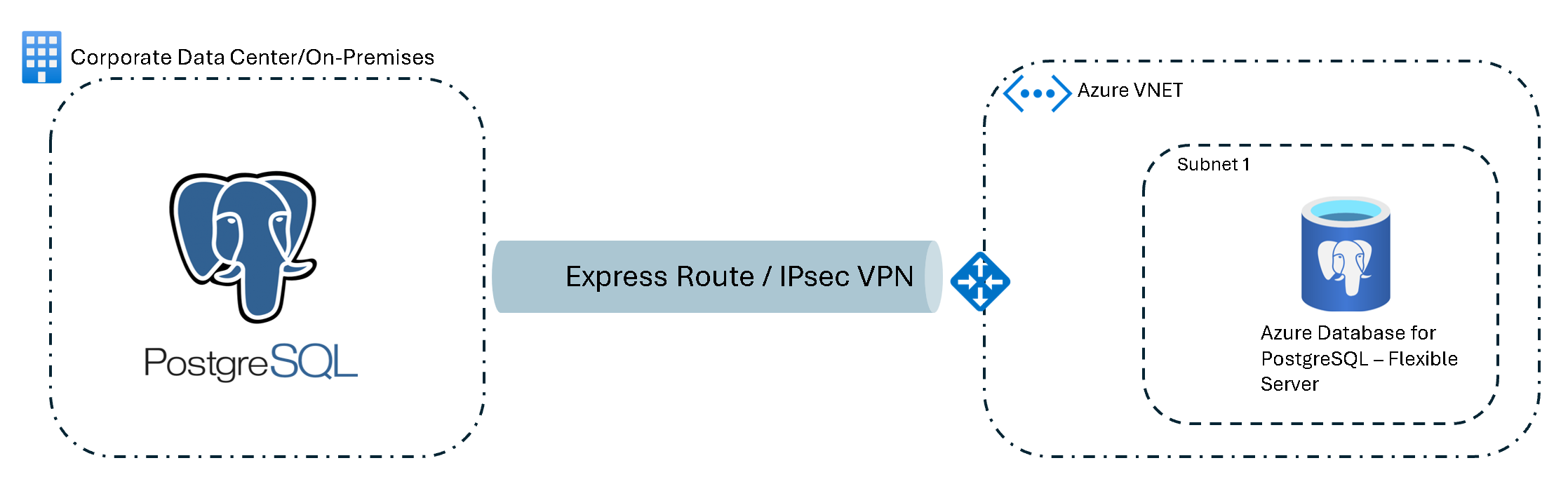

Helyszíni (privát IP-cím) virtuális hálózattal integrált rugalmas kiszolgálóra (ExpressRoute vagy VPN)

Hálózatkezelési lépések:

- Állítson be egy helyek közötti VPN-t vagy Egy ExpressRoute-példányt a helyszíni hálózat és az Azure közötti biztonságos, megbízható kapcsolat érdekében.

- Konfigurálja az Azure-beli virtuális hálózatot a helyszíni IP-címtartományból való hozzáférés engedélyezéséhez.

- Állítson be hálózati biztonságicsoport-szabályokat a PostgreSQL-porton (az alapértelmezett port 5432) a helyszíni hálózatról érkező forgalom engedélyezéséhez.

- A beállítás teszteléséhez ellenőrizze az Azure Database for PostgreSQL célpéldánya és a forrásadatbázis közötti kapcsolatot. Ellenőrizze, hogy a migrálási szolgáltatás hozzáfér-e a forrásadatokhoz.

Felügyelt PostgreSQL-szolgáltatás (nyilvános IP-cím) rugalmas kiszolgálóra (nyilvános/privát hozzáférés)

A felhőszolgáltató forrás PostgreSQL-példányának (például AWS-nek vagy GCP-nek) nyilvános IP-címmel vagy az Azure-hoz való közvetlen kapcsolattal kell rendelkeznie.

Hálózatkezelési lépések:

Nyilvános hozzáférés

- Ha a PostgreSQL-példány az Amazon Web Servicesben (AWS), a Google Cloud Platformban (GCP) vagy egy másik felügyelt PostgreSQL-szolgáltatásban nem érhető el nyilvánosan, módosítsa a példányt úgy, hogy engedélyezze az Azure-ból való kapcsolatokat. A felhőszolgáltató konzolján (például az AWS felügyeleti konzolján vagy a Google Felhőkonzolon) módosítsa a beállítást a nyilvános akadálymentesség engedélyezéséhez.

- A felhőszolgáltató biztonsági beállításaiban (például az AWS biztonsági csoportjaiban vagy a GCP tűzfalszabályaiban) adjon hozzá egy bejövő szabályt az Azure Database for PostgreSQL nyilvános IP-címéről vagy tartományából érkező forgalom engedélyezéséhez.

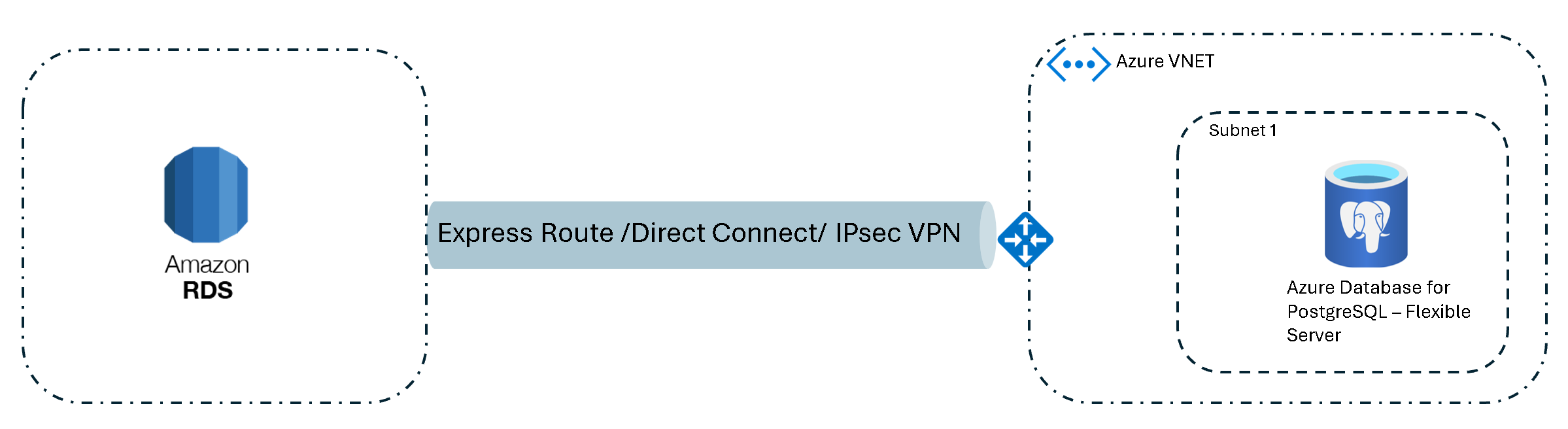

Privát hozzáférés

- Hozzon létre biztonságos kapcsolatot az ExpressRoute, az IPsec VPN vagy egy megfelelő magánkapcsolati szolgáltatás használatával (Azure ExpressRoute, AWS Direct Connect, GCP Interconnect) az Azure-hoz.

- A forrásfelhő-szolgáltató biztonsági beállításaiban (például AWS biztonsági csoportok vagy GCP tűzfalszabályok) adjon hozzá egy bejövő szabályt, amely engedélyezi a forgalmat az Azure Database for PostgreSQL nyilvános IP-címéről vagy tartományából, vagy az Azure-beli virtuális hálózat IP-címtartományából a PostgreSQL-porton (az alapértelmezett port az 5432).

- Hozzon létre egy virtuális hálózatot az Azure-ban ugyanabban a régióban, mint az Azure Database for PostgreSQL-példány. Állítsa be a hálózati biztonsági csoportot, hogy engedélyezze a kimenő kapcsolatokat a forrásfelhő-szolgáltató PostgreSQL-példányának IP-címéhez az alapértelmezett 5432-s porton.

- Állítson be hálózati biztonsági csoportszabályokat az Azure-ban, hogy engedélyezze a bejövő kapcsolatokat a felhőszolgáltatótól (például AWS-ből vagy GCP-ből) az Azure Database for PostgreSQL IP-címtartományába.

- Tesztelje a PostgreSQL-példány kapcsolatát a felügyelt PostgreSQL szolgáltatásban (például AWS, GCP vagy Heroku) és az Azure Database for PostgreSQL-ben, hogy ne történjen hálózati probléma.

Azure-beli virtuális gép (privát hozzáférés) az Azure Database for PostgreSQL-hez (különböző virtuális hálózatok)

Ez a forgatókönyv az Azure Virtual Machines egy példánya és egy rugalmas Azure Database for PostgreSQL-kiszolgáló közötti kapcsolatot ismerteti, amelyek különböző virtuális hálózatokban találhatók. A virtuális hálózatok közötti forgalom megkönnyítéséhez virtuális hálózatok közötti társviszony-létesítésre és megfelelő hálózati biztonsági csoportszabályokra van szükség.

Hálózatkezelési lépések:

- A közvetlen hálózati kapcsolat engedélyezéséhez állítsa be a virtuális hálózatok közötti társviszonyt a két virtuális hálózat között.

- Konfigurálja a hálózati biztonsági csoport szabályait a PostgreSQL-porton történő forgalom engedélyezéséhez a VNet-ek között.

Azure-beli virtuális gép – Azure Database for PostgreSQL (ugyanaz a virtuális hálózat)

A konfiguráció egyszerű, ha egy Azure-beli virtuális gép és egy rugalmas Azure Database for PostgreSQL-kiszolgáló ugyanabban a virtuális hálózaton található. Állítsa be a hálózati biztonsági csoport szabályait, hogy engedélyezze a belső forgalmat a PostgreSQL-porton. Nincs szükség más tűzfalszabályokra, mert a forgalom a virtuális hálózaton marad.

Hálózatkezelési lépések:

- Győződjön meg arról, hogy a virtuális gép és a PostgreSQL-kiszolgáló ugyanabban a virtuális hálózaton található.

- Konfigurálja a hálózati biztonsági csoport szabályait a PostgreSQL-porton lévő virtuális hálózaton belüli forgalom engedélyezéséhez.

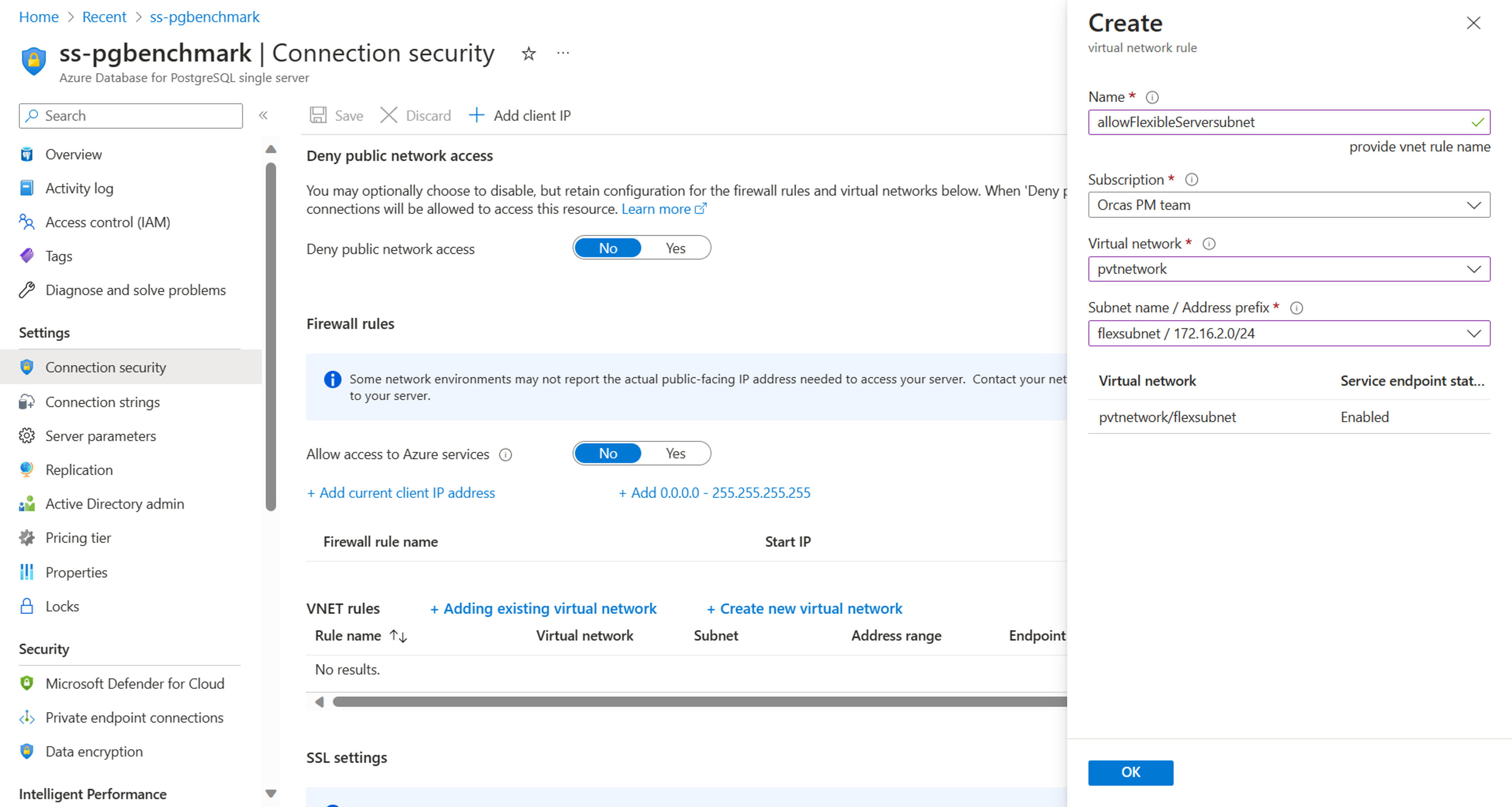

Egykiszolgálós (nyilvános hozzáférés) virtuális hálózattal integrált rugalmas kiszolgálóhoz

Az Azure Database for PostgreSQL rugalmas kiszolgáló – Single Server változata közötti kapcsolat megkönnyítése érdekében, amely nyilvános hozzáféréssel rendelkezik, és egy virtuális hálózatba integrált rugalmas kiszolgálóval, konfigurálja az önálló kiszolgálót úgy, hogy engedélyezze a kapcsolódást abból az alhálózatból, ahol a rugalmas kiszolgáló üzembe van helyezve.

Az alábbiakban röviden ismertetjük a kapcsolat beállításának lépéseit:

VNet-szabály hozzáadása egyetlen kiszolgálóhoz:

Az Azure Portalon nyissa meg az Önálló Azure Database for PostgreSQL-példányt.

Nyissa meg a Kapcsolatbiztonság beállításait.

A Virtuális hálózati szabályok szakaszban válassza a Meglévő virtuális hálózat hozzáadása lehetőséget.

Adja meg, hogy melyik virtuális hálózat csatlakozhat egyetlen kiszolgálóhoz.

Szabálybeállítások konfigurálása:

A konfigurációs panelen adja meg az új virtuális hálózati szabály nevét.

Válassza ki azt az előfizetést, amelyben a rugalmas kiszolgáló található.

Válassza ki a rugalmas kiszolgálóhoz társított virtuális hálózatot és adott alhálózatot.

A beállítások megerősítéséhez kattintson az OK gombra.

A lépések elvégzése után az önálló kiszolgáló úgy van beállítva, hogy fogadja a rugalmas kiszolgáló alhálózatáról érkező kapcsolatokat a két kiszolgáló közötti biztonságos kommunikáció érdekében.

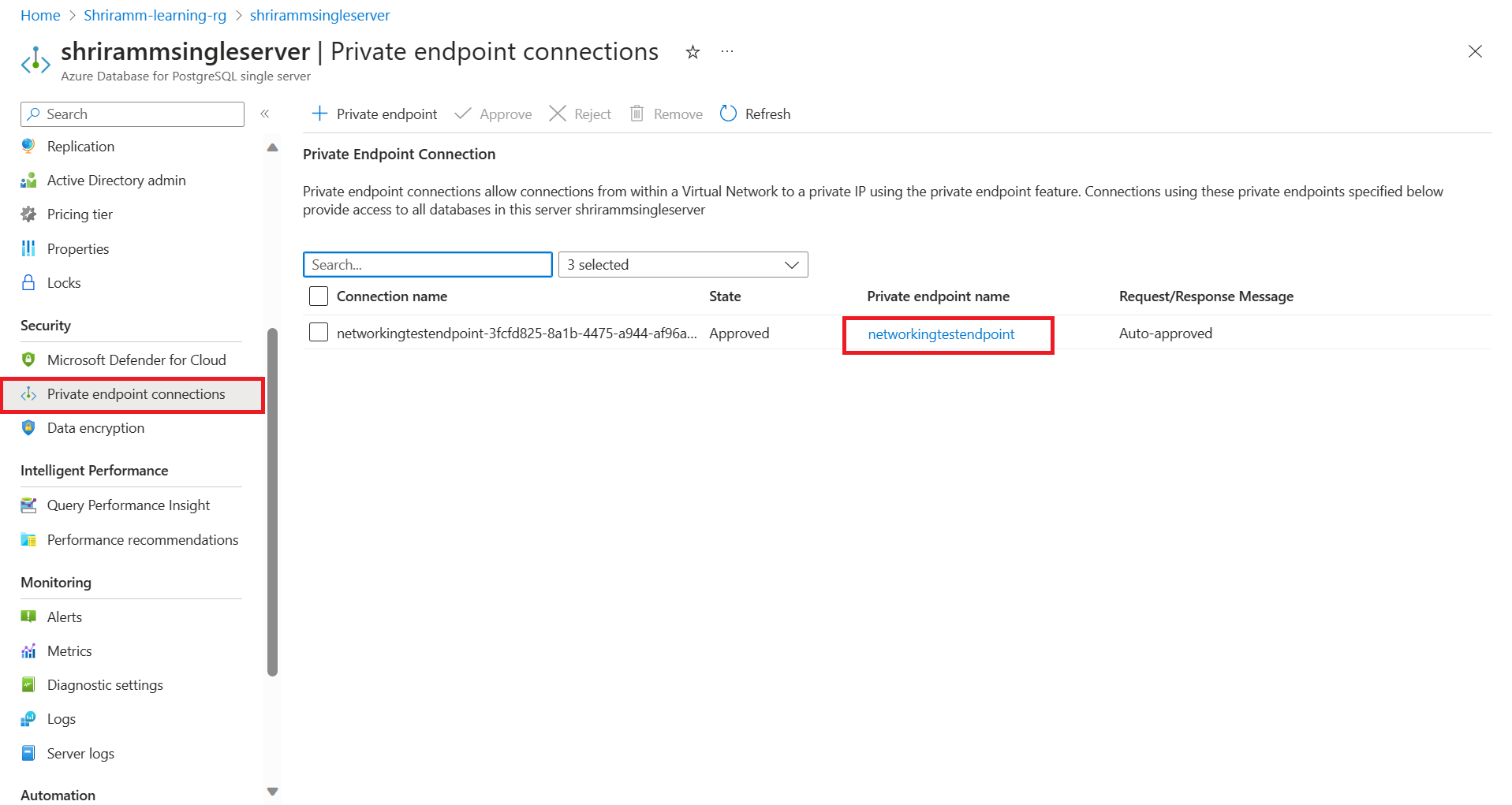

Egykiszolgálós (privát végpont) virtuális hálózattal integrált rugalmas kiszolgálóhoz

Az Azure Database for PostgreSQL rugalmas kiszolgáló és a privát végponttal rendelkező önálló kiszolgáló közötti kapcsolat megkönnyítése egy virtuális hálózatba integrált rugalmas kiszolgáló esetében:

Privát végpont részleteinek lekérése:

Az Azure portálon nyissa meg az Azure Database for PostgreSQL egyszerű kiszolgáló példányát. Válassza ki a privát végpontot a virtuális hálózat és az alhálózat részleteinek megtekintéséhez.

Nyissa meg a rugalmas kiszolgáló Hálózatkezelés panelét. Jegyezze fel a kiszolgáló virtuális hálózatának és alhálózatának adatait.

A VNet társviszony követelményeinek értékelése:

Ha mindkét kiszolgáló különböző virtuális hálózatokban található, engedélyeznie kell a virtuális hálózatok közötti társviszony-létesítést a virtuális hálózatok összekapcsolásához. A társviszony-létesítés nem kötelező, ha a kiszolgálók ugyanabban a virtuális hálózaton, de különböző alhálózatokban találhatók. Győződjön meg arról, hogy egyetlen hálózati biztonsági csoport sem blokkolja a rugalmas kiszolgálóról az egyetlen kiszolgálóra érkező forgalmat.

A privát DNS-zóna konfigurálása:

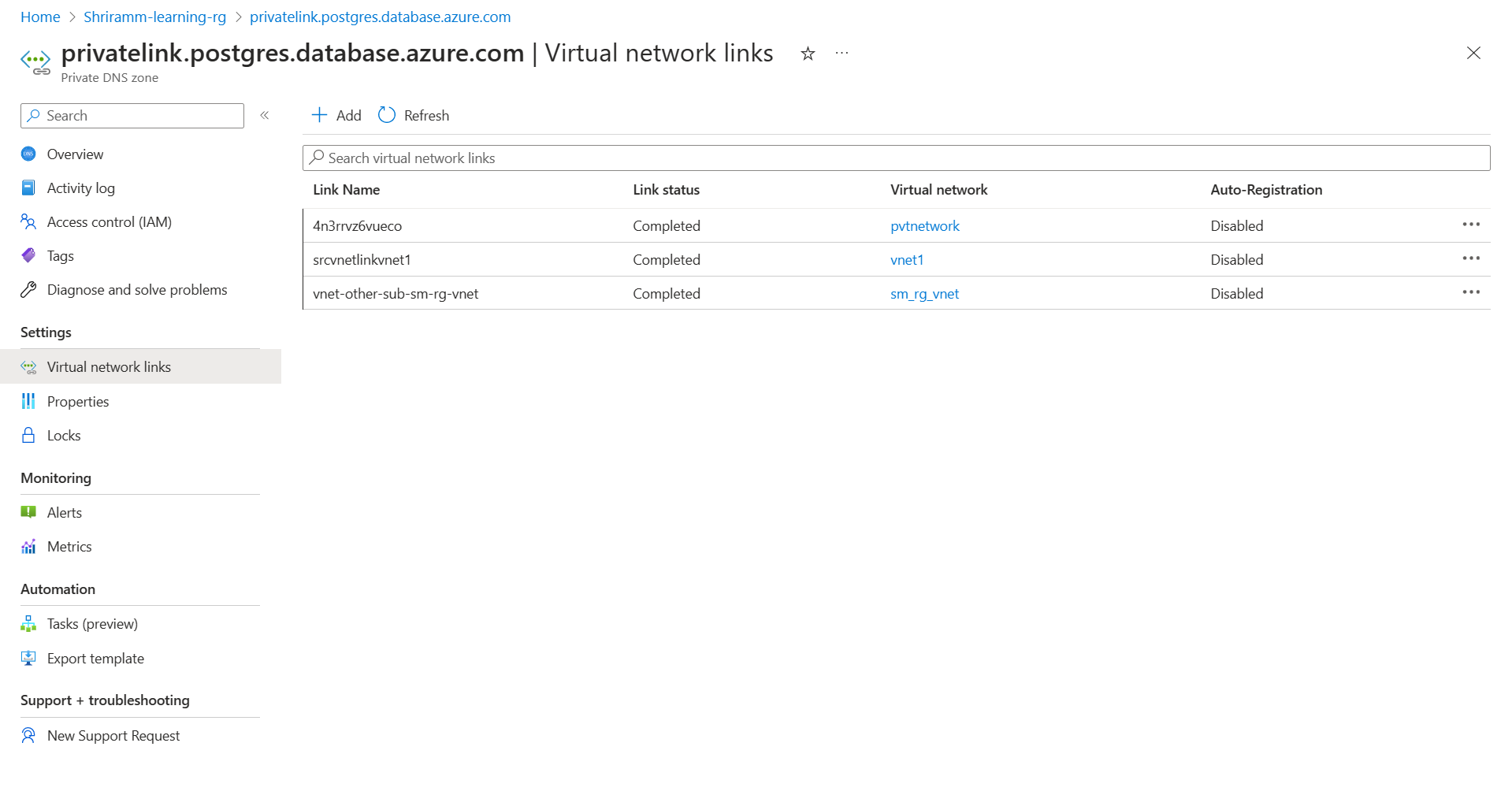

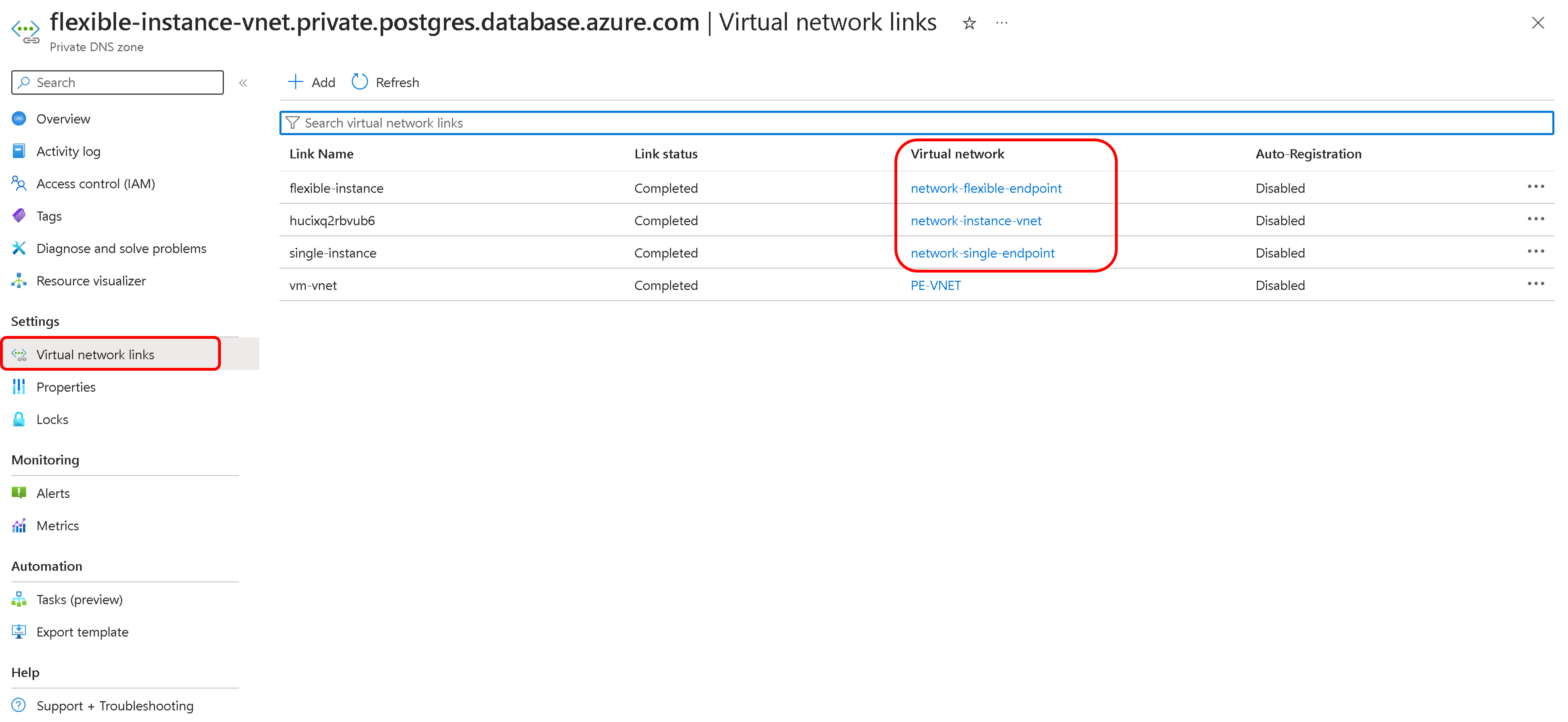

Nyissa meg a rugalmas kiszolgáló Hálózatkezelés panelét, és ellenőrizze, hogy konfigurálva van-e privát DNS-zóna. Ha egy privát DNS-zóna van használatban, lépjen a privát DNS-zónára a portálon. A bal oldali panelen válassza a Virtuális hálózati kapcsolatok lehetőséget , és ellenőrizze, hogy az egyetlen kiszolgáló és a rugalmas kiszolgáló virtuális hálózata megjelenik-e a listában.

Ha nincs használatban privát DNS-zóna, válassza a Hozzáadás gombot, és hozzon létre egy hivatkozást erre a privát DNS-zónára az egyetlen kiszolgáló és a rugalmas kiszolgáló virtuális hálózatai számára.

Nyissa meg az önálló kiszolgáló privát végpontját, és válassza a DNS-konfiguráció panelt. Ellenőrizze, hogy egy privát DNS-zóna van-e csatlakoztatva ehhez a végponthoz. Ha nem, csatoljon egy privát DNS-zónát a Konfiguráció hozzáadása gombra kattintva.

Válassza ki a privát DNS-zónát az önálló kiszolgáló privát végpontján. Ellenőrizze, hogy az önálló kiszolgáló és a rugalmas kiszolgáló virtuális hálózatai megjelennek-e a virtuális hálózati linkekben. Ha nem, végezze el a korábban ismertetett lépéseket, hogy hozzáadja az egyetlen kiszolgáló és a rugalmas kiszolgáló virtuális hálózataira mutató hivatkozásokat ehhez a privát DNS-zónához.

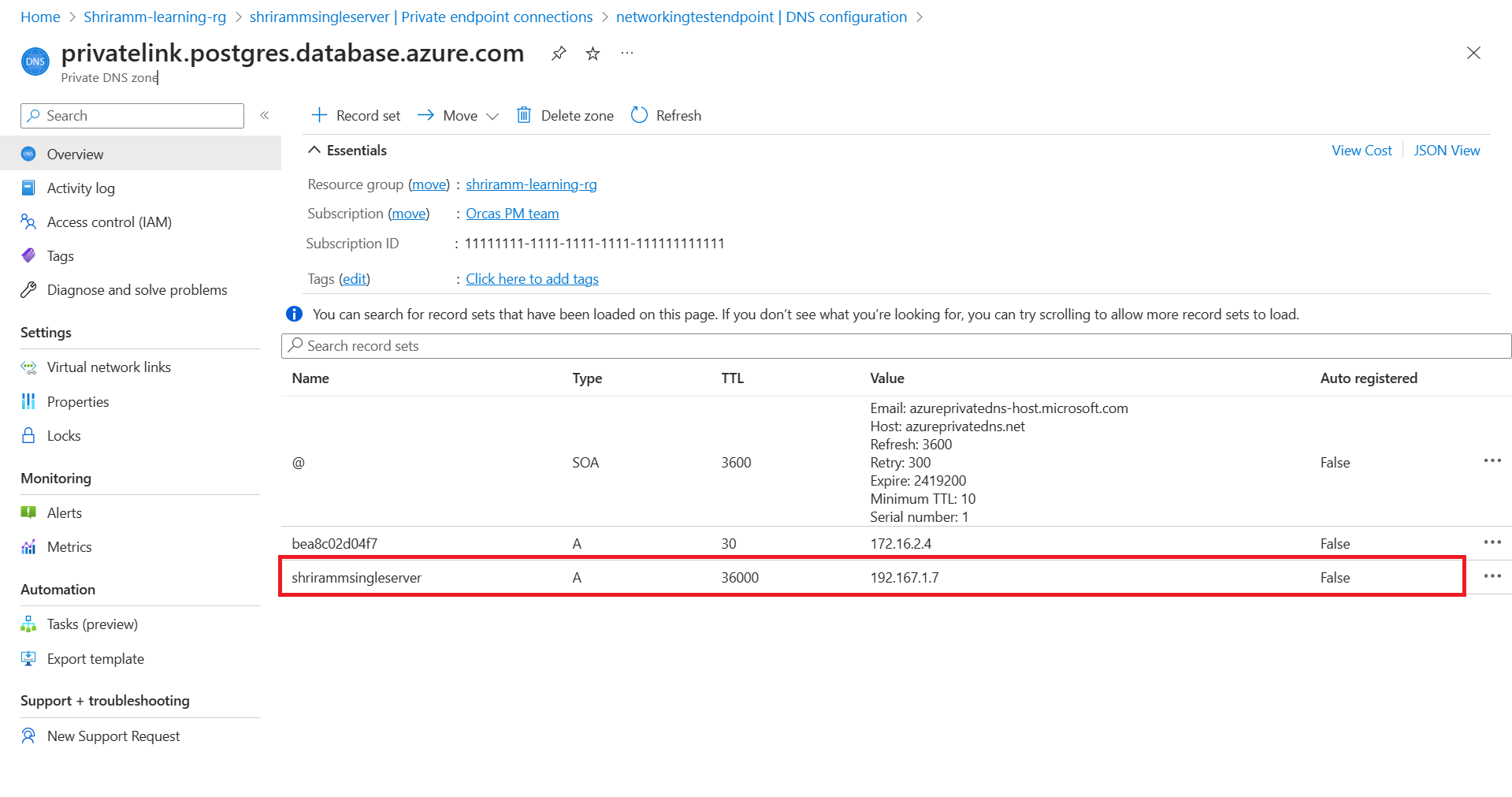

A végső ellenőrzéshez nyissa meg a privát végpont privát DNS-zónáját az önálló kiszolgálón, és ellenőrizze, hogy be van-e állítva egy A rekord az önálló kiszolgálóhoz, amely egy privát IP-címet mutat.

Ezeknek a lépéseknek a végrehajtásával a rugalmas Azure Database for PostgreSQL-kiszolgáló példánya csatlakozhat az Önálló Azure Database for PostgreSQL-kiszolgáló példányához.

Egykiszolgálós (privát végpont) rugalmas kiszolgálóra (privát végpont)

Ez a szakasz azokat az alapvető hálózati lépéseket ismerteti, amelyek egy privát végponttal rendelkező kiszolgálóról olyan rugalmas kiszolgálóra migrálnak, amelynek privát végpontja van az Azure Database for PostgreSQL-ben. Magában foglalja egy futtatókörnyezeti kiszolgáló virtuális hálózatának privát végponttal való integrálását. További információ: Migrálási futtatókörnyezeti kiszolgáló.

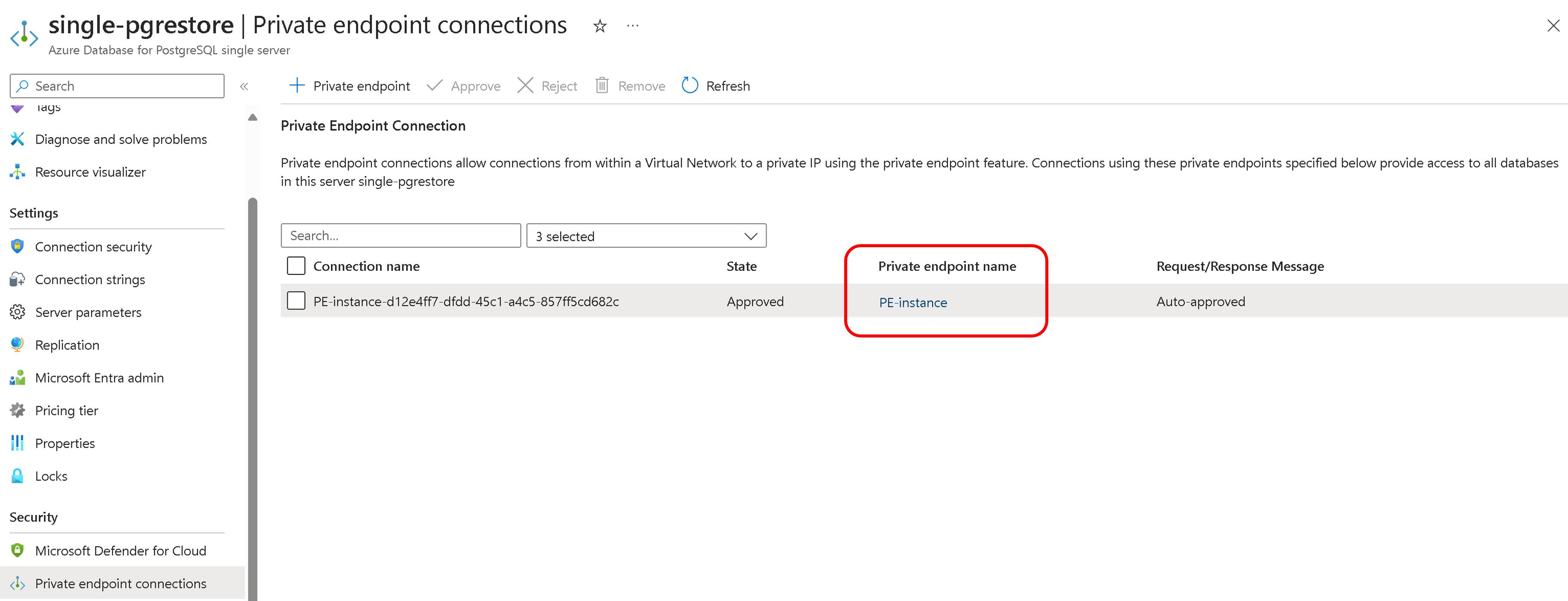

Gyűjtse össze az egyetlen kiszolgáló privát végpontjának adatait:

- Az Azure portálon nyissa meg az Azure Database for PostgreSQL egyszerű kiszolgáló példányát.

- Jegyezze fel az egyetlen kiszolgáló privát végpontkapcsolatában felsorolt virtuális hálózatot és alhálózati adatokat.

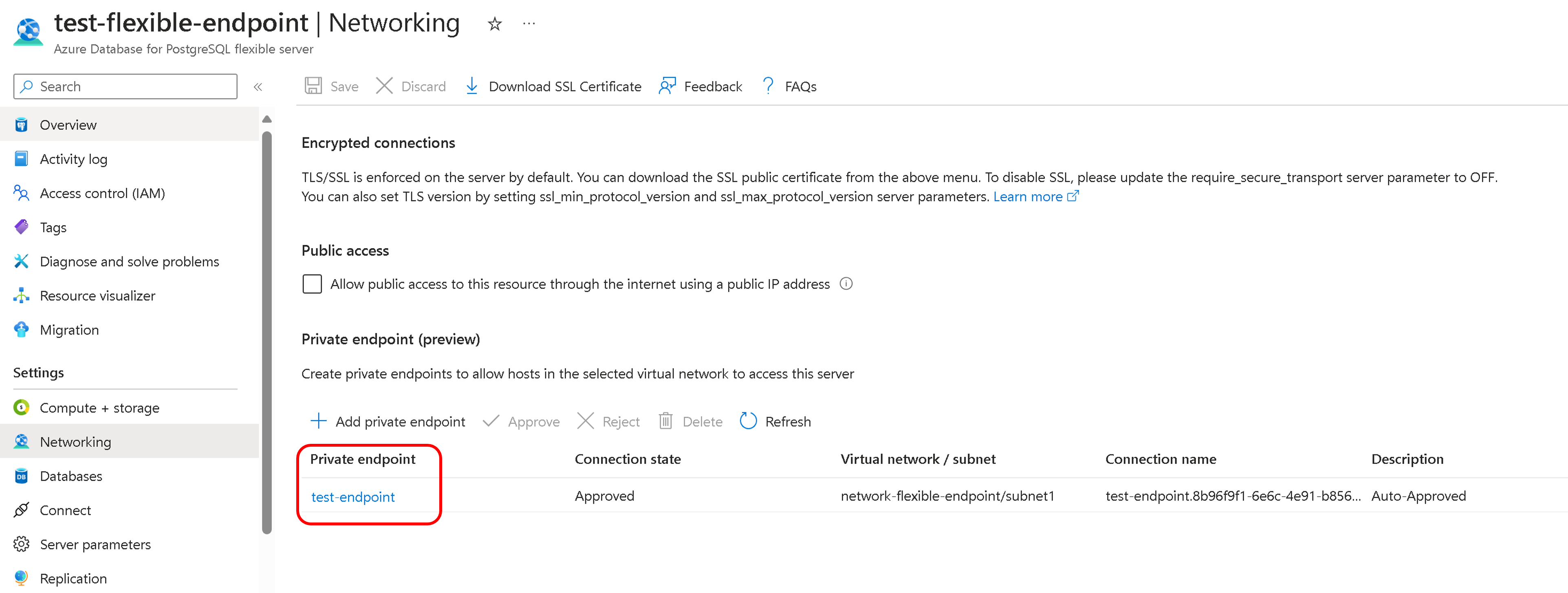

Privát végpont részleteinek összegyűjtése a rugalmas kiszolgálóhoz:

- Az Azure Portalon nyissa meg a rugalmas Azure Database for PostgreSQL-kiszolgáló példányát.

- Jegyezze fel a rugalmas kiszolgáló privát végpontkapcsolatában felsorolt virtuális hálózatot és alhálózati adatokat.

Gyűjtse össze a virtuális hálózat adatait az áttelepítési futtatókörnyezeti kiszolgálóhoz:

- Az Azure Portalon lépjen a migrálási futtatókörnyezeti kiszolgálóra. Ez azt jelent, hogy nyissa meg a VNetbe integrált rugalmas Azure Database for PostgreSQL-kiszolgáló példányát.

- Jegyezze fel a virtuális hálózat és az alhálózat azon adatait, amelyek a virtuális hálózat alatt szerepelnek.

A VNet társviszony követelményeinek értékelése:

- Engedélyezze a virtuális hálózatok közötti összekapcsolást, ha a kiszolgálók különböző virtuális hálózatokban találhatók. Nincs szükség társviszony-létesítésre, ha a kiszolgálók ugyanabban a virtuális hálózaton, de különböző alhálózatokban találhatók.

- Győződjön meg arról, hogy egyetlen hálózati biztonsági csoport sem blokkolja a forgalmat a forráskiszolgáló, a migrálási futtatókörnyezeti kiszolgáló és a célkiszolgáló között.

Privát DNS-zóna konfigurációja:

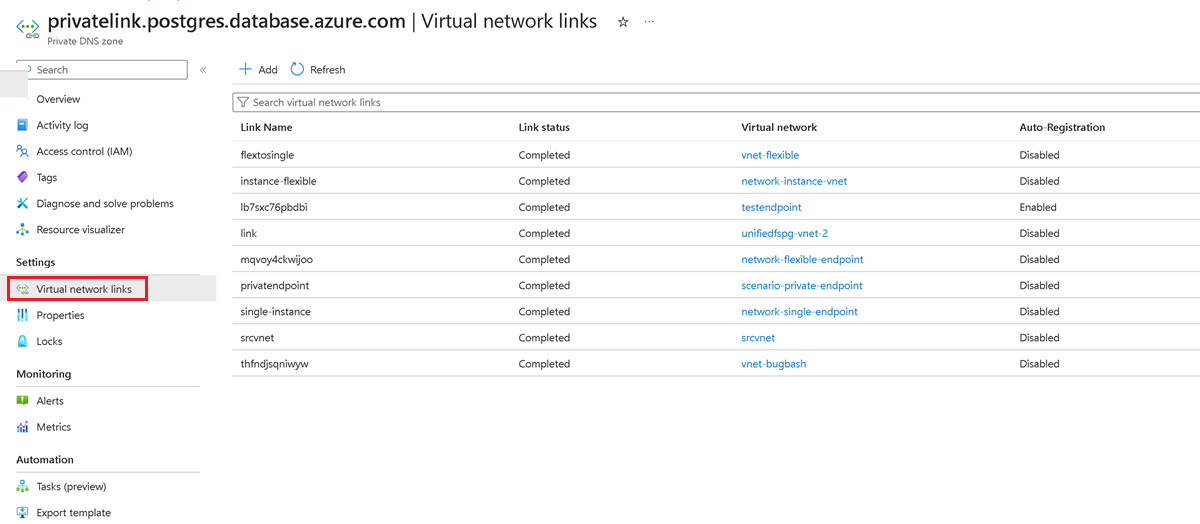

Nyissa meg a rugalmas kiszolgáló Hálózatkezelés panelét, és ellenőrizze, hogy konfigurálva van-e privát DNS-zóna.

Ha egy privát DNS-zóna van használatban, lépjen a privát DNS-zónára a portálon. A bal oldali panelen válassza a Virtuális hálózati kapcsolatok lehetőséget , és ellenőrizze, hogy az egyetlen kiszolgáló és a rugalmas kiszolgáló virtuális hálózata megjelenik-e a listában.

Ha még nincs konfigurálva, csatoljon egy privát DNS-zónát az egyetlen kiszolgáló privát végpontjára:

- Adjon hozzá virtuális hálózati hivatkozásokat az önálló kiszolgálóhoz és a migrálási futtatókörnyezet-kiszolgálóhoz a privát DNS-zónához.

- Ismételje meg a DNS-zóna mellékletét és a virtuális hálózat összekapcsolási folyamatát a rugalmas kiszolgáló privát végpontján.

Ha egyéni DNS-kiszolgálót vagy egyéni DNS-névtereket használ, használhatja az egyéni teljes tartománynevet/IP-mezőt a privát DNS-zóna csatolása helyett. Ez a beállítás lehetővé teszi a teljes tartománynevek vagy IP-címek közvetlen feloldását anélkül, hogy privát DNS-zóna integrációjára lenne szükség.

PostgreSQL-forrás (privát IP-cím) rugalmas kiszolgálóra (privát végpont)

Ez a szakasz leírja azokat a hálózati lépéseket, amelyek szükségesek a PostgreSQL adatbázis áthelyezéséhez egy felhőalapú PostgreSQL szolgáltatásból, egy helyszíni környezetből vagy egy saját IP-címmel rendelkező virtuális gépről egy olyan rugalmas Azure Database for PostgreSQL szerverre, amelyet egy privát végpont biztosít. A migrálás biztosítja a biztonságos adatátvitelt egy magánhálózati térben egy Azure VPN vagy ExpressRoute használatával helyszíni kapcsolatokhoz és virtuális hálózatok közötti társviszony-létesítéshez vagy VPN-hez a felhőből a felhőbe történő migráláshoz. További információ: Migrálási futtatókörnyezeti kiszolgáló.

Hálózati kapcsolat létesítése:

- Helyszíni források esetén állítson be egy helyek közötti VPN-t, vagy állítsa be az ExpressRoute-t a helyi hálózat azure-beli virtuális hálózatához való csatlakoztatásához.

- Azure-beli virtuális gép, Amazon-példány vagy Google Compute Engine esetén győződjön meg arról, hogy a virtuális hálózatok közötti társviszony-létesítés, a VPN-átjáró vagy az ExpressRoute egy példánya biztonságos kapcsolatot biztosít az Azure virtuális hálózatával.

Gyűjtse össze a virtuális hálózat adatait az áttelepítési futtatókörnyezeti kiszolgálóhoz:

- Az Azure Portalon lépjen a migrálási futtatókörnyezeti kiszolgálóra. Ez azt jelent, hogy nyissa meg a VNetbe integrált rugalmas Azure Database for PostgreSQL-kiszolgáló példányát.

- Jegyezze fel a virtuális hálózat és az alhálózat azon adatait, amelyek a virtuális hálózat alatt szerepelnek.

A VNet társviszony követelményeinek értékelése:

- Engedélyezze a virtuális hálózatok közötti összekapcsolást, ha a kiszolgálók különböző virtuális hálózatokban találhatók. Nincs szükség társviszony-létesítésre, ha a kiszolgálók ugyanabban a virtuális hálózaton, de különböző alhálózatokban találhatók.

- Győződjön meg arról, hogy egyetlen hálózati biztonsági csoport sem blokkolja a forgalmat a forráskiszolgáló, a migrálási futtatókörnyezeti kiszolgáló és a célkiszolgáló között.

Privát DNS-zóna konfigurációja:

- A migrálási futtatókörnyezet-kiszolgáló Hálózatkezelés paneljén győződjön meg arról, hogy egy privát DNS-zóna van használatban.

- Győződjön meg arról, hogy a forrás és a cél rugalmas kiszolgáló virtuális hálózatai is a migrálási futtatókörnyezet-kiszolgáló privát DNS-zónájához vannak csatolva.

- Csatoljon egy privát DNS-zónát a rugalmas kiszolgáló privát végpontjára, ha még nincs konfigurálva.

- Adjon hozzá virtuális hálózati kapcsolatokat a rugalmas kiszolgálóhoz és a migrálási futtatókörnyezet-kiszolgálóhoz a privát DNS-zónához.

Ha egyéni DNS-kiszolgálót vagy egyéni DNS-névtereket használ, használhatja az egyéni teljes tartománynevet/IP-mezőt a privát DNS-zóna csatolása helyett. Ez a beállítás lehetővé teszi a FQDN-ek vagy IP-címek közvetlen feloldását anélkül, hogy szükség lenne privát DNS-zónaintegrációra.