Oktatóanyag: Csatlakozás Azure SQL-kiszolgálóhoz azure-beli privát végpont használatával az Azure Portal használatával

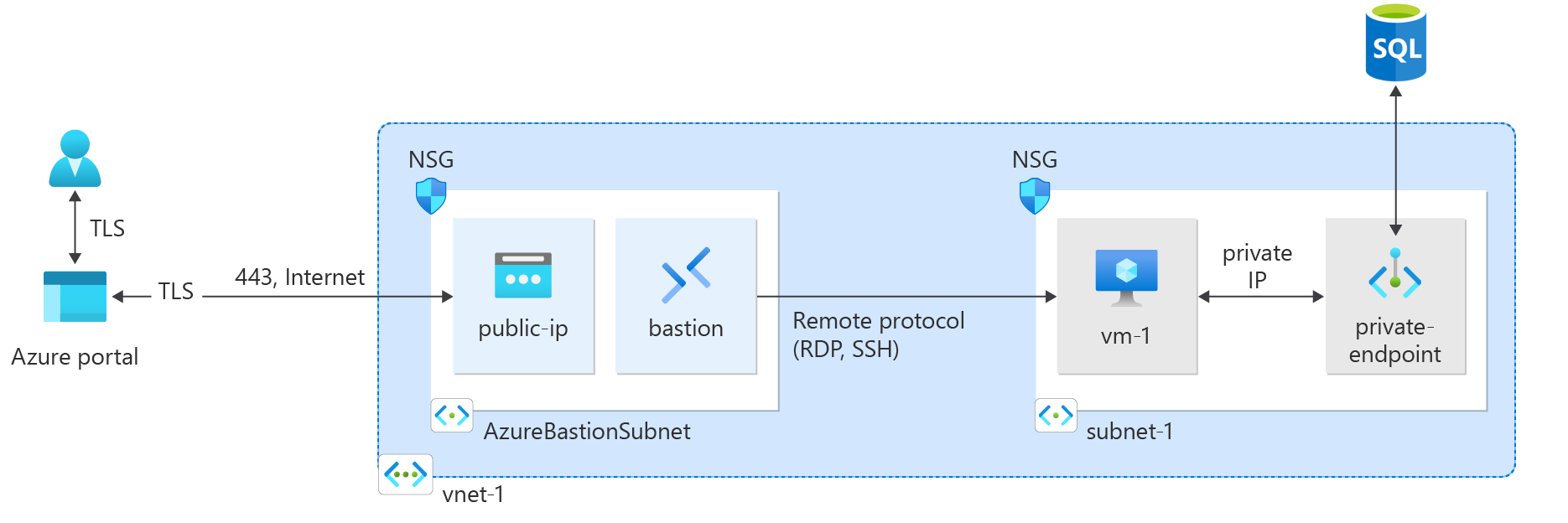

Az Azure Private Endpoint az Azure Private Link alapvető építőeleme. Lehetővé teszi az Azure-erőforrások, például a virtuális gépek (VM-ek) privát és biztonságos kommunikációját a Private Link-erőforrásokkal, például az Azure SQL Serverrel.

Ebben az oktatóanyagban az alábbiakkal fog megismerkedni:

- Hozzon létre egy virtuális hálózatot és egy megerősített gazdagépet.

- Virtuális gépet hoz létre.

- Hozzon létre egy Azure SQL-kiszolgálót és egy privát végpontot.

- Tesztelje az SQL Server privát végponthoz való kapcsolódást.

Ha még nincs Azure-előfizetése, kezdés előtt hozzon létre egy ingyenes fiókot.

Előfeltételek

- Azure-előfizetés

Bejelentkezés az Azure-ba

Jelentkezzen be az Azure Portalra.

Virtuális hálózat és Azure Bastion-gazdagép létrehozása

Az alábbi eljárás létrehoz egy virtuális hálózatot egy erőforrás-alhálózattal, egy Azure Bastion-alhálózattal és egy Bastion-gazdagéppel:

A portálon keresse meg és válassza ki a virtuális hálózatokat.

A Virtuális hálózatok lapon válassza a + Létrehozás lehetőséget.

A Virtuális hálózat létrehozása alapismeretek lapján adja meg vagy válassza ki a következő információkat:

Beállítás Érték Projekt részletei Előfizetés Válassza ki előfizetését. Erőforráscsoport Válassza az Új létrehozása lehetőséget.

Adja meg a test-rg nevet.

Válassza az OK gombot.Példány részletei Név Adja meg a vnet-1 értéket. Régió Válassza az USA 2. keleti régiója lehetőséget.

A Tovább gombra kattintva lépjen a Biztonság lapra.

Az Azure Bastion szakaszban válassza az Azure Bastion engedélyezése lehetőséget.

A Bastion a böngészővel csatlakozik a virtuális hálózat virtuális gépeihez a Secure Shell (SSH) vagy a Távoli asztali protokoll (RDP) használatával a privát IP-címek használatával. A virtuális gépeknek nincs szükségük nyilvános IP-címekre, ügyfélszoftverekre vagy speciális konfigurációra. További információ: Mi az Azure Bastion?

Feljegyzés

Az óránkénti díjszabás a Bastion üzembe helyezésének pillanatától kezdődik, a kimenő adathasználattól függetlenül. További információ: Díjszabás és termékváltozatok. Ha a Bastiont egy oktatóanyag vagy teszt részeként helyezi üzembe, javasoljuk, hogy a használat befejezése után törölje ezt az erőforrást.

Az Azure Bastionban adja meg vagy válassza ki a következő információkat:

Beállítás Érték Azure Bastion gazdagép neve Adja meg a bástyát. Nyilvános Azure Bastion IP-cím Válassza a Nyilvános IP-cím létrehozása lehetőséget.

Adja meg a nyilvános ip-bastion nevet.

Válassza az OK gombot.

A Tovább gombra kattintva lépjen az IP-címek lapra.

Az Alhálózatok címtartományában válassza ki az alapértelmezett alhálózatot.

Az Alhálózat szerkesztése területen adja meg vagy válassza ki a következő adatokat:

Beállítás Érték Alhálózat célja Hagyja meg az alapértelmezett értéket. Név Adja meg az 1. alhálózatot. IPv4 IPv4-címtartomány Hagyja meg a 10.0.0.0/16 alapértelmezett értéket. Kezdőcím Hagyja meg a 10.0.0.0 alapértelmezett értékét. Méret Hagyja meg a /24 (256 cím) alapértelmezett értékét. Válassza a Mentés lehetőséget.

Válassza a Véleményezés + létrehozás lehetőséget az ablak alján. Amikor az ellenőrzés sikeres, válassza a Létrehozás lehetőséget.

Teszt virtuális gép létrehozása

Az alábbi eljárás létrehoz egy vm-1 nevű teszt virtuális gépet (VM) a virtuális hálózaton.

A portálon keresse meg és válassza ki a virtuális gépeket.

A virtuális gépeken válassza a + Létrehozás, majd az Azure virtuális gép lehetőséget.

A Virtuális gép létrehozása alapismeretek lapján adja meg vagy válassza ki a következő információkat:

Beállítás Érték Projekt részletei Előfizetés Válassza ki előfizetését. Erőforráscsoport Válassza a test-rg lehetőséget. Példány részletei Virtuális gép neve Adja meg a vm-1 értéket. Régió Válassza az USA 2. keleti régiója lehetőséget. Rendelkezésre állási beállítások Válassza a Nincs szükség infrastruktúra-redundanciára lehetőséget. Biztonsági típus Hagyja meg a Standard alapértelmezett értékét. Kép Válassza az Ubuntu Server 22.04 LTS – x64 Gen2 lehetőséget. Virtuálisgép-architektúra Hagyja meg az x64 alapértelmezett értékét. Méret Válasszon ki egy méretet. Rendszergazdai fiók Hitelesítés típusa Válassza a Jelszó lehetőséget. Felhasználónév Adja meg az azureusert. Jelszó Adjon meg egy jelszót. Jelszó megerősítése A jelszó újraküldése. Bejövő portszabályok Nyilvános bejövő portok Válassza a Nincs lehetőséget. Válassza a lap tetején található Hálózatkezelés lapot.

Adja meg vagy válassza ki a következő adatokat a Hálózat lapon :

Beállítás Érték Hálózati adapter Virtuális hálózat Válassza a vnet-1 lehetőséget. Alhálózat Válassza az 1. alhálózatot (10.0.0.0/24). Nyilvános IP-cím Válassza a Nincs lehetőséget. Hálózati hálózati biztonsági csoport Válassza a Speciális lehetőséget. Hálózati biztonsági csoport konfigurálása Válassza az Új létrehozása lehetőséget.

Adja meg az nsg-1 nevet.

Hagyja a többit az alapértelmezett értéken, és válassza az OK gombot.Hagyja meg a többi beállítást az alapértelmezett értéken, és válassza a Véleményezés + létrehozás lehetőséget.

Tekintse át a beállításokat, és válassza a Létrehozás lehetőséget.

Feljegyzés

A megerősített gazdagéppel rendelkező virtuális hálózatok virtuális gépeinek nincs szükségük nyilvános IP-címekre. A Bastion biztosítja a nyilvános IP-címet, a virtuális gépek pedig privát IP-címeket használnak a hálózaton belüli kommunikációhoz. A nyilvános IP-címeket a megerősített virtuális hálózatokban lévő virtuális gépekről is eltávolíthatja. További információ: Nyilvános IP-cím társítása azure-beli virtuális gépről.

Feljegyzés

Az Azure alapértelmezett kimenő hozzáférési IP-címet biztosít azokhoz a virtuális gépekhez, amelyek vagy nincsenek hozzárendelve nyilvános IP-címhez, vagy egy belső alapszintű Azure-terheléselosztó háttérkészletében találhatók. Az alapértelmezett kimenő hozzáférési IP-mechanizmus olyan kimenő IP-címet biztosít, amely nem konfigurálható.

Az alapértelmezett kimenő hozzáférési IP-cím le van tiltva az alábbi események egyike esetén:

- A virtuális géphez nyilvános IP-cím van hozzárendelve.

- A virtuális gép egy standard terheléselosztó háttérkészletébe kerül kimenő szabályokkal vagy anélkül.

- Egy Azure NAT Gateway-erőforrás van hozzárendelve a virtuális gép alhálózatához.

A virtuálisgép-méretezési csoportok rugalmas vezénylési módban történő használatával létrehozott virtuális gépek nem rendelkeznek alapértelmezett kimenő hozzáféréssel.

Az Azure-beli kimenő kapcsolatokról további információt az Alapértelmezett kimenő hozzáférés az Azure-ban és a Kimenő kapcsolatok forráshálózati címfordításának (SNAT) használata című témakörben talál.

Azure SQL Server és privát végpont létrehozása

Ebben a szakaszban egy SQL-kiszolgálót hoz létre az Azure-ban.

A portál tetején található keresőmezőbe írja be az SQL-t. Válassza ki az SQL-adatbázisokat a keresési eredmények között.

SQL-adatbázisokban válassza a + Létrehozás lehetőséget.

Az SQL Database létrehozása alapismeretek lapján adja meg vagy válassza ki a következő információkat:

Beállítás Érték Projekt részletei Előfizetés Válassza ki előfizetését. Erőforráscsoport Válassza a test-rg lehetőséget. Adatbázis részletei Adatbázis neve Adja meg az sql-db-t. Kiszolgáló Válassza az Új létrehozása lehetőséget.

Adja meg az sql-server-1 nevet a kiszolgáló nevében (a kiszolgálóneveknek egyedinek kell lenniük, az sql-server-1 helyére pedig egy egyedi értéknek kell lennie).

Válassza az USA 2. keleti régióját a Location (Usa) listában.

Válassza az SQL-hitelesítés használata lehetőséget.

Adjon meg egy kiszolgálói rendszergazdai bejelentkezést és jelszót.

Válassza az OK gombot.Rugalmas SQL-készletet szeretne használni? Válassza a Nem lehetőséget. Számítási feladatok környezete Hagyja meg az éles üzem alapértelmezett értékét. A biztonsági mentési tár redundanciája A biztonsági mentési tár redundanciája Válassza a Helyileg redundáns biztonsági mentési tár lehetőséget. Válassza a Tovább: Hálózatkezelés lehetőséget.

Az SQL Database létrehozása hálózatkezelés lapján adja meg vagy válassza ki a következő információkat:

Beállítás Érték Hálózati kapcsolat Kapcsolati mód Válassza a Privát végpont lehetőséget. Privát végpontok Válassza a +Privát végpont hozzáadása lehetőséget. Privát végpont létrehozása Előfizetés Válassza ki előfizetését. Erőforráscsoport Válassza a test-rg lehetőséget. Hely Válassza az USA 2. keleti régiója lehetőséget. Név Adja meg a private-endpoint-sql értéket. Cél-alforrás Válassza az SqlServer lehetőséget. Hálózat Virtuális hálózat Válassza a vnet-1 lehetőséget. Alhálózat Válassza az 1. alhálózatot. saját DNS integráció Integrálás saját DNS-zónával Válassza az Igen lehetőséget. Privát DNS-zóna Hagyja meg az alapértelmezett privatelink.database.windows.net. Kattintson az OK gombra.

Válassza az Áttekintés + létrehozás lehetőséget.

Válassza a Létrehozás lehetőséget.

Fontos

Privát végpontkapcsolat hozzáadásakor a nyilvános útválasztás az Azure SQL Serverre alapértelmezés szerint nem lesz letiltva. A "Nyilvános hálózati hozzáférés megtagadása" beállítás a "Tűzfal és virtuális hálózatok" panelen alapértelmezés szerint nincs bejelölve. A nyilvános hálózati hozzáférés letiltásához győződjön meg róla, hogy ez be van jelölve.

Nyilvános hozzáférés letiltása az Azure SQL logikai kiszolgálóhoz

Ebben a forgatókönyvben tegyük fel, hogy le szeretné tiltani az Azure SQL Serverhez való összes nyilvános hozzáférést, és csak a virtuális hálózatból származó kapcsolatokat engedélyezi.

A portál tetején található keresőmezőbe írja be az SQL Servert. Válassza ki az SQL-kiszolgálókat a keresési eredmények között.

Válassza az sql-server-1 lehetőséget.

A Hálózatkezelés lapon válassza a Nyilvános hozzáférés lap, majd a Nyilvános hálózati hozzáférés letiltása lehetőséget.

Válassza a Mentés lehetőséget.

Privát végponthoz való kapcsolódás tesztelése

Ebben a szakaszban az előző lépésekben létrehozott virtuális gépet használja az SQL Serverhez való csatlakozáshoz a privát végponton keresztül.

A portál tetején található keresőmezőbe írja be a virtuális gépet. Válassza ki a virtuális gépeket a keresési eredmények között.

Válassza ki a vm-1 elemet.

Az Operations ( Műveletek ) területen válassza a Bastion lehetőséget.

Adja meg a virtuális gép felhasználónevét és jelszavát.

Válassza a Kapcsolódás lehetőséget.

A privát végpont névfeloldásának ellenőrzéséhez írja be a következő parancsot a terminálablakba:

nslookup server-name.database.windows.netAz alábbi példához hasonló üzenetet kap. A visszaadott IP-cím a privát végpont privát IP-címe.

Server: 127.0.0.53 Address: 127.0.0.53#53 Non-authoritative answer: sql-server-8675.database.windows.netcanonical name = sql-server-8675.privatelink.database.windows.net. Name:sql-server-8675.privatelink.database.windows.net Address: 10.1.0.4Telepítse az SQL Server parancssori eszközeit az SQL Server sqlcmd és bcp parancssori eszközeinek linuxos telepítéséből. A telepítés befejezése után folytassa a következő lépésekkel.

Az alábbi parancsokkal csatlakozhat az előző lépésekben létrehozott SQL Serverhez.

Cserélje le <a kiszolgálóadminisztrátort> az SQL Server létrehozása során megadott rendszergazdai felhasználónévre.

Cserélje le <a rendszergazdai jelszót> az SQL Server létrehozása során megadott rendszergazdai jelszóra.

Cserélje le az sql-server-1 elemet az SQL Server nevére.

sqlcmd -S server-name.database.windows.net -U '<server-admin>' -P '<admin-password>'A sikeres bejelentkezéskor megjelenik egy SQL-parancssor. Lépjen ki az sqlcmd eszközből.

Ha befejezte a létrehozott erőforrások használatát, törölheti az erőforráscsoportot és annak összes erőforrását.

Az Azure Portalon keresse meg és válassza ki az erőforráscsoportokat.

Az Erőforráscsoportok lapon válassza ki a test-rg erőforráscsoportot.

A test-rg lapon válassza az Erőforráscsoport törlése lehetőséget.

A törlés megerősítéséhez írja be a test-rg értéket az Erőforráscsoport neve mezőbe, majd válassza a Törlés lehetőséget.

Következő lépések

Ebben az oktatóanyagban megtanulta, hogyan hozhat létre:

Virtuális hálózat és megerősített gazdagép.

Virtuális gép.

Azure SQL Server privát végponttal.

A virtuális géppel privátan és biztonságosan tesztelte az SQL-kiszolgálóval való kapcsolatot a privát végponton.

A következő lépésben az Azure SQL Database architektúrához való privát kapcsolattal rendelkező webalkalmazás is érdekelheti, amely a virtuális hálózaton kívüli webalkalmazást egy adatbázis privát végpontjával köti össze.