Azure-identitás- és biztonsági szolgáltatások az SAP RISE használatával

Ez a cikk az Azure-identitás- és biztonsági szolgáltatások SAP RISE számítási feladattal való integrálását ismerteti. Emellett néhány Azure monitorozási szolgáltatás használatát is elmagyarázzák az SAP RISE-környezethez.

Egyszeri bejelentkezés az SAP RISE-hoz

Az egyszeri bejelentkezés (SSO) számos SAP-környezethez van konfigurálva. Az ECS/RISE rendszerben futó SAP-számítási feladatok esetén a megvalósítás lépései nem különböznek a natívan futtatott SAP-rendszerektől. A Microsoft Entra ID-alapú egyszeri bejelentkezéssel való integrációs lépések a tipikus ECS/RISE felügyelt számítási feladatokhoz érhetők el:

- Oktatóanyag: A Microsoft Entra egyszeri bejelentkezés (SSO) integrációja az SAP NetWeaverrel

- Oktatóanyag: A Microsoft Entra egyszeri bejelentkezés (SSO) integrációja az SAP Fiorival

- Oktatóanyag: A Microsoft Entra integrációja az SAP HANA-val

| Egyszeri bejelentkezés metódusa | Identitásszolgáltató | Tipikus használati eset | Megvalósítás |

|---|---|---|---|

| SAML/OAuth | Microsoft Entra ID | SAP Fiori, webes grafikus felület, portál, HANA | Konfiguráció ügyfél szerint |

| SNC | Microsoft Entra ID | SAP GUI | Konfiguráció ügyfél szerint |

| SPNEGO | Active Directory (AD) | Webes grafikus felület, SAP Enterprise Portal | Konfigurálás ügyfél és SAP szerint |

Az ECS/RISE által felügyelt SAP-környezethez tartozó Windows-tartomány Active Directory (AD) általi egyszeri bejelentkezése az SAP SSO biztonságos bejelentkezési ügyfélprogrammal AD-integrációt igényel a végfelhasználói eszközökhöz. Az SAP RISE használatával a Windows-rendszerek nincsenek integrálva az ügyfél Active Directory-tartományával. A tartományintegráció nem szükséges az egyszeri bejelentkezéshez az AD/Kerberos szolgáltatással, mivel a tartományi biztonsági jogkivonat beolvassa az ügyféleszközön, és biztonságosan kicseréli az SAP-rendszerrel. Lépjen kapcsolatba az SAP-val, ha az AD-alapú egyszeri bejelentkezés integrálásához vagy az SAP SSO biztonságos bejelentkezési ügyféltől eltérő harmadik féltől származó termékek használatához bármilyen módosítást igényel, mivel a RISE által felügyelt rendszereken bizonyos konfigurációkra lehet szükség.

Az SNC-vel kapcsolatos további információkért tekintse meg az SAP SNC használatának első lépéseit az RFC-integrációkhoz – SAP-blog.

Identitás- és hozzáférés-kezelés az SAP RISE-hoz

Feljegyzés

Az SAP 2027-ig bejelentette az SAP Identity Management (SAP IDM) kivonását . Az SAP azt javasolja az ügyfeleknek, hogy migráljanak a Microsoft Entra-ba.

Microsoft Entra ID-kezelés és az SAP Cloud Identity Service-vel való beépített integráció ideális választás az SAP felhasználói életciklusának és hitelesítéseinek kezelésére mindkét ökorendszerben.

További információ erről a Microsoft Learn-cikkről és az SAP-forgatókönyvek központról.

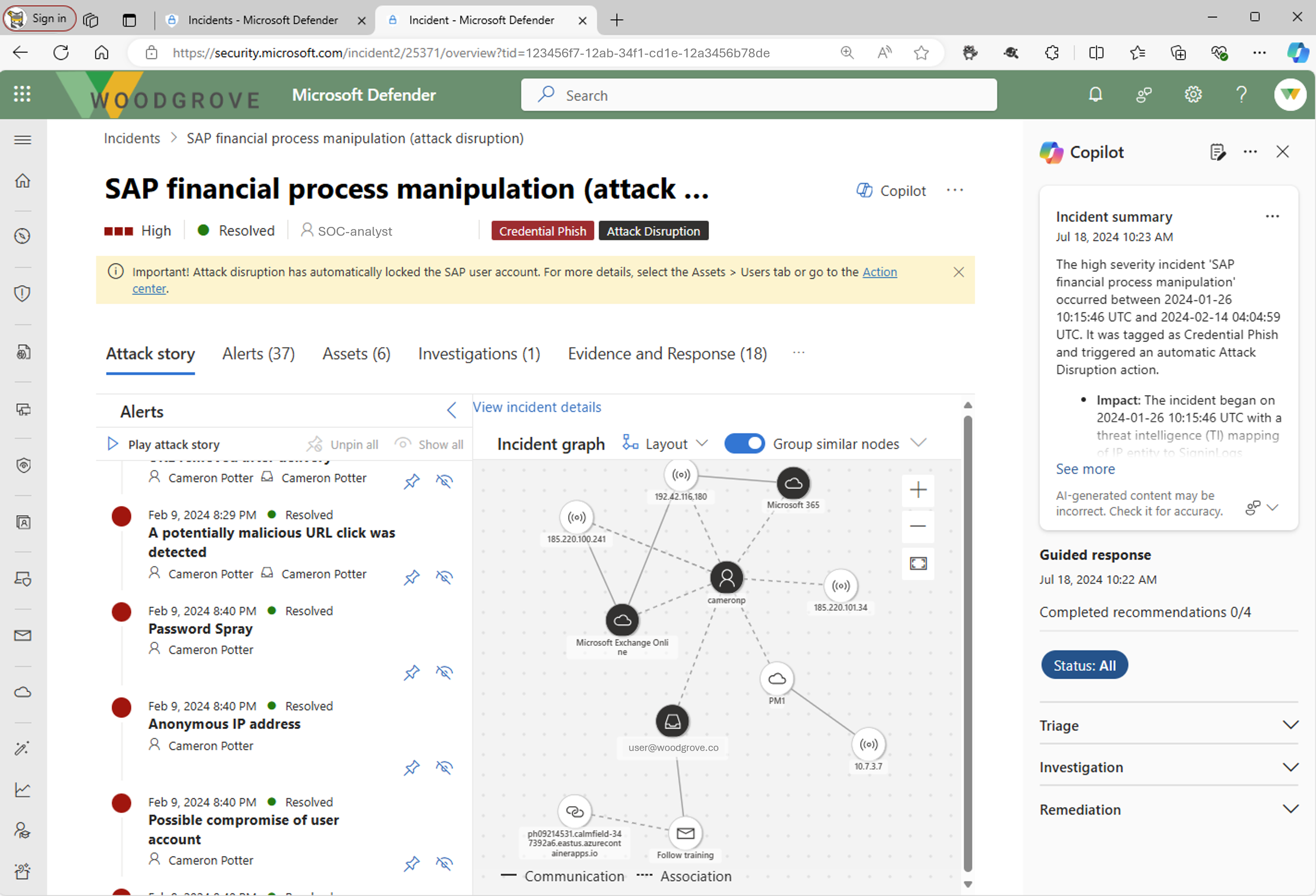

Microsoft Security Copilot és SAP RISE

A Security Copilot egy generatív AI biztonsági termék, amely lehetővé teszi a biztonsági és informatikai szakemberek számára a kiberfenyegetésekre való reagálást, a folyamatok jelzéseit, valamint a kockázatnak való kitettség felmérését a mesterséges intelligencia sebességével és méretével. Saját portállal és beágyazott felületekkel rendelkezik a Microsoft Defender XDR-ben, a Microsoft Sentinelben és az Intune-ban.

Bármilyen adatforrással használható, amelyet a Defender XDR és a Sentinel támogat, beleértve az SAP RISE/ECS-t is. Az alábbiakban az önálló élményt mutatjuk be.

Emellett a Security Copilot felület beágyazva van a Defender XDR portálra. Az AI által létrehozott összefoglalás mellett a javaslatok és a szervizelés, például az SAP jelszó-alaphelyzetbe állítása is elérhető. További információ az SAP automatikus támadási zavarairól.

Microsoft Sentinel és SAP RISE

Az SAP RISE által az SAP-alkalmazásokhoz készült Microsoft Sentinel-megoldás lehetővé teszi a gyanús tevékenységek monitorozását, észlelését és megválaszolását. A Microsoft Sentinel védi a kritikus adatokat az Azure-ban, más felhőkben vagy helyszíni infrastruktúrában üzemeltetett SAP-rendszerek kifinomult kibertámadásai ellen. A Microsoft Sentinel Solution for SAP BTP kiterjeszti ezt a lefedettséget az SAP Business Technology Platformra (BTP).

A megoldás lehetővé teszi, hogy áttekintse az SAP RISE/ECS és az SAP üzleti logikai rétegei felhasználói tevékenységeit, és alkalmazza a Sentinel beépített tartalmát.

- Egyetlen konzol használatával monitorozza az összes vállalati tulajdont, beleértve az SAP RISE/ECS-példányokat az Azure-ban és más felhőkben, az SAP Azure natív és helyszíni tulajdonát

- Fenyegetések észlelése és automatikus reagálása: gyanús tevékenységek észlelése, beleértve a jogosultságok eszkalálását, a jogosulatlan módosításokat, a bizalmas tranzakciókat, az adatkiszivárgást és egyebeket a beépített észlelési képességekkel

- Az SAP-tevékenység korrelációja más jelekkel: pontosabban észlelheti az SAP-fenyegetéseket a végpontok, a Microsoft Entra-adatok és egyebek közötti keresztkorrelációval

- Testreszabás az igényei alapján – saját észlelések készítése a bizalmas tranzakciók és egyéb üzleti kockázatok monitorozásához

- Adatok vizualizációja beépített munkafüzetekkel

Az SAP RISE/ECS esetében a Microsoft Sentinel-megoldást az ügyfél Azure-előfizetésében kell üzembe helyezni. A Sentinel-megoldás minden részét az ügyfél kezeli, nem az SAP. A magánhálózati kapcsolat az ügyfél virtuális hálózatáról az SAP RISE/ECS által felügyelt SAP-környezetek eléréséhez szükséges. Ez a kapcsolat általában a meglévő virtuális hálózatok közötti társviszonyon vagy a jelen dokumentumban ismertetett alternatívákon keresztül történik.

A megoldás engedélyezéséhez csak egy jogosult RFC-felhasználóra van szükség, és semmit sem kell telepíteni az SAP-rendszerekre. A megoldáshoz mellékelt tárolóalapú SAP-adatgyűjtési ügynök virtuális gépen vagy AKS-en/bármely Kubernetes-környezetben telepíthető. A gyűjtőügynök egy SAP-szolgáltatás felhasználóját használja az alkalmazásnaplók adatainak felhasználásához az SAP-környezetből az RFC-felületen keresztül standard RFC-hívások használatával.

- Az SAP RISE-ban támogatott hitelesítési módszerek: SAP felhasználónév és jelszó vagy X509/SNC-tanúsítványok

- Sap RISE/ECS-környezetekben jelenleg csak RFC-alapú kapcsolatok lehetségesek

Fontos

- A Microsoft Sentinel SAP RISE/ECS környezetben való futtatásához a következő naplómezőkre/forrásra vonatkozó SAP-átviteli változáskérés importálása szükséges: Ügyfél IP-címadatai az SAP biztonsági auditnaplójából, db táblanaplók (előzetes verzió), készlet kimeneti naplója. A Sentinel beépített tartalmai (észlelések, munkafüzetek és forgatókönyvek) széles körű lefedettséget és korrelációt biztosítanak ezen naplóforrások nélkül.

- Az SAP-infrastruktúra és az operációs rendszer naplói a megosztott felelősségi modell miatt nem érhetők el a Sentinel számára a RISE-ban.

Automatikus válasz a Sentinel szárnyalási képességeivel

Előre összeállított forgatókönyvek használatával gyorsan reagálhat a fenyegetésekre a biztonsági, vezénylési, automatizálási és reagálási képességek (SOAR) érdekében. Az első népszerű forgatókönyv az SAP felhasználói blokkolása a Microsoft Teams beavatkozási lehetőségével. Az integrációs minta bármilyen incidenstípusra és célszolgáltatásra alkalmazható, amely az SAP Business Technology Platform (BTP) vagy a Microsoft Entra ID felé terjed a támadási felület csökkentése érdekében.

További információ a Microsoft Sentinelről és az SAP-hoz készült SOAR-ról: a Kritikus SAP biztonsági jelzéseit a Microsoft Sentinellel a nullától a fő biztonsági lefedettségig című blogsorozatban tekintheti meg.

További információ a Microsoft Sentinelről és az SAP-ról, beleértve az üzembe helyezési útmutatót is, lásd a Sentinel termékdokumentációját.

Azure Monitoring for SAP with SAP RISE

Az Azure Monitor az SAP-megoldásokhoz egy natív Azure-megoldás az SAP-rendszer figyeléséhez. Kibővíti az Azure Monitor platform monitorozási képességét, és támogatja az SAP NetWeaver, az adatbázis és az operációs rendszer adatainak gyűjtését.

Az SAP RISE/ECS az SAP-környezet teljes körűen felügyelt szolgáltatása, így az Azure Monitoring for SAP nem használható ilyen felügyelt környezetekhez. Az SAP RISE/ECS nem támogatja az Azure Monitor sap-megoldásokkal való integrációját. Az SAP saját monitorozási és jelentéskészítési szolgáltatása az ügyfél számára az SAP szolgáltatásleírásában meghatározottak szerint történik.

Azure Center for SAP Solutions

Az SAP-megoldásokhoz készült Azure Monitoringhoz hasonlóan az SAP RISE/ECS sem támogatja az Azure Center for SAP Solutions szolgáltatással való integrációt. Az SAP RISE összes számítási feladatát üzembe helyezi az SAP, és az SAP Azure-bérlőjében és előfizetésében fut anélkül, hogy az ügyfél hozzáfér az Azure-erőforrásokhoz.

Következő lépések

Tekintse meg a dokumentációt: