Kapcsolat az SAP RISE-jal

Ha az SAP-t a RISE-ban üzemelteti, és egy külön virtuális hálózaton fut, ebben a cikkben elérhető csatlakozási lehetőségeket biztosítunk.

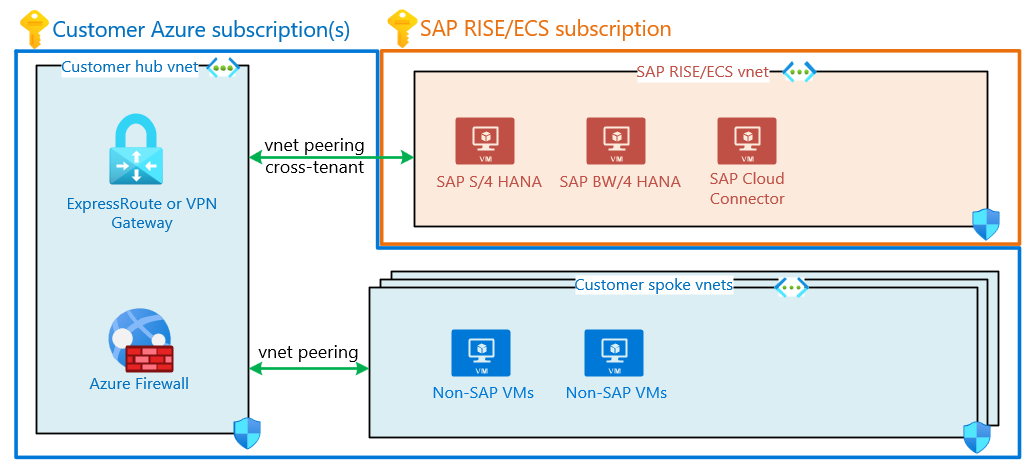

Virtuális hálózatok közötti társviszony-létesítés az SAP RISE/ECS használatával

A virtuális hálózatok közötti társviszony-létesítés a legkiterjedtebb módja annak, hogy biztonságosan kapcsolódjon két virtuális hálózat között, mindezt egy privát hálózati címtérben. A társhálózatok kapcsolati célokból egyként jelennek meg, így az alkalmazások beszélhetnek egymással. A különböző virtuális hálózatokban, előfizetésekben, Azure-bérlőkben vagy régiókban futó alkalmazások közvetlenül kommunikálhatnak. Az egyetlen virtuális hálózat hálózati forgalmához hasonlóan a társviszony-létesítési forgalom is egy privát címtérben marad, és nem lépi át az internetet. A virtuális hálózatok közötti társviszony-létesítési díjak érvényesek.

AZ SAP RISE/ECS-üzemelő példányok esetében a virtuális társviszony-létesítés az előnyben részesített módszer az ügyfél meglévő Azure-környezetével való kapcsolat létesítésére. Az elsődleges előnyök a következők:

- Minimális hálózati késés és maximális átviteli sebesség az SAP RISE fekvő környezete és az Azure-ban futó saját alkalmazások és szolgáltatások között.

- Nincs extra összetettség és költség az SAP RISE számítási feladatainak dedikált helyszíni kommunikációs útvonalával. Ehelyett használja a meglévő Azure hálózati központ(ok) helyszíni kommunikációs útvonalát.

A virtuális hálózatok közötti társviszony-létesítés ugyanabban a régióban állítható be, mint az SAP által felügyelt környezet, de akár két Azure-régió közötti globális virtuális hálózati társviszony-létesítéssel is. Mivel az SAP RISE/ECS számos Azure-régióban elérhető, a régiónak egyeznie kell az ügyfél virtuális hálózataiban futó számítási feladatokkal a késés és a társviszony-létesítési költségek miatt. Néhány forgatókönyvnek (például egy globálisan jelen lévő vállalat központi S/4HANA-üzembe helyezésének) globálisan is társhálózatokat kell létesítenie. Az ilyen globálisan elosztott SAP-környezetekhez javasoljuk, hogy többrégiós hálózati architektúrát használjon a saját Azure-környezetében, és az SAP RISE helyileg társviszonyt létesít az egyes földrajzi helyeken a hálózati központokkal.

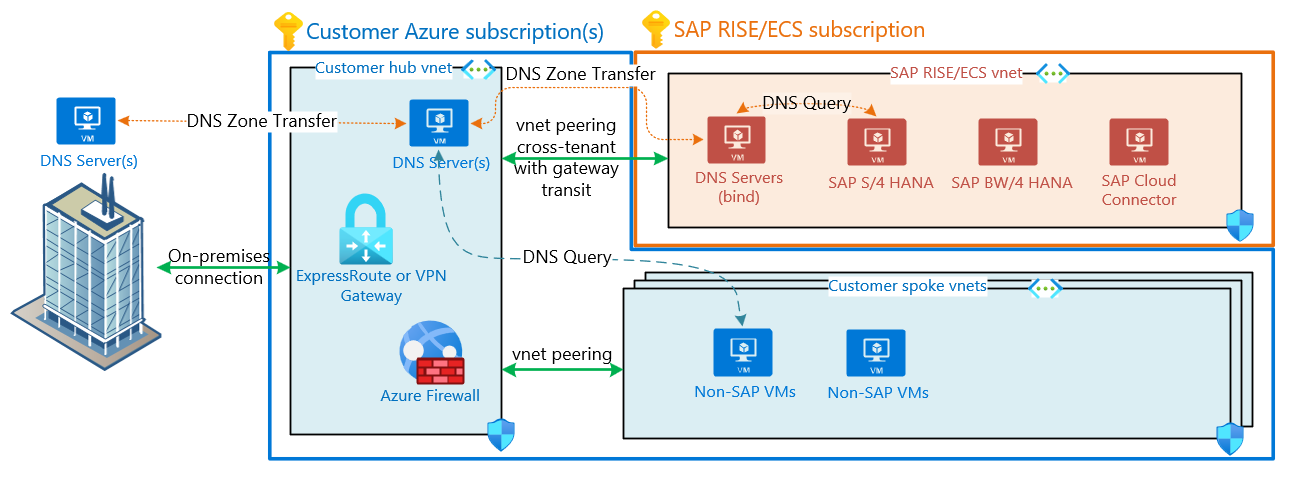

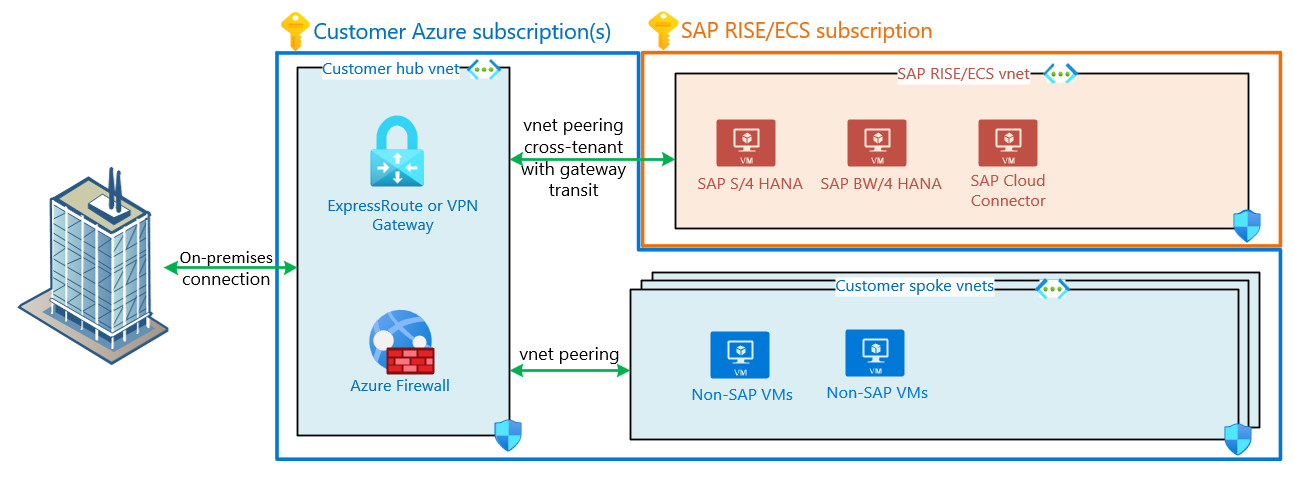

Ez az ábra egy tipikus SAP-ügyfél központi és küllős virtuális hálózatát mutatja be. A bérlők közötti virtuális hálózatok közötti társviszony-létesítés az SAP RISE-t és az ügyfél központi virtuális hálózatait köti össze.

Mind az SAP, mind az ügyfél virtuális hálózata(i) hálózati biztonsági csoportokkal (NSG) vannak védve, ami lehetővé teszi az SAP- és adatbázisportok közötti kommunikációt a társviszony-létesítésen keresztül. A társviszonyban lévő virtuális hálózatok közötti kommunikációt ezen NSG-k biztosítják, így korlátozva az ügyfél SAP-környezetével való kommunikációt.

Mivel az SAP RISE/ECS az SAP Azure-bérlői és -előfizetéseiben fut, állítsa be a virtuális hálózatok közötti társviszonyt a különböző bérlők között. Ezt a konfigurációt úgy hajthatja végre, hogy beállítja a társviszonyt az SAP által biztosított hálózat Azure-erőforrás-azonosítójával, és jóváhagyja az SAP-val a társviszony-létesítést. Vegyen fel egy másik Microsoft Entra-bérlőből származó felhasználót vendégfelhasználóként, fogadja el a vendégfelhasználói meghívást, és kövesse a virtuális hálózatok közötti társviszony-létesítés – eltérő előfizetések – című dokumentumban dokumentált folyamatot. A szükséges lépésekért forduljon az SAP-képviselőhöz. Vegye fel a kapcsolatot a szervezet megfelelő csapatával, amely a hálózattal, a felhasználói felügyelettel és az architektúrával foglalkozik, hogy a folyamat gyorsan befejeződhessen.

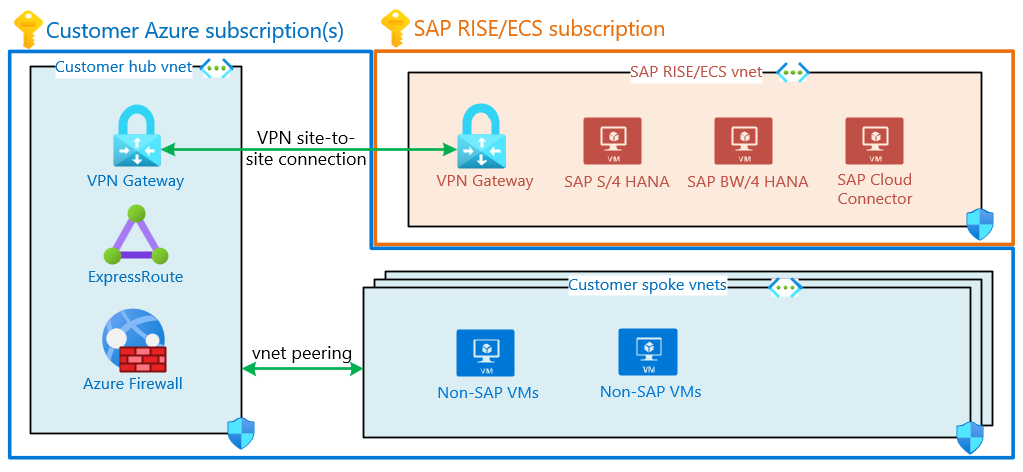

VPN vnet-to-vnet

A virtuális hálózatok közötti társviszony-létesítés alternatívaként virtuális magánhálózati (VPN-) kapcsolat létesíthető a VPN-átjárók között, és mind az SAP RISE/ECS-előfizetésben, mind az ügyfelek tulajdonában van. A két VPN-átjáró között virtuális hálózatok közötti kapcsolatot hozhat létre, amely lehetővé teszi a két különálló virtuális hálózat közötti gyors kommunikációt. A megfelelő hálózatok és átjárók különböző Azure-régiókban találhatók.

Ez az ábra egy tipikus SAP-ügyfél központi és küllős virtuális hálózatát mutatja be. Az SAP RISE virtuális hálózatban található VPN-átjáró virtuális hálózatok közötti kapcsolaton keresztül csatlakozik az ügyfél központi virtuális hálózatában található átjáróhoz.

Bár a virtuális hálózatok közötti társviszony-létesítés az ajánlott és tipikusabb üzemi modell, a VPN virtuális hálózatok közötti virtuális hálózatok esetleg leegyszerűsíthetik az ügyfél és az SAP RISE/ECS virtuális hálózatok közötti összetett virtuális társviszonyt. A VPN Gateway csak belépési pontként működik az ügyfél hálózatába, és egy központi csapat felügyeli és védi. A hálózati átviteli sebességet a kiválasztott átjáró termékváltozata korlátozza mindkét oldalon. A rugalmassági követelmények kezelése érdekében győződjön meg arról, hogy a zónaredundáns virtuális hálózati átjárók az ilyen kapcsolatokhoz használatosak.

A hálózati biztonsági csoportok mind az ügyfélre, mind az SAP virtuális hálózatra hatással vannak, ugyanúgy, mint a társviszony-létesítési architektúrára, amely lehetővé teszi az SAP NetWeaver és a HANA-portok közötti kommunikációt igény szerint. A VPN-kapcsolat beállításának és a használni kívánt beállításoknak a részleteiért forduljon az SAP-képviselőhöz.

Vissza a helyszíni kapcsolathoz

Egy meglévő ügyfél Azure-üzembe helyezésével a helyszíni hálózat már expressroute-on (ER) vagy VPN-en keresztül csatlakozik. Az SAP RISE/ECS által felügyelt számítási feladatokhoz általában ugyanazt a helyszíni hálózati útvonalat használják. Az előnyben részesített architektúra a meglévő ER/VPN-átjárók használata az ügyfeleknél erre a célra, a csatlakoztatott SAP RISE virtuális hálózat pedig küllős hálózatnak tekinthető, amely az ügyfél virtuális hálózati központjához csatlakozik.

Ez az ábra egy tipikus SAP-ügyfél központi és küllős virtuális hálózatát mutatja be. Kapcsolattal csatlakozik a helyszíni hálózathoz. A bérlők közötti virtuális hálózatok közötti társviszony-létesítés az SAP RISE virtuális hálózatot köti össze az ügyfél központi hálózatával. A virtuális hálózatok közötti társviszony-létesítés engedélyezve van a távoli átjárók átvitelében, így az SAP RISE virtuális hálózat a helyszínen érhető el.

Ezzel az architektúrával az ügyfelek számítási feladataihoz való hálózati kapcsolatot szabályozó központi szabályzatok és biztonsági szabályok az SAP RISE/ECS által felügyelt számítási feladatokra is vonatkoznak. Ugyanazt a helyszíni hálózati útvonalat használja az ügyfél és az SAP RISE/ECS virtuális hálózat is.

Ha jelenleg nem áll rendelkezésre azure-beli kapcsolat a helyszíni kapcsolathoz, forduljon az SAP-képviselőhöz a RISE számítási feladathoz lehetséges kapcsolati modellek részleteiért. Ha az SAP RISE/ECS közvetlenül a RISE-on belül hoz létre helyszíni kapcsolatot, az ilyen helyszíni kapcsolat csak az SAP által felügyelt virtuális hálózat elérésére érhető el. Az ILYEN dedikált ExpressRoute- vagy VPN-kapcsolat az SAP RISE-on belül nem használható az ügyfél saját Azure-beli virtuális hálózatainak eléréséhez.

Feljegyzés

Egy virtuális hálózatnak csak egy átjárója lehet, helyi vagy távoli. A távoli átjárótovábbítást használó SAP RISE közötti virtuális hálózati társviszony létesítésével az SAP RISE/ECS virtuális hálózatban nem vehetők fel átjárók. A virtuális hálózatok közötti társviszony-létesítés és a távoli átjáró átvitele egy másik virtuális hálózati átjáróval az SAP RISE/ECS virtuális hálózatban nem lehetséges.

Virtual WAN SAP RISE által felügyelt számítási feladatokkal

Az SAP RISE/ECS virtuális hálózathoz és a helyszínihez egyaránt csatlakoztatható küllős hálózati architektúrához hasonlóan az Azure Virtual Wan (vWAN) hub is használható ugyanerre a célra. A RISE számítási feladat egy küllős hálózat, amely a vWAN hálózati központhoz csatlakozik. Az SAP RISE korábban ismertetett kapcsolati lehetőségei – a virtuális hálózatok közötti társviszony-létesítés, valamint a VPN vnet–vnet – a vWAN-val érhetők el.

A vWAN hálózati központot az ügyfél saját előfizetésben helyezi üzembe és felügyeli. Az ügyfél teljes egészében a helyszíni kapcsolatot és az útválasztást is kezeli a vWAN hálózati központon keresztül, az SAP RISE társviszonyban álló küllős virtuális hálózathoz való hozzáféréssel.

Kapcsolat az SAP RISE-ba való migrálás során

Az SAP-környezet SAP RISE-ra való migrálása több fázisban, több hónap vagy hosszabb időszak alatt történik. Az SAP-környezetek egy része már migrálva van, és hatékony használatban van, miközben más SAP-rendszereket is előkészít a migráláshoz. A legtöbb ügyfélprojektben a legnagyobb és legkritikusabb rendszerek migrálása a projekt közepén vagy végén lesz. Érdemes megfontolnia az adatmigráláshoz vagy az adatbázis-replikációhoz szükséges sávszélességet, és nem kell befolyásolnia a felhasználók hálózati útvonalát a már produktív RISE-környezetekhez. Előfordulhat, hogy a már migrált SAP-rendszereknek is kommunikálniuk kell a még a helyszínen vagy a meglévő szolgáltatónál lévő SAP-környezettel.

Az SAP RISE-ba való migrálás tervezése során tervezze meg, hogy az egyes fázisokban az SAP-rendszerek hogyan érhetők el a felhasználói bázis számára, és hogyan történik az adatátvitel a RISE/ECS virtuális hálózat felé. Gyakran több helyszín és fél is érintett, például meglévő szolgáltató és adatközpontok, amelyek saját kapcsolatban állnak a vállalati hálózattal. Győződjön meg arról, hogy a VPN-kapcsolatokkal rendelkező ideiglenes megoldások nem jönnek létre anélkül, hogy figyelembe kellene vennie, hogy az SAP-adatok migrálása a későbbi fázisokban hogyan lesznek migrálva a legtöbb üzleti szempontból kritikus rendszer számára.

DNS-integráció az SAP RISE/ECS által felügyelt számítási feladatokkal

Az ügyfél tulajdonában lévő hálózatok felhőalapú infrastruktúrával való integrációja és a zökkenőmentes névfeloldási koncepció biztosítása elengedhetetlen része a projekt sikeres megvalósításának. Ez az ábra az SAP-tulajdonban lévő előfizetések, virtuális hálózatok és DNS-infrastruktúra és az ügyfél helyi hálózatával és DNS-szolgáltatásaival való egyik gyakori integrációs forgatókönyvét ismerteti. Ilyen beállítás esetén az Azure Hub vagy a helyszíni DNS-kiszolgálók minden DNS-bejegyzést tárolnak. A DNS-infrastruktúra képes az összes forrásból (a helyszíni ügyfelekből, az ügyfél Azure-szolgáltatásaiból és az SAP által felügyelt környezetekből) érkező DNS-kérések megoldására.

A tervezés leírása és jellemzői:

Egyéni DNS-konfiguráció SAP-tulajdonú virtuális hálózatokhoz

Két virtuális gép a RISE/PCE Azure virtuális hálózat gazda DNS-kiszolgálóin belül

Az ügyfeleknek meg kell adniuk és delegálniuk kell az SAP-nak egy altartományt/zónát (például ecs.contoso.com) a nevek hozzárendeléséhez, valamint az SAP által felügyelt környezetet futtató virtuális gépek előre- és fordított DNS-bejegyzéseinek létrehozásához. Az SAP DNS-kiszolgálók fő DNS-szerepkört tartanak a delegált zónához

A DNS-zónaátvitel az SAP DNS-kiszolgálóról az ügyfél DNS-kiszolgálóira az elsődleges módszer a DNS-bejegyzések RISE/PCE-környezetből való replikálására.

Az ügyfél Azure-beli virtuális hálózatai egyéni DNS-konfigurációt is használnak, amely az Azure Hub virtuális hálózatában található ügyfél DNS-kiszolgálókra hivatkozik.

Az ügyfelek igény szerint beállíthatnak egy privát DNS-továbbítót az Azure-beli virtuális hálózataikon belül. Az ilyen továbbító ezután leküldi az Azure-szolgáltatásokból érkező DNS-kéréseket a delegált zónába célzott SAP DNS-kiszolgálókra (például ecs.contoso.com).

A DNS-zónaátvitel akkor alkalmazható a kialakításokra, ha az ügyfelek egyéni DNS-megoldást (például AD DS - vagy BIND-kiszolgálókat) üzemeltetnek a központi virtuális hálózaton belül.

Feljegyzés

Az Azure által biztosított DNS és az Azure privát zónák nem támogatják a DNS-zónaátviteli képességet, ezért nem használható a DNS-replikáció elfogadására az SAP RISE/PCE/ECS DNS-kiszolgálókról. Emellett az SAP általában nem támogatja a külső DNS-szolgáltatókat a delegált zónához.

Az SAP közzétett egy blogbejegyzést az AZURE-beli SAP RISE DNS-implementációjával kapcsolatban, a részletekért lásd itt.

Az Azure DNS SAP-hez való használatáról az SAP RISE/ECS-sel való használaton kívül további információt a következő blogbejegyzésben talál.

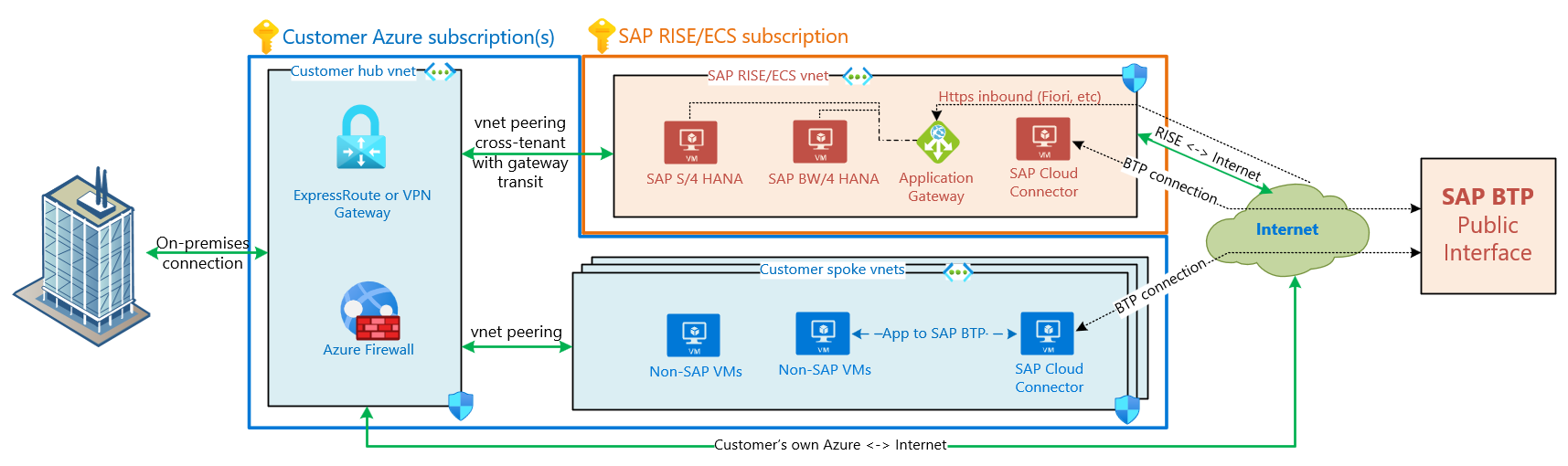

Kimenő és bejövő internetkapcsolatok az SAP RISE/ECS használatával

A külső alkalmazásokkal és interfészekkel kommunikáló SAP-számítási feladatok hálózati kimenő útvonalat igényelhetnek az internethez. Hasonlóképpen, a vállalat felhasználói bázisának (például az SAP Fiorinak) internetkapcsolatra vagy bejövő kapcsolatokra van szüksége az SAP-környezethez. Az SAP RISE által felügyelt számítási feladatok esetében az SAP-képviselővel együttműködve vizsgálja meg az ilyen https/RFC/egyéb kommunikációs útvonalakra vonatkozó igényeket. Az sap RISE/ECS-ügyfelek számára alapértelmezés szerint nincs engedélyezve az internetről vagy az internetről való hálózati kommunikáció, és az alapértelmezett hálózatkezelés csak magánhálózati IP-címtartományokat használ. Az internetkapcsolat tervezést igényel az SAP-val az ügyfél SAP-környezetének optimális védelme érdekében.

Ha az SAP RISE használatával engedélyezi az internethez kötött vagy bejövő forgalmat, a hálózati kommunikáció különböző Azure-technológiákkal, például NSG-kkel, ASG-kkel, Application Gateway webalkalmazási tűzfallal (WAF), proxykiszolgálókkal és más, a használattól és a hálózati protokolloktól függően védett. Ezeket a szolgáltatásokat teljes egészében az SAP RISE/ECS virtuális hálózaton és -előfizetésen keresztül kezelik. Az SAP RISE és az internet közötti hálózati útvonal általában csak az SAP RISE/ECS virtuális hálózaton belül marad, és nem jut át az ügyfél saját virtuális hálózatára vagy hálózatáról.

Az ügyfél saját virtuális hálózatán belüli alkalmazások közvetlenül a megfelelő virtuális hálózatról vagy az ügyfél központilag felügyelt szolgáltatásain keresztül csatlakoznak az internethez, például az Azure Firewallon, Azure-alkalmazás átjárón, NAT Gatewayen és más szolgáltatásokon keresztül. A nem SAP RISE/ECS-alkalmazásokból származó SAP BTP-hez való csatlakozás ugyanazt a hálózati internethez kötött útvonalat használja az Ön oldalán. Ha egy SAP Cloud Connecterre van szükség az ilyen integrációhoz, futtassa azt az ügyfél virtuális gépén. Más szóval az SAP BTP vagy bármely nyilvános végpont kommunikációja olyan hálózati útvonalon történik, amelyet maguk az ügyfelek kezelnek, ha az SAP RISE számítási feladatai nem vesznek részt.

SAP BTP-kapcsolat

Az SAP Business Technology Platform (BTP) számos olyan alkalmazást biztosít, amelyek általában nyilvános IP-címen/gazdagépnéven keresztül érhetők el az interneten keresztül. Az Azure-előfizetéseikben futó ügyfélszolgáltatások a BTP-t a konfigurált kimenő hozzáférési módszeren keresztül érik el, például a központi tűzfalat vagy a kimenő nyilvános IP-címeket. Egyes SAP BTP-szolgáltatások, például az SAP Data Intelligence azonban úgy vannak kialakítva, hogy egy nyilvános végpont helyett egy külön virtuális hálózati társhálózaton keresztül érhetők el.

Az SAP Privát kapcsolat szolgáltatást kínál az Azure-beli SAP BTP-t használó ügyfelek számára a BTP-ből származó egyirányú kérésekhez. Az SAP Private Link Service privát IP-címtartományon keresztül csatlakoztatja az SAP BTP-szolgáltatásokat az ügyfél Azure-hálózatához, és így az interneten keresztül magánhálózati kapcsolaton keresztül érhető el. Az SAP RISE/ECS számítási feladatokhoz a szolgáltatás elérhetőségéért forduljon az SAP-hoz. További információ a RISE SAP Private Link-támogatásáról.

Tekintse meg az SAP dokumentációját és az SAP BTP Private Link Service architektúrájával és a privát kapcsolati módszerekkel kapcsolatos blogbejegyzések sorozatát, amely a DNS-sel és a tanúsítványokkal foglalkozik az azure-beli BTP Private Link Service használatának első lépéseit ismertető sap-blogsorozatban.

Hálózati kommunikációs portok az SAP RISE használatával

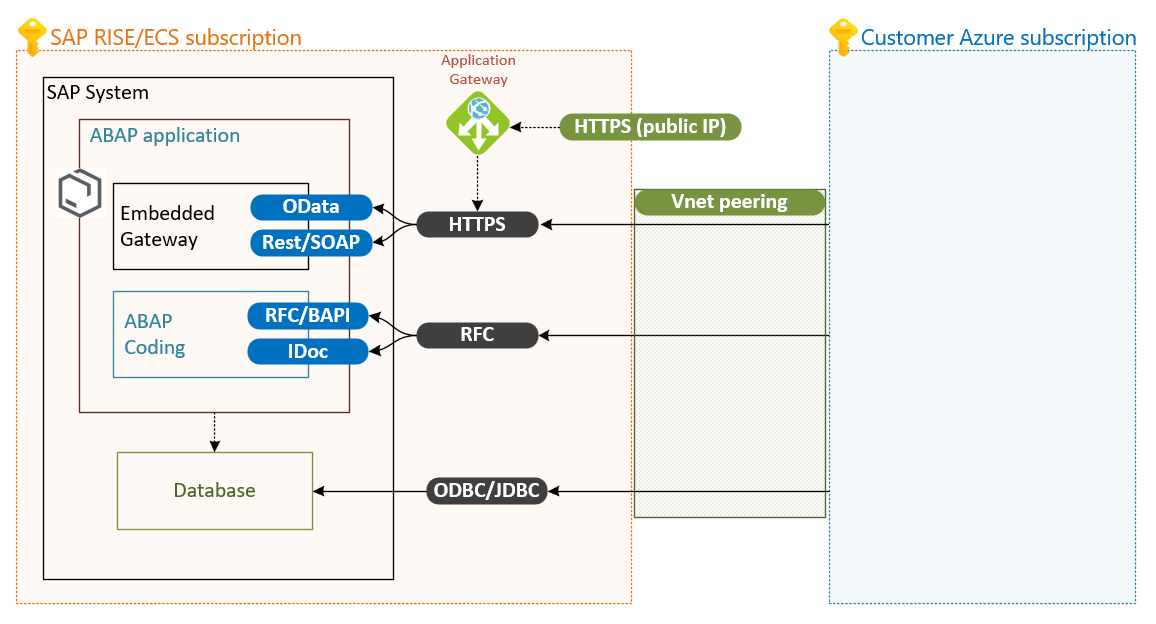

Az ügyfél virtuális hálózatához hozzáféréssel rendelkező Azure-szolgáltatások az elérhető portokon keresztül kommunikálhatnak az SAP RISE/ECS-előfizetésen belül futó SAP-környezettel.

Egy SAP RISE/ECS-rendszeren lévő nyitott portok diagramja. RFC-kapcsolatok a BAPI-hoz és az IDoc-hoz, https az OData-hoz és a Rest/SOAP-hoz. ODBC/JDBC az SAP HANA-hoz való közvetlen adatbázis-kapcsolatokhoz. A privát virtuális hálózatok közötti társviszony-létesítésen keresztüli összes kapcsolat. Az Application Gateway nyilvános IP-címmel rendelkezik a HTTPS-hez potenciális lehetőségként, az SAP-n keresztül felügyelve.

Az SAP RISE-beli SAP-rendszer a nyílt hálózati portokon keresztül érhető el, ahogyan azt az SAP konfigurálja és nyitja meg az Ön számára. A https, RFC és JDBC/ODBC protokollok magánhálózati címtartományokon keresztül használhatók. Emellett az alkalmazások https-en keresztül is hozzáférhetnek egy nyilvánosan elérhető IP-címen, amelyet az SAP RISE által felügyelt Azure Application Gateway tesz elérhetővé. Az Application Gateway és az NSG nyitott portjaival kapcsolatos részletekért és beállításokért forduljon az SAP-hoz.

További dokumentum : Azure-szolgáltatások integrálása az SAP RISE-jal , hogy az elérhető kapcsolat hogyan teszi lehetővé az SAP-környezet kiterjesztését az Azure-szolgáltatásokkal.

Következő lépések

Tekintse meg a dokumentációt: