Ügyfél által felügyelt kulcsok konfigurálása adattitkosításhoz az Azure AI Searchben

Az Azure AI Search szolgáltatás által felügyelt kulcsokkal automatikusan titkosítja az inaktív adatokat. Ha további védelemre van szükség, kiegészítheti az alapértelmezett titkosítást egy másik titkosítási réteggel az Azure Key Vaultban létrehozott és kezelt kulcsokkal.

Ez a cikk végigvezeti az ügyfél által felügyelt kulcs (CMK) vagy a "bring-your-own-key" (BYOK) titkosítás beállításának lépésein.

Feljegyzés

Ha egy index CMK-titkosítással van titkosítva, az csak akkor érhető el, ha a keresési szolgáltatás hozzáfér a kulcshoz. Ha a hozzáférés visszavonásra kerül, az index használhatatlan, és a szolgáltatás nem skálázható, amíg az indexet nem törlik, vagy vissza nem állítja a kulcshoz való hozzáférést.

CMK-titkosított objektumok

A CMK-titkosítás az egyes objektumokon történik. Ha cmK-t igényel a keresési szolgáltatásban, állítson be egy kényszerítési szabályzatot.

A CMK-titkosítás egy objektum létrehozásakor válik működőképessé. A már létező objektumok nem titkosíthatók. A CMK-titkosítás akkor fordul elő, ha egy objektumot lemezre ment a rendszer, vagy inaktív adatokat a hosszú távú tároláshoz, vagy ideiglenes adatokat a rövid távú tároláshoz. A CMK használatával a lemez soha nem látja a titkosítatlan adatokat.

A titkosítható objektumok közé tartoznak az indexek, szinonimalisták, indexelők, adatforrások és képességkészletek. A titkosítás számításilag költséges a visszafejtéshez, így csak a bizalmas tartalmak titkosítva lesznek.

A titkosítás a következő tartalomon keresztül történik:

Az indexekben és szinonimák listájában lévő összes tartalom.

Bizalmas tartalom indexelőkben, adatforrásokban, képességkészletekben és vektorizálókban. Ez a tartalom csak azokat a mezőket tartalmazza, amelyek kapcsolati sztring, leírásokat, identitásokat, kulcsokat és felhasználói bemeneteket tárolnak. A készségkészletek például Azure AI-szolgáltatási kulcsokkal rendelkeznek, egyes készségek pedig felhasználói bemeneteket, például egyéni entitásokat fogadnak el. A kulcsok és a felhasználói bemenetek mindkét esetben titkosítva vannak. A külső erőforrásokra (például Azure-adatforrásokra vagy Azure OpenAI-modellekre) mutató hivatkozások is titkosítva vannak.

Teljes dupla titkosítás

A CMK-titkosítás bevezetésekor kétszer titkosítja a tartalmat. Az előző szakaszban feljegyzett objektumok és mezők esetében a tartalom először a CMK-val, másodszor pedig a Microsoft által felügyelt kulccsal van titkosítva. A tartalom duplán van titkosítva a hosszú távú tároláshoz használt adatlemezeken és a rövid távú tároláshoz használt ideiglenes lemezeken.

A CMK-titkosítás engedélyezése növeli az index méretét, és csökkenti a lekérdezési teljesítményt. Az eddigi megfigyelések alapján 30-60%-os növekedés várható a lekérdezési időkben, bár a tényleges teljesítmény az indexdefiníciótól és a lekérdezéstípusoktól függően változik. Mivel a teljesítmény csökken, javasoljuk, hogy csak olyan objektumokon engedélyezze ezt a funkciót, amelyekhez valóban szükség van rá.

Bár a dupla titkosítás már minden régióban elérhető, a támogatás két fázisban lett bevezetve:

Az első bevezetés 2020. augusztus 1-jén történt, és az alábbi öt régiót tartalmazza. az alábbi régiókban létrehozott Search szolgáltatás az adatlemezek esetében a CMK támogatott, ideiglenes lemezek esetében azonban nem:

- USA 2. nyugati régiója

- USA keleti régiója

- USA déli középső régiója

- USA-beli államigazgatás – Virginia

- USA-beli államigazgatás – Arizona

A 2021. május 13-i második bevezetés hozzáadta az ideiglenes lemezek titkosítását és a kiterjesztett CMK-titkosítást az összes támogatott régióhoz.

Ha az első bevezetés során létrehozott szolgáltatásból származó CMK-t használ, és ideiglenes lemezeken is CMK-titkosítást szeretne, létre kell hoznia egy új keresési szolgáltatást a választott régióban, és újra üzembe kell helyeznie a tartalmat. A szolgáltatás létrehozásának dátumának meghatározásához tekintse meg a szolgáltatás létrehozásának dátumát ismertető témakört.

Előfeltételek

Azure AI Search számlázható szinten (alapszintű vagy annál magasabb, bármely régióban).

Az Azure Key Vault ugyanabban az előfizetésben található, mint az Azure AI Search. Kulcstartót az Azure Portal, az Azure CLI vagy az Azure PowerShell használatával hozhat létre. A kulcstartónak engedélyezve kell lennie a helyreállítható törlési és törlési védelemnek .

Titkosított objektumokat, például REST-ügyfelet, Azure PowerShellt vagy Azure SDK-t (Python, .NET, Java, JavaScript) létrehozó keresőügyfél.

Korlátozások

Az Azure Key Vault által felügyelt hardveres biztonsági modell (HSM) nem támogatott.

Nincs előfizetésközi támogatás. Az Azure Key Vaultnak és az Azure AI Searchnek ugyanabban az előfizetésben kell lennie.

Key Vault tippek

Ha még nem használta az Azure Key Vaultot, tekintse át ezt a rövid útmutatót az alapvető feladatok megismeréséhez: Titkos kulcs beállítása és lekérése az Azure Key Vaultból a PowerShell használatával.

Íme néhány tipp a Key Vault használatához:

Használjon annyi kulcstartót, amennyit csak szeretne. A felügyelt kulcsok különböző kulcstartókban lehetnek. A keresési szolgáltatás több titkosított objektummal is rendelkezhet, amelyek mindegyike egy másik, ügyfél által felügyelt titkosítási kulccsal van titkosítva, különböző kulcstartókban tárolva.

Használja ugyanazt a bérlőt, hogy lekérhesse a felügyelt kulcsot egy rendszeren vagy felhasználó által felügyelt identitáson keresztüli csatlakozással. Ehhez a viselkedéshez mindkét szolgáltatásnak ugyanazt a bérlőt kell megosztania. További információ a bérlők létrehozásáról: Új bérlő beállítása.

Engedélyezze a törlés elleni védelmet és a helyreállítható törlést. Az ügyfél által felügyelt kulcsokkal történő titkosítás természete miatt senki sem tudja lekérni az adatokat, ha az Azure Key Vault-kulcsát törölték. A Key Vault véletlen törlése által okozott adatvesztés elkerülése érdekében engedélyezni kell a helyreállítható törlést és a törlést a kulcstartóban. A helyreállítható törlés alapértelmezés szerint engedélyezve van, ezért csak akkor tapasztal problémákat, ha szándékosan letiltja. A törlés elleni védelem alapértelmezés szerint nincs engedélyezve, de az ügyfél által felügyelt kulcstitkosításhoz szükséges az Azure AI Searchben.

Engedélyezze a naplózást a kulcstartón, hogy figyelhesse a kulcshasználatot.

Engedélyezze a kulcsok automatikus beírását, vagy szigorú eljárásokat kövessen a kulcstartó kulcsainak, valamint az alkalmazás titkos kulcsainak és regisztrációjának rutinforgatása során. A régiek törlése előtt mindig frissítse az összes titkosított tartalmat , hogy új titkos kulcsokat és kulcsokat használjon. Ha kihagyja ezt a lépést, a tartalom nem fejthető vissza.

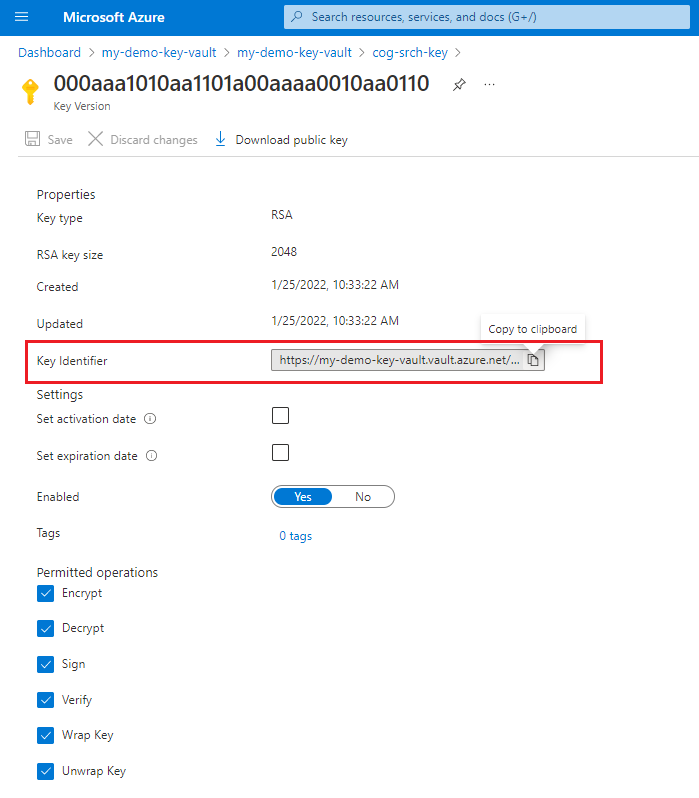

1. lépés: Kulcs létrehozása a Key Vaultban

Ha már rendelkezik egy használni kívánt kulccsal az Azure Key Vaultban, hagyja ki a kulcsgenerálást, de gyűjtse össze a kulcsazonosítót. Erre az információra szüksége lesz egy titkosított objektum létrehozásakor.

Mielőtt hozzáadja a kulcsot, győződjön meg arról, hogy a Key Vault crypto officer szerepkört saját magához rendelte.

Az Azure AI Search titkosítása támogatja a 2048-es, 3072-es és 4096-os méretű RSA-kulcsokat. A támogatott kulcstípusokról további információt a Kulcsok ismertetése című témakörben talál.

Jelentkezzen be az Azure Portalra , és nyissa meg a kulcstartó áttekintési oldalát.

A bal oldalon válassza az Objektumkulcsok> lehetőséget, majd a Létrehozás/Importálás lehetőséget.

A Kulcs létrehozása panel Beállítások listájában válassza a Létrehozás lehetőséget egy új kulcs létrehozásához.

Adja meg a kulcs nevét, és fogadja el az egyéb kulcstulajdonságok alapértelmezett beállításait.

Ha szeretné, állítson be egy kulcsforgató házirendet az automatikus elforgatás engedélyezéséhez.

Válassza a Létrehozás lehetőséget az üzembe helyezés elindításához.

Jelölje ki a kulcsot, válassza ki az aktuális verziót, majd jegyezze fel a kulcsazonosítót. Az Uri kulcsértékből, a kulcsnévből és a kulcsverzióból áll. Az azonosítóra szüksége van egy titkosított index definiálásához az Azure AI Searchben.

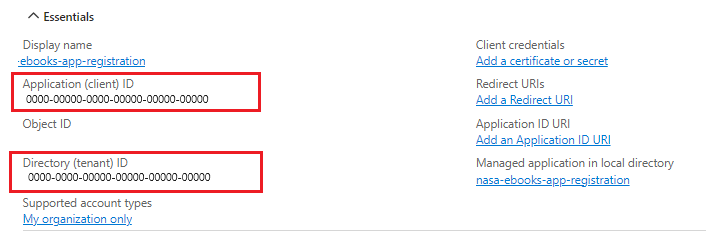

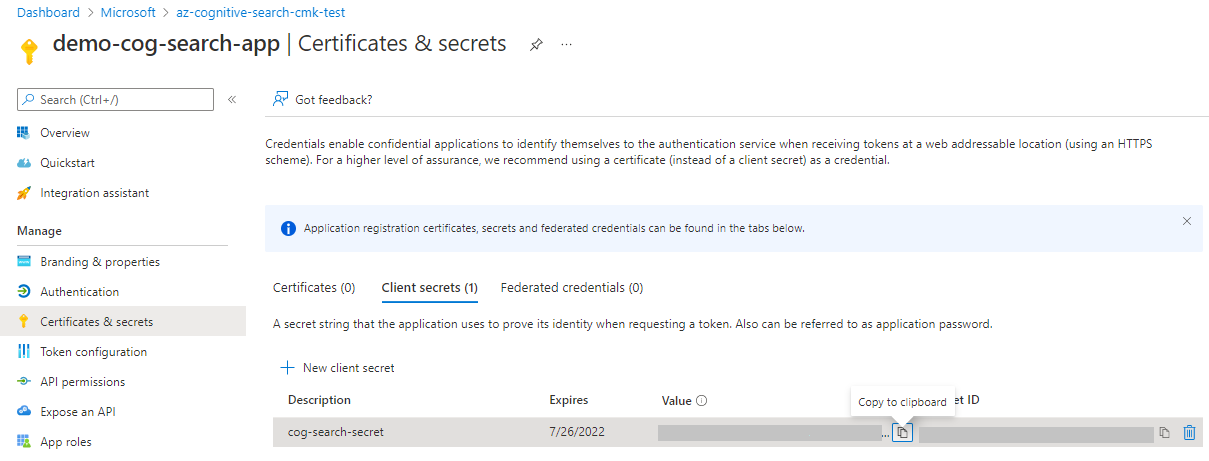

2. lépés: Biztonsági tag létrehozása

A titkosítási kulcshoz való Azure AI Search-hozzáférés futásidőben történő beállítására számos lehetőség közül választhat. A legegyszerűbb módszer a kulcs lekérése a keresési szolgáltatás felügyelt identitásával. Használhat rendszer- vagy felhasználó által felügyelt identitást is. Ezzel kihagyhatja az alkalmazásregisztráció és az alkalmazás titkos kulcsainak lépéseit. Másik lehetőségként létrehozhat és regisztrálhat egy Microsoft Entra-alkalmazást, és kérheti, hogy a keresési szolgáltatás adja meg az alkalmazásazonosítót a kérelmekhez.

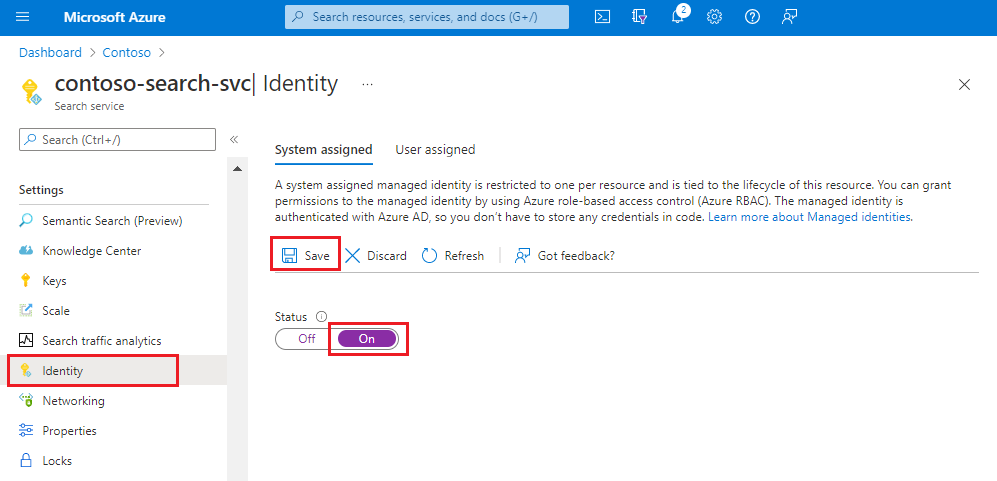

Felügyelt identitás használatát javasoljuk. A felügyelt identitás lehetővé teszi, hogy a keresési szolgáltatás hitelesítő adatok (ApplicationID vagy ApplicationSecret) kódban való tárolása nélkül hitelesítse magát az Azure Key Vaultban. Az ilyen típusú felügyelt identitás életciklusa a keresési szolgáltatás életciklusához van kötve, amely csak egy rendszer által hozzárendelt felügyelt identitással rendelkezhet. A felügyelt identitások működéséről további információt az Azure-erőforrások felügyelt identitásai című témakörben talál.

- Rendszer által felügyelt identitás

- Felhasználó által felügyelt identitás (előzetes verzió)

- Alkalmazás regisztrálása

Engedélyezze a rendszer által hozzárendelt felügyelt identitást a keresési szolgáltatáshoz.

3. lépés: Engedélyek megadása

Az Azure Key Vault szerepköralapú hozzáférés-vezérléssel támogatja az engedélyezést. Ezt a megközelítést a Key Vault hozzáférési szabályzatainál javasoljuk. További információ: Hozzáférés biztosítása a Key Vault kulcsaihoz, tanúsítványaihoz és titkos kulcsaihoz Azure-szerepkörök használatával.

Ebben a lépésben rendelje hozzá a Key Vault titkosítási szolgáltatás titkosítási felhasználói szerepkörét a keresési szolgáltatáshoz. Ha helyi tesztelést végez, ezt a szerepkört is saját magának rendelje hozzá.

Jelentkezzen be az Azure Portalra , és keresse meg a kulcstartót.

Válassza a Hozzáférés-vezérlés (IAM) lehetőséget, majd a Szerepkör-hozzárendelés hozzáadása lehetőséget.

Válassza a Key Vault titkosítási szolgáltatás titkosítási felhasználóját, majd a Tovább gombot.

Válassza ki a felügyelt identitásokat, válassza ki a tagokat, majd válassza ki a keresési szolgáltatás felügyelt identitását.

Válassza az Áttekintés + hozzárendelés fület.

Várjon néhány percet, amíg a szerepkör-hozzárendelés működőképessé válik.

4. lépés: Tartalom titkosítása

Objektum létrehozásakor a rendszer titkosítási kulcsokat ad hozzá. Ha ügyfél által felügyelt kulcsot szeretne hozzáadni egy indexhez, szinonimatérképhez, indexelőhöz, adatforráshoz vagy képességkészlethez, használja az Azure Portalt, a Search REST API-t vagy egy Azure SDK-t egy olyan objektum létrehozásához, amely engedélyezve van a titkosítással. Ha titkosítást szeretne hozzáadni az Azure SDK-val, tekintse meg a jelen cikkben szereplő Python-példát .

Hívja meg a létrehozási API-kat a encryptionKey tulajdonság megadásához:

Szúrja be a encryptionKey szerkezetet az objektumdefinícióba. Ez a tulajdonság egy első szintű tulajdonság, ugyanazon a szinten, mint a név és a leírás. Ha ugyanazt a tárolót, kulcsot és verziót használja, illessze be ugyanazt a encryptionKey-szerkezetet az egyes objektumdefiníciókba.

Az első példa egy felügyelt identitással csatlakozó keresési szolgáltatás titkosítási kulcsát mutatja be:

{ "encryptionKey": { "keyVaultUri": "<YOUR-KEY-VAULT-URI>", "keyVaultKeyName": "<YOUR-ENCRYPTION-KEY-NAME>", "keyVaultKeyVersion": "<YOUR-ENCRYPTION-KEY-VERSION>" } }A második példa a hozzáférési hitelesítő adatokat tartalmazza, amely akkor szükséges, ha egy alkalmazást regisztrált a Microsoft Entra-azonosítóban:

{ "encryptionKey": { "keyVaultUri": "<YOUR-KEY-VAULT-URI>", "keyVaultKeyName": "<YOUR-ENCRYPTION-KEY-NAME>", "keyVaultKeyVersion": "<YOUR-ENCRYPTION-KEY-VERSION>", "accessCredentials": { "applicationId": "<YOUR-APPLICATION-ID>", "applicationSecret": "<YOUR-APPLICATION-SECRET>" } } }Ellenőrizze, hogy létezik-e titkosítási kulcs, ha GET-t ad ki az objektumon.

Ellenőrizze, hogy az objektum működik-e egy feladat végrehajtásával, például lekérdezhet egy titkosított indexet.

Miután létrehozta a titkosított objektumot a keresési szolgáltatásban, ugyanúgy használhatja, mint bármely más objektumot. A titkosítás transzparens a felhasználó és a fejlesztő számára.

A kulcstartó egyik részlete sem tekinthető titkosnak, és könnyen lekérhető az Azure Portal megfelelő Azure Key Vault-oldalának böngészésével.

Fontos

Az Azure AI Search titkosított tartalma úgy van konfigurálva, hogy egy adott Azure Key Vault-kulcsot használjon egy adott verzióval. Ha módosítja a kulcsot vagy a verziót, az objektumot frissíteni kell a használathoz, mielőtt törli az előzőt. Ennek elmulasztása használhatatlanná teszi az objektumot. A kulcs elvesztése esetén nem tudja visszafejteni a tartalmat.

5. lépés: Titkosítás tesztelése

A titkosítás működésének ellenőrzéséhez vonja vissza a titkosítási kulcsot, kérdezze le az indexet (használhatatlannak kell lennie), majd állítsa vissza a titkosítási kulcsot.

Ehhez a feladathoz használja az Azure Portalt.

Az Azure Key Vault lapon válassza az Objektumkulcsok>lehetőséget.

Válassza ki az imént létrehozott kulcsot, majd válassza a Törlés lehetőséget.

Az Azure AI Search lapon válassza a Kereséskezelési>indexek lehetőséget.

Jelölje ki az indexet, és a Kereséskezelővel futtassa a lekérdezést. Hibaüzenetet kell kapnia.

Térjen vissza az Azure Key Vault Objektumkulcsok> lapjára.

Válassza a Törölt kulcsok kezelése lehetőséget.

Válassza ki a kulcsot, majd válassza a Helyreállítás lehetőséget.

Térjen vissza az indexhez az Azure AI Searchben, és futtassa újra a lekérdezést. Meg kell jelennie a keresési eredményeknek. Ha nem látja az azonnali eredményeket, várjon egy percet, és próbálkozzon újra.

Szabályzat beállítása a CMK-megfelelőség kikényszerítéséhez

Az Azure-szabályzatok segítenek a szervezeti szabványok betartatásában és a megfelelőség nagy léptékű értékelésében. Az Azure AI Search szolgáltatásszintű CMK-kényszerítéshez választható beépített szabályzattal rendelkezik.

Ebben a szakaszban a keresési szolgáltatás CMK-szabványát meghatározó szabályzatot állítja be. Ezután beállítja a keresési szolgáltatást, hogy kényszerítse ezt a szabályzatot.

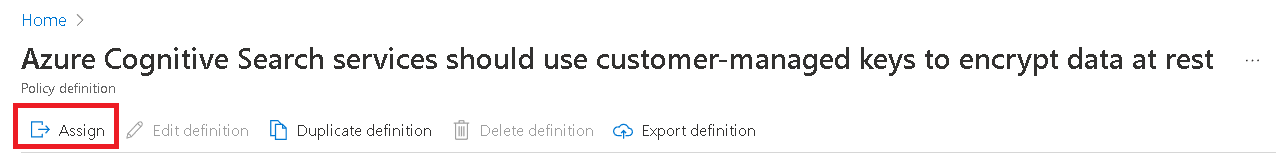

Keresse meg a beépített szabályzatot a webböngészőben. Válassza a Hozzárendelés lehetőséget

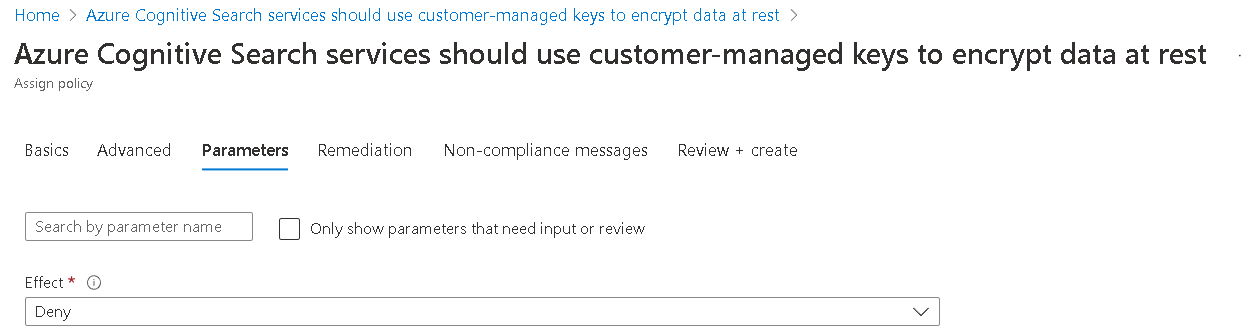

Állítsa be a szabályzat hatókörét. A Paraméterek szakaszban törölje a jelet a Csak a paraméterek megjelenítése jelölőnégyzetből, és állítsa az Effektus megtagadás értékre.

A kérelem kiértékelése során a megtagadási szabályzat definíciójának megfelelő kérés nem megfelelőként van megjelölve. Feltételezve, hogy a szolgáltatás szabványa a CMK-titkosítás, a "megtagadás" azt jelenti, hogy a CMK-titkosítást nem meghatározó kérések nem megfelelőek.

Fejezze be a szabályzat létrehozását.

Hívja meg a Services – Update API-t a CMK-szabályzatok szolgáltatásszinten történő érvényesítésének engedélyezéséhez.

PATCH https://management.azure.com/subscriptions/<your-subscription-Id>/resourceGroups/<your-resource-group-name>/providers/Microsoft.Search/searchServices/<your-search-service-name>?api-version=2023-11-01

{

"properties": {

"encryptionWithCmk": {

"enforcement": "Enabled"

}

}

}

Titkosítási kulcsok elforgatása vagy frissítése

Javasoljuk, hogy használja az Azure Key Vault autorotation képességeit, de manuálisan is elforgathatja a kulcsokat.

A kulcs vagy a verzió módosításakor a kulcsot használó objektumokat először frissíteni kell az új értékek használatához a régi értékek törlése előtt . Ellenkező esetben az objektum használhatatlanná válik, mert nem fejthető vissza.

Határozza meg az index vagy szinonimák leképezése által használt kulcsot.

Hozzon létre egy új kulcsot a Key Vaultban, de hagyja elérhetővé az eredeti kulcsot.

Frissítse a encryptionKey tulajdonságait egy index- vagy szinonimatérképen az új értékek használatához. Csak az eredetileg ezzel a tulajdonsággal létrehozott objektumok frissíthetők más érték használatára.

Tiltsa le vagy törölje az előző kulcsot a kulcstartóban. A kulcshozzáférés figyelése annak ellenőrzéséhez, hogy az új kulcs használatban van-e.

Teljesítménybeli okokból a keresési szolgáltatás akár több órán keresztül gyorsítótárazza a kulcsot. Ha új kulcs megadása nélkül tiltja le vagy törli a kulcsot, a lekérdezések ideiglenesen működnek, amíg a gyorsítótár le nem jár. Ha azonban a keresési szolgáltatás már nem tudja visszafejteni a tartalmat, a következő üzenet jelenik meg: "Hozzáférés tiltott. Előfordulhat, hogy a lekérdezési kulcsot visszavonták – próbálkozzon újra."

Titkosított tartalommal végzett munka

Az ügyfél által felügyelt kulcstitkosítás esetén az indexelés és a lekérdezések késését is észlelheti a további titkosítási/visszafejtési munka miatt. Az Azure AI Search nem naplózza a titkosítási tevékenységet, de a kulcshozzáférést a kulcstartó naplózásán keresztül figyelheti.

Javasoljuk, hogy engedélyezze a naplózást a Key Vault konfigurációjának részeként.

Adjon hozzá egy diagnosztikai beállítást a Key Vaultban , amely a munkaterületet adatmegőrzésre használja.

Válassza ki a kategóriához tartozó naplózást vagy az összes naplót , adjon nevet a diagnosztikai beállításnak, majd mentse azt.

Python-példa egy titkosítási kulcs konfigurációjára

Ez a szakasz egy objektumdefiníció pythonos ábrázolását encryptionKey mutatja be. Ugyanez a definíció vonatkozik az indexekre, adatforrásokra, képességkészletekre, indexelőkre és szinonimatérképekre. Ha ki szeretné próbálni ezt a példát a keresési szolgáltatásban és a key vaultban, töltse le a jegyzetfüzetet az azure-search-python-samples fájlból.

Telepítsen néhány csomagot.

! pip install python-dotenv

! pip install azure-core

! pip install azure-search-documents==11.5.1

! pip install azure-identity

Hozzon létre egy titkosítási kulccsal rendelkező indexet.

from azure.search.documents.indexes import SearchIndexClient

from azure.search.documents.indexes.models import (

SimpleField,

SearchFieldDataType,

SearchableField,

SearchIndex,

SearchResourceEncryptionKey

)

from azure.identity import DefaultAzureCredential

endpoint="<PUT YOUR AZURE SEARCH SERVICE ENDPOINT HERE>"

credential = DefaultAzureCredential()

index_name = "test-cmk-index"

index_client = SearchIndexClient(endpoint=endpoint, credential=credential)

fields = [

SimpleField(name="Id", type=SearchFieldDataType.String, key=True),

SearchableField(name="Description", type=SearchFieldDataType.String)

]

scoring_profiles = []

suggester = []

encryption_key = SearchResourceEncryptionKey(

key_name="<PUT YOUR KEY VAULT NAME HERE>",

key_version="<PUT YOUR ALPHANUMERIC KEY VERSION HERE>",

vault_uri="<PUT YOUR KEY VAULT ENDPOINT HERE>"

)

index = SearchIndex(name=index_name, fields=fields, encryption_key=encryption_key)

result = index_client.create_or_update_index(index)

print(f' {result.name} created')

Kérje le az indexdefiníciót a titkosítási kulcs konfigurációjának ellenőrzéséhez.

index_name = "test-cmk-index-qs"

index_client = SearchIndexClient(endpoint=AZURE_SEARCH_SERVICE, credential=credential)

result = index_client.get_index(index_name)

print(f"{result}")

Töltse be az indexet néhány dokumentummal. A rendszer minden mezőtartalmat bizalmasnak tekint, és az ügyfél által felügyelt kulccsal titkosítja a lemezen.

from azure.search.documents import SearchClient

# Create a documents payload

documents = [

{

"@search.action": "upload",

"Id": "1",

"Description": "The hotel is ideally located on the main commercial artery of the city in the heart of New York. A few minutes away is Time's Square and the historic centre of the city, as well as other places of interest that make New York one of America's most attractive and cosmopolitan cities."

},

{

"@search.action": "upload",

"Id": "2",

"Description": "The hotel is situated in a nineteenth century plaza, which has been expanded and renovated to the highest architectural standards to create a modern, functional and first-class hotel in which art and unique historical elements coexist with the most modern comforts."

},

{

"@search.action": "upload",

"Id": "3",

"Description": "The hotel stands out for its gastronomic excellence under the management of William Dough, who advises on and oversees all of the Hotel's restaurant services."

},

{

"@search.action": "upload",

"Id": "4",

"Description": "The hotel is located in the heart of the historic center of Sublime in an extremely vibrant and lively area within short walking distance to the sites and landmarks of the city and is surrounded by the extraordinary beauty of churches, buildings, shops and monuments. Sublime Cliff is part of a lovingly restored 1800 palace."

}

]

search_client = SearchClient(endpoint=AZURE_SEARCH_SERVICE, index_name=index_name, credential=credential)

try:

result = search_client.upload_documents(documents=documents)

print("Upload of new document succeeded: {}".format(result[0].succeeded))

except Exception as ex:

print (ex.message)

index_client = SearchClient(endpoint=AZURE_SEARCH_SERVICE, credential=credential)

Futtasson egy lekérdezést annak ellenőrzéséhez, hogy az index működik-e.

from azure.search.documents import SearchClient

query = "historic"

search_client = SearchClient(endpoint=AZURE_SEARCH_SERVICE, credential=credential, index_name=index_name)

results = search_client.search(

query_type='simple',

search_text=query,

select=["Id", "Description"],

include_total_count=True

)

for result in results:

print(f"Score: {result['@search.score']}")

print(f"Id: {result['Id']}")

print(f"Description: {result['Description']}")

A lekérdezés kimenetének az alábbi példához hasonló eredményeket kell eredményeznie.

Score: 0.6130029

Id: 4

Description: The hotel is located in the heart of the historic center of Sublime in an extremely vibrant and lively area within short walking distance to the sites and landmarks of the city and is surrounded by the extraordinary beauty of churches, buildings, shops and monuments. Sublime Cliff is part of a lovingly restored 1800 palace.

Score: 0.26286605

Id: 1

Description: The hotel is ideally located on the main commercial artery of the city in the heart of New York. A few minutes away is Time's Square and the historic centre of the city, as well as other places of interest that make New York one of America's most attractive and cosmopolitan cities.

Mivel a titkosított tartalom visszafejtése az adatfrissítés vagy a lekérdezések előtt történik, a titkosítás vizuális bizonyítékai nem jelennek meg. A titkosítás működésének ellenőrzéséhez ellenőrizze az erőforrásnaplókat.

Következő lépések

Ha nem ismeri az Azure biztonsági architektúráját, tekintse át az Azure Security dokumentációját, és különösen ezt a cikket: