Felkészülés zsarolóprogram-támadásra

Kiberbiztonsági keretrendszer bevezetése

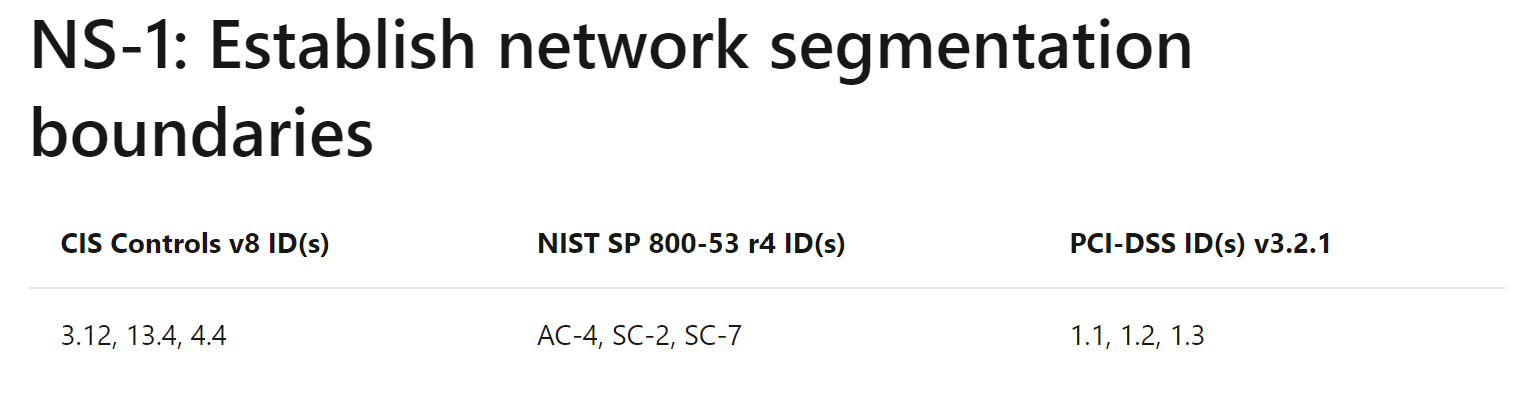

Jó kiindulópont a Microsoft felhőbiztonsági referenciamutatójának (MCSB) bevezetése az Azure-környezet védelme érdekében. A Microsoft felhőbiztonsági benchmarkja az Azure biztonsági ellenőrzési keretrendszere, amely olyan iparági alapú biztonsági szabályozási keretrendszereken alapul, mint például az NIST SP800-53, a CIS Controls 7.1-ben.

A Microsoft felhőbiztonsági referenciamutatója útmutatást nyújt a szervezeteknek az Azure és az Azure Services konfigurálásához és a biztonsági vezérlők implementálásához. A szervezetek Felhőhöz készült Microsoft Defender használhatják élő Azure-környezetük állapotát az összes MCSB-vezérlővel.

Végső soron a keretrendszer célja a kiberbiztonsági kockázatok csökkentése és hatékonyabb kezelése.

A kockázatcsökkentés rangsorolása

A ransomware-támadásokkal kapcsolatos tapasztalataink alapján megállapítottuk, hogy a rangsorolásnak a következőkre kell összpontosítania: 1) felkészülés, 2) korlát, 3) megelőzés. Ez ellenintuitívnak tűnhet, mivel a legtöbb ember meg akarja akadályozni a támadást, és továbblépni. Sajnos feltételeznünk kell a szabálysértést (Teljes felügyelet alapelvet), és először a legnagyobb kár megbízható csökkentésére kell összpontosítanunk. Ez a rangsorolás kritikus fontosságú a zsarolóprogramokkal kapcsolatos legrosszabb forgatókönyvek nagy valószínűsége miatt. Bár nem kellemes igazság elfogadni, kreatív és motivált emberi támadókkal állunk szemben, akik képesek megtalálni a módját annak, hogy irányíthassuk az összetett valós környezeteket, amelyekben működünk. A valóság ellen fontos felkészülni a legrosszabbra, és olyan keretrendszereket létrehozni, amelyek tartalmazzák és megakadályozzák a támadók azon képességét, hogy megkapják, amit akarnak.

Bár ezeknek a prioritásoknak kell szabályoznia, hogy mi legyen az első lépés, arra ösztönözzük a szervezeteket, hogy a lehető legtöbb lépést párhuzamosan hajtsák végre (beleértve a gyors nyeréseket az 1. lépésből, amikor csak lehetséges).

Nehezíti a bejutás

Megakadályozza, hogy a zsarolóprogram-támadó belépjen a környezetébe, és gyorsan reagáljon az incidensekre, hogy eltávolítsa a támadók hozzáférését, mielőtt adatokat lophatnak és titkosíthatnak. Ez azt eredményezi, hogy a támadók korábban és gyakrabban hiúsulnak meg, ami aláássa a támadásaik nyereségét. Bár a megelőzés az előnyben részesített eredmény, ez egy folyamatos folyamat, és lehetséges, hogy nem lehet 100%-os megelőzést és gyors reagálást elérni a valós szervezetekben (összetett többplatformos és többfelhős tulajdon elosztott informatikai felelősségekkel).

Ennek elérése érdekében a szervezeteknek gyors győzelmeket kell azonosítaniuk és végrehajtaniuk, hogy megerősítsék a biztonsági vezérlőket, hogy megakadályozzák a belépést, és gyorsan észleljék/kiürítsék a támadókat, miközben egy tartós programot implementálnak, amely segít nekik a biztonság megőrzésében. A Microsoft azt javasolja a szervezeteknek, hogy kövessék az itt Teljes felügyelet stratégiában ismertetett alapelveket. Pontosabban a Ransomware ellen a szervezeteknek a következő prioritást kell előnyben részesítenie:

- A biztonsági higiénia javítása a támadási felület csökkentésére és a tulajdonukban lévő eszközök Veszélyforrás- és biztonságirés-kezelés összpontosításával.

- Védelmi, észlelési és reagálási vezérlők implementálása a digitális eszközeiken, amelyek védelmet nyújtanak az árualapú és a fejlett fenyegetések ellen, láthatóságot és riasztást biztosítanak a támadók tevékenységéről, és reagálnak az aktív fenyegetésekre.

A károk hatókörének korlátozása

Győződjön meg arról, hogy az olyan kiemelt fiókok, mint az informatikai Rendszergazda és más szerepkörök erős vezérlői (megakadályozása, észlelése, reagálása) rendelkeznek az üzletileg kritikus fontosságú rendszerek vezérlésével. Ez lelassítja és/vagy megakadályozza, hogy a támadók teljes hozzáférést kapjanak az erőforrásokhoz, hogy ellopják és titkosítsák őket. Ha elveszi a támadók azon képességét, hogy az informatikai Rendszergazda-fiókokat az erőforrások billentyűparancsaként használják, drasztikusan csökkenti az esélyét annak, hogy sikeresen megtámadják Önt, és fizetést / nyereséget követelnek.

A szervezeteknek emelt szintű biztonságot kell biztosítaniuk a kiemelt fiókok számára (szigorú védelem, szigorú monitorozás és az ezekhez a szerepkörökhöz kapcsolódó incidensekre való gyors reagálás). Lásd a Microsoft biztonsági gyorskorszerűsítési tervét, amely a következőket ismerteti:

- Végpontok közötti munkamenet-biztonság (beleértve a rendszergazdák többtényezős hitelesítését (MFA) is)

- Identitásrendszerek védelme és monitorozása

- Oldalirányú bejárás csökkentése

- Gyors fenyegetéskezelés

Felkészülés a legrosszabbra

Tervezze meg a legrosszabb esetet, és várja, hogy ez bekövetkezik (a szervezet minden szintjén). Ez segít a szervezetnek és a világon másoknak is, akiktől függ:

- Korlátozza a legrosszabb eset sérülését – Bár az összes rendszer biztonsági másolatból való visszaállítása rendkívül zavaró az üzlet számára, ez hatékonyabb és hatékonyabb, mint a (gyenge minőségű) támadó által biztosított visszafejtési eszközökkel való helyreállítás a kulcs lekérése után. Megjegyzés: A fizetés bizonytalan út – Nincs hivatalos vagy jogi garancia arra, hogy a kulcs minden fájlon működik, az eszközök hatékonyan működnek, vagy hogy a támadó (aki lehet amatőr affiliate egy profi eszközkészletével) jóhiszeműen fog cselekedni.

- Korlátozza a támadók pénzügyi megtérülését – Ha egy szervezet a támadók fizetése nélkül tudja visszaállítani az üzleti műveleteket, a támadás gyakorlatilag sikertelen volt, és a támadók számára nulla megtérülést (ROI) eredményezett. Ez kevésbé valószínű, hogy a jövőben a szervezetet fogják célozni (és további finanszírozástól fosztja meg őket, hogy megtámadjanak másokat).

Előfordulhat, hogy a támadók az adatok felfedésével vagy az ellopott adatok visszaélésével/eladásával próbálják meg zsarolni a szervezetet, de ez kisebb kihasználtságra tesz szert, mintha az egyetlen hozzáférési útvonaluk lenne az Ön adataihoz és rendszereihez.

Ennek megvalósítása érdekében a szervezeteknek gondoskodniuk kell arról, hogy:

- Kockázat regisztrálása – Zsarolóprogram hozzáadása a kockázatregisztráláshoz nagy valószínűségű és nagy hatású forgatókönyvként. A kockázatcsökkentés állapotának nyomon követése a vállalati kockázatkezelés (ERM) értékelési ciklusán keresztül.

- Kritikus üzleti eszközök definiálása és biztonsági mentése – Definiálja a kritikus üzleti műveletekhez szükséges rendszereket, és automatikusan biztonsági másolatot készít róluk rendszeres ütemezés szerint (beleértve a kritikus függőségek, például az Active Directory megfelelő biztonsági mentését is). Az online biztonsági másolatok módosítása/törlése előtt védje a biztonsági másolatokat a szándékos törlés és titkosítás ellen offline tárolással, nem módosítható tárterülettel és/vagy sávon kívüli lépésekkel (MFA vagy PIN).

- A "Helyreállítás nulláról" forgatókönyv tesztelése – teszt, amely biztosítja, hogy az üzletmenet-folytonosság/vészhelyreállítás (BC/DR) gyorsan online állapotba hozza a kritikus üzleti műveleteket a nulla funkcionalitásból (minden rendszer leáll). Gyakorolja a csapatközi folyamatok és technikai eljárások ellenőrzését, beleértve a sávon kívüli alkalmazotti és ügyfélkommunikációt (feltételezve, hogy az összes e-mail/csevegés/stb. leállt).

Kritikus fontosságú a helyreállításhoz szükséges igazoló dokumentumok és rendszerek védelme (vagy nyomtatása), beleértve a helyreállítási eljárás dokumentumait, a CMDB-ket, a hálózati diagramokat, a SolarWinds-példányokat stb. A támadók rendszeresen elpusztítják ezeket. - A helyszíni kitettség csökkentése – az adatok felhőszolgáltatásokba való áthelyezésével automatikus biztonsági mentéssel és önkiszolgáló visszaállítással.

A tudatosság előmozdítása és annak biztosítása, hogy ne legyen tudásbeli szakadék

Számos olyan tevékenység van, amelyet el lehet végezni a potenciális ransomware incidensek előkészítéséhez.

A végfelhasználók felkészítése a zsarolóprogramok veszélyeire

Mivel a legtöbb ransomware-változat a végfelhasználókra támaszkodik a zsarolóprogram telepítéséhez vagy a feltört webhelyekhez való csatlakozáshoz, minden végfelhasználót meg kell tanítani a veszélyekre. Ez általában része lenne az éves biztonsági tudatossági képzésnek, valamint a vállalat tanuláskezelési rendszerein keresztül elérhető alkalmi képzésnek. A tájékoztatási képzésnek a vállalat ügyfeleire is ki kell terjednie a cég portálján vagy más megfelelő csatornán keresztül.

A biztonsági műveleti központ (SOC) elemzőinek és másoknak a ransomware-incidensekre való reagálás módjáról szóló oktatása

Az SOC-elemzőknek és a zsarolóprogram-incidensekben részt vevő más személyeknek különösen ismernie kell a rosszindulatú szoftverek és a zsarolóprogramok alapjait. Tisztában kell lenniük a ransomware főbb változataival/családjaival, valamint néhány jellemző jellemzőjükkel. Az ügyfélhívási központ munkatársainak is tisztában kell lenniük azzal, hogyan kezelhetik a vállalat végfelhasználóitól és ügyfeleitől származó ransomware-jelentéseket.

Győződjön meg arról, hogy megfelelő műszaki vezérlőkkel rendelkezik

A zsarolóprogram-incidensek elleni védelem, észlelés és reagálás érdekében számos különféle technikai ellenőrzést kell elvégezni, amelyek nagy hangsúlyt fektetnek a megelőzésre. Az SOC-elemzőknek legalább hozzáféréssel kell rendelkezniük a vállalat kártevőirtó rendszerei által generált telemetriai adatokhoz, meg kell érteniük, hogy milyen megelőző intézkedések vannak érvényben, tisztában kell lenniük a ransomware által megcélzott infrastruktúrával, és segíteniük kell a vállalati csapatokat a megfelelő lépések megtételében.

Ennek tartalmaznia kell a következő alapvető eszközök némelyikét vagy mindegyikét:

Nyomozó és megelőző eszközök

- Vállalati kiszolgáló kártevőirtó termékcsomagjai (például Felhőhöz készült Microsoft Defender)

- Hálózati kártevőirtó megoldások (például Azure Anti-malware)

- Biztonsági adatelemzési platformok (például Azure Monitor, Sentinel)

- Következő generációs behatolásészlelési és -megelőzési rendszerek

- Következő generációs tűzfal (NGFW)

Kártevőelemzési és -válaszeszközkészletek

- Automatizált kártevő-elemző rendszerek a szervezet legtöbb fő végfelhasználói és kiszolgálói operációs rendszerének támogatásával

- Statikus és dinamikus kártevő-elemző eszközök

- Digitális törvényszéki szoftverek és hardverek

- Nem szervezeti internet-hozzáférés (például 4G dongle)

- A maximális hatékonyság érdekében az SOC-elemzőknek a biztonsági adatelemzési platformokon belüli egységes telemetria mellett szinte minden kártevőirtó platformhoz széles körű hozzáféréssel kell rendelkezniük natív felületeiken keresztül. Az Azure Cloud Serviceshez és a virtuális gépekhez készült natív Azure Antimalware platform részletes útmutatókat nyújt ennek végrehajtásához.

- Gazdagodási és hírszerzési források

- Online és offline fenyegetés- és kártevőintelligencia-források (például sentinel, Azure Network Watcher)

- Active Directory és egyéb hitelesítési rendszerek (és kapcsolódó naplók)

Végponteszköz-adatokat tartalmazó belső konfigurációkezelési adatbázisok (CMDB-k)

Adatvédelem

- Az adatvédelem megvalósítása a ransomware-támadások gyors és megbízható helyreállításának biztosításához + bizonyos technikák blokkolása.

- Védett mappák kijelölése – annak érdekében, hogy a jogosulatlan alkalmazások nehezebben módosíthassák az ezekben a mappákban lévő adatokat.

- Engedélyek áttekintése – a zsarolóprogramok széles körű hozzáférésének kockázatának csökkentése

- Széles körű írási/törlési engedélyek felfedezése a fileshares, a SharePoint és más megoldások esetén

- Széles körű engedélyek csökkentése az üzleti együttműködési követelmények teljesítése során

- Naplózás és figyelés annak érdekében, hogy a széles körű engedélyek ne jelennek meg újra

- Biztonsági mentések biztonságossá tétele

- Győződjön meg arról, hogy a kritikus rendszerekről biztonsági másolat készül, és a biztonsági másolatok védve vannak a támadó szándékos törléssel/titkosítással szemben.

- Minden kritikus rendszer biztonsági mentése automatikusan, rendszeres ütemezés szerint

- Az üzleti műveletek gyors helyreállításának biztosítása üzletmenet-folytonossági/ vészhelyreállítási (BC/DR) terv rendszeres gyakorlásával

- Biztonsági másolatok védelme szándékos törlés és titkosítás ellen

- Erős védelem – Sávon kívüli lépések (például MUA/MFA) megkövetelése az online biztonsági mentések, például az Azure Backup módosítása előtt

- Legerősebb védelem – Elkülönítheti az online/éles számítási feladatok biztonsági mentéseit a biztonsági mentési adatok védelmének javítása érdekében.

- A helyreállításhoz szükséges igazoló dokumentumok, például a helyreállítási eljárás dokumentumai, a CMDB és a hálózati diagramok védelme

Incidenskezelési folyamat létrehozása

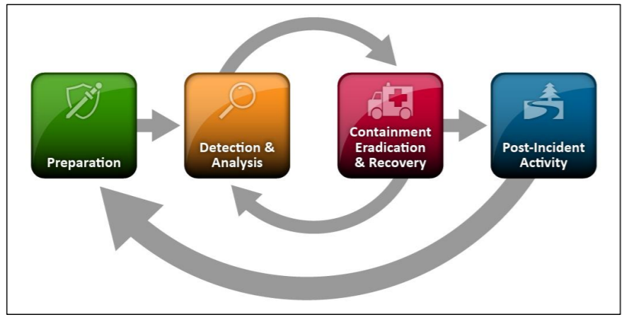

Győződjön meg arról, hogy szervezete számos tevékenységet végez nagyjából az egyesült államokbeli Nemzeti Szabványügyi és Technológiai Intézet (NIST) számítógépes biztonsági incidenskezelési útmutatójában (800-61r2 speciális kiadvány) leírt incidensmegoldási lépések és útmutatás alapján, hogy felkészüljön a lehetséges ransomware-incidensekre. Ezek a lépések a következők:

- Előkészítés: Ez a szakasz ismerteti azokat a különböző intézkedéseket, amelyeket az incidens előtt el kell helyezni. Ez magában foglalhatja a műszaki előkészületeket (például a megfelelő biztonsági ellenőrzések és egyéb technológiák végrehajtását) és a nem műszaki előkészületeket (például folyamatok és eljárások előkészítését).

- Eseményindítók / észlelés: Ez a szakasz leírja, hogyan észlelhető az ilyen típusú incidens, és milyen eseményindítók érhetők el, amelyekkel további vizsgálatot vagy incidens bejelentését kell kezdeményezni. Ezek általában nagy megbízhatósági és alacsony megbízhatósági eseményindítókra vannak elválasztva.

- Vizsgálat/elemzés: Ez a szakasz ismerteti azokat a tevékenységeket, amelyeket a rendelkezésre álló adatok vizsgálatára és elemzésére kell elvégezni, ha nem egyértelmű, hogy incidens történt, azzal a céllal, hogy megerősítse, hogy incidenst kell-e deklarálni, vagy arra a következtetésre jut, hogy nem történt incidens.

- Incidensdeklaráció: Ez a szakasz az incidens deklarálásához szükséges lépéseket ismerteti, jellemzően a vállalati incidenskezelési (jegykezelési) rendszeren belüli jegyfelemeléssel, valamint a jegynek a megfelelő személyzethez való irányításával a további értékeléshez és fellépéshez.

- Elszigetelés/ kockázatcsökkentés: Ez a szakasz azokat a lépéseket ismerteti, amelyeket a Security Operations Center (SOC) vagy mások is elvégezhetnek az incidens további előfordulásának megfékezése vagy csökkentése (leállítása) érdekében, vagy az incidens hatásának korlátozása a rendelkezésre álló eszközök, technikák és eljárások használatával.

- Szervizelés/ helyreállítás: Ez a szakasz azokat a lépéseket ismerteti, amelyeket az incidens által okozott károk elhárítása vagy helyreállítása érdekében lehet megtenni, mielőtt az el lett volna hárítva és enyhíthető lenne.

- Incidens utáni tevékenység: Ez a szakasz azokat a tevékenységeket ismerteti, amelyeket az incidens lezárása után végre kell hajtani. Ez magában foglalhatja az incidenshez kapcsolódó végső narratíva rögzítését, valamint a tanulságok azonosítását.

Felkészülés a gyors helyreállításra

Győződjön meg arról, hogy megfelelő folyamatokkal és eljárásokkal rendelkezik. Szinte minden zsarolóprogram-incidens miatt vissza kell állítani a sérült rendszereket. Ezért a legtöbb rendszer esetében megfelelő és tesztelt biztonsági mentési és visszaállítási folyamatokat és eljárásokat kell használni. Megfelelő elszigetelési stratégiákat kell létrehozni, megfelelő eljárásokkal, amelyek meggátolják a zsarolóvírusok terjedését és a zsarolóvírus-támadások utáni helyreállítást.

Győződjön meg arról, hogy megfelelően dokumentált eljárásokkal rendelkezik a külső támogatás, különösen a fenyegetésfelderítési szolgáltatók, a kártevőirtó-megoldásszolgáltatók és a kártevő-elemzési szolgáltató támogatásához. Ezek a kapcsolatok akkor lehetnek hasznosak, ha a zsarolóprogram-változat ismert gyengeségekkel vagy visszafejtési eszközökkel rendelkezik.

Az Azure platform biztonsági mentési és helyreállítási lehetőségeket biztosít az Azure Backupon keresztül, valamint beépítetten a különböző adatszolgáltatásokban és számítási feladatokban.

Izolált biztonsági mentések az Azure Backup használatával

- Azure-beli virtuális gépek

- Azure-beli virtuális gépek adatbázisai: SQL, SAP HANA

- Azure Database for PostgreSQL

- Helyszíni Windows-kiszolgálók (biztonsági mentés a felhőbe a MARS-ügynök használatával)

Helyi (működési) biztonsági mentések az Azure Backup használatával

- Azure Files

- Azure Blobs

- Azure Disks

Beépített biztonsági másolatok az Azure-szolgáltatásokból

- Az olyan adatszolgáltatások, mint az Azure Databases (SQL, MySQL, MariaDB, PostgreSQL), az Azure Cosmos DB és az ANF, beépített biztonsági mentési képességeket kínálnak

A következő lépések

Lásd a tanulmányt: Azure defenses for ransomware attack whitepaper.

A sorozat további cikkei: