Ransomware-védelem az Azure-ban

A zsarolóprogramok és a zsarolás magas nyereségű, alacsony költségű üzleti tevékenység, amely a célzott szervezetekre, a nemzeti/regionális biztonságra, a gazdasági biztonságra, valamint a közegészségügyre és a biztonságra nézve kedvezőtlen hatással van. Az egyszerű, egy pc-s zsarolóvírusok különböző zsarolási technikákkal kezdődtek, amelyek a vállalati hálózatok és a felhőplatformok minden típusára irányulnak.

Annak érdekében, hogy az Azure-ban futó ügyfelek védve legyenek a ransomware-támadások ellen, a Microsoft nagy mértékben fektet be a felhőplatformok biztonságába, és biztonsági vezérlőket biztosít az Azure-felhőbeli számítási feladatok védelméhez

Az Azure natív zsarolóprogram-védelmeinek használatával és a cikkben javasolt ajánlott eljárások implementálásával olyan intézkedéseket hoz, amelyek célja, hogy a szervezet megelőzze, megvédje és észlelje az Azure-objektumokra irányuló lehetséges zsarolóvírus-támadásokat.

Ez a cikk az Azure natív funkcióit és védelmét ismerteti a ransomware-támadásokhoz, és útmutatást nyújt arra vonatkozóan, hogyan használhatja ezeket proaktív módon az Azure-felhőben lévő objektumok védelmére.

Növekvő fenyegetés

A zsarolóprogram-támadások az egyik legnagyobb biztonsági kihívást jelentik a vállalatok számára. Sikeres esetben a zsarolóprogram-támadások letilthatják az üzleti alapvető informatikai infrastruktúrát, és olyan pusztítást okozhatnak, amely káros hatással lehet egy vállalkozás fizikai, gazdasági biztonságára vagy biztonságára. A ransomware-támadások minden típusú vállalkozásra irányulnak. Ehhez minden vállalkozásnak megelőző intézkedéseket kell tennie a védelem biztosítása érdekében.

A támadások számával kapcsolatos legutóbbi trendek riasztóak. Bár 2020 nem volt jó év a vállalkozásokat érő zsarolóvírus-támadásokhoz, 2021 rossz pályán kezdődött. Május 7-én a gyarmati csővezeték (Colonial) támadás leállította az olyan szolgáltatásokat, mint a gázolaj, a benzin és a sugárhajtású üzemanyag szállítása ideiglenesen leállt. A gyarmatiak leállították a kritikus fontosságú üzemanyag-hálózatot, amely a keleti államokat táplálja.

A kibertámadásokat korábban kifinomult intézkedéseknek tekintették, amelyek bizonyos iparágakat céloztak meg, és a fennmaradó iparágak úgy gondolták, hogy kívül állnak a kiberbűnözés hatókörén, és kontextus nélkül, hogy milyen kiberbiztonsági fenyegetésekre kell felkészülniük. A ransomware jelentős váltást jelent ebben a fenyegetési környezetben, és a kibertámadásokat mindenki számára valós és mindenható veszélynek teszi. A titkosított és elveszett fájlok és a váltságdíj-jegyzetek fenyegetése mostantól a legtöbb vezető csapat számára a legfontosabb félelem.

A Ransomware gazdasági modellje kihasználja azt a tévhitet, hogy a zsarolóprogram-támadás kizárólag kártevő incidens. Míg a valóságban a zsarolóprogramok olyan behatolások, amelyek egy hálózatot megtámadó emberi támadókat érintenek.

Sok szervezet esetében a ransomware-incidens utáni újraépítés költsége messze meghaladja az eredeti váltságdíjat. A fenyegetési környezet és a ransomware működésének korlátozott megértésével a váltságdíj kifizetése jobb üzleti döntésnek tűnik a műveletekhez való visszatéréshez. A valódi kár azonban gyakran akkor fordul elő, amikor a kiberbűnöző kiszivárja a fájlokat kiadásra vagy eladásra, miközben hátrahagyja a háttérrendszert a hálózatban a jövőbeni bűnözői tevékenység érdekében – és ezek a kockázatok továbbra is fennállnak, függetlenül attól, hogy a váltságdíjat kifizetik-e.

Mi az a zsarolóprogram?

A ransomware egy olyan kártevőtípus, amely megfertőzi a számítógépet, és korlátozza a felhasználó hozzáférését a fertőzött rendszerhez vagy adott fájlokhoz, hogy pénzért zsarolja őket. A célrendszer biztonsága után általában zárolja a legtöbb interakciót, és egy képernyőn megjelenő riasztást jelenít meg, amely általában azt jelzi, hogy a rendszer zárolva van, vagy hogy az összes fájljuk titkosítva lett. Ezután jelentős váltságdíjat követel a rendszer felszabadítása vagy a fájlok visszafejtése előtt.

A ransomware általában kihasználja a szervezet informatikai rendszereiben vagy infrastruktúráiban lévő gyengeségeket vagy biztonsági réseket a sikeresség érdekében. A támadások annyira nyilvánvalóak, hogy nem kell sok vizsgálatot elvégezni annak ellenőrzéséhez, hogy a vállalatot megtámadták-e, vagy hogy incidenst kell-e jelenteni. A kivétel egy levélszemét e-mail, amely váltságdíjat követel az állítólag kompromittáló anyagokért cserébe. Ebben az esetben az ilyen típusú incidenseket levélszemétként kell kezelni, kivéve, ha az e-mail kifejezetten specifikus információkat tartalmaz.

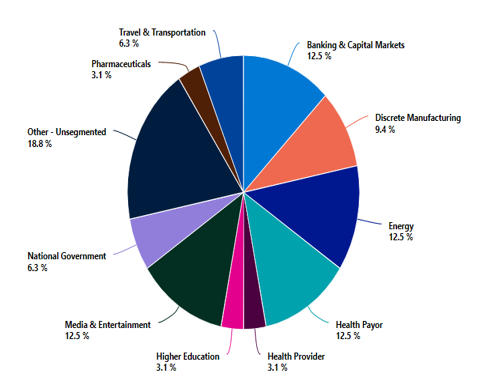

Minden olyan vállalat vagy szervezet, amely olyan informatikai rendszert üzemeltet, amelyben adatok vannak, megtámadhatók. Bár az egyéneket meg lehet célozni egy ransomware támadásban, a legtöbb támadás a vállalkozásokra irányul. Míg a 2021. májusi gyarmati zsarolóprogram-támadás jelentős nyilvánosságot vont maga után, észlelési és válaszcsapatunk (DART) ransomware engagement-adatai azt mutatják, hogy az energiaszektor az egyik legcélzottabb ágazatot képviseli a pénzügyi, egészségügyi és szórakoztató ágazatokkal együtt. És annak ellenére, hogy továbbra is ígéretet tett arra, hogy nem támadja meg a kórházakat vagy az egészségügyi vállalatokat a világjárvány során, az egészségügy továbbra is az emberi üzemeltetésű zsarolóprogramok első számú célpontja.

Az eszközök célzása

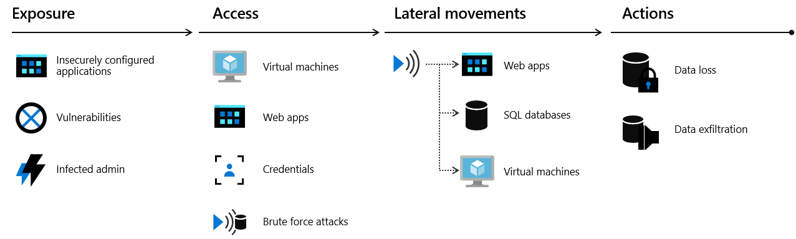

A felhőinfrastruktúra megtámadásakor a támadók gyakran több erőforrást is megtámadnak, hogy megpróbálják elérni az ügyféladatokhoz vagy a vállalati titkos kulcsokhoz való hozzáférést. A felhőbeli "kill chain" modell azt ismerteti, hogy a támadók hogyan próbálnak hozzáférni a nyilvános felhőben futó erőforrásokhoz egy négylépéses folyamaton keresztül: expozíció, hozzáférés, oldalirányú mozgás és műveletek.

- Az expozíció az, ahol a támadók lehetőséget keresnek az infrastruktúrához való hozzáférésre. A támadók például tudják, hogy az ügyféloldali alkalmazásoknak nyitva kell lenniük ahhoz, hogy a jogszerű felhasználók hozzáférhessenek hozzájuk. Ezek az alkalmazások ki vannak téve az internetnek, ezért támadásokra érzékenyek.

- A támadók megpróbálják kihasználni az expozíciót, hogy hozzáférjenek a nyilvános felhőinfrastruktúra eléréséhez. Ez a felhasználói hitelesítő adatok, a feltört példányok vagy a helytelenül konfigurált erőforrások használatával végezhető el.

- Az oldalirányú mozgás során a támadók felfedezik, hogy milyen erőforrásokhoz férhetnek hozzá, és milyen hatókörrel rendelkeznek. A példányok sikeres támadásai hozzáférést biztosítanak a támadóknak az adatbázisokhoz és más bizalmas információkhoz. A támadó ezután más hitelesítő adatokat keres. A Felhőhöz készült Microsoft Defender adataink azt mutatják, hogy biztonsági eszköz nélkül, amely gyorsan értesíti Önt a támadásról, átlagosan 101 napig tart a szervezeteknek a jogsértés felderítéséhez. Eközben mindössze 24-48 órával a behatolás után a támadó általában teljes körűen felügyeli a hálózatot.

- A támadó által az oldalirányú mozgás után végrehajtott műveletek nagyban függenek azoktól az erőforrásoktól, amelyekhez hozzáférésük volt az oldalirányú mozgás fázisában. A támadók olyan műveleteket hajthatnak végre, amelyek adatkiszivárgást, adatvesztést vagy egyéb támadásokat okoznak. A vállalatok esetében az adatvesztés átlagos pénzügyi hatása most eléri az 1,23 millió dollárt.

Miért sikeresek a támadások?

A zsarolóprogram-támadásoknak több oka is van. A sebezhető vállalkozások gyakran a ransomware-támadások áldozatává válnak. A támadás néhány kritikus sikertényezője a következők:

- A támadási felület növekszik, mivel több vállalkozás kínál további szolgáltatásokat a digitális üzleteken keresztül

- Jelentős egyszerűséggel szerezhető be a polcon kívüli kártevő, a Ransomware-as-a-Service (RaaS)

- A kriptovaluták zsarolási kifizetésekhez való használata új lehetőségeket nyit meg a kihasználáshoz

- A számítógépek és használatuk bővítése különböző munkahelyeken (helyi iskolai körzetekben, rendőri szerveknél, rendőrautókban stb.), amelyek mindegyike potenciális hozzáférési pont a kártevők számára, ami potenciális támadási felületet eredményez

- Régi, elavult és elavult infrastruktúrarendszerek és szoftverek elterjedtsége

- Gyenge javításkezelési sémák

- Elavult vagy régi operációs rendszerek, amelyek közel állnak a támogatási dátumokhoz, vagy túllépték a támogatás megszűnésének dátumát

- Az informatikai lábnyom modernizálásához szükséges erőforrások hiánya

- Tudáshiány

- A képzett személyzet hiánya és a kulcsfontosságú személyzet túldepep tendenciája

- Gyenge biztonsági architektúra

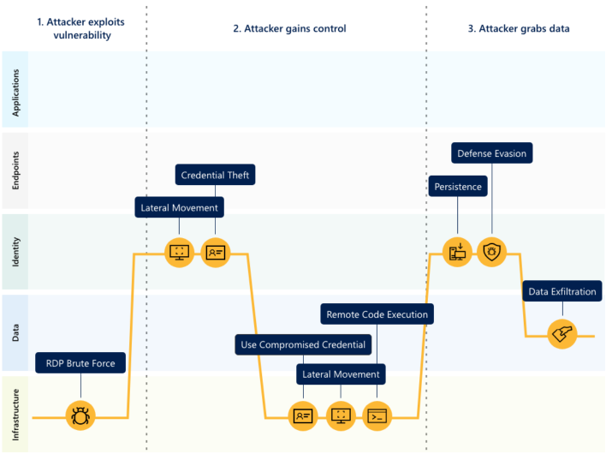

A támadók különböző technikákat használnak, például távoli asztali protokoll (RDP) találgatásos támadást a biztonsági rések kihasználásához.

Fizetnie kell?

Különböző vélemények vannak arról, hogy mi a legjobb megoldás, ha ezzel a vexáló kereslettel szembesülünk. A Szövetségi Nyomozó Iroda (FBI) azt tanácsolja az áldozatoknak, hogy ne váltságdíjat fizessenek, hanem legyenek éberek, és tegyenek proaktív intézkedéseket adataik védelme érdekében a támadás előtt. Azt állítják, hogy a fizetés nem garantálja a zárolt rendszerek és a titkosított adatok újbóli kiadását. Az FBI szerint egy másik ok, amiért nem kell fizetni, az az, hogy a kiberbűnözőknek járó kifizetések arra ösztönözik őket, hogy továbbra is támadják a szervezeteket

Ennek ellenére egyes áldozatok úgy dönt, hogy fizetik a váltságdíjat, annak ellenére, hogy a rendszer és az adatok hozzáférése nem garantált a váltságdíj kifizetése után. A fizetéssel az ilyen szervezetek a kiszámított kockázatot annak reményében vállalják, hogy visszakapják a rendszerüket és az adataikat, és gyorsan folytatják a normál műveleteket. A számítás része a fedezeti költségek csökkentése, például a termelékenység csökkenése, az idő múlásával csökkent bevétel, a bizalmas adatok kitettsége és a potenciális hírnévkárosodás.

A váltságdíjfizetés megelőzésének legjobb módja, ha nem a megelőző intézkedések végrehajtásával és az eszközök telítettségével védi a szervezetet minden lépéstől, amelyet a támadó teljes egészében vagy növekményesen hajt végre a rendszer feltöréséhez. Emellett az érintett eszközök helyreállításának lehetősége biztosítja az üzleti műveletek megfelelő időben történő helyreállítását. Az Azure Cloud robusztus eszközkészlettel rendelkezik, amely végigvezeti Önt.

Milyen költségek járnak egy vállalkozásnak?

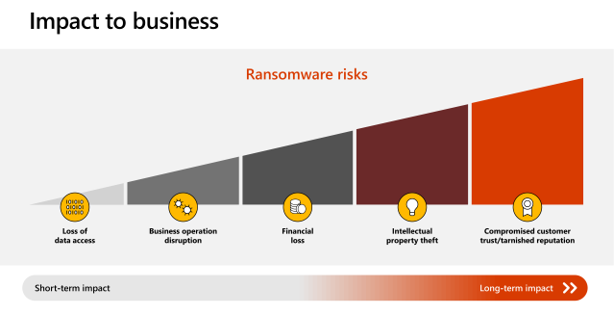

A zsarolóprogram-támadások bármilyen szervezetre gyakorolt hatását nehéz pontosan számszerűsíteni. A hatókörtől és típustól függően azonban a hatás többdimenziós, és széles körben kifejezve:

- Adathozzáférés elvesztése

- Üzleti műveletek megszakítása

- Pénzügyi veszteség

- Szellemi tulajdon ellopás

- Sérült ügyfélmegbízhatóság és elhomályosított hírnév

A Colonial Pipeline körülbelül 4,4 millió dollárt fizetett váltságdíjért az adataik kiadásához. Ez nem tartalmazza az állásidő, az elveszett produktív, az elveszett értékesítések és a szolgáltatások visszaállításának költségeit. Tágabb értelemben, jelentős hatása van a "knock-on hatása" hatással nagy számú vállalkozások és szervezetek mindenféle, beleértve a városok és városok a helyi területeken. A pénzügyi hatás is megdöbbentő. A Microsoft szerint a ransomware-helyreállításhoz kapcsolódó globális költség 2021-ben várhatóan meghaladja a 20 milliárd dollárt.

Következő lépések

Lásd a tanulmányt: Azure defenses for ransomware attack whitepaper.

A sorozat további cikkei: