A Google Cloud Platform naplóadatainak betöltése a Microsoft Sentinelbe

A szervezetek egyre inkább áttérnek a többfelhős architektúrákra, akár a tervezés, akár a folyamatos követelmények miatt. Ezek a szervezetek egyre többen használnak alkalmazásokat, és több nyilvános felhőben, köztük a Google Cloud Platformon (GCP) tárolják az adatokat.

Ez a cikk bemutatja, hogyan lehet GCP-adatokat betöltésre a Microsoft Sentinelbe a teljes biztonsági lefedettség érdekében, valamint a többfelhős környezet támadásait elemezni és észlelni.

A GCP Pub/Alösszekötők esetében a Kód nélküli összekötő platform (CCP) alapján a GCP-környezet naplóit a GCP Pub/Sub funkcióval lehet betöltésre:

A Google Cloud Platform (GCP) Pub/Sub Audit Logs összekötő a GCP-erőforrásokhoz való hozzáférés naplózási naplóit gyűjti össze. Az elemzők figyelhetik ezeket a naplókat, hogy nyomon követhessék az erőforrás-hozzáférési kísérleteket, és észlelhessék a lehetséges fenyegetéseket a GCP-környezetben.

A Google Cloud Platform (GCP) Security Command Center összekötője a Google Cloud robusztus biztonsági és kockázatkezelési platformjának, a Google Security Command Centernek az eredményeit gyűjti össze. Az elemzők megtekinthetik ezeket az eredményeket, hogy betekintést nyerjenek a szervezet biztonsági helyzetébe, beleértve az eszközleltárat és -felderítést, a biztonsági rések és fenyegetések észlelését, valamint a kockázatcsökkentést és a szervizelést.

Előfeltételek

Mielőtt hozzákezdene, ellenőrizze, hogy rendelkezik-e az alábbiakval:

- A Microsoft Sentinel-megoldás engedélyezve van.

- Létezik egy definiált Microsoft Sentinel-munkaterület.

- A GCP-környezet létezik, és az alábbi naplótípus egyikét előállító erőforrásokat tartalmaz:

- GCP-naplózási naplók

- A Google Security Command Center eredményei

- Az Azure-felhasználó a Microsoft Sentinel közreműködői szerepkörével rendelkezik.

- A GCP-felhasználónak hozzáférése van erőforrások létrehozásához és szerkesztéséhez a GCP-projektben.

- A GCP Identity and Access Management (IAM) API és a GCP Cloud Resource Manager API egyaránt engedélyezve van.

GCP-környezet beállítása

A GCP-környezetben két dolgot kell beállítania:

A Microsoft Sentinel-hitelesítés beállítása a GCP-ben a következő erőforrások létrehozásával a GCP IAM szolgáltatásban:

- Számítási feladatok identitáskészlete

- Számítási feladat identitásszolgáltatója

- Szolgáltatásfiók

- Szerepkör

Állítsa be a naplógyűjteményt a GCP-ben, és a Microsoft Sentinelbe való betöltéshez hozza létre a következő erőforrásokat a GCP Pub/Sub szolgáltatásban:

- Téma

- Előfizetés a témakörhöz

A környezetet kétféleképpen állíthatja be:

GCP-erőforrások létrehozása a Terraform API-n keresztül: A Terraform API-kat biztosít az erőforrások létrehozásához, valamint az identitás- és hozzáférés-kezeléshez (lásd az előfeltételeket). A Microsoft Sentinel Terraform-szkripteket biztosít, amelyek a szükséges parancsokat adják ki az API-knak.

Állítsa be manuálisan a GCP-környezetet, és hozza létre az erőforrásokat saját maga a GCP-konzolon.

Feljegyzés

A Security Command Centerből nem érhető el Terraform-szkript a GCP Pub/Alerőforrások létrehozásához a naplógyűjtéshez. Ezeket az erőforrásokat manuálisan kell létrehoznia. A Terraform-szkripttel továbbra is létrehozhatja a hitelesítéshez szükséges GCP IAM-erőforrásokat.

Fontos

Ha manuálisan hoz létre erőforrásokat, az összes hitelesítési (IAM-) erőforrást ugyanabban a GCP-projektben kell létrehoznia, különben az nem fog működni. (A pub/alerőforrások egy másik projektben lehetnek.)

GCP-hitelesítés beállítása

Nyissa meg a GCP Cloud Shellt.

Válassza ki azt a projektet , amellyel dolgozni szeretne, írja be a következő parancsot a szerkesztőbe:

gcloud config set project {projectId}Másolja a Microsoft Sentinel által biztosított Terraform hitelesítési szkriptet a Sentinel GitHub-adattárból a GCP Cloud Shell-környezetbe.

Nyissa meg a Terraform GCPInitialAuthenticationSetup szkriptfájlt , és másolja a tartalmát.

Feljegyzés

GCP-adatok Azure Government-felhőbe való betöltéséhez használja inkább ezt a hitelesítési beállítási szkriptet.

Hozzon létre egy könyvtárat a Cloud Shell-környezetben, írja be, és hozzon létre egy új üres fájlt.

mkdir {directory-name} && cd {directory-name} && touch initauth.tfNyissa meg initauth.tf a Cloud Shell-szerkesztőben, és illessze be a szkriptfájl tartalmát.

Inicializálja a Terraformot a létrehozott könyvtárban a következő parancs beírásával a terminálban:

terraform initAmikor megkapja a Terraform inicializálását megerősítő üzenetet, futtassa a szkriptet az alábbi parancs beírásával a terminálban:

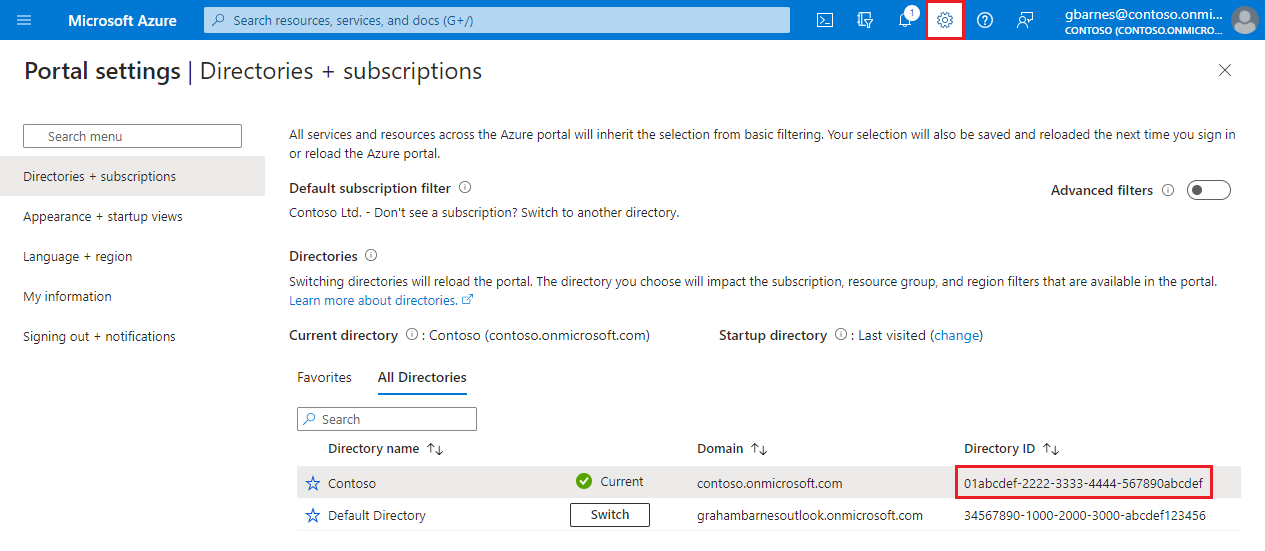

terraform applyAmikor a szkript kéri a Microsoft-bérlő azonosítóját, másolja és illessze be a terminálba.

Amikor a rendszer megkérdezi, hogy már létrehozott-e számítási feladat-identitáskészletet az Azure-hoz, ennek megfelelően válaszoljon igennel vagy nemnel .

Amikor a rendszer megkérdezi, hogy létre szeretné-e hozni a felsorolt erőforrásokat, írja be az igent.

Amikor megjelenik a szkript kimenete, mentse az erőforrások paramétereit későbbi használatra.

GCP-naplózási naplók beállítása

Ebben a szakaszban a Microsoft Sentinel GCP Pub/Sub Audit Logs összekötő használatára vonatkozó utasítások találhatók.

A Microsoft Sentinel GCP Pub/Sub Security Command Center-összekötő használatához tekintse meg a következő szakaszban található utasításokat.

Másolja a Microsoft Sentinel által biztosított Terraform naplóbeállítási szkriptet a Sentinel GitHub-adattárból a GCP Cloud Shell-környezet egy másik mappájába.

Nyissa meg a Terraform GCPAuditLogsSetup szkriptfájlt , és másolja annak tartalmát.

Feljegyzés

GCP-adatok Azure Government-felhőbe való betöltéséhez használja inkább ezt a naplóbeállítási szkriptet.

Hozzon létre egy másik könyvtárat a Cloud Shell-környezetben, írja be, és hozzon létre egy új üres fájlt.

mkdir {other-directory-name} && cd {other-directory-name} && touch auditlog.tfNyissa meg auditlog.tf a Cloud Shell-szerkesztőben, és illessze be a szkriptfájl tartalmát.

Inicializálja a Terraformot az új könyvtárban a következő parancs beírásával a terminálban:

terraform initAmikor megkapja a Terraform inicializálását megerősítő üzenetet, futtassa a szkriptet az alábbi parancs beírásával a terminálban:

terraform applyHa egyetlen Pub/Sub használatával szeretne naplókat beszedni egy teljes szervezetből, írja be a következőt:

terraform apply -var="organization-id= {organizationId} "Amikor a rendszer megkérdezi, hogy létre szeretné-e hozni a felsorolt erőforrásokat, írja be az igent.

Amikor megjelenik a szkript kimenete, mentse az erőforrások paramétereit későbbi használatra.

Várjon öt percet, mielőtt továbblépne a következő lépésre.

Ha a GCP Pub/Sub Security Command Center összekötőt is beállítja, folytassa a következő szakaszsal.

Ellenkező esetben ugorjon a GCP Pub/Sub connector beállításához a Microsoft Sentinelben.

A GCP biztonsági parancsközpont beállítása

Ebben a szakaszban a Microsoft Sentinel GCP Pub/Sub Security Command Center összekötő használatára vonatkozó utasítások találhatók.

Tekintse meg az előző szakaszban található utasításokat a Microsoft Sentinel GCP Pub/Sub Audit Logs összekötő használatához.

Megállapítások folyamatos exportálásának konfigurálása

Kövesse a Google Cloud dokumentációjában található utasításokat a jövőbeli SCC-eredmények Pub/Sub exportjának konfigurálásához a GCP Pub/Alszolgáltatás számára.

Amikor arra kérik, hogy válasszon ki egy projektet az exportáláshoz, válasszon ki egy erre a célra létrehozott projektet, vagy hozzon létre egy új projektet.

Amikor arra kéri, hogy válasszon ki egy pub-/altémakört, ahol exportálni szeretné az eredményeket, a fenti utasításokat követve hozzon létre egy új témakört.

A GCP Pub/Sub connector beállítása a Microsoft Sentinelben

Nyissa meg az Azure Portalt , és lépjen a Microsoft Sentinel szolgáltatáshoz.

A Tartalomközpont keresősávjában írja be a Google Cloud Platform naplózási naplóit.

Telepítse a Google Cloud Platform Audit Logs megoldását .

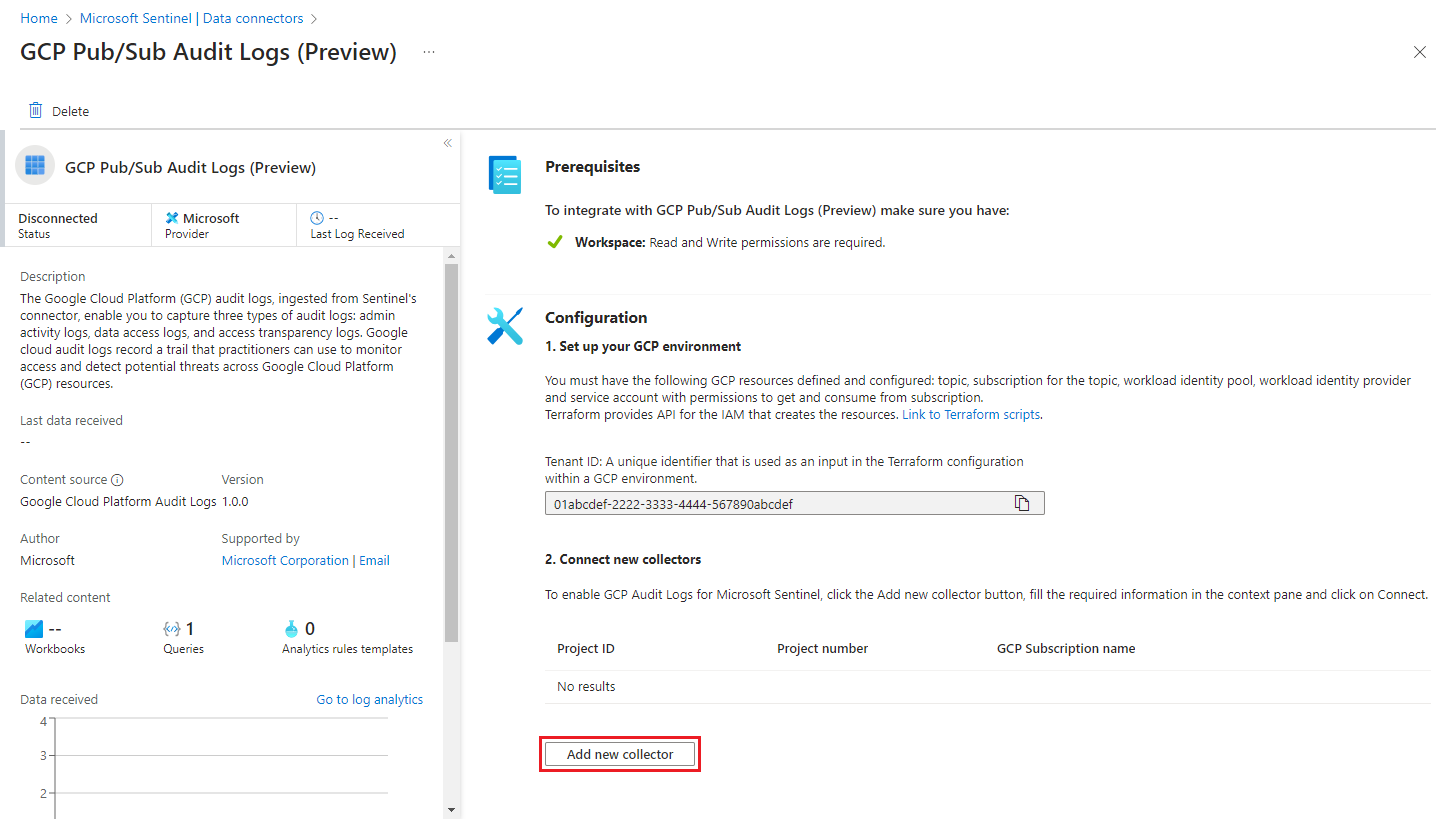

Válassza ki az Adatösszekötőket, és a keresősávon írja be a GCP Pub/Sub Audit Logs kifejezést.

Válassza ki a GCP Pub/Sub Audit Logs összekötőt .

A részletek panelen válassza az Összekötő-oldal megnyitása lehetőséget.

A Konfiguráció területen válassza az Új gyűjtő hozzáadása lehetőséget.

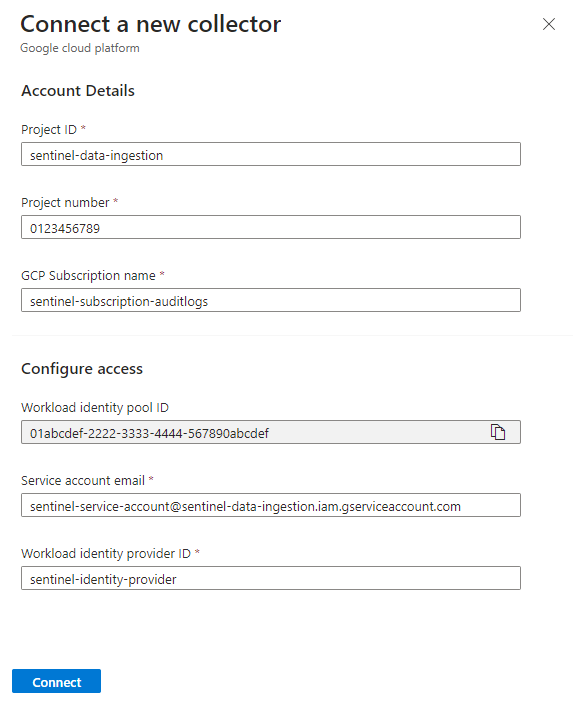

Az Új gyűjtő csatlakoztatása panelen írja be a GCP-erőforrások létrehozásakor létrehozott erőforrásparamétereket.

Győződjön meg arról, hogy az összes mező értékei egyeznek a GCP-projekt megfelelőivel (a képernyőképen szereplő értékek minták, nem literálok), majd válassza a Csatlakozás lehetőséget.

Ellenőrizze, hogy a GCP-adatok a Microsoft Sentinel környezetben találhatóak-e

Annak érdekében, hogy a GCP-naplók sikeresen be legyenek osztva a Microsoft Sentinelbe, futtassa a következő lekérdezést 30 perccel az összekötő beállítása után.

GCPAuditLogs | take 10Engedélyezze az adatösszekötők állapotfunkcióját .

Következő lépések

Ebben a cikkben megtanulhatta, hogyan lehet GCP-adatokat beszedni a Microsoft Sentinelbe a GCP Pub/Sub összekötők használatával. A Microsoft Sentinelről az alábbi cikkekben olvashat bővebben:

- Megtudhatja, hogyan ismerheti meg az adatokat és a potenciális fenyegetéseket.

- Ismerkedés a fenyegetések észlelésével a Microsoft Sentinellel.

- Munkafüzetek használatával monitorozza az adatokat.