Fenyegetések beépített észlelése

Miután beállította a Microsoft Sentinelt, hogy adatokat gyűjtsön a szervezet minden részéről, át kell ásnia az összes adatot, hogy észlelje a környezetét fenyegető biztonsági fenyegetéseket. De ne aggódjon – a Microsoft Sentinel sablonokat biztosít a fenyegetésészlelési szabályok létrehozásához, hogy az ön számára is működjön. Ezeket a szabályokat elemzési szabályoknak nevezzük.

A Microsoft biztonsági szakértőiből és elemzőiből álló csapata ezeket az elemzési szabálysablonokat ismert fenyegetések, gyakori támadásvektorok és gyanús tevékenységeszkalációs láncok alapján tervezte. Az ezekből a sablonokból létrehozott szabályok automatikusan keresik a környezetben a gyanúsnak tűnő tevékenységeket. Számos sablon testre szabható, hogy az igényeinek megfelelően keressen tevékenységeket, vagy szűrje ki őket. A szabályok által generált riasztások incidenseket hoznak létre, amelyeket hozzárendelhet és kivizsgálhat a környezetben.

Ez a cikk segít megérteni, hogyan észlelheti a fenyegetéseket a Microsoft Sentinellel.

Észlelések megtekintése

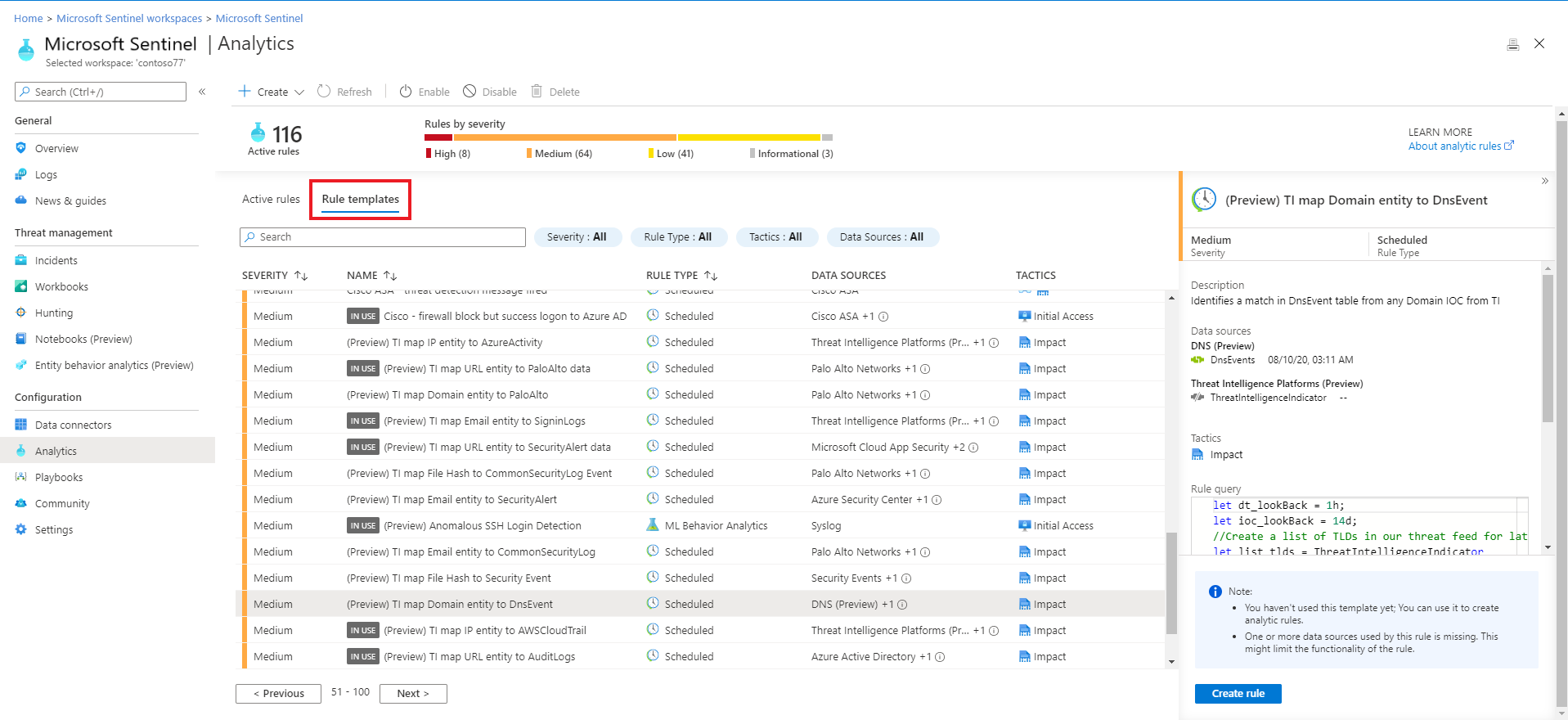

A Telepített elemzési szabályok és észlelések a Microsoft Sentinelben való megtekintéséhez nyissa meg az Elemzési>szabálysablonokat. Ez a lap az összes telepített szabálysablont tartalmazza az alábbi táblázatban megjelenített típusok szerint. További szabálysablonok kereséséhez nyissa meg a Microsoft Sentinel Tartalomközpontot a kapcsolódó termékmegoldások vagy különálló tartalmak telepítéséhez.

Az észlelések a következők:

| Szabály típusa | Leírás |

|---|---|

| Microsoft-biztonság | A Microsoft biztonsági sablonjai automatikusan létrehoznak Microsoft Sentinel-incidenseket más Microsoft biztonsági megoldásokban létrehozott riasztásokból valós időben. A Microsoft biztonsági szabályai sablonként használhatók új, hasonló logikájú szabályok létrehozására. További információ a biztonsági szabályokról: Incidensek automatikus létrehozása a Microsoft biztonsági riasztásaiból. |

| Fusion (néhány észlelés előzetes verzióban) |

A Microsoft Sentinel a fúziós korrelációs motort skálázható gépi tanulási algoritmusaival a fejlett multistage támadások észlelésére használja azáltal, hogy számos alacsony megbízhatóságú riasztást és eseményt korrelál több termék között nagy megbízhatóságú és végrehajtható incidensekké. A fúzió alapértelmezés szerint engedélyezve van. Mivel a logika rejtett, ezért nem testreszabható, csak egy szabályt hozhat létre ezzel a sablonnal. A fúziós motor az ütemezett elemzési szabályok által létrehozott riasztásokat más rendszerek riasztásaival is korrelálhatja, ami magas megbízhatósági incidenseket eredményez. |

| Gépi tanulási (ML) viselkedéselemzés | Az ML viselkedéselemzési sablonjai a Microsoft által védett gépi tanulási algoritmusokon alapulnak, így nem láthatja a működésük és futtatásuk belső logikáját. Mivel a logika rejtett, ezért nem testreszabható, csak egy szabályt hozhat létre az ilyen típusú sablonokkal. |

| Fenyegetésintelligencia | Használja ki a Microsoft által előállított fenyegetésintelligencia előnyeit a Microsoft Threat Intelligence Analytics-szabálysal kapcsolatos magas megbízhatósági riasztások és incidensek létrehozásához. Ez az egyedi szabály nem testreszabható, de ha engedélyezve van, automatikusan megfelel a Common Event Format (CEF) naplóinak, a Syslog-adatoknak vagy a Windows DNS-eseményeknek a Microsoft Threat Intelligence tartomány-, IP- és URL-fenyegetésjelzőivel. Egyes mutatók több környezeti információt tartalmaznak az MDTI-n keresztül (Microsoft Defender Intelligens veszélyforrás-felderítés). A szabály engedélyezéséről további információt az Egyező elemzés használata a fenyegetések észleléséhez című témakörben talál. Az MDTI-vel kapcsolatos további információkért lásd: Mi Microsoft Defender Intelligens veszélyforrás-felderítés |

| Anomália | Az anomáliaszabály-sablonok gépi tanulással észlelik a rendellenes viselkedés bizonyos típusait. Minden szabály saját egyedi paraméterekkel és küszöbértékekkel rendelkezik, az elemzett viselkedésnek megfelelően. Bár a beépített szabályok konfigurációi nem módosíthatók vagy finomhangolhatók, duplikálhat egy szabályt, majd módosíthatja és finomhangolhatja az ismétlődést. Ilyen esetekben futtassa az ismétlődést Flighting módban és az eredetit egyidejűleg Éles módban. Ezután hasonlítsa össze az eredményeket, és állítsa a duplikált értéket élesre , ha és amikor a finomhangolás az Ön tetszése szerint történik. További információ: A Microsoft Sentinel és a Microsoft Sentinelanomáliadetektálási elemzési szabályainak használata a fenyegetések észleléséhez testre szabható anomáliák használatával. |

| Ütemezett | Az ütemezett elemzési szabályok a Microsoft biztonsági szakértői által írt lekérdezéseken alapulnak. Megtekintheti a lekérdezési logikát, és módosíthatja azt. Az ütemezett szabályok sablon használatával testre szabhatja a lekérdezési logikát és az ütemezési beállításokat új szabályok létrehozásához. Számos új ütemezett elemzési szabálysablon olyan riasztásokat hoz létre, amelyeket a Fúziós motor korrelál más rendszerek riasztásaival, hogy magas megbízhatósági incidenseket okozzon. További információ: Advanced multistage attack detection. Tipp: A szabályütemezési beállítások közé tartozik, hogy a szabályt úgy konfigurálja, hogy minden megadott számú percben, órában vagy napon fusson, és az óra a szabály engedélyezésekor kezdődjön. Javasoljuk, hogy vegye figyelembe, hogy mikor engedélyezi az új vagy szerkesztett elemzési szabályt, hogy a szabályok időben megkapják az új incidensek halmát. Előfordulhat például, hogy szinkronizálva szeretne futtatni egy szabályt, amikor az SOC-elemzők megkezdik a munkanapjukat, és engedélyezik a szabályokat. |

| Közel valós idejű (NRT) | Az NRT-szabályok korlátozott számú ütemezett szabályt tartalmaznak, amelyek percenként egyszer futnak annak érdekében, hogy a lehető legperces információkat biztosíthassák Önnek. Ezek többnyire az ütemezett szabályokhoz hasonlóan működnek, és bizonyos korlátozásokkal hasonlóan vannak konfigurálva. További információ: Fenyegetések gyors észlelése közel valós idejű (NRT) elemzési szabályokkal a Microsoft Sentinelben. |

Fontos

A fúziós észlelési sablonok némelyike jelenleg előzetes verzióban érhető el (a Microsoft Sentinel speciális többlépcsős támadásészlelésével kapcsolatos cikkben láthatja, hogy mely sablonok találhatók). A Microsoft Azure Előzetes verzió kiegészítő használati feltételeiben további jogi feltételeket talál, amelyek a bétaverzióban, előzetes verzióban vagy más módon még nem általánosan elérhető Azure-funkciókra vonatkoznak.

Elemzési szabálysablonok használata

Ez az eljárás az elemzési szabályok sablonjainak használatát ismerteti.

Elemzési szabálysablon használata:

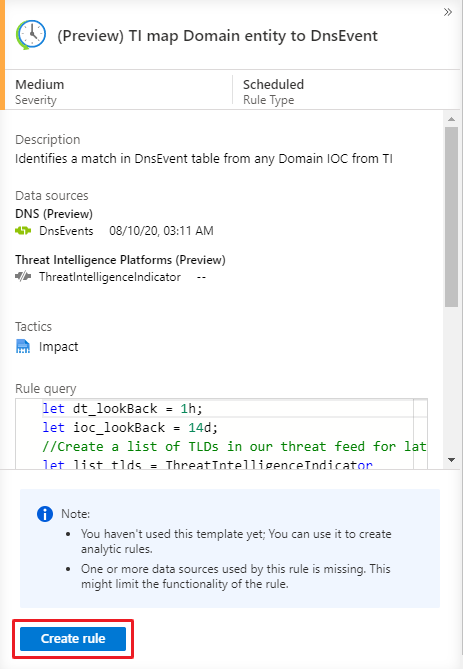

A Microsoft Sentinel >Analytics-szabálysablonok> lapján válasszon ki egy sablonnevet, majd a Részletek panelen a Szabály létrehozása gombot választva hozzon létre egy új aktív szabályt a sablon alapján.

Minden sablon tartalmazza a szükséges adatforrások listáját. A sablon megnyitásakor a rendszer automatikusan ellenőrzi az adatforrások rendelkezésre állását. Rendelkezésre állási probléma esetén előfordulhat, hogy a Szabály létrehozása gomb le van tiltva, vagy figyelmeztetés jelenhet meg erre az effektusra.

A Szabály létrehozása lehetőség kiválasztásával megnyílik a szabálylétrehozási varázsló a kijelölt sablon alapján. Az összes részlet automatikusan kitöltődik, és az Ütemezett vagy a Microsoft biztonsági sablonjaival testre szabhatja a logikát és az egyéb szabálybeállításokat, hogy jobban megfeleljen az igényeinek. Ezt a folyamatot megismételve további szabályokat hozhat létre a sablon alapján. Miután követte a szabálylétrehozó varázsló lépéseit a végéig, befejezte egy szabály létrehozását a sablon alapján. Az új szabályok az Aktív szabályok lapon jelennek meg.

A szabályok a szabálylétrehozás varázslóban való testreszabásával kapcsolatos további részletekért lásd : Egyéni elemzési szabályok létrehozása a fenyegetések észleléséhez.

Tipp.

Győződjön meg arról, hogy a csatlakoztatott adatforrásokhoz társított összes szabályt engedélyezi a környezet teljes biztonsági lefedettségének biztosítása érdekében. Az elemzési szabályok engedélyezésének leghatékonyabb módja közvetlenül az adatösszekötő oldaláról érhető el, amely felsorolja a kapcsolódó szabályokat. További információ: Csatlakozás adatforrások.

A szabályokat az API-n és a PowerShellen keresztül is leküldheti a Microsoft Sentinelnek, bár ehhez további erőfeszítésekre van szükség.

AZ API vagy a PowerShell használatakor először a szabályok engedélyezése előtt exportálnia kell a szabályokat a JSON-ba. Az API vagy a PowerShell akkor lehet hasznos, ha a Microsoft Sentinel több példányában azonos beállításokkal rendelkező szabályokat engedélyez az egyes példányokban.

Hozzáférési engedélyek elemzési szabályokhoz

Elemzési szabály létrehozásakor a rendszer egy hozzáférési engedély jogkivonatot alkalmaz a szabályra, és azzal együtt menti. Ez a jogkivonat biztosítja, hogy a szabály hozzáférhessen a szabály által lekérdezett adatokat tartalmazó munkaterülethez, és hogy ez a hozzáférés akkor is megmaradjon, ha a szabály létrehozója elveszíti a hozzáférést az adott munkaterülethez.

Ez alól azonban kivételt képeznek a következők: ha olyan szabály jön létre, amely más előfizetésekben vagy bérlőkben lévő munkaterületekhez fér hozzá, például az MSSP esetében, a Microsoft Sentinel további biztonsági intézkedéseket tesz az ügyféladatokhoz való jogosulatlan hozzáférés megakadályozása érdekében. Az ilyen típusú szabályok esetében a szabályt létrehozó felhasználó hitelesítő adatai független hozzáférési jogkivonat helyett a szabályra lesznek alkalmazva, így ha a felhasználó már nem fér hozzá a másik előfizetéshez vagy bérlőhöz, a szabály nem működik.

Ha előfizetések közötti vagy bérlők közötti forgatókönyvben üzemelteti a Microsoft Sentinelt, ha valamelyik elemzője vagy mérnöke elveszíti a hozzáférést egy adott munkaterülethez, a felhasználó által létrehozott szabályok nem működnek. Állapotfigyelési üzenet jelenik meg az "erőforráshoz való elégtelen hozzáférésről", és a szabály bizonyos számú sikertelen művelet után automatikusan le lesz tiltva .

Szabályok exportálása ARM-sablonba

Ha kódként szeretné kezelni és üzembe helyezni a szabályokat, egyszerűen exportálhatja a szabályt egy Azure Resource Manager-sablonba . A szabályok sablonfájlokból is importálhatók, hogy megtekinthessék és szerkeszthessék őket a felhasználói felületen.

Következő lépések

Egyéni szabályok létrehozásához használja a meglévő szabályokat sablonként vagy hivatkozásként. A meglévő szabályok alapkonfigurációként való használata segít kiépíteni a legtöbb logikát a szükséges módosítások végrehajtása előtt. További információ: Egyéni elemzési szabályok létrehozása a fenyegetések észleléséhez.

Ha szeretné megtudni, hogyan automatizálhatja a fenyegetésekre adott válaszokat, állítsa be az automatikus fenyegetésválaszokat a Microsoft Sentinelben.

További szabálysablonok kereséséről a Microsoft Sentinel beépített tartalmak felfedezése és kezelése című témakörben olvashat.