Az SAP-adatösszekötő-ügynököt üzemeltető tároló üzembe helyezése és konfigurálása

Ez a cikk bemutatja, hogyan helyezheti üzembe az SAP-adatösszekötő-ügynököt futtató tárolót, és hogyan hozhat létre kapcsolatokat az SAP-rendszerekkel. Ez a kétlépéses folyamat szükséges az SAP-adatok Microsoft Sentinelbe való betöltéséhez az SAP-alkalmazásokhoz készült Microsoft Sentinel-megoldás részeként.

A tároló üzembe helyezésének és az SAP-rendszerekhez való kapcsolatok létrehozásának ajánlott módszere az Azure Portalon keresztül történik. Ezt a módszert a cikkben ismertetik, és ebben a videóban is bemutatjuk a YouTube-on. A cikkben is látható, hogy hogyan lehet elérni ezeket a célkitűzéseket úgy, hogy meghívunk egy kickstart szkriptet a parancssorból.

Másik lehetőségként manuálisan is üzembe helyezheti az adatösszekötő Docker-tárolóügynökét, például egy Kubernetes-fürtön. További információkért nyisson meg egy támogatási jegyet.

Fontos

A tároló üzembe helyezése és az SAP-rendszerekhez való csatlakozás az Azure Portalon keresztül jelenleg előzetes verzióban érhető el. Az Azure Előzetes verzió kiegészítő feltételei további jogi feltételeket tartalmaznak, amelyek a bétaverzióban, előzetes verzióban vagy más módon még nem általánosan elérhető Azure-funkciókra vonatkoznak.

A Microsoft Sentinel mostantól általánosan elérhető a Microsoft egyesített biztonsági üzemeltetési platformján a Microsoft Defender portálon. További információ: Microsoft Sentinel a Microsoft Defender portálon.

Üzembe helyezési mérföldkövek

Az SAP-alkalmazásokhoz® készült Microsoft Sentinel-megoldás üzembe helyezése a következő szakaszokra oszlik:

A megoldás használata több munkaterületen (ELŐZETES VERZIÓ)

Az adatösszekötő-ügynök üzembe helyezése (Ön itt van)

A Microsoft Sentinel megoldás üzembe helyezése SAP-alkalmazásokhoz® a tartalomközpontból

Microsoft Sentinel-megoldás konfigurálása SAP-alkalmazásokhoz®

Nem kötelező üzembe helyezési lépések

Az adatösszekötő-ügynök üzembe helyezése – áttekintés

Ahhoz, hogy az SAP-alkalmazásokhoz készült Microsoft Sentinel-megoldás megfelelően működjön, először be kell szereznie az SAP-adatokat a Microsoft Sentinelbe. Ehhez telepítenie kell a megoldás SAP-adatösszekötő-ügynökét.

Az adatösszekötő-ügynök tárolóként fut egy Linux rendszerű virtuális gépen (VM). Ez a virtuális gép üzemeltethető az Azure-ban, egy külső felhőben vagy a helyszínen. Javasoljuk, hogy telepítse és konfigurálja ezt a tárolót az Azure Portalon (előzetes verzióban); Azonban dönthet úgy, hogy egy indítási szkripttel telepíti a tárolót. Ha manuálisan szeretné üzembe helyezni az adatösszekötő Docker-tárolóügynökét, például egy Kubernetes-fürtön, nyisson meg egy támogatási jegyet a további részletekért.

Az ügynök az SAP-rendszerhez csatlakozva lekéri a naplókat és más adatokat, majd elküldi ezeket a naplókat a Microsoft Sentinel-munkaterületre. Ehhez az ügynöknek hitelesítenie kell magát az SAP-rendszerben – ezért hozott létre egy felhasználót és egy szerepkört az ügynök számára az SAP-rendszerben az előző lépésben.

Az ügynökkonfigurációs információk, köztük az SAP-hitelesítési titkos kulcsok tárolásának módjáról és hol való tárolásáról számos lehetősége van. Annak eldöntése, hogy melyiket használja, befolyásolhatja a virtuális gép üzembe helyezésének helye és a használni kívánt SAP-hitelesítési mechanizmus. Ezek a lehetőségek, csökkenő sorrendben:

- Azure Key Vault, amely egy Azure rendszer által hozzárendelt felügyelt identitáson keresztül érhető el

- Egy Azure Key Vault, amely egy Regisztrált Alkalmazás szolgáltatásnév Microsoft Entra-azonosítójával érhető el

- Egyszerű szöveges konfigurációs fájl

Ezen forgatókönyvek bármelyike esetén lehetősége van az SAP biztonságos hálózati kommunikációjának (SNC) és X.509-tanúsítványainak használatával történő hitelesítésre. Ez a beállítás magasabb szintű hitelesítésbiztonságot biztosít, de ez csak néhány esetben praktikus megoldás.

Az adatösszekötő-ügynök tárolójának üzembe helyezése a következő lépéseket tartalmazza:

A virtuális gép létrehozása és az SAP-rendszer hitelesítő adataihoz való hozzáférés beállítása. Előfordulhat, hogy ezt az eljárást egy másik csapatnak kell elvégeznie a szervezetben, de a jelen cikkben szereplő többi eljárás előtt kell elvégeznie.

Az adatösszekötő-ügynök beállítása és üzembe helyezése.

Konfigurálja az ügynököt egy SAP-rendszerhez való csatlakozáshoz.

Előfeltételek

Az adatösszekötő-ügynök üzembe helyezése előtt győződjön meg arról, hogy az összes üzembe helyezési előfeltétel teljesül. További információ: A Microsoft Sentinel-megoldás SAP-alkalmazásokhoz való üzembe helyezésének előfeltételei.

Ha a NetWeaver/ABAP-naplókat biztonságos kapcsolaton keresztül szeretné betöltésre a Secure Network Communications (SNC) használatával, végezze el a megfelelő előkészítő lépéseket. További információ: Az SAP-adatösszekötőhöz készült Microsoft Sentinel üzembe helyezése az SNC használatával.

Virtuális gép létrehozása és a hitelesítő adatokhoz való hozzáférés konfigurálása

Ideális esetben az SAP konfigurációs és hitelesítési titkos kulcsait egy Azure Key Vaultban lehet és kell tárolni. A kulcstartó elérése attól függ, hogy a virtuális gép hol van üzembe helyezve:

Az Azure-beli virtuális gépek tárolói azure-beli rendszer által hozzárendelt felügyelt identitással zökkenőmentesen elérhetik az Azure Key Vaultot.

Abban az esetben, ha a rendszer által hozzárendelt felügyelt identitás nem használható, a tároló a Microsoft Entra ID regisztráltalkalmazás-szolgáltatásnévvel vagy végső megoldásként konfigurációs fájllal is hitelesíthető az Azure Key Vaultban.

A helyszíni virtuális gépen vagy külső felhőkörnyezetben lévő virtuális gépen lévő tárolók nem használhatják az Azure-beli felügyelt identitásokat, de microsoft Entra-azonosítójú regisztrált alkalmazásszolgáltatásnévvel hitelesíthetők az Azure Key Vaultban.

Ha valamilyen okból nem használható regisztrált alkalmazásszolgáltatásnév, használhat konfigurációs fájlt, bár ez nem ajánlott.

Feljegyzés

Előfordulhat, hogy ezt az eljárást egy másik csapatnak kell elvégeznie a szervezetben, de a jelen cikkben szereplő többi eljárás előtt kell elvégeznie.

A hitelesítési hitelesítő adatok és a konfigurációs adatok tárolásának és elérésének módjától függően válassza az alábbi lapok egyikét.

Felügyelt identitás létrehozása Azure-beli virtuális géppel

Futtassa a következő parancsot egy virtuális gép Azure-beli létrehozásához (cserélje le a környezet tényleges nevét a

<placeholders>következőre):az vm create --resource-group <resource group name> --name <VM Name> --image Canonical:0001-com-ubuntu-server-focal:20_04-lts-gen2:latest --admin-username <azureuser> --public-ip-address "" --size Standard_D2as_v5 --generate-ssh-keys --assign-identity --role <role name> --scope <subscription Id>További információ : Rövid útmutató: Linux rendszerű virtuális gép létrehozása az Azure CLI-vel.

Fontos

A virtuális gép létrehozása után mindenképpen alkalmazza a szervezetében alkalmazható biztonsági követelményeket és megerősítési eljárásokat.

A fenti parancs létrehozza a virtuálisgép-erőforrást, amely így néz ki:

{ "fqdns": "", "id": "/subscriptions/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx/resourceGroups/resourcegroupname/providers/Microsoft.Compute/virtualMachines/vmname", "identity": { "systemAssignedIdentity": "yyyyyyyy-yyyy-yyyy-yyyy-yyyyyyyyyyyy", "userAssignedIdentities": {} }, "location": "westeurope", "macAddress": "00-11-22-33-44-55", "powerState": "VM running", "privateIpAddress": "192.168.136.5", "publicIpAddress": "", "resourceGroup": "resourcegroupname", "zones": "" }Másolja ki a systemAssignedIdentity GUID azonosítót, mivel az a következő lépésekben lesz használva. Ez a felügyelt identitás.

Kulcstartó létrehozása

Ez az eljárás azt ismerteti, hogyan hozhat létre kulcstartót az ügynök konfigurációs adatainak tárolásához, beleértve az SAP hitelesítési titkos kulcsait is. Ha meglévő kulcstartót használ, ugorjon közvetlenül a 2. lépésre.

A kulcstartó létrehozása:

Futtassa a következő parancsokat, és helyettesítse az

<placeholder>értékek tényleges nevét.az keyvault create \ --name <KeyVaultName> \ --resource-group <KeyVaultResourceGroupName>Másolja ki a kulcstartó nevét és az erőforráscsoport nevét. Ezekre akkor lesz szüksége, ha hozzárendeli a kulcstartó hozzáférési engedélyeit, és futtatja az üzembehelyezési szkriptet a következő lépésekben.

Kulcstartó hozzáférési engedélyeinek hozzárendelése

A kulcstartóban rendelje hozzá a titkos kulcsok hatóköréhez tartozó következő Azure-szerepköralapú hozzáférés-vezérlési vagy -tároló-hozzáférési szabályzat-engedélyeket a korábban létrehozott és másolt identitáshoz.

Engedélymodell A szükséges engedélyek Azure szerepkör-alapú hozzáférés Key Vault titkos kulcsok felhasználója Tároló hozzáférési szabályzata get,listA portál beállításaival rendelje hozzá az engedélyeket, vagy futtassa az alábbi parancsok egyikét a kulcstartó titkos kulcsainak engedélyeinek identitáshoz való hozzárendeléséhez, és helyettesítse az

<placeholder>értékek tényleges nevét. Válassza ki a létrehozott identitástípus lapját.Az előnyben részesített Key Vault-engedélymodelltől függően futtassa az alábbi parancsok egyikét a kulcstartó titkos kulcsainak engedélyeinek a virtuális gép rendszer által hozzárendelt felügyelt identitásához való hozzárendeléséhez. A parancsokban megadott szabályzat lehetővé teszi a virtuális gép számára a titkos kulcsok listázását és olvasását a kulcstartóból.

Azure szerepköralapú hozzáférés-vezérlési engedélymodell:

az role assignment create --assignee-object-id <ManagedIdentityId> --role "Key Vault Secrets User" --scope /subscriptions/<KeyVaultSubscriptionId>/resourceGroups/<KeyVaultResourceGroupName> /providers/Microsoft.KeyVault/vaults/<KeyVaultName>Tároló-hozzáférési szabályzat engedélymodellje:

az keyvault set-policy -n <KeyVaultName> -g <KeyVaultResourceGroupName> --object-id <ManagedIdentityId> --secret-permissions get list

Ugyanabban a kulcstartóban rendelje hozzá az alábbi Azure szerepköralapú hozzáférés-vezérlési vagy tárolóhozzáférési szabályzat engedélyeit a titkos kódok hatóköréhez az adatösszekötő-ügynököt konfiguráló felhasználóhoz:

Engedélymodell A szükséges engedélyek Azure szerepkör-alapú hozzáférés Key Vault titkos kulcsok tisztviselője Tároló hozzáférési szabályzata get,list,setdeleteA portál beállításaival rendelje hozzá az engedélyeket, vagy futtassa az alábbi parancsok egyikét a key vault titkos kulcsengedélyeinek a felhasználóhoz való hozzárendeléséhez, az

<placeholder>értékek tényleges nevének helyettesítésével:Azure szerepköralapú hozzáférés-vezérlési engedélymodell:

az role assignment create --role "Key Vault Secrets Officer" --assignee <UserPrincipalName> --scope /subscriptions/<KeyVaultSubscriptionId>/resourceGroups/<KeyVaultResourceGroupName>/providers/Microsoft.KeyVault/vaults/<KeyVaultName>Tároló-hozzáférési szabályzat engedélymodellje:

az keyvault set-policy -n <KeyVaultName> -g <KeyVaultResourceGroupName> --upn <UserPrincipalName>--secret-permissions get list set delete

Az adatösszekötő-ügynök üzembe helyezése

Most, hogy létrehozott egy virtuális gépet és egy Key Vaultot, a következő lépés egy új ügynök létrehozása és az egyik SAP-rendszerhez való csatlakozás.

Jelentkezzen be az újonnan létrehozott virtuális gépre , amelyre az ügynököt telepíti, sudo jogosultságokkal rendelkező felhasználóként.

Töltse le vagy vigye át az SAP NetWeaver SDK-t a gépre.

Az alábbi eljárások egyikét használhatja attól függően, hogy felügyelt identitást vagy regisztrált alkalmazást használ-e a kulcstartó eléréséhez, és hogy az Azure Portalt vagy a parancssort használja-e az ügynök üzembe helyezéséhez:

Tipp.

Az Azure Portal csak Azure-kulcstartóval használható. Ha ehelyett konfigurációs fájlt használ, használja a megfelelő parancssori lehetőséget.

Az Azure Portal beállításai (előzetes verzió)

A kulcstartó eléréséhez használt identitás típusától függően válassza az alábbi lapok egyikét.

Feljegyzés

Ha korábban manuálisan telepítette az SAP-összekötő-ügynököket, vagy az indítási szkripteket használta, ezeket az ügynököket nem konfigurálhatja vagy kezelheti az Azure Portalon. Ha a portál használatával szeretné konfigurálni és frissíteni az ügynököket, újra kell telepítenie a meglévő ügynököket a portál használatával.

Ez az eljárás azt ismerteti, hogyan hozhat létre új ügynököt az Azure Portalon, és hogyan hitelesíthet felügyelt identitással:

A Microsoft Sentinel navigációs menüjében válassza az Adatösszekötők lehetőséget.

A keresősávon adja meg az SAP-t.

A keresési eredmények közül válassza a Microsoft Sentinel for SAP lehetőséget, majd válassza az Összekötő megnyitása lapot.

Ha sap-rendszerből szeretne adatokat gyűjteni, kövesse az alábbi két lépést:

Új ügynök létrehozása

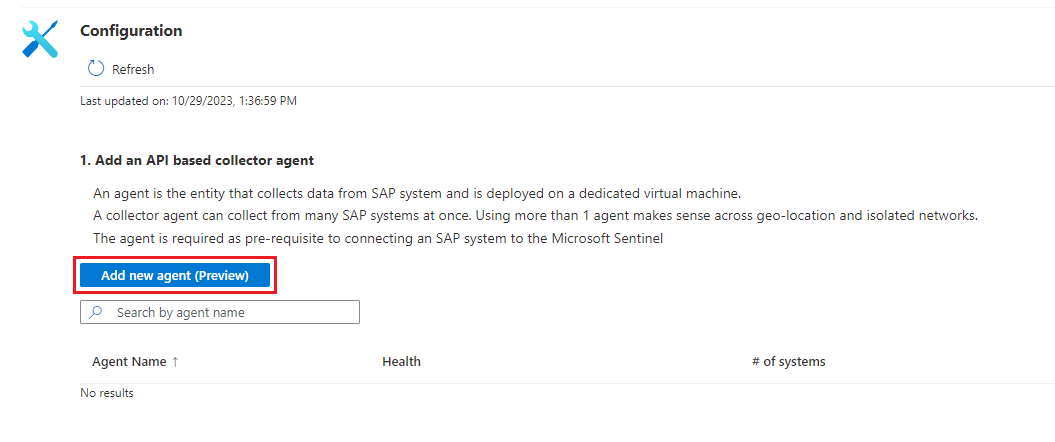

A Konfiguráció területen válassza az Új ügynök hozzáadása (előzetes verzió) lehetőséget.

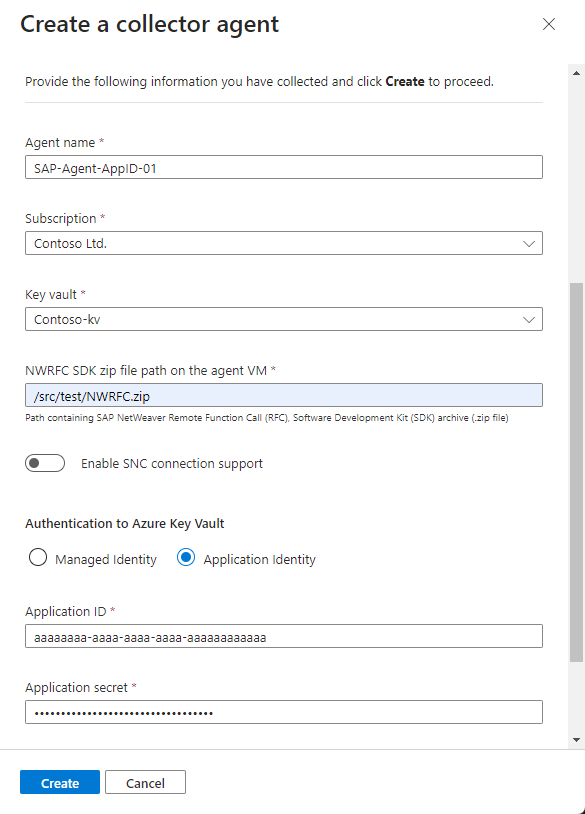

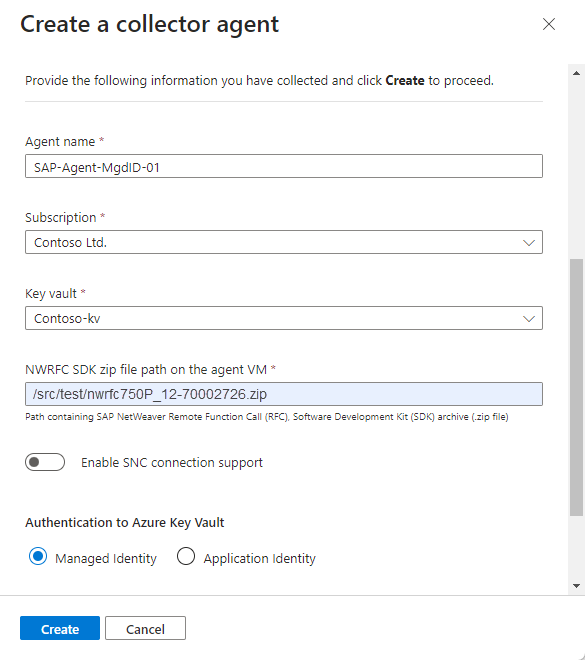

A jobb oldali Gyűjtőügynök létrehozása csoportban adja meg az ügynök részleteit:

Név Leírás Ügynök neve Adjon meg egy ügynöknevet, beleértve a következő karakterek bármelyikét: - a-z

- A–Z

- 0–9

- _ (aláhúzás)

- . (időszak)

- - (kötőjel)

Előfizetési / kulcstartó Válassza ki az előfizetést és a Key Vaultot a megfelelő legördülő listából. NWRFC SDK zip-fájl elérési útja az ügynök virtuális gépen Adja meg az SAP NetWeaver Távoli függvényhívás (RFC) szoftverfejlesztői készlet (SDK) archívumát (.zip fájlt) tartalmazó virtuális gép elérési útját.

Győződjön meg arról, hogy ez az elérési út tartalmazza az SDK verziószámát a következő szintaxisban:<path>/NWRFC<version number>.zip. Például:/src/test/nwrfc750P_12-70002726.zipSNC-kapcsolat támogatásának engedélyezése Válassza ki a NetWeaver/ABAP-naplók biztonságos kapcsolaton keresztüli betöltéséhez a Secure Network Communications (SNC) használatával.

Ha ezt a lehetőséget választja, adja meg a bináris és asapgenpsekódtárat tartalmazó elérési utat az ÜGYNÖK virtuális gépen található SAP titkosítási kódtár elérési útja alatt.libsapcrypto.soHitelesítés az Azure Key Vaultba Ha felügyelt identitással szeretne hitelesíteni a kulcstartóban, hagyja bejelölve az alapértelmezett Felügyelt identitás beállítást.

Előre be kell állítania a felügyelt identitást. További információ: Virtuális gép létrehozása és a hitelesítő adatokhoz való hozzáférés konfigurálása.Feljegyzés

Ha SNC-kapcsolatot szeretne használni, ebben a szakaszban mindenképpen válassza az SNC-kapcsolat támogatásának engedélyezése lehetőséget, mivel az ügynök üzembe helyezése után nem tud visszatérni és engedélyezni egy SNC-kapcsolatot. További információ: Az SAP-adatösszekötőhöz készült Microsoft Sentinel üzembe helyezése az SNC használatával.

Példa:

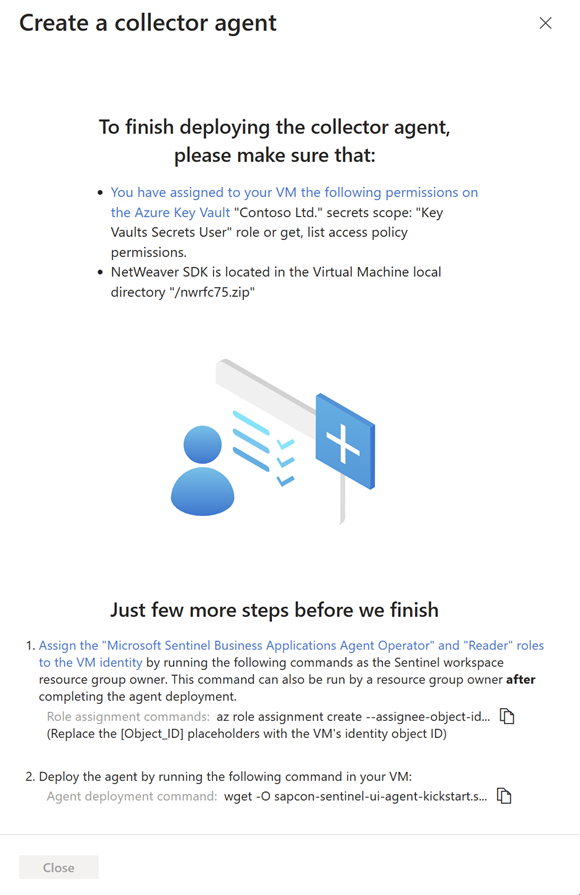

Az üzembe helyezés előtt válassza a Létrehozás lehetőséget, és tekintse át a javaslatokat:

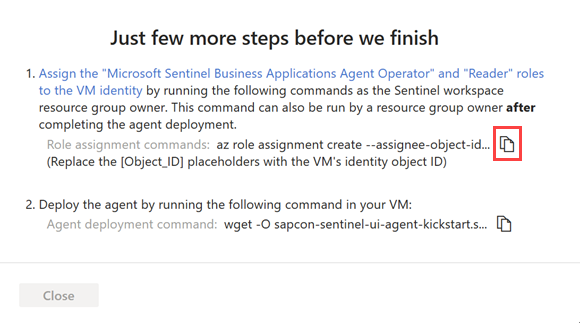

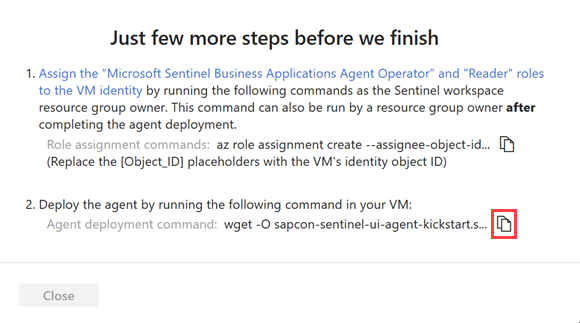

Az SAP-adatösszekötő-ügynök üzembe helyezéséhez meg kell adnia az ügynök virtuálisgép-identitását adott engedélyekkel a Microsoft Sentinel-munkaterületen a Microsoft Sentinel üzleti alkalmazások ügynökének operátori és olvasói szerepköreivel.

A parancsok ebben a lépésben való futtatásához erőforráscsoport-tulajdonosnak kell lennie a Microsoft Sentinel-munkaterületen. Ha ön nem erőforráscsoport-tulajdonos a munkaterületen, ezt az eljárást az ügynök üzembe helyezése után is végrehajthatja.

Másolja ki a szerepkör-hozzárendelési parancsokat az 1. lépésből, és futtassa őket az ügynök virtuális gépen, és cserélje le a

Object_IDhelyőrzőt a virtuális gép identitásobjektum-azonosítójára. Példa:

Ha meg szeretné keresni a virtuálisgép-identitásobjektum-azonosítót az Azure-ban, lépjen a Minden alkalmazás nagyvállalati alkalmazásba>, és válassza ki a virtuális gép nevét. Másolja ki az Objektumazonosító mező értékét a másolt paranccsal való használathoz.

Ezek a parancsok hozzárendelik a Microsoft Sentinel Üzleti alkalmazások ügynök operátora és az Olvasó Azure-szerepköröket a virtuális gép felügyelt identitásához, beleértve csak a megadott ügynök adatainak hatókörét a munkaterületen.

Fontos

A Microsoft Sentinel Business Applications Agent Operátor és Olvasó szerepkörök cli-n keresztüli hozzárendelése csak a munkaterületen megadott ügynök adatainak hatókörébe rendeli hozzá a szerepköröket. Ez a legbiztonságosabb, ezért ajánlott lehetőség.

Ha a szerepköröket az Azure Portalon kell hozzárendelnie, javasoljuk, hogy a szerepköröket egy kis hatókörben, például csak a Microsoft Sentinel-munkaterületen rendelje hozzá.

A 2. lépésben válassza a Másolás

lehetőséget az Ügynök üzembe helyezési parancsa mellett. Példa:

lehetőséget az Ügynök üzembe helyezési parancsa mellett. Példa:

Miután átmásolta a parancssort, válassza a Bezárás lehetőséget.

A vonatkozó ügynökadatok az Azure Key Vaultban lesznek üzembe helyezve, és az új ügynök az API-alapú gyűjtőügynök hozzáadása csoportban látható.

Ebben a szakaszban az ügynök állapota "Hiányos telepítés" állapotú . Kövesse az utasításokat". Az ügynök sikeres telepítése után az állapot kifogástalan állapotúra változik. Ez a frissítés akár 10 percet is igénybe vehet. Példa:

Azon a virtuális gépen, amelyen telepíteni szeretné az ügynököt, nyisson meg egy terminált, és futtassa az előző lépésben másolt ügynöktelepítési parancsot .

A szkript frissíti az operációs rendszer összetevőit, és telepíti az Azure CLI-t, a Docker-szoftvert és más szükséges segédprogramokat, például a jq-t, a netcatet és a curl-t.

Adjon meg további paramétereket a szkriptnek a tároló üzembe helyezésének testreszabásához. Az elérhető parancssori lehetőségekről további információt a Kickstart-szkriptek hivatkozásában talál.

Ha ismét át kell másolnia a parancsot, válassza az Állapot oszloptól jobbra lévő Nézet lehetőséget

, és másolja a parancsot az Ügynöktelepítés parancs mellett a jobb alsó sarokban.

, és másolja a parancsot az Ügynöktelepítés parancs mellett a jobb alsó sarokban.

Csatlakozás új SAP-rendszerhez

Bárki, aki új kapcsolatot ad hozzá egy SAP-rendszerhez, írási engedéllyel kell rendelkeznie ahhoz a kulcstartóhoz, ahol az SAP-hitelesítő adatokat tárolják. További információ: Virtuális gép létrehozása és a hitelesítő adatokhoz való hozzáférés konfigurálása.

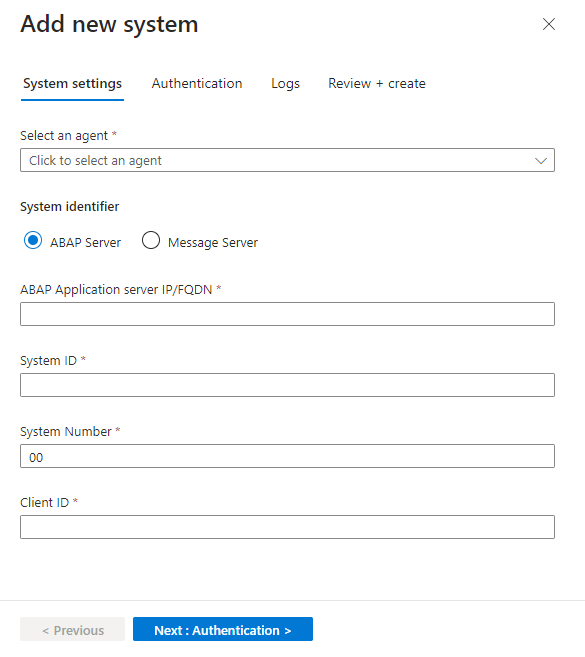

A Konfiguráció területen válassza az Új rendszer hozzáadása (előzetes verzió) lehetőséget.

Az Ügynök kiválasztása csoportban válassza ki az előző lépésben létrehozott ügynököt.

A Rendszerazonosító területen válassza ki a kiszolgáló típusát, és adja meg a kiszolgáló adatait.

Válassza a Következő: Hitelesítés lehetőséget.

Az alapszintű hitelesítéshez adja meg a felhasználót és a jelszót. Ha az ügynök beállításakor SNC-kapcsolatot választott, válassza ki az SNC-t, és adja meg a tanúsítvány részleteit.

Válassza a Következő: Naplók lehetőséget.

Válassza ki az SAP-ból lekérni kívánt naplókat, majd válassza a Tovább: Áttekintés és létrehozás lehetőséget.

Tekintse át a megadott beállításokat. A beállítások módosításához válassza az Előző lehetőséget, vagy válassza az Üzembe helyezés lehetőséget a rendszer üzembe helyezéséhez.

A megadott rendszerkonfiguráció az Azure Key Vaultban lesz üzembe helyezve. Most már láthatja a rendszer részleteit az SAP-rendszer konfigurálása és gyűjtőügynökhöz rendelése című táblázatban. Ez a táblázat az Azure Portalon vagy más módszereken keresztül hozzáadott rendszerek társított ügynöknevét, SAP-rendszerazonosítóját (SID- és állapotállapotát) jeleníti meg.

Ebben a szakaszban a rendszer állapota függőben van. Ha az ügynök frissítése sikeresen megtörtént, lekéri a konfigurációt az Azure Key Vaultból, és a rendszer állapota kifogástalan állapotúra változik. Ez a frissítés akár 10 percet is igénybe vehet.

További információ az SAP-rendszer állapotának monitorozásáról.

Parancssori beállítások

A kulcstartó eléréséhez használt identitás típusától függően válassza az alábbi lapok egyikét:

- Üzembe helyezés felügyelt identitással

- Üzembe helyezés regisztrált alkalmazással

- Üzembe helyezés konfigurációs fájllal

Hozzon létre egy új ügynököt a parancssor használatával, felügyelt identitással hitelesítve:

Töltse le és futtassa az üzembe helyezési Kickstart-szkriptet:

Az Azure nyilvános kereskedelmi felhő esetében a parancs a következő:

wget -O sapcon-sentinel-kickstart.sh https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/Solutions/SAP/sapcon-sentinel-kickstart.sh && bash ./sapcon-sentinel-kickstart.shA 21Vianet által üzemeltetett Microsoft Azure esetében adja hozzá

--cloud mooncakea másolt parancs végéhez.Az Azure Government – USA esetén adja hozzá

--cloud fairfaxa másolt parancs végéhez.

A szkript frissíti az operációs rendszer összetevőit, telepíti az Azure CLI- és Docker-szoftvert, valamint egyéb szükséges segédprogramokat (jq, netcat, curl), és konfigurációs paraméterértékeket kér. További paramétereket is megadhat a szkriptnek a kérések számának minimalizálása vagy a tároló üzembe helyezésének testreszabása érdekében. Az elérhető parancssori lehetőségekről további információt a Kickstart-szkriptek hivatkozásában talál.

Kövesse a képernyőn megjelenő utasításokat az SAP és a Key Vault adatainak megadásához és az üzembe helyezés befejezéséhez. Ha az üzembe helyezés befejeződött, megjelenik egy megerősítést kérő üzenet:

The process has been successfully completed, thank you!Jegyezze fel a Docker-tároló nevét a szkript kimenetében. A docker-tárolók listájának megtekintéséhez futtassa a következőt:

docker ps -aA következő lépésben a docker-tároló nevét fogja használni.

Az SAP-adatösszekötő-ügynök üzembe helyezéséhez meg kell adnia az ügynök virtuálisgép-identitását adott engedélyekkel a Microsoft Sentinel-munkaterületen a Microsoft Sentinel üzleti alkalmazások ügynökének operátori és olvasói szerepköreivel.

A parancs ebben a lépésben való futtatásához erőforráscsoport-tulajdonosnak kell lennie a Microsoft Sentinel-munkaterületen. Ha ön nem erőforráscsoport-tulajdonos a munkaterületen, ezt az eljárást később is végrehajthatja.

Rendelje hozzá a Microsoft Sentinel üzletialkalmazás-ügynök operátori és olvasói szerepköreit a virtuális gép identitásához:

Az ügynök azonosítójának lekéréséhez futtassa a következő parancsot, és cserélje le a

<container_name>helyőrzőt a létrehozott Docker-tároló nevére a Kickstart-szkripttel:docker inspect <container_name> | grep -oP '"SENTINEL_AGENT_GUID=\K[^"]+Például egy visszaadott ügynökazonosító lehet

234fba02-3b34-4c55-8c0e-e6423ceb405b.Rendelje hozzá a Microsoft Sentinel Business Applications Agent operátori és olvasói szerepköreit az alábbi parancsok futtatásával:

az role assignment create --assignee-object-id <Object_ID> --role --assignee-principal-type ServicePrincipal "Microsoft Sentinel Business Applications Agent Operator" --scope /subscriptions/<SUB_ID>/resourcegroups/<RESOURCE_GROUP_NAME>/providers/microsoft.operationalinsights/workspaces/<WS_NAME>/providers/Microsoft.SecurityInsights/BusinessApplicationAgents/<AGENT_IDENTIFIER> az role assignment create --assignee-object-id <Object_ID> --role --assignee-principal-type ServicePrincipal "Reader" --scope /subscriptions/<SUB_ID>/resourcegroups/<RESOURCE_GROUP_NAME>/providers/microsoft.operationalinsights/workspaces/<WS_NAME>/providers/Microsoft.SecurityInsights/BusinessApplicationAgents/<AGENT_IDENTIFIER>Cserélje le a helyőrző értékeket az alábbiak szerint:

A Docker-tároló automatikus indításának konfigurálásához futtassa a következő parancsot, és cserélje le a

<container-name>helyőrzőt a tároló nevére:docker update --restart unless-stopped <container-name>

Következő lépések

Az összekötő üzembe helyezése után folytassa a Microsoft Sentinel-megoldás üzembe helyezését az SAP-alkalmazások® tartalmához:

Az SAP-összekötő állapotának és kapcsolatának ellenőrzéséhez tekintse meg ezt a YouTube-videót a Microsoft Security Community YouTube-csatornáján.