Hitelesítés az Azure Key Vaultban

A Key Vaulttal való hitelesítés a Microsoft Entra-azonosítóval együtt működik, amely az adott biztonsági tag identitásának hitelesítéséért felelős.

A biztonsági tagok olyan objektumok, amelyek egy olyan felhasználót, csoportot, szolgáltatást vagy alkalmazást jelölnek, amely hozzáférést kér az Azure-erőforrásokhoz. Az Azure minden biztonsági taghoz egyedi objektumazonosítót rendel.

A felhasználói biztonsági tagok azonosítják azokat a személyeket, akik a Microsoft Entra-azonosítóban profillal rendelkeznek.

A csoportbiztonsági tag azonosítja a Microsoft Entra-azonosítóban létrehozott felhasználók egy csoportját. A csoporthoz rendelt szerepkörök vagy engedélyek a csoport összes felhasználójának meg vannak adva.

A szolgáltatásnév egy olyan biztonsági egyszerű típus, amely egy alkalmazást vagy szolgáltatást azonosít, vagyis egy kódrészletet, nem pedig egy felhasználót vagy csoportot. A szolgáltatásnév objektumazonosítója a felhasználónevéhez hasonlóan működik; a szolgáltatásnév ügyféltitkára a jelszavához hasonlóan működik.

Az alkalmazások esetében kétféleképpen szerezhető be szolgáltatásnév:

Ajánlott: engedélyezze a rendszer által hozzárendelt felügyelt identitást az alkalmazáshoz.

A felügyelt identitással az Azure belsőleg kezeli az alkalmazás szolgáltatásnevét, és automatikusan hitelesíti az alkalmazást más Azure-szolgáltatásokkal. A felügyelt identitás számos szolgáltatásban üzembe helyezett alkalmazásokhoz érhető el.

További információkért tekintse meg a felügyelt identitás áttekintését. Lásd még a felügyelt identitást támogató Azure-szolgáltatásokat, amelyek olyan cikkekre mutatnak, amelyek bemutatják, hogyan engedélyezhető a felügyelt identitás adott szolgáltatásokhoz (például App Service, Azure Functions, virtuális gépek stb.).

Ha nem tudja használni a felügyelt identitást, ehelyett regisztrálja az alkalmazást a Microsoft Entra-bérlőjéhez a rövid útmutatóban leírtak szerint : Alkalmazás regisztrálása az Azure-identitásplatformon. A regisztráció egy második alkalmazásobjektumot is létrehoz, amely azonosítja az alkalmazást az összes bérlőben.

A Key Vault tűzfal konfigurálása

A Key Vault alapértelmezés szerint nyilvános IP-címeken keresztül teszi lehetővé az erőforrások elérését. A nagyobb biztonság érdekében bizonyos IP-tartományokhoz, szolgáltatásvégpontokhoz, virtuális hálózatokhoz vagy privát végpontokhoz való hozzáférést is korlátozhatja.

További információ: Access Azure Key Vault tűzfal mögött.

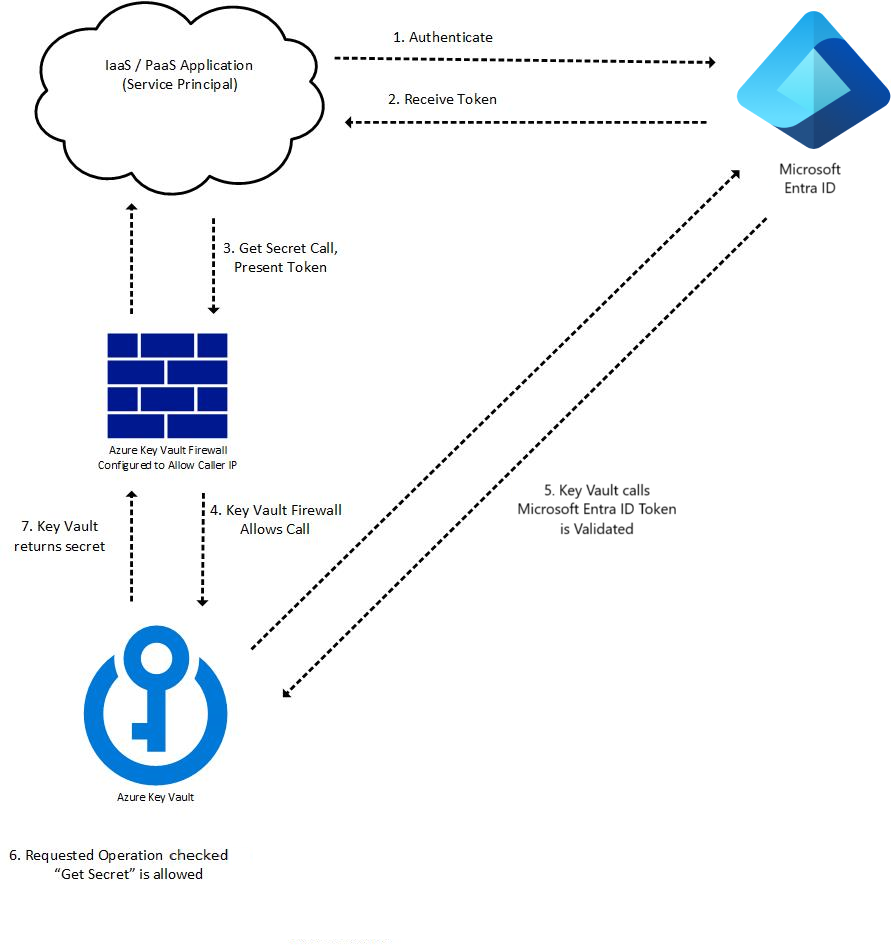

A Key Vault kérési műveletfolyamata hitelesítéssel

A Key Vault hitelesítése a Key Vault minden kérési műveletének részeként történik. A jogkivonat lekérése után újra felhasználható a későbbi hívásokhoz. Példa hitelesítési folyamatra:

Jogkivonat kérése a Microsoft Entra-azonosítóval való hitelesítéshez, például:

- Egy Azure-erőforrás, például egy virtuális gép vagy egy felügyelt identitással rendelkező App Service-alkalmazás kapcsolatba lép a REST-végponttal egy hozzáférési jogkivonat lekéréséhez.

- A felhasználó felhasználónévvel és jelszóval jelentkezik be az Azure Portalra.

Ha a Microsoft Entra-azonosítóval történő hitelesítés sikeres, a rendszer OAuth-jogkivonatot kap a biztonsági tagnak.

Hívás a Key Vault REST API-jára a Key Vault végpontján (URI) keresztül.

A Key Vault tűzfala az alábbi feltételeket ellenőrzi. Ha bármely feltétel teljesül, a hívás engedélyezett. Ellenkező esetben a hívás le van tiltva, és a rendszer tiltott választ ad vissza.

- A tűzfal le van tiltva, és a Key Vault nyilvános végpontja elérhető a nyilvános internetről.

- A hívó egy Key Vault megbízható szolgáltatás, amely lehetővé teszi a tűzfal megkerülését.

- A hívó IP-cím, virtuális hálózat vagy szolgáltatásvégpont alapján szerepel a tűzfalban.

- A hívó egy konfigurált privát kapcsolaton keresztül érheti el a Key Vaultot.

Ha a tűzfal engedélyezi a hívást, a Key Vault meghívja a Microsoft Entra-azonosítót a biztonsági tag hozzáférési jogkivonatának ellenőrzéséhez.

A Key Vault ellenőrzi, hogy a biztonsági tag rendelkezik-e a kért művelethez szükséges engedélyekkel. Ha nem, a Key Vault tiltott választ ad vissza.

A Key Vault végrehajtja a kért műveletet, és visszaadja az eredményt.

Az alábbi ábra egy Key Vault "Titkos kód lekérése" API-t hívó alkalmazás folyamatát mutatja be:

Feljegyzés

A Key Vault SDK-ügyfelei titkos kulcsokat, tanúsítványokat és kulcsokat használva további hívást kezdeményeznek a Key Vaulthoz hozzáférési jogkivonat nélkül, ami 401-választ ad a bérlői adatok lekéréséhez. További információ: Hitelesítés, kérelmek és válaszok

Hitelesítés a Key Vaulthoz az alkalmazáskódban

A Key Vault SDK az Azure Identity ügyfélkódtárát használja, amely lehetővé teszi a Key Vault zökkenőmentes hitelesítését az azonos kóddal rendelkező környezetekben

Azure Identity-ügyfélkódtárak

| .NET | Python | Java | JavaScript |

|---|---|---|---|

| Azure Identity SDK .NET | Azure Identity SDK Python | Azure Identity SDK Java | Azure Identity SDK JavaScript |

További információ az ajánlott eljárásokról és a fejlesztői példákról: Hitelesítés a Key Vaultban kódban