Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

Biztonsági információ- és eseménykezelési (SIEM) szolgáltatásként a Microsoft Sentinel felelős a szervezetet fenyegető biztonsági fenyegetések észleléséért. Ezt úgy teszi, hogy elemzi a rendszer összes naplója által generált nagy mennyiségű adatot.

Ebben az oktatóanyagban megtudhatja, hogyan állíthat be egy Microsoft Sentinel-elemzési szabályt egy sablonból az Apache Log4j biztonsági rés kihasználásának kereséséhez a környezetében. A szabály nyomon követhető entitásként keretezi a naplókban található felhasználói fiókokat és IP-címeket, a szabályok által generált riasztásokban jelentős információkat jelenít meg, és incidensként csomagolja a riasztásokat.

Az oktatóanyag elvégzése után a következőket végezheti el:

- Elemzési szabály létrehozása sablonból

- Szabály lekérdezésének és beállításainak testreszabása

- A riasztások bővítésének három típusának konfigurálása

- Automatikus fenyegetésválaszok kiválasztása a szabályokhoz

Előfeltételek

Az oktatóanyag elvégzéséhez győződjön meg arról, hogy rendelkezik a következőkkel:

Azure-előfizetés. Hozzon létre egy ingyenes fiókot, ha még nem rendelkezik ilyen fiókkal .

Log Analytics-munkaterület, amelyen a Microsoft Sentinel-megoldás van üzembe helyezve, és az adatok betöltése folyamatban van.

A Microsoft Sentinel közreműködői szerepkörrel rendelkező Azure-felhasználó azon a Log Analytics-munkaterületen, ahol a Microsoft Sentinel telepítve van.

Ebben a szabályban a következő adatforrások szerepelnek. Minél több ilyen összekötőt helyezett üzembe, annál hatékonyabb lesz a szabály. Legalább egynek kell lennie.

Adatforrás Hivatkozott Log Analytics-táblák Office 365 OfficeActivity (SharePoint)

OfficeActivity (Exchange)

OfficeActivity (Teams)DNS DnsEvents Azure Monitor (VM Insights) VMConnection Cisco ASA CommonSecurityLog (Cisco) Palo Alto Networks (tűzfal) CommonSecurityLog (PaloAlto) Biztonsági események SecurityEvents Microsoft Entra ID SigninLogs

AADNonInteractiveUserSignInLogsAzure Monitor (WireData) WireData Azure Monitor (IIS) W3CIISLog Azure-tevékenység AzureActivity Amazon webszolgáltatások AWSCloudTrail Microsoft Defender XDR DeviceNetworkEvents Azure Firewall AzureDiagnostics (Azure Firewall)

Bejelentkezés az Azure Portalra és a Microsoft Sentinelbe

Jelentkezzen be az Azure Portalra.

A Keresősávon keresse meg és válassza a Microsoft Sentinelt.

Keresse meg és válassza ki a munkaterületet az elérhető Microsoft Sentinel-munkaterületek listájából.

Megoldás telepítése a tartalomközpontból

A Microsoft Sentinel bal oldali menüjében, a Tartalomkezelés területen válassza a Tartalomközpont lehetőséget.

Keresse meg és válassza ki a Log4j biztonságirés-észlelési megoldást.

A lap tetején található eszköztáron válassza a Telepítés/frissítés lehetőséget

.

.

Ütemezett elemzési szabály létrehozása sablonból

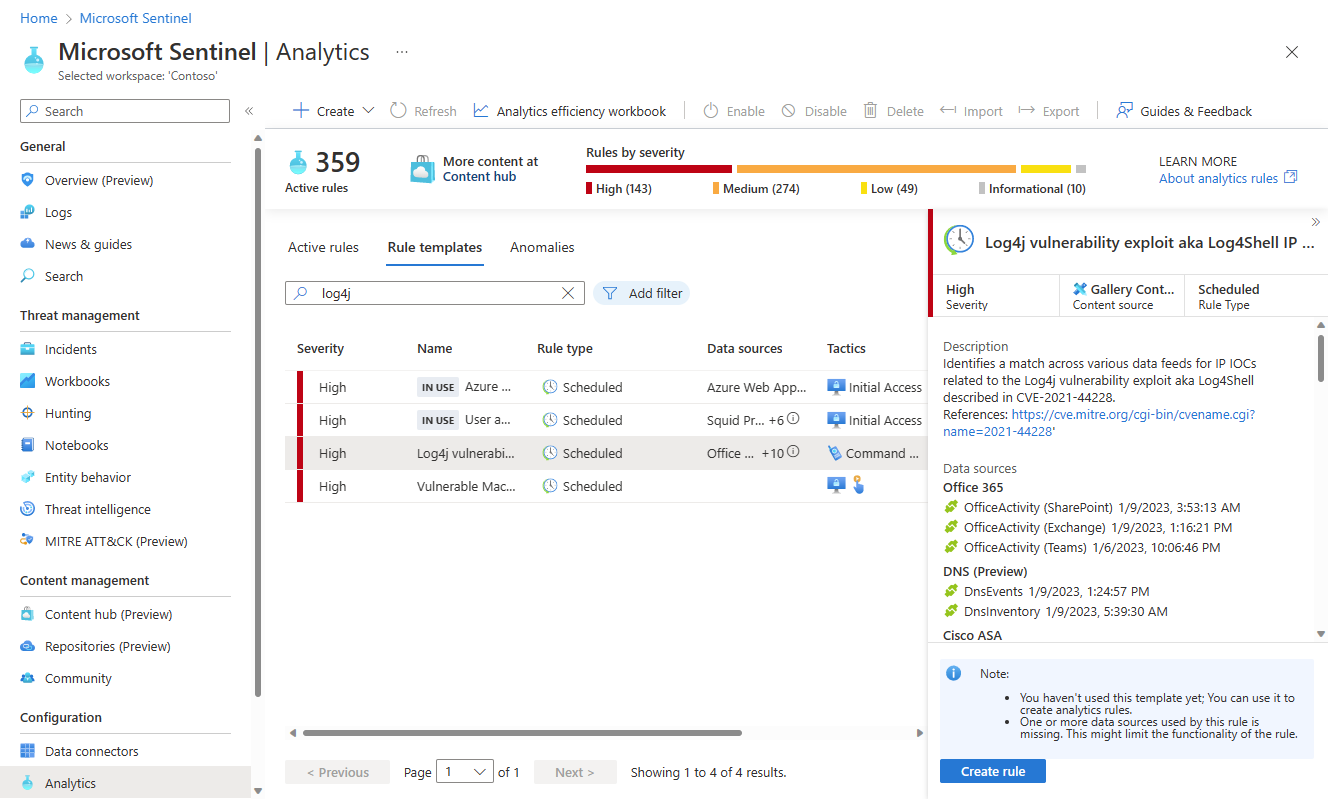

A Microsoft Sentinel bal oldali menüjében válassza az Elemzés lehetőséget.

Az Elemzés lapon válassza a Szabálysablonok lapot.

A szabálysablonok listájának tetején található keresőmezőbe írja be a log4j értéket.

A szűrt sablonok listájában válassza a Log4j biztonsági rés kihasználása, más néven a Log4Shell IP-címjegyzéke lehetőséget. A részletek panelen válassza a Szabály létrehozása lehetőséget.

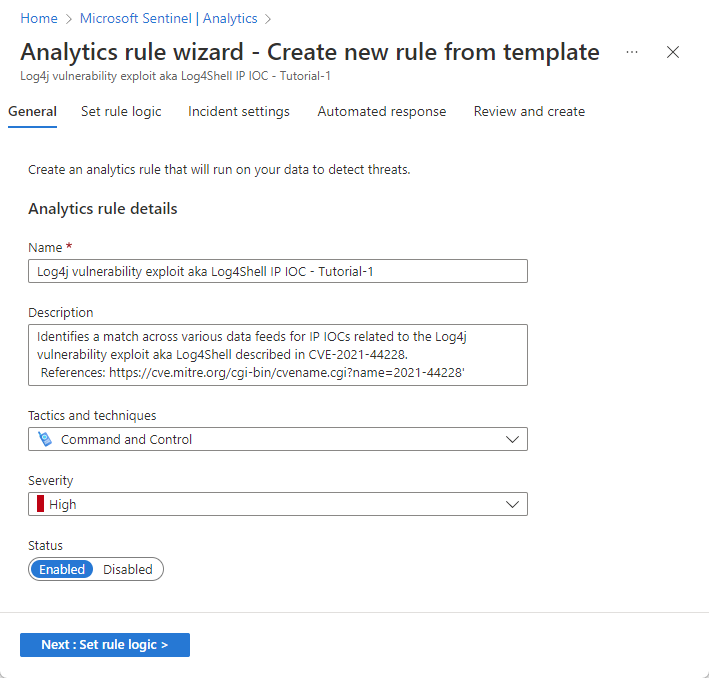

Megnyílik az Elemzési szabály varázsló .

Az Általános lap Név mezőjében adja meg a Log4j biztonsági rés kihasználása más néven Log4Shell IP-CÍM – Oktatóanyag-1 kifejezést.

Hagyja meg a lap többi mezőjét. Ezek az alapértelmezett értékek, de egy későbbi szakaszban testre szabjuk a riasztás nevét.

Ha nem szeretné, hogy a szabály azonnal fusson, válassza a Letiltva lehetőséget, és a szabály hozzá lesz adva az Aktív szabályok laphoz, és onnan engedélyezheti, ha szüksége van rá.

Válassza a Tovább elemet : Szabálylogika beállítása.

Szabálylekérdezés logikájának és beállításainak áttekintése

A Szabály logikai beállítása lapon tekintse át a lekérdezést a Szabály lekérdezés fejléce alatt megjelenő módon.

Ha egyszerre több lekérdezési szöveget szeretne látni, a lekérdezési ablak jobb felső sarkában található átlós dupla nyíl ikonra kattintva bontsa ki az ablakot nagyobb méretre.

A KQL-ről további információt a Kusto lekérdezésnyelv (KQL) áttekintésében talál.

Egyéb erőforrások:

Riasztások bővítése entitásokkal és egyéb részletekkel

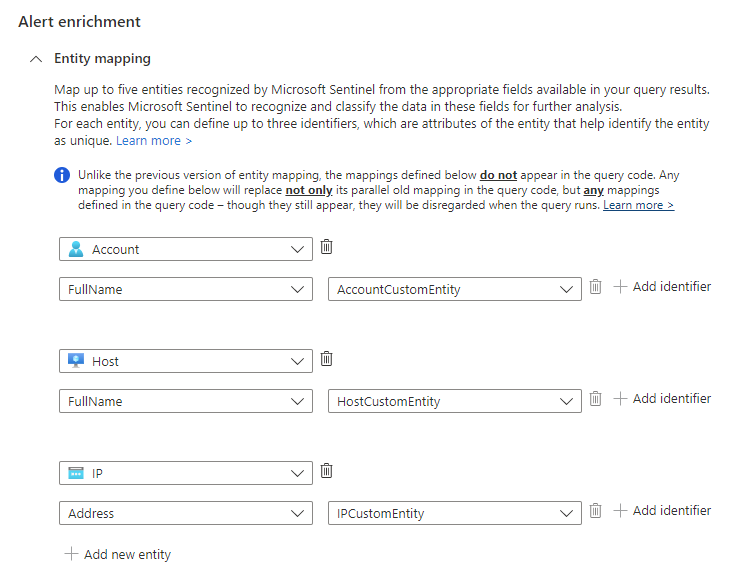

A Riasztások bővítése területen tartsa meg az entitásleképezési beállításokat. Jegyezze fel a három megfeleltetett entitást.

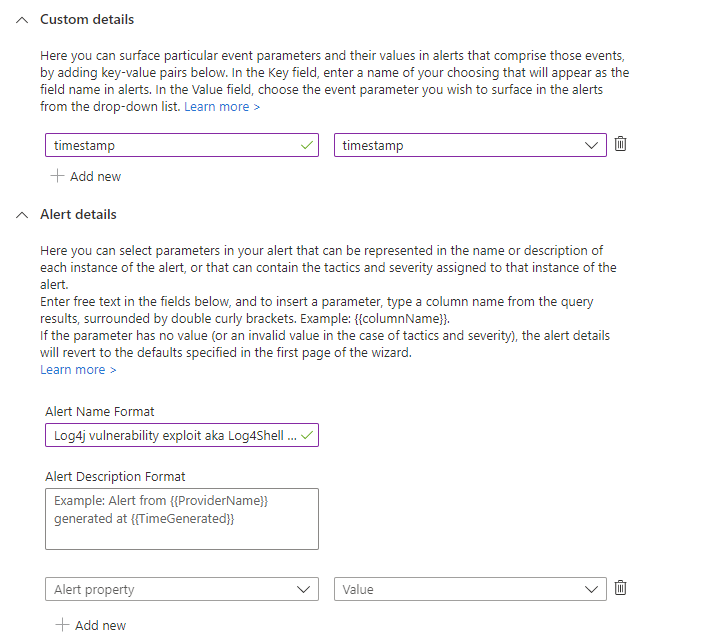

Az Egyéni részletek szakaszban adhatja hozzá az egyes előfordulások időbélyegét a riasztáshoz, hogy a riasztás részletei között közvetlenül látható legyen, anélkül, hogy részleteznie kellene.

- Írja be az időbélyeget a Kulcs mezőbe. Ez lesz a tulajdonság neve a riasztásban.

- Válassza ki az időbélyeget az Érték legördülő listából.

A Riasztás részletei szakaszban szabjuk testre a riasztás nevét, hogy az egyes előfordulások időbélyege megjelenjen a riasztás címében.

A Riasztás névformátum mezőjébe írja be a Log4j biztonsági rés kihasználása, más néven a Log4Shell IP-címének ({{timestamp}} címen) értékét.

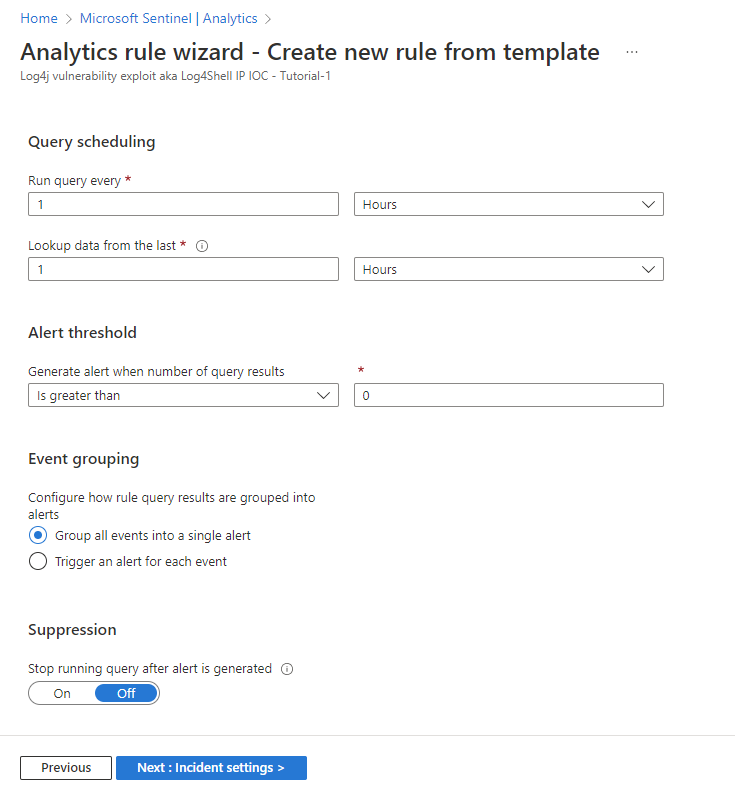

A fennmaradó beállítások áttekintése

Tekintse át a szabálylogika beállítása lapon található további beállításokat. Semmit sem kell módosítania, bár megteheti, ha például módosítani szeretné az időközt. Csak győződjön meg arról, hogy a visszatekintési időszak megegyezik az intervallummal a folyamatos lefedettség fenntartása érdekében.

Lekérdezés ütemezése:

- Lekérdezés futtatása 1 óránként.

- Az elmúlt 1 óra adatainak keresése.

Riasztás küszöbértéke:

- Riasztás létrehozása, ha a lekérdezési eredmények száma 0-nál nagyobb.

Eseménycsoportozás:

- Konfigurálja, hogy a szabály lekérdezési eredményei hogyan legyenek csoportosítva riasztásokba: Az összes esemény egyetlen riasztásba csoportosítható.

Elnyomása:

- Állítsa le a lekérdezés futtatását a riasztás létrehozása után: Kikapcsolva.

Válassza a Következő: Incidensbeállítások lehetőséget.

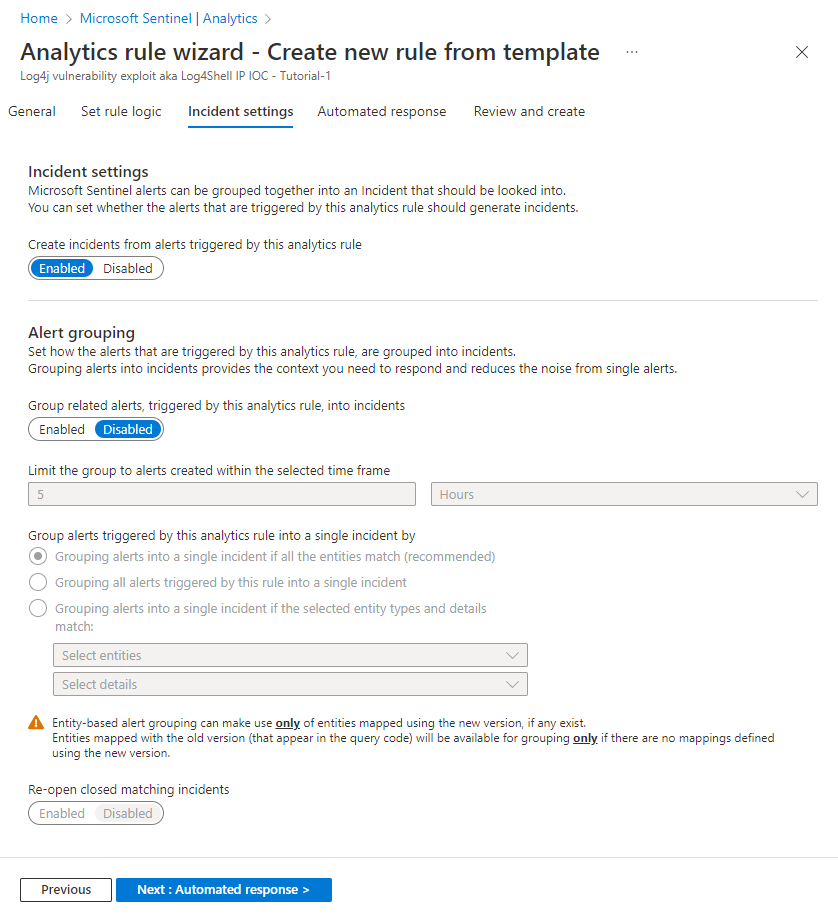

Az incidenslétrehozás beállításainak áttekintése

Tekintse át az Incidens beállításai lapon található beállításokat . Semmit sem kell módosítania, kivéve, ha például egy másik rendszerrel rendelkezik az incidensek létrehozására és kezelésére, amely esetben le szeretné tiltani az incidensek létrehozását.

Incidensbeállítások:

- Incidensek létrehozása a következő elemzési szabály által aktivált riasztásokból: Engedélyezve.

Riasztások csoportosítása:

- Csoportosítsa az elemzési szabály által aktivált kapcsolódó riasztásokat incidensekká: Letiltva.

Válassza a Tovább elemet : Automatikus válasz.

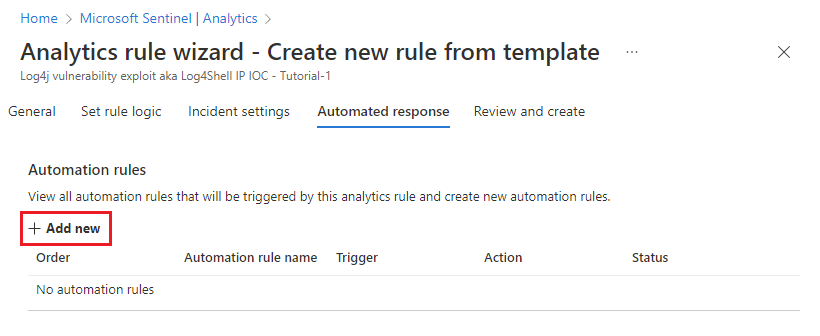

Automatikus válaszok beállítása és a szabály létrehozása

Az Automatikus válasz lapon:

Válassza az + Új hozzáadása lehetőséget, ha új automatizálási szabályt szeretne létrehozni ehhez az elemzési szabályhoz. Ekkor megnyílik az Új automatizálási szabály létrehozása varázsló.

Az Automation-szabály neve mezőben adja meg a Log4J biztonságirés biztonsági rések biztonsági résének észlelését – Oktatóanyag-1.

Hagyja meg az eseményindító és a feltételek szakaszokat.

A Műveletek csoportban válassza a Címkék hozzáadása lehetőséget a legördülő listából.

- Válassza a +Címke hozzáadása lehetőséget.

- Írja be a Log4J exploit kifejezést a szövegmezőbe, és válassza az OK gombot.

Hagyja meg a szabály lejárati és rendelési szakaszait.

Válassza az Alkalmazás lehetőséget. Az új automatizálási szabály hamarosan megjelenik az Automatikus válasz lapon található listában.

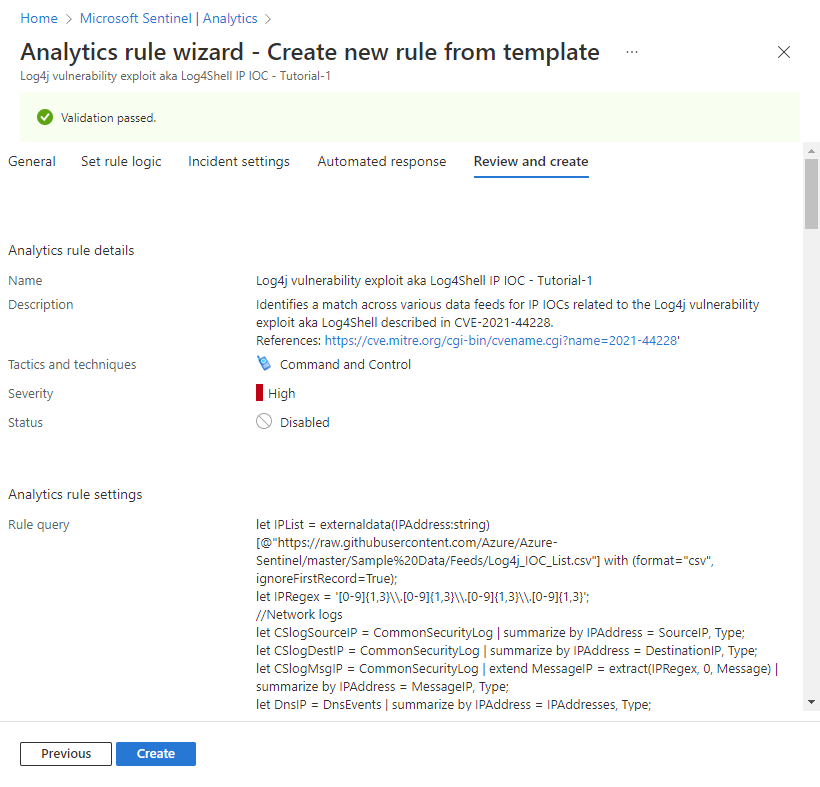

Válassza a Tovább elemet : Áttekintés az új elemzési szabály összes beállításának áttekintéséhez. Amikor megjelenik az "Ellenőrzés átadott" üzenet, válassza a Létrehozás lehetőséget. Ha nem állítja be a szabályt Letiltva értékre a fenti Általános lapon, a szabály azonnal lefut.

Válassza ki az alábbi képet a teljes áttekintés megjelenítéséhez (a lekérdezési szöveg nagy része ki lett vágva a megtekinthetőség érdekében).

A szabály sikerességének ellenőrzése

A létrehozott riasztási szabályok eredményeinek megtekintéséhez nyissa meg az Incidensek lapot.

Az elemzési szabály által létrehozott incidensek listájának szűréséhez írja be a keresési sávon létrehozott elemzési szabály nevét (vagy annak egy részét).

Nyisson meg egy incidenst, amelynek címe megegyezik az elemzési szabály nevével. Láthatja, hogy az automatizálási szabályban definiált jelzőt alkalmazták az incidensre.

Az erőforrások eltávolítása

Ha nem fogja továbbra is használni ezt az elemzési szabályt, törölje (vagy legalábbis tiltsa le) az alábbi lépésekkel létrehozott elemzési és automatizálási szabályokat:

Az Elemzés lapon válassza az Aktív szabályok lapot.

Adja meg a keresősávban létrehozott elemzési szabály nevét (vagy egy részét).

(Ha nem jelenik meg, győződjön meg arról, hogy a szűrők a következőre vannak beállítva: Az összes kijelölése.)Jelölje be a szabály melletti jelölőnégyzetet a listában, és válassza a Törlés lehetőséget a felső szalagcímről.

(Ha nem szeretné törölni, válassza a Tiltsa le helyette.)Az Automation lapon válassza az Automation-szabályok lapot.

Adja meg a keresősávban létrehozott automatizálási szabály nevét (vagy egy részét).

(Ha nem jelenik meg, győződjön meg arról, hogy a szűrők a következőre vannak beállítva: Az összes kijelölése.)Jelölje be az automatizálási szabály melletti jelölőnégyzetet a listában, és válassza a Törlés lehetőséget a felső szalagcímről.

(Ha nem szeretné törölni, válassza a Tiltsa le helyette.)

Következő lépések

Most, hogy megtanulta, hogyan kereshet biztonsági réseket az elemzési szabályok használatával, többet tudhat meg arról, hogy mit tehet a Microsoft Sentinelben az elemzésekkel:

Ismerje meg az ütemezett elemzési szabályok beállításainak és konfigurációinak teljes körét.

Különösen az itt látott különböző típusú riasztások bővítéséről tudhat meg többet:

További információ a Microsoft Sentinel egyéb elemzési szabályairól és azok működéséről.

További információ a lekérdezések Kusto lekérdezésnyelv (KQL) használatával történő írásáról. Ha többet szeretne megtudni a KQL-ről, tekintse meg ezt az áttekintést, ismerje meg az ajánlott eljárásokat, és tartsa meg ezt a hasznos rövid útmutatót.