Fenyegetésjelzők használata az elemzési szabályokban

Az elemzési szabályok és a fenyegetésjelzők segítségével automatikusan riasztásokat hozhat létre az integrált fenyegetésintelligencia alapján.

Előfeltételek

Fenyegetésjelzők. Ezek lehetnek fenyegetésintelligencia-hírcsatornák, fenyegetésintelligencia-platformok, tömeges importálás egy sima fájlból vagy manuális bemenetből.

Adatforrások. Az adatösszekötők eseményeinek a Sentinel-munkaterületre kell áramlani.

A formátum elemzési szabálya: "TI-leképezés..." amely megfelelteti a fenyegetésjelzőket a betöltött eseményekhez.

Szabály konfigurálása biztonsági riasztások létrehozásához

Az alábbi példa bemutatja, hogyan engedélyezheti és konfigurálhatja a microsoft sentinelbe importált fenyegetésjelzőkkel rendelkező biztonsági riasztások létrehozására szolgáló szabályt. Ebben a példában használja a TI-leképezési IP-entitásnak nevezett szabálysablont az AzureActivity-be. Ez a szabály minden IP-cím típusú fenyegetésjelzővel megegyezik az összes Azure-tevékenységeseményével. Ha talál egyezést, a rendszer riasztást hoz létre a biztonsági műveleti csapat által végzett vizsgálathoz szükséges incidenssel együtt. Ez az adott elemzési szabály megköveteli az Azure-tevékenység adatösszekötőt (az Azure-előfizetési szintű események importálásához), valamint egy vagy mindkét fenyegetésintelligencia-adatösszekötőt (a fenyegetésjelzők importálásához). Ez a szabály az importált vagy manuálisan létrehozott mutatókból is aktiválódik.

Az Azure Portalon lépjen a Microsoft Sentinel szolgáltatáshoz.

Válassza ki azt a munkaterületet, ahová a fenyegetésjelzőket a Threat Intelligence adatösszekötők és az Azure-tevékenységadatok használatával importálta az Azure Tevékenység adatösszekötővel.

Válassza az Elemzés lehetőséget a Microsoft Sentinel menü Konfiguráció szakaszában.

Válassza a Szabálysablonok lapot az elérhető elemzési szabálysablonok listájának megtekintéséhez.

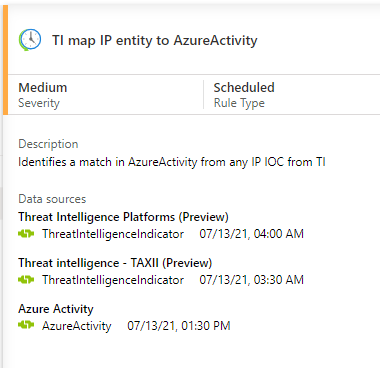

Keresse meg a TI-leképezési IP-entitás az AzureActivity-hez című szabályt, és győződjön meg arról, hogy az összes szükséges adatforrást csatlakoztatta az alább látható módon.

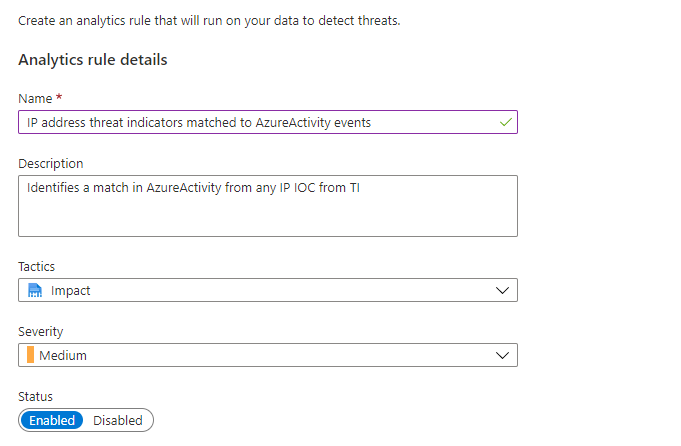

Válassza ki a TI-megfeleltetés IP-entitását az AzureActivity-szabályra, majd a Szabály létrehozása gombra kattintva nyisson meg egy szabálykonfigurációs varázslót. Konfigurálja a beállításokat a varázslóban, majd válassza a Tovább: Szabálylogika >beállítása lehetőséget.

A varázsló szabálylogika része előre fel lett töltve a következő elemekkel:

A szabályban használt lekérdezés.

Az entitásleképezések, amelyekből megtudhatja a Microsoft Sentinelnek, hogyan ismerheti fel az olyan entitásokat, mint a Fiókok, IP-címek és URL-címek, hogy az incidensek és a vizsgálatok megértsék , hogyan dolgozhat az adatokkal a szabály által létrehozott biztonsági riasztásokban.

A szabály futtatásának ütemezése.

A biztonsági riasztás létrehozásához szükséges lekérdezési eredmények száma.

A sablon alapértelmezett beállításai a következők:

Futtasson óránként egyszer.

Egyezzen a ThreatIntelligenceIndicator táblából származó IP-címek fenyegetésjelzőivel az AzureActivity tábla eseményeinek utolsó egy órájában talált IP-címekkel.

Biztonsági riasztást hoz létre, ha a lekérdezés eredménye nullánál nagyobb, vagyis ha talál egyezést.

A szabály engedélyezve van.

Meghagyhatja az alapértelmezett beállításokat, vagy módosíthatja őket, hogy megfeleljenek a követelményeknek, és az Incidensbeállítások lapon megadhatja az incidensgenerálási beállításokat. További információ: Egyéni elemzési szabályok létrehozása a fenyegetések észleléséhez. Ha végzett, válassza az Automatikus válasz fület .

Konfiguráljon minden olyan automatizálást, amelyet aktiválni szeretne, amikor biztonsági riasztás jön létre ebből az elemzési szabályból. A Microsoft Sentinel automatizálása az Azure Logic Apps által működtetett automatizálási szabályok és forgatókönyvek kombinációjával történik. További információért tekintse meg ezt az oktatóanyagot: Forgatókönyvek használata automatizálási szabályokkal a Microsoft Sentinelben. Ha végzett, válassza a Tovább: Véleményezés > gombot a folytatáshoz.

Amikor megjelenik a szabályérvényesítés sikerességéről szóló üzenet, válassza a Létrehozás gombot, és befejeződött.

A szabályok áttekintése

Az engedélyezett szabályok megkeresése a Microsoft Sentinel Analytics szakaszának Aktív szabályok lapján található. Szerkessze, engedélyezze, tiltsa le, duplikálja vagy törölje onnan az aktív szabályt. Az új szabály aktiváláskor azonnal lefut, majd a megadott ütemezés szerint fut.

Az alapértelmezett beállításoknak megfelelően minden alkalommal, amikor a szabály az ütemezés szerint fut, a talált eredmények biztonsági riasztást hoznak létre. A Microsoft Sentinel biztonsági riasztásai a Microsoft Sentinel Naplók szakaszában, a Microsoft Sentinel csoport SecurityAlert táblájában tekinthetők meg.

A Microsoft Sentinelben az elemzési szabályokból létrehozott riasztások biztonsági incidenseket is létrehoznak, amelyek a Microsoft Sentinel menü Veszélyforrásokkezelése területén találhatók. Az incidensek azok, amelyeket a biztonsági műveleti csapatok a megfelelő válaszműveletek meghatározása érdekében triázsnak és kivizsgálnak. Ebben az oktatóanyagban részletes információkat talál: Incidensek kivizsgálása a Microsoft Sentinellel.

Feljegyzés

Mivel az elemzési szabályok 14 napnál tovább korlátozzák a kereséseket, a Microsoft Sentinel 12 naponta frissíti a mutatókat, hogy az elemzési szabályokon keresztül egyező célokra elérhetők legyenek.

Kapcsolódó tartalom

Ebben a cikkben megtanulhatta, hogyan használhat fenyegetésintelligencia-mutatókat a fenyegetések észlelésére. A Microsoft Sentinel fenyegetésfelderítésével kapcsolatos további információkért tekintse meg a következő cikkeket:

- Fenyegetésjelzők használata a Microsoft Sentinelben.

- Csatlakozás Microsoft Sentinel STIX/TAXII fenyegetésintelligencia-hírcsatornák.

- Csatlakozás fenyegetésfelderítési platformokat a Microsoft Sentinelnek.

- Megtekintheti, hogy mely TIP-platformok, TAXII-csatornák és -gazdagítások integrálhatók könnyen a Microsoft Sentinelrel.