Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

Feljegyzés

Ez az adatösszekötő elavult, és 2026 áprilisában leállítja az adatgyűjtést. Javasoljuk, hogy a lehető leghamarabb váltson át az új Threat Intelligence Upload Indicators API-adatösszekötőre a zavartalan adatgyűjtés biztosítása érdekében. További információ: A fenyegetésfelderítési platform csatlakoztatása a Microsoft Sentinelhez a feltöltési API-val.

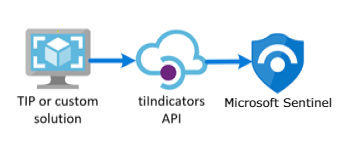

Számos szervezet a fenyegetésfelderítési platform (TIP) megoldásait használja a különböző forrásokból származó fenyegetésmutató-hírcsatornák összesítéséhez. Az összesített hírcsatornából az adatok olyan biztonsági megoldásokra lesznek összeválogatva, mint a hálózati eszközök, az EDR/XDR-megoldások, vagy a biztonsági információk és az eseménykezelési (SIEM) megoldások, például a Microsoft Sentinel. A TIP adatösszekötő használatával ezek a megoldások fenyegetésjelzőket importálhatnak a Microsoft Sentinelbe.

Mivel a TIP adatösszekötő együttműködik a Microsoft Graph Security tiIndicators API-val ennek a folyamatnak a végrehajtásához, az összekötővel mutatókat küldhet a Microsoft Sentinelnek (és más Microsoft biztonsági megoldásoknak, például a Defender XDR-nek) bármely más egyéni TIPP-ről, amely képes kommunikálni az adott API-val.

Feljegyzés

Az US Government-felhőkben elérhető funkciókról a Microsoft Sentinel-táblákban talál információt az USA kormányzati ügyfelei számára elérhető felhőfunkciókban.

További információ a Microsoft Sentinel fenyegetésfelderítéséről , valamint a Microsoft Sentinellel integrálható TIP-termékekről .

Fontos

A Microsoft Sentinel általánosan elérhető a Microsoft Defender portálon, beleértve a Microsoft Defender XDR vagy E5 licenccel nem rendelkező ügyfelek számára is.

2026 júliusától kezdve a Microsoft Sentinelt az Azure Portalon használó összes ügyfél átirányítja a Defender portálra, és csak a Microsoft Sentinelt fogja használni a Defender portálon. 2025 júliusától számos új ügyfelet automatikusan előkészítenek és átirányítanak a Defender portálra.

Ha továbbra is a Microsoft Sentinelt használja az Azure Portalon, javasoljuk, hogy kezdje el megtervezni a Defender portálra való áttérést , hogy zökkenőmentes átmenetet biztosítson, és teljes mértékben kihasználhassa a Microsoft Defender által kínált egységes biztonsági üzemeltetési élményt. További információért lásd: Ideje továbblépni: A Microsoft Sentinel Azure portál nyugdíjazása a fokozott biztonság érdekében.

Előfeltételek

- Ha önálló tartalmat vagy megoldásokat szeretne telepíteni, frissíteni és törölni a Tartalomközpontban, szüksége van a Microsoft Sentinel közreműködői szerepkörre az erőforráscsoport szintjén.

- Ahhoz, hogy engedélyeket adjon a TIP-termékhez vagy bármely más egyéni alkalmazáshoz, amely a Microsoft Graph TI Indicators API-val való közvetlen integrációt használja, rendelkeznie kell a Biztonsági rendszergazda Microsoft Entra szerepkörével vagy azzal egyenértékű engedélyekkel.

- A fenyegetésjelzők tárolásához olvasási és írási engedélyekkel kell rendelkeznie a Microsoft Sentinel-munkaterületen.

Utasítások

Ha fenyegetésjelzőket szeretne importálni a Microsoft Sentinelbe az integrált TIPP- vagy egyéni fenyegetésfelderítési megoldásból, kövesse az alábbi lépéseket:

- Szerezze be az alkalmazásazonosítót és az ügyfél titkos kódját a Microsoft Entra-azonosítóból.

- Adja meg ezeket az adatokat a TIP-megoldásba vagy az egyéni alkalmazásba.

- Engedélyezze a TIP adatösszekötőt a Microsoft Sentinelben.

Regisztráljon egy alkalmazásazonosítóra és egy titkos ügyfélkódra a Microsoft Entra-azonosítóból

Akár TIP-vel, akár egyéni megoldással dolgozik, a tiIndicators API-hoz alapvető információk szükségesek ahhoz, hogy lehetővé tegye a hírcsatorna csatlakoztatását és a fenyegetésjelzők küldését. A három szükséges információ:

- Alkalmazás (ügyfél) azonosítója

- Címtár (bérlő) azonosítója

- Titkos ügyfélkód

Ezeket az információkat az alkalmazásregisztráción keresztül szerezheti be a Microsoft Entra-azonosítóból, amely a következő három lépést tartalmazza:

- Alkalmazás regisztrálása a Microsoft Entra-azonosítóval.

- Adja meg az alkalmazás által a Microsoft Graph tiIndicators API-hoz való csatlakozáshoz és a fenyegetésjelzők küldéséhez szükséges engedélyeket.

- Kérje meg a szervezet hozzájárulását, hogy megadja ezeket az engedélyeket az alkalmazásnak.

Alkalmazás regisztrálása a Microsoft Entra-azonosítóval

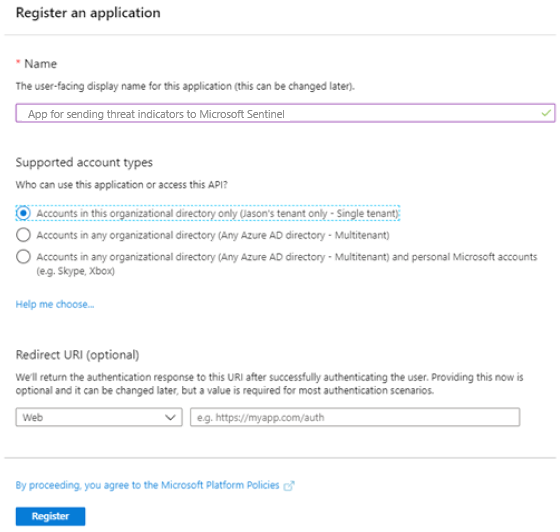

Az Azure Portalon nyissa meg a Microsoft Entra-azonosítót.

A menüben válassza az Alkalmazásregisztrációk, majd az Új regisztráció lehetőséget.

Válasszon nevet az alkalmazásregisztrációnak, válassza az Önálló bérlő lehetőséget, majd válassza a Regisztráció lehetőséget.

A megnyíló képernyőn másolja ki az alkalmazás (ügyfél) azonosítóját és a címtár (bérlő) azonosító értékeit . Később szüksége lesz ezekre a két információra a TIPP vagy az egyéni megoldás konfigurálásához, hogy fenyegetésjelzőket küldjön a Microsoft Sentinelnek. A harmadik szükséges információ, az ügyfél titkos kódja később jön.

Adja meg az alkalmazás által igényelt engedélyeket

Térjen vissza a Microsoft Entra ID főoldalára.

A menüben válassza az Alkalmazásregisztrációk lehetőséget, majd válassza ki az újonnan regisztrált alkalmazást.

A menüben válassza az API-engedélyek>Engedély hozzáadása lehetőséget.

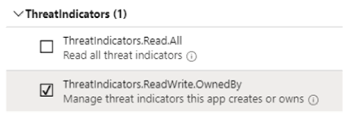

Az API kiválasztása lapon válassza a Microsoft Graph API-t. Ezután válasszon a Microsoft Graph-engedélyek listájából.

A parancssorban válassza ki az Alkalmazásengedélyek lehetőséget, hogy milyen típusú engedélyeket igényel az alkalmazás? Ezt az engedélyt az alkalmazásazonosítóval és az alkalmazás titkos kódjával (API-kulcsokkal) hitelesíteni kívánt alkalmazások használják.

Válassza a ThreatIndicators.ReadWrite.OwnedBy lehetőséget, majd válassza az Engedélyek hozzáadása lehetőséget, hogy hozzáadja ezt az engedélyt az alkalmazás engedélylistájához.

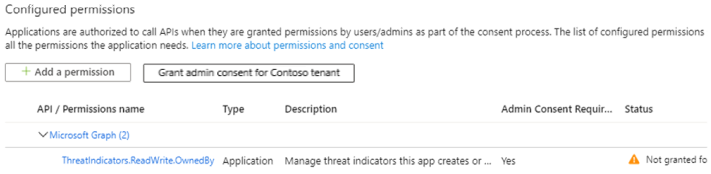

Hozzájárulás kérése a szervezettől ezeknek az engedélyeknek a megadásához

A hozzájárulás megadásához kiemelt szerepkörre van szükség. További információ: Bérlőszintű rendszergazdai hozzájárulás megadása egy alkalmazáshoz.

Miután megadta az alkalmazásnak a hozzájárulást, zöld pipa jelenik meg az Állapot területen.

Az alkalmazás regisztrálása és az engedélyek megadása után be kell szereznie egy titkos ügyfélkulcsot az alkalmazáshoz.

Térjen vissza a Microsoft Entra ID főoldalára.

A menüben válassza az Alkalmazásregisztrációk lehetőséget, majd válassza ki az újonnan regisztrált alkalmazást.

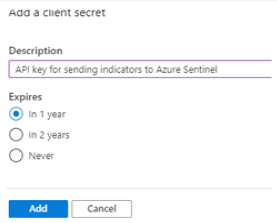

A menüben válassza a Tanúsítványok > titkos kódok lehetőséget. Ezután válassza az Új ügyfélkulcs lehetőséget az alkalmazás titkos kulcsának (API-kulcs) fogadásához.

Válassza a Hozzáadás lehetőséget, majd másolja ki az ügyfél titkos kulcsát.

Fontos

A képernyő elhagyása előtt ki kell másolnia az ügyfél titkos kulcsát. Ezt a titkos kulcsot nem lehet újból lekérni, ha nem lép tovább erről a lapról. Erre az értékre a TIPP vagy az egyéni megoldás konfigurálásakor van szüksége.

Adja meg ezeket az adatokat a TIP-megoldásba vagy az egyéni alkalmazásba

Most már mind a három információval rendelkezik, amelyre a TIPP vagy az egyéni megoldás konfigurálásához szüksége van a fenyegetésjelzők Microsoft Sentinelnek való küldéséhez:

- Alkalmazás (ügyfél) azonosítója

- Címtár (bérlő) azonosítója

- Titkos ügyfélkód

Szükség esetén adja meg ezeket az értékeket az integrált TIPP vagy egyéni megoldás konfigurációjában.

A céltermékhez adja meg az Azure Sentinelt. (A Microsoft Sentinel megadása hibát eredményez.)

A művelethez adja meg a riasztást.

A konfiguráció befejezése után a rendszer a microsoft sentinelre célzott Microsoft Graph tiIndicators API-n keresztül elküldi a fenyegetésjelzőket a TIP-ről vagy az egyéni megoldásból.

A TIP adatösszekötő engedélyezése a Microsoft Sentinelben

Az integrációs folyamat utolsó lépése a TIP adatösszekötő engedélyezése a Microsoft Sentinelben. Az összekötő engedélyezése lehetővé teszi, hogy a Microsoft Sentinel megkapja a TIP-ből vagy egyéni megoldásból küldött fenyegetésjelzőket. Ezek a mutatók a szervezet összes Microsoft Sentinel-munkaterületén elérhetők. Ha engedélyezni szeretné a TIP-adatösszekötőt az egyes munkaterületekhez, kövesse az alábbi lépéseket:

Az Azure PortalOn a Microsoft Sentinel esetében a Tartalomkezelés területen válassza a Content Hub lehetőséget.

A Microsoft Sentinel funkciók eléréséhez a Defender portálon válassza a Microsoft Sentinel Tartalomkezelés>Tartalomközpont> lehetőséget.Keresse meg és válassza ki a fenyegetésfelderítési megoldást.

Válassza a

Telepítés/frissítés gombot.

Telepítés/frissítés gombot.A megoldásösszetevők kezelésével kapcsolatos további információkért tekintse meg a beépített tartalmak felderítését és üzembe helyezését ismertető cikket.

A TIP-adatösszekötő konfigurálásához válassza a Konfigurációs>adatösszekötők lehetőséget.

Keresse meg és válassza ki a Fenyegetésfelderítési platformok – ELAVULT adatösszekötőt, majd az Összekötő megnyitása lapot.

Mivel már befejezte az alkalmazásregisztrációt, és konfigurálta a TIPP-et vagy az egyéni megoldást fenyegetésjelzők küldésére, az egyetlen lépés a Csatlakozás kiválasztása.

Néhány percen belül a fenyegetésjelzőknek el kell indulnia ebbe a Microsoft Sentinel-munkaterületbe. Az új jelzők megtalálhatók a Fenyegetésfelismerés panelen, amelyet a Microsoft Sentinel menüjéből érhet el.

Kapcsolódó tartalom

Ebben a cikkben megtanulta, hogyan csatlakoztathatja a TIP-et a Microsoft Sentinelhez az elavulási útvonal egyik módszerével. Ha a tippet az ajánlott módszerrel szeretné csatlakoztatni, olvassa el a TIP csatlakoztatása a feltöltési API-val című témakört.

- Megtudhatja, hogyan ismerheti meg az adatokat és a potenciális fenyegetéseket.

- Ismerkedés a fenyegetések észlelésével a Microsoft Sentinellel.