Ügyfél által felügyelt kulcsok konfigurálása az Azure Service Bus-adatok inaktív állapotban történő titkosításához

Az Azure Service Bus Premium az Inaktív adatok titkosítását biztosítja az Azure Storage Service Encryption (Azure SSE) használatával. A Service Bus Premium az Azure Storage használatával tárolja az adatokat. Az Azure Storage-ban tárolt összes adat a Microsoft által felügyelt kulcsokkal van titkosítva. Ha saját kulcsot (más néven saját kulcsot (BYOK- vagy ügyfél által felügyelt kulcsot) használ, az adatok továbbra is titkosítva lesznek a Microsoft által felügyelt kulccsal, de emellett a Microsoft által felügyelt kulcs is titkosítva lesz az ügyfél által felügyelt kulccsal. Ez a funkció lehetővé teszi a Microsoft által felügyelt kulcsok titkosításához használt, ügyfél által felügyelt kulcsokhoz való hozzáférést, elforgatást, letiltást és visszavonást. A BYOK funkció engedélyezése egyszeri beállítási folyamat a névtéren.

A szolgáltatásoldali titkosításhoz van néhány kikötés az ügyfél által felügyelt kulcsra.

- Ezt a funkciót az Azure Service Bus Premium szintje támogatja. A standard szintű Service Bus-névterek esetében nem engedélyezhető.

- A titkosítás csak új vagy üres névterek esetén engedélyezhető. Ha a névtér tartalmaz üzenetsorokat vagy témaköröket, a titkosítási művelet meghiúsul.

Az Azure Key Vault (beleértve az Azure Key Vault által felügyelt HSM-et) használatával kezelheti a kulcsokat, és naplózhatja a kulcshasználatot. Létrehozhat saját kulcsokat, és tárolhatja őket egy kulcstartóban, vagy az Azure Key Vault API-kkal kulcsokat hozhat létre. További információ az Azure Key Vaultról: Mi az Az Azure Key Vault?

Ügyfél által felügyelt kulcsok engedélyezése (Azure Portal)

Ha engedélyezni szeretné az ügyfél által felügyelt kulcsokat az Azure Portalon, kövesse az alábbi lépéseket:

Lépjen a Service Bus Premium névteréhez.

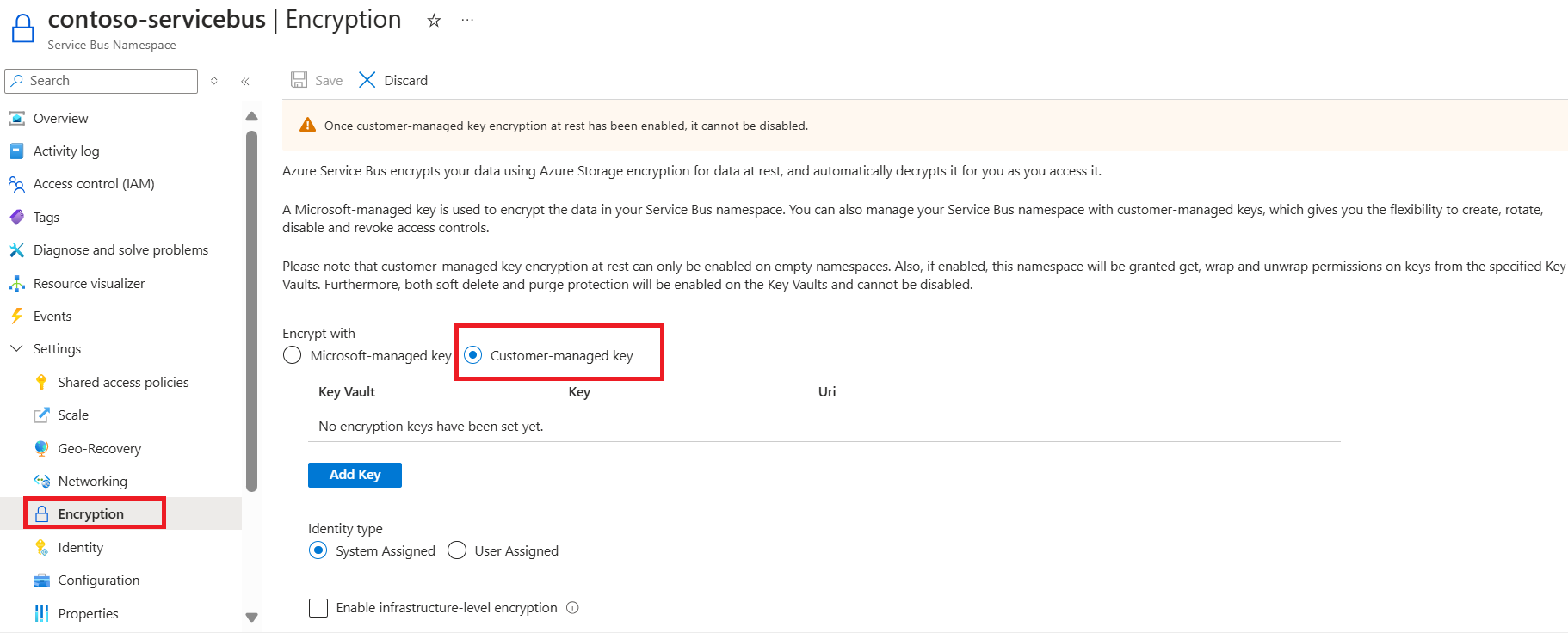

A Service Bus-névtér Beállítások lapján válassza a Titkosítás lehetőséget.

Válassza ki az ügyfél által kezelt kulcstitkosítást inaktív állapotban az alábbi képen látható módon.

Feljegyzés

Jelenleg nem konfigurálható az Azure Key Vault által felügyelt HSM a portálon keresztül.

Kulcstartó beállítása kulcsokkal

Miután engedélyezte az ügyfél által felügyelt kulcsokat, hozzá kell rendelnie az ügyfél által felügyelt kulcsot az Azure Service Bus-névtérhez. A Service Bus csak az Azure Key Vaultot támogatja. Ha az előző szakaszban engedélyezi a titkosítást ügyfél által felügyelt kulccsal , importálnia kell a kulcsot az Azure Key Vaultba. Emellett a kulcsoknak helyreállítható törléssel kell rendelkezniük, és a kulcshoz konfigurálva kell lenniük a Törlés tiltása beállításnak. Ezek a beállítások a PowerShell vagy a parancssori felület használatával konfigurálhatók.

Új kulcstartó létrehozásához kövesse az Azure Key Vault rövid útmutatót. A meglévő kulcsok importálásáról további információt a Kulcsok, titkos kódok és tanúsítványok című témakörben talál.

Fontos

Az ügyfél által felügyelt kulcsok Azure Service Bus használatával való használatához a kulcstartónak két szükséges tulajdonsággal kell rendelkeznie. Ezek a következők: Helyreállítható törlés és törlés. A Helyreállítható törlés tulajdonság alapértelmezés szerint engedélyezve van, amikor új kulcstartót hoz létre az Azure Portalon, míg a Purge Protection nem kötelező, ezért a Key Vault létrehozásakor mindenképpen jelölje ki. Emellett ha engedélyeznie kell ezeket a tulajdonságokat egy meglévő kulcstartón, a PowerShellt vagy az Azure CLI-t kell használnia.

A tároló létrehozásakor a helyreállítható törlés és a törlés elleni védelem bekapcsolásához használja az az keyvault create parancsot.

az keyvault create --name contoso-SB-BYOK-keyvault --resource-group ContosoRG --location westus --enable-soft-delete true --enable-purge-protection trueHa törölni szeretne egy meglévő tárolót (amely már engedélyezve van a helyreállítható törléshez), használja az az keyvault update parancsot.

az keyvault update --name contoso-SB-BYOK-keyvault --resource-group ContosoRG --enable-purge-protection true

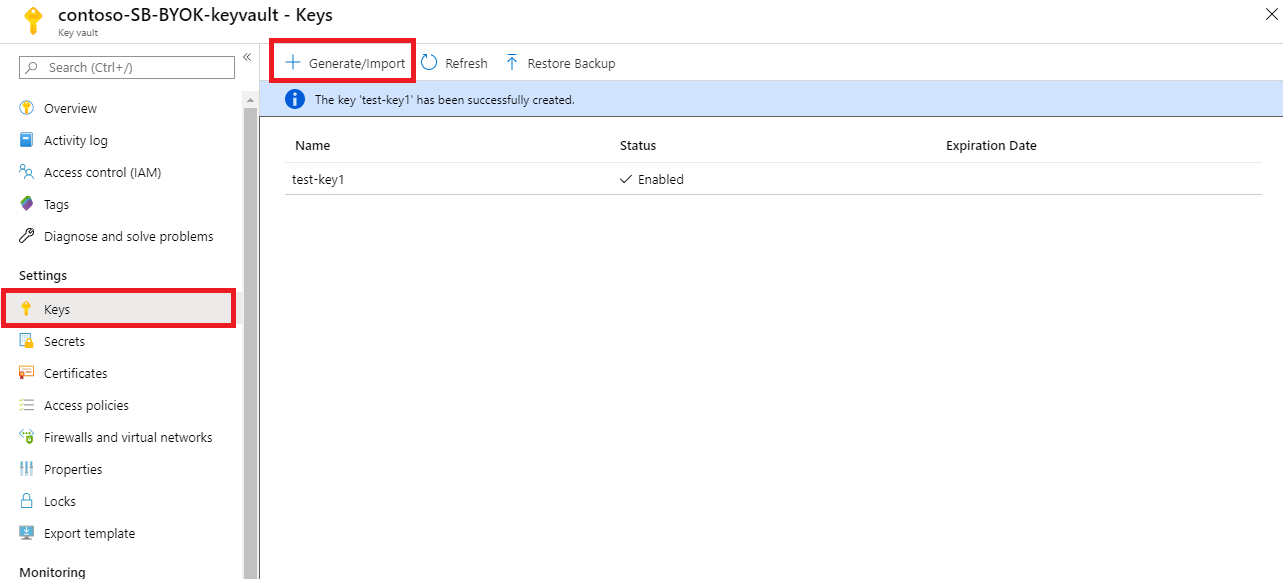

Kulcsok létrehozása az alábbi lépések végrehajtásával:

Új kulcs létrehozásához válassza a Beállítások menü Kulcsok menüjében a Létrehozás/Importálás lehetőséget.

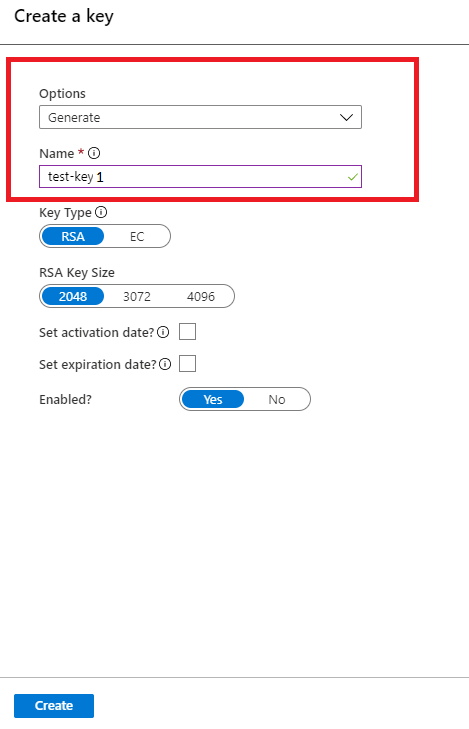

Adja meg a beállításokat a létrehozáshoz, és adjon nevet a kulcsnak.

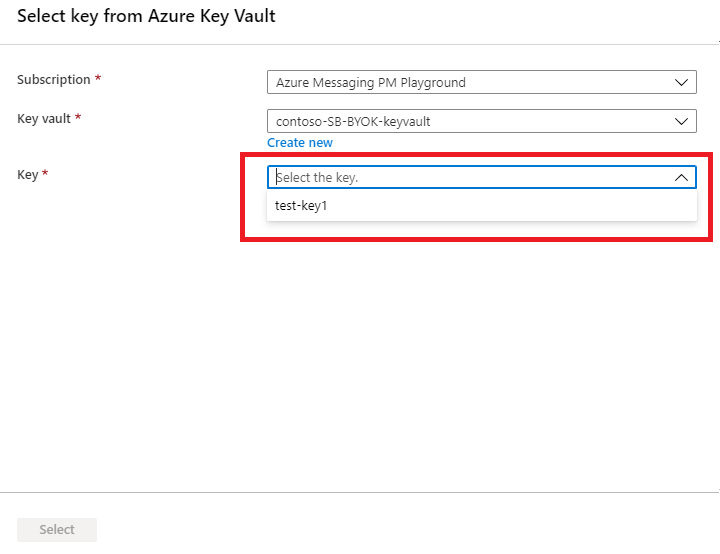

Ezzel a kulccsal társíthatja a Service Bus névterét a legördülő listából való titkosításhoz.

Feljegyzés

Redundancia esetén legfeljebb 3 kulcsot adhat hozzá. Abban az esetben, ha az egyik kulcs lejárt vagy nem érhető el, a rendszer a többi kulcsot fogja használni a titkosításhoz.

Adja meg a kulcs részleteit, és kattintson a Kiválasztás gombra. Ez lehetővé teszi a Microsoft által felügyelt kulcs titkosítását a kulccsal (ügyfél által felügyelt kulccsal).

Fontos

Ha az ügyfél által felügyelt kulcsot és a Geo-Vészhelyreállítást szeretné használni, tekintse át ezt a szakaszt.

A Microsoft által felügyelt kulcs ügyfél által felügyelt kulccsal történő titkosításának engedélyezéséhez hozzáférési szabályzat van beállítva a Service Bus felügyelt identitásához a megadott Azure KeyVaulton. Ez biztosítja az Azure KeyVaulthoz való szabályozott hozzáférést az Azure Service Bus-névtérből.

Emiatt:

Ha a Geo-Vészhelyreállítás már engedélyezve van a Service Bus-névtérben, és engedélyezni szeretné az ügyfél által kezelt kulcsot, akkor

- A párosítás megszakítása

- Állítsa be a felügyelt identitás hozzáférési szabályzatát a kulcstartó elsődleges és másodlagos névtereihez is.

- Állítsa be a titkosítást az elsődleges névtéren.

- Párosítsa újra az elsődleges és a másodlagos névtereket.

Ha olyan Service Bus-névtéren szeretné engedélyezni a Geo-Vészhelyreállítást, ahol az ügyfél által kezelt kulcs már be van állítva, akkor -

- Állítsa be a felügyelt identitás hozzáférési szabályzatát a másodlagos névtérhez a kulcstartóhoz.

- Párosítsa az elsődleges és a másodlagos névtereket.

A párosítás után a másodlagos névtér az elsődleges névtérhez konfigurált kulcstartót fogja használni. Ha mindkét névtér kulcstartója eltér a Geo-Vészhelyreállítás párosítása előtt, a felhasználónak hozzáférési szabályzatot vagy RBAC-szerepkört kell delegálnia az elsődleges névtérhez társított kulcstartó másodlagos névterének felügyelt identitásához.

Felügyelt identitások

A Service Bus-névtérhez kétféle felügyelt identitás rendelhető.

Rendszer által hozzárendelt: A felügyelt identitásokat közvetlenül egy Service Bus-névtéren engedélyezheti. Ha engedélyezi a rendszer által hozzárendelt felügyelt identitást, létrejön egy identitás a Microsoft Entrában, amely az adott Service Bus-névtér életciklusához van kötve. Így a névtér törlésekor az Azure automatikusan törli az Identitást. Terv szerint csak az Azure-erőforrás (névtér) használhatja ezt az identitást a Microsoft Entra ID-jogkivonatok lekéréséhez.

Felhasználó által hozzárendelt: Létrehozhat egy felügyelt identitást önálló Azure-erőforrásként is, amelyet felhasználó által hozzárendelt identitásnak nevezünk. Létrehozhat egy felhasználó által hozzárendelt felügyelt identitást, és hozzárendelheti egy vagy több Service Bus-névtérhez. Ha felhasználó által hozzárendelt felügyelt identitásokat használ, az identitást a rendszer az azt használó erőforrásoktól elkülönítve kezeli. Ezek nincsenek a névtér életciklusához kötve. Ha már nincs rá szüksége, explicit módon törölheti a felhasználó által hozzárendelt identitást.

További információ: Mik az Azure-erőforrások felügyelt identitásai?.

Titkosítás rendszer által hozzárendelt identitásokkal (sablon)

Ez a szakasz a következő feladatok elvégzését mutatja be:

- Hozzon létre egy prémium szintű Service Bus-névteret egy felügyeltszolgáltatás-identitással.

- Hozzon létre egy kulcstartót, és adjon hozzáférést a szolgáltatás identitásának a kulcstartóhoz.

- Frissítse a Service Bus-névteret a kulcstartó adataival (kulcs/érték).

Prémium Szintű Service Bus-névtér létrehozása felügyeltszolgáltatás-identitással

Ez a szakasz bemutatja, hogyan hozhat létre felügyelt szolgáltatásidentitású Azure Service Bus-névteret egy Azure Resource Manager-sablon és a PowerShell használatával.

Hozzon létre egy Azure Resource Manager-sablont, amely egy Prémium szintű Service Bus-névteret hoz létre felügyeltszolgáltatás-identitással. Nevezze el a fájlt: CreateServiceBusPremiumNamespace.json:

{ "$schema":"https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#", "contentVersion":"1.0.0.0", "parameters":{ "namespaceName":{ "type":"string", "metadata":{ "description":"Name for the Namespace." } }, "location":{ "type":"string", "defaultValue":"[resourceGroup().location]", "metadata":{ "description":"Specifies the Azure location for all resources." } } }, "resources":[ { "type":"Microsoft.ServiceBus/namespaces", "apiVersion":"2018-01-01-preview", "name":"[parameters('namespaceName')]", "location":"[parameters('location')]", "identity":{ "type":"SystemAssigned" }, "sku":{ "name":"Premium", "tier":"Premium", "capacity":1 }, "properties":{ } } ], "outputs":{ "ServiceBusNamespaceId":{ "type":"string", "value":"[resourceId('Microsoft.ServiceBus/namespaces',parameters('namespaceName'))]" } } }Hozzon létre egy CreateServiceBusPremiumNamespaceParams.json nevű sablonparaméterfájlt.

Feljegyzés

Cserélje az alábbi értékeket:

<ServiceBusNamespaceName>- A Service Bus-névtér neve<Location>- A Service Bus-névtér helye

{ "$schema":"https://schema.management.azure.com/schemas/2015-01-01/deploymentParameters.json#", "contentVersion":"1.0.0.0", "parameters":{ "namespaceName":{ "value":"<ServiceBusNamespaceName>" }, "location":{ "value":"<Location>" } } }Futtassa a következő PowerShell-parancsot a sablon üzembe helyezéséhez egy prémium Szintű Service Bus-névtér létrehozásához. Ezután kérje le a Service Bus-névtér azonosítóját a későbbi használathoz. A parancs futtatása előtt cserélje le

{MyRG}az erőforráscsoport nevét.$outputs = New-AzResourceGroupDeployment -Name CreateServiceBusPremiumNamespace -ResourceGroupName {MyRG} -TemplateFile ./CreateServiceBusPremiumNamespace.json -TemplateParameterFile ./CreateServiceBusPremiumNamespaceParams.json $ServiceBusNamespaceId = $outputs.Outputs["serviceBusNamespaceId"].value

Service Bus-névtér-identitás hozzáférésének biztosítása a Key Vaulthoz

Állítsa be a kulcstartó hozzáférési szabályzatát, hogy a Service Bus-névtér felügyelt identitása hozzáférhessen a kulcs értékéhez a kulcstartóban. Használja az előző szakasz Service Bus-névterének azonosítóját.

$identity = (Get-AzureRmResource -ResourceId $ServiceBusNamespaceId -ExpandProperties).Identity

Set-AzureRmKeyVaultAccessPolicy -VaultName {keyVaultName} -ResourceGroupName {RGName} -ObjectId $identity.PrincipalId -PermissionsToKeys get,wrapKey,unwrapKey,list

Adatok titkosítása a Service Bus-névtérben ügyfél által felügyelt kulccsal a Key Vaultból

Eddig a következő lépéseket hajtotta végre:

- Prémium szintű névteret hozott létre felügyelt identitással.

- Hozzon létre egy kulcstartót, és adjon hozzáférést a felügyelt identitásnak a kulcstartóhoz.

Ebben a lépésben frissíti a Service Bus névterét a kulcstartó adataival.

Hozzon létre egy UpdateServiceBusNamespaceWithEncryption.json nevű JSON-fájlt a következő tartalommal:

{ "$schema":"https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#", "contentVersion":"1.0.0.0", "parameters":{ "namespaceName":{ "type":"string", "metadata":{ "description":"Name for the Namespace to be created in cluster." } }, "location":{ "type":"string", "defaultValue":"[resourceGroup().location]", "metadata":{ "description":"Specifies the Azure location for all resources." } }, "keyVaultUri":{ "type":"string", "metadata":{ "description":"URI of the KeyVault." } }, "keyName":{ "type":"string", "metadata":{ "description":"KeyName." } } }, "resources":[ { "type":"Microsoft.ServiceBus/namespaces", "apiVersion":"2018-01-01-preview", "name":"[parameters('namespaceName')]", "location":"[parameters('location')]", "identity":{ "type":"SystemAssigned" }, "sku":{ "name":"Premium", "tier":"Premium", "capacity":1 }, "properties":{ "encryption":{ "keySource":"Microsoft.KeyVault", "keyVaultProperties":[ { "keyName":"[parameters('keyName')]", "keyVaultUri":"[parameters('keyVaultUri')]" } ] } } } ] }Sablonparaméter-fájl létrehozása: UpdateServiceBusNamespaceWithEncryptionParams.json.

Feljegyzés

Cserélje az alábbi értékeket:

<ServiceBusNamespaceName>- A Service Bus-névtér neve<Location>- A Service Bus-névtér helye<KeyVaultName>- A kulcstartó neve<KeyName>- A kulcs neve a kulcstartóban

{ "$schema":"https://schema.management.azure.com/schemas/2015-01-01/deploymentParameters.json#", "contentVersion":"1.0.0.0", "parameters":{ "namespaceName":{ "value":"<ServiceBusNamespaceName>" }, "location":{ "value":"<Location>" }, "keyName":{ "value":"<KeyName>" }, "keyVaultUri":{ "value":"https://<KeyVaultName>.vault.azure.net" } } }Futtassa a következő PowerShell-parancsot a Resource Manager-sablon üzembe helyezéséhez. A parancs futtatása előtt cserélje le

{MyRG}az erőforráscsoport nevét.New-AzResourceGroupDeployment -Name UpdateServiceBusNamespaceWithEncryption -ResourceGroupName {MyRG} -TemplateFile ./UpdateServiceBusNamespaceWithEncryption.json -TemplateParameterFile ./UpdateServiceBusNamespaceWithEncryptionParams.json

Titkosítás felhasználó által hozzárendelt identitásokkal (sablon)

- Hozzon létre egy felhasználó által hozzárendelt identitást.

- Hozzon létre egy kulcstartót, és adjon hozzáférést a felhasználó által hozzárendelt identitáshoz hozzáférési szabályzatokkal.

- Hozzon létre egy prémium szintű Service Bus-névteret a felügyelt felhasználói identitással és a kulcstartó adataival.

Felhasználó által hozzárendelt identitás létrehozása

Kövesse a Felhasználó által hozzárendelt felügyelt identitás létrehozása cikk utasításait a felhasználó által hozzárendelt identitás létrehozásához. Felhasználó által hozzárendelt identitást cli, PowerShell, Azure Resource Manager-sablon és REST használatával is létrehozhat.

Feljegyzés

Egy névtérhez legfeljebb 4 felhasználói identitás rendelhető hozzá. Ezek a társítások akkor törlődnek, ha a névtér törlődik, vagy amikor átadja a identity -> type sablont None.

Hozzáférés biztosítása a felhasználó által hozzárendelt identitáshoz

A következő PowerShell-paranccsal kérje le a felhasználói identitás szolgáltatásnév-azonosítóját. A példában

ud1a titkosításhoz használandó felhasználó által hozzárendelt identitás.$servicePrincipal=Get-AzADServicePrincipal -SearchString "ud1"Hozzáférési szabályzat hozzárendelésével adjon hozzáférést a felhasználó által hozzárendelt identitásnak a kulcstartóhoz.

Set-AzureRmKeyVaultAccessPolicy -VaultName {keyVaultName} -ResourceGroupName {RGName} -ObjectId $servicePrincipal.Id -PermissionsToKeys get,wrapKey,unwrapKey,listFeljegyzés

Legfeljebb 3 kulcsot adhat hozzá, de a titkosításhoz használt felhasználói identitásnak minden kulcs esetében azonosnak kell lennie. Jelenleg csak az egyetlen titkosítási identitás támogatott.

Prémium szintű Service Bus-névtér létrehozása felhasználói identitással és kulcstartóadatokkal

Ez a szakasz egy példát mutat be, amely bemutatja, hogyan végezheti el a következő feladatokat egy Azure Resource Manager-sablonnal.

Felhasználó által felügyelt identitás hozzárendelése Service Bus-névtérhez.

"identity": { "type": "UserAssigned", "userAssignedIdentities": { "[parameters('identity').userAssignedIdentity]": {} } },Engedélyezze a titkosítást a névtéren a kulcstartó kulcsának és a felhasználó által felügyelt identitásnak a kulcs eléréséhez való megadásával.

"encryption":{ "keySource":"Microsoft.KeyVault", "keyVaultProperties":[ { "keyName": "[parameters('keyName')]", "keyVaultUri": "[parameters('keyVaultUri')]", "identity": { "userAssignedIdentity": "[parameters('identity').userAssignedIdentity]" } } ] }Hozzon létre egy CreateServiceBusNamespaceWithUserIdentityAndEncryption.json nevű JSON-fájlt a következő tartalommal:

{ "$schema":"https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#", "contentVersion":"1.0.0.0", "parameters":{ "namespaceName":{ "type":"string", "metadata":{ "description":"Name for the Namespace to be created in cluster." } }, "location":{ "type":"string", "defaultValue":"[resourceGroup().location]", "metadata":{ "description":"Specifies the Azure location for all resources." } }, "keyVaultUri":{ "type":"string", "metadata":{ "description":"URI of the KeyVault." } }, "keyName":{ "type":"string", "metadata":{ "description":"KeyName." }, "identity": { "type": "Object", "defaultValue": { "userAssignedIdentity": "" }, "metadata": { "description": "user-assigned identity." } } }, "resources":[ { "type":"Microsoft.ServiceBus/namespaces", "apiVersion":"2021-01-01-preview", "name":"[parameters('namespaceName')]", "location":"[parameters('location')]", "sku":{ "name":"Premium", "tier":"Premium", "capacity":1 }, "identity": { "type": "UserAssigned", "userAssignedIdentities": { "[parameters('identity').userAssignedIdentity]": {} } }, "properties":{ "encryption":{ "keySource":"Microsoft.KeyVault", "keyVaultProperties":[ { "keyName": "[parameters('keyName')]", "keyVaultUri": "[parameters('keyVaultUri')]", "identity": { "userAssignedIdentity": "[parameters('identity').userAssignedIdentity]" } } ] } } } ] }Sablonparaméter-fájl létrehozása: CreateServiceBusNamespaceWithUserIdentityAndEncryptionParams.json.

{ "$schema":"https://schema.management.azure.com/schemas/2015-01-01/deploymentParameters.json#", "contentVersion":"1.0.0.0", "parameters":{ "namespaceName":{ "value":"<ServiceBusNamespaceName>" }, "location":{ "value":"<Location>" }, "keyVaultUri":{ "value":"https://<KeyVaultName>.vault.azure.net" }, "keyName":{ "value":"<KeyName>" }, "identity": { "value": { "userAssignedIdentity": "/subscriptions/<AZURE SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP NAME>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER MANAGED IDENTITY NAME>" } } } }A paraméterfájlban cserélje le a helyőrzőket a megfelelő értékekre.

Helyőrző Érték <ServiceBusNamespaceName>A Service Bus-névtér neve. <Location>Hely, ahol létre szeretné hozni a névteret. <KeyVaultName>A kulcstartó neve. <KeyName>A kulcs neve a kulcstartóban. <AZURE SUBSCRIPTION ID>Az Azure-előfizetés azonosítója. <RESOURCE GROUP NAME>A felhasználó által felügyelt identitás erőforráscsoportja. <USER MANAGED IDENTITY NAME>A felhasználó által felügyelt identitás neve. Futtassa a következő PowerShell-parancsot a Resource Manager-sablon üzembe helyezéséhez. A parancs futtatása előtt cserélje le

{MyRG}az erőforráscsoport nevét.New-AzResourceGroupDeployment -Name CreateServiceBusNamespaceWithEncryption -ResourceGroupName {MyRG} -TemplateFile ./ CreateServiceBusNamespaceWithUserIdentityAndEncryption.json -TemplateParameterFile ./ CreateServiceBusNamespaceWithUserIdentityAndEncryptionParams.json

Felhasználó által hozzárendelt és rendszer által hozzárendelt identitások használata

Egy névtér egyszerre rendelkezhet rendszer által hozzárendelt és felhasználó által hozzárendelt identitásokkal is. Ebben az esetben a type tulajdonság a következő példában látható módon jelenik SystemAssignedUserAssigned meg.

"identity": {

"type": "SystemAssigned, UserAssigned",

"userAssignedIdentities": {

"/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<userIdentity1>" : {}

}

}

Ebben a forgatókönyvben kiválaszthatja a rendszer által hozzárendelt identitást vagy a felhasználó által hozzárendelt identitást az inaktív adatok titkosításához.

A Resource Manager-sablonban, ha nem ad meg attribútumot identity , a rendszer által felügyelt identitás lesz használva. Íme egy példarészlet.

"properties":{

"encryption":{

"keySource":"Microsoft.KeyVault",

"keyVaultProperties":[

{

"keyName":"[parameters('keyName')]",

"keyVaultUri":"[parameters('keyVaultUri')]"

}

]

}

}

A titkosításhoz használja a felhasználó által felügyelt identitást az alábbi példában. Figyelje meg, hogy az identity attribútum a felhasználó által felügyelt identitásra van állítva.

"properties":{

"encryption":{

"keySource":"Microsoft.KeyVault",

"keyVaultProperties":[

{

"keyName":"[parameters('keyName')]",

"keyVaultUri":"[parameters('keyVaultUri')]",

"identity": {

"userAssignedIdentity": "[parameters('identity').userAssignedIdentity]"

}

}

]

}

}

Adatinfrastruktúra (kettős) titkosításának engedélyezése

Ha magasabb szintű biztonságot igényel az adatok biztonságossá tételéhez, engedélyezheti az infrastruktúraszintű titkosítást, amelyet kettős titkosításnak is neveznek.

Ha az infrastruktúra titkosítása engedélyezve van, az Azure Service Busban lévő adatok kétszer, egyszer a szolgáltatás szintjén, egyszer pedig az infrastruktúra szintjén titkosítva lesznek két különböző titkosítási algoritmus és két különböző kulcs használatával. Ezért az Azure Service Bus-adatok infrastruktúra-titkosítása védelmet nyújt olyan forgatókönyvekkel szemben, amikor az egyik titkosítási algoritmus vagy kulcs megsérülhet.

Az infrastruktúra-titkosítás engedélyezéséhez frissítse az Azure Resource Manager-sablont a fenti UpdateServiceBusNamespaceWithEncryption.json tulajdonsággalrequireInfrastructureEncryption, ahogy az alább látható.

"properties":{

"encryption":{

"keySource":"Microsoft.KeyVault",

"requireInfrastructureEncryption":true,

"keyVaultProperties":[

{

"keyName":"[parameters('keyName')]",

"keyVaultUri":"[parameters('keyVaultUri')]"

}

]

}

}

Kulcsok elforgatása, visszavonása és gyorsítótárazása

A titkosítási kulcsok elforgatása

Az Azure Key Vaults rotációs mechanizmusával elforgathatja a kulcsot a kulcstartóban. Az aktiválási és lejárati dátumok a kulcsváltás automatizálására is beállíthatók. A Service Bus szolgáltatás észleli az új kulcsverziókat, és automatikusan elkezdi használni őket.

Kulcsokhoz való hozzáférés visszavonása

A titkosítási kulcsokhoz való hozzáférés visszavonása nem törli az adatokat a Service Busból. Az adatok azonban nem érhetők el a Service Bus névteréből. A titkosítási kulcsot hozzáférési szabályzattal vagy a kulcs törlésével vonhatja vissza. További információ a hozzáférési szabályzatokról és a kulcstartó biztonságos hozzáférésről a kulcstartóhoz való biztonságos hozzáférésről.

A titkosítási kulcs visszavonása után a titkosított névtéren lévő Service Bus szolgáltatás működésképtelenné válik. Ha a kulcshoz való hozzáférés engedélyezve van, vagy a törölt kulcs vissza lett állítva, a Service Bus szolgáltatás kiválasztja a kulcsot, hogy hozzáférhessen az adatokhoz a titkosított Service Bus-névtérből.

Kulcsok gyorsítótárazása

A Service Bus-példány 5 percenként lekérdezi a felsorolt titkosítási kulcsokat. Gyorsítótárazza és használja őket a következő szavazásig, amely 5 perc után történik. Ha legalább egy kulcs elérhető, az üzenetsorok és a témakörök elérhetők. Ha a lekérdezések során az összes felsorolt kulcs elérhetetlen, az összes üzenetsor és témakör elérhetetlenné válik.

További részletek:

- A Service Bus szolgáltatás 5 percenként lekérdezi a névtér rekordjában felsorolt összes ügyfél által kezelt kulcsot:

- Ha egy kulcs elforgatva lett, a rekord frissül az új kulccsal.

- Ha egy kulcsot visszavontak, a rendszer eltávolítja a kulcsot a rekordból.

- Ha az összes kulcsot visszavonták, a névtér titkosítási állapota Visszavonva értékre van állítva. Az adatok nem érhetők el a Service Bus-névtérből.

Megfontolandó szempontok a Geo-Vészhelyreállítás használatakor

Geo-Disaster Recovery – titkosítás rendszer által hozzárendelt identitásokkal

A Microsoft által felügyelt kulcs ügyfél által felügyelt kulccsal történő titkosításának engedélyezéséhez hozzáférési szabályzatot kell beállítani a rendszer által hozzárendelt felügyelt identitáshoz a megadott Azure KeyVaulton. Ez a lépés biztosítja az Azure KeyVaulthoz való szabályozott hozzáférést az Azure Service Bus-névtérből. Ezért az alábbi lépéseket kell követnie:

- Ha a Geo-Vészhelyreállítás már engedélyezve van a Service Bus-névtérben, és engedélyezni szeretné az ügyfél által kezelt kulcsot, akkor

- Megszakítja a párosítást.

- Állítsa be a rendszer által hozzárendelt felügyelt identitás hozzáférési szabályzatát a kulcstartó elsődleges és másodlagos névtereihez is.

- Állítsa be a titkosítást az elsődleges névtéren.

- Párosítsa újra az elsődleges és a másodlagos névtereket.

- Ha olyan Service Bus-névtéren szeretné engedélyezni a Geo-Vészhelyreállítást, ahol az ügyfél által felügyelt kulcs már be van állítva, kövesse az alábbi lépéseket:

- Állítsa be a felügyelt identitás hozzáférési szabályzatát a másodlagos névtérhez a kulcstartóhoz.

- Párosítsa az elsődleges és a másodlagos névtereket.

Geo-Vészhelyreállítás – titkosítás felhasználó által hozzárendelt identitásokkal

Az alábbiakban néhány javaslatot olvashat:

- Felügyelt identitás létrehozása és Key Vault-engedélyek hozzárendelése a felügyelt identitáshoz.

- Adja hozzá az identitást felhasználóhoz rendelt identitásként, és engedélyezze a titkosítást mindkét névtér identitásával.

- Névterek párosítása

A Geo-Vészhelyreállítás és -titkosítás felhasználó által hozzárendelt identitásokkal való engedélyezésének feltételei:

- A másodlagos névtérnek már engedélyeznie kell a titkosítást egy felhasználó által hozzárendelt identitással, ha olyan elsődleges névtérrel kell párosítani, amelyen engedélyezve van a titkosítás.

- A titkosítást nem lehet engedélyezni egy már párosított elsődlegesen, még akkor sem, ha a másodlagos felhasználó által hozzárendelt identitás van társítva a névtérhez.

Hibaelhárítás

Tünet

Hibaüzenet jelenik meg, amely szerint a Service Bus-névtér le van tiltva, mert a titkosítási kulcs már nem érvényes.

Ok

Előfordulhat, hogy a resource_id versionkulcs egy adott verziójára mutató hivatkozásokat használ, amelyek esetleg lejártak. Ha egy adott verzió van megadva, a Service Bus a kulcsnak ezt a verzióját használja, még akkor is, ha a kulcs elforgatva van.

Resolution (Osztás)

Használja a resource__versionless_id vagy ahelyett, hogy versionless_idhasználja resource_id vagyversion.

Következő lépések

Tekintse meg az alábbi cikkeket: