Fontos

Az Access Policy engedélymodell használata esetén egy felhasználó, aki Contributor, Key Vault Contributor, vagy bármely más szerepkörrel rendelkezik, amely tartalmazza a kulcstartó kezelő síkjára vonatkozó Microsoft.KeyVault/vaults/write engedélyeket, egy Key Vault hozzáférési szabályzat beállításával biztosíthat magának adatsík-hozzáférést. A kulcstartók, kulcsok, titkos kulcsok és tanúsítványok jogosulatlan hozzáférésének és kezelésének megakadályozása érdekében elengedhetetlen, hogy a közreműködői szerepkör hozzáférése korlátozva legyen a kulcstartókhoz az Access Policy engedélymodellben. A kockázat csökkentése érdekében javasoljuk, hogy használja a szerepköralapú hozzáférés-vezérlési (RBAC) engedélymodellt, amely a "Tulajdonos" és a "Felhasználói hozzáférés-rendszergazda" szerepkörökre korlátozza az engedélykezelést, lehetővé téve a biztonsági műveletek és a felügyeleti feladatok egyértelmű elkülönítését. További információt a Key Vault RBAC útmutatójában és az Azure RBAC-ben találhat.

A Key Vault hozzáférési szabályzata meghatározza, hogy egy adott biztonsági tag, azaz egy felhasználó, alkalmazás vagy felhasználói csoport különböző műveleteket hajthat-e végre a Key Vault titkos kulcsokon, kulcsokon és tanúsítványokon. Hozzáférési szabályzatokat az Azure Portal, az Azure CLI vagy az Azure PowerShell használatával rendelhet hozzá.

A Key Vault legfeljebb 1024 hozzáférésiszabályzat-bejegyzést támogat, amelyek mindegyike külön engedélyeket biztosít az adott rendszerbiztonsági tag számára. A korlátozás miatt javasoljuk, hogy lehetőség szerint az egyes felhasználók helyett a felhasználói csoportokhoz rendeljen hozzáférési szabályzatokat. A csoportok használata sokkal egyszerűbbé teszi a szervezeten belüli több személy engedélyeinek kezelését. További információ: Alkalmazás- és erőforrás-hozzáférés kezelése Microsoft Entra-csoportok használatával.

Hozzáférési szabályzat hozzárendelése

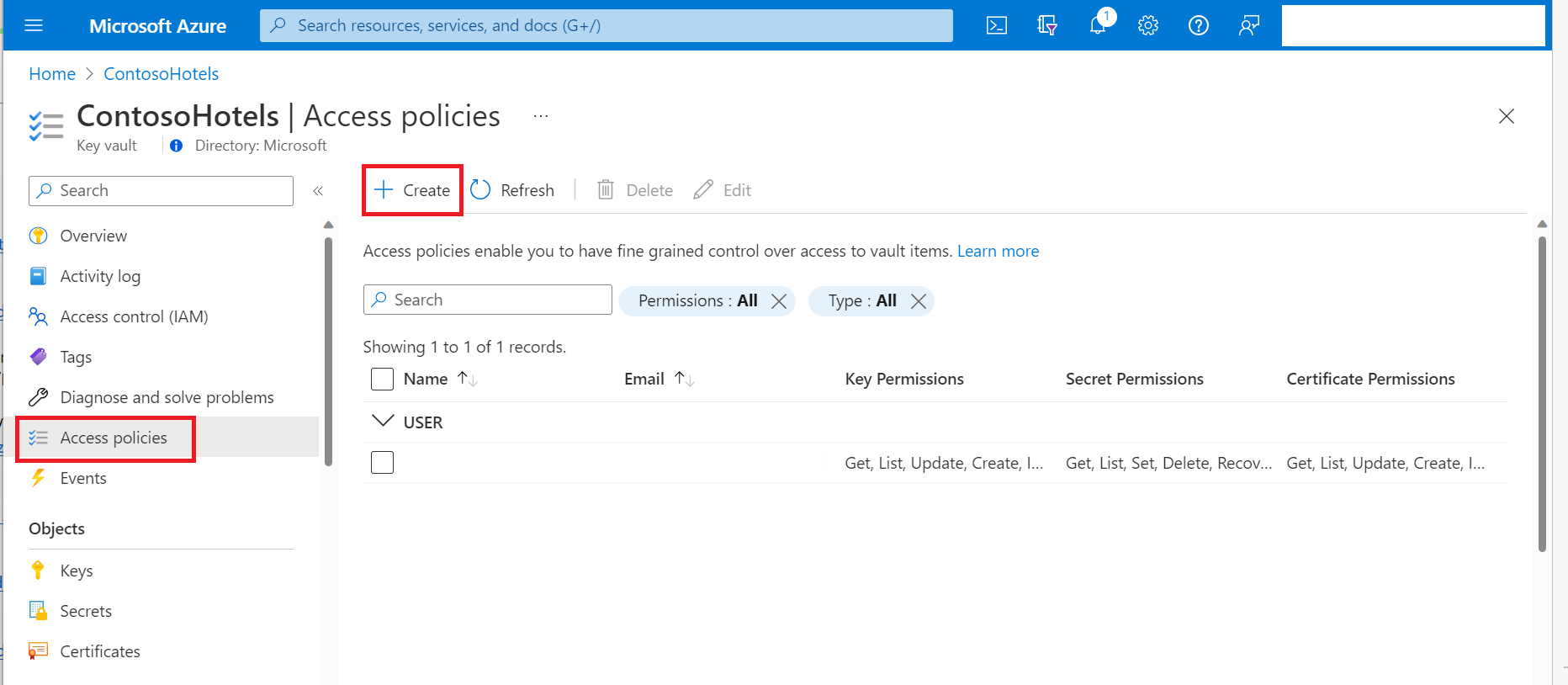

Az Azure Portalon keresse meg a Key Vault-erőforrást.

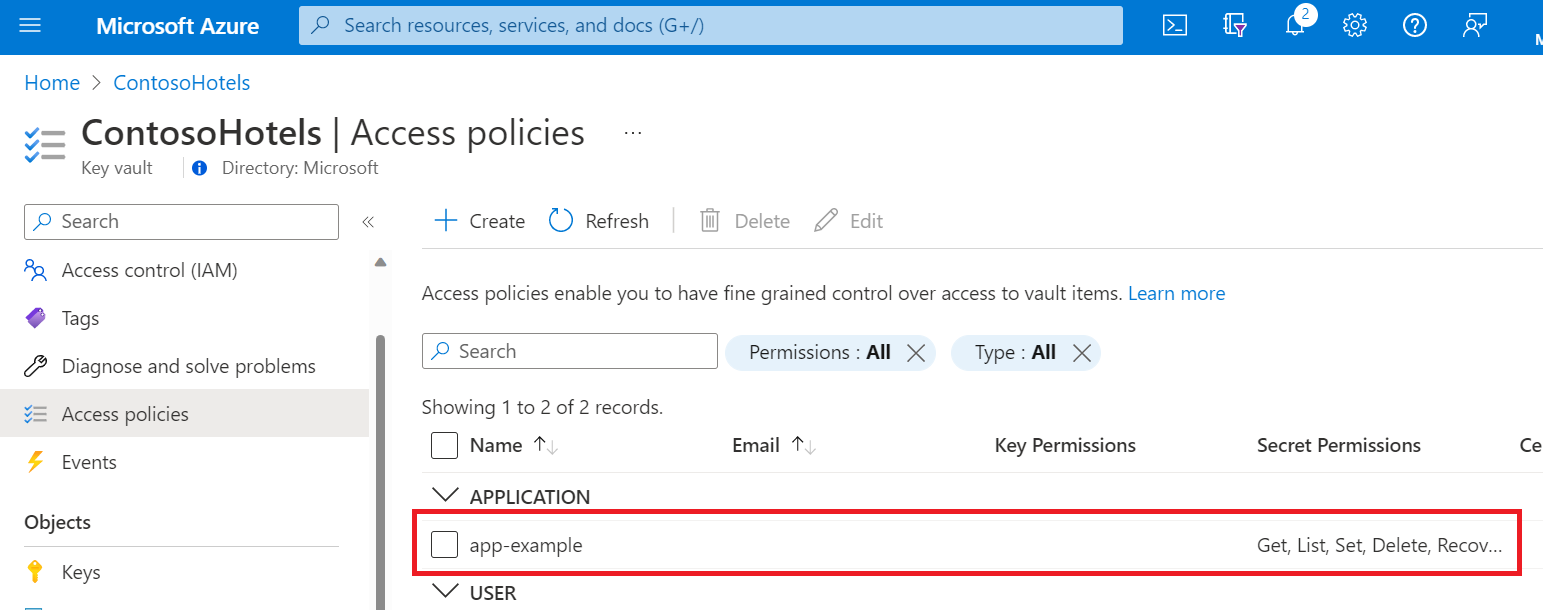

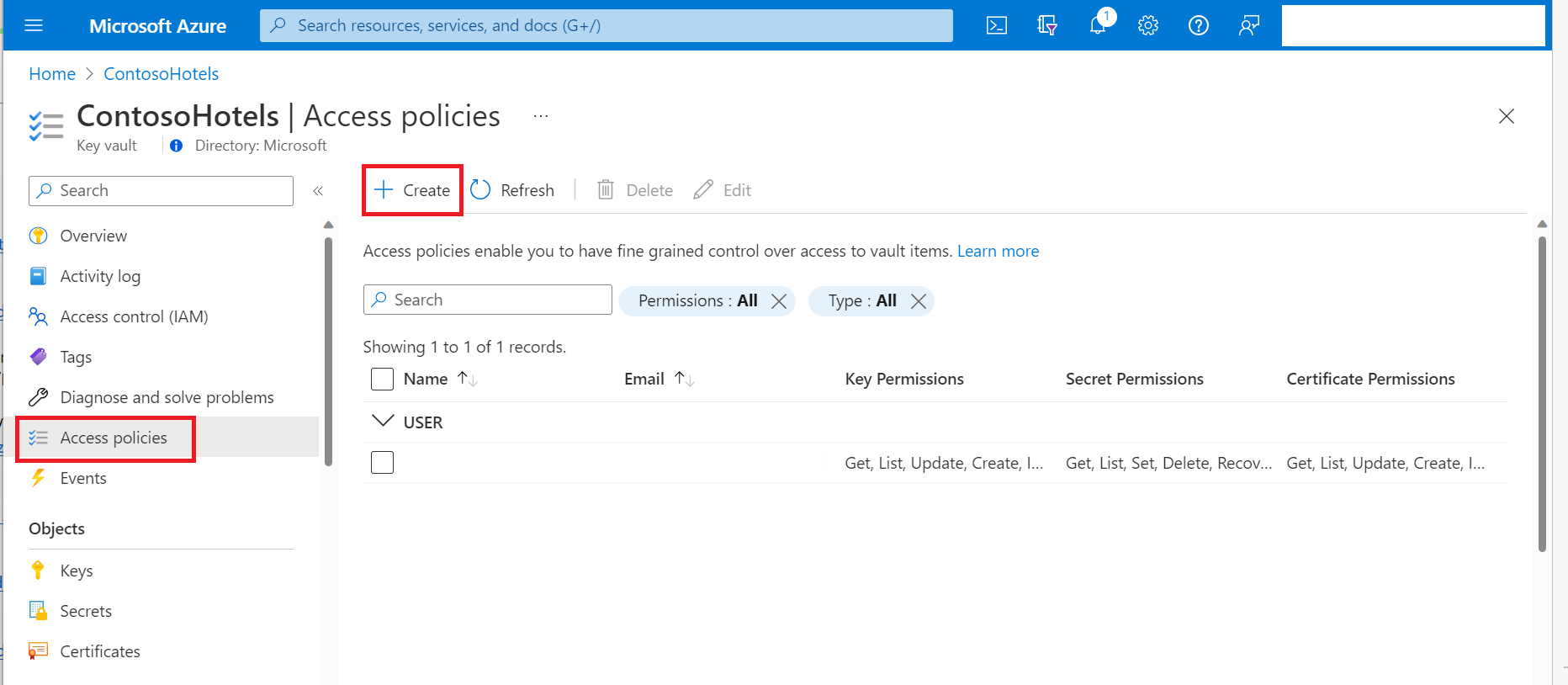

Válassza a Hozzáférési szabályzatok, majd a Létrehozás elemet:

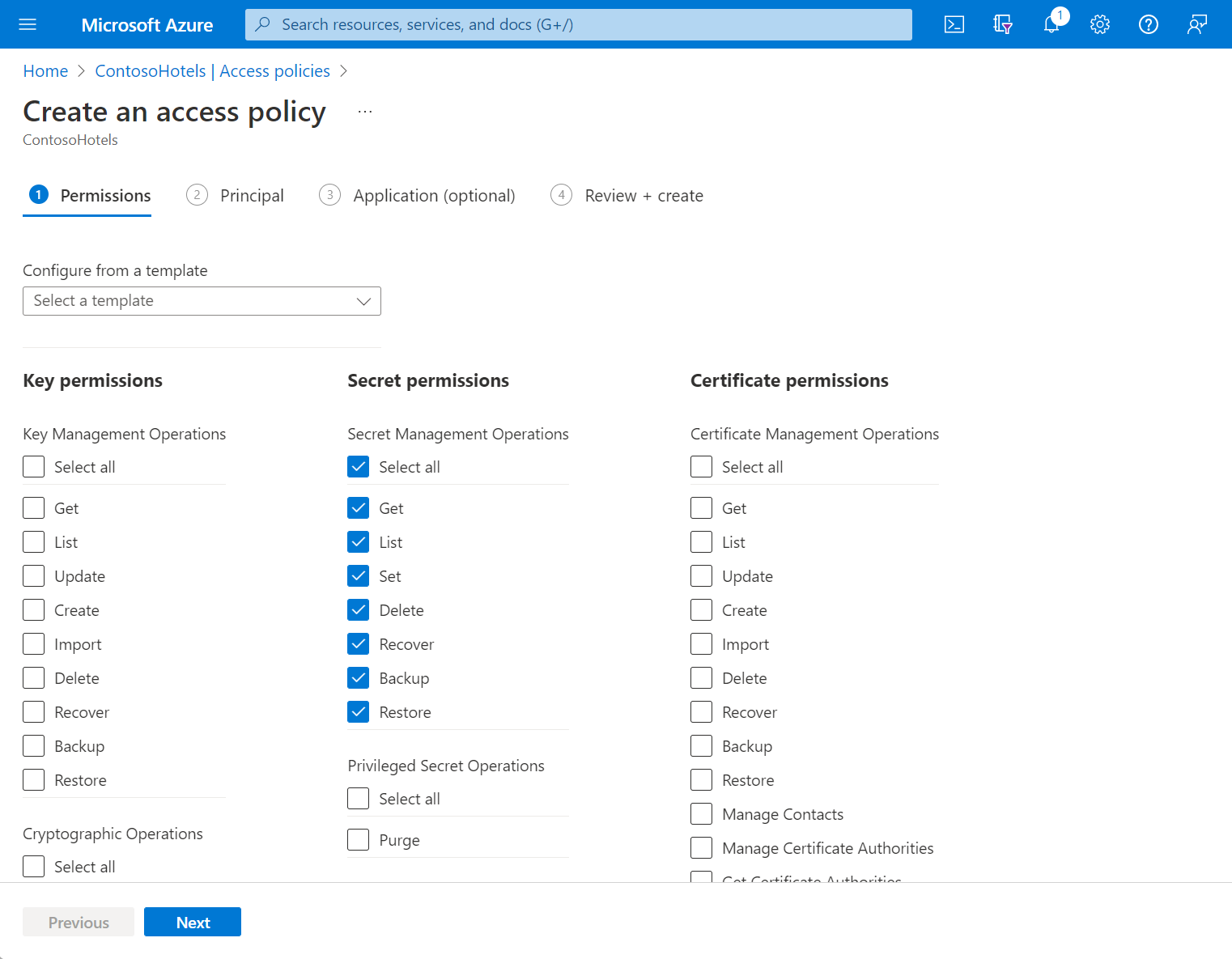

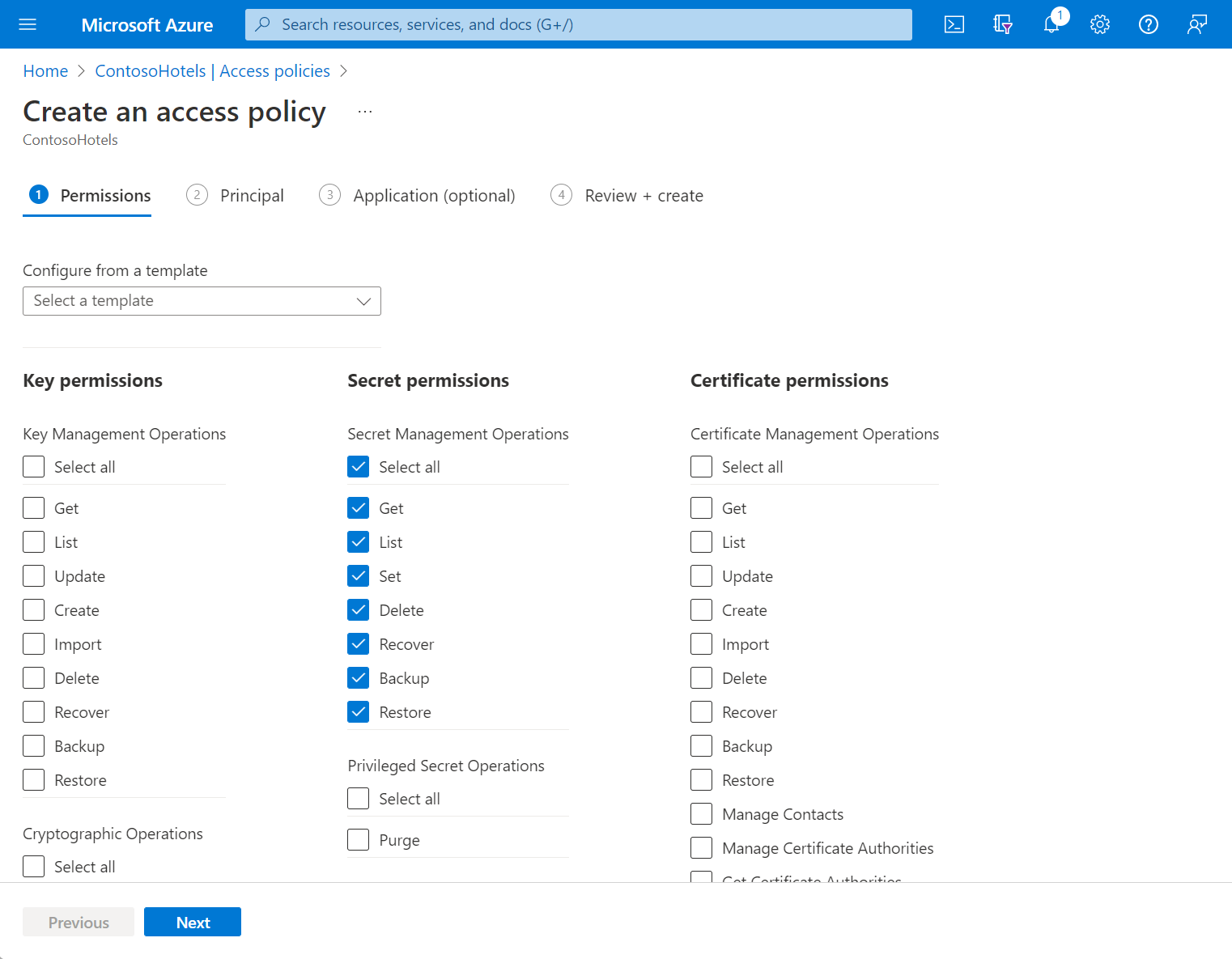

Válassza ki a kívánt engedélyeket a kulcsengedélyek, titkos kódok és tanúsítványengedélyek alatt.

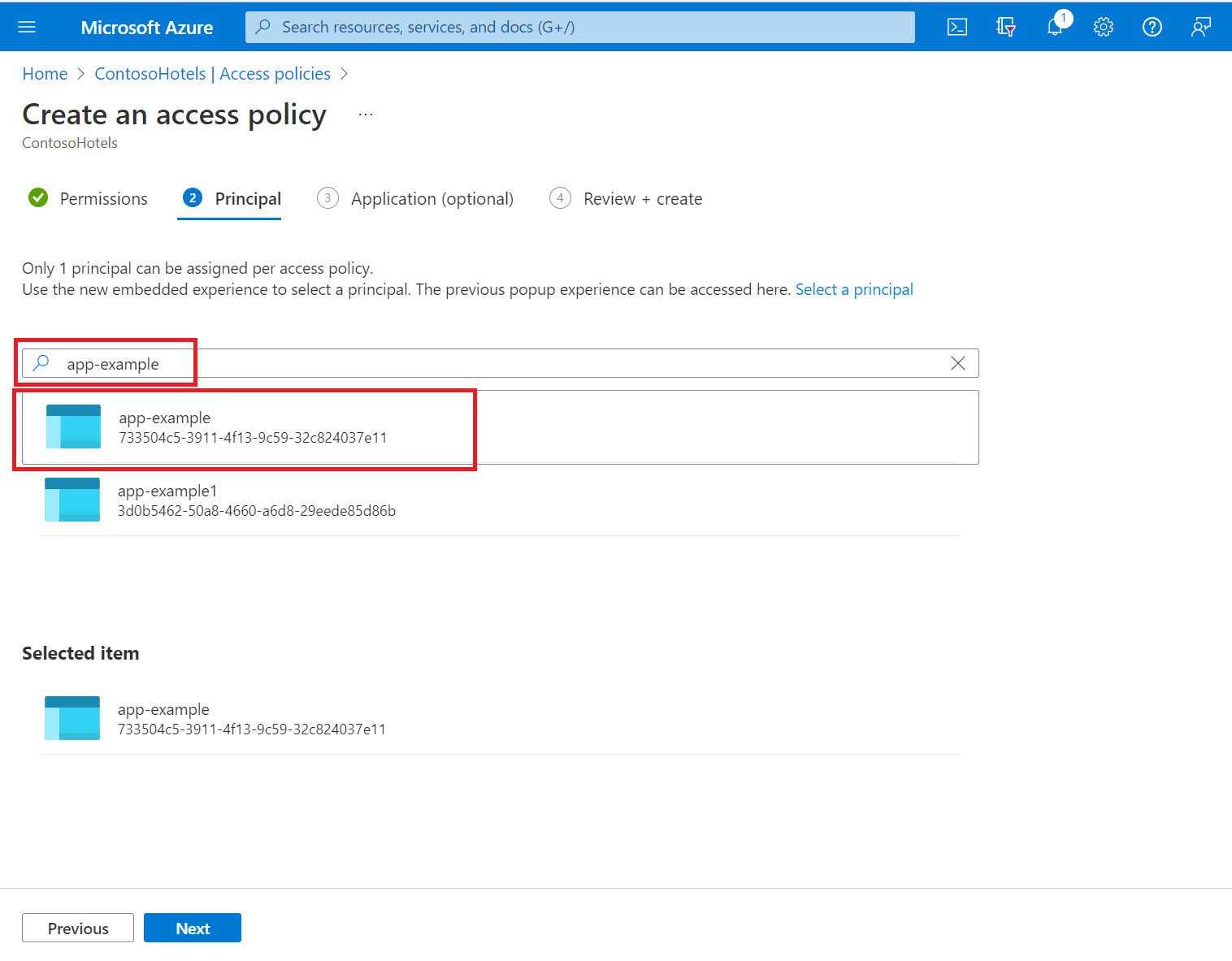

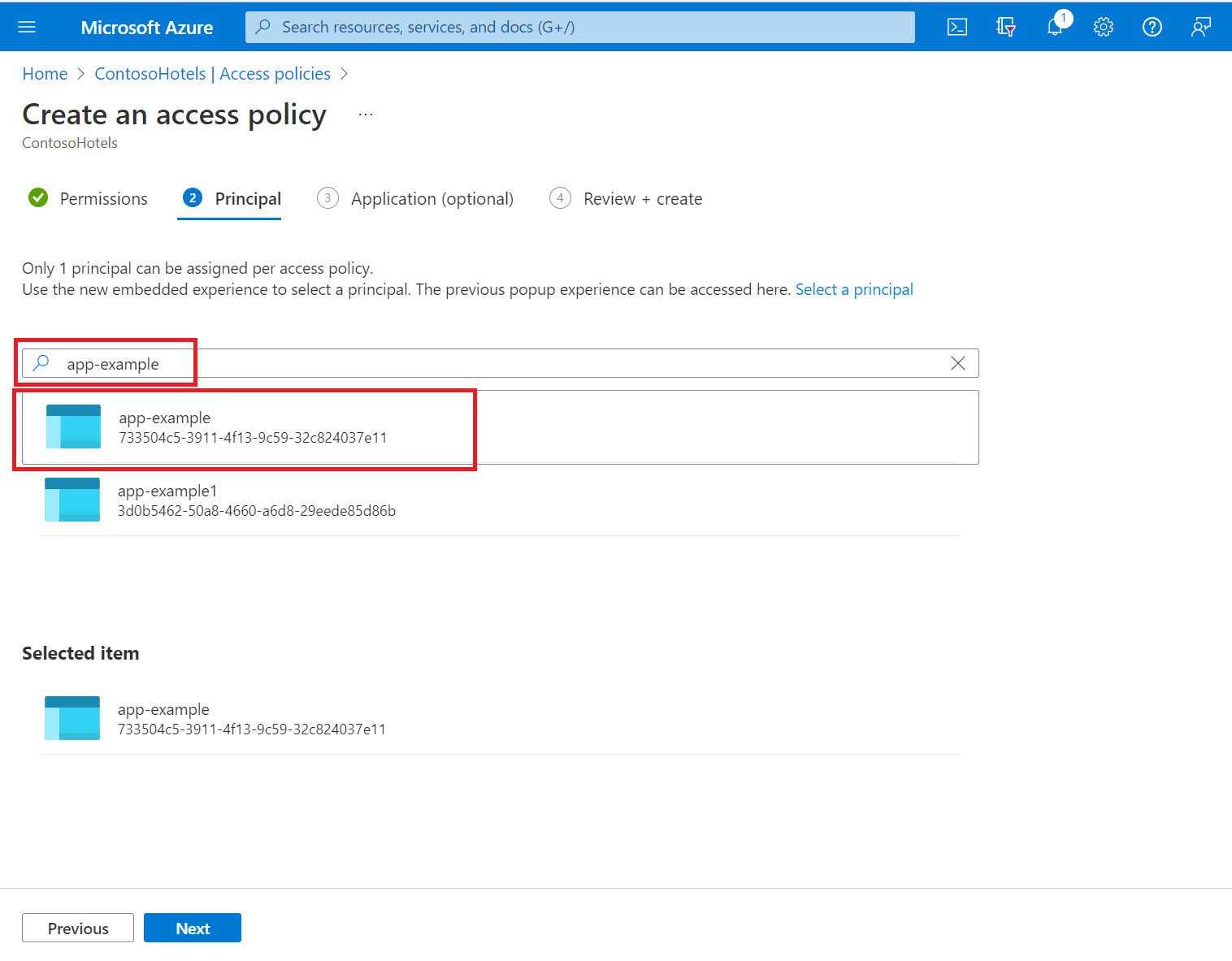

A Fő kijelölés panelen írja be a felhasználó, az alkalmazás vagy a szolgáltatásnév nevét a keresőmezőbe, és válassza ki a megfelelő eredményt.

Ha felügyelt identitást használ az alkalmazáshoz, keresse meg és válassza ki magának az alkalmazásnak a nevét. (További információ a biztonsági főszereplőkről: lásd Key Vault hitelesítés.

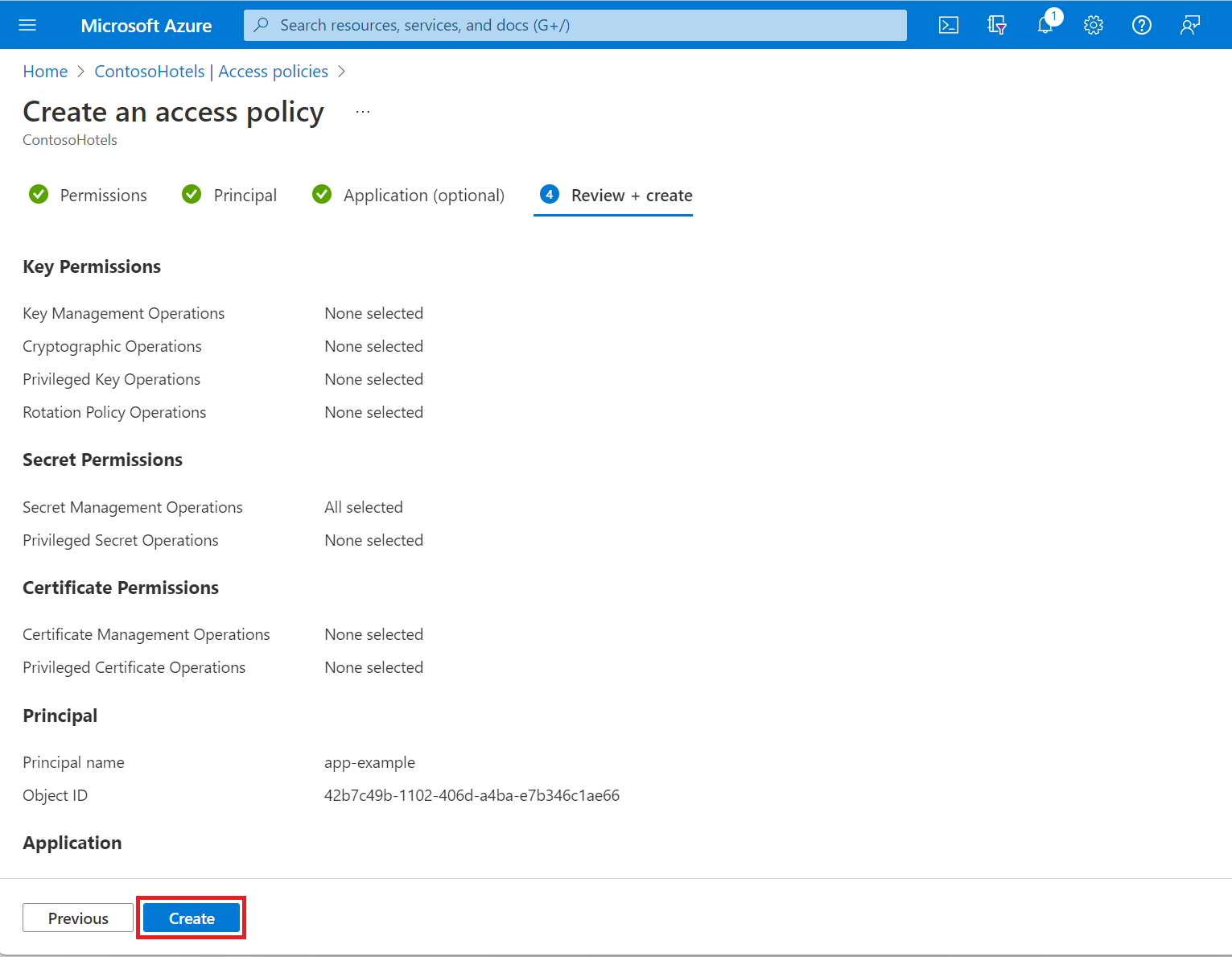

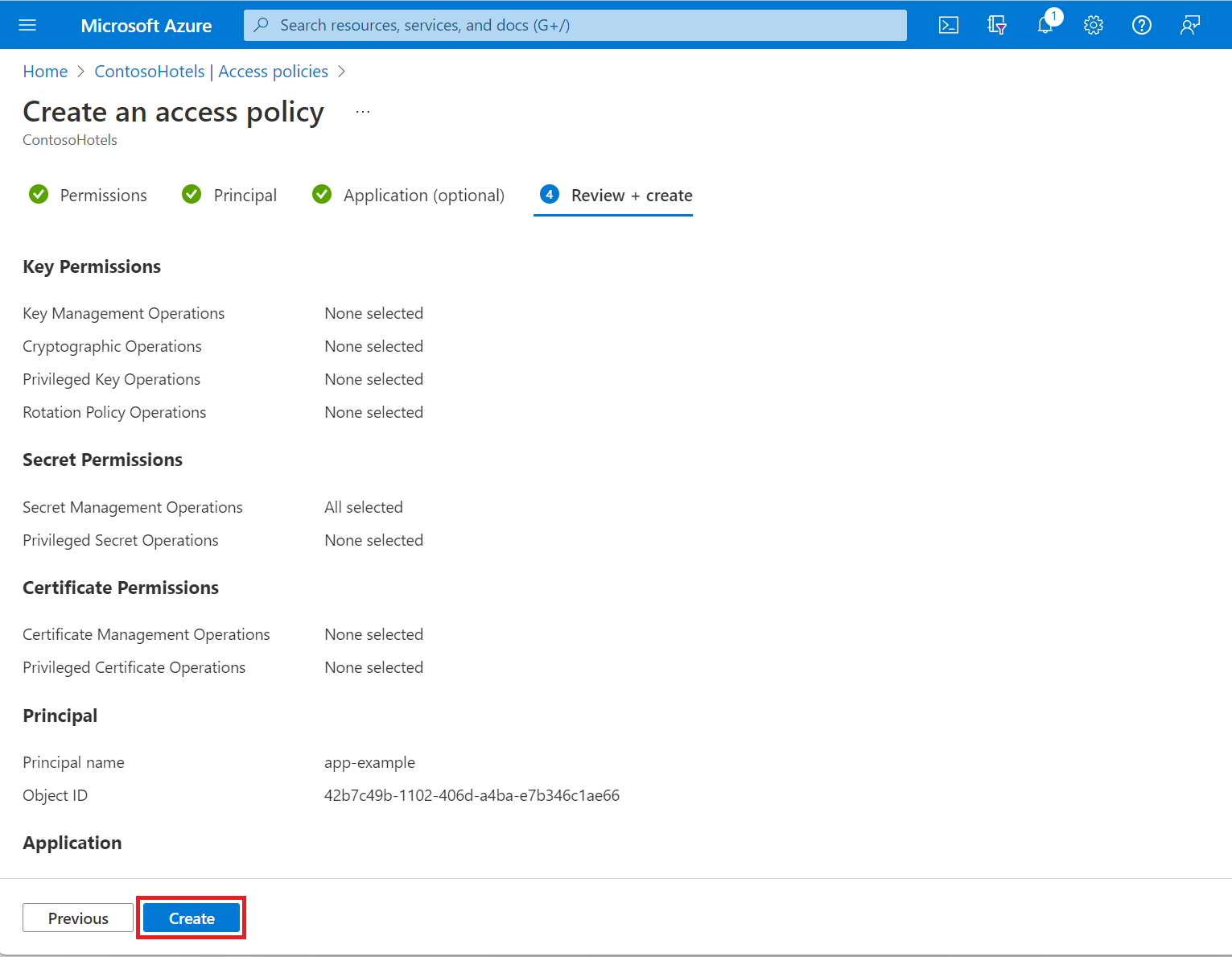

Tekintse át a hozzáférési szabályzat módosításait, és kattintson a Létrehozás gombra a hozzáférési szabályzat mentéséhez.

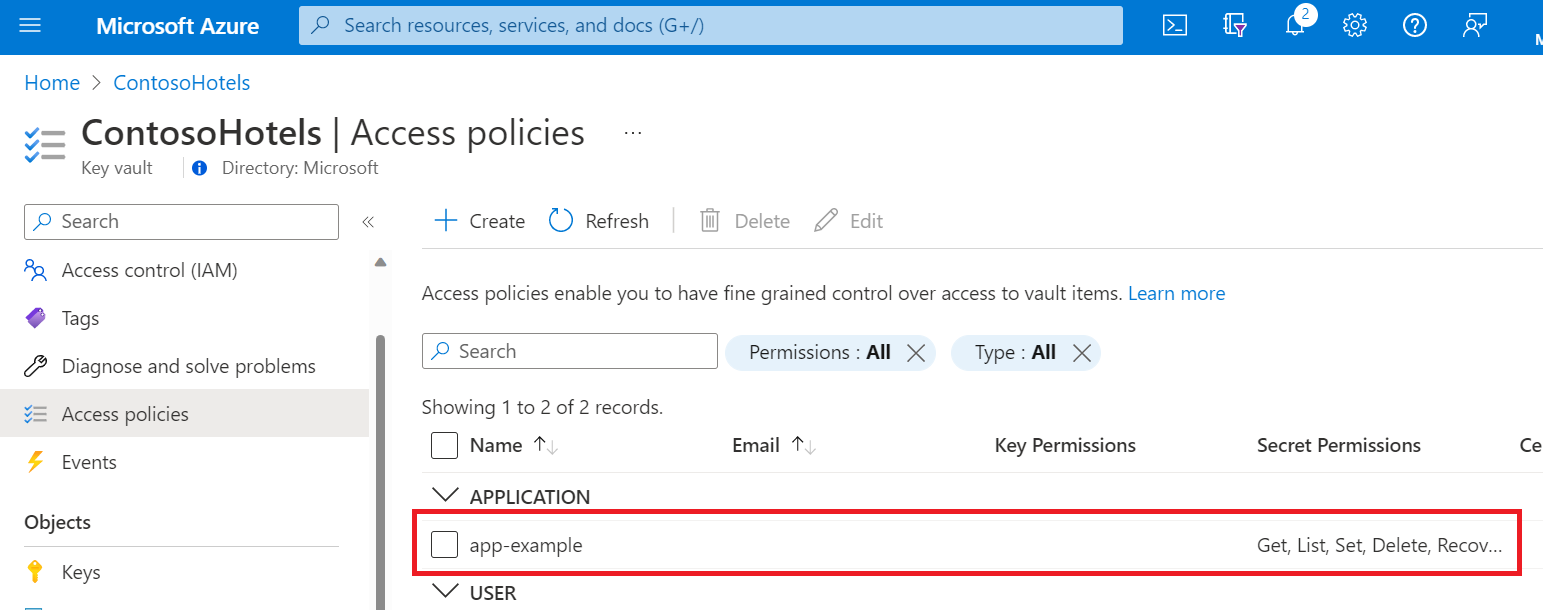

Az Access-szabályzatok lapon ellenőrizze, hogy a hozzáférési szabályzat szerepel-e a listában.

További információ a csoportok Azure CLI-vel való létrehozásáról a Microsoft Entra ID-ben: az ad group create és az ad group member add.

Az Azure CLI-parancsok helyi futtatásához telepítse az Azure CLI-t.

A parancsok közvetlenül a felhőben való futtatásához használja az Azure Cloud Shellt.

Csak helyi CLI: jelentkezzen be az Azure-ba a az login használva.

az login

A az login parancs megnyitja a böngészőablakot, hogy szükség esetén hitelesítő adatokat gyűjtsön.

Az objektumazonosító beszerzése

Határozza meg annak az alkalmazásnak, csoportnak vagy felhasználónak az objektumazonosítóját, amelyhez a hozzáférési szabályzatot hozzá szeretné rendelni:

Alkalmazások és egyéb szolgáltatásnevek: a szolgáltatásnevek lekéréséhez használja az az ad sp list parancsot. Vizsgálja meg a parancs kimenetét annak a biztonsági tagnak az objektumazonosítójának meghatározásához, amelyhez a hozzáférési szabályzatot hozzá szeretné rendelni.

az ad sp list --show-mine

Csoportok: használja az "az ad group list" parancsot, szűrje az eredményeket a --display-name paraméterrel:

az ad group list --display-name <search-string>

Felhasználók: használja az az ad user show parancsot, és adja meg a felhasználó e-mail-címét a --id paraméterben:

az ad user show --id <email-address-of-user>

A hozzáférési szabályzat hozzárendelése

A kívánt engedélyek hozzárendeléséhez használja az az keyvault set-policy parancsot:

az keyvault set-policy --name myKeyVault --object-id <object-id> --secret-permissions <secret-permissions> --key-permissions <key-permissions> --certificate-permissions <certificate-permissions>

Cserélje le <object-id> a biztonsági tag objektumazonosítójára.

Csak a --secret-permissions, --key-permissions és --certificate-permissions elemeket kell beillesztenie, amikor engedélyeket rendel ezekhez az adott típusokhoz. Az engedélyezett értékek <secret-permissions>, <key-permissions>, és <certificate-permissions> az "az keyvault set-policy" dokumentációjában találhatók.

További információ a csoportok Azure PowerShell-lel való létrehozásáról a Microsoft Entra ID-ban: New-AzADGroup és Add-AzADGroupMember.

Ha helyileg szeretne parancsokat futtatni, telepítse az Azure PowerShellt , ha még nem tette meg.

A parancsok közvetlenül a felhőben való futtatásához használja az Azure Cloud Shellt.

Csak a helyi gépen futó PowerShell:

Telepítse az Azure Active Directory PowerShell-modult.

Jelentkezzen be az Azure-ba:

Connect-AzAccount

Az objektumazonosító beszerzése

Határozza meg annak az alkalmazásnak, csoportnak vagy felhasználónak az objektumazonosítóját, amelyhez a hozzáférési szabályzatot hozzá szeretné rendelni:

Alkalmazások és egyéb szolgáltatásnevek: a Get-AzADServicePrincipal parancsmag és a -SearchString paraméter használatával szűrje az eredményeket a kívánt szolgáltatásnév nevére:

Get-AzADServicePrincipal -SearchString <search-string>

Csoportok: a Get-AzADGroup parancsmaggal és a -SearchString paraméterrel szűrje az eredményeket a kívánt csoport nevére:

Get-AzADGroup -SearchString <search-string>

A kimenetben az objektumazonosító a következőként Idjelenik meg: .

Felhasználók: használja a Get-AzADUser parancsmagot, és adja át a felhasználó e-mail-címét a -UserPrincipalName paraméternek.

Get-AzAdUser -UserPrincipalName <email-address-of-user>

A kimenetben az objektumazonosító a következőként Idjelenik meg: .

A hozzáférési szabályzat hozzárendelése

A hozzáférési szabályzat hozzárendeléséhez használja a Set-AzKeyVaultAccessPolicy parancsmagot:

Set-AzKeyVaultAccessPolicy -VaultName <key-vault-name> -ObjectId <Id> -PermissionsToSecrets <secrets-permissions> -PermissionsToKeys <keys-permissions> -PermissionsToCertificates <certificate-permissions

Csak a -PermissionsToSecrets, -PermissionsToKeys és -PermissionsToCertificates elemeket kell megadnia, amikor engedélyeket rendel az adott típusokhoz. A <secret-permissions>, <key-permissions>, és <certificate-permissions> engedélyezett értékei a Set-AzKeyVaultAccessPolicy - Parameters dokumentációban találhatók.

Következő lépések