Meglévő egyéni tartomány leképezése az Azure Spring Appsbe

Feljegyzés

Az Alapszintű, a Standard és a Nagyvállalati csomag 2025. március közepétől megszűnik, 3 éves nyugdíjazási időszakkal. Javasoljuk, hogy váltson az Azure Container Appsre. További információkért lásd az Azure Spring Apps kivonási bejelentését.

A standard felhasználás és a dedikált csomag 2024. szeptember 30-tól megszűnik, hat hónap után pedig teljes leállítással. Javasoljuk, hogy váltson az Azure Container Appsre. További információ: Azure Spring Apps Standard-használat migrálása és dedikált csomag az Azure Container Appsbe.

Ez a cikk a következőre vonatkozik: ✔️ Java ✔️ C#

Ez a cikk a következőre vonatkozik: ✔️ Standard ✔️ Enterprise

A tartománynév-szolgáltatás (DNS) a hálózati csomópontok neveinek hálózaton keresztüli tárolására szolgáló technika. Ez a cikk leképez egy tartományt, például www.contoso.comegy CNAME rekordot. Tanúsítványsal védi az egyéni tartományt, és bemutatja, hogyan kényszeríthető ki a Transport Layer Security (TLS), más néven Secure Sockets Layer (SSL).

A tanúsítványok titkosítják a webes forgalmat. Ezek a TLS-/SSL-tanúsítványok az Azure Key Vaultban tárolhatók.

Előfeltételek

- Azure-előfizetés. Ha nem rendelkezik előfizetéssel, a kezdés előtt hozzon létre egy ingyenes fiókot .

- (Nem kötelező) Az Azure CLI 2.45.0-s vagy újabb verziója. Az Azure Spring Apps bővítmény telepítéséhez használja a következő parancsot:

az extension add --name spring - Az Azure Spring Appsben üzembe helyezett alkalmazás (lásd : Rövid útmutató: Meglévő alkalmazás indítása az Azure Spring Appsben az Azure Portal használatával vagy meglévő alkalmazás használata). Ha az alkalmazás az Alapszintű csomaggal van üzembe helyezve, mindenképpen frissítsen a Standard csomagra.

- Tartománynév, amely hozzáfér egy tartományszolgáltató DNS-beállításjegyzékéhez, például a GoDaddyhez.

- Egy külső szolgáltatótól származó magántanúsítvány (vagyis az önaláírt tanúsítvány). A tanúsítványnak meg kell egyeznie a tartományával.

- Az Azure Key Vault üzembe helyezett példánya. További információ: Az Azure Key Vault ismertetése.

A Key Vault privát kapcsolati szempontjai

Az Azure Spring Apps-felügyelet IP-címei még nem részei az Azure Megbízható Microsoft-szolgáltatások. Ezért ahhoz, hogy az Azure Spring Apps be tudja tölteni a tanúsítványokat egy privát végpontkapcsolatokkal védett Key Vaultból, a következő IP-címeket kell hozzáadnia az Azure Key Vault tűzfalához:

20.99.204.11120.201.9.9720.74.97.552.235.25.3520.194.10.020.59.204.46104.214.186.8652.153.221.22252.160.137.3920.39.142.5620.199.190.22220.79.64.620.211.128.9652.149.104.14420.197.121.20940.119.175.7720.108.108.22102.133.143.3852.226.244.15020.84.171.16920.93.48.10820.75.4.4620.78.29.21320.106.86.3420.193.151.132

Tanúsítvány importálása

A tanúsítványfájl előkészítése a PFX-ben (nem kötelező)

Az Azure Key Vault támogatja a magántanúsítvány PEM és PFX formátumú importálását. Ha a tanúsítványszolgáltatótól beszerzett PEM-fájl nem működik a Tanúsítvány mentése a Key Vaultban szakaszban, kövesse az alábbi lépéseket az Azure Key Vaulthoz készült PFX létrehozásához.

Köztes tanúsítványok egyesítése

Ha a hitelesítésszolgáltató több tanúsítványt biztosít a tanúsítványláncban, sorrendben kell egyesítenie a tanúsítványokat.

Ehhez nyissa meg a szövegszerkesztőben kapott összes tanúsítványt.

Hozzon létre egy mergedcertificate.crt nevű fájlt az egyesített tanúsítvány számára. Egy szövegszerkesztőben másolja ebbe a fájlba az egyes tanúsítványok tartalmát. A tanúsítványok sorrendjének egyeznie kell a tanúsítványláncban lévő sorrenddel, a saját tanúsítvánnyal kezdve és a főtanúsítvánnyal végződve. Az alábbi példához hasonlóan néz ki:

-----BEGIN CERTIFICATE-----

<your entire Base64 encoded SSL certificate>

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

<The entire Base64 encoded intermediate certificate 1>

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

<The entire Base64 encoded intermediate certificate 2>

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

<The entire Base64 encoded root certificate>

-----END CERTIFICATE-----

Tanúsítvány exportálása PFX-fájlba

Exportálja az egyesített TLS/SSL-tanúsítványt azzal a titkos kulccsal, amellyel a tanúsítványkérelmet létrehozták.

Ha OpenSSL használatával hozta létre a tanúsítványkérést, akkor létrehozott egy titkoskulcsfájlt. A tanúsítvány PFX-fájlba exportáláshoz futtassa az alábbi parancsot. Cserélje le a helyőrzők <titkoskulcs-fájlját> és <egyesített tanúsítványfájlját> a titkos kulcs és az egyesített tanúsítványfájl elérési útjaira.

openssl pkcs12 -export -out myserver.pfx -inkey <private-key-file> -in <merged-certificate-file>

Amikor a rendszer megkéri, adjon meg egy exportálási jelszót. Ezt a jelszót akkor használja, amikor a TLS/SSL-tanúsítványt később feltölti az Azure Key Vaultba.

Ha az IIS vagy a Certreq.exe használatával hozta létre a tanúsítványkérést, telepítse a tanúsítványt a helyi számítógépre, majd exportálja a tanúsítványt PFX-fájlba.

Tanúsítvány mentése a Key Vaultban

A tanúsítvány importálásához a PEM- vagy PFX-kódolt fájlnak lemezen kell lennie, és rendelkeznie kell a titkos kulccsal.

A tanúsítvány key vaultba való feltöltéséhez kövesse az alábbi lépéseket:

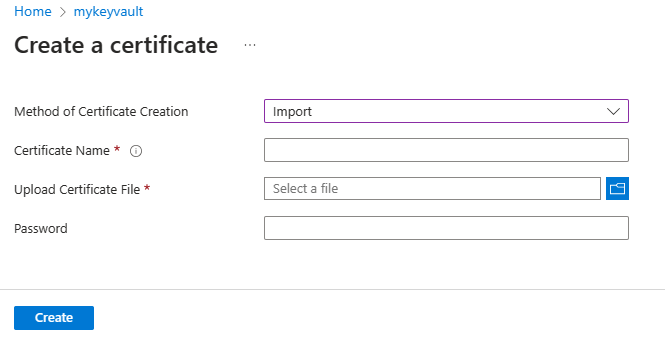

Nyissa meg a key vault-példányt.

A navigációs ablakban válassza a Tanúsítványok lehetőséget.

A felső menüben válassza a Létrehozás/importálás lehetőséget.

A Tanúsítvány létrehozása lapon válassza az Importálás tanúsítványlétrehozási módszerhez lehetőséget, majd adjon meg egy értéket a tanúsítványnévhez.

A Tanúsítványfájl feltöltése területen keresse meg a tanúsítvány helyét, és válassza ki.

Ha jelszóval védett tanúsítványfájlt tölt fel, a Jelszó csoportban adja meg ezt a jelszót. Ellenkező esetben hagyja üresen. A tanúsítványfájl sikeres importálása után a Key Vault eltávolítja ezt a jelszót.

Válassza a Létrehozás lehetőséget.

Hozzáférés biztosítása az Azure Spring Apps számára a kulcstartóhoz

A tanúsítvány importálása előtt hozzáférést kell adnia az Azure Spring Appsnek a kulcstartóhoz.

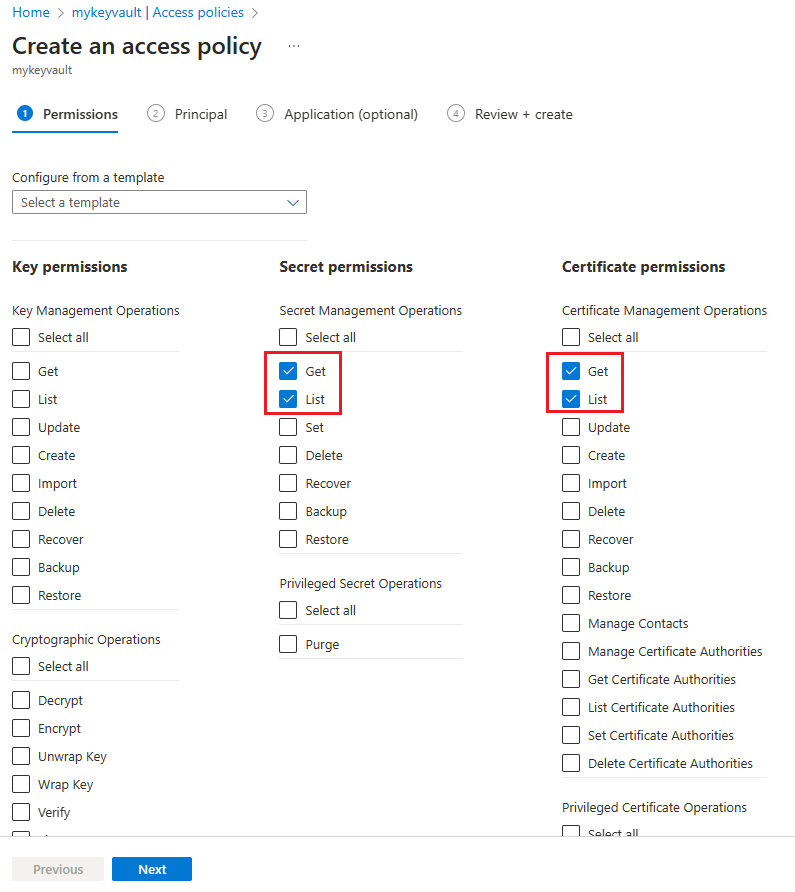

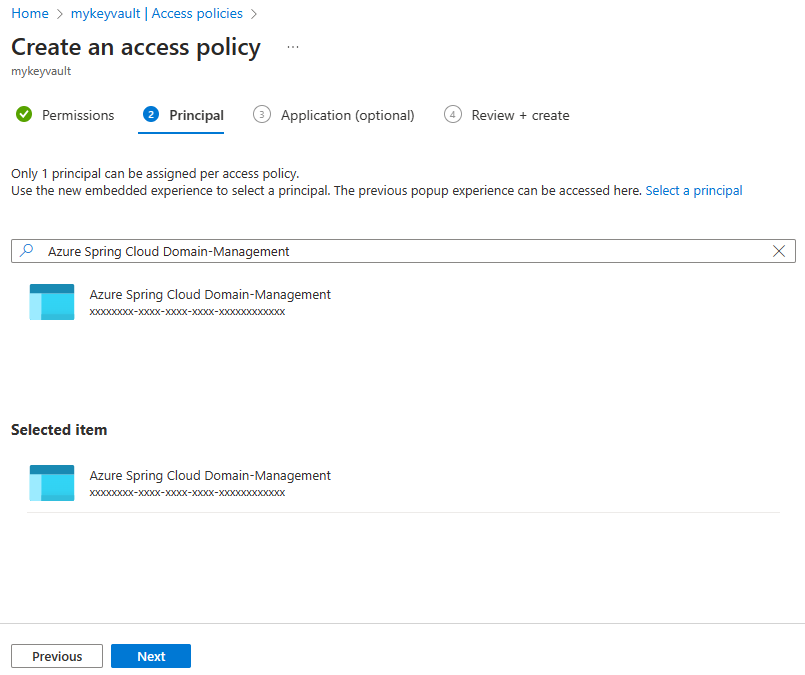

Az Azure Portalon az alábbi lépésekkel biztosíthat hozzáférést:

Nyissa meg a key vault-példányt.

A navigációs ablakban válassza az Access-szabályzatok lehetőséget.

A felső menüben válassza a Létrehozás lehetőséget.

Töltse ki az adatokat, és válassza a Hozzáadás gombot, majd a Hozzáférési szabályzat létrehozása lehetőséget .

Titkos engedély Tanúsítványengedély Rendszerbiztonsági tag kiválasztása Lekérés, Listázás Lekérés, Listázás Azure Spring Apps Domain-Management Feljegyzés

Ha nem találja az "Azure Spring Apps domain-management" kifejezést, keressen rá az "Azure Spring Cloud Domain-Management" kifejezésre.

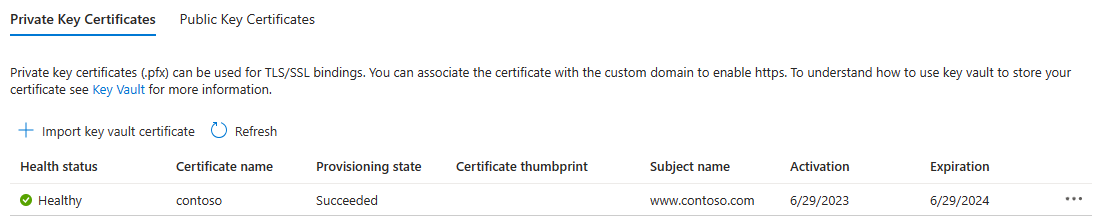

Tanúsítvány importálása az Azure Spring Appsbe

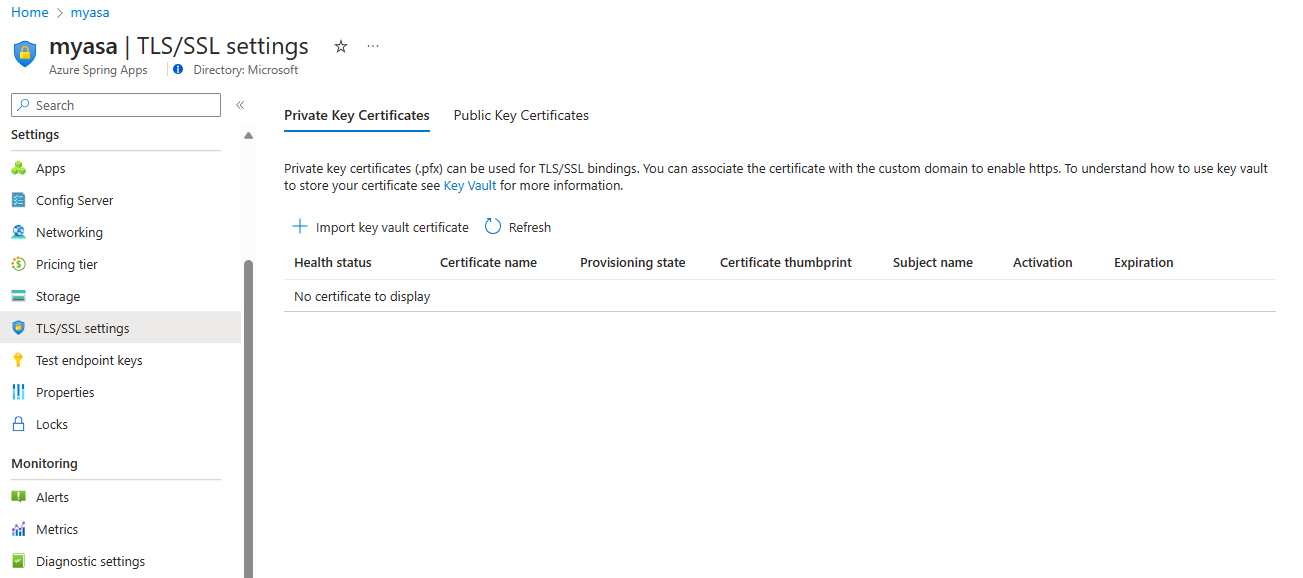

Tanúsítvány importálásához kövesse az alábbi lépéseket:

Nyissa meg az Azure Spring Apps-példányt.

A navigációs panelen válassza a TLS/SSL-beállításokat.

Válassza a Kulcstartó-tanúsítvány importálása lehetőséget.

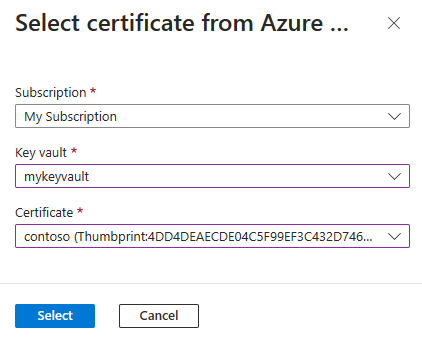

A Tanúsítvány kiválasztása az Azure-ból lapon válassza ki az Előfizetést, a Key Vaultot és a Tanúsítványt a legördülő menüből, majd válassza a Kiválasztás lehetőséget.

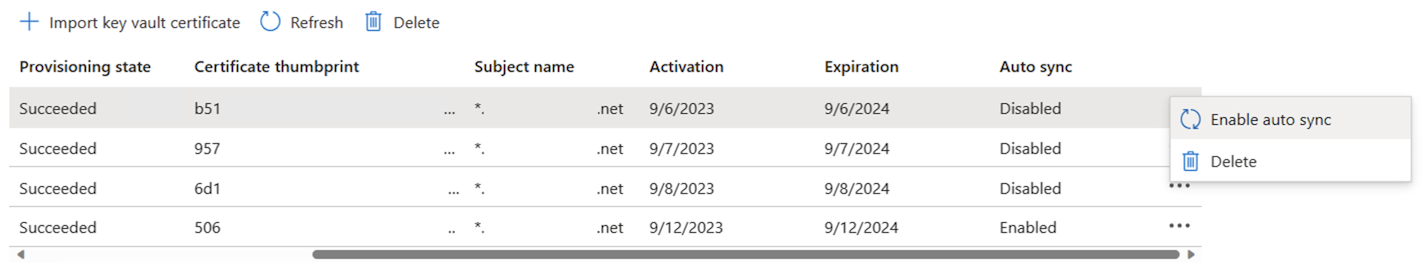

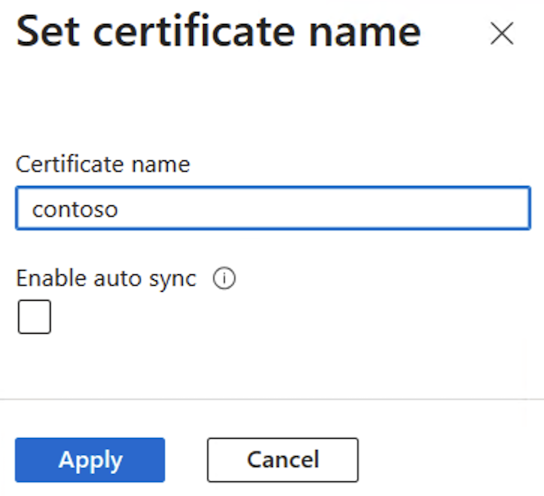

A megnyitott Tanúsítványnév beállítása lapon adja meg a tanúsítvány nevét, szükség esetén válassza az Automatikus szinkronizálás engedélyezése lehetőséget, majd válassza az Alkalmaz lehetőséget. További információt az Automatikus szinkronizálás tanúsítvány szakaszában talál.

Ha sikeresen importálta a tanúsítványt, az megjelenik a titkos kulcsú tanúsítványok listájában.

Fontos

Ha ezzel a tanúsítvánnyal szeretne egyéni tartományt biztonságossá tenni, mindenképpen kösse hozzá a tanúsítványt az adott tartományhoz. További információ: SSL-kötés hozzáadása szakasz.

Automatikus szinkronizálási tanúsítvány

Az Azure Key Vaultban tárolt tanúsítványok néha megújulnak, mielőtt lejárna. Hasonlóképpen előfordulhat, hogy a szervezet tanúsítványkezelési biztonsági szabályzatai megkövetelik, hogy a DevOps csapata rendszeresen cserélje le a tanúsítványokat újakra. Miután engedélyezte az automatikus szinkronizálást egy tanúsítványhoz, az Azure Spring Apps rendszeresen szinkronizálni kezdi a kulcstartót egy új verzióhoz – általában 24 óránként. Ha elérhető egy új verzió, az Azure Spring Apps importálja, majd újra betölti a tanúsítványt használó különböző összetevőkhöz anélkül, hogy leállást okoz. Az alábbi lista az érintett összetevőket és a kapcsolódó forgatókönyveket mutatja be:

- App

- Egyéni tartomány

- VMware Spring Cloud Gateway

- Egyéni tartomány

- API-portál a VMware Tanzu-hoz

- Egyéni tartomány

- VMware Tanzu alkalmazásgyorsító

- Csatlakozás egy Git-adattárhoz egy önaláírt tanúsítvánnyal.

- Tanzu alkalmazáskonfigurációs szolgáltatása

- Csatlakozás egy Git-adattárhoz egy önaláírt tanúsítvánnyal.

Amikor az Azure Spring Apps importál vagy újra betölt egy tanúsítványt, a rendszer létrehoz egy tevékenységnaplót. A tevékenységnaplók megtekintéséhez keresse meg az Azure Spring Apps-példányt az Azure Portalon, és válassza a Tevékenységnapló lehetőséget a navigációs panelen.

Feljegyzés

A tanúsítvány automatikus szinkronizálási funkciója az Azure Key Vaultból importált magántanúsítványokkal és nyilvános tanúsítványokkal működik. Ez a funkció nem érhető el az ügyfél által feltöltött tartalomtanúsítványok esetében.

Ha tanúsítványt importál a kulcstartóból az Azure Spring Appsbe, engedélyezheti vagy letilthatja a tanúsítvány automatikus szinkronizálását. További információ: Tanúsítvány importálása az Azure Spring Appsbe című szakasz.

Ezt a funkciót az Azure Spring Appsbe már importált tanúsítványok esetében is engedélyezheti vagy letilthatja.

Az importált tanúsítványok automatikus szinkronizálásának engedélyezéséhez vagy letiltásához kövesse az alábbi lépéseket:

Egyéni tartomány hozzáadása

A CNAME rekordokkal egyéni DNS-nevet rendelhet az Azure Spring Appshez.

Feljegyzés

Az A rekord nem támogatott.

A CNAME rekord létrehozása

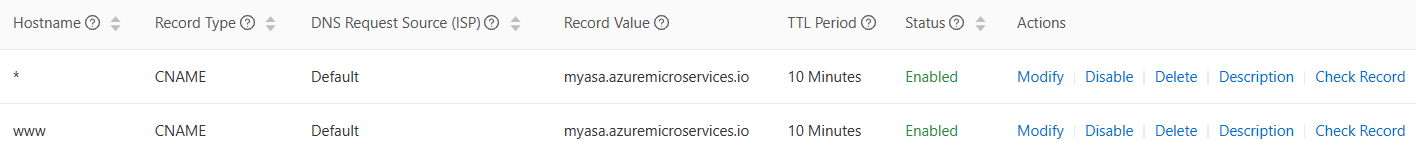

Lépjen a DNS-szolgáltatóhoz, és adjon hozzá egy CNAME rekordot a tartomány <service-name>.azuremicroservices.ioleképezéséhez. <service-name> Itt található az Azure Spring Apps-példány neve. Támogatjuk a helyettesítő karaktereket és az altartományt.

A CNAME hozzáadása után a DNS-rekordok lapja a következő példához hasonlít:

Egyéni tartomány leképezése az Azure Spring Apps-alkalmazásba

Ha nem rendelkezik alkalmazásokkal az Azure Spring Appsben, kövesse az alábbi rövid útmutató utasításait : Az első alkalmazás üzembe helyezése az Azure Spring Appsben.

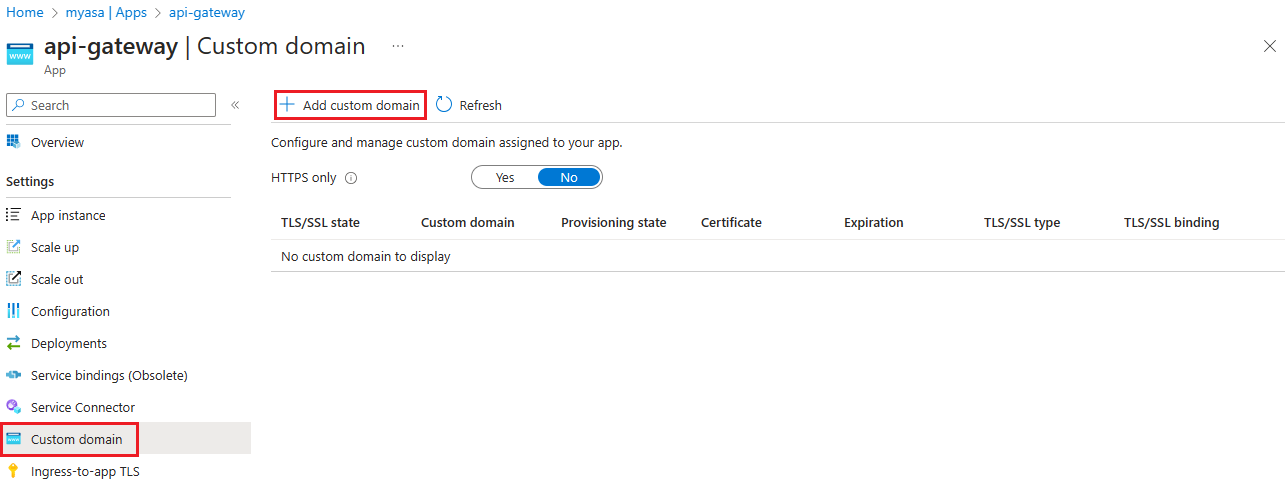

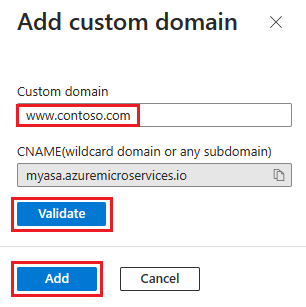

Az alábbi lépésekkel köthet egy egyéni tartományt az alkalmazáshoz:

Lépjen az alkalmazás lapjára.

Válassza az Egyéni tartomány lehetőséget.

Válassza az Egyéni tartomány hozzáadása lehetőséget.

Írja be azt a teljes tartománynevet, amelyhez CNAME rekordot adott hozzá, például

www.contoso.com. Győződjön meg arról, hogy a Gazdagépnév rekord típusa CNAME –<service-name>.azuremicroservices.ioértékre van állítva.Válassza az Ellenőrzés lehetőséget a Hozzáadás gomb engedélyezéséhez.

Válassza a Hozzáadás lehetőséget.

Egy alkalmazás több tartományt is tartalmazhat, de egy tartomány csak egy alkalmazáshoz rendelhető le. Ha sikeresen hozzárendelte az egyéni tartományt az alkalmazáshoz, az megjelenik az egyéni tartománytáblában.

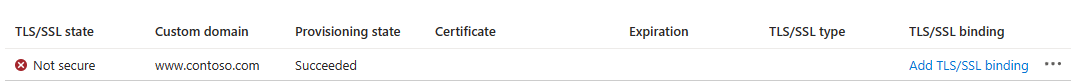

Feljegyzés

Az egyéni tartomány nem biztonságos címkéje azt jelenti, hogy még nincs SSL-tanúsítványhoz kötve. A böngészőből az egyéni tartományba irányuló HTTPS-kérések hibaüzenetet vagy figyelmeztetést kapnak.

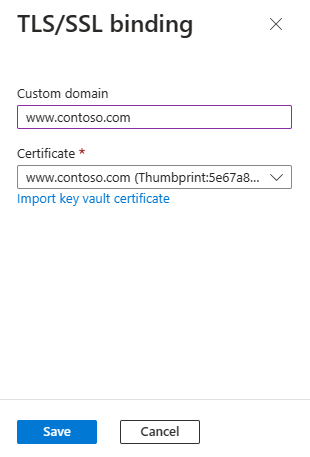

SSL-kötés hozzáadása

Az alkalmazás egyéni tartományának frissítéséhez kövesse az alábbi lépéseket:

Az egyéni tartománytáblában válassza az SSL-kötés hozzáadása lehetőséget az előző ábrán látható módon.

Válassza ki vagy importálja a tanúsítványt.

Válassza a Mentés lehetőséget.

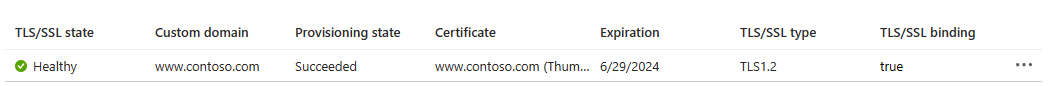

Az SSL-kötés sikeres hozzáadása után a tartomány állapota biztonságos: Kifogástalan.

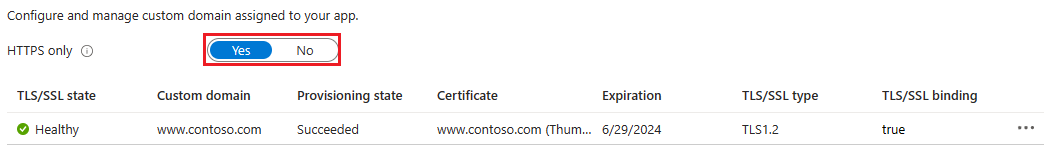

HTTPS kényszerítése

Alapértelmezés szerint bárki elérheti az alkalmazást HTTP használatával, de az összes HTTP-kérést átirányíthatja a HTTPS-portra.

Az alkalmazáslap navigációs sávján válassza az Egyéni tartomány lehetőséget. Ezután állítsa a CSAK HTTPS értéket a következőreYes: .

Ha a művelet befejeződött, keresse meg az alkalmazásra mutató HTTPS-URL-címeket. Vegye figyelembe, hogy a HTTP URL-címek nem működnek.