Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

Amikor blobadatokat ér el az Azure Portalon, a portál a borítók alatt kéréseket küld az Azure Storage-ba. Az Azure Storage-nak küldött kérelmek a Microsoft Entra-fiókkal vagy a tárfiók hozzáférési kulcsával engedélyezhetők. A portál jelzi, hogy Ön melyik módszert használja, és lehetővé teszi a kettő közötti váltást, ha rendelkezik a megfelelő engedélyekkel.

Blobadatok eléréséhez szükséges engedélyek

Attól függően, hogy hogyan szeretné engedélyezni a blobadatokhoz való hozzáférést az Azure Portalon, meghatározott engedélyekre van szüksége. A legtöbb esetben ezeket az engedélyeket az Azure szerepköralapú hozzáférés-vezérlése (Azure RBAC) biztosítja. További információ az Azure RBAC-ről: Mi az Az Azure szerepköralapú hozzáférés-vezérlése (Azure RBAC)?.

A fiók hozzáférési kulcsának használata

A blobadatok fiókelérési kulccsal való eléréséhez rendelkeznie kell egy Önnek hozzárendelt Azure-szerepkörrel, amely tartalmazza az Azure RBAC-műveletet Microsoft.Storage/storageAccounts/listkeys/action. Ez az Azure-szerepkör lehet beépített vagy egyéni szerepkör.

A legkisebbtől a legnagyobb engedélyekig a következő beépített szerepkörök támogatják a Microsoft.Storage/storageAccounts/listkeys/action-t:

- Olvasó és adathozzáférés

- Tárfiók-közreműködő

- Azure Resource Manager-közreműködő

- Azure Resource Manager Tulajdonos Owner

Amikor blobadatokat próbál elérni az Azure Portalon, a portál először ellenőrzi, hogy a Microsoft.Storage/storageAccounts/listkeys/action szerepkörhöz van-e hozzárendelve. Ha ehhez a művelethez szerepkört kapott, akkor a portál a blobadatok eléréséhez használja a fiókkulcsot. Ha még nem rendelt hozzá szerepkört ezzel a művelettel, akkor a portál megkísérli elérni az adatokat a Microsoft Entra-fiókjával.

Fontos

Ha egy tárfiókot egy Azure Resource Manager ReadOnly-zárolással zárol, a Listakulcsok művelet nem engedélyezett az adott tárfiókhoz. A listakulcsok egy POST művelet, és minden POST-művelet le lesz tiltva, ha a fiókhoz olvasási zárolás van konfigurálva. Emiatt, ha a fiók olvasási zárolással van zárolva, a felhasználóknak Microsoft Entra-hitelesítő adatokkal kell hozzáférni a blobadatokhoz a portálon. A blobadatok Microsoft Entra-azonosítóval való eléréséről a Microsoft Entra-fiók használata című témakörben olvashat.

Feljegyzés

A klasszikus előfizetés-rendszergazdai szerepkörök közé tartozik a Szolgáltatásadminisztrátor és a Társadminisztrátor, amely az Azure Resource Manager tulajdonosi szerepkörével egyenértékű. A Tulajdonos szerepkör minden műveletet tartalmaz, beleértve a Microsoft.Storage/StorageAccounts/listkeys/action műveletet is, így az ilyen rendszergazdai szerepkörökkel rendelkező felhasználók a fiókkulcs használatával is hozzáférhetnek a blobadatokhoz. További információ: Azure-szerepkörök, Microsoft Entra-szerepkörök és klasszikus előfizetés-rendszergazdai szerepkörök.

A Microsoft Entra-fiók használata

Ha a Microsoft Entra-fiókjával szeretné elérni a blobadatokat az Azure Portalról, az alábbi utasítások mindegyikének igaznak kell lennie Az Ön számára:

- Egy beépített vagy egyéni szerepkör van hozzárendelve, amely hozzáférést biztosít a blobadatokhoz.

- Ön legalább az Azure Resource Manager Olvasó szerepkört kapja, mely a tárfiók szintjére vagy annál magasabb szintre van terjedve. Az Olvasó szerepkör biztosítja a leginkább korlátozott engedélyeket, de más olyan Azure Resource Manager-szerepkörök is elfogadhatók, amelyek hozzáférést biztosítanak a tárfiók felügyeleti erőforrásaihoz.

Az Azure Resource Manager-olvasó szerepkör lehetővé teszi a felhasználók számára a tárfiók erőforrásainak megtekintését, de nem módosíthatják őket. Nem biztosít olvasási engedélyeket az Azure Storage-adatokhoz, csak a fiókkezelési erőforrásokhoz. Az Olvasó szerepkörre azért van szükség, hogy a felhasználók az Azure Portal blobtárolóira navigáljanak.

A blobadatokhoz való hozzáférést támogató beépített szerepkörökkel kapcsolatos információkért lásd : Blobok hozzáférésének engedélyezése a Microsoft Entra-azonosítóval.

Az egyéni szerepkörök támogathatják a beépített szerepkörök által biztosított engedélyek különböző kombinációit. Az Egyéni Azure-szerepkörök létrehozásáról további információt az Azure-ra vonatkozó egyéni szerepkörök és az Azure-erőforrások szerepkördefinícióinak ismertetése című témakörben talál.

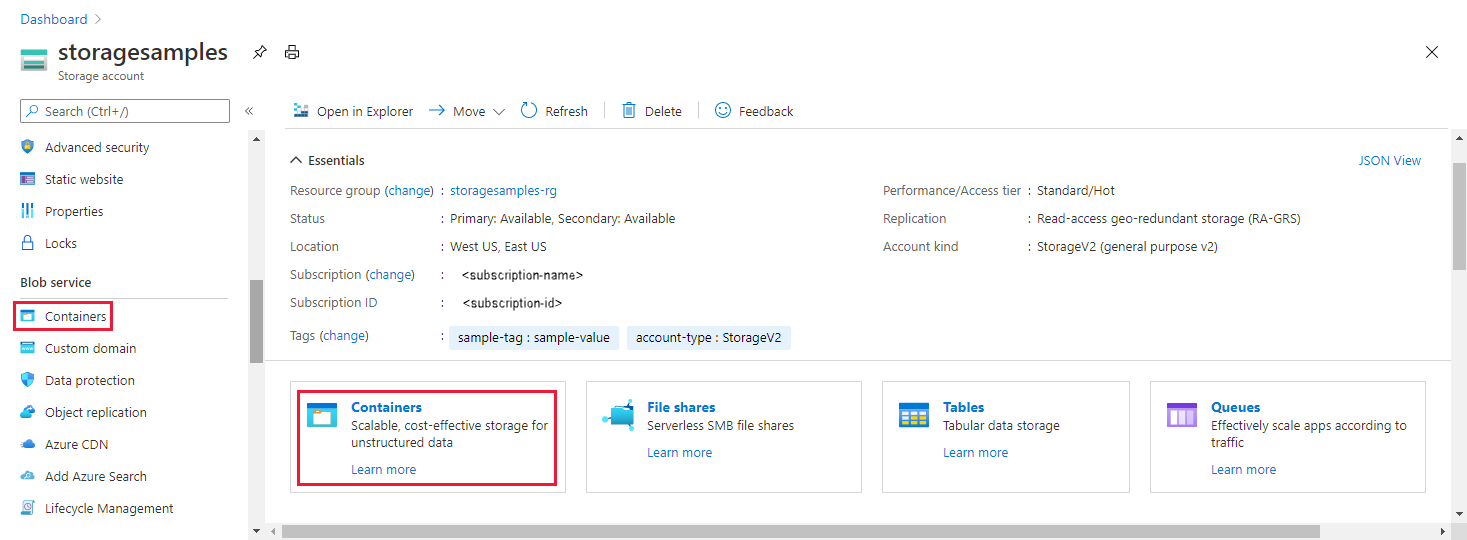

Lépjen a blobokra az "Azure Portalon"

A blobadatok portálon való megtekintéséhez keresse meg a tárfiók áttekintését, és válassza ki a blobok hivatkozásait. Másik lehetőségként a menü Tárolók szakaszára is navigálhat.

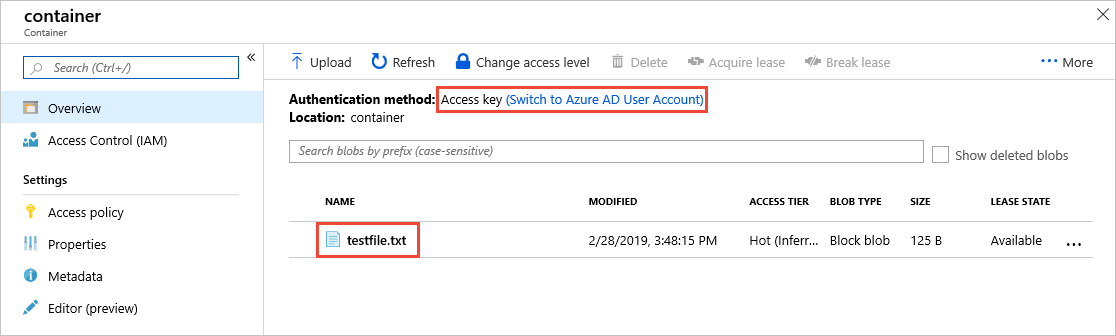

Az aktuális hitelesítési módszer meghatározása

Amikor egy tárolóra lép, az Azure Portal jelzi, hogy jelenleg a fiók hozzáférési kulcsát vagy a Microsoft Entra-fiókját használja-e a hitelesítéshez.

Hitelesítés a fiók hozzáférési kulcsával

Ha a fiók hozzáférési kulcsával hitelesíti a hitelesítést, a portálon a hitelesítési módszerként megadott hozzáférési kulcs jelenik meg:

Ha a Microsoft Entra-fiók használatára szeretne váltani, válassza a képen kiemelt hivatkozást. Ha rendelkezik a megfelelő engedélyekkel az Önhöz rendelt Azure-szerepkörökön keresztül, folytathatja a műveletet. Ha nem rendelkezik a megfelelő engedélyekkel, hibaüzenet jelenik meg, és nem jelennek meg blobok a listában.

Válassza a Váltás a hozzáférési kulcsra hivatkozást az ismételt hitelesítéshez szükséges hozzáférési kulcs használatához.

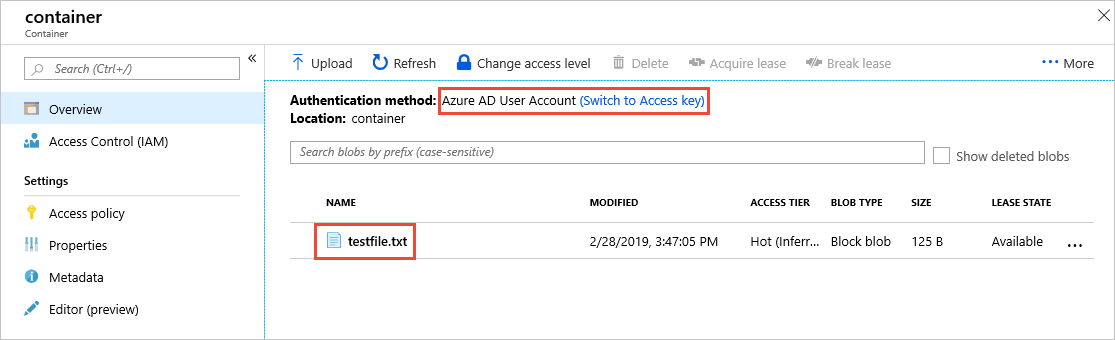

Hitelesítés a Microsoft Entra-fiókkal

Ha a Microsoft Entra-fiókjával hitelesíti a hitelesítést, a portálon a Microsoft Entra felhasználói fiók lesz megadva hitelesítési módszerként:

Ha a fiókelérési kulcs használatára szeretne váltani, válassza a képen kiemelt hivatkozást. Ha rendelkezik hozzáféréssel a fiókkulcshoz, folytathatja a műveletet. Ha nem fér hozzá a fiókkulcshoz, hibaüzenet jelenik meg, és nem jelennek meg blobok a listában.

Válassza a Váltás a Microsoft Entra felhasználói fiókra hivatkozást a Microsoft Entra-fiók ismételt hitelesítéshez való használatához.

Alapértelmezett a Microsoft Entra-engedélyezés az Azure Portalon

Új tárfiók létrehozásakor megadhatja, hogy az Azure Portal alapértelmezés szerint a Microsoft Entra-azonosítóval való engedélyezést használja, amikor egy felhasználó blobadatokhoz navigál. Ezt a beállítást egy meglévő tárfiókhoz is konfigurálhatja. Ez a beállítás csak az alapértelmezett engedélyezési módszert határozza meg, ezért ne feledje, hogy a felhasználó felülbírálhatja ezt a beállítást, és dönthet úgy, hogy engedélyezi az adathozzáférést a fiókkulcs használatával.

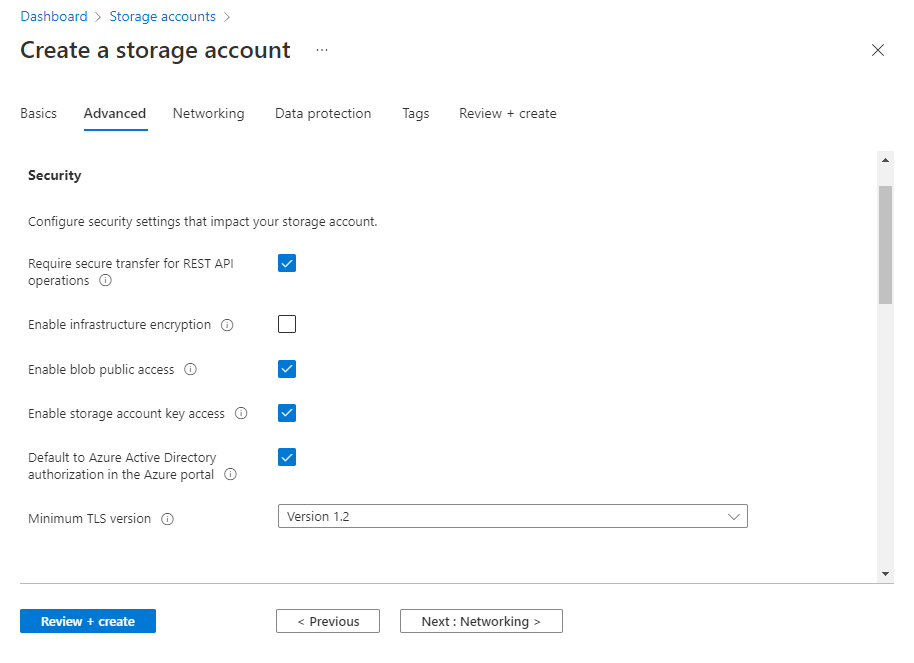

Ha meg szeretné adni, hogy a portál alapértelmezés szerint a Microsoft Entra-hitelesítést használja az adathozzáféréshez tárfiók létrehozásakor, kövesse az alábbi lépéseket:

Hozzon létre egy új tárfiókot a Tárfiók létrehozása című témakör utasításait követve.

A Speciális lapon, a Biztonság szakaszban, jelölje be az Azure portálon található "Alapértelmezés szerint a Microsoft Entra-engedélyezést használja" melletti jelölőnégyzetet.

Az ellenőrzés futtatásához és a fiók létrehozásához válassza a Véleményezés + létrehozás gombot.

Meglévő tárfiók beállításának frissítéséhez kövesse az alábbi lépéseket:

Nyissa meg a fiók áttekintését az Azure Portalon.

A Beállítások területen válassza a Konfiguráció elemet.

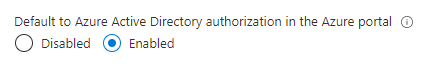

Állítsa a Microsoft Entra-engedélyezésre vonatkozó alapértelmezést a portálonengedélyezve.

A tárfiókok defaultToOAuthAuthentication tulajdonsága nincs alapértelmezés szerint beállítva, és csak akkor ad vissza értéket, ha explicit módon állítja be.