Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

Ez a cikk bemutatja, hogyan használhatja a helyszíni vagy az Azure-beli identitásalapú hitelesítést az identitásalapú hozzáférés engedélyezéséhez az Azure-fájlmegosztásokhoz SMB-n keresztül. A Windows-fájlkiszolgálókhoz hasonlóan a megosztás, a címtár vagy a fájl szintjén is adhat engedélyeket egy identitáshoz. A tárfiók identitásalapú hitelesítésének engedélyezéséhez nincs további szolgáltatási díj.

Az identitásalapú hitelesítés jelenleg nem támogatott hálózati fájlrendszerbeli (NFS-) megosztásokkal. Azonban SMB-en keresztül is elérhető Windows- és Linux-ügyfelek számára.

Biztonsági okokból a tárfiókkulcs használata esetén ajánlott identitásalapú hitelesítést használni a fájlmegosztások eléréséhez.

Fontos

Soha ne ossza meg tárfiókkulcsait. Használjon inkább identitásalapú hitelesítést.

A következőkre vonatkozik:

| Felügyeleti modell | Számlázási modell | Médiaréteg | Redundancia | SMB | NFS |

|---|---|---|---|---|---|

| Microsoft.Storage | Előre beállított v2 | HDD (standard) | Helyi (LRS) |

|

|

| Microsoft.Storage | Előre beállított v2 | HDD (standard) | Zóna (ZRS) |

|

|

| Microsoft.Storage | Előre beállított v2 | HDD (standard) | Geo (GRS) |

|

|

| Microsoft.Storage | Előre beállított v2 | HDD (standard) | Geozone (GZRS) |

|

|

| Microsoft.Storage | Előkészített v1 | SSD (prémium) | Helyi (LRS) |

|

|

| Microsoft.Storage | Előkészített v1 | SSD (prémium) | Zóna (ZRS) |

|

|

| Microsoft.Storage | Fizetés a használat szerint | HDD (standard) | Helyi (LRS) |

|

|

| Microsoft.Storage | Fizetés a használat szerint | HDD (standard) | Zóna (ZRS) |

|

|

| Microsoft.Storage | Fizetés a használat szerint | HDD (standard) | Geo (GRS) |

|

|

| Microsoft.Storage | Fizetés a használat szerint | HDD (standard) | Geozone (GZRS) |

|

|

Hogyan működik?

Az Azure-fájlmegosztások a Kerberos protokollt használják az identitásforrással való hitelesítéshez. Ha egy ügyfélen futó felhasználóhoz vagy alkalmazáshoz társított identitás megpróbál hozzáférni az Azure-fájlmegosztásokban lévő adatokhoz, a rendszer elküldi a kérést az identitásforrásnak az identitás hitelesítéséhez. Ha a hitelesítés sikeres, az identitásforrás egy Kerberos-jegyet ad vissza. Az ügyfél ezután elküldi a Kerberos-jegyet tartalmazó kérést, és az Azure Files ezt a jegyet használja a kérés engedélyezéséhez. Az Azure Files szolgáltatás csak a Kerberos-jegyet kapja meg, a felhasználó hozzáférési hitelesítő adatait nem.

Gyakori alkalmazási helyzetek

Az SMB Azure-fájlmegosztásokkal történő identitásalapú hitelesítés számos forgatókönyvben hasznos lehet:

Helyszíni fájlkiszolgálók cseréje

A szétszórt helyszíni fájlkiszolgálók cseréje minden szervezet számára kihívást jelent az informatikai korszerűsítés során. Az identitásalapú hitelesítés használata az Azure Files használatával zökkenőmentes migrálási élményt nyújt, így a végfelhasználók továbbra is ugyanazokkal a hitelesítő adatokkal férhetnek hozzá adataikhoz.

Alkalmazások áthelyezése az Azure-ba

Amikor az alkalmazásokat a felhőbe emeli és áthelyezi, valószínűleg ugyanazt a hitelesítési modellt szeretné tartani a fájlmegosztás-hozzáféréshez. Az identitásalapú hitelesítés szükségtelenné teszi a címtárszolgáltatás módosítását, ami felgyorsítja a felhőbevezetést.

Biztonsági mentés és vészhelyreállítás (DR)

Ha az elsődleges fájltárolót a helyszínen tartja, az Azure Files ideális megoldás a biztonsági mentéshez és a katasztrófa utáni helyreállításhoz, hogy javítsa az üzletfolytonosságot. Az Azure-fájlmegosztásokkal biztonsági másolatot készíthet a fájlkiszolgálókról, miközben megőrzi a Windows diszkréciós hozzáférés-vezérlési listákat (DACLs). A DR-forgatókönyvek esetében a hitelesítési lehetőség konfigurálható a megfelelő hozzáférés-vezérlési kényszerítés támogatására a feladatátvétel során.

Identitásforrás kiválasztása a tárfiókhoz

Mielőtt engedélyezi az identitásalapú hitelesítést a tárfiókon, tudnia kell, hogy milyen identitásforrást fog használni. Valószínű, hogy már rendelkezik ilyenekkel, mivel a legtöbb vállalat és szervezet rendelkezik valamilyen tartománykörnyezet konfigurálva. A biztonságért forduljon az Active Directoryhoz (AD) vagy az informatikai rendszergazdához. Ha még nem rendelkezik identitásforrással, konfigurálnia kell egyet az identitásalapú hitelesítés engedélyezése előtt.

Támogatott hitelesítési forgatókönyvek

Az identitásalapú hitelesítést az SMB-n keresztül három identitásforrás egyikével engedélyezheti: helyszíni Active Directory tartományi szolgáltatások (AD DS), Microsoft Entra Domain Services vagy Microsoft Entra Kerberos (csak hibrid identitások) használatával. Tárfiókonként csak egy identitásforrást használhat a fájlhozzáférés hitelesítéséhez, és ez a fiók összes fájlmegosztására vonatkozik.

Helyszíni AD DS: A helyszíni AD DS-ügyfelek és virtuális gépek (VM-ek) hozzáférhetnek az Azure-fájlmegosztásokhoz helyi Active Directory hitelesítő adatokkal. A helyszíni AD DS-környezetet szinkronizálni kell a Microsoft Entra ID-val a helyszíni Microsoft Entra Connect alkalmazással vagy a Microsoft Entra Connect felhőalapú szinkronizálásával, amely egy egyszerűsített ügynök, amely a Microsoft Entra Felügyeleti központból telepíthető. A hitelesítési módszer használatához az ügyfélnek csatlakoznia kell a tartományhoz, vagy akadálytalan hálózati kapcsolattal kell rendelkeznie az AD DS-hez. Tekintse meg az előfeltételek teljes listáját.

Microsoft Entra Kerberos hibrid identitásokhoz: A Microsoft Entra ID használatával hitelesítheti a hibrid felhasználói identitásokat, így a végfelhasználók anélkül férhetnek hozzá az Azure-fájlmegosztásokhoz, hogy hálózati kapcsolatot kellene létesítenie a tartományvezérlőkkel. Ehhez a beállításhoz szükség van egy meglévő AD DS-telepítésre, amely ezután szinkronizálva lesz a Microsoft Entra-bérlővel, hogy a Microsoft Entra-azonosító hitelesítse a hibrid identitásokat. A csak felhőalapú identitások jelenleg nem támogatottak ezzel a módszerrel. Tekintse meg az előfeltételek teljes listáját.

Microsoft Entra Domain Services: A Microsoft Entra Domain Serviceshez csatlakoztatott felhőalapú virtuális gépek hozzáférhetnek az Azure-fájlmegosztásokhoz a Microsoft Entra hitelesítő adataival. Ebben a megoldásban a Microsoft Entra ID egy hagyományos Windows Server AD-tartományt futtat, amely az ügyfél Microsoft Entra-bérlőjének alárendeltje. Jelenleg a Microsoft Entra Domain Services az egyetlen lehetőség a csak felhőalapú identitások hitelesítésére. Tekintse meg az előfeltételek teljes listáját.

Az alábbi irányelveket követve meghatározhatja, hogy melyik identitásforrást válassza.

Ha a szervezet már rendelkezik helyszíni AD-sel, és nem áll készen az identitások felhőbe való áthelyezésére, és ha az ügyfelek, virtuális gépek és alkalmazások tartományhoz csatlakoznak, vagy nem engedélyezett hálózati kapcsolattal rendelkeznek ezekhez a tartományvezérlőkhöz, válassza az AD DS lehetőséget.

Ha egyes ügyfelek vagy az összes ügyfél nem rendelkezik akadálymentes hálózati kapcsolattal az AD DS-hez, vagy ha FSLogix-profilokat tárol az Azure-fájlmegosztásokon a Microsoft Entra-hoz csatlakoztatott virtuális gépekhez, válassza a Microsoft Entra Kerberos lehetőséget.

Ha már rendelkezik helyszíni AD-vel, de az alkalmazásokat a felhőbe szeretné áthelyezni, és azt szeretné, hogy az identitások a helyszínen és a felhőben is létezhessenek, válassza a Microsoft Entra Kerberos lehetőséget.

Ha nem rendelkezik meglévő identitásforrással, ha csak felhőalapú identitásokat kell hitelesítenie, vagy ha már használja a Microsoft Entra Domain Services szolgáltatást, válassza a Microsoft Entra Domain Services szolgáltatást. Ha még nincs domain szolgáltatása üzembe helyezve az Azure-ban, új díjat fog észlelni az Azure-számláján ezért a szolgáltatásért.

Identitásforrás engedélyezése

Miután kiválasztott egy identitásforrást, engedélyeznie kell azt a tárfiókban.

AD DS

Az AD DS-hitelesítéshez az AD-tartományvezérlőket azure-beli vagy helyszíni virtuális gépeken is üzemeltetheti. Akárhogy is, az ügyfeleknek akadálytalan hálózati kapcsolattal kell rendelkezniük a tartományvezérlőhöz, ezért a tartományi szolgáltatás vállalati hálózatán vagy virtuális hálózatán (VNET) belül kell lenniük. Javasoljuk, hogy csatlakoztassa a tartományhoz az ügyfélgépeit vagy virtuális gépeit, hogy a felhasználóknak ne kelljen minden alkalommal megadniuk a hitelesítő adatokat, amikor hozzáférnek a megosztáshoz.

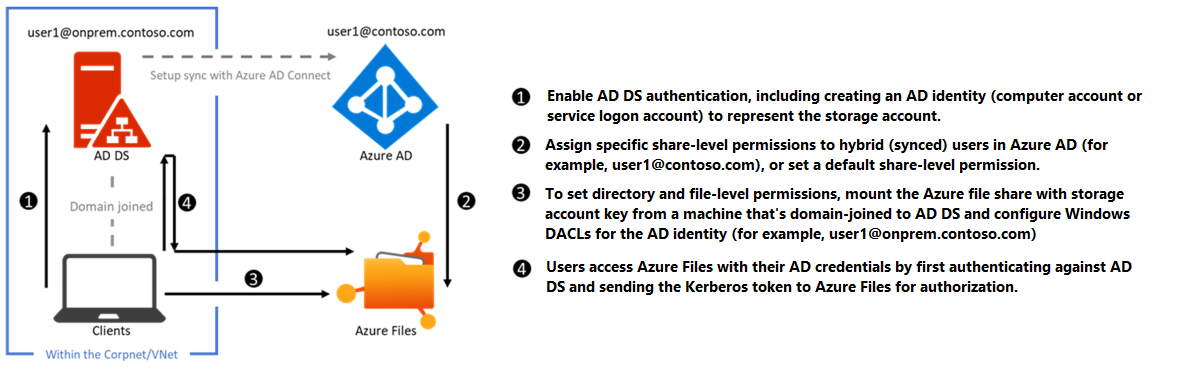

Az alábbi ábra az Azure-fájlmegosztások helyszíni AD DS-hitelesítését mutatja be SMB-n keresztül. A helyszíni AD DS-t szinkronizálni kell a Microsoft Entra ID-val a Microsoft Entra Connect Sync vagy a Microsoft Entra Connect felhőszinkronizálás használatával. Csak a helyszíni AD DS-ben és a Microsoft Entra-azonosítóban található hibrid felhasználói identitások hitelesíthetők és engedélyezhetők az Azure-fájlmegosztás-hozzáféréshez. Ennek az az oka, hogy a megosztási szintű engedély a Microsoft Entra-azonosítóban megadott identitáshoz van konfigurálva, míg a címtár-/fájlszintű engedély az AD DS-ben érvényes. Győződjön meg arról, hogy az engedélyeket helyesen konfigurálja ugyanahhoz a hibrid felhasználóhoz.

Az AD DS-hitelesítés engedélyezéséhez először olvassa el az Áttekintést – helyi Active Directory Tartományi szolgáltatások hitelesítése SMB-n keresztül Azure-fájlmegosztásokhoz, majd tekintse meg az AD DS-hitelesítés engedélyezése Azure-fájlmegosztásokhoz című témakört.

Microsoft Entra Kerberos hibrid identitásokhoz

Ha engedélyezi és konfigurálja a Microsoft Entra-azonosítót a hibrid felhasználói identitások hitelesítéséhez, a Microsoft Entra-felhasználók Kerberos-hitelesítéssel férhetnek hozzá az Azure-fájlmegosztásokhoz. Ez a konfiguráció a Microsoft Entra ID-val adja ki a Kerberos-jegyeket a fájlmegosztás eléréséhez az iparági szabvány SMB protokollal. Ez azt jelenti, hogy a végfelhasználók úgy férhetnek hozzá az Azure-fájlmegosztásokhoz, hogy nincs szükség hálózati kapcsolatra a Microsoft Entra hibrid összekapcsolt és a Microsoft Entra összekapcsolt virtuális gépek tartományvezérlőivel. A címtár- és fájlszintű engedélyek felhasználók és csoportok számára való konfigurálásához azonban akadálytalan hálózati kapcsolat szükséges a helyszíni tartományvezérlőhöz.

Fontos

A Microsoft Entra Kerberos-hitelesítés csak a hibrid felhasználói identitásokat támogatja; nem támogatja a csak felhőalapú identitásokat. Hagyományos AD DS-telepítésre van szükség, amelyet a Microsoft Entra Connect Sync vagy a Microsoft Entra Connect felhőszinkronizálás használatával kell szinkronizálni a Microsoft Entra ID-val. Az ügyfeleknek Microsoft Entra-hoz vagy hibrid Microsoft Entra-hoz kell csatlakozniuk. A Microsoft Entra Kerberos nem támogatott a Microsoft Entra Domain Serviceshez csatlakozó vagy csak az AD-hez csatlakoztatott ügyfeleken.

Ha engedélyezni szeretné a Microsoft Entra Kerberos-hitelesítést a hibrid identitásokhoz, olvassa el a Microsoft Entra Kerberos-hitelesítés engedélyezése az Azure Files hibrid identitásaihoz című témakört.

Ezzel a funkcióval FSLogix-profilokat is tárolhat Az Azure-fájlmegosztásokon a Microsoft Entra-hoz csatlakoztatott virtuális gépekhez. További információ: Profiltároló létrehozása Az Azure Files és a Microsoft Entra ID használatával.

Microsoft Entra Domain-szolgáltatások

A Microsoft Entra Domain Services hitelesítéséhez engedélyeznie kell a Microsoft Entra Domain Services szolgáltatást, és tartományhoz kell csatlakoznia azokhoz a virtuális gépekhez, amelyekről fájladatokat szeretne elérni. A tartományhoz csatlakoztatott virtuális gépnek ugyanabban a virtuális hálózaton kell lennie, mint a Microsoft Entra Domain Services által üzemeltetett tartománynak.

Az alábbi ábra a Microsoft Entra Domain Services SMB-en keresztüli Azure-fájlmegosztásokra történő hitelesítésének munkafolyamatát mutatja be. A helyszíni AD DS-hitelesítéshez hasonló mintát követ, de két fő különbség van:

A tárfiók megjelenítéséhez nem kell identitást létrehoznia a Microsoft Entra Domain Servicesben. Ezt a háttérben futó engedélyezési folyamat hajtja végre.

A Microsoft Entra-azonosítóban található összes felhasználó hitelesíthető és engedélyezhető. A felhasználók lehetnek csak felhőalapúak vagy hibridek. A Microsoft Entra ID és a Microsoft Entra Domain Services közötti szinkronizálást a platform kezeli felhasználói konfiguráció nélkül. Az ügyfélnek azonban csatlakoznia kell a Microsoft Entra Domain Services által üzemeltetett tartományhoz. Nem lehet a Microsoft Entra-hoz csatlakoztatva vagy regisztrálva. A Microsoft Entra Domain Services nem támogatja, hogy a nem Azure-beli ügyfelek (például felhasználói laptopok, munkaállomások, vagy virtuális gépek más felhőkben stb.) tartományhoz csatlakoztassák a Microsoft Entra Domain Services által üzemeltetett tartományt. Lehetőség van egy fájlt megosztani egy nem tartományhoz csatlakoztatott ügyfélről explicit hitelesítő adatok megadásával, mint például DOMAINNAME\username vagy a teljesen minősített tartománynév (username@FQDN) használatával.

A Microsoft Entra Domain Services-hitelesítés engedélyezéséről további információt a Microsoft Entra Domain Services hitelesítésének engedélyezése az Azure Filesban című témakörben talál.

Szószedet

Hasznos lehet megérteni az Azure-fájlmegosztások identitásalapú hitelesítésével kapcsolatos néhány fontos kifejezést:

Kerberos-hitelesítés

A Kerberos egy hitelesítési protokoll, amely egy felhasználó vagy gazdagép identitásának ellenőrzésére szolgál. A Kerberos-hitelesítésről további információt a Kerberos-hitelesítés áttekintésében talál.

Kiszolgálói üzenetblokk (SMB) protokoll

Az SMB egy iparági szabványnak megfelelő hálózati fájlmegosztási protokoll. Az SMB-ről további információt a Microsoft SMB Protocol és a CIFS Protocol áttekintésében talál.

Microsoft Entra-azonosító

A Microsoft Entra ID (korábbi nevén Azure AD) a Microsoft több-bérlős felhőalapú címtár- és identitáskezelési szolgáltatása. A Microsoft Entra ID egyetlen megoldásban egyesíti az alapvető címtárszolgáltatásokat, az alkalmazáshozzáférés-kezelést és az identitásvédelmet.

Microsoft Entra Domain Szolgáltatások

A Microsoft Entra Domain Services olyan felügyelt tartományi szolgáltatásokat biztosít, mint a tartományhoz való csatlakozás, a csoportházirendek, az LDAP és a Kerberos/NTLM-hitelesítés. Ezek a szolgáltatások teljes mértékben kompatibilisek az Active Directory Tartományi Szolgáltatásokkal. További információ: Microsoft Entra Domain Services.

Helyszíni Active Directory tartományi szolgáltatások (AD DS)

Az AD DS-t a vállalatok gyakran használják helyszíni környezetekben vagy felhőalapú virtuális gépeken, és az AD DS hitelesítő adatait használják a hozzáférés-vezérléshez. További információ: Active Directory tartományi szolgáltatások Áttekintés.

Hibrid identitások

A hibrid felhasználói identitások olyan identitások az AD DS-ben, amelyek szinkronizálva vannak a Microsoft Entra-azonosítóval a helyszíni Microsoft Entra Connect Sync alkalmazással vagy a Microsoft Entra Connect felhőalapú szinkronizálásával, amely egy egyszerűsített ügynök, amely a Microsoft Entra Felügyeleti központból telepíthető.