esemény

márc. 31. 23 - ápr. 2. 23

A legnagyobb Fabric-, Power BI- és SQL-tanulási esemény. Március 31. – Április 2. A FABINSIDER kóddal 400 dollárt takaríthat meg.

Regisztráljon még maEzt a böngészőt már nem támogatjuk.

Frissítsen a Microsoft Edge-re, hogy kihasználhassa a legújabb funkciókat, a biztonsági frissítéseket és a technikai támogatást.

Ez a cikk azt ismerteti, hogyan futtathatja az Azure Stream Analytics-(ASA-) feladatot egy Azure-beli virtuális hálózaton.

A virtuális hálózat támogatása lehetővé teszi az Azure Stream Analyticshez való hozzáférés zárolását a virtuális hálózati infrastruktúrához. Ez a képesség biztosítja a hálózatelkülönítés előnyeit, és az ASA-feladat egy tárolóalapú példányának üzembe helyezésével valósítható meg a virtuális hálózaton belül. A virtuális hálózat által injektált ASA-feladat ezután privát módon hozzáférhet az erőforrásokhoz a virtuális hálózaton belül a következő módon:

Ez a képesség jelenleg csak bizonyos régiókban érhető el: USA keleti régiója, USA 2. keleti régiója, USA 2. nyugati régiója, USA 2. nyugati régiója, USA középső régiója, USA északi középső régiója, Közép-Kanada, Nyugat-Európa, Észak-Európa, Délkelet-Ázsia, Dél-Brazília, Kelet-Japán, Egyesült Királyság déli régiója, Közép-India, Kelet-Ausztrália, Közép-Franciaország, Németország nyugati középső régiója és az Egyesült Arab Emírségek északi régiója. Ha engedélyezni szeretné a virtuális hálózati integrációt a régióban, töltse ki ezt az űrlapot. A régiók a kereslet és a megvalósíthatóság alapján lettek hozzáadva. Értesítjük, ha el tudjuk fogadni a kérését.

Általános célú V2 (GPV2) tárfiók szükséges a virtuális hálózatba injektált ASA-feladatokhoz.

A virtuális hálózatba injektált ASA-feladatokhoz olyan metaadatokhoz kell hozzáférni, mint például az ellenőrzőpontok, amelyeket üzemeltetési célból az Azure-táblákban kell tárolni.

Ha már rendelkezik egy GPV2-fiókkal az ASA-feladattal, nincs szükség további lépésekre.

A prémium szintű tárterülettel rendelkező, nagyobb léptékű feladatokkal rendelkező felhasználóknak továbbra is GPV2-tárfiókot kell biztosítaniuk.

Ha meg szeretné védeni a tárfiókokat a nyilvános IP-alapú hozzáféréstől, fontolja meg a felügyelt identitás és a megbízható szolgáltatások használatával történő konfigurálását is.

További információ a tárfiókokról: Tárfiókok áttekintése és Tárfiók létrehozása.

Azure-beli virtuális hálózatként használhat meglévőt, vagy létrehozhat egyet.

Egy működő Azure Nat Gateway, lásd az alábbi FONTOS megjegyzést.

Fontos

Az ASA virtuális hálózatba injektált feladatok az Azure hálózatkezelés által biztosított belső tárolóinjektálási technológiát használják.

Az Azure Stream Analytics-feladatok biztonságának és megbízhatóságának javítása érdekében az alábbiakat kell elvégeznie:

NAT-átjáró konfigurálása: Ez biztosítja, hogy a virtuális hálózatról érkező kimenő forgalom biztonságos és konzisztens nyilvános IP-címen keresztül legyen irányítva.

Alapértelmezett kimenő hozzáférés letiltása: Ez megakadályozza a virtuális hálózatról érkező nem tervezett kimenő forgalmat, ami növeli a hálózat biztonságát.

Az Azure NAT Gateway egy teljes mértékben felügyelt és rendkívül rugalmas hálózati címfordítási (NAT) szolgáltatás. Ha alhálózaton van konfigurálva, minden kimenő kapcsolat a NAT-átjáró statikus nyilvános IP-címét használja.

További információ az Azure NAT Gatewayről: Azure NAT Gateway.

A virtuális hálózati integráció egy dedikált alhálózattól függ.

A delegált alhálózat konfigurálásakor fontos figyelembe venni az IP-tartományt, hogy megfeleljen az ASA-számítási feladat jelenlegi és jövőbeli követelményeinek is. Mivel az alhálózat mérete nem módosítható a létrehozás után, ajánlott olyan alhálózat-méretet választani, amely támogatja a feladat lehetséges méretezését. Emellett vegye figyelembe, hogy az Azure Networking az alhálózati tartomány első öt IP-címét foglalja le belső használatra.

A skálázási művelet hatással van egy adott alhálózati méret valós, elérhető támogatott példányára.

Amikor az Azure Stream Analytics-feladattal való virtuális hálózati integrációt jelzi, az Azure Portal automatikusan delegálja az alhálózatot az ASA szolgáltatásba. Az Azure az alábbi esetekben bontja le az alhálózatot:

Az alhálózat konfigurációjának engedélyeznie kell az alhálózaton belüli hálózati forgalmat. Ez azt jelenti, hogy engedélyeznie kell a bejövő és kimenő forgalmat, ahol a forrás és a cél IP-cím is ugyanabban az alhálózatban található. További tájékoztatást itt olvashat.

Több Stream Analytics-feladat is használhatja ugyanazt az alhálózatot. Az utolsó feladat itt nem hivatkozik a megadott alhálózatot használó többi feladatra. Amikor az utolsó feladatot a társított feladat törölte vagy eltávolította, az Azure Stream Analytics erőforrásként adja ki az alhálózatot, amelyet az ASA szolgáltatásként delegált. A művelet végrehajtásának engedélyezése néhány percig.

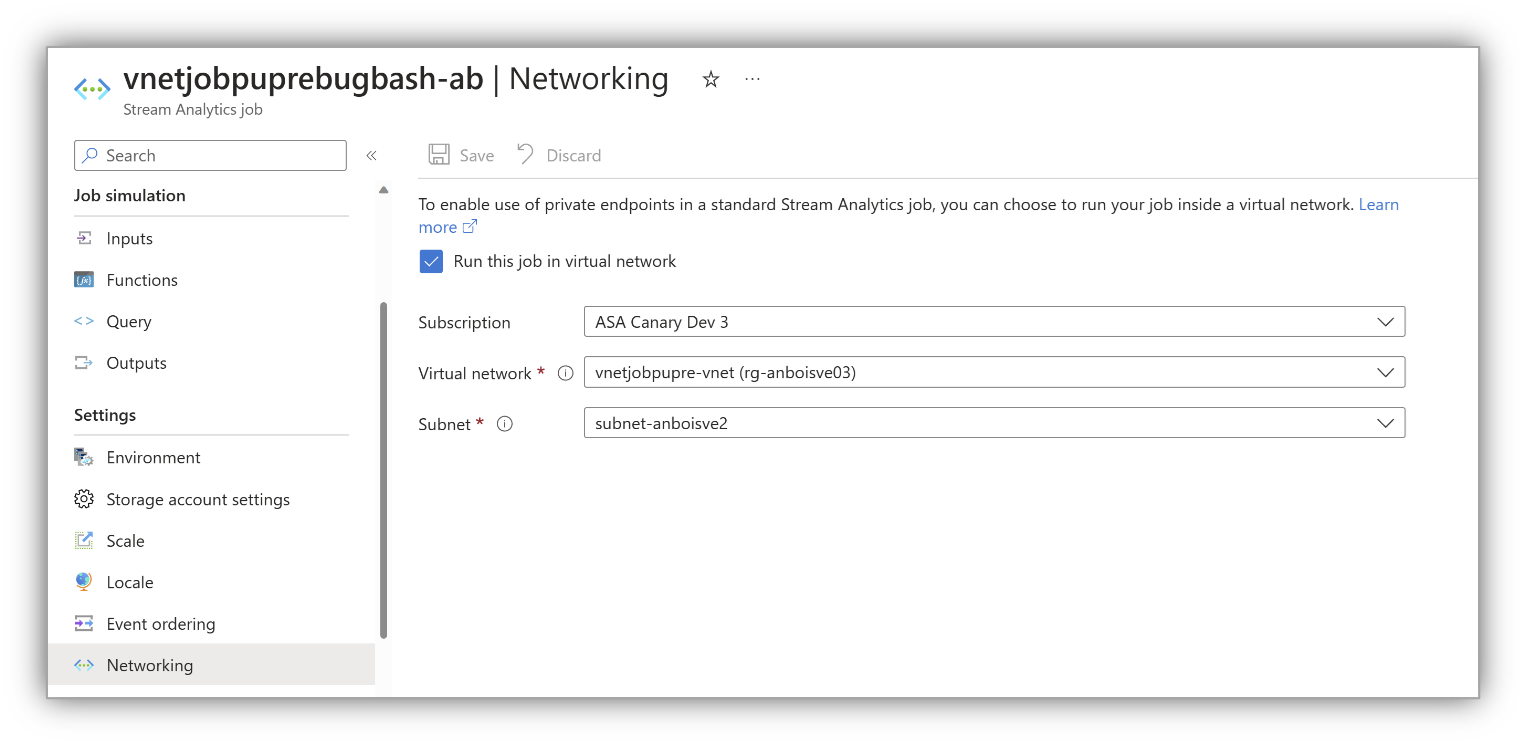

Az Azure Portalon navigáljon a Hálózatkezelés elemre a menüsávon, és válassza a Feladat futtatása a virtuális hálózaton lehetőséget. Ez a lépés arról tájékoztat minket, hogy a feladatnak virtuális hálózattal kell működnie:

Konfigurálja a beállításokat a kérésnek megfelelően, és válassza a Mentés lehetőséget.

A Visual Studio Code-ban hivatkozzon az ASA-feladat alhálózatára. Ez a lépés azt jelzi, hogy a feladatnak alhálózattal kell működnie.

JobConfig.jsonA következő képen látható módon állítsa be VirtualNetworkConfiguration a sajátját.

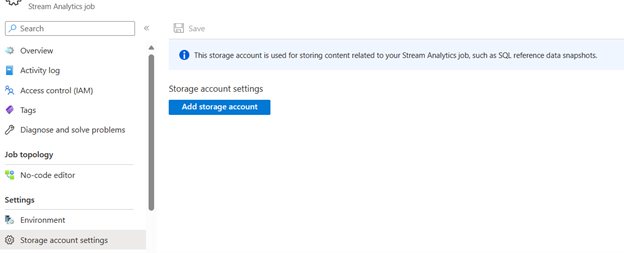

A Stream Analytics feladatlapján válassza a Storage-fiók beállításait a Bal oldali menü Konfigurálás területén.

A Tárfiók beállításai lapon válassza a Tárfiók hozzáadása lehetőséget.

Kövesse az utasításokat a tárfiók beállításainak konfigurálásához.

Fontos

Legalább a következő szerepköralapú hozzáférés-vezérlési engedélyekkel kell rendelkeznie az alhálózaton vagy magasabb szinten ahhoz, hogy konfigurálja a virtuális hálózati integrációt az Azure Portalon, a parancssori felületen vagy a virtualNetworkSubnetId webhelytulajdonság közvetlen beállításakor:

| Művelet | Leírás |

|---|---|

Microsoft.Network/virtualNetworks/read |

A virtuális hálózat definíciójának olvasása |

Microsoft.Network/virtualNetworks/subnets/read |

Virtuális hálózati alhálózat definíciójának olvasása |

Microsoft.Network/virtualNetworks/subnets/join/action |

Virtuális hálózat csatlakoztatása |

Microsoft.Network/virtualNetworks/subnets/write |

Opcionális. Alhálózat-delegálás végrehajtása esetén kötelező |

Ha a virtuális hálózat más előfizetésben van, mint az ASA-feladat, győződjön meg arról, hogy a virtuális hálózattal rendelkező előfizetés regisztrálva van az Microsoft.StreamAnalytics erőforrás-szolgáltatónál. A szolgáltatót a jelen dokumentációt követve explicit módon regisztrálhatja, de a rendszer automatikusan regisztrálja a feladatot egy előfizetésben való létrehozásakor.

Nincs szükség további konfigurációra ahhoz, hogy a virtuális hálózat integrációs funkciója a virtuális hálózaton keresztül a helyszíni erőforrásokhoz jusson. Egyszerűen csatlakoztatnia kell a virtuális hálózatot a helyszíni erőforrásokhoz az ExpressRoute vagy a helyek közötti VPN használatával.

A jelen dokumentumban felsorolt alapvető követelményeken kívül a virtuális hálózati integráció az Azure Stream Analytics díjszabási díján túl nem számít fel díjat.

A funkció egyszerűen beállítható, de ez nem jelenti azt, hogy a felhasználói élmény problémamentes. Ha problémákat tapasztal a kívánt végpont elérésekor, forduljon Microsoft ügyfélszolgálata.

Megjegyzés

Ha közvetlen visszajelzést szeretne küldeni erről a képességről, keresse fel a következőt askasa@microsoft.com: .

esemény

márc. 31. 23 - ápr. 2. 23

A legnagyobb Fabric-, Power BI- és SQL-tanulási esemény. Március 31. – Április 2. A FABINSIDER kóddal 400 dollárt takaríthat meg.

Regisztráljon még maOktatás

Modul

Virtuális hálózatok konfigurálása - Training

Megtudhatja, hogyan konfigurálhat virtuális hálózatokat és alhálózatokat, beleértve az IP-címzést is.

Tanúsítvány

Microsoft Certified: Azure Hálózati Mérnök Társszintű - Certifications

Bemutatjuk az Azure hálózati infrastruktúra tervezését, megvalósítását és karbantartását, a forgalom terheléselosztását, a hálózati útválasztást stb.

Dokumentáció

Ez a cikk azt ismerteti, hogyan csatlakoztathat Azure Stream Analytics-feladatokat egy virtuális hálózaton lévő erőforrásokhoz.

Ez a cikk azt ismerteti, hogyan használhat felügyelt identitásokat az Azure Stream Analytics-feladat Azure Blob Storage-kimenetre való hitelesítéséhez.

Megtudhatja, hogyan felügyelhet privát végpontokat egy Azure Stream Analytics-fürtben.