A felügyelt lemezek titkosítása bérlők közötti, ügyfél által kezelt kulcsokkal

Ez a cikk egy olyan megoldás készítését ismerteti, amelyben a felügyelt lemezeket ügyfél által felügyelt kulcsokkal titkosítja egy másik Microsoft Entra-bérlőben tárolt Azure Key Vault használatával. Ez a konfiguráció több forgatókönyvhöz is ideális lehet, például Azure-támogatás azoknak a szolgáltatóknak, akik saját titkosítási kulcsokat szeretnének kínálni ügyfeleiknek, ahol a szolgáltató bérlőjéből származó erőforrásokat az ügyfél bérlőjének kulcsaival titkosítják.

A bérlők közötti CMK-munkafolyamatok összevont identitással rendelkező lemeztitkosítási készlete a szolgáltatói/ISV-bérlői erőforrásokra (lemeztitkosítási készlet, felügyelt identitások és alkalmazásregisztrációk) és az ügyfél-bérlői erőforrásokra (vállalati alkalmazások, felhasználói szerepkör-hozzárendelések és kulcstartó) terjed ki. Ebben az esetben a forrás Azure-erőforrás a szolgáltató lemeztitkosítási készlete.

Ha kérdései vannak a bérlők közötti, felügyelt lemezekkel rendelkező, ügyfél által felügyelt kulcsokkal kapcsolatban, küldjön e-mailt crosstenantcmkvteam@service.microsoft.com.

Korlátozások

- A felügyelt lemezeknek és az ügyfél Key Vaultjának ugyanabban az Azure-régióban kell lenniük, de különböző előfizetésekben lehetnek.

- Ez a funkció nem támogatja az Ultra Disks vagy az Azure Premium SSD v2 felügyelt lemezeket.

- Ez a funkció nem érhető el a 21Vianet vagy Kormányzati felhők által üzemeltetett Microsoft Azure-ban.

A bérlők közötti ügyfél által felügyelt kulcsok ismertetése

Számos szolgáltatásként (SaaS)-ajánlatot építő szolgáltató szeretné kínálni ügyfeleinek a saját titkosítási kulcsok kezelését. Az ügyfél által kezelt kulcsokkal a szolgáltató titkosíthatja az ügyfél adatait egy olyan titkosítási kulccsal, amelyet a szolgáltató ügyfele kezel, és amely nem érhető el a szolgáltató számára. Az Azure-ban a szolgáltató ügyfele az Azure Key Vault használatával kezelheti a titkosítási kulcsokat a saját Microsoft Entra-bérlőjében és -előfizetésében.

A szolgáltató tulajdonában lévő és a szolgáltató bérlőjében található Azure-platformszolgáltatásokhoz és erőforrásokhoz az ügyfél bérlőjének kulcsához kell hozzáférnie a titkosítási/visszafejtési műveletek végrehajtásához.

Az alábbi képen egy inaktív adattitkosítás látható összevont identitással egy bérlőközi CMK-munkafolyamatban, amely egy szolgáltatót és annak ügyfeleit öleli fel.

A fenti példában két Microsoft Entra-bérlő található: egy független szolgáltató bérlője (1. bérlő) és egy ügyfél bérlője (2. bérlő). Az 1 . bérlő azure-platformszolgáltatásokat üzemeltet, a 2 . bérlő pedig az ügyfél kulcstartóját.

A szolgáltató több-bérlős alkalmazásregisztrációt hoz létre az 1. bérlőben. Az összevont identitás hitelesítő adatai ezen az alkalmazáson egy felhasználó által hozzárendelt felügyelt identitás használatával jönnek létre. Ezután az alkalmazás neve és alkalmazásazonosítója meg lesz osztva az ügyféllel.

A megfelelő engedélyekkel rendelkező felhasználó telepíti a szolgáltató alkalmazását a 2. bérlő ügyfélbérlében. A felhasználó ezután hozzáférést biztosít a telepített alkalmazáshoz társított szolgáltatásnévnek az ügyfél kulcstartója számára. Az ügyfél a titkosítási kulcsot vagy az ügyfél által felügyelt kulcsot is a kulcstartóban tárolja. Az ügyfél megosztja a kulcs helyét (a kulcs URL-címét) a szolgáltatóval.

A szolgáltató most a következőt használja:

- Az ügyfél bérlőjében telepített több-bérlős alkalmazás alkalmazásazonosítója, amely hozzáférést kapott az ügyfél által felügyelt kulcshoz.

- A több-bérlős alkalmazás hitelesítő adataiként konfigurált felügyelt identitás.

- A kulcs helye az ügyfél kulcstartójában.

Ezzel a három paraméterrel a szolgáltató olyan Azure-erőforrásokat helyez üzembe az 1. bérlőben, amelyek a 2. bérlő ügyfél által felügyelt kulccsal titkosíthatók.

Osztjuk a fenti végpontok közötti megoldást három fázisra:

- A szolgáltató identitásokat konfigurál.

- Az ügyfél hozzáférést biztosít a szolgáltató több-bérlős alkalmazásának egy titkosítási kulcshoz az Azure Key Vaultban.

- A szolgáltató az Azure-erőforrás adatait a CMK használatával titkosítja.

Az 1. fázisban végzett műveletek a legtöbb szolgáltatói alkalmazás egyszeri beállítását jelentenék. A 2. és a 3. fázisban végzett műveletek minden ügyfélnél ismétlődnek.

1. fázis – A szolgáltató egy Microsoft Entra-alkalmazást konfigurál

| Lépés | Leírás | Minimális szerepkör az Azure RBAC-ben | Minimális szerepkör a Microsoft Entra RBAC-ben |

|---|---|---|---|

| 1. | Hozzon létre egy új több-bérlős Microsoft Entra-alkalmazásregisztrációt, vagy kezdje egy meglévő alkalmazásregisztrációval. Jegyezze fel az alkalmazásregisztráció alkalmazásazonosítóját (ügyfélazonosítóját) az Azure Portal, a Microsoft Graph API, az Azure PowerShell vagy az Azure CLI használatával | Egyik sem | Alkalmazásfejlesztő |

| 2. | Hozzon létre egy felhasználó által hozzárendelt felügyelt identitást (amely összevont identitás hitelesítőadatként használható). Azure Portal / Azure CLI / Azure PowerShell/ Azure Resource Manager-sablonok |

Felügyelt identitás közreműködője | Egyik sem |

| 3. | Konfigurálja a felhasználó által hozzárendelt felügyelt identitást összevont identitás hitelesítő adatként az alkalmazásban, hogy megszemélyesíthesse az alkalmazás identitását. Graph API-referencia/ Azure Portal/ Azure CLI/ Azure PowerShell |

Egyik sem | Az alkalmazás tulajdonosa |

| 4. | Ossza meg az alkalmazás nevét és az alkalmazásazonosítót az ügyféllel, hogy telepítheti és engedélyezheti az alkalmazást. | Egyik sem | Egyik sem |

A szolgáltatók szempontjai

- Az Azure Resource Manager-sablonok nem ajánlottak Microsoft Entra-alkalmazások létrehozásához.

- Ugyanazt a több-bérlős alkalmazást használhatja a kulcsok elérésére tetszőleges számú bérlőben, például a 2. bérlőben, a 3. bérlőben, a 4. bérlőben stb. Minden bérlőben létrejön az alkalmazás egy független példánya, amely ugyanazzal az alkalmazásazonosítóval, de egy másik objektumazonosítóval rendelkezik. Ennek az alkalmazásnak minden példánya önállóan van engedélyezve. Fontolja meg, hogy a szolgáltatáshoz használt alkalmazásobjektum hogyan particionálja az alkalmazást az összes ügyfél között.

- Az alkalmazás legfeljebb 20 összevont identitás hitelesítő adattal rendelkezhet, ami megköveteli, hogy a szolgáltató megossza az összevont identitásokat az ügyfelei között. Az összevont identitások tervezési szempontjaival és korlátozásokkal kapcsolatos további információkért lásd : Alkalmazás konfigurálása külső identitásszolgáltató megbízhatóságára

- Ritkán előfordulhat, hogy egy szolgáltató egyetlen alkalmazásobjektumot használ az ügyfélenként, de ehhez jelentős karbantartási költségekre van szükség az alkalmazások minden ügyfélre kiterjedő nagy léptékű kezeléséhez.

- A szolgáltató bérlőjében nem automatizálható a közzétevő ellenőrzése.

2. fázis – Az ügyfél engedélyezi a kulcstartóhoz való hozzáférést

| Lépés | Leírás | Legkevésbé kiemelt Azure RBAC-szerepkörök | Legkevésbé kiemelt Microsoft Entra-szerepkörök |

|---|---|---|---|

| 1. | Egyik sem | Alkalmazások telepítéséhez szükséges engedélyekkel rendelkező felhasználók | |

| 2. | Hozzon létre egy Azure Key Vaultot és egy, az ügyfél által felügyelt kulcsként használt kulcsot. | A kulcstartó létrehozásához egy felhasználónak hozzá kell rendelnie a Key Vault közreműködői szerepkörét A key vault kulcstartóhoz való hozzáadásához a felhasználónak hozzá kell rendelnie a Key Vault titkosítási tisztviselői szerepkörét |

Egyik sem |

| 3. | A Key Vault titkosítási szolgáltatástitkosítási felhasználó szerepkörének hozzárendelésével adjon hozzáférést a hozzájárult alkalmazás-identitásnak az Azure Key Vaulthoz | A Key Vault titkosítási szolgáltatás titkosítási felhasználói szerepkörének az alkalmazáshoz való hozzárendeléséhez felhasználói hozzáférés-rendszergazdai szerepkört kell hozzárendelnie. | Egyik sem |

| 4. | Másolja a kulcstartó URL-címét és kulcsnevét az SaaS-ajánlat ügyfél által felügyelt kulcskonfigurációjába. | Egyik sem | Egyik sem |

Feljegyzés

A felügyelt HSM-hez való hozzáférés CMK használatával történő titkosításhoz való engedélyezéséhez tekintse meg a tárfiókra vonatkozó példát. A kulcsok felügyelt HSM-ekkel való kezelésével kapcsolatos további információkért lásd : Felügyelt HSM kezelése az Azure CLI használatával

A szolgáltatók ügyfeleinek szempontjai

- A 2. bérlői ügyfélbérlében a rendszergazda házirendeket állíthat be, hogy letiltsa a nem rendszergazdai felhasználók alkalmazásainak telepítését. Ezek a szabályzatok megakadályozhatják, hogy a nem rendszergazdai felhasználók szolgáltatásneveket hozzanak létre. Ha egy ilyen szabályzat konfigurálva van, akkor a szolgáltatásnevek létrehozására jogosult felhasználókat is be kell vonni.

- Az Azure Key Vaulthoz való hozzáférés az Azure RBAC-vel vagy hozzáférési szabályzatokkal engedélyezhető. Amikor hozzáférést ad egy kulcstartóhoz, mindenképpen használja a kulcstartó aktív mechanizmusát.

- A Microsoft Entra-alkalmazások regisztrációja rendelkezik egy alkalmazásazonosítóval (ügyfél-azonosítóval). Amikor az alkalmazás telepítve van a bérlőben, létrejön egy szolgáltatásnév. A szolgáltatásnév ugyanazzal az alkalmazásazonosítóval rendelkezik, mint az alkalmazásregisztráció, de saját objektumazonosítót hoz létre. Ha engedélyezi az alkalmazás számára az erőforrásokhoz való hozzáférést, előfordulhat, hogy a szolgáltatásnevet

NamevagyObjectIDa tulajdonságot kell használnia.

3. fázis – A szolgáltató az ügyfél által felügyelt kulccsal titkosítja az Azure-erőforrások adatait

Az 1. és a 2. fázis befejeződése után a szolgáltató konfigurálhatja az Azure-erőforrás titkosítását az ügyfél bérlőjében lévő kulccsal és kulcstartóval, valamint az ISV bérlőjében lévő Azure-erőforrással. A szolgáltató konfigurálhatja a bérlők közötti ügyfél által felügyelt kulcsokat az adott Azure-erőforrás által támogatott ügyféleszközökkel, ARM-sablonnal vagy a REST API-val.

Bérlők közötti ügyfél által felügyelt kulcsok konfigurálása

Ez a szakasz bemutatja, hogyan konfigurálhat bérlők közötti ügyfél által felügyelt kulcsokat (CMK), és hogyan titkosíthatja az ügyféladatokat. Megtudhatja, hogyan titkosíthatja a Bérlő1 erőforrás ügyféladatait a Bérlő2 kulcstartójában tárolt CMK használatával. Használhatja az Azure Portalt, az Azure PowerShellt vagy az Azure CLI-t.

Jelentkezzen be az Azure Portalra , és kövesse az alábbi lépéseket.

A szolgáltató identitásokat konfigurál

A következő lépéseket a szolgáltató hajtja végre a szolgáltató bérlői bérlőjében1.

A szolgáltató létrehoz egy új több-bérlős alkalmazásregisztrációt

Létrehozhat egy új több-bérlős Microsoft Entra-alkalmazásregisztrációt, vagy elindíthat egy meglévő több-bérlős alkalmazásregisztrációt. Ha egy meglévő alkalmazásregisztrációval kezdődik, jegyezze fel az alkalmazás alkalmazásazonosítóját (ügyfélazonosítóját).

Új regisztráció létrehozása:

Keresse meg a Microsoft Entra-azonosítót a keresőmezőben. Keresse meg és válassza ki a Microsoft Entra ID bővítményt .

A bal oldali panelen válassza a Alkalmazásregisztrációk kezelése > lehetőséget.

Válassza az + Új regisztráció lehetőséget.

Adja meg az alkalmazásregisztráció nevét, és válassza a Fiók lehetőséget bármely szervezeti könyvtárban (Bármely Microsoft Entra-címtár – Több-bérlő).

Válassza ki a pénztárgépet.

Jegyezze fel az alkalmazás ApplicationId/ClientId azonosítóját .

A szolgáltató létrehoz egy felhasználó által hozzárendelt felügyelt identitást

Hozzon létre egy felhasználó által hozzárendelt felügyelt identitást, amelyet összevont identitás-hitelesítő adatként szeretne használni.

Felügyelt identitások keresése a keresőmezőben. Keresse meg és válassza ki a Felügyelt identitások bővítményt .

Válassza a +Létrehozás lehetőséget.

Adja meg a felügyelt identitás erőforráscsoportját, régióját és nevét.

Válassza az Áttekintés + létrehozás lehetőséget.

Sikeres üzembe helyezés esetén jegyezze fel a felhasználó által hozzárendelt felügyelt identitás Azure ResourceId azonosítóját, amely a Tulajdonságok területen érhető el. Példa:

/subscriptions/tttttttt-0000-tttt-0000-tttt0000tttt/resourcegroups/XTCMKDemo/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ConsotoCMKDemoUA

A szolgáltató összevont hitelesítő adatként konfigurálja a felhasználó által hozzárendelt felügyelt identitást az alkalmazásban

Konfiguráljon egy felhasználó által hozzárendelt felügyelt identitást összevont identitás hitelesítő adatként az alkalmazásban, hogy megszemélyesítse az alkalmazás identitását.

Keresse meg a Microsoft Entra-azonosítót > az alkalmazás Alkalmazásregisztrációk>.

Válassza a Tanúsítványok > titkos kulcsok lehetőséget.

Válassza ki az összevont hitelesítő adatokat.

Válassza a + Hitelesítő adatok hozzáadása lehetőséget.

Az összevont hitelesítőadat-forgatókönyvben válassza az Ügyfél által kezelt kulcsok lehetőséget.

Kattintson a Felügyelt identitás kiválasztása elemre. A panelen válassza ki az előfizetést. A Felügyelt identitás csoportban válassza a felhasználó által hozzárendelt felügyelt identitást. A Kijelölés mezőben keresse meg a korábban létrehozott felügyelt identitást, majd kattintson a Kijelölés gombra a panel alján.

A Hitelesítő adatok csoportban adja meg a hitelesítő adatok nevét és opcionális leírását, majd válassza a Hozzáadás lehetőséget.

A szolgáltató megosztja az alkalmazásazonosítót az ügyféllel

Keresse meg a több-bérlős alkalmazás alkalmazásazonosítóját (ügyfélazonosítóját), és ossza meg az ügyféllel.

Az ügyfél hozzáférést biztosít a szolgáltató alkalmazásának a kulcshoz a kulcstartóban

Az ügyfél a következő lépéseket hajtja végre az ügyfél bérlői bérlőjében2. Az ügyfél használhatja az Azure Portalt, az Azure PowerShellt vagy az Azure CLI-t.

A lépéseket végrehajtó felhasználónak olyan kiemelt szerepkörrel rendelkező rendszergazdának kell lennie, mint például az alkalmazásadminisztrátor, a felhőalkalmazás-rendszergazda vagy a globális rendszergazda.

Jelentkezzen be az Azure Portalra , és kövesse az alábbi lépéseket.

Az ügyfél telepíti a szolgáltatói alkalmazást az ügyfélbérlében

A szolgáltató regisztrált alkalmazásának az ügyfél bérlőjében való telepítéséhez létre kell hoznia egy egyszerű szolgáltatást a regisztrált alkalmazás alkalmazásazonosítójával. A szolgáltatásnevet az alábbi módokon hozhatja létre:

- A szolgáltatásnév manuális létrehozásához használja a Microsoft Graphot, a Microsoft Graph PowerShellt, az Azure PowerShellt vagy az Azure CLI-t .

- Hozzon létre egy rendszergazdai hozzájárulási URL-címet , és adjon bérlői szintű hozzájárulást a szolgáltatásnév létrehozásához. Meg kell adnia nekik az AppId azonosítót.

Az ügyfél létrehoz egy kulcstartót

A kulcstartó létrehozásához a felhasználó fiókjához hozzá kell rendelni a Key Vault közreműködői szerepkörét, vagy egy olyan szerepkört, amely lehetővé teszi a kulcstartó létrehozását.

Az Azure Portal menüjében vagy a Kezdőlapon válassza az + Erőforrás létrehozása lehetőséget. A Keresőmezőbe írja be a Kulcstartókat. Az eredmények listájában válassza a Kulcstartók lehetőséget. A Kulcstartók lapon válassza a Létrehozás lehetőséget.

Az Alapszintű beállítások lapon válasszon egy előfizetést. Az Erőforráscsoport területen válassza az Új létrehozása lehetőséget, és adjon meg egy erőforráscsoportnevet.

Adjon meg egy egyedi nevet a kulcstartónak.

Válasszon régiót és tarifacsomagot.

Engedélyezze a kiürítés elleni védelmet az új kulcstartóhoz.

Az Hozzáférési szabályzat lapon válassza az Azure szerepköralapú hozzáférés-vezérlését az engedélymodellhez.

Válassza a Véleményezés + létrehozás , majd a Létrehozás lehetőséget.

Jegyezze fel a kulcstartó nevét és a kulcstartóhoz hozzáférő URI-alkalmazásoknak ezt az URI-t.

További információ: Rövid útmutató – Azure Key Vault létrehozása az Azure Portallal.

Az ügyfél Key Vault crypto officer szerepkört rendel egy felhasználói fiókhoz

Ez a lépés biztosítja, hogy titkosítási kulcsokat hozzon létre.

- Lépjen a kulcstartóra, és válassza a Hozzáférés-vezérlés (IAM) lehetőséget a bal oldali panelen.

- Az erőforráshoz való hozzáférés biztosítása csoportban válassza a Szerepkör-hozzárendelés hozzáadása lehetőséget.

- Keresse meg és válassza ki a Key Vault titkosítási tisztviselőjét.

- A Tagok területen válassza a Felhasználó, csoport vagy szolgáltatásnév lehetőséget.

- Válassza a Tagok lehetőséget, és keresse meg a felhasználói fiókját.

- Válassza az Áttekintés + hozzárendelés fület.

Az ügyfél létrehoz egy titkosítási kulcsot

A titkosítási kulcs létrehozásához a felhasználó fiókjához hozzá kell rendelni a Key Vault titkosítási tisztviselői szerepkört, vagy egy kulcs létrehozását lehetővé tevő másik szerepkört.

- A Key Vault tulajdonságai lapon válassza a Kulcsok lehetőséget.

- Válassza a Generálás/importálás lehetőséget.

- A Kulcs létrehozása képernyőn adja meg a kulcs nevét. A többi értéket hagyja az alapértelmezett értéken.

- Válassza a Létrehozás lehetőséget.

- Másolja ki a kulcs URI-jának másolatát.

Az ügyfél hozzáférést biztosít a szolgáltatói alkalmazásnak a kulcstartóhoz

Rendelje hozzá az Azure RBAC-szerepkör Key Vault titkosítási szolgáltatástitkosítási felhasználóját a szolgáltató regisztrált alkalmazásához, hogy hozzáférhessen a kulcstartóhoz.

- Lépjen a kulcstartóra, és válassza a Hozzáférés-vezérlés (IAM) lehetőséget a bal oldali panelen.

- Az erőforráshoz való hozzáférés biztosítása csoportban válassza a Szerepkör-hozzárendelés hozzáadása lehetőséget.

- Keresse meg és válassza ki a Key Vault titkosítási szolgáltatás titkosítási felhasználójának nevét.

- A Tagok területen válassza a Felhasználó, csoport vagy szolgáltatásnév lehetőséget.

- Válassza a Tagok lehetőséget, és keresse meg a szolgáltatótól telepített alkalmazás nevét.

- Válassza az Áttekintés + hozzárendelés fület.

Mostantól konfigurálhatja az ügyfél által kezelt kulcsokat a key vault URI-val és kulccsal.

Lemeztitkosítási csoport létrehozása

Most, hogy létrehozta az Azure Key Vaultot, és elvégezte a szükséges Microsoft Entra-konfigurációkat, helyezzen üzembe egy lemeztitkosítási csoportot úgy, hogy a bérlők között működjön, és társítsa a kulcstartóban lévő kulccsal. Ezt az Azure Portal, az Azure PowerShell vagy az Azure CLI használatával teheti meg. ARM-sablont vagy REST API-t is használhat.

Az Azure Portal használatához jelentkezzen be a portálra, és kövesse az alábbi lépéseket.

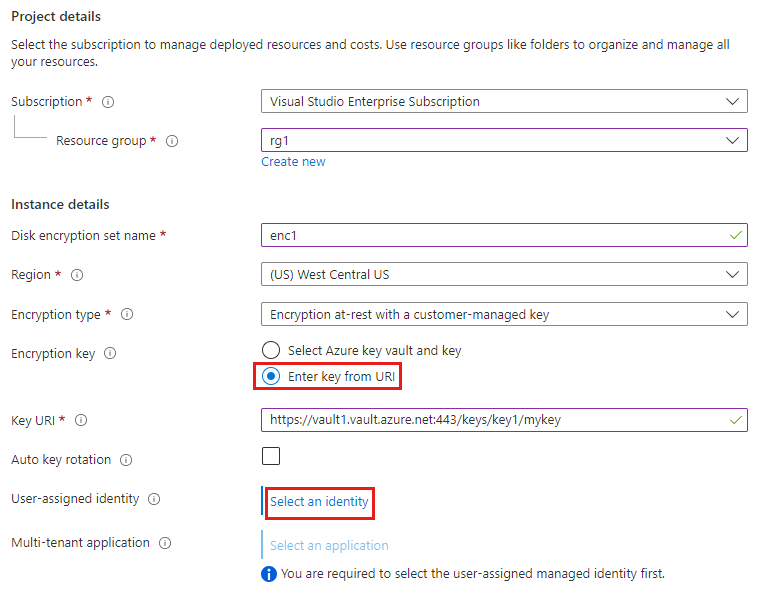

Válassza az + Erőforrás létrehozása lehetőséget, keresse meg a Lemeztitkosítási csoportot, és válassza a Lemeztitkosítási csoport létrehozása lehetőséget>.

A Project részletei csoportban válassza ki azt az előfizetést és erőforráscsoportot, amelyben létre szeretné hozni a lemeztitkosítási csoportot.

A Példány részletei csoportban adja meg a lemeztitkosítási csoport nevét.

Válassza ki azt a régiót , amelyben létre kívánja hozni a lemeztitkosítási csoportot.

Titkosítási típus esetén válassza a Inaktív titkosítás lehetőséget egy ügyfél által felügyelt kulccsal.

A Titkosítási kulcs területen válassza az Enter billentyűt az URI rádiógombból, majd adja meg az ügyfél bérlőjében létrehozott kulcs URI-kulcsát.

A Felhasználó által hozzárendelt identitás csoportban válassza az Identitás kiválasztása lehetőséget.

Válassza ki azt a felhasználó által hozzárendelt felügyelt identitást, amelyet korábban az ISV bérlőjében hozott létre, majd válassza a Hozzáadás lehetőséget.

A Több-bérlős alkalmazás területen válassza az Alkalmazás kiválasztása lehetőséget.

Válassza ki azt a több-bérlős regisztrált alkalmazást, amelyet korábban az ISV bérlőjében hozott létre, majd kattintson a Kiválasztás gombra.

Válassza az Áttekintés + létrehozás lehetőséget.

ARM-sablon használata

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"desname": {

"defaultValue": "<Enter ISV disk encryption set name>",

"type": "String"

},

"region": {

"defaultValue": "WestCentralUS",

"type": "String"

},

"userassignedmicmk": {

"defaultValue": "/subscriptions/<Enter ISV Subscription Id>/resourceGroups/<Enter ISV resource group name>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<Enter ISV User Assigned Identity Name>",

"type": "String"

},

"cmkfederatedclientId": {

"defaultValue": "<Enter ISV Multi-Tenant App Id>",

"type": "String"

},

"keyVaultURL": {

"defaultValue": "<Enter Client Key URL>",

"type": "String"

},

"encryptionType": {

"defaultValue": "EncryptionAtRestWithCustomerKey",

"type": "String"

}

},

"variables": {},

"resources": [

{

"type": "Microsoft.Compute/diskEncryptionSets",

"apiVersion": "2021-12-01",

"name": "[parameters('desname')]",

"location": "[parameters('region')]",

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"[parameters('userassignedmicmk')]": {}

}

},

"properties": {

"activeKey": {

"keyUrl": "[parameters('keyVaultURL')]"

},

"federatedClientId": "[parameters('cmkfederatedclientId')]",

"encryptionType": "[parameters('encryptionType')]"

}

}

]

}

A REST API használata

Használjon tulajdonosi jogkivonatot engedélyezési fejlécként és alkalmazás/JSON tartalomtípusként a BODY-ben. (Hálózati lap, szűrés a management.azure-ra, miközben bármilyen ARM-kérést hajt végre a portálon.)

PUT https://management.azure.com/subscriptions/<Enter ISV Subscription Id>/resourceGroups/<Enter ISV Resource Group Name>/providers/Microsoft.Compute/diskEncryptionSets/<Enter ISV Disk Encryption Set Name>?api-version=2021-12-01

Authorization: Bearer ...

Content-Type: application/json

{

"name": "<Enter ISV disk encryption set name>",

"id": "/subscriptions/<Enter ISV Subscription Id>/resourceGroups/<Enter ISV resource group name>/providers/Microsoft.Compute/diskEncryptionSets/<Enter ISV disk encryption set name>/",

"type": "Microsoft.Compute/diskEncryptionSets",

"location": "westcentralus",

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"/subscriptions/<Enter ISV Subscription Id>/resourceGroups/<Enter ISV resource group name>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<Enter ISV User Assigned Identity Name>

": {}

}

},

"properties": {

"activeKey": {

"keyUrl": "<Enter Client Key URL>"

},

"encryptionType": "EncryptionAtRestWithCustomerKey",

"federatedClientId": "<Enter ISV Multi-Tenant App Id>"

}

}

Következő lépések

Lásd még: