Az ügyfél által felügyelt kulcsok jelenleg a következő korlátozásokkal rendelkeznek:

- Ha ez a funkció növekményes pillanatképeket tartalmazó lemezek esetében engedélyezve van, akkor nem tiltható le a lemezen vagy a pillanatképeken.

Ennek megkerüléséhez másolja az összes adatot egy teljesen más felügyelt lemezre, amely nem ügyfél által felügyelt kulcsokat használ. Ezt az Azure CLI-vel vagy az Azure PowerShell-modullal teheti meg.

- Csak a 2048 bites, 3072 bites és 4096 bites szoftver- és HSM RSA-kulcsok támogatottak, más kulcsok és méretek nélkül.

- Csak ultralemezekhez és prémium SSD v2-lemezekhez:

- A kiszolgálóoldali titkosítással és az ügyfél által felügyelt kulcsokkal titkosított lemezekről létrehozott pillanatképeket ugyanazokkal az ügyfél által felügyelt kulcsokkal kell titkosítani.

- A felhasználó által hozzárendelt felügyelt identitások nem támogatottak az ügyfelek által felügyelt kulcsokkal titkosított Ultra Disks és Premium SSD v2 lemezek esetében.

- Az Azure Government vagy az Azure China jelenleg nem támogatott.

- Az ügyfél által felügyelt kulcsokhoz (lemeztitkosítási csoportokhoz, virtuális gépekhez, lemezekhez és pillanatképekhez) kapcsolódó legtöbb erőforrásnak ugyanabban az előfizetésben és régióban kell lennie.

- Az Azure Key Vaultok egy másik előfizetésből is használhatók, de ugyanabban a régióban kell lenniük, mint a lemeztitkosítási csoportnak. Előzetes verzióként különböző Microsoft Entra-bérlők Azure Key Vaultjait használhatja.

- Az ügyfél által felügyelt kulcsokkal titkosított lemezek csak akkor léphetnek át egy másik erőforráscsoportba, ha a hozzájuk csatolt virtuális gép felszabadítva van.

- Az ügyfél által felügyelt kulcsokkal titkosított lemezek, pillanatképek és képek nem helyezhetők át az előfizetések között.

- Az Azure Disk Encryption használatával jelenleg vagy korábban titkosított felügyelt lemezek nem titkosíthatók ügyfél által felügyelt kulcsokkal.

- Előfizetésenként régiónként legfeljebb 5000 lemeztitkosítási csoport hozható létre.

- Az ügyfél által felügyelt kulcsok megosztott képtárakkal való használatával kapcsolatos információkért lásd : Előzetes verzió: Ügyfél által felügyelt kulcsok használata a képek titkosításához.

Az alábbi szakaszok az ügyfél által felügyelt kulcsok felügyelt lemezekhez való engedélyezését és használatát ismertetik:

A lemezek ügyfél által felügyelt kulcsainak beállításához adott sorrendben kell létrehoznia az erőforrásokat, ha első alkalommal végzi el. Először létre kell hoznia és be kell állítania egy Azure Key Vaultot.

Az Azure Key Vault beállítása

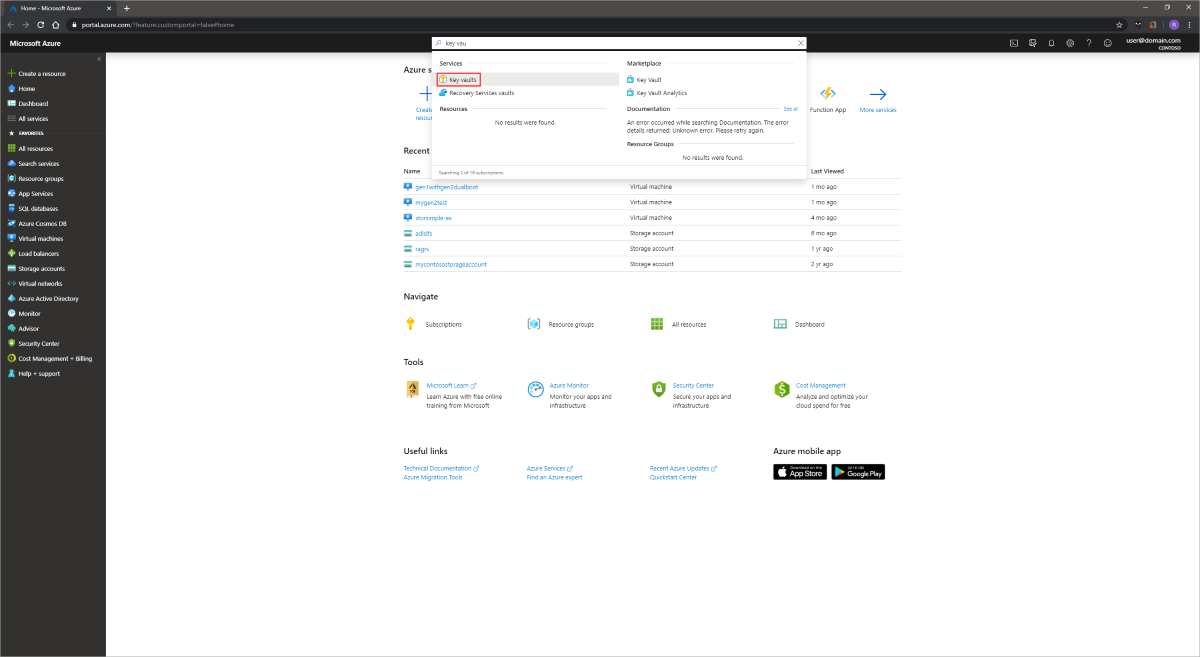

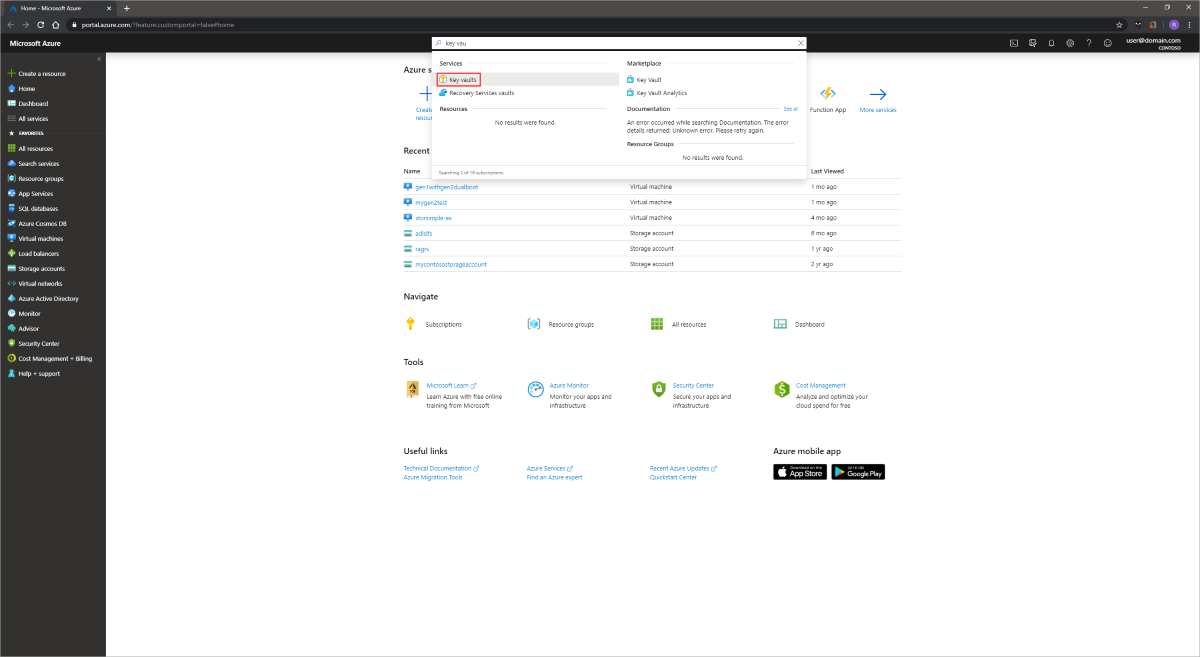

Jelentkezzen be az Azure Portalra.

Keresse meg és válassza ki a Key Vaultokat.

Fontos

A sikeres üzembe helyezéshez a lemeztitkosítási csoportnak, a virtuális gépnek, a lemezeknek és a pillanatképeknek ugyanabban a régióban és előfizetésben kell lenniük. Az Azure Key Vaultok más előfizetésből is használhatók, de ugyanabban a régióban és bérlőben kell lenniük, mint a lemeztitkosítási csoport.

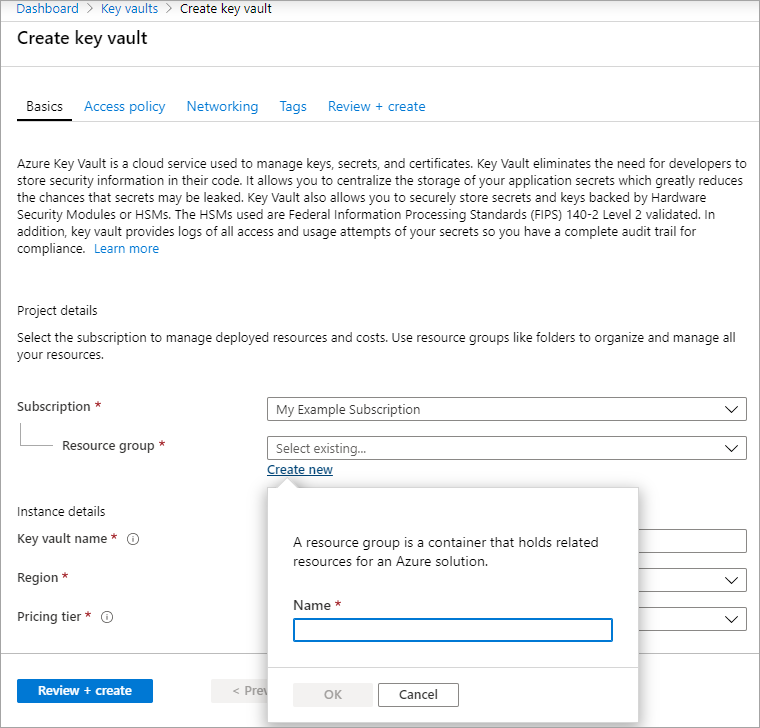

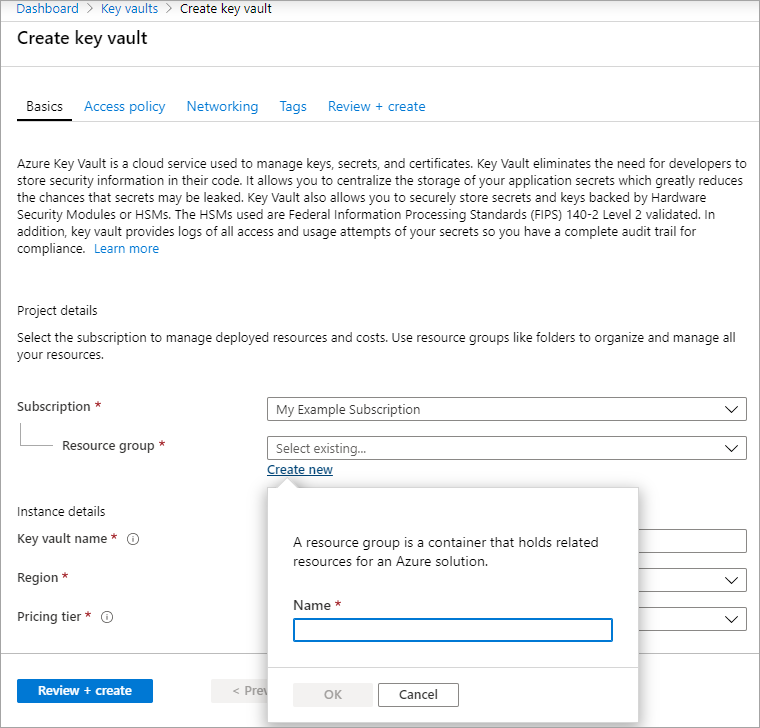

Új Key Vault létrehozásához válassza a +Létrehozás lehetőséget.

Új erőforráscsoport létrehozása.

Adja meg a kulcstartó nevét, válasszon ki egy régiót, és válasszon egy tarifacsomagot.

Feljegyzés

A Key Vault-példány létrehozásakor engedélyeznie kell a helyreállítható törlési és törlési védelmet. A helyreállítható törlés biztosítja, hogy a Key Vault egy adott megőrzési időszakra (alapértelmezés szerint 90 napos) törölt kulcsot tároljon. A törlés elleni védelem biztosítja, hogy a törölt kulcsok nem törölhetők véglegesen, amíg a megőrzési időszak el nem telik. Ezek a beállítások védelmet nyújtanak a véletlen törlés miatti adatvesztéstől. Ezek a beállítások kötelezőek, ha key vaultot használnak a felügyelt lemezek titkosításához.

Válassza a Véleményezés + Létrehozás lehetőséget, ellenőrizze a lehetőségeket, majd válassza a Létrehozás lehetőséget.

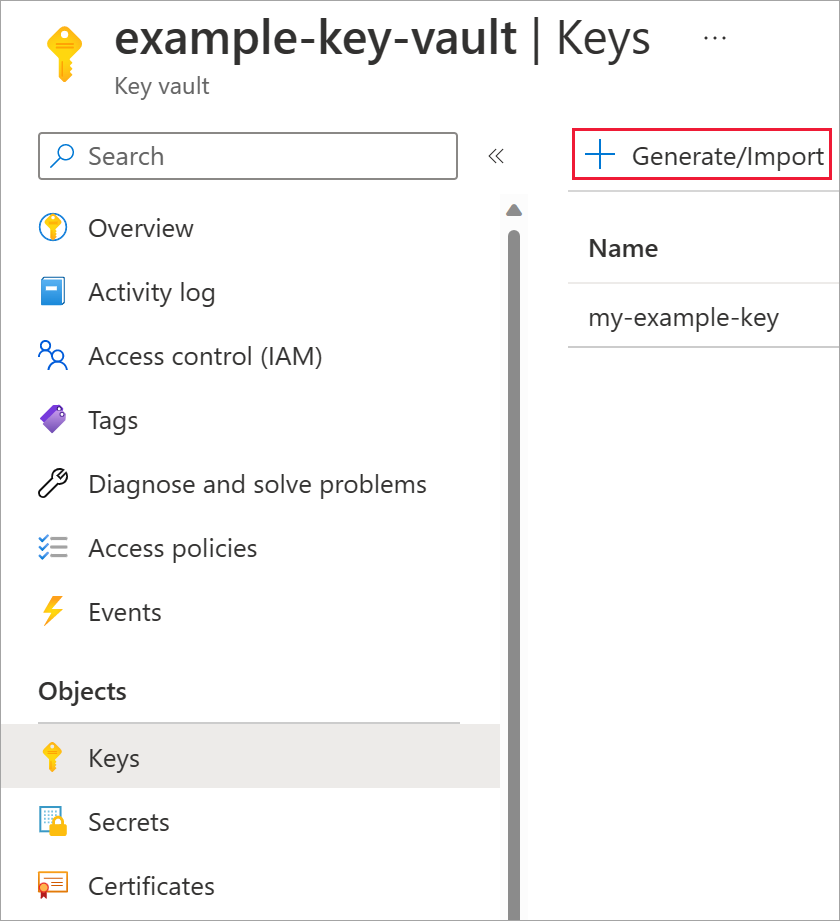

Ha a kulcstartó üzembe helyezése befejeződött, jelölje ki.

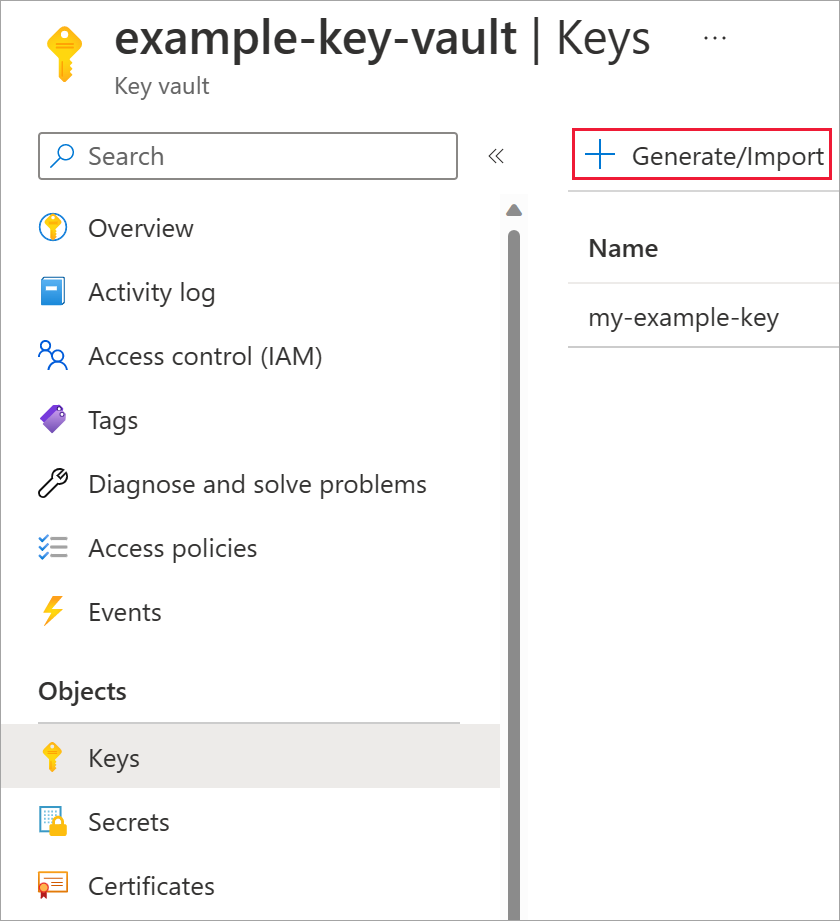

Az Objektumok területen válassza a Kulcsok lehetőséget.

Válassza a Generálás/importálás lehetőséget.

Hagyja a kulcstípust RSA- és RSA-kulcsméretre 2048-ra.

Töltse ki a többi kijelölést tetszés szerint, majd válassza a Létrehozás lehetőséget.

Azure RBAC-szerepkör hozzáadása

Most, hogy létrehozta az Azure Key Vaultot és egy kulcsot, hozzá kell adnia egy Azure RBAC-szerepkört, hogy az Azure-kulcstartót a lemeztitkosítási csoporttal együtt használhassa.

- Válassza a Hozzáférés-vezérlés (IAM) lehetőséget, és adjon hozzá egy szerepkört.

- Adja hozzá a Key Vault rendszergazdai, tulajdonosi vagy közreműködői szerepkörét.

A lemeztitkosítási csoport beállítása

Keresse meg a lemeztitkosítási csoportokat , és jelölje ki.

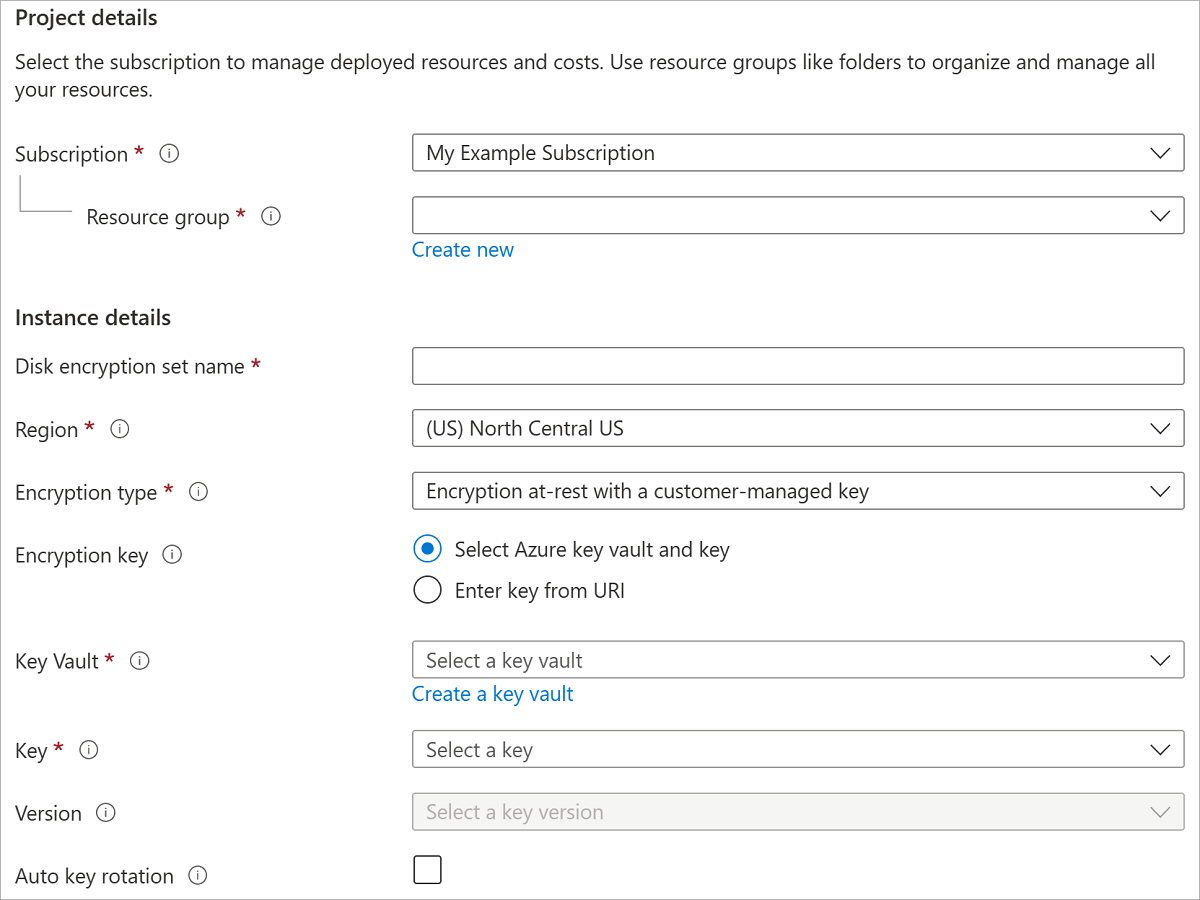

A Lemeztitkosítási csoportok panelen válassza a +Létrehozás lehetőséget.

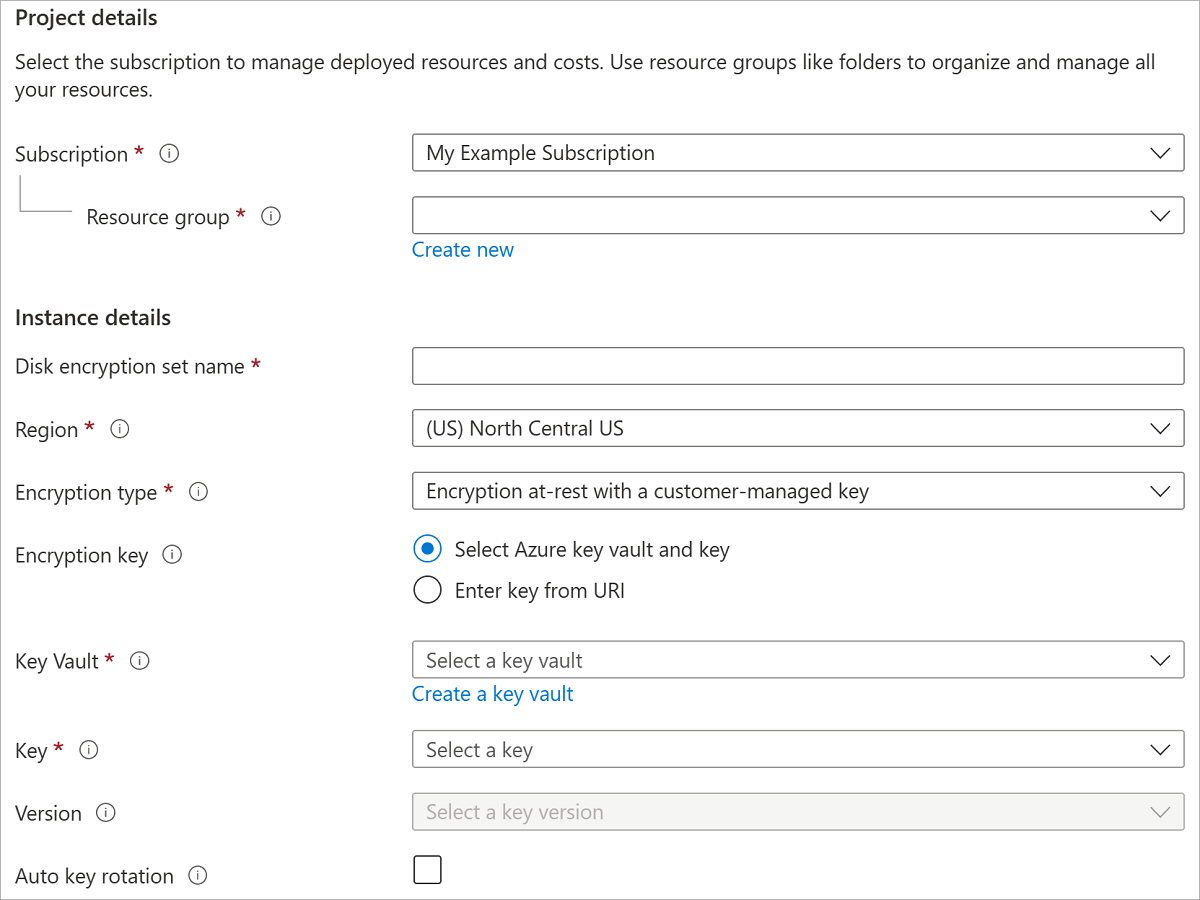

Válassza ki az erőforráscsoportot, nevezze el a titkosítási csoportot, és válassza ki ugyanazt a régiót, mint a kulcstartó.

Titkosítási típus esetén válassza a Inaktív titkosítás lehetőséget egy ügyfél által felügyelt kulccsal.

Feljegyzés

Miután létrehozott egy lemeztitkosítási csoportot egy adott titkosítási típussal, az nem módosítható. Ha más titkosítási típust szeretne használni, létre kell hoznia egy új lemeztitkosítási csoportot.

Győződjön meg arról, hogy az Azure Key Vault és a key kiválasztása be van jelölve.

Válassza ki a korábban létrehozott kulcstartót és kulcsot, valamint a verziót.

Ha engedélyezni szeretné az ügyfél által kezelt kulcsok automatikus elforgatását, válassza az Automatikus kulcsváltás lehetőséget.

Válassza az Áttekintés és létrehozás, majd a Létrehozás lehetőséget.

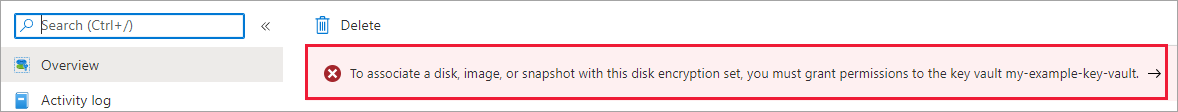

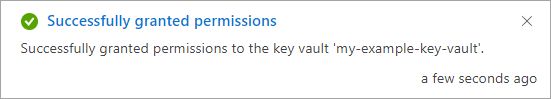

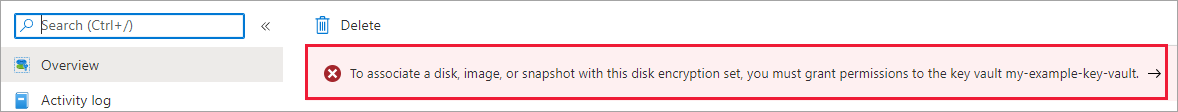

Az üzembe helyezés után keresse meg a lemeztitkosítási csoportot, és válassza ki a megjelenített riasztást.

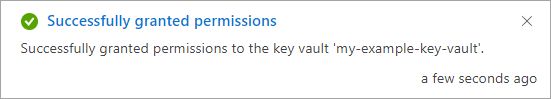

Ez engedélyeket ad a kulcstartónak a lemeztitkosítási csoport számára.

Virtuális gép üzembe helyezése

Most, hogy létrehozta és beállította a kulcstartót és a lemeztitkosítási csoportot, üzembe helyezhet egy virtuális gépet a titkosítás használatával.

A virtuális gép üzembe helyezési folyamata hasonló a szokásos üzembehelyezési folyamathoz, az egyetlen különbség az, hogy a virtuális gépet ugyanabban a régióban kell üzembe helyeznie, mint a többi erőforrás, és ön egy ügyfél által felügyelt kulcsot használ.