Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

A következőkre vonatkozik: ✔️ Linux rendszerű virtuális gépek ✔️ Windows rendszerű virtuális gépekre

Amikor engedélyezi a titkosítást a gazdagépen, a virtuális gép gazdagépén tárolt adatok inaktív állapotban titkosítva lesznek, és titkosítva kerülnek továbbításra a Tárhely szolgáltatáshoz. A gazdagépen történő titkosítással és más felügyelt lemeztitkosítási típusokkal kapcsolatos elméleti információkért lásd: Titkosítás a gazdagépen – A virtuálisgép-adatok végpontok közötti titkosítása.

Az ideiglenes lemezek és a rövid élettartamú operációsrendszer-lemezek inaktív állapotban, ügyfél által felügyelt vagy platform által felügyelt kulcsokkal vannak titkosítva attól függően, hogy mit választ az operációsrendszer-lemez lemeztitkosítási típusaként. Az operációs rendszer és az adatlemez-gyorsítótárak inaktív állapotban vannak titkosítva az ügyfél által felügyelt vagy platform által felügyelt kulcsokkal, attól függően, hogy mit választ lemeztitkosítási típusként. Ha például egy lemez ügyfél által felügyelt kulcsokkal van titkosítva, akkor a lemez gyorsítótára ügyfél által felügyelt kulcsokkal van titkosítva, és ha a lemez platform által felügyelt kulcsokkal van titkosítva, akkor a lemez gyorsítótára platform által felügyelt kulcsokkal lesz titkosítva.

Korlátozások

- Nem engedélyezhető olyan virtuális gépeken vagy virtuálisgép-méretezési csoportokon, amelyeken jelenleg vagy korábban már engedélyezve volt az Azure Disk Encryption.

- Az Azure Lemeztitkosítás nem kapcsolható be olyan lemezeken, amelyeken a titkosítás a gazdagépen be van kapcsolva.

- A titkosítás a meglévő virtuálisgép-méretezési csoportokon engedélyezhető. A titkosítás engedélyezése után létrehozott új virtuális gépek azonban automatikusan titkosítva lesznek.

- A meglévő virtuális gépeket le kell állítani és újra kell indítani, hogy titkosítva legyenek.

A következő korlátozások csak az Ultra Disksre és a Premium SSD v2-re vonatkoznak:

- Az 512e szektorméretet használó lemezeket 2023.05.13. után kell létrehozni.

- Ha a lemez ezen dátum előtt lett létrehozva, készítsen pillanatképet a lemezről, és hozzon létre egy új lemezt a pillanatkép használatával.

Támogatott virtuálisgép-méretek

Az örökölt virtuálisgép-méretek nem támogatottak. A támogatott virtuálisgép-méretek listáját az Azure PowerShell-modul vagy az Azure CLI használatával találja meg.

Előfeltételek

Engedélyeznie kell a funkciót az előfizetéséhez, mielőtt titkosítást használhat a gazdagépnél egy virtuális géphez vagy virtuálisgép-méretezési csoporthoz. Az alábbi lépésekkel engedélyezheti a funkciót az előfizetéséhez:

Azure Portal: Válassza ki a Cloud Shell ikont az Azure Portalon:

A következő parancsot hajtsa végre, hogy a környezet aktuális előfizetésre legyen beállítva.

Set-AzContext -SubscriptionId "<yourSubIDHere>"A következő parancs végrehajtásával regisztrálhatja a funkciót az előfizetéséhez

Register-AzProviderFeature -FeatureName "EncryptionAtHost" -ProviderNamespace "Microsoft.Compute"A funkció kipróbálása előtt győződjön meg arról, hogy a regisztrációs állapot regisztrálva van (a regisztráció eltarthat néhány percig) az alábbi paranccsal.

Get-AzProviderFeature -FeatureName "EncryptionAtHost" -ProviderNamespace "Microsoft.Compute"

Virtuális gép üzembe helyezése platform által felügyelt kulcsokkal

Jelentkezzen be az Azure Portalra.

Keressen rá a virtuális gépekre, és válassza a + Létrehozás lehetőséget a virtuális gép létrehozásához.

Válasszon ki egy megfelelő régiót és egy támogatott virtuálisgép-méretet.

Töltse ki tetszés szerint az Alapszintű panel többi értékét, majd lépjen a Lemezek panelre.

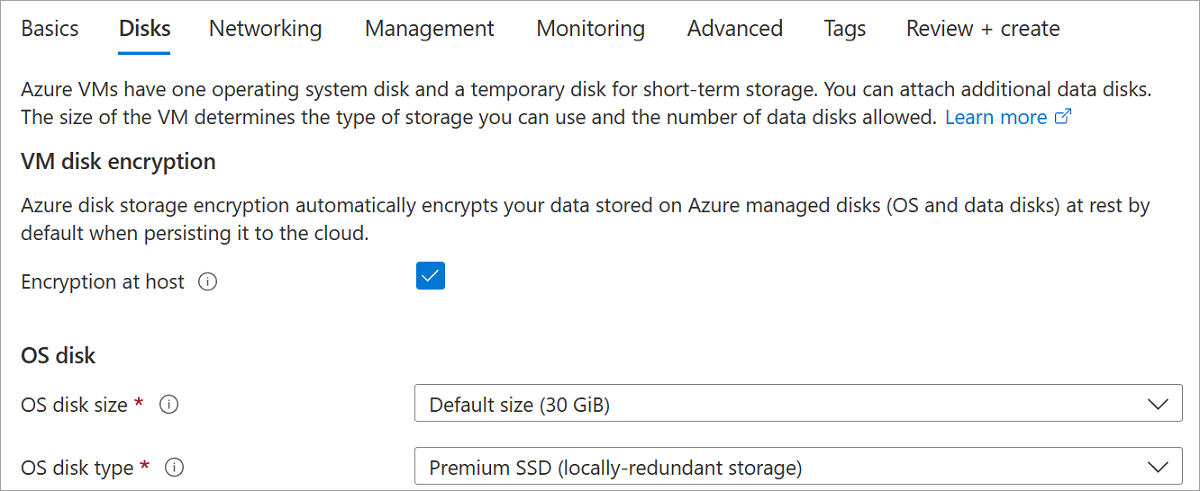

A Lemezek panelen válassza a titkosítás a gazdagépen lehetőséget.

Végezze el a többi kijelölést tetszés szerint.

A virtuális gép üzembe helyezési folyamatának további részében válasszon a környezetének megfelelő beállítások közül, és fejezze be az üzembe helyezést.

Ön most üzembe helyezett egy virtuális gépet, amelyen a titkosítás a gazdagép szinten engedélyezve van, és a lemez gyorsítótára platform által felügyelt kulcsokkal titkosítva van.

Virtuális gép üzembe helyezése ügyfél által felügyelt kulcsokkal

Másik lehetőségként használhatja az ügyfél által felügyelt kulcsokat a lemezgyorsítótárak titkosításához.

Azure Key Vault- és lemeztitkosítási csoport létrehozása

Ha a funkció engedélyezve van, be kell állítania egy Azure Key Vaultot és egy lemeztitkosítási csoportot, ha még nem tette meg.

A lemezek ügyfél által felügyelt kulcsainak beállításához bizonyos sorrendben kell létrehoznia az erőforrásokat, ha ez az első alkalom, hogy ezt végzi. Először létre kell hoznia és be kell állítania egy Azure Key Vaultot.

Az Azure Key Vault beállítása

Jelentkezzen be az Azure Portalra.

Keresse meg és válassza ki a Key Vaultokat.

Fontos

A sikeres üzembe helyezéshez a lemeztitkosítási csoportnak, a virtuális gépnek, a lemezeknek és a pillanatképeknek ugyanabban a régióban és előfizetésben kell lenniük. Az Azure Key Vaultok más előfizetésből is használhatók, de ugyanabban a régióban és bérlői egységben kell lenniük, mint a lemeztitkosítási készlet.

Új Key Vault létrehozásához válassza +Létrehozás lehetőséget.

Új erőforráscsoport létrehozása.

Adja meg a kulcstartó nevét, válasszon ki egy régiót, és válasszon egy tarifacsomagot.

Feljegyzés

A Key Vault példány létrehozásakor engedélyezni kell a puha törlést és a tisztítás elleni védelmet. A helyreállítható törlés biztosítja, hogy a Key Vault egy adott megőrzési időszakra (alapértelmezés szerint 90 napos) törölt kulcsot tároljon. A törlés elleni védelem biztosítja, hogy a törölt kulcsok nem törölhetők véglegesen, amíg a megőrzési időszak el nem telik. Ezek a beállítások védelmet nyújtanak a véletlen törlés miatti adatvesztéstől. Ezek a beállítások kötelezőek, ha key vaultot használnak a felügyelt lemezek titkosításához.

Válassza a Véleményezés + Létrehozás lehetőséget, ellenőrizze a lehetőségeket, majd válassza a Létrehozás lehetőséget.

Miután a kulcstár üzembe helyezése befejeződött, jelölje ki.

Az Objektumok területen válassza a Kulcsok lehetőséget.

Válassza a Generálás/importálás lehetőséget.

Hagyja mind a kulcstípustRSA beállítva, mind az RSA kulcsméretet2048-ra.

Töltse ki a többi kijelölést tetszés szerint, majd válassza Létrehozás.

Azure RBAC-szerepkör hozzáadása

Most, hogy létrehozta az Azure Key Vaultot és egy kulcsot, hozzá kell adnia egy Azure RBAC-szerepkört, hogy az Azure-kulcstartót a lemeztitkosítási készlettel együtt használhassa.

- Válassza a Hozzáférés-vezérlés (IAM) lehetőséget, és adjon hozzá egy szerepkört.

- Adja hozzá a Key Vault rendszergazdai, tulajdonosi vagy közreműködői szerepkörét.

A lemeztitkosítási készlet beállítása

Keresse meg a lemeztitkosítási csoportokat , és jelölje ki.

A Lemeztitkosítási készletek panelen válassza a +Létrehozás lehetőséget.

Válassza ki az erőforráscsoportját, nevezze el a titkosítási készletet, és válassza ki ugyanazt a régiót, mint a kulcstárolója.

Titkosítási típus esetén válassza a Inaktív titkosítás lehetőséget egy ügyfél által felügyelt kulccsal.

Feljegyzés

Miután létrehozott egy lemeztitkosítási csoportot egy adott titkosítási típussal, az nem módosítható. Ha más titkosítási típust szeretne használni, létre kell hoznia egy új lemeztitkosítási csoportot.

Győződjön meg arról, hogy az Azure Key Vault és a kulcs ki van választva.

Válassza ki a korábban létrehozott kulcstartót és kulcsot, valamint a verziót.

Ha engedélyezni szeretné az ügyfél által kezelt kulcsok automatikus elforgatását, válassza az Automatikus kulcsváltás lehetőséget.

Válassza az Áttekintés és létrehozás, majd a Létrehozás lehetőséget.

Az üzembe helyezés után keresse meg a lemeztitkosítási csoportot, és válassza ki a megjelenített riasztást.

Ez engedélyeket ad a kulcstartó-tárolónak a lemeztitkosítási készlet számára.

Virtuális gép üzembe helyezése

Most, hogy beállított egy Azure Key Vault- és lemeztitkosítási csoportot, üzembe helyezhet egy virtuális gépet, és titkosítást használ a gazdagépen.

Jelentkezzen be az Azure Portalra.

Keressen rá a virtuális gépekre, és válassza a + Hozzáadás lehetőséget a virtuális gép létrehozásához.

Hozzon létre egy új virtuális gépet, válasszon ki egy megfelelő régiót és egy támogatott virtuálisgép-méretet.

Töltse ki tetszés szerint az Alapszintű panel többi értékét, majd lépjen a Lemezek panelre.

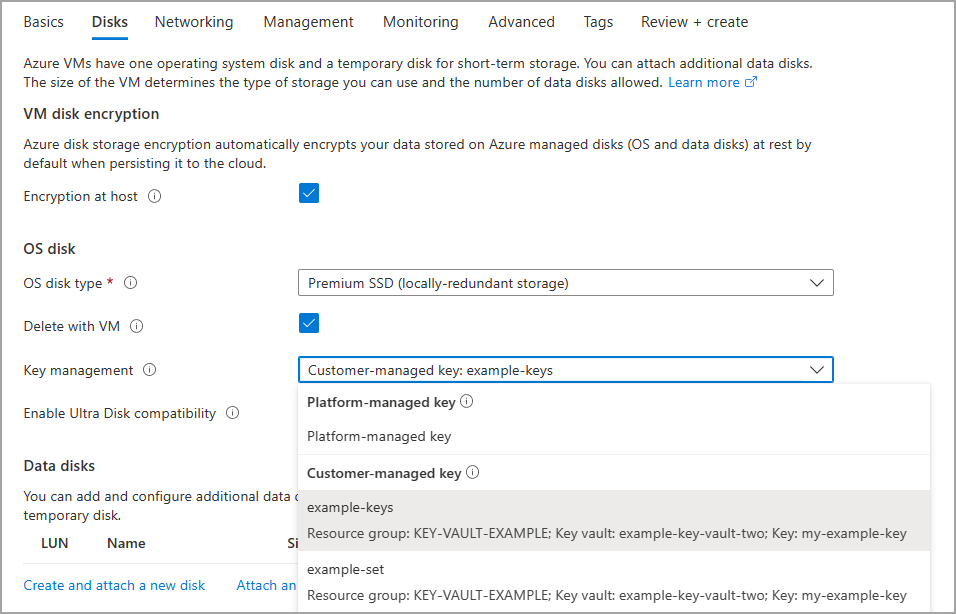

A Lemezek panelen válassza a titkosítás a gazdagépen lehetőséget.

Válassza a Kulcskezelés lehetőséget, és válasszon egyet az ügyfél által felügyelt kulcsok közül.

Végezze el a többi kijelölést tetszés szerint.

A virtuális gép üzembe helyezési folyamatának további részében válasszon a környezetének megfelelő beállítások közül, és fejezze be az üzembe helyezést.

Ön most üzembe helyezett egy virtuális gépet a gazdagépen engedélyezett titkosítással, amely az ügyfél által felügyelt kulcsokat használja.

Gazdagépalapú titkosítás letiltása

Először szerelje le a virtuális gépét, mert a gazdagépen a titkosítás nem tiltható le, amíg a virtuális gép le van állítva.

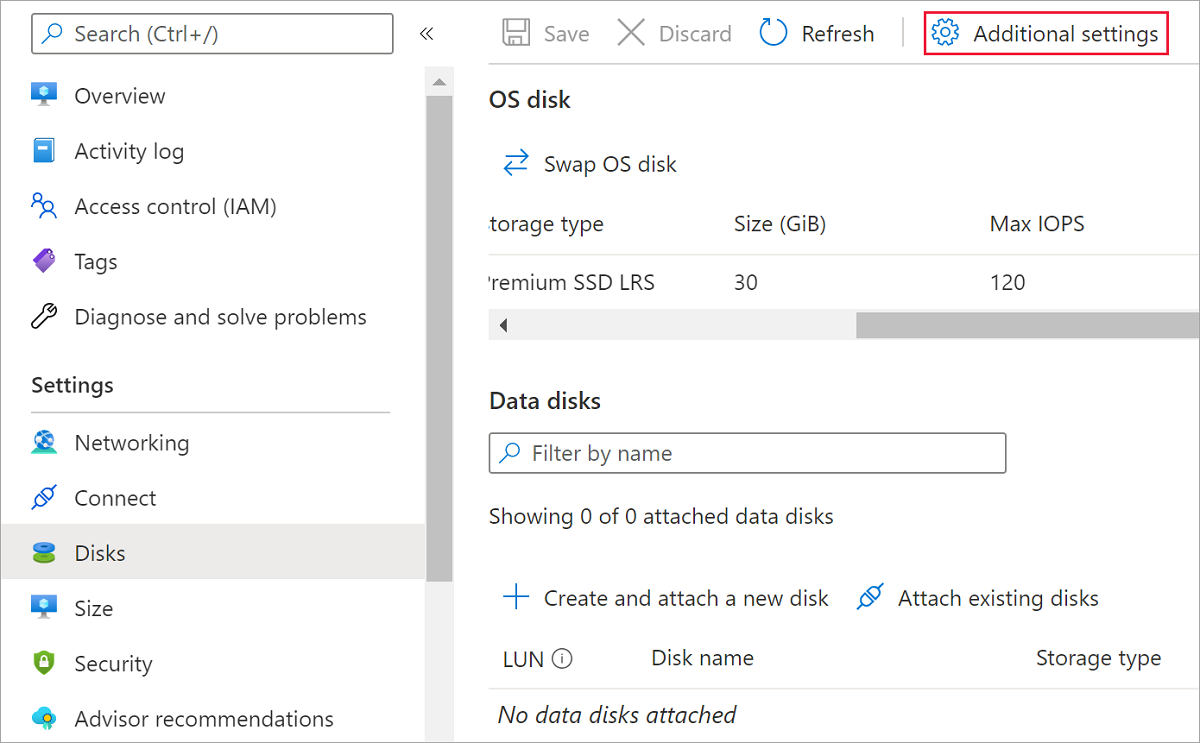

A virtuális gépen válassza a Lemezek , majd a További beállítások lehetőséget.

Válassza a Nem lehetőséget a titkosításhoz a gazdagépen, majd válassza a Mentés lehetőséget.