Az Azure Disk Storage kiszolgálóoldali titkosítása

A következőkre vonatkozik: ✔️ Linux rendszerű virtuális gépek ✔️ Windows rendszerű virtuális gépek Rugalmas méretezési ✔️ csoportok ✔️ Egységes méretezési csoportok

Az Azure-beli felügyelt lemezek többsége Azure Storage-titkosítással van titkosítva, amely kiszolgálóoldali titkosítást (SSE) használ az adatok védelmére, valamint a szervezeti biztonsági és megfelelőségi követelmények teljesítéséhez. Az Azure Storage-titkosítás alapértelmezés szerint automatikusan titkosítja az Azure által felügyelt lemezeken (operációs rendszereken és adatlemezeken) tárolt adatokat, amikor azokat a felhőben tárolja. A gazdagépen engedélyezett titkosítással rendelkező lemezek azonban nem az Azure Storage-on keresztül titkosítva lesznek. A gazdagépen engedélyezett titkosítással rendelkező lemezek esetében a virtuális gépet üzemeltető kiszolgáló biztosítja az adatok titkosítását, és hogy a titkosított adatok az Azure Storage-ba kerülnek.

Az Azure-beli felügyelt lemezeken lévő adatok transzparens módon, 256 bites AES-titkosítással titkosítva lesznek, amely az egyik legerősebb elérhető blokktitkosítás, és a FIPS 140-2 szabványnak megfelelő. Az Azure által felügyelt lemezek alapjául szolgáló titkosítási modulokkal kapcsolatos további információkért lásd : Cryptography API: Next Generation

Az Azure Storage-titkosítás nem befolyásolja a felügyelt lemezek teljesítményét, és nincs többletköltség. További információ az Azure Storage-titkosításról: Azure Storage-titkosítás.

Feljegyzés

Az ideiglenes lemezek nem felügyelt lemezek, és az SSE nem titkosítja, kivéve, ha engedélyezi a titkosítást a gazdagépen.

Tudnivalók a titkosítási kulcsok kezeléséről

A felügyelt lemez titkosításához platform által felügyelt kulcsokra támaszkodhat, vagy saját kulcsokkal kezelheti a titkosítást. Ha úgy dönt, hogy saját kulcsokkal kezeli a titkosítást, megadhat egy ügyfél által felügyelt kulcsot , amelyet a felügyelt lemezeken lévő összes adat titkosításához és visszafejtéséhez használhat.

A következő szakaszok részletesebben ismertetik a kulcskezelés minden lehetőségét.

Platform által felügyelt kulcsok

A felügyelt lemezek alapértelmezés szerint platform által felügyelt titkosítási kulcsokat használnak. A meglévő felügyelt lemezekre írt összes felügyelt lemez, pillanatkép, rendszerkép és adat automatikusan titkosítva lesz a inaktív állapotban platform által felügyelt kulcsokkal. A platform által felügyelt kulcsokat a Microsoft kezeli.

Felhasználó által kezelt kulcsok

A titkosítást az egyes felügyelt lemezek szintjén, saját kulcsokkal kezelheti. Felhasználó által kezelt kulcs megadásakor a megadott kulccsal védi és szabályozza az adatokat titkosító kulcs hozzáférését. A felhasználó által kezelt kulcsokkal rugalmasabban kezelhető a hozzáférés-vezérlés.

Az ügyfél által felügyelt kulcsok tárolásához az alábbi Azure-kulcstárolók egyikét kell használnia:

Importálhatja RSA-kulcsait a Key Vaultba, vagy létrehozhat új RSA-kulcsokat az Azure Key Vaultban. Az Azure-beli felügyelt lemezek teljes mértékben transzparens módon kezelik a titkosítást és a visszafejtést borítéktitkosítással. Az adatokat egy AES 256-alapú adattitkosítási kulccsal (DEK) titkosítja, amely viszont a kulcsokkal védve van. A Storage szolgáltatás adattitkosítási kulcsokat hoz létre, és RSA-titkosítással titkosítja őket ügyfél által kezelt kulcsokkal. A borítéktitkosítás lehetővé teszi a kulcsok rendszeres elforgatását (módosítását) a megfelelőségi szabályzatoknak megfelelően anélkül, hogy ez hatással lenne a virtuális gépekre. A kulcsok elforgatásakor a Storage szolgáltatás újra titkosítja az adattitkosítási kulcsokat az új, ügyfél által felügyelt kulcsokkal.

A felügyelt lemezeknek és a Key Vaultnak vagy a felügyelt HSM-nek ugyanabban az Azure-régióban kell lennie, de különböző előfizetésekben lehetnek. A microsoft entra-bérlőben is ugyanabban a microsoft entra-bérlőben kell lenniük, kivéve, ha a felügyelt lemezek titkosítását bérlők közötti ügyfél által felügyelt kulcsokkal (előzetes verzió) használja.

Kulcsok teljes vezérlése

A kulcsok titkosításához és visszafejtéséhez hozzáférést kell adnia a Key Vaultban vagy a felügyelt HSM-ben lévő felügyelt lemezekhez. Ez lehetővé teszi az adatok és kulcsok teljes vezérlését. A kulcsokat bármikor letilthatja, vagy visszavonhatja a felügyelt lemezekhez való hozzáférést. Az Azure Key Vault monitorozásával is naplózhatja a titkosítási kulcs használatát, hogy csak felügyelt lemezek vagy más megbízható Azure-szolgáltatások férhessenek hozzá a kulcsokhoz.

Fontos

Ha egy kulcs le van tiltva, törölve vagy lejárt, az operációs rendszert vagy az adatlemezeket használó virtuális gépek automatikusan leállnak. Az automatikus leállítás után a virtuális gépek csak akkor indulnak el, ha a kulcs újra engedélyezve van, vagy új kulcsot rendel hozzá.

A lemez I/O-ját (olvasási vagy írási műveleteket) általában egy órával a kulcs letiltása, törlése vagy lejárta után kezdi el működésképtelenné tenni.

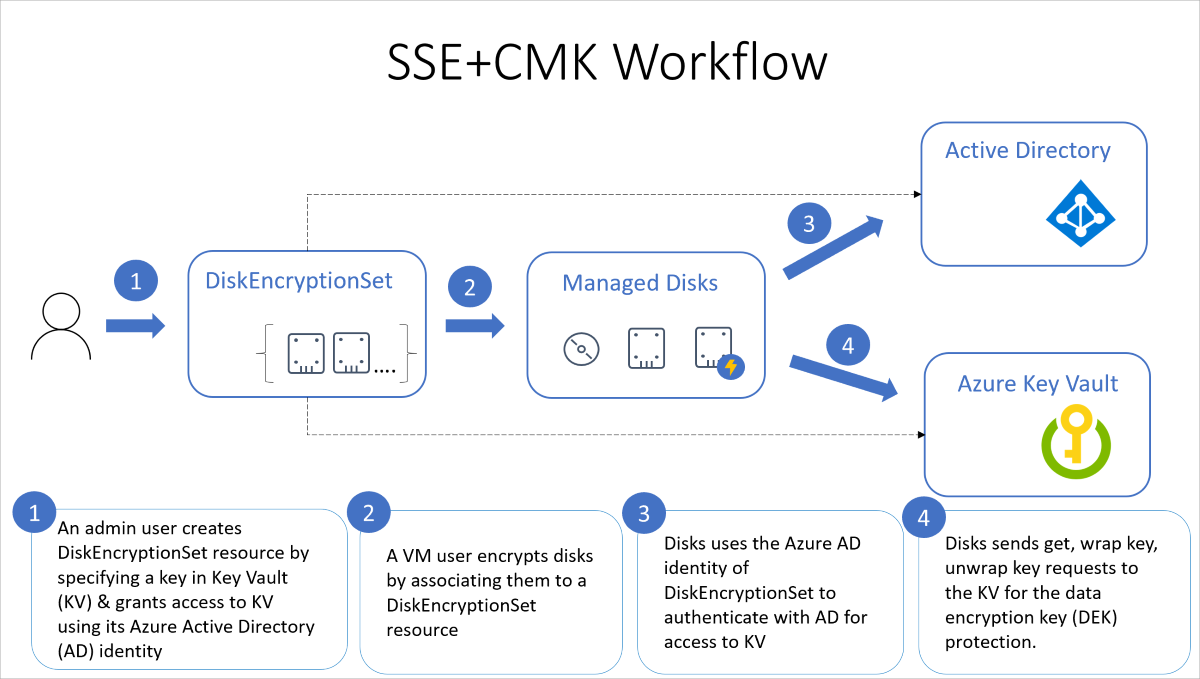

Az alábbi ábra azt mutatja be, hogy a felügyelt lemezek hogyan használják a Microsoft Entra ID-t és az Azure Key Vaultot az ügyfél által felügyelt kulccsal történő kérések intézéséhez:

Az alábbi lista részletesebben ismerteti a diagramot:

- Az Azure Key Vault rendszergazdája kulcstartó-erőforrásokat hoz létre.

- A Key Vault rendszergazdája importálja az RSA-kulcsokat a Key Vaultba, vagy új RSA-kulcsokat hoz létre a Key Vaultban.

- Ez a rendszergazda létrehozza a Lemeztitkosítási készlet erőforrás egy példányát, amelyben meg kell adnia egy Azure Key Vault-azonosítót és egy kulcs URL-címét. A lemeztitkosítási csoport egy új erőforrás, amely leegyszerűsíti a felügyelt lemezek kulcskezelését.

- Lemeztitkosítási csoport létrehozásakor egy rendszer által hozzárendelt felügyelt identitás jön létre a Microsoft Entra-azonosítóban, és a lemeztitkosítási csoporthoz van társítva.

- Az Azure Key Vault rendszergazdája ezután engedélyt ad a felügyelt identitásnak a kulcstartóban végzett műveletek végrehajtására.

- A virtuálisgép-felhasználók úgy hoznak létre lemezeket, hogy társítják őket a lemeztitkosítási csoporttal. A virtuális gép felhasználója a kiszolgálóoldali titkosítást a meglévő erőforrások ügyfél által felügyelt kulcsaival is engedélyezheti, ha a lemeztitkosítási csoporthoz társítja őket.

- A felügyelt lemezek a felügyelt identitással küldenek kéréseket az Azure Key Vaultba.

- Adatok olvasásához vagy írásához a felügyelt lemezek kéréseket küldenek az Azure Key Vaultnak az adattitkosítási kulcs titkosítása (burkolása) és visszafejtése (feloldása) érdekében az adatok titkosításának és visszafejtésének végrehajtása érdekében.

Az ügyfél által felügyelt kulcsokhoz való hozzáférés visszavonásához tekintse meg az Azure Key Vault PowerShell és az Azure Key Vault parancssori felületét. A hozzáférés visszavonása hatékonyan blokkolja a tárfiókban lévő összes adathoz való hozzáférést, mivel a titkosítási kulcsot nem éri el az Azure Storage.

Az ügyfél által felügyelt kulcsok automatikus kulcsváltása

Ha ügyfél által felügyelt kulcsokat használ, általában engedélyeznie kell az automatikus kulcsváltást a legújabb kulcsverzióra. Az automatikus kulcsváltás segít a kulcsok biztonságának biztosításában. A lemezek a lemeztitkosítási csoporton keresztül hivatkoznak egy kulcsra. Ha engedélyezi a lemeztitkosítási csoport automatikus elforgatását, a rendszer automatikusan frissíti az összes felügyelt lemezt, pillanatképet és lemezképet, amely a lemeztitkosítási készletre hivatkozik, hogy egy órán belül használja a kulcs új verzióját. Az ügyfél által felügyelt kulcsok automatikus kulcsforgatással való engedélyezéséről az Azure Key Vault és a DiskEncryptionSet automatikus kulcsforgatással történő beállításával kapcsolatban olvashat.

Feljegyzés

A virtuális gépek nem indulnak újra az automatikus kulcsváltás során.

Ha nem tudja engedélyezni az automatikus kulcsváltást, más módszerekkel figyelmeztetheti Önt a kulcsok lejárata előtt. Így a lejárat előtt mindenképpen elforgathatja a kulcsokat, és megtarthatja az üzletmenet folytonosságát. Az Azure Policy vagy az Azure Event Grid használatával értesítést küldhet, ha egy kulcs hamarosan lejár.

Korlátozások

Az ügyfél által felügyelt kulcsok jelenleg a következő korlátozásokkal rendelkeznek:

- Ha ez a funkció növekményes pillanatképeket tartalmazó lemezek esetében engedélyezve van, akkor nem tiltható le a lemezen vagy a pillanatképeken. Ennek megkerüléséhez másolja az összes adatot egy teljesen más felügyelt lemezre, amely nem ügyfél által felügyelt kulcsokat használ. Ezt az Azure CLI-vel vagy az Azure PowerShell-modullal teheti meg.

- Csak a 2048 bites, 3072 bites és 4096 bites szoftver- és HSM RSA-kulcsok támogatottak, más kulcsok és méretek nélkül.

- A HSM-kulcsokhoz az Azure Key Vaultok prémium szintű szintje szükséges.

- Csak ultralemezekhez és prémium SSD v2-lemezekhez:

- A kiszolgálóoldali titkosítással és az ügyfél által felügyelt kulcsokkal titkosított lemezekről létrehozott pillanatképeket ugyanazokkal az ügyfél által felügyelt kulcsokkal kell titkosítani.

- A felhasználó által hozzárendelt felügyelt identitások nem támogatottak az ügyfelek által felügyelt kulcsokkal titkosított Ultra Disks és Premium SSD v2 lemezek esetében.

- Az Azure Government vagy az Azure China jelenleg nem támogatott.

- Az ügyfél által felügyelt kulcsokhoz (lemeztitkosítási csoportokhoz, virtuális gépekhez, lemezekhez és pillanatképekhez) kapcsolódó legtöbb erőforrásnak ugyanabban az előfizetésben és régióban kell lennie.

- Az Azure Key Vaultok egy másik előfizetésből is használhatók, de ugyanabban a régióban kell lenniük, mint a lemeztitkosítási csoportnak. Előzetes verzióként különböző Microsoft Entra-bérlők Azure Key Vaultjait használhatja.

- Az ügyfél által felügyelt kulcsokkal titkosított lemezek csak akkor léphetnek át egy másik erőforráscsoportba, ha a hozzájuk csatolt virtuális gép felszabadítva van.

- Az ügyfél által felügyelt kulcsokkal titkosított lemezek, pillanatképek és képek nem helyezhetők át az előfizetések között.

- Az Azure Disk Encryption használatával jelenleg vagy korábban titkosított felügyelt lemezek nem titkosíthatók ügyfél által felügyelt kulcsokkal.

- Előfizetésenként régiónként legfeljebb 5000 lemeztitkosítási csoport hozható létre.

- Az ügyfél által felügyelt kulcsok megosztott képtárakkal való használatával kapcsolatos információkért lásd : Előzetes verzió: Ügyfél által felügyelt kulcsok használata a képek titkosításához.

Támogatott régiók

Az ügyfél által felügyelt kulcsok minden olyan régióban elérhetők, ahol a felügyelt lemezek elérhetők.

Fontos

Az ügyfél által felügyelt kulcsok az Azure-erőforrások felügyelt identitásaira támaszkodnak, amely a Microsoft Entra ID egyik funkciója. Az ügyfél által felügyelt kulcsok konfigurálásakor a rendszer automatikusan hozzárendel egy felügyelt identitást az erőforrásokhoz a fedelek alatt. Ha ezt követően áthelyezi az előfizetést, az erőforráscsoportot vagy a felügyelt lemezt egy Microsoft Entra-címtárból egy másikba, a felügyelt lemezekhez társított felügyelt identitás nem lesz átadva az új bérlőnek, így előfordulhat, hogy az ügyfél által felügyelt kulcsok már nem működnek. További információ: Előfizetés átadása a Microsoft Entra-címtárak között.

A felügyelt lemezek ügyfél által felügyelt kulcsainak engedélyezéséről az Azure PowerShell-modullal, az Azure CLI-vel vagy az Azure Portallal kapcsolatos cikkeinkben olvashat.

A kódmintához lásd : Felügyelt lemez létrehozása pillanatképből a parancssori felülettel .

Titkosítás a gazdagépen – A virtuálisgép-adatok végpontok közötti titkosítása

Amikor engedélyezi a titkosítást a gazdagépen, a titkosítás maga a virtuálisgép-gazdagépen kezdődik, azon az Azure-kiszolgálón, amelybe a virtuális gép van lefoglalva. Az ideiglenes lemez és operációsrendszer-/adatlemez-gyorsítótárak adatai az adott virtuálisgép-gazdagépen vannak tárolva. Miután engedélyezte a titkosítást a gazdagépen, ezek az adatok inaktív állapotban vannak titkosítva, és titkosítva vannak a Storage szolgáltatásba, ahol azok megmaradnak. A gazdagép titkosítása lényegében a végpontok közötti adattitkosítást végzi. A gazdagép titkosítása nem használja a virtuális gép processzorát, és nem befolyásolja a virtuális gép teljesítményét.

Az ideiglenes lemezek és a rövid élettartamú operációsrendszer-lemezek inaktív állapotban, platform által felügyelt kulcsokkal vannak titkosítva, amikor engedélyezi a végpontok közötti titkosítást. Az operációs rendszer és az adatlemez-gyorsítótárak inaktív állapotban vannak titkosítva az ügyfél által felügyelt vagy platform által felügyelt kulcsokkal, a kiválasztott lemeztitkosítási típustól függően. Ha például egy lemez ügyfél által felügyelt kulcsokkal van titkosítva, akkor a lemez gyorsítótára ügyfél által felügyelt kulcsokkal van titkosítva, és ha a lemez platform által felügyelt kulcsokkal van titkosítva, akkor a lemez gyorsítótára platform által felügyelt kulcsokkal lesz titkosítva.

Korlátozások

- 4k szektorméretű Ultra Disks és Premium SSD v2 esetén támogatott.

- Csak 512e szektorméretű Ultra Disks és Premium SSD v2 esetén támogatott, ha 2023. 05. 13. után lettek létrehozva.

- Az ezen dátum előtt létrehozott lemezek esetében pillanatképet készít a lemezről, és hozzon létre egy új lemezt a pillanatkép használatával.

- Nem engedélyezhető olyan virtuális gépeken (virtuális gépeken) vagy virtuálisgép-méretezési csoportokon, amelyeken jelenleg vagy valaha engedélyezve volt az Azure Disk Encryption.

- Az Azure Disk Encryption nem engedélyezhető olyan lemezeken, amelyeken engedélyezve van a titkosítás a gazdagépen.

- A titkosítás a meglévő virtuálisgép-méretezési csoportokon engedélyezhető. A titkosítás engedélyezése után létrehozott új virtuális gépek azonban automatikusan titkosítva lesznek.

- A meglévő virtuális gépeket felszabadítani és újra kell helyezni a titkosításhoz.

Támogatott virtuálisgép-méretek

A támogatott virtuálisgép-méretek teljes listája programozott módon lekérehető. Ha meg szeretné tudni, hogyan kérhetők le programozott módon, tekintse meg az Azure PowerShell-modul vagy az Azure CLI-cikkek támogatott virtuálisgép-méreteket ismertető szakaszát.

A teljes körű titkosítás gazdagépen történő titkosítással való engedélyezéséről az Azure PowerShell-modullal, az Azure CLI-vel vagy az Azure Portallal kapcsolatos cikkeinkben olvashat.

Dupla titkosítás inaktív állapotban

A magas biztonságra érzékeny ügyfelek, akik aggódnak az adott titkosítási algoritmusokkal, megvalósítással vagy kulcsokkal kapcsolatos kockázat miatt, mostantól választhatják a titkosítás további rétegét egy másik titkosítási algoritmus/mód használatával az infrastruktúrarétegen platform által felügyelt titkosítási kulcsok használatával. Ez az új réteg alkalmazható a tárolt operációs rendszerekre és adatlemezekre, pillanatképekre és képekre, amelyek mindegyike inaktív állapotban, dupla titkosítással lesz titkosítva.

Korlátozások

Az inaktív dupla titkosítás jelenleg nem támogatott ultralemezekkel vagy Prémium SSD v2-lemezekkel.

Ha engedélyezni szeretné a kettős titkosítást inaktív állapotban a felügyelt lemezek esetében, olvassa el a felügyelt lemezeknél a kettős titkosítás engedélyezése inaktív állapotban című témakört.

Kiszolgálóoldali titkosítás és Azure-lemeztitkosítás

Az Azure Disk Encryption a Linux DM-Crypt funkcióját vagy a Windows BitLocker funkcióját használja a felügyelt lemezek ügyfél által felügyelt kulcsokkal való titkosítására a vendég virtuális gépen. A kiszolgálóoldali titkosítás ügyfél által felügyelt kulcsokkal javítja az ADE-t azáltal, hogy lehetővé teszi, hogy bármilyen operációsrendszer-típust és lemezképet használjon a virtuális gépekhez a Storage szolgáltatásban lévő adatok titkosításával.

Fontos

Az ügyfél által felügyelt kulcsok az Azure-erőforrások felügyelt identitásaira támaszkodnak, amely a Microsoft Entra ID egyik funkciója. Az ügyfél által felügyelt kulcsok konfigurálásakor a rendszer automatikusan hozzárendel egy felügyelt identitást az erőforrásokhoz a fedelek alatt. Ha ezt követően áthelyezi az előfizetést, az erőforráscsoportot vagy a felügyelt lemezt egy Microsoft Entra-címtárból egy másikba, a felügyelt lemezekhez társított felügyelt identitás nem lesz átadva az új bérlőnek, így előfordulhat, hogy az ügyfél által felügyelt kulcsok már nem működnek. További információ: Előfizetés átadása a Microsoft Entra-címtárak között.

Következő lépések

- Engedélyezze a végpontok közötti titkosítást a gazdagép titkosításával az Azure PowerShell-modullal, az Azure CLI-vel vagy az Azure Portallal.

- Ha engedélyezni szeretné a kettős titkosítást inaktív állapotban a felügyelt lemezek esetében, olvassa el a felügyelt lemezeknél a kettős titkosítás engedélyezése inaktív állapotban című témakört.

- Engedélyezze az ügyfél által felügyelt kulcsokat felügyelt lemezekhez az Azure PowerShell-modullal, az Azure CLI-vel vagy az Azure Portallal.

- Ismerje meg az Azure Resource Manager-sablonokat, amelyekkel titkosított lemezeket hozhat létre ügyfél által felügyelt kulcsokkal

- Mi az Azure Key Vault?