Azure Disk Encryption Linux rendszerű virtuális gépekhez

Figyelemfelhívás

Ez a cikk az End Of Life (EOL) állapotú Linux-disztribúcióra, a CentOS-ra hivatkozik. Fontolja meg a használatát, és ennek megfelelően tervezze meg. További információ: CentOS End Of Life útmutató.

A következőkre vonatkozik: ✔️ Linux rendszerű virtuális gépek rugalmas méretezési ✔️ csoportjai

Az Azure Disk Encryption segít az adatok biztonságos megőrzésében a vállalat által előírt biztonsági és megfelelőségi követelmények kielégítése érdekében. A Linux DM-Crypt funkciójával mennyiségi titkosítást biztosít az Azure-beli virtuális gépek operációs rendszerének és adatlemezeinek, és integrálva van az Azure Key Vaulttal a lemeztitkosítási kulcsok és titkos kulcsok szabályozásához és kezeléséhez.

Az Azure Disk Encryption zónareziliens, ugyanúgy, mint a virtuális gépek. További részletekért tekintse meg a rendelkezésre állási zónákat támogató Azure-szolgáltatásokat.

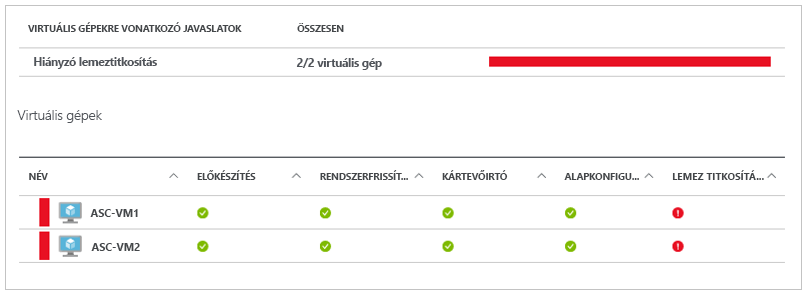

Ha Felhőhöz készült Microsoft Defender használ, a rendszer riasztást küld, ha nem titkosított virtuális gépekkel rendelkezik. A riasztások magas súlyosságúként jelennek meg, és a javaslat ezeknek a virtuális gépeknek a titkosítása.

Figyelmeztetés

- Ha korábban a Microsoft Entra ID-val rendelkező Azure Disk Encryptiont használta a virtuális gépek titkosításához, ezt a beállítást továbbra is használnia kell a virtuális gép titkosításához. Részletekért lásd az Azure Disk Encryption Microsoft Entra ID-vel (korábbi kiadás) témakört.

- Bizonyos javaslatok növelhetik az adatok, a hálózat vagy a számítási erőforrások használatát, ami további licenc- vagy előfizetési költségeket eredményezhet. Érvényes aktív Azure-előfizetéssel kell rendelkeznie ahhoz, hogy erőforrásokat hozzon létre az Azure-ban a támogatott régiókban.

A Linuxhoz készült Azure Disk Encryption alapjait néhány perc alatt elsajátíthatja a Linux rendszerű virtuális gépek létrehozása és titkosítása az Azure CLI rövid útmutatójával , illetve a Linux rendszerű virtuális gépek létrehozása és titkosítása az Azure PowerShell gyorsútmutatóval.

Támogatott virtuális gépek és operációs rendszerek

Támogatott virtuális gépek

A Linux rendszerű virtuális gépek számos méretben érhetők el. Az Azure Disk Encryption az 1. és a 2. generációs virtuális gépeken támogatott. Az Azure Disk Encryption prémium szintű tárterülettel rendelkező virtuális gépekhez is elérhető.

Tekintse meg az Azure-beli virtuálisgép-méreteket helyi ideiglenes lemez nélkül.

Az Azure Disk Encryption alapszintű, A sorozatú virtuális gépeken és olyan virtuális gépeken sem érhető el, amelyek nem felelnek meg az alábbi minimális memóriakövetelményeknek:

Memóriakövetelmények

| Virtuális gép | Minimális memóriaigény |

|---|---|

| Linux rendszerű virtuális gépek, ha csak adatkötetek titkosítása történik | 2 GB |

| Linux rendszerű virtuális gépek adat- és operációsrendszer-kötetek titkosításakor, és ahol a gyökérrendszer (/) használata legalább 4 GB | 8 GB |

| Linux rendszerű virtuális gépek adat- és operációsrendszer-kötetek titkosításakor, és ahol a gyökér (/) fájlrendszer használata nagyobb, mint 4 GB | A fájlrendszer gyökérhasználata * 2. Egy 16 GB-os gyökér fájlrendszer-használathoz például legalább 32 GB RAM szükséges |

Miután befejeződött az operációsrendszer-lemeztitkosítási folyamat Linux rendszerű virtuális gépeken, a virtuális gép konfigurálható úgy, hogy kevesebb memóriával fusson.

További kivételekért tekintse meg az Azure Disk Encryption: Korlátozások című témakört.

Támogatott operációs rendszerek

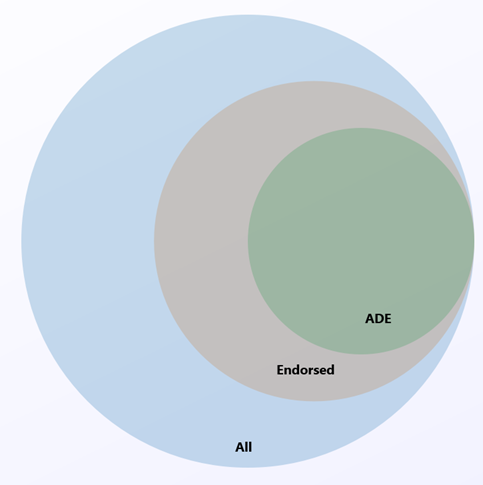

Az Azure Disk Encryption az Azure által támogatott Linux-disztribúciók egy részhalmazán támogatott, amely maga az összes Linux-kiszolgáló lehetséges disztribúciójának részhalmaza.

Az Azure által nem támogatott Linux-kiszolgálói disztribúciók nem támogatják az Azure Disk Encryptiont; a támogatottak közül csak a következő disztribúciók és verziók támogatják az Azure Disk Encryptiont:

| Publisher | Ajánlás | Termékváltozat | URNA | Titkosításhoz támogatott kötettípus |

|---|---|---|---|---|

| Canonical | Ubuntu | 24.04-LTS | Canonical:ubuntu-24_04-lts-daily:server-gen1:latest | Operációs rendszer és adatlemez |

| Canonical | Ubuntu | 24.04-LTS Gen 2 | Canonical:ubuntu-24_04-lts:server:latest | Operációs rendszer és adatlemez |

| Canonical | Ubuntu | 22.04-LTS | Canonical:0001-com-ubuntu-server-jammy:22_04-lts:latest | Operációs rendszer és adatlemez |

| Canonical | Ubuntu | 22.04-LTS Gen2 | Canonical:0001-com-ubuntu-server-jammy:22_04-lts-gen2:latest | Operációs rendszer és adatlemez |

| Canonical | Ubuntu | 20.04-LTS | Canonical:0001-com-ubuntu-server-focal:20_04-lts:latest | Operációs rendszer és adatlemez |

| Canonical | Ubuntu | 20.04-DAILY-LTS | Canonical:0001-com-ubuntu-server-focal-daily:20_04-daily-lts:latest | Operációs rendszer és adatlemez |

| Canonical | Ubuntu | 20.04-LTS Gen2 | Canonical:0001-com-ubuntu-server-focal:20_04-lts-gen2:latest | Operációs rendszer és adatlemez |

| Canonical | Ubuntu | 20.04-DAILY-LTS Gen2 | Canonical:0001-com-ubuntu-server-focal-daily:20_04-daily-lts-gen2:latest | Operációs rendszer és adatlemez |

| Canonical | Ubuntu | 18.04-LTS | Canonical:UbuntuServer:18.04-LTS:latest | Operációs rendszer és adatlemez |

| Canonical | Ubuntu 18.04 | 18.04-DAILY-LTS | Canonical:UbuntuServer:18.04-DAILY-LTS:latest | Operációs rendszer és adatlemez |

| MicrosoftCBLMariner | cbl-mariner | cbl-mariner-2 | MicrosoftCBLMariner:cbl-mariner:cbl-mariner-2:latest* | Operációs rendszer és adatlemez |

| MicrosoftCBLMariner | cbl-mariner | cbl-mariner-2-gen2 | MicrosoftCBLMariner:cbl-mariner:cbl-mariner-2-gen2:latest* | Operációs rendszer és adatlemez |

| OpenLogic | CentOS 8-LVM | 8-LVM | OpenLogic:CentOS-LVM:8-LVM:latest | Operációs rendszer és adatlemez |

| OpenLogic | CentOS 8.4 | 8_4 | OpenLogic:CentOS:8_4:latest | Operációs rendszer és adatlemez |

| OpenLogic | CentOS 8.3 | 8_3 | OpenLogic:CentOS:8_3:latest | Operációs rendszer és adatlemez |

| OpenLogic | CentOS 8.2 | 8_2 | OpenLogic:CentOS:8_2:latest | Operációs rendszer és adatlemez |

| OpenLogic | CentOS 7-LVM | 7-LVM | OpenLogic:CentOS-LVM:7-LVM:7.9.2021020400 | Operációs rendszer és adatlemez |

| OpenLogic | CentOS 7.9 | 7_9 | OpenLogic:CentOS:7_9:latest | Operációs rendszer és adatlemez |

| OpenLogic | CentOS 7.8 | 7_8 | OpenLogic:CentOS:7_8:latest | Operációs rendszer és adatlemez |

| OpenLogic | CentOS 7.7 | 7.7 | OpenLogic:CentOS:7.7:latest | Operációs rendszer és adatlemez |

| OpenLogic | CentOS 7.6 | 7.6 | OpenLogic:CentOS:7.6:latest | Operációs rendszer és adatlemez |

| OpenLogic | CentOS 7.5 | 7,5 | OpenLogic:CentOS:7.5:legújabb | Operációs rendszer és adatlemez |

| OpenLogic | CentOS 7.4 | 7,4 | OpenLogic:CentOS:7.4:latest | Operációs rendszer és adatlemez |

| OpenLogic | CentOS 6.8 | 6.8 | OpenLogic:CentOS:6.8:legújabb | Csak adatlemez |

| Oracle | Oracle Linux 8.6 | 8,6 | Oracle:Oracle-Linux:ol86-lvm:latest | Operációs rendszer és adatlemez (lásd az alábbi megjegyzést) |

| Oracle | Oracle Linux 8.6 Gen 2 | 8,6 | Oracle:Oracle-Linux:ol86-lvm-gen2:latest | Operációs rendszer és adatlemez (lásd az alábbi megjegyzést) |

| Oracle | Oracle Linux 8.5 | 8.5 | Oracle:Oracle-Linux:ol85-lvm:latest | Operációs rendszer és adatlemez (lásd az alábbi megjegyzést) |

| Oracle | Oracle Linux 8.5 Gen 2 | 8.5 | Oracle:Oracle-Linux:ol85-lvm-gen2:latest | Operációs rendszer és adatlemez (lásd az alábbi megjegyzést) |

| RedHat | RHEL 9.4 | 9,4 | RedHat:RHEL:9_4:legújabb | Operációs rendszer és adatlemez (lásd az alábbi megjegyzést) |

| RedHat | RHEL 9.4 Gen 2 | 9,4 | RedHat:RHEL:94_gen2:legújabb | Operációs rendszer és adatlemez (lásd az alábbi megjegyzést) |

| RedHat | RHEL 9.3 | 9,3 | RedHat:RHEL:9_3:legújabb | Operációs rendszer és adatlemez (lásd az alábbi megjegyzést) |

| RedHat | RHEL 9.3 Gen 2 | 9,3 | RedHat:RHEL:93-gen2:latest | Operációs rendszer és adatlemez (lásd az alábbi megjegyzést) |

| RedHat | RHEL 9.2 | 9,2 | RedHat:RHEL:9_2:legújabb | Operációs rendszer és adatlemez (lásd az alábbi megjegyzést) |

| RedHat | RHEL 9.2 Gen 2 | 9,2 | RedHat:RHEL:92-gen2:latest | Operációs rendszer és adatlemez (lásd az alábbi megjegyzést) |

| RedHat | RHEL 9.0 | 9.0 | RedHat:RHEL:9_0:latest | Operációs rendszer és adatlemez (lásd az alábbi megjegyzést) |

| RedHat | RHEL 9.0 Gen 2 | 9.0 | RedHat:RHEL:90-gen2:latest | Operációs rendszer és adatlemez (lásd az alábbi megjegyzést) |

| RedHat | RHEL 9-lvm | 9-lvm | RedHat:RHEL:9-lvm:latest | Operációs rendszer és adatlemez (lásd az alábbi megjegyzést) |

| RedHat | RHEL 9-lvm Gen 2 | 9-lvm-gen2 | RedHat:RHEL:9-lvm-gen2:latest | Operációs rendszer és adatlemez (lásd az alábbi megjegyzést) |

| RedHat | RHEL 8.9 | 8,9 | RedHat:RHEL:8_9:legújabb | Operációs rendszer és adatlemez (lásd az alábbi megjegyzést) |

| RedHat | RHEL 8.9 Gen 2 | 8,9 | RedHat:RHEL:89-gen2:latest | Operációs rendszer és adatlemez (lásd az alábbi megjegyzést) |

| RedHat | RHEL 8.8 | 8.8 | RedHat:RHEL:8_8:latest | Operációs rendszer és adatlemez (lásd az alábbi megjegyzést) |

| RedHat | RHEL 8.8 Gen 2 | 8.8 | RedHat:RHEL:88-gen2:latest | Operációs rendszer és adatlemez (lásd az alábbi megjegyzést) |

| RedHat | RHEL 8.7 | 8.7 | RedHat:RHEL:8_7:legújabb | Operációs rendszer és adatlemez (lásd az alábbi megjegyzést) |

| RedHat | RHEL 8.7 Gen 2 | 8.7 | RedHat:RHEL:87-gen2:latest | Operációs rendszer és adatlemez (lásd az alábbi megjegyzést) |

| RedHat | RHEL 8.6 | 8,6 | RedHat:RHEL:8_6:legújabb | Operációs rendszer és adatlemez (lásd az alábbi megjegyzést) |

| RedHat | RHEL 8.6 Gen 2 | 8,6 | RedHat:RHEL:86-gen2:latest | Operációs rendszer és adatlemez (lásd az alábbi megjegyzést) |

| RedHat | RHEL 8.5 | 8.5 | RedHat:RHEL:8_5:legújabb | Operációs rendszer és adatlemez (lásd az alábbi megjegyzést) |

| RedHat | RHEL 8.5 Gen 2 | 8.5 | RedHat:RHEL:85-gen2:latest | Operációs rendszer és adatlemez (lásd az alábbi megjegyzést) |

| RedHat | RHEL 8.4 | 8.4 | RedHat:RHEL:8.4:legújabb | Operációs rendszer és adatlemez (lásd az alábbi megjegyzést) |

| RedHat | RHEL 8.3 | 8.3 | RedHat:RHEL:8.3:legújabb | Operációs rendszer és adatlemez (lásd az alábbi megjegyzést) |

| RedHat | RHEL 8-LVM | 8-LVM | RedHat:RHEL:8-LVM:latest | Operációs rendszer és adatlemez (lásd az alábbi megjegyzést) |

| RedHat | RHEL 8-LVM Gen 2 | 8-lvm-gen2 | RedHat:RHEL:8-lvm-gen2:latest | Operációs rendszer és adatlemez (lásd az alábbi megjegyzést) |

| RedHat | RHEL 8.2 | 8.2 | RedHat:RHEL:8.2:legújabb | Operációs rendszer és adatlemez (lásd az alábbi megjegyzést) |

| RedHat | RHEL 8.1 | 8.1 | RedHat:RHEL:8.1:legújabb | Operációs rendszer és adatlemez (lásd az alábbi megjegyzést) |

| RedHat | RHEL 7-LVM | 7-LVM | RedHat:RHEL:7-LVM:7.9.2020111202 | Operációs rendszer és adatlemez (lásd az alábbi megjegyzést) |

| RedHat | RHEL 7.9 | 7_9 | RedHat:RHEL:7_9:legújabb | Operációs rendszer és adatlemez (lásd az alábbi megjegyzést) |

| RedHat | RHEL 7.8 | 7,8 | RedHat:RHEL:7.8:legújabb | Operációs rendszer és adatlemez (lásd az alábbi megjegyzést) |

| RedHat | RHEL 7.7 | 7.7 | RedHat:RHEL:7.7:legújabb | Operációs rendszer és adatlemez (lásd az alábbi megjegyzést) |

| RedHat | RHEL 7.6 | 7.6 | RedHat:RHEL:7.6:legújabb | Operációs rendszer és adatlemez (lásd az alábbi megjegyzést) |

| RedHat | RHEL 7.5 | 7,5 | RedHat:RHEL:7.5:legújabb | Operációs rendszer és adatlemez (lásd az alábbi megjegyzést) |

| RedHat | RHEL 7.4 | 7,4 | RedHat:RHEL:7.4:legújabb | Operációs rendszer és adatlemez (lásd az alábbi megjegyzést) |

| RedHat | RHEL 6.8 | 6.8 | RedHat:RHEL:6.8:legújabb | Adatlemez (lásd az alábbi megjegyzést) |

| RedHat | RHEL 6.7 | 6.7 | RedHat:RHEL:6.7:legújabb | Adatlemez (lásd az alábbi megjegyzést) |

| SUSE | openSUSE 42.3 | 42.3 | SUSE:openSUSE-Leap:42.3:legújabb | Csak adatlemez |

| SUSE | SLES 12-SP4 | 12-SP4 | SUSE:SLES:12-SP4:legújabb | Csak adatlemez |

| SUSE | SLES HPC 12-SP3 | 12-SP3 | SUSE:SLES-HPC:12-SP3:legújabb | Csak adatlemez |

* 2023 májusánál nagyobb vagy egyenlő képverziók esetén.

Feljegyzés

RHEL:

- Az új Azure Disk Encryption-implementáció az RHEL operációs rendszer és az RHEL7 használatalapú fizetéses rendszerképek adatlemeze esetében támogatott.

- Az ADE az RHEL Bring-Your-Own-Subscription Gold Images esetében is támogatott, de csak az előfizetés regisztrálása után . További információ: Red Hat Enterprise Linux Bring-Your-Own-Subscription Gold Images in Azure

Minden disztribúció:

- Az adott ajánlattípus ADE-támogatása nem terjed ki a közzétevő által biztosított lejárati dátumon túl.

- Az örökölt ADE-megoldás (a Microsoft Entra hitelesítő adatait használva) nem ajánlott új virtuális gépekhez, és nem kompatibilis az RHEL 7.8-as vagy a Python 3-as verziójával alapértelmezettként.

További virtuálisgép-követelmények

Az Azure Disk Encryption használatához a dm-crypt és a vfat moduloknak jelen kell lenniük a rendszeren. Ha eltávolítja vagy letiltja a vfatot az alapértelmezett rendszerképről, az megakadályozza, hogy a rendszer beolvassa a kulcskötetet, és beszerezze a lemez zárolásának feloldásához szükséges kulcsot a későbbi újraindítások során. Azok a rendszerkeményítési lépések, amelyek eltávolítják a vfat modult a rendszerből, vagy az operációsrendszer-csatlakoztatási pontok/mappák kibővítését kényszerítik az adatmeghajtókon, nem kompatibilisek az Azure Disk Encryption szolgáltatással.

A titkosítás engedélyezése előtt a titkosítandó adatlemezeket megfelelően fel kell sorolni az /etc/fstab fájlban. Bejegyzések létrehozásakor használja a "nofail" lehetőséget, és válasszon egy állandó blokkeszköznevet (mivel előfordulhat, hogy a "/dev/sdX" formátumú eszköznevek nem lesznek ugyanahhoz a lemezhez társítva az újraindítások során, különösen a titkosítás után; erről a viselkedésről a következő témakörben olvashat bővebben: Linux rendszerű virtuális gép eszköznevének változásainak hibaelhárítása).

Győződjön meg arról, hogy a /etc/fstab beállítások megfelelően vannak konfigurálva a csatlakoztatáshoz. A beállítások konfigurálásához futtassa a csatlakoztatási parancsot, vagy indítsa újra a virtuális gépet, és aktiválja az újracsatlakoztatást. Ha ez befejeződött, ellenőrizze az lsblk parancs kimenetét annak ellenőrzéséhez, hogy a meghajtó továbbra is csatlakoztatva van-e.

- Ha a /etc/fstab fájl nem csatlakoztatja megfelelően a meghajtót a titkosítás engedélyezése előtt, az Azure Disk Encryption nem fogja tudni megfelelően csatlakoztatni.

- Az Azure Disk Encryption folyamat a csatlakoztatási adatokat a /etc/fstab fájlból a saját konfigurációs fájljába helyezi át a titkosítási folyamat részeként. Ne aggódjon, ha az adatmeghajtó titkosítása befejeződése után hiányzik a bejegyzés az /etc/fstab fájlból.

- A titkosítás megkezdése előtt mindenképpen állítsa le az összes olyan szolgáltatást és folyamatot, amely a csatlakoztatott adatlemezekre írható, és tiltsa le őket, hogy az újraindítás után ne induljanak újra automatikusan. Ezek megnyithatják a fájlokat ezeken a partíciókon, megakadályozva, hogy a titkosítási eljárás újracsatlakoztathassa őket, ami a titkosítás sikertelenségét okozhatja.

- Az újraindítás után időbe telik, mire az Azure Disk Encryption folyamat csatlakoztatja az újonnan titkosított lemezeket. Újraindítás után nem lesznek azonnal elérhetők. A folyamatnak időre van szüksége a titkosított meghajtók elindításához, feloldásához és csatlakoztatásához, mielőtt más folyamatok hozzáférhetnek. Ez a folyamat a rendszer jellemzőitől függően az újraindítás után több mint egy percet is igénybe vehet.

Íme egy példa az adatlemezek csatlakoztatásához és a szükséges /etc/fstab bejegyzések létrehozásához használt parancsokra:

sudo UUID0="$(blkid -s UUID -o value /dev/sda1)"

sudo UUID1="$(blkid -s UUID -o value /dev/sda2)"

sudo mkdir /data0

sudo mkdir /data1

sudo echo "UUID=$UUID0 /data0 ext4 defaults,nofail 0 0" >>/etc/fstab

sudo echo "UUID=$UUID1 /data1 ext4 defaults,nofail 0 0" >>/etc/fstab

sudo mount -a

Hálózati követelmények

Az Azure Disk Encryption funkció engedélyezéséhez a Linux rendszerű virtuális gépeknek meg kell felelniük a következő hálózati végpontkonfigurációs követelményeknek:

- A Linux rendszerű virtuális gépnek csatlakoznia kell egy Azure-tárházvégponthoz, amely az Azure-bővítménytárházat és a VHD-fájlokat üzemeltető Azure Storage-fiókot üzemelteti.

- Ha a biztonsági szabályzat korlátozza az Azure-beli virtuális gépek internethez való hozzáférését, feloldhatja az előző URI-t, és konfigurálhat egy konkrét szabályt, amely lehetővé teszi a kimenő kapcsolatot az IP-címekhez. További információ: Azure Key Vault tűzfal mögött.

A titkosítási kulcs tárhelyével kapcsolatos követelmények

Az Azure Disk Encryption használatához egy Azure Key Vault szükséges a lemeztitkosítási kulcsok és titkos kulcsok vezérléséhez és kezeléséhez. A kulcstartónak és a virtuális gépeknek ugyanabban az Azure-régióban és -előfizetésben kell lenniük.

További információ: Kulcstartó létrehozása és konfigurálása az Azure Disk Encryptionhez.

Terminológia

Az alábbi táblázat az Azure lemeztitkosítási dokumentációjában használt néhány gyakori kifejezést határozza meg:

| Terminológia | Definíció |

|---|---|

| Azure Key Vault | A Key Vault egy titkosítási, kulcskezelési szolgáltatás, amely a Federal Information Processing Standards (FIPS) által ellenőrzött hardverbiztonsági modulokon alapul. Ezek a szabványok segítenek megvédeni a titkosítási kulcsokat és a bizalmas titkos kulcsokat. További információkért tekintse meg az Azure Key Vault dokumentációját, valamint egy kulcstartó létrehozását és konfigurálását az Azure Disk Encryptionhez. |

| Azure CLI | Az Azure CLI az Azure-erőforrások parancssorból való kezelésére és felügyeletére van optimalizálva. |

| DM-Crypt | A DM-Crypt egy Linux-alapú, transzparens lemeztitkosítási alrendszer, amely linuxos virtuális gépek lemeztitkosításának engedélyezésére szolgál. |

| Kulcstitkosítási kulcs (KEK) | A titkos kulcs védelmére vagy körbefuttatására használható aszimmetrikus kulcs (RSA 2048). Megadhat egy hardveres biztonsági modult (HSM) védett kulcsot vagy szoftveresen védett kulcsot. További információkért tekintse meg az Azure Key Vault dokumentációját, valamint egy kulcstartó létrehozását és konfigurálását az Azure Disk Encryptionhez. |

| PowerShell-parancsmagok | További információ: Azure PowerShell-parancsmagok. |

Következő lépések

- Rövid útmutató – Linux rendszerű virtuális gép létrehozása és titkosítása az Azure CLI-vel

- Rövid útmutató – Linux rendszerű virtuális gép létrehozása és titkosítása az Azure PowerShell használatával

- Azure Disk Encryption-forgatókönyvek Linux rendszerű virtuális gépeken

- Az Azure Disk Encryption előfeltételeinek parancssori felületi szkriptje

- Az Azure Disk Encryption előfeltételei PowerShell-szkript

- Key Vault létrehozása és konfigurálása az Azure Disk Encryptionhöz