Windows rendszerű VHD vagy VHDX előkészítése az Azure-ba való feltöltéshez

A következőkre vonatkozik: ✔️ Windows rendszerű virtuális gépek

Mielőtt feltölt egy Windows rendszerű virtuális gépet (VM-et) a helyszínről az Azure-ba, elő kell készítenie a virtuális merevlemezt (VHD vagy VHDX). Azure-támogatás az 1. és a 2. generációs virtuális gépek, amelyek VHD-fájlformátumban vannak, és rögzített méretű lemezzel rendelkeznek. Az 1. generációs virtuális gépek operációsrendszer-VHD-jének maximális mérete 2 TB. A VHD- vagy VHDX-fájl érvényesítéséhez tekintse meg ezt a dokumentációt.

VHDX-fájlt VHD-vé alakíthat át, dinamikusan bővülő lemezt alakíthat át rögzített méretű lemezzé, de nem módosíthatja a virtuális gépek generációját. További információ: 1. vagy 2. generációs virtuális gép létrehozása a Hyper-V-ben? és a 2. generációs virtuális gépek támogatása az Azure-ban.

Az Azure-beli virtuális gépek támogatási szabályzatáról további információt az Azure-beli virtuális gépek Microsoft Server szoftvertámogatása című témakörben talál.

Feljegyzés

A cikkben szereplő utasítások a következőre vonatkoznak:

- A Windows Server 2008 R2 és újabb Windows Server operációs rendszerek 64 bites verziója. A 32 bites operációs rendszerek Azure-ban való futtatásáról további információt a 32 bites operációs rendszerek támogatása az Azure-beli virtuális gépeken című témakörben talál.

- Ha bármilyen Vészhelyreállítási eszközt használ a számítási feladat migrálásához(például az Azure Site Recovery vagy az Azure Migrate), akkor a vendég operációs rendszeren továbbra is szükség van erre a folyamatra a rendszerkép migrálása előtt történő előkészítéséhez.

Rendszerfájl-ellenőrző

Futtassa a Windows System File Checker segédprogramot az operációs rendszer lemezképének általánosítása előtt

A Rendszerfájl-ellenőrző (SFC) a Windows rendszerfájlok ellenőrzésére és cseréjére szolgál.

Fontos

A cikkben szereplő példák futtatásához használjon emelt szintű PowerShell-munkamenetet.

Futtassa az SFC-parancsot:

sfc.exe /scannow

Beginning system scan. This process will take some time.

Beginning verification phase of system scan.

Verification 100% complete.

Windows Resource Protection did not find any integrity violations.

Az SFC-vizsgálat befejezése után telepítse a Windows Update-et, és indítsa újra a számítógépet.

Windows-konfigurációk beállítása az Azure-hoz

Feljegyzés

Az Azure platform egy ISO-fájlt csatlakoztat a DVD-ROM-hoz, amikor egy Windows rendszerű virtuális gép általánosított rendszerképből jön létre. Ezért a DVD-ROM-ot engedélyezni kell az általánosított lemezkép operációs rendszerében. Ha le van tiltva, a Windows rendszerű virtuális gép elakad a beépített felületen (OOBE).

Távolítsa el a statikus állandó útvonalakat az útválasztási táblában:

- Az útválasztási tábla megtekintéséhez futtassa a következőt

route.exe print: . - Ellenőrizze a Perzisztencia útvonalak szakaszt . Ha van állandó útvonal, távolítsa el a

route.exe deleteparancsot.

- Az útválasztási tábla megtekintéséhez futtassa a következőt

Távolítsa el a WinHTTP-proxyt:

netsh.exe winhttp reset proxyHa a virtuális gépnek egy adott proxyval kell dolgoznia, adjon hozzá egy proxykivételt az Azure IP-címhez (168.63.129.16), hogy a virtuális gép kapcsolódni tud az Azure-hoz:

$proxyAddress='<your proxy server>' $proxyBypassList='<your list of bypasses>;168.63.129.16' netsh.exe winhttp set proxy $proxyAddress $proxyBypassListNyissa meg a DiskPartot:

diskpart.exeA lemez SAN-házirendjének beállítása a következőre

Onlineall:DISKPART> san policy=onlineall DISKPART> exitKonfigurálja az egyezményes világidőt (UTC) a Windowshoz. Emellett állítsa a Windows időszolgáltatás w32time indítási típusát automatikusra:

Set-ItemProperty -Path HKLM:\SYSTEM\CurrentControlSet\Control\TimeZoneInformation -Name RealTimeIsUniversal -Value 1 -Type DWord -Force Set-Service -Name w32time -StartupType AutomaticÁllítsa be a teljesítményprofilt nagy teljesítményre:

powercfg.exe /setactive SCHEME_MIN powercfg /setacvalueindex SCHEME_CURRENT SUB_VIDEO VIDEOIDLE 0Győződjön meg arról, hogy a TEMP és a TMP környezeti változók alapértelmezett értékre vannak állítva:

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Session Manager\Environment' -Name TEMP -Value "%SystemRoot%\TEMP" -Type ExpandString -Force Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Session Manager\Environment' -Name TMP -Value "%SystemRoot%\TEMP" -Type ExpandString -ForceRégi operációs rendszerekkel (Windows Server 2012 R2 vagy Windows 8.1 vagy újabb) rendelkező virtuális gépek esetén győződjön meg arról, hogy a legújabb Hyper-V integrációs összetevő-szolgáltatások telepítve vannak. További információ: Hyper-V integrációs összetevők frissítése Windows rendszerű virtuális gépekhez.

Feljegyzés

Ha a virtuális gépeket vészhelyreállítási megoldással kell beállítani a helyszíni VMware-kiszolgáló és az Azure között, a Hyper-V integrációs összetevő-szolgáltatások nem használhatók. Ha ez a helyzet, forduljon a VMware támogatási szolgálatához a virtuális gép Azure-ba való migrálásához és a VMware-kiszolgáló közös tárolásához.

Windows-szolgáltatások ellenőrzése

Győződjön meg arról, hogy az alábbi Windows-szolgáltatások mindegyike a Windows alapértelmezett értékére van állítva. Ezeket a szolgáltatásokat kell konfigurálni a virtuális gépek kapcsolatának biztosításához. Az indítási beállítások beállításához futtassa a következő példát:

Get-Service -Name BFE, Dhcp, Dnscache, IKEEXT, iphlpsvc, nsi, mpssvc, RemoteRegistry |

Where-Object StartType -ne Automatic |

Set-Service -StartupType Automatic

Get-Service -Name Netlogon, Netman, TermService |

Where-Object StartType -ne Manual |

Set-Service -StartupType Manual

Távoli asztali beállításjegyzék beállításainak frissítése

Győződjön meg arról, hogy a következő beállítások megfelelően vannak konfigurálva a táveléréshez:

Feljegyzés

Ha a futtatáskor Set-ItemProperty -Path 'HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services' -Name <string> -Value <object>hibaüzenet jelenik meg, nyugodtan figyelmen kívül hagyhatja. Ez azt jelenti, hogy a tartomány nem csoportházirend-objektumon keresztül állítja be ezt a konfigurációt.

A Távoli asztali protokoll (RDP) engedélyezve van:

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server' -Name fDenyTSConnections -Value 0 -Type DWord -Force Set-ItemProperty -Path 'HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services' -Name fDenyTSConnections -Value 0 -Type DWord -ForceAz RDP-port helyesen van beállítva a 3389 alapértelmezett port használatával:

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\Winstations\RDP-Tcp' -Name PortNumber -Value 3389 -Type DWord -ForceVirtuális gép üzembe helyezésekor a rendszer létrehozza az alapértelmezett szabályokat a 3389-s porthoz. A portszám módosításához tegye ezt a virtuális gép Azure-ban való üzembe helyezése után.

A figyelő minden hálózati adapteren figyel:

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\Winstations\RDP-Tcp' -Name LanAdapter -Value 0 -Type DWord -ForceKonfigurálja a hálózati szintű hitelesítés (NLA) módját az RDP-kapcsolatokhoz:

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp' -Name UserAuthentication -Value 1 -Type DWord -ForceÁllítsa be az életben maradó értéket:

Set-ItemProperty -Path 'HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services' -Name KeepAliveEnable -Value 1 -Type DWord -Force Set-ItemProperty -Path 'HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services' -Name KeepAliveInterval -Value 1 -Type DWord -Force Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\Winstations\RDP-Tcp' -Name KeepAliveTimeout -Value 1 -Type DWord -ForceAdja meg az újracsatlakozási beállításokat:

Set-ItemProperty -Path 'HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services' -Name fDisableAutoReconnect -Value 0 -Type DWord -Force Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\Winstations\RDP-Tcp' -Name fInheritReconnectSame -Value 1 -Type DWord -Force Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\Winstations\RDP-Tcp' -Name fReconnectSame -Value 0 -Type DWord -ForceAz egyidejű kapcsolatok számának korlátozása:

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\Winstations\RDP-Tcp' -Name MaxInstanceCount -Value 4294967295 -Type DWord -ForceTávolítsa el az RDP-figyelőhöz kapcsolódó önaláírt tanúsítványokat:

if ((Get-Item -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp').Property -contains 'SSLCertificateSHA1Hash') { Remove-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp' -Name SSLCertificateSHA1Hash -Force }Ez a kód biztosítja, hogy csatlakozni tud a virtuális gép üzembe helyezésekor. Ezeket a beállításokat a virtuális gép Azure-ban való üzembe helyezése után is áttekintheti.

Ha a virtuális gép egy tartomány része, ellenőrizze az alábbi szabályzatokat, hogy a korábbi beállítások ne legyenek visszaállítva.

Cél Szabályzat Érték Az RDP engedélyezve van Számítógép konfigurációja\Házirendek\Windows-beállítások\Felügyeleti sablonok\Összetevők\Távoli asztali szolgáltatások\Távoli asztali munkamenetgazda\Kapcsolatok Távoli csatlakozás engedélyezése a felhasználók számára a Távoli asztal használatával NLA-csoportházirend Beállítások\Felügyeleti sablonok\Összetevők\Távoli asztali szolgáltatások\Távoli asztali munkamenetgazda\Biztonság Felhasználói hitelesítés megkövetelése a táveléréshez az NLA használatával Életben tartási beállítások Számítógép konfigurációja\Házirendek\Windows-beállítások\Felügyeleti sablonok\Windows-összetevők\Távoli asztali szolgáltatások\Távoli asztali munkamenetgazda\Kapcsolatok Az életben tartási kapcsolat időközének konfigurálása Újracsatlakozási beállítások Számítógép konfigurációja\Házirendek\Windows-beállítások\Felügyeleti sablonok\Windows-összetevők\Távoli asztali szolgáltatások\Távoli asztali munkamenetgazda\Kapcsolatok Automatikus újracsatlakozás Korlátozott számú kapcsolati beállítás Számítógép konfigurációja\Házirendek\Windows-beállítások\Felügyeleti sablonok\Windows-összetevők\Távoli asztali szolgáltatások\Távoli asztali munkamenetgazda\Kapcsolatok Kapcsolatok számának korlátozása

Windows tűzfalszabályok konfigurálása

Kapcsolja be a Windows tűzfalat a három profilon (tartomány, standard és nyilvános):

Set-NetFirewallProfile -Profile Domain, Public, Private -Enabled TrueFuttassa az alábbi példát a WinRM engedélyezéséhez a három tűzfalprofilon keresztül (tartomány, privát és nyilvános), és engedélyezze a PowerShell távoli szolgáltatását:

Enable-PSRemoting -Force

Feljegyzés

A parancs futtatásakor automatikusan engedélyezi a megfelelő tűzfalszabályokat.

Engedélyezze a következő tűzfalszabályokat az RDP-forgalom engedélyezéséhez:

Get-NetFirewallRule -DisplayGroup 'Remote Desktop' | Set-NetFirewallRule -Enabled TrueEngedélyezze a fájl- és nyomtatómegosztási szabályt, hogy a virtuális gép válaszolhasson a virtuális hálózaton belüli pingelési kérelmekre:

Set-NetFirewallRule -Name FPS-ICMP4-ERQ-In -Enabled TrueHozzon létre egy szabályt az Azure platformhálózathoz:

New-NetFirewallRule -DisplayName AzurePlatform -Direction Inbound -RemoteAddress 168.63.129.16 -Profile Any -Action Allow -EdgeTraversalPolicy Allow New-NetFirewallRule -DisplayName AzurePlatform -Direction Outbound -RemoteAddress 168.63.129.16 -Profile Any -Action Allow

Fontos

A 168.63.129.16 egy speciális nyilvános IP-cím, amely az Azure-hoz készült Microsoft tulajdonában van. További információ: What is IP address 168.63.129.16.

Ha a virtuális gép egy tartomány része, ellenőrizze az alábbi Microsoft Entra-szabályzatokat, hogy a korábbi beállítások ne legyenek visszaállítva.

Cél Szabályzat Érték A Windows tűzfalprofilok engedélyezése Számítógép konfigurációja\Házirendek\Windows-beállítások\Felügyeleti sablonok\Hálózat\Hálózati kapcsolat\Windows tűzfal\Tartományprofil\Windows tűzfal Az összes hálózati kapcsolat védelme Az RDP engedélyezése Számítógép konfigurációja\Házirendek\Windows-beállítások\Felügyeleti sablonok\Hálózat\Hálózati kapcsolat\Windows tűzfal\Tartományprofil\Windows tűzfal Bejövő távoli asztali kivételek engedélyezése Számítógép konfigurációja\Házirendek\Windows-beállítások\Felügyeleti sablonok\Hálózat\Hálózati kapcsolat\Windows tűzfal\Standard profil\Windows tűzfal Bejövő távoli asztali kivételek engedélyezése ICMP-V4 engedélyezése Számítógép konfigurációja\Házirendek\Windows-beállítások\Felügyeleti sablonok\Hálózat\Hálózati kapcsolat\Windows tűzfal\Tartományprofil\Windows tűzfal ICMP-kivételek engedélyezése Számítógép konfigurációja\Házirendek\Windows-beállítások\Felügyeleti sablonok\Hálózat\Hálózati kapcsolat\Windows tűzfal\Standard profil\Windows tűzfal ICMP-kivételek engedélyezése

A virtuális gép ellenőrzése

Győződjön meg arról, hogy a virtuális gép kifogástalanul, biztonságosan és RDP-vel elérhető:

A lemez kifogástalan állapotának és konzisztens állapotának ellenőrzéséhez ellenőrizze a lemezt a következő virtuális gép újraindításakor:

chkdsk.exe /fGyőződjön meg arról, hogy a jelentés tiszta és kifogástalan lemezt jelenít meg.

Adja meg a rendszerindítási konfigurációs adatok (BCD) beállításait.

cmd bcdedit.exe /set "{bootmgr}" integrityservices enable bcdedit.exe /set "{default}" device partition=C: bcdedit.exe /set "{default}" integrityservices enable bcdedit.exe /set "{default}" recoveryenabled Off bcdedit.exe /set "{default}" osdevice partition=C: bcdedit.exe /set "{default}" bootstatuspolicy IgnoreAllFailures #Enable Serial Console Feature bcdedit.exe /set "{bootmgr}" displaybootmenu yes bcdedit.exe /set "{bootmgr}" timeout 5 bcdedit.exe /set "{bootmgr}" bootems yes bcdedit.exe /ems "{current}" ON bcdedit.exe /emssettings EMSPORT:1 EMSBAUDRATE:115200 exitA memóriaképnapló hasznos lehet a Windows összeomlási problémáinak elhárításában. Engedélyezze a memóriaképnapló-gyűjteményt:

# Set up the guest OS to collect a kernel dump on an OS crash event Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\CrashControl' -Name CrashDumpEnabled -Type DWord -Force -Value 2 Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\CrashControl' -Name DumpFile -Type ExpandString -Force -Value "%SystemRoot%\MEMORY.DMP" Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\CrashControl' -Name NMICrashDump -Type DWord -Force -Value 1 # Set up the guest OS to collect user mode dumps on a service crash event $key = 'HKLM:\SOFTWARE\Microsoft\Windows\Windows Error Reporting\LocalDumps' if ((Test-Path -Path $key) -eq $false) {(New-Item -Path 'HKLM:\SOFTWARE\Microsoft\Windows\Windows Error Reporting' -Name LocalDumps)} New-ItemProperty -Path $key -Name DumpFolder -Type ExpandString -Force -Value 'C:\CrashDumps' New-ItemProperty -Path $key -Name CrashCount -Type DWord -Force -Value 10 New-ItemProperty -Path $key -Name DumpType -Type DWord -Force -Value 2 Set-Service -Name WerSvc -StartupType ManualEllenőrizze, hogy a Windows Management Instrumentation (WMI) adattár konzisztens-e:

winmgmt.exe /verifyrepositoryHa az adattár sérült, olvassa el a WMI: Adattár sérülése című témakört.

Győződjön meg arról, hogy a TermService-n kívül más alkalmazások nem használják a 3389-ös portot. Ez a port az Azure RDP szolgáltatásához használatos. A virtuális gépen használt portok megtekintéséhez futtassa a következőt

netstat.exe -anob:netstat.exe -anobPéldául:

netstat.exe -anob | findstr 3389 TCP 0.0.0.0:3389 0.0.0.0:0 LISTENING 4056 TCP [::]:3389 [::]:0 LISTENING 4056 UDP 0.0.0.0:3389 *:* 4056 UDP [::]:3389 *:* 4056 tasklist /svc | findstr 4056 svchost.exe 4056 TermServiceTartományvezérlőt használó Windows VHD feltöltése:

A lemez előkészítéséhez kövesse az alábbi további lépéseket .

Győződjön meg arról, hogy ismeri a Címtárszolgáltatások visszaállítási módját (DSRM) abban az esetben, ha valaha is el kell indítania a virtuális gépet a DSRM-ben. További információ: DSRM-jelszó beállítása.

Győződjön meg arról, hogy ismeri a beépített rendszergazdai fiókot és jelszót. Előfordulhat, hogy alaphelyzetbe szeretné állítani az aktuális helyi rendszergazdai jelszót, és győződjön meg arról, hogy ezzel a fiókkal bejelentkezhet a Windowsba az RDP-kapcsolaton keresztül. Ezt a hozzáférési engedélyt a "Bejelentkezés engedélyezése távoli asztali szolgáltatásokon keresztül" csoportházirend-objektum szabályozza. Tekintse meg ezt az objektumot a Helyi csoportházirend-szerkesztőben:

Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment

Ellenőrizze az alábbi Microsoft Entra-szabályzatokat, hogy biztosan nem blokkolják-e az RDP-hozzáférést:

Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment\Deny access to this computer from the networkComputer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment\Deny log on through Remote Desktop Services

Ellenőrizze az alábbi Microsoft Entra-szabályzatot, hogy biztosan nem távolítják el a szükséges hozzáférési fiókokat:

Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment\Access this computer from the network

A szabályzatnak a következő csoportokat kell listáznia:

Rendszergazdák

Biztonságimásolat-felelősök

Mindenkinek

Felhasználók

Indítsa újra a virtuális gépet, hogy a Windows továbbra is kifogástalan állapotban legyen, és elérhető legyen az RDP-kapcsolaton keresztül. Ezen a ponton érdemes lehet létrehozni egy virtuális gépet a helyi Hyper-V-kiszolgálón, hogy meggyőződjön arról, hogy a virtuális gép teljesen elindul. Ezután tesztelje, hogy biztosan el tudja-e érni a virtuális gépet RDP-vel.

Távolítsa el a további átviteli illesztőfelületi (TDI-) szűrőket. Távolítsa el például a TCP-csomagokat vagy extra tűzfalakat elemző szoftvereket.

Távolítsa el a fizikai összetevőkhöz vagy bármely más virtualizálási technológiához kapcsolódó egyéb külső szoftvereket vagy illesztőprogramokat.

Windows-frissítések telepítése

Feljegyzés

A virtuális gép kiépítése során a véletlen újraindítás elkerülése érdekében javasoljuk, hogy végezze el az összes Windows-frissítés telepítését, és győződjön meg arról, hogy nincs függőben lévő újraindítás. Ennek egyik módja az összes Windows-frissítés telepítése és a virtuális gép újraindítása az Azure-ba való migrálás végrehajtása előtt.

Ha az operációs rendszer (sysprep) általánosítását is el kell végeznie, a Sysprep parancs futtatása előtt frissítenie kell a Windowst, és újra kell indítania a virtuális gépet.

Ideális esetben frissítse a gépet a javítás szintjére, ha ez nem lehetséges, győződjön meg arról, hogy a következő frissítések telepítve vannak. A legújabb frissítések beszerzéséhez tekintse meg a Windows frissítési előzményoldalait: Windows 10 és Windows Server 2019, Windows 8.1 és Windows Server 2012 R2 , Windows 7 SP1 és Windows Server 2008 R2 SP1.

| Összetevő | Bináris | Windows 7 SP1, Windows Server 2008 R2 SP1 | Windows 8, Windows Server 2012 | Windows 8.1, Windows Server 2012 R2 | Windows 10 v1607, Windows Server 2016 v1607 | Windows 10 v1703 | Windows 10 v1709, Windows Server 2016 v1709 | Windows 10 v1803, Windows Server 2016 v1803 |

|---|---|---|---|---|---|---|---|---|

| Tárolás | disk.sys | 6.1.7601.23403 – KB3125574 | 6.2.9200.17638 / 6.2.9200.21757 - KB3137061 | 6.3.9600.18203 - KB3137061 | - | - | - | - |

| storport.sys | 6.1.7601.23403 – KB3125574 | 6.2.9200.17188 / 6.2.9200.21306 - KB3018489 | 6.3.9600.18573 - KB4022726 | 10.0.14393.1358 - KB4022715 | 10.0.15063.332 | - | - | |

| ntfs.sys | 6.1.7601.23403 – KB3125574 | 6.2.9200.17623 / 6.2.9200.21743 - KB3121255 | 6.3.9600.18654 - KB4022726 | 10.0.14393.1198 - KB4022715 | 10.0.15063.447 | - | - | |

| Iologmsg.dll | 6.1.7601.23403 – KB3125574 | 6.2.9200.16384 - KB2995387 | - | - | - | - | - | |

| Classpnp.sys | 6.1.7601.23403 – KB3125574 | 6.2.9200.17061 / 6.2.9200.21180 - KB2995387 | 6.3.9600.18334 - KB3172614 | 10.0.14393.953 - KB4022715 | - | - | - | |

| Volsnap.sys | 6.1.7601.23403 – KB3125574 | 6.2.9200.17047 / 6.2.9200.21165 - KB2975331 | 6.3.9600.18265 - KB3145384 | - | 10.0.15063.0 | - | - | |

| partmgr.sys | 6.1.7601.23403 – KB3125574 | 6.2.9200.16681 - KB2877114 | 6.3.9600.17401 - KB3000850 | 10.0.14393.953 - KB4022715 | 10.0.15063.0 | - | - | |

| volmgr.sys | 10.0.15063.0 | - | - | |||||

| Volmgrx.sys | 6.1.7601.23403 – KB3125574 | - | - | - | 10.0.15063.0 | - | - | |

| Msiscsi.sys | 6.1.7601.23403 – KB3125574 | 6.2.9200.21006 - KB2955163 | 6.3.9600.18624 - KB4022726 | 10.0.14393.1066 - KB4022715 | 10.0.15063.447 | - | - | |

| Msdsm.sys | 6.1.7601.23403 – KB3125574 | 6.2.9200.21474 - KB3046101 | 6.3.9600.18592 - KB4022726 | - | - | - | - | |

| Mpio.sys | 6.1.7601.23403 – KB3125574 | 6.2.9200.21190 - KB3046101 | 6.3.9600.18616 - KB4022726 | 10.0.14393.1198 - KB4022715 | - | - | - | |

| vmstorfl.sys | 6.3.9600.18907 - KB4072650 | 6.3.9600.18080 – KB3063109 | 6.3.9600.18907 - KB4072650 | 10.0.14393.2007 - KB4345418 | 10.0.15063.850 – KB4345419 | 10.0.16299.371 - KB4345420 | - | |

| Fveapi.dll | 6.1.7601.23311 - KB3125574 | 6.2.9200.20930 – KB2930244 | 6.3.9600.18294 - KB3172614 | 10.0.14393.576 - KB4022715 | - | - | - | |

| Fveapibase.dll | 6.1.7601.23403 – KB3125574 | 6.2.9200.20930 – KB2930244 | 6.3.9600.17415 - KB3172614 | 10.0.14393.206 - KB4022715 | - | - | - | |

| Network (Hálózat) | netvsc.sys | - | - | - | 10.0.14393.1198 - KB4022715 | 10.0.15063.250 – KB4020001 | - | - |

| mrxsmb10.sys | 6.1.7601.23816 - KB4022722 | 6.2.9200.22108 - KB4022724 | 6.3.9600.18603 - KB4022726 | 10.0.14393.479 - KB4022715 | 10.0.15063.483 | - | - | |

| mrxsmb20.sys | 6.1.7601.23816 - KB4022722 | 6.2.9200.21548 – KB4022724 | 6.3.9600.18586 - KB4022726 | 10.0.14393.953 - KB4022715 | 10.0.15063.483 | - | - | |

| mrxsmb.sys | 6.1.7601.23816 - KB4022722 | 6.2.9200.22074 - KB4022724 | 6.3.9600.18586 - KB4022726 | 10.0.14393.953 - KB4022715 | 10.0.15063.0 | - | - | |

| tcpip.sys | 6.1.7601.23761 – KB4022722 | 6.2.9200.22070 - KB4022724 | 6.3.9600.18478 - KB4022726 | 10.0.14393.1358 - KB4022715 | 10.0.15063.447 | - | - | |

| http.sys | 6.1.7601.23403 – KB3125574 | 6.2.9200.17285 - KB3042553 | 6.3.9600.18574 - KB4022726 | 10.0.14393.251 - KB4022715 | 10.0.15063.483 | - | - | |

| vmswitch.sys | 6.1.7601.23727 - KB4022719 | 6.2.9200.22117 - KB4022724 | 6.3.9600.18654 - KB4022726 | 10.0.14393.1358 - KB4022715 | 10.0.15063.138 | - | - | |

| Alapvető | ntoskrnl.exe | 6.1.7601.23807 - KB4022719 | 6.2.9200.22170 – KB4022718 | 6.3.9600.18696 - KB4022726 | 10.0.14393.1358 - KB4022715 | 10.0.15063.483 | - | - |

| Távoli asztali szolgáltatások | rdpcorets.dll | 6.2.9200.21506 - KB4022719 | 6.2.9200.22104 – KB4022724 | 6.3.9600.18619 - KB4022726 | 10.0.14393.1198 - KB4022715 | 10.0.15063.0 | - | - |

| termsrv.dll | 6.1.7601.23403 – KB3125574 | 6.2.9200.17048 – KB2973501 | 6.3.9600.17415 - KB3000850 | 10.0.14393.0 - KB4022715 | 10.0.15063.0 | - | - | |

| termdd.sys | 6.1.7601.23403 – KB3125574 | - | - | - | - | - | - | |

| win32k.sys | 6.1.7601.23807 - KB4022719 | 6.2.9200.22168 – KB4022718 | 6.3.9600.18698 - KB4022726 | 10.0.14393.594 - KB4022715 | - | - | - | |

| rdpdd.dll | 6.1.7601.23403 – KB3125574 | - | - | - | - | - | - | |

| rdpwd.sys | 6.1.7601.23403 – KB3125574 | - | - | - | - | - | - | |

| Biztonság | MS17-010 | KB4012212 | KB4012213 | KB4012213 | KB4012606 | KB4012606 | - | - |

| KB4012216 | KB4013198 | KB4013198 | - | - | ||||

| KB4012215 | KB4012214 | KB4012216 | KB4013429 | KB4013429 | - | - | ||

| KB4012217 | KB4013429 | KB4013429 | - | - | ||||

| CVE-2018-0886 | KB4103718 | KB4103730 | KB4103725 | KB4103723 | KB4103731 | KB4103727 | KB4103721 | |

| KB4103712 | KB4103726 | KB4103715 |

Feljegyzés

A virtuális gépek üzembe helyezése során bekövetkező véletlen újraindítás elkerülése érdekében javasoljuk, hogy minden Windows Update-telepítés befejeződjön, és ne legyenek függőben frissítések. Ennek egyik módja az összes lehetséges Windows-frissítés telepítése és újraindítása a sysprep.exe parancs futtatása előtt.

A Sysprep használatának meghatározása

A Rendszer-előkészítő eszköz (sysprep.exe) egy windowsos telepítés alaphelyzetbe állításához futtatható folyamat.

A Sysprep az összes személyes adat eltávolításával és több összetevő alaphelyzetbe állításával "házon kívül" felületet biztosít.

Általában egy sablon létrehozásához fut sysprep.exe , amelyből több más, adott konfigurációval rendelkező virtuális gépet is üzembe helyezhet. A sablont általánosított rendszerképnek nevezzük.

Ha csak egy virtuális gépet szeretne létrehozni egy lemezről, nem kell a Sysprepet használnia. Ehelyett létrehozhatja a virtuális gépet egy speciális rendszerképből. A virtuális gépek speciális lemezről való létrehozásával kapcsolatos információkért lásd:

Általánosított rendszerkép létrehozásához futtatnia kell a Sysprepet. További információ: A Sysprep használata: Bevezetés.

A Windows-alapú számítógépekre telepített szerepkörök és alkalmazások nem támogatják az általánosított rendszerképeket. Az eljárás használata előtt győződjön meg arról, hogy a Sysprep támogatja a számítógép szerepét. További információ: Sysprep-támogatás kiszolgálói szerepkörökhöz.

A Sysprep megköveteli a meghajtók teljes visszafejtést a végrehajtás előtt. Ha engedélyezte a virtuális gépen a titkosítást, tiltsa le a Sysprep futtatása előtt.

VHD általánosítása

Feljegyzés

Ha általánosított rendszerképet hoz létre egy meglévő Azure-beli virtuális gépről, javasoljuk, hogy a sysprep futtatása előtt távolítsa el a virtuálisgép-bővítményeket.

Feljegyzés

A következő lépések futtatása sysprep.exe után kapcsolja ki a virtuális gépet. Ne kapcsolja vissza, amíg nem hoz létre róla egy képet az Azure-ban.

Jelentkezzen be a Windows rendszerű virtuális gépre.

PowerShell-munkamenet futtatása rendszergazdaként.

Törölje a párduc könyvtárat (C:\Windows\Panther).

Módosítsa a könyvtárat a következőre

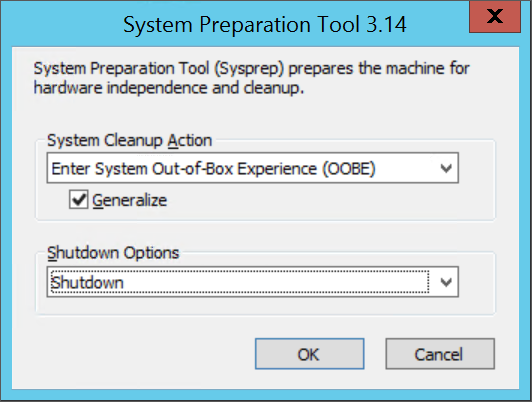

%windir%\system32\sysprep: . Ez után futtassa asysprep.exeparancsot.A Rendszerelőkészítő eszköz párbeszédpanelen válassza az Enter System Out-of-Box Experience (OOBE) lehetőséget, és győződjön meg arról, hogy az Általánosítás jelölőnégyzet be van jelölve.

A Leállítási beállítások területen válassza a Leállítás lehetőséget.

Kattintson az OK gombra.

Amikor a Sysprep befejeződik, állítsa le a virtuális gépet. Ne használja az Újraindítást a virtuális gép leállításához.

Most már készen áll a virtuális merevlemez feltöltésére. További információ a virtuális gépek általános lemezről való létrehozásáról: Általánosított virtuális merevlemez feltöltése és használata új virtuális gép létrehozásához az Azure-ban.

Feljegyzés

Az egyéni unattend.xml fájlok nem támogatottak. Bár támogatjuk a továbbiUnattendContent tulajdonságot, ez csak korlátozott támogatást nyújt a microsoft-windows-shell beállítási lehetőségek hozzáadásához az Azure kiépítési ügynök által használt unattend.xml fájlban. Használhat például továbbiUnattendContentet a FirstLogonCommands és a LogonCommands hozzáadásához. További információ: továbbiUnattendContent FirstLogonCommands példa.

A virtuális lemez konvertálása rögzített méretű VHD-vé

Feljegyzés

Ha az Azure PowerShell használatával szeretné feltölteni a lemezt az Azure-ba , és engedélyezve van a Hyper-V , ez a lépés nem kötelező. Az Add-AzVHD elvégzi Önnek.

A jelen szakaszban található módszerek egyikével konvertálhatja és átméretezheti a virtuális lemezt az Azure-hoz szükséges formátumra:

A virtuális lemez konvertálási vagy átméretezési folyamatának futtatása előtt biztonsági másolatot készít a virtuális gépről.

Győződjön meg arról, hogy a Windows VHD megfelelően működik a helyi kiszolgálón. A virtuális gép hibáinak megoldása, mielőtt megpróbálná átalakítani vagy feltölteni az Azure-ba.

Konvertálja a virtuális lemezt rögzített típusra.

Méretezze át a virtuális lemezt az Azure-követelményeknek megfelelően:

Az Azure-beli lemezek virtuális méretének 1 MiB-hez kell igazodnia. Ha a VHD 1 MiB törtrésze, a lemezt 1 MiB többszörösére kell átméreteznie. A MiB törtrészét képező lemezek hibát okoznak a feltöltött VHD-ből származó képek létrehozásakor. A méret ellenőrzéséhez a PowerShell Get-VHD parancsmaggal megjelenítheti a "Méret" parancsmagot, amelynek 1 MiB többszörösének kell lennie az Azure-ban, és a "FileSize" értéknek, amely a "Méret" és a VHD lábléc 512 bájtja lesz.

$vhd = Get-VHD -Path C:\test\MyNewVM.vhd $vhd.Size % 1MB 0 $vhd.FileSize - $vhd.Size 512Az 1. generációs virtuális géppel rendelkező operációsrendszer-virtuális merevlemez maximális mérete 2048 GiB (2 TiB),

Az adatlemezek maximális mérete 32 767 GiB (32 TiB).

Feljegyzés

- Ha windowsos operációsrendszer-lemezt készít elő, miután rögzített lemezzé konvertálta, és szükség esetén átméretezte, hozzon létre egy, a lemezt használó virtuális gépet. Indítsa el és jelentkezzen be a virtuális gépre, és folytassa a jelen cikk szakaszaival a feltöltés előkészítésének befejezéséhez.

- Ha adatlemezt készít elő, ezt a szakaszt leállíthatja, és folytathatja a lemez feltöltését.

A Lemez konvertálása a Hyper-V-kezelővel

- Nyissa meg a Hyper-V Kezelőt, és válassza ki a helyi számítógépet a bal oldalon. A számítógéplista feletti menüben válassza a Művelet>szerkesztése lemezt.

- A Virtuális merevlemez megkeresése lapon válassza ki a virtuális lemezt.

- A Művelet kiválasztása lapon válassza a Tovább konvertálása lehetőséget>.

- A VHDX-ből való konvertáláshoz válassza a VHD>Tovább lehetőséget.

- Dinamikusan bővülő lemezről való konvertáláshoz válassza a Rögzített méret>tovább lehetőséget.

- Keresse meg és válassza ki az új VHD-fájl mentési útvonalát.

- Válassza a Befejezés lehetőséget.

A lemez konvertálása a PowerShell használatával

A Virtuális lemezek konvertálása a PowerShell Convert-VHD parancsmagja segítségével történik. Ha a parancsmag telepítésével kapcsolatos információkra van szüksége, olvassa el a Hyper-V szerepkör telepítését ismertető témakört.

Feljegyzés

Ha az Azure PowerShell használatával szeretné feltölteni a lemezt az Azure-ba , és engedélyezve van a Hyper-V , ez a lépés nem kötelező. Az Add-AzVHD elvégzi Önnek.

Az alábbi példa a lemezt VHDX-ről VHD-vé alakítja át. Emellett dinamikusan bővülő lemezről rögzített méretű lemezzé alakítja a lemezt.

Convert-VHD -Path C:\test\MyVM.vhdx -DestinationPath C:\test\MyNewVM.vhd -VHDType Fixed

Ebben a példában cserélje le az Elérési út értékét az átalakítani kívánt virtuális merevlemez elérési útjára. Cserélje le a DestinationPath értékét a konvertált lemez új elérési útjára és nevére.

A Lemez átméretezése a Hyper-V Kezelővel

Feljegyzés

Ha az Azure PowerShell használatával szeretné feltölteni a lemezt az Azure-ba , és engedélyezve van a Hyper-V , ez a lépés nem kötelező. Az Add-AzVHD elvégzi Önnek.

- Nyissa meg a Hyper-V Kezelőt, és válassza ki a helyi számítógépet a bal oldalon. A számítógéplista feletti menüben válassza a Művelet>szerkesztése lemezt.

- A Virtuális merevlemez megkeresése lapon válassza ki a virtuális lemezt.

- A Művelet kiválasztása lapon válassza a Tovább kibontása>lehetőséget.

- A Virtuális merevlemez megkeresése lapon adja meg az új méretet a GiB >Next fájlban.

- Válassza a Befejezés lehetőséget.

A Lemez átméretezése a PowerShell használatával

Feljegyzés

Ha az Azure PowerShell használatával szeretné feltölteni a lemezt az Azure-ba , és engedélyezve van a Hyper-V , ez a lépés nem kötelező. Az Add-AzVHD elvégzi Önnek.

A virtuális lemezeket a PowerShell Resize-VHD parancsmagja segítségével méretezheti át. Ha a parancsmag telepítésével kapcsolatos információkra van szüksége, olvassa el a Hyper-V szerepkör telepítését ismertető témakört.

Az alábbi példa átméretezi a lemezt 100,5 MiB-ről 101 MiB-re az Azure igazítási követelményének megfelelően.

Resize-VHD -Path C:\test\MyNewVM.vhd -SizeBytes 105906176

Ebben a példában cserélje le az Elérési út értékét az átméretezni kívánt virtuális merevlemez elérési útjára. Cserélje le a SizeBytes értékét a lemez új bájtméretére.

Konvertálás VMware VMDK lemezformátumból

Ha windowsos virtuálisgép-rendszerképe VMDK-fájlformátumban van, az Azure Migrate használatával konvertálhatja a VMDK-t, és feltöltheti az Azure-ba.

Az ajánlott konfigurációk elvégzése

Az alábbi beállítások nem befolyásolják a VHD feltöltését. Javasoljuk azonban, hogy konfigurálja őket.

Telepítse az Azure-beli virtuálisgép-ügynököt. Ezután engedélyezheti a virtuálisgép-bővítményeket. A virtuálisgép-bővítmények a virtuális gépekhez esetleg használni kívánt kritikus funkciók többségét implementálják. Szüksége lesz például a bővítményekre a jelszavak alaphelyzetbe állításához vagy az RDP konfigurálásához. További információkért tekintse meg az Azure Virtual Machine Agent áttekintését.

Miután létrehozta a virtuális gépet az Azure-ban, javasoljuk, hogy a teljesítmény javítása érdekében helyezze a lapfájlt a temporális meghajtó kötetére . A fájlelhelyezést az alábbiak szerint állíthatja be:

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management' -Name PagingFiles -Value 'D:\pagefile.sys' -Type MultiString -ForceHa egy adatlemez csatlakozik a virtuális géphez, az ideiglenes meghajtó kötetének betűjele általában D. Ez a megjelölés a beállításoktól és az elérhető meghajtók számától függően eltérő lehet.

- Javasoljuk, hogy tiltsa le a víruskereső szoftver által biztosított szkriptblokkolókat. Ezek zavarhatják és letilthatják a Windows Provisioning Agent szkripteket, amelyeket akkor hajtanak végre, amikor új virtuális gépet helyez üzembe a rendszerképből.

Tipp.

Nem kötelező A DISM használata a rendszerkép optimalizálásához és a virtuális gép első indítási idejének csökkentéséhez.

A rendszerkép optimalizálásához csatlakoztassa a VHD-t úgy, hogy duplán kattint rá a Windows Intézőben, majd futtassa a DISM-et a /optimize-image paraméterrel.

DISM /image:D:\ /optimize-image /boot

Ahol D: a csatlakoztatott VHD elérési útja.

A futtatásnak DISM /optimize-image kell lennie a VHD utolsó módosításának. Ha az üzembe helyezés előtt módosítja a VHD-t, újra kell futtatnia DISM /optimize-image .