Nyilvános végpontkapcsolat az Azure-standard Load Balancer használatával Virtual Machines magas rendelkezésre állású SAP-forgatókönyvekben

Ennek a cikknek a hatóköre olyan konfigurációk leírása, amelyek lehetővé teszik a nyilvános végpont(ok) felé irányuló kimenő kapcsolatot. A konfigurációk elsősorban a SUSE/RHEL Pacemaker magas rendelkezésre állásának kontextusában vannak.

Ha a Pacemakert azure-kerítésügynökkel használja a magas rendelkezésre állású megoldásban, akkor a virtuális gépeknek kimenő kapcsolattal kell rendelkezniük az Azure management API-val. A cikk több lehetőséget is bemutat, amelyekkel kiválaszthatja a forgatókönyvének leginkább megfelelő lehetőséget.

Áttekintés

Az SAP-megoldások magas rendelkezésre állásának fürtözésen keresztüli megvalósításakor az egyik szükséges összetevő Azure Load Balancer. Az Azure két terheléselosztó termékváltozatot kínál: standard és alapszintű.

A standard Azure load balancer néhány előnyt kínál az alapszintű terheléselosztóval szemben. Például az Azure rendelkezésre állási zónákban működik, jobb monitorozási és naplózási képességekkel rendelkezik a könnyebb hibaelhárítás és a kisebb késés érdekében. A "HA-portok" funkció az összes portot lefedi, azaz már nem szükséges az összes egyes portot listázni.

Az Azure Load Balancer alapszintű és standard termékváltozata között van néhány fontos különbség. Ezek egyike a nyilvános végpont felé irányuló kimenő forgalom kezelése. A teljes alapszintű és a standard termékváltozatú terheléselosztó összehasonlítását lásd: Load Balancer termékváltozatok összehasonlítása.

Ha a nyilvános IP-címekkel nem rendelkező virtuális gépek a standard Azure-terheléselosztó belső (nyilvános IP-cím nélküli) háttérkészletébe kerülnek, nincs kimenő kapcsolat a nyilvános végpontokkal, hacsak nincs további konfiguráció.

Ha egy virtuális géphez nyilvános IP-cím van hozzárendelve, vagy a virtuális gép egy nyilvános IP-címmel rendelkező terheléselosztó háttérkészletében található, kimenő kapcsolattal fog rendelkezni a nyilvános végpontokhoz.

Az SAP-rendszerek gyakran tartalmaznak bizalmas üzleti adatokat. Ritkán elfogadható, hogy az SAP-rendszereket üzemeltető virtuális gépek nyilvános IP-címekkel legyenek elérhetők. Ugyanakkor vannak olyan forgatókönyvek, amelyek megkövetelik a virtuális gépről a nyilvános végpontokra irányuló kimenő kapcsolatot.

Példák az Azure nyilvános végponthoz való hozzáférést igénylő forgatókönyvekre:

- Az Azure Fence Agentnek hozzáférésre van szüksége management.azure.com és login.microsoftonline.com

- Azure Backup

- Azure Site Recovery

- Nyilvános adattár használata az operációs rendszer javításához

- Előfordulhat, hogy az SAP-alkalmazás adatfolyama kimenő kapcsolatot igényel a nyilvános végponthoz

Ha az SAP üzembe helyezése nem igényel kimenő kapcsolatot a nyilvános végpontokhoz, nem kell implementálnia a további konfigurációt. Elegendő belső standard termékváltozatot létrehozni Azure Load Balancer a magas rendelkezésre állási forgatókönyvhöz, feltéve, hogy nincs szükség a nyilvános végpontokból érkező bejövő kapcsolatokra.

Megjegyzés

Ha a nyilvános IP-címekkel nem rendelkező virtuális gépek a standard Azure-terheléselosztó belső (nyilvános IP-cím nélküli) háttérkészletébe kerülnek, nem lesz kimenő internetkapcsolat, kivéve, ha további konfigurációt hajt végre a nyilvános végpontokhoz való útválasztás engedélyezéséhez.

Ha a virtuális gépek nyilvános IP-címekkel rendelkeznek, vagy már az Azure Load Balancer háttérkészletében vannak nyilvános IP-címmel, a virtuális gép már rendelkezik kimenő kapcsolattal a nyilvános végpontokhoz.

Először olvassa el a következő tanulmányokat:

- Azure Standard Load Balancer

- Az Azure standard Load Balancer áttekintése – az Azure Standard Load Balancer átfogó áttekintése, fontos alapelvek, fogalmak és oktatóanyagok

- Kimenő kapcsolatok az Azure-ban – forgatókönyvek az Azure-beli kimenő kapcsolatok eléréséről

- A terheléselosztó kimenő szabályai – a terheléselosztó kimenő szabályainak fogalmait és a kimenő szabályok létrehozásának módját ismerteti

- Azure Firewall

- Azure Firewall Azure Firewall áttekintése

- Oktatóanyag: Azure Firewall üzembe helyezése és konfigurálása – útmutatás a Azure Firewall Azure Portal keresztüli konfigurálásához

- Virtuális hálózatok – Felhasználó által definiált szabályok – Azure-útválasztási fogalmak és szabályok

- Biztonsági csoportok szolgáltatáscímkéi – a hálózati biztonsági csoportok és a tűzfal konfigurációjának egyszerűsítése szolgáltatáscímkékkel

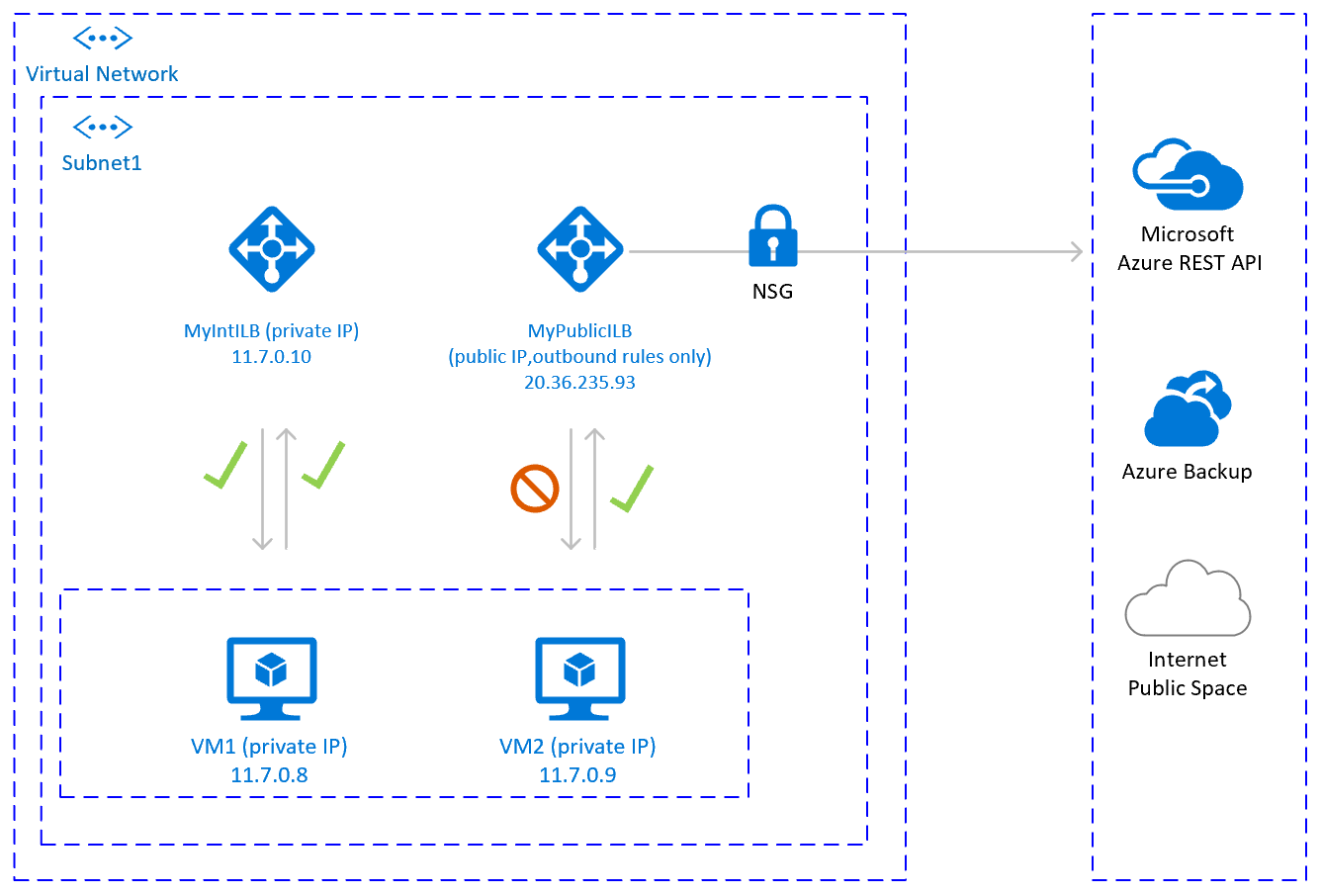

1. lehetőség: További külső Azure-standard Load Balancer az internet felé irányuló kimenő kapcsolatokhoz

A nyilvános végpontokhoz való kimenő kapcsolat elérésének egyik lehetősége a virtuális gép nyilvános végpontról történő bejövő kapcsolatainak engedélyezése nélkül, ha létrehoz egy második terheléselosztót nyilvános IP-címmel, hozzáadja a virtuális gépeket a második terheléselosztó háttérkészletéhez, és csak a kimenő szabályokat határozza meg.

A hálózati biztonsági csoportok segítségével szabályozhatja a virtuális gépről kimenő hívásokhoz elérhető nyilvános végpontokat.

További információt a Kimenő kapcsolatok című dokumentum 2. forgatókönyvében talál.

A konfiguráció a következőképpen néz ki:

Fontos szempontok

- Egy további nyilvános Load Balancer használhat ugyanazon alhálózat több virtuális gépéhez, hogy kimenő kapcsolatot létesítsen a nyilvános végponttal, és optimalizálja a költségeket

- A hálózati biztonsági csoportok segítségével szabályozhatja, hogy mely nyilvános végpontok érhetők el a virtuális gépekről. A hálózati biztonsági csoportot hozzárendelheti az alhálózathoz vagy az egyes virtuális gépekhez. Ahol lehetséges, a szolgáltatáscímkék használatával csökkentheti a biztonsági szabályok összetettségét.

- Az Azure Standard Load Balancer nyilvános IP-címmel és kimenő szabályokkal lehetővé teszi a nyilvános végpontokhoz való közvetlen hozzáférést. Ha vállalati biztonsági követelményekkel rendelkezik ahhoz, hogy az összes kimenő forgalom központi vállalati megoldáson keresztül legyen átadva naplózásra és naplózásra, előfordulhat, hogy ezzel a forgatókönyvvel nem tudja teljesíteni a követelményt.

Tipp

Ahol lehetséges, használja a Szolgáltatáscímkéket a hálózati biztonsági csoport összetettségének csökkentéséhez.

A központi telepítés lépései

Load Balancer létrehozása

- A Azure Portal kattintson a Minden erőforrás, Hozzáadás elemre, majd keresse meg a Load Balancer

- Kattintson a Létrehozás gombra

- Load Balancer Name MyPublicILB

- Válassza a Public as a Type ( Nyilvános típus), a Standard as SKU (Standard termékváltozat) lehetőséget

- Válassza a Nyilvános IP-cím létrehozása lehetőséget, és adja meg a nevet MyPublicILBFrondEndIP néven

- Zónaredundáns kiválasztása rendelkezésre állási zónaként

- Kattintson a Véleményezés és létrehozás, majd a Létrehozás gombra.

Hozza létre a MyBackendPoolOfPublicILB háttérkészletet, és adja hozzá a virtuális gépeket.

- A virtuális hálózat kiválasztása

- Jelölje ki a virtuális gépeket és ip-címeiket, és adja hozzá őket a háttérkészlethez

Kimenő szabályok létrehozása.

az network lb outbound-rule create --address-pool MyBackendPoolOfPublicILB --frontend-ip-configs MyPublicILBFrondEndIP --idle-timeout 30 --lb-name MyPublicILB --name MyOutBoundRules --outbound-ports 10000 --enable-tcp-reset true --protocol All --resource-group MyResourceGroupHozzon létre hálózati biztonsági csoportszabályokat az adott nyilvános végpontokhoz való hozzáférés korlátozásához. Ha már létezik hálózati biztonsági csoport, módosíthatja azt. Az alábbi példa bemutatja, hogyan engedélyezheti az Azure management API-hoz való hozzáférést:

- Lépjen a hálózati biztonsági csoporthoz

- Kattintson a Kimenő biztonsági szabályok elemre

- Adjon hozzá egy szabályt az Összes kimenő internet-hozzáférésmegtagadása lehetőséghez.

- Adjon hozzá egy szabályt az AzureCloudhoz való hozzáférés engedélyezése beállításhoz, amelynek prioritása alacsonyabb, mint a szabály prioritása az összes internet-hozzáférés megtagadásához.

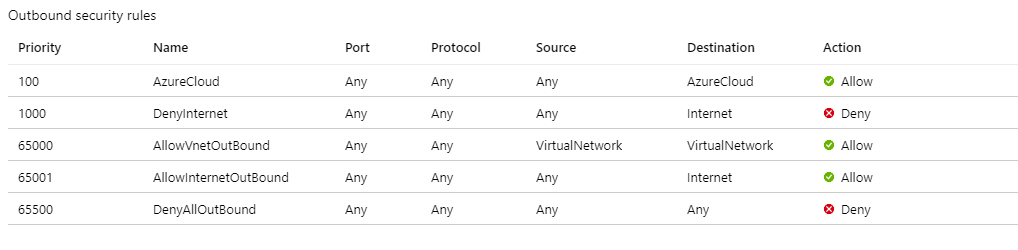

A kimenő biztonsági szabályok a következőképpen néznek ki:

Az Azure Network biztonsági csoportjaival kapcsolatos további információkért lásd: Biztonsági csoportok .

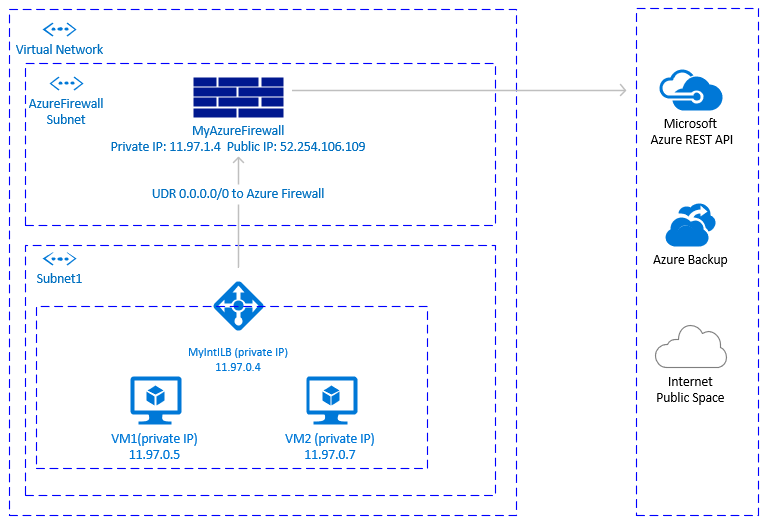

2. lehetőség: Azure Firewall az internet felé irányuló kimenő kapcsolatokhoz

Egy másik lehetőség a nyilvános végpontokkal való kimenő kapcsolat elérésére anélkül, hogy engedélyezve van a virtuális géphez a nyilvános végpontokból érkező bejövő kapcsolat, az Azure Firewall. Azure Firewall egy felügyelt szolgáltatás, amely beépített magas rendelkezésre állással rendelkezik, és több Availability Zones is kiterjedhet.

Emellett telepítenie kell a felhasználó által definiált útvonalat is, amely az alhálózathoz van társítva, ahol a virtuális gépek és az Azure load balancer üzembe helyezése az Azure tűzfalra mutatva irányítja a forgalmat a Azure Firewall.

A Azure Firewall üzembe helyezésével kapcsolatos részletekért lásd: Azure Firewall üzembe helyezése és konfigurálása.

Az architektúra a következőképpen néz ki:

Fontos szempontok

- Az Azure Firewall egy natív felhőszolgáltatás, beépített magas rendelkezésre állással, és támogatja a zónaszintű üzembe helyezést.

- További alhálózatot igényel, amelyeknek AzureFirewallSubnet nevet kell adni.

- Ha nagy adatkészletek átvitele azon virtuális hálózatból, ahol az SAP virtuális gépek találhatók, egy másik virtuális hálózat virtuális gépére vagy nyilvános végpontra történő átvitele nem feltétlenül költséghatékony megoldás. Ilyen például a nagy méretű biztonsági másolatok másolása virtuális hálózatokon. További részletekért lásd Azure Firewall díjszabását.

- Ha a vállalati tűzfal megoldás nem Azure Firewall, és biztonsági követelményekkel rendelkezik ahhoz, hogy a központi vállalati megoldás ellenére minden kimenő forgalom áthaladjon, ez a megoldás nem feltétlenül praktikus.

Tipp

Ahol lehetséges, használja a Szolgáltatáscímkéket a Azure Firewall szabályok összetettségének csökkentéséhez.

A központi telepítés lépései

Az üzembe helyezési lépések feltételezik, hogy a virtuális gépekhez már definiált virtuális hálózatot és alhálózatot.

Hozzon létre egy AzureFirewallSubnet alhálózatot ugyanabban a Virtual Network, ahol a virtuális gép és a standard Load Balancer telepítve vannak.

- A Azure Portal lépjen a Virtual Network: Kattintson a Minden erőforrás elemre, keresse meg a Virtual Network, kattintson a Virtual Network, válassza az Alhálózatok lehetőséget.

- Kattintson az Alhálózat hozzáadása elemre. Adja meg az AzureFirewallSubnet nevet. Adja meg a megfelelő címtartományt. Mentse el.

Hozzon létre Azure Firewall.

- A Azure Portal válassza a Minden erőforrás lehetőséget, majd kattintson a Hozzáadás, Tűzfal, Létrehozás elemre. Válassza az Erőforráscsoport lehetőséget (válassza ki ugyanazt az erőforráscsoportot, ahol a Virtual Network).

- Adja meg a Azure Firewall erőforrás nevét. Például : MyAzureFirewall.

- Válassza a Régió lehetőséget, és válasszon ki legalább két rendelkezésre állási zónát, amelyek a virtuális gépek üzembe helyezéséhez használt rendelkezésre állási zónákhoz igazodnak.

- Válassza ki a Virtual Network, ahol az SAP virtuális gépek és az Azure Standard Load Balancer üzembe helyezve vannak.

- Nyilvános IP-cím: Kattintson a létrehozás gombra, és adjon meg egy nevet. Például MyFirewallPublicIP.

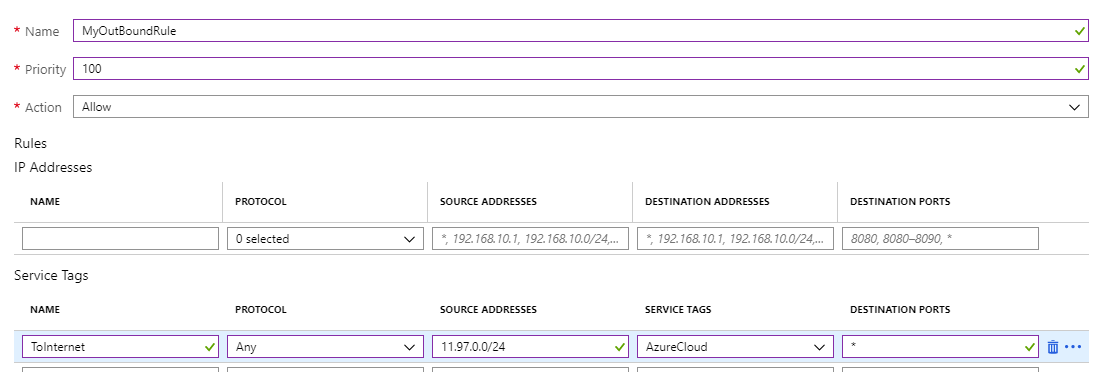

Hozzon létre Azure Firewall szabályt a megadott nyilvános végpontokkal való kimenő kapcsolat engedélyezéséhez. A példa bemutatja, hogyan engedélyezheti az Azure Management API nyilvános végponthoz való hozzáférést.

- Válassza a Szabályok, hálózati szabálygyűjtemény lehetőséget, majd kattintson a Hálózati szabálygyűjtemény hozzáadása elemre.

- Név: MyOutboundRule, adja meg a Prioritás értéket, válassza a Művelet engedélyezése lehetőséget.

- Szolgáltatás: Név :AzureAPI. Protokoll: Válassza az Any (Bármelyik) lehetőséget. Forráscím: adja meg az alhálózat tartományát, ahol a virtuális gépek és a standard Load Balancer üzembe vannak helyezve, például: 11.97.0.0/24. Célportok: írja be a következőt *: .

- Mentés

- Miközben továbbra is a Azure Firewall van elhelyezve, válassza az Áttekintés lehetőséget. Jegyezze fel a Azure Firewall magánhálózati IP-címét.

Útvonal létrehozása Azure Firewall

- A Azure Portal válassza a Minden erőforrás lehetőséget, majd kattintson a Hozzáadás, Útválasztási táblázat, Létrehozás elemre.

- Írja be a Name MyRouteTable nevet, válassza az Előfizetés, az Erőforráscsoport és a Hely lehetőséget (a virtuális hálózat és a tűzfal helyének megfelelő).

- Mentés

A tűzfalszabály így nézne ki:

Hozzon létre felhasználó által megadott útvonalat a virtuális gépek alhálózatáról a MyAzureFirewall privát IP-címére.

- Ahogy az útvonaltáblán elhelyezkedik, kattintson az Útvonalak elemre. Válassza a Hozzáadás lehetőséget.

- Útvonal neve: ToMyAzureFirewall, Address prefix: 0.0.0.0/0. Következő ugrás típusa: Válassza a Virtuális berendezés lehetőséget. Következő ugrási cím: adja meg a konfigurált tűzfal magánhálózati IP-címét: 11.97.1.4.

- Mentés

3. lehetőség: Proxy használata Pacemaker-hívásokhoz az Azure Management API-hoz

Proxy használatával engedélyezheti a Pacemaker-hívásokat az Azure Management API nyilvános végpontjára.

Fontos szempontok

- Ha már létezik vállalati proxy, a kimenő hívásokat a nyilvános végpontokra irányíthatja át. A nyilvános végpontokra irányuló kimenő hívások a vállalati ellenőrzési ponton haladnak át.

- Győződjön meg arról, hogy a proxykonfiguráció engedélyezi az Azure Management API-hoz való kimenő kapcsolatot:

https://management.azure.coméshttps://login.microsoftonline.com - Győződjön meg arról, hogy van útvonal a virtuális gépek és a proxy között

- A proxy csak HTTP-/HTTPS-hívásokat fog kezelni. Ha több protokollon (például RFC-en) keresztül kell kimenő hívásokat kezdeményezni a nyilvános végpontra, alternatív megoldásra lesz szükség

- A proxymegoldásnak magas rendelkezésre állásúnak kell lennie a Pacemaker-fürt instabilitásának elkerülése érdekében

- A proxy helyétől függően további késést okozhat az Azure Fence Agentből az Azure Management API-ba irányuló hívásokban. Ha a vállalati proxy még a helyszínen van, miközben a Pacemaker-fürt az Azure-ban van, mérje meg a késést, és fontolja meg, hogy ez a megoldás megfelel-e Önnek

- Ha még nem áll rendelkezésre magas rendelkezésre állású vállalati proxy, nem javasoljuk ezt a lehetőséget, mivel az ügyfél többletköltséggel és összetettséggel járna. Ha azonban úgy dönt, hogy további proxymegoldást helyez üzembe a Pacemaker és az Azure Management nyilvános API felé irányuló kimenő kapcsolat engedélyezéséhez, győződjön meg arról, hogy a proxy magas rendelkezésre állású, és a virtuális gépek és a proxy közötti késés alacsony.

Pacemaker-konfiguráció proxyval

Az iparágban számos különböző proxylehetőség érhető el. A proxy üzembe helyezésére vonatkozó részletes utasítások nem tartoznak a dokumentum hatókörébe. Az alábbi példában feltételezzük, hogy a proxy a MyProxyService szolgáltatásra válaszol, és figyeli a MyProxyPort portot.

Ahhoz, hogy a pacemaker kommunikálhasson az Azure Management API-val, hajtsa végre a következő lépéseket az összes fürtcsomóponton:

Szerkessze a pacemaker konfigurációs fájlját /etc/sysconfig/pacemaker, és adja hozzá a következő sorokat (az összes fürtcsomópontot):

sudo vi /etc/sysconfig/pacemaker # Add the following lines http_proxy=http://MyProxyService:MyProxyPort https_proxy=http://MyProxyService:MyProxyPortIndítsa újra a pacemaker szolgáltatást az összes fürtcsomóponton.

SUSE

# Place the cluster in maintenance mode sudo crm configure property maintenance-mode=true #Restart on all nodes sudo systemctl restart pacemaker # Take the cluster out of maintenance mode sudo crm configure property maintenance-mode=falseRed Hat

# Place the cluster in maintenance mode sudo pcs property set maintenance-mode=true #Restart on all nodes sudo systemctl restart pacemaker # Take the cluster out of maintenance mode sudo pcs property set maintenance-mode=false

Egyéb lehetőségek

Ha a kimenő forgalom harmadik féltől származó, URL-alapú tűzfalproxyn keresztül van irányítva:

- Ha Azure kerítésügynököt használ, győződjön meg arról, hogy a tűzfal-konfiguráció lehetővé teszi az Azure Management API-val való kimenő kapcsolatot:

https://management.azure.coméshttps://login.microsoftonline.com - ha a SUSE Nyilvános felhőfrissítési infrastruktúráját használja a frissítések és javítások alkalmazásához, tekintse meg az Azure Public Cloud Update Infrastructure 101 című cikket

Következő lépések

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: