Rövid útmutató: Virtuális hálózat létrehozása az Azure CLI használatával

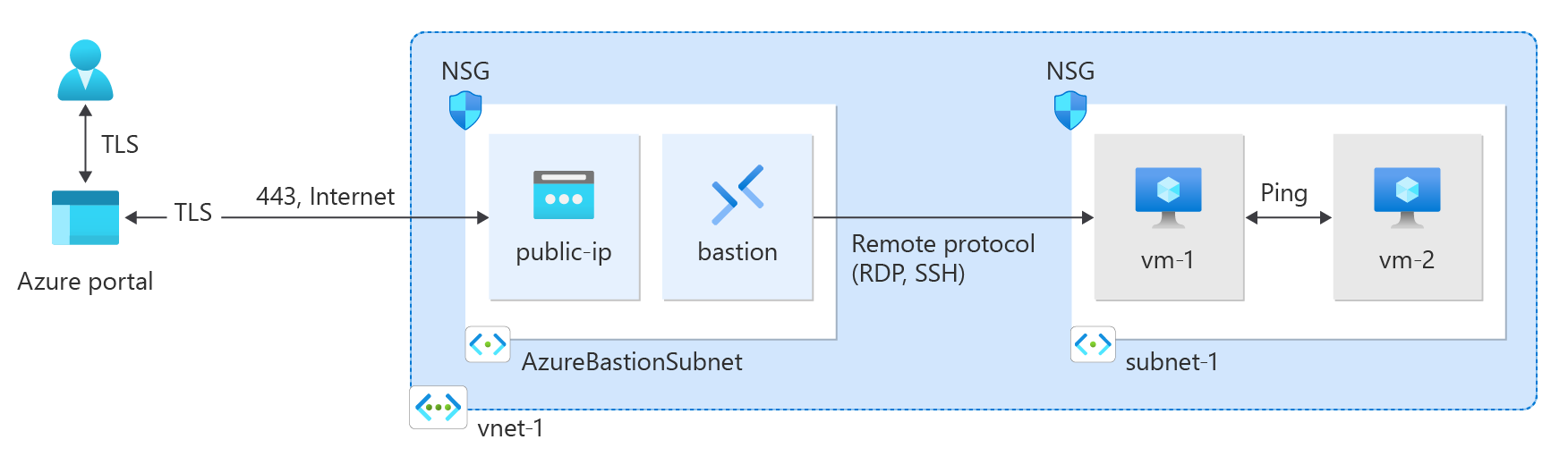

Ez a rövid útmutató bemutatja, hogyan hozhat létre virtuális hálózatot az Azure CLI, az Azure parancssori felületének használatával. Ezután két virtuális gépet (virtuális gépet) hoz létre a hálózaton, biztonságosan csatlakozik a virtuális gépekhez az internetről, és privát kommunikációt indít el a virtuális gépek között.

A virtuális hálózat az Azure-beli magánhálózatok alapvető építőeleme. Az Azure Virtual Network lehetővé teszi, hogy az Azure-erőforrások, például a virtuális gépek biztonságosan kommunikáljanak egymással és az internettel.

Ha nem rendelkezik Azure-előfizetéssel, első lépésként hozzon létre egy ingyenes Azure-fiókot.

Előfeltételek

Használja a Bash-környezetet az Azure Cloud Shellben. További információ: A Bash rövid útmutatója az Azure Cloud Shellben.

Ha inkább helyi cli-referenciaparancsokat szeretne futtatni, telepítse az Azure CLI-t. Ha Windows vagy macOS rendszert használ, fontolja meg az Azure CLI Docker-tárolóban való futtatását. További információ: Az Azure CLI futtatása Docker-tárolóban.

Ha helyi telepítést használ, jelentkezzen be az Azure CLI-be az az login parancs futtatásával. A hitelesítési folyamat befejezéséhez kövesse a terminálon megjelenő lépéseket. További bejelentkezési lehetőségekért lásd : Bejelentkezés az Azure CLI-vel.

Amikor a rendszer kéri, először telepítse az Azure CLI-bővítményt. További információ a bővítményekről: Bővítmények használata az Azure CLI-vel.

Futtassa az az version parancsot a telepített verzió és a függő kódtárak megkereséséhez. A legújabb verzióra az az upgrade paranccsal frissíthet.

Erőforráscsoport létrehozása

Az az group create használatával hozzon létre egy erőforráscsoportot a virtuális hálózat üzemeltetéséhez. A következő kóddal hozzon létre egy test-rg nevű erőforráscsoportot az Eastus2 Azure-régióban:

az group create \

--name test-rg \

--location eastus2

Virtuális hálózat és alhálózat létrehozása

Az az network vnet create használatával hozzon létre egy vnet-1 nevű virtuális hálózatot egy 1. alhálózattal a test-rg erőforráscsoportban:

az network vnet create \

--name vnet-1 \

--resource-group test-rg \

--address-prefix 10.0.0.0/16 \

--subnet-name subnet-1 \

--subnet-prefixes 10.0.0.0/24

Az Azure Bastion üzembe helyezése

Az Azure Bastion a böngésző használatával csatlakozik a virtuális hálózat virtuális gépeihez a Secure Shell (SSH) vagy a Távoli asztali protokoll (RDP) használatával a privát IP-címek használatával. A virtuális gépeknek nincs szükségük nyilvános IP-címekre, ügyfélszoftverekre vagy speciális konfigurációra.

Az óránkénti díjszabás a Bastion üzembe helyezésének pillanatától kezdődik, a kimenő adathasználattól függetlenül. További információ: Díjszabás és termékváltozatok. Ha a Bastiont egy oktatóanyag vagy teszt részeként helyezi üzembe, javasoljuk, hogy a használat befejezése után törölje ezt az erőforrást. További információ a Bastionról: Mi az az Azure Bastion?.

Az az network vnet subnet create használatával hozzon létre egy Bastion-alhálózatot a virtuális hálózathoz. Ez az alhálózat kizárólag Bastion-erőforrások számára van fenntartva, és AzureBastionSubnetnek kell lennie.

az network vnet subnet create \ --name AzureBastionSubnet \ --resource-group test-rg \ --vnet-name vnet-1 \ --address-prefix 10.0.1.0/26Hozzon létre egy nyilvános IP-címet a Bastion számára. Ezzel az IP-címmel csatlakozhat a Bastion-gazdagéphez az internetről. Az az network public-ip create használatával hozzon létre egy nyilvános IP-címet a test-rg erőforráscsoportban:

az network public-ip create \ --resource-group test-rg \ --name public-ip \ --sku Standard \ --location eastus2 \ --zone 1 2 3Az az network bastion create használatával hozzon létre egy Bastion-gazdagépet az AzureBastionSubnetben a virtuális hálózathoz:

az network bastion create \ --name bastion \ --public-ip-address public-ip \ --resource-group test-rg \ --vnet-name vnet-1 \ --location eastus2

A Bastion-erőforrások üzembe helyezése körülbelül 10 percet vesz igénybe. A következő szakaszban virtuális gépeket hozhat létre, miközben a Bastion üzembe helyezi a virtuális hálózatát.

Virtuális gépek létrehozása

Az az vm create használatával hozzon létre két vm-1 és vm-2 nevű virtuális gépet a virtuális hálózat 1. alhálózatában. Amikor a rendszer hitelesítő adatokat kér, adja meg a virtuális gépek felhasználóneveit és jelszavát.

Az első virtuális gép létrehozásához használja a következő parancsot:

az vm create \ --resource-group test-rg \ --admin-username azureuser \ --authentication-type password \ --name vm-1 \ --image Ubuntu2204 \ --public-ip-address ""A második virtuális gép létrehozásához használja a következő parancsot:

az vm create \ --resource-group test-rg \ --admin-username azureuser \ --authentication-type password \ --name vm-2 \ --image Ubuntu2204 \ --public-ip-address ""

Tipp.

A lehetőséggel --no-wait virtuális gépet is létrehozhat a háttérben, miközben más feladatokat folytat.

A virtuális gépek létrehozása néhány percet vesz igénybe. Miután az Azure létrehozta az egyes virtuális gépeket, az Azure CLI az alábbi üzenethez hasonló kimenetet ad vissza:

{

"fqdns": "",

"id": "/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/test-rg/providers/Microsoft.Compute/virtualMachines/vm-2",

"location": "eastus2",

"macAddress": "00-0D-3A-23-9A-49",

"powerState": "VM running",

"privateIpAddress": "10.0.0.5",

"publicIpAddress": "",

"resourceGroup": "test-rg"

"zones": ""

}

Feljegyzés

A Bastion-gazdagéppel rendelkező virtuális hálózatok virtuális gépeinek nincs szükségük nyilvános IP-címekre. A Bastion biztosítja a nyilvános IP-címet, a virtuális gépek pedig privát IP-címeket használnak a hálózaton belüli kommunikációhoz. A nyilvános IP-címeket a Bastion által üzemeltetett virtuális hálózatokon lévő virtuális gépekről is eltávolíthatja. További információ: Nyilvános IP-cím társítása azure-beli virtuális gépről.

Feljegyzés

Az Azure alapértelmezett kimenő hozzáférési IP-címet biztosít azokhoz a virtuális gépekhez, amelyek vagy nincsenek hozzárendelve nyilvános IP-címhez, vagy egy belső alapszintű Azure-terheléselosztó háttérkészletében találhatók. Az alapértelmezett kimenő hozzáférési IP-mechanizmus olyan kimenő IP-címet biztosít, amely nem konfigurálható.

Az alapértelmezett kimenő hozzáférési IP-cím le van tiltva az alábbi események egyike esetén:

- A virtuális géphez nyilvános IP-cím van hozzárendelve.

- A virtuális gép egy standard terheléselosztó háttérkészletébe kerül kimenő szabályokkal vagy anélkül.

- Egy Azure NAT Gateway-erőforrás van hozzárendelve a virtuális gép alhálózatához.

A virtuálisgép-méretezési csoportok rugalmas vezénylési módban történő használatával létrehozott virtuális gépek nem rendelkeznek alapértelmezett kimenő hozzáféréssel.

Az Azure-beli kimenő kapcsolatokról további információt az Alapértelmezett kimenő hozzáférés az Azure-ban és a Kimenő kapcsolatok forráshálózati címfordításának (SNAT) használata című témakörben talál.

Csatlakozás virtuális géphez

A portálon keresse meg és válassza ki a virtuális gépeket.

A Virtuális gépek lapon válassza a vm-1 elemet.

Az 1. virtuális gép áttekintési információi között válassza a Csatlakozás lehetőséget.

A Csatlakozás a virtuális géphez lapon válassza a Bastion lapot.

Válassza a Bastion használata lehetőséget.

Adja meg a virtuális gép létrehozásakor létrehozott felhasználónevet és jelszót, majd válassza a Csatlakozás lehetőséget.

Virtuális gépek közötti kommunikáció indítása

A vm-1 bash parancssorában adja meg a következőt

ping -c 4 vm-2: .A következő üzenethez hasonló választ kap:

azureuser@vm-1:~$ ping -c 4 vm-2 PING vm-2.3bnkevn3313ujpr5l1kqop4n4d.cx.internal.cloudapp.net (10.0.0.5) 56(84) bytes of data. 64 bytes from vm-2.internal.cloudapp.net (10.0.0.5): icmp_seq=1 ttl=64 time=1.83 ms 64 bytes from vm-2.internal.cloudapp.net (10.0.0.5): icmp_seq=2 ttl=64 time=0.987 ms 64 bytes from vm-2.internal.cloudapp.net (10.0.0.5): icmp_seq=3 ttl=64 time=0.864 ms 64 bytes from vm-2.internal.cloudapp.net (10.0.0.5): icmp_seq=4 ttl=64 time=0.890 msZárja be a Bastion-kapcsolatot a vm-1-hez.

Ismételje meg a Csatlakozás virtuális géphez lépésekkel a vm-2-hez való csatlakozáshoz.

A 2. vm-hez tartozó bash-parancssorba írja be a következőt

ping -c 4 vm-1: .A következő üzenethez hasonló választ kap:

azureuser@vm-2:~$ ping -c 4 vm-1 PING vm-1.3bnkevn3313ujpr5l1kqop4n4d.cx.internal.cloudapp.net (10.0.0.4) 56(84) bytes of data. 64 bytes from vm-1.internal.cloudapp.net (10.0.0.4): icmp_seq=1 ttl=64 time=0.695 ms 64 bytes from vm-1.internal.cloudapp.net (10.0.0.4): icmp_seq=2 ttl=64 time=0.896 ms 64 bytes from vm-1.internal.cloudapp.net (10.0.0.4): icmp_seq=3 ttl=64 time=3.43 ms 64 bytes from vm-1.internal.cloudapp.net (10.0.0.4): icmp_seq=4 ttl=64 time=0.780 msZárja be a Bastion-kapcsolatot a vm-2-hez.

Az erőforrások eltávolítása

Amikor befejezi a virtuális hálózatot és a virtuális gépeket, az az group delete használatával távolítsa el az erőforráscsoportot és annak összes erőforrását:

az group delete \

--name test-rg \

--yes

Következő lépések

Ebben a rövid útmutatóban létrehozott egy két virtuális gépet tartalmazó alapértelmezett alhálózattal rendelkező virtuális hálózatot. Üzembe helyezte a Bastiont, és ezzel kapcsolódott a virtuális gépekhez, és kommunikációt létesített a virtuális gépek között. A virtuális hálózati beállításokról további információt a virtuális hálózat létrehozása, módosítása vagy törlése című témakörben talál.

A virtuális hálózaton lévő virtuális gépek közötti privát kommunikáció alapértelmezés szerint korlátlan. A különböző típusú virtuálisgép-hálózati kommunikáció konfigurálásáról a következő cikkben olvashat bővebben: