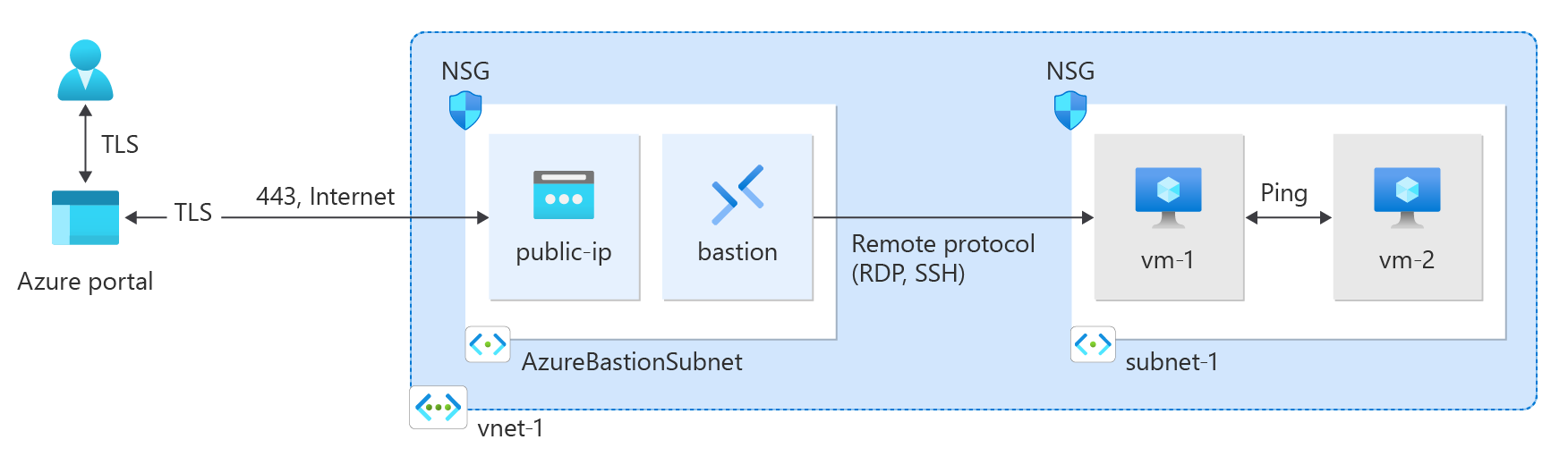

Megtudhatja, hogyan hozhat létre Azure-beli virtuális hálózatot (VNetet) az Azure Portal, az Azure CLI, az Azure PowerShell, az Azure Resource Manager (ARM) sablon, a Bicep-sablon és a Terraform használatával. Két virtuális gép és egy Azure Bastion-gazdagép van üzembe helyezve az ugyanazon a virtuális hálózaton lévő virtuális gépek közötti kapcsolat teszteléséhez. Az Azure Bastion hoszt biztonságos és zökkenőmentes RDP- és SSH-kapcsolatot tesz lehetővé a virtuális gépekhez közvetlenül az Azure portálon SSL-en keresztül.

A virtuális hálózat az Azure-beli magánhálózatok alapvető építőeleme. Az Azure Virtual Network lehetővé teszi, hogy az Azure-erőforrások, például a virtuális gépek biztonságosan kommunikáljanak egymással és az internettel.

Bejelentkezés az Azure-ba

Jelentkezzen be az Azure Portalra az Azure-fiókjával.

Virtuális hálózat és Azure Bastion-gazdagép létrehozása

Az alábbi eljárás létrehoz egy virtuális hálózatot egy erőforrás-alhálózattal, egy Azure Bastion-alhálózattal és egy Bastion-gazdagéppel:

A portálon keresse meg és válassza ki a virtuális hálózatokat.

A Virtuális hálózatok oldalon kattintson a +Létrehozás gombra.

A Virtuális hálózat létrehozásaalapismeretek lapján adja meg vagy válassza ki a következő információkat:

| Beállítás |

Érték |

|

Projekt részletei |

|

| Előfizetés |

Válassza ki az előfizetését. |

| Erőforráscsoport |

Válassza az Új létrehozása lehetőséget.

Adja meg a test-rg nevet.

Válassza az OK gombot. |

|

Példány részletei |

|

| Név |

Adja meg vnet-1-et. |

| Régió |

Válassza a Kelet-USA 2 lehetőséget. |

Válassza a Tovább lehetőséget a Biztonság lapra való továbblépéshez.

Az Azure Bastion szakaszban válassza az Azure Bastion engedélyezése lehetőséget.

A Bastion szolgáltatás a böngészőjét használja, hogy csatlakozzon a virtuális hálózat virtuális gépeihez a Secure Shell (SSH) vagy a Távoli asztali protokoll (RDP) segítségével, a gépek privát IP-címeit használva. A virtuális gépeknek nincs szükségük nyilvános IP-címekre, ügyfélszoftverekre vagy speciális konfigurációra. További információ: Mi az Azure Bastion?

Megjegyzés:

Az óránkénti díjszabás a Bastion üzembe helyezésének pillanatától kezdődik, a kimenő adathasználattól függetlenül. További információ: Díjszabás és termékváltozatok. Ha a Bastiont egy oktatóanyag vagy teszt részeként helyezi üzembe, javasoljuk, hogy a használat befejezése után törölje ezt az erőforrást.

Az Azure Bastionban adja meg vagy válassza ki a következő információkat:

| Beállítás |

Érték |

| Azure Bastion hoszt neve |

Lépjen be a bástyába. |

| Nyilvános Azure Bastion IP-cím |

Válassza a Nyilvános IP-cím létrehozása lehetőséget.

Írja be a public-ip-bastion nevet a Név mezőbe.

Válassza az OK gombot. |

A Tovább gombra kattintva lépjen az IP-címek lapra.

Az Alhálózatok címtartományában válassza ki az alapértelmezett alhálózatot.

Az Alhálózat szerkesztése területen adja meg vagy válassza ki a következő adatokat:

| Beállítás |

Érték |

| Alhálózat célja |

Hagyja meg az alapértelmezett értéket. |

| Név |

Adja meg az 1. alhálózatot. |

|

IPv4 |

|

| IPv4-címtartomány |

Hagyja meg a 10.0.0.0/16 alapértelmezett értéket. |

| Kezdőcím |

Hagyja meg a 10.0.0.0 alapértelmezett értékét. |

| Méret |

Hagyja meg a /24 (256 cím) alapértelmezett értékét. |

Válassza az Mentésgombot.

Válassza a Véleményezés + létrehozás lehetőséget az ablak alján. Amikor az ellenőrzés sikeres, válassza a Létrehozás lehetőséget.

Virtuális gépek létrehozása

Az alábbi eljárás két vm-1 és vm-2 nevű virtuális gépet hoz létre a virtuális hálózaton:

A portálon keresse meg és válassza ki a virtuális gépeket.

A virtuális gépeken válassza a + Létrehozás lehetőséget, majd az Azure-beli virtuális gépet.

A Virtuális gép létrehozásaalapismeretek lapján adja meg vagy válassza ki a következő információkat:

| Beállítás |

Érték |

|

Projekt részletei |

|

| Előfizetés |

Válassza ki az előfizetését. |

| Erőforráscsoport |

Válassza a test-rg lehetőséget. |

|

Példány részletei |

|

| Virtuális gép neve |

Adja meg a vm-1 értéket. |

| Régió |

Válassza a Kelet-USA 2 lehetőséget. |

| Rendelkezésre állási lehetőségek |

Válassza a Nincs szükség infrastruktúra-redundanciára lehetőséget. |

| Biztonsági típus |

Hagyja meg a Standard alapértelmezett értékét. |

| Image |

Válassza az Ubuntu Server 22.04 LTS – x64 Gen2 lehetőséget. |

| Virtuálisgép-architektúra |

Hagyja meg az x64 alapértelmezett értékét. |

| Méret |

Válasszon ki egy méretet. |

|

Rendszergazdai fiók |

|

| Hitelesítési típus |

Válassza a Jelszó lehetőséget. |

| Felhasználónév |

Adja meg azureuser. |

| Jelszó |

Adjon meg egy jelszót. |

| Jelszó megerősítése |

A jelszó újraküldése. |

|

Bejövő portszabályok |

|

| Nyilvános bejövő portok |

Válassza a Nincs lehetőséget. |

Válassza a Hálózatkezelés lapot. Adja meg vagy válassza ki a következő adatokat:

| Beállítás |

Érték |

|

Hálózati felület |

|

| Virtuális hálózat |

Válassza a vnet-1 lehetőséget. |

| Alhálózat |

Válassza az 1. alhálózatot (10.0.0.0/24). |

| Nyilvános IP-cím |

Válassza a Nincs lehetőséget. |

| NIC hálózati biztonsági csoport |

Válassza a Speciális lehetőséget. |

| Hálózati biztonsági csoport konfigurálása |

Válassza az Új létrehozása lehetőséget.

Adja meg az nsg-1 nevet.

Hagyja a többit az alapértelmezett értéken, és válassza az OK gombot. |

Hagyja meg a többi beállítást az alapértelmezett értéken, és válassza a Véleményezés + létrehozás lehetőséget.

Tekintse át a beállításokat, és válassza a Létrehozás lehetőséget.

Várja meg, amíg az első virtuális gép üzembe lesz helyezve, majd ismételje meg az előző lépéseket egy második virtuális gép létrehozásához a következő beállításokkal:

| Beállítás |

Érték |

| Virtuális gép neve |

Adja meg a vm-2 értéket. |

| Virtuális hálózat |

Válassza a vnet-1 lehetőséget. |

| Alhálózat |

Válassza az 1. alhálózatot (10.0.0.0/24). |

| Nyilvános IP-cím |

Válassza a Nincs lehetőséget. |

| NIC hálózati biztonsági csoport |

Válassza a Speciális lehetőséget. |

| Hálózati biztonsági csoport konfigurálása |

Válassza az nsg-1 lehetőséget. |

Megjegyzés:

Az Azure Bastion-gazdagéppel rendelkező virtuális hálózatok virtuális gépeinek nincs szükségük nyilvános IP-címekre. A Bastion biztosítja a nyilvános IP-címet, a virtuális gépek pedig privát IP-címeket használnak a hálózaton belüli kommunikációhoz. A nyilvános IP-címeket a Bastion által üzemeltetett virtuális hálózatokon lévő virtuális gépekről is eltávolíthatja. További információkért lásd: Nyilvános IP-cím eltávolítása egy Azure VM-ről.

Megjegyzés:

Az Azure alapértelmezett kimenő hozzáférési IP-címet biztosít azokhoz a virtuális gépekhez, amelyek vagy nincsenek hozzárendelve nyilvános IP-címhez, vagy egy belső alapszintű Azure-terheléselosztó háttérkészletében találhatók. Az alapértelmezett kimenő hozzáférési IP-mechanizmus olyan kimenő IP-címet biztosít, amely nem konfigurálható.

Az alapértelmezett kimenő hozzáférési IP-cím le van tiltva az alábbi események egyike esetén:

- A virtuális géphez nyilvános IP-cím van hozzárendelve.

- A virtuális gép egy standard terheléselosztó háttércsoportjába kerül, akár kimenő szabályokkal, akár azok nélkül.

- Egy Azure NAT Gateway-erőforrás van hozzárendelve a virtuális gép alhálózatához.

A virtuális gép méretezési csoportok rugalmas orchestrációs módban történő használatával létrehozott virtuális gépek nem rendelkeznek alapértelmezett kimenő hozzáféréssel.

Az Azure-beli kimenő kapcsolatokról további információt az Alapértelmezett kimenő hozzáférés az Azure-ban és a Kimenő kapcsolatok forráshálózati címfordításának (SNAT) használata című témakörben talál.

Erőforráscsoport létrehozása

A New-AzResourceGroup használatával hozzon létre egy erőforráscsoportot a virtuális hálózat üzemeltetéséhez. Futtassa a következő kódot egy test-rg nevű erőforráscsoport létrehozásához az Eastus2 Azure-régióban:

$rg = @{

Name = 'test-rg'

Location = 'eastus2'

}

New-AzResourceGroup @rg

Virtuális hálózat létrehozása

A New-AzVirtualNetwork használatával hozzon létre egy vnet-1 nevű virtuális hálózatot a 10.0.0.0/16 IP-címelőtaggal a test-rg erőforráscsoportban és eastus2 helyen:

$vnet = @{

Name = 'vnet-1'

ResourceGroupName = 'test-rg'

Location = 'eastus2'

AddressPrefix = '10.0.0.0/16'

}

$virtualNetwork = New-AzVirtualNetwork @vnet

Az Azure erőforrásokat helyez üzembe egy virtuális hálózaton belüli alhálózaton. Az Add-AzVirtualNetworkSubnetConfig használatával hozzon létre egy alhálózat-konfigurációt az 1.0.0.0/24 címelőtaggal:

$subnet = @{

Name = 'subnet-1'

VirtualNetwork = $virtualNetwork

AddressPrefix = '10.0.0.0/24'

}

$subnetConfig = Add-AzVirtualNetworkSubnetConfig @subnet

Társítsa az alhálózat konfigurációját a virtuális hálózathoz a Set-AzVirtualNetwork használatával:

$virtualNetwork | Set-AzVirtualNetwork

Az Azure Bastion üzembe helyezése

Az Azure Bastion a böngészőn keresztül csatlakozik a virtuális hálózat virtuális gépeihez Secure Shell (SSH) vagy Távoli asztali protokoll (RDP) segítségével, a privát IP-címek használatával. A virtuális gépeknek nincs szükségük nyilvános IP-címekre, ügyfélszoftverekre vagy speciális konfigurációra. Az Azure Bastionról további információt a Mi az Azure Bastion? című dokumentumban talál.

Az óránkénti díjszabás a Bastion üzembe helyezésének pillanatától kezdődik, a kimenő adathasználattól függetlenül. További információ: Díjszabás és termékváltozatok. Ha a Bastiont egy oktatóanyag vagy teszt részeként helyezi üzembe, javasoljuk, hogy a használat befejezése után törölje ezt az erőforrást.

Konfiguráljon egy Bastion-alhálózatot a virtuális hálózathoz. Ez az alhálózat kizárólag Bastion-erőforrások számára van fenntartva, és AzureBastionSubnetnek kell lennie.

$subnet = @{

Name = 'AzureBastionSubnet'

VirtualNetwork = $virtualNetwork

AddressPrefix = '10.0.1.0/26'

}

$subnetConfig = Add-AzVirtualNetworkSubnetConfig @subnet

A konfiguráció beállítása:

$virtualNetwork | Set-AzVirtualNetwork

Hozzon létre egy nyilvános IP-címet a Bastion számára. A Bastion-gazdagép a nyilvános IP-cím használatával éri el az SSH-t és az RDP-t a 443-as porton keresztül.

$ip = @{

ResourceGroupName = 'test-rg'

Name = 'public-ip'

Location = 'eastus2'

AllocationMethod = 'Static'

Sku = 'Standard'

Zone = 1,2,3

}

New-AzPublicIpAddress @ip

A New-AzBastion paranccsal hozzon létre egy új Standard SKU Bastion-gazdagépet az AzureBastionSubnetben:

$bastion = @{

Name = 'bastion'

ResourceGroupName = 'test-rg'

PublicIpAddressRgName = 'test-rg'

PublicIpAddressName = 'public-ip'

VirtualNetworkRgName = 'test-rg'

VirtualNetworkName = 'vnet-1'

Sku = 'Basic'

}

New-AzBastion @bastion

A Bastion-erőforrások üzembe helyezése körülbelül 10 percet vesz igénybe. A következő szakaszban virtuális gépeket hozhat létre, miközben a Bastion üzembe helyezi a virtuális hálózatát.

Virtuális gépek létrehozása

A New-AzVM használatával hozzon létre két vm-1 és vm-2 nevű virtuális gépet a virtuális hálózat 1. alhálózatában . Amikor a rendszer hitelesítő adatokat kér, adja meg a virtuális gépek felhasználóneveit és jelszavát.

Az első virtuális gép létrehozásához használja a következő kódot:

# Set the administrator and password for the virtual machine. ##

$cred = Get-Credential

## Place the virtual network into a variable. ##

$vnet = Get-AzVirtualNetwork -Name 'vnet-1' -ResourceGroupName 'test-rg'

## Create a network interface for the virtual machine. ##

$nic = @{

Name = "nic-1"

ResourceGroupName = 'test-rg'

Location = 'eastus2'

Subnet = $vnet.Subnets[0]

}

$nicVM = New-AzNetworkInterface @nic

## Create a virtual machine configuration. ##

$vmsz = @{

VMName = "vm-1"

VMSize = 'Standard_DS1_v2'

}

$vmos = @{

ComputerName = "vm-1"

Credential = $cred

}

$vmimage = @{

PublisherName = 'Canonical'

Offer = '0001-com-ubuntu-server-jammy'

Skus = '22_04-lts-gen2'

Version = 'latest'

}

$vmConfig = New-AzVMConfig @vmsz `

| Set-AzVMOperatingSystem @vmos -Linux `

| Set-AzVMSourceImage @vmimage `

| Add-AzVMNetworkInterface -Id $nicVM.Id

## Create the virtual machine. ##

$vm = @{

ResourceGroupName = 'test-rg'

Location = 'eastus2'

VM = $vmConfig

}

New-AzVM @vm

A második virtuális gép létrehozásához használja a következő kódot:

# Set the administrator and password for the virtual machine. ##

$cred = Get-Credential

## Place the virtual network into a variable. ##

$vnet = Get-AzVirtualNetwork -Name 'vnet-1' -ResourceGroupName 'test-rg'

## Create a network interface for the virtual machine. ##

$nic = @{

Name = "nic-2"

ResourceGroupName = 'test-rg'

Location = 'eastus2'

Subnet = $vnet.Subnets[0]

}

$nicVM = New-AzNetworkInterface @nic

## Create a virtual machine configuration. ##

$vmsz = @{

VMName = "vm-2"

VMSize = 'Standard_DS1_v2'

}

$vmos = @{

ComputerName = "vm-2"

Credential = $cred

}

$vmimage = @{

PublisherName = 'Canonical'

Offer = '0001-com-ubuntu-server-jammy'

Skus = '22_04-lts-gen2'

Version = 'latest'

}

$vmConfig = New-AzVMConfig @vmsz `

| Set-AzVMOperatingSystem @vmos -Linux `

| Set-AzVMSourceImage @vmimage `

| Add-AzVMNetworkInterface -Id $nicVM.Id

## Create the virtual machine. ##

$vm = @{

ResourceGroupName = 'test-rg'

Location = 'eastus2'

VM = $vmConfig

}

New-AzVM @vm

Jótanács

Ezzel a -AsJob beállítással létrehozhat egy virtuális gépet a háttérben, miközben más feladatokkal folytatja. Futtassa például a parancsot New-AzVM @vm1 -AsJob. Amikor az Azure elkezdi létrehozni a virtuális gépet a háttérben, a következő kimenethez hasonló eredményt kap:

Id Name PSJobTypeName State HasMoreData Location Command

-- ---- ------------- ----- ----------- -------- -------

1 Long Running... AzureLongRun... Running True localhost New-AzVM

Az Azure néhány percet vesz igénybe a virtuális gépek létrehozásához. Amikor az Azure befejezi a virtuális gépek létrehozását, visszaadja a kimenetet a PowerShellnek.

Megjegyzés:

A Bastion-gazdagéppel rendelkező virtuális hálózatok virtuális gépeinek nincs szükségük nyilvános IP-címekre. A Bastion biztosítja a nyilvános IP-címet, a virtuális gépek pedig privát IP-címeket használnak a hálózaton belüli kommunikációhoz. A nyilvános IP-címeket a Bastion által üzemeltetett virtuális hálózatok bármely virtuális gépéről eltávolíthatja. További információkért lásd: Nyilvános IP-cím eltávolítása egy Azure VM-ről.

Megjegyzés:

Az Azure alapértelmezett kimenő hozzáférési IP-címet biztosít azokhoz a virtuális gépekhez, amelyek vagy nincsenek hozzárendelve nyilvános IP-címhez, vagy egy belső alapszintű Azure-terheléselosztó háttérkészletében találhatók. Az alapértelmezett kimenő hozzáférési IP-mechanizmus olyan kimenő IP-címet biztosít, amely nem konfigurálható.

Az alapértelmezett kimenő hozzáférési IP-cím le van tiltva az alábbi események egyike esetén:

- A virtuális géphez nyilvános IP-cím van hozzárendelve.

- A virtuális gép egy standard terheléselosztó háttércsoportjába kerül, akár kimenő szabályokkal, akár azok nélkül.

- Egy Azure NAT Gateway-erőforrás van hozzárendelve a virtuális gép alhálózatához.

A virtuális gép méretezési csoportok rugalmas orchestrációs módban történő használatával létrehozott virtuális gépek nem rendelkeznek alapértelmezett kimenő hozzáféréssel.

Az Azure-beli kimenő kapcsolatokról további információt az Alapértelmezett kimenő hozzáférés az Azure-ban és a Kimenő kapcsolatok forráshálózati címfordításának (SNAT) használata című témakörben talál.

Erőforráscsoport létrehozása

Az az group create használatával hozzon létre egy erőforráscsoportot a virtuális hálózat üzemeltetéséhez. A következő kóddal hozzon létre egy test-rg nevű erőforráscsoportot az Eastus2 Azure-régióban:

az group create \

--name test-rg \

--location eastus2

Virtuális hálózat és alhálózat létrehozása

Az az network vnet create használatával hozzon létre egy vnet-1 nevű virtuális hálózatot egy subnet-1 nevű alhálózattal a test-rg erőforráscsoportban:

az network vnet create \

--name vnet-1 \

--resource-group test-rg \

--address-prefix 10.0.0.0/16 \

--subnet-name subnet-1 \

--subnet-prefixes 10.0.0.0/24

Az Azure Bastion üzembe helyezése

Az Azure Bastion a böngészőn keresztül csatlakozik a virtuális hálózat virtuális gépeihez Secure Shell (SSH) vagy Távoli asztali protokoll (RDP) segítségével, a privát IP-címek használatával. A virtuális gépeknek nincs szükségük nyilvános IP-címekre, ügyfélszoftverekre vagy speciális konfigurációra.

Az óránkénti díjszabás a Bastion üzembe helyezésének pillanatától kezdődik, a kimenő adathasználattól függetlenül. További információ: Díjszabás és termékváltozatok. Ha a Bastiont egy oktatóanyag vagy teszt részeként helyezi üzembe, javasoljuk, hogy a használat befejezése után törölje ezt az erőforrást. Az Azure Bastionról további információt a Mi az Azure Bastion? című dokumentumban talál.

Az az network vnet subnet create használatával hozzon létre egy Bastion-alhálózatot a virtuális hálózathoz. Ez az alhálózat kizárólag Bastion-erőforrások számára van fenntartva, és AzureBastionSubnetnek kell lennie.

az network vnet subnet create \

--name AzureBastionSubnet \

--resource-group test-rg \

--vnet-name vnet-1 \

--address-prefix 10.0.1.0/26

Hozzon létre egy nyilvános IP-címet a Bastion számára. Ezzel az IP-címmel csatlakozhat a Bastion-gazdagéphez az internetről. Az az network public-ip create parancs használatával hozzon létre egy public-ip nevű nyilvános IP-címet a test-rg erőforráscsoportban.

az network public-ip create \

--resource-group test-rg \

--name public-ip \

--sku Standard \

--location eastus2 \

--zone 1 2 3

Az az network bastion create használatával hozzon létre egy Bastion-gazdagépet az AzureBastionSubnetben a virtuális hálózathoz:

az network bastion create \

--name bastion \

--public-ip-address public-ip \

--resource-group test-rg \

--vnet-name vnet-1 \

--location eastus2

A Bastion-erőforrások üzembe helyezése körülbelül 10 percet vesz igénybe. A következő szakaszban virtuális gépeket hozhat létre, miközben a Bastion üzembe helyezi a virtuális hálózatát.

Virtuális gépek létrehozása

Az az vm create használatával hozzon létre két vm-1 és vm-2 nevű virtuális gépet a virtuális hálózat 1. alhálózatában . Amikor a rendszer hitelesítő adatokat kér, adja meg a virtuális gépek felhasználóneveit és jelszavát.

Az első virtuális gép létrehozásához használja a következő parancsot:

az vm create \

--resource-group test-rg \

--admin-username azureuser \

--authentication-type password \

--name vm-1 \

--image Ubuntu2204 \

--public-ip-address ""

A második virtuális gép létrehozásához használja a következő parancsot:

az vm create \

--resource-group test-rg \

--admin-username azureuser \

--authentication-type password \

--name vm-2 \

--image Ubuntu2204 \

--public-ip-address ""

Jótanács

A lehetőséggel --no-wait virtuális gépet is létrehozhat a háttérben, miközben más feladatokat is végrehajt.

A virtuális gépek létrehozása néhány percet vesz igénybe. Miután az Azure létrehozta az összes virtuális gépet, az Azure CLI az alábbi üzenethez hasonló kimenetet ad vissza:

{

"fqdns": "",

"id": "/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/test-rg/providers/Microsoft.Compute/virtualMachines/vm-2",

"location": "eastus2",

"macAddress": "00-0D-3A-23-9A-49",

"powerState": "VM running",

"privateIpAddress": "10.0.0.5",

"publicIpAddress": "",

"resourceGroup": "test-rg"

"zones": ""

}

Megjegyzés:

A Bastion-gazdagéppel rendelkező virtuális hálózatok virtuális gépeinek nincs szükségük nyilvános IP-címekre. A Bastion biztosítja a nyilvános IP-címet, a virtuális gépek pedig privát IP-címeket használnak a hálózaton belüli kommunikációhoz. A nyilvános IP-címeket a Bastion által üzemeltetett virtuális hálózatok bármely virtuális gépéről eltávolíthatja. További információkért lásd: Nyilvános IP-cím eltávolítása egy Azure VM-ről.

Megjegyzés:

Az Azure alapértelmezett kimenő hozzáférési IP-címet biztosít azokhoz a virtuális gépekhez, amelyek vagy nincsenek hozzárendelve nyilvános IP-címhez, vagy egy belső alapszintű Azure-terheléselosztó háttérkészletében találhatók. Az alapértelmezett kimenő hozzáférési IP-mechanizmus olyan kimenő IP-címet biztosít, amely nem konfigurálható.

Az alapértelmezett kimenő hozzáférési IP-cím le van tiltva az alábbi események egyike esetén:

- A virtuális géphez nyilvános IP-cím van hozzárendelve.

- A virtuális gép egy standard terheléselosztó háttércsoportjába kerül, akár kimenő szabályokkal, akár azok nélkül.

- Egy Azure NAT Gateway-erőforrás van hozzárendelve a virtuális gép alhálózatához.

A virtuális gép méretezési csoportok rugalmas orchestrációs módban történő használatával létrehozott virtuális gépek nem rendelkeznek alapértelmezett kimenő hozzáféréssel.

Az Azure-beli kimenő kapcsolatokról további információt az Alapértelmezett kimenő hozzáférés az Azure-ban és a Kimenő kapcsolatok forráshálózati címfordításának (SNAT) használata című témakörben talál.

Ellenőrizze a sablont

Az ebben a rövid útmutatóban használt sablon az Azure Gyorsindítási sablonokból származik.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"metadata": {

"_generator": {

"name": "bicep",

"version": "0.6.18.56646",

"templateHash": "10806234693722113459"

}

},

"parameters": {

"vnetName": {

"type": "string",

"defaultValue": "VNet1",

"metadata": {

"description": "VNet name"

}

},

"vnetAddressPrefix": {

"type": "string",

"defaultValue": "10.0.0.0/16",

"metadata": {

"description": "Address prefix"

}

},

"subnet1Prefix": {

"type": "string",

"defaultValue": "10.0.0.0/24",

"metadata": {

"description": "Subnet 1 Prefix"

}

},

"subnet1Name": {

"type": "string",

"defaultValue": "Subnet1",

"metadata": {

"description": "Subnet 1 Name"

}

},

"subnet2Prefix": {

"type": "string",

"defaultValue": "10.0.1.0/24",

"metadata": {

"description": "Subnet 2 Prefix"

}

},

"subnet2Name": {

"type": "string",

"defaultValue": "Subnet2",

"metadata": {

"description": "Subnet 2 Name"

}

},

"location": {

"type": "string",

"defaultValue": "[resourceGroup().location]",

"metadata": {

"description": "Location for all resources."

}

}

},

"resources": [

{

"type": "Microsoft.Network/virtualNetworks",

"apiVersion": "2021-08-01",

"name": "[parameters('vnetName')]",

"location": "[parameters('location')]",

"properties": {

"addressSpace": {

"addressPrefixes": [

"[parameters('vnetAddressPrefix')]"

]

},

"subnets": [

{

"name": "[parameters('subnet1Name')]",

"properties": {

"addressPrefix": "[parameters('subnet1Prefix')]"

}

},

{

"name": "[parameters('subnet2Name')]",

"properties": {

"addressPrefix": "[parameters('subnet2Prefix')]"

}

}

]

}

}

]

}

A sablon a következő Azure-erőforrásokat határozza meg:

A sablon üzembe helyezése

A Resource Manager-sablon üzembe helyezése az Azure-ban:

Az Azure-ba való bejelentkezéshez és a sablon megnyitásához válassza az Üzembe helyezés az Azure-ban lehetőséget. A sablon létrehoz egy két alhálózattal rendelkező virtuális hálózatot.

A portál két alhálózattal rendelkező virtuális hálózat létrehozása lapján adja meg vagy válassza ki a következő értékeket:

-

Erőforráscsoport: Válassza az Új létrehozása lehetőséget, írja be a CreateVNetQS-rg értéket az erőforráscsoport nevére, majd kattintson az OK gombra.

-

Virtuális hálózat neve: Adja meg az új virtuális hálózat nevét.

Válassza az Áttekintés + létrehozás lehetőséget, majd válassza a Létrehozás lehetőséget.

Amikor az üzembe helyezés befejeződik, az Erőforrás megnyitása gombra kattintva tekintse át az üzembe helyezett erőforrásokat.

Üzembe helyezett erőforrások áttekintése

A virtuális hálózattal létrehozott erőforrásokat a VNet1 beállításpaneljei között böngészve ismerheti meg:

A virtuális hálózatok JSON-szintaxisának és tulajdonságainak a sablonban való megismeréséhez tekintse meg a Microsoft.Network/virtualNetworks című témakört.

A virtuális hálózat és a virtuális gépek létrehozása

Ez a gyors kezdési útmutató az Azure Resource Manager gyorsindítási sablonok közül a Két virtuális gép a VNET-ben Bicep-sablont használja a virtuális hálózat, az alhálózat és a virtuális gépek létrehozásához. A Bicep-sablon a következő Azure-erőforrásokat határozza meg:

Tekintse át a Bicep-fájlt:

@description('Admin username')

param adminUsername string

@description('Admin password')

@secure()

param adminPassword string

@description('Prefix to use for VM names')

param vmNamePrefix string = 'BackendVM'

@description('Location for all resources.')

param location string = resourceGroup().location

@description('Size of the virtual machines')

param vmSize string = 'Standard_D2s_v3'

var availabilitySetName = 'AvSet'

var storageAccountType = 'Standard_LRS'

var storageAccountName = uniqueString(resourceGroup().id)

var virtualNetworkName = 'vNet'

var subnetName = 'backendSubnet'

var loadBalancerName = 'ilb'

var networkInterfaceName = 'nic'

var subnetRef = resourceId('Microsoft.Network/virtualNetworks/subnets', virtualNetworkName, subnetName)

var numberOfInstances = 2

resource storageAccount 'Microsoft.Storage/storageAccounts@2023-01-01' = {

name: storageAccountName

location: location

sku: {

name: storageAccountType

}

kind: 'StorageV2'

}

resource availabilitySet 'Microsoft.Compute/availabilitySets@2023-09-01' = {

name: availabilitySetName

location: location

sku: {

name: 'Aligned'

}

properties: {

platformUpdateDomainCount: 2

platformFaultDomainCount: 2

}

}

resource virtualNetwork 'Microsoft.Network/virtualNetworks@2023-09-01' = {

name: virtualNetworkName

location: location

properties: {

addressSpace: {

addressPrefixes: [

'10.0.0.0/16'

]

}

subnets: [

{

name: subnetName

properties: {

addressPrefix: '10.0.2.0/24'

}

}

]

}

}

resource networkInterface 'Microsoft.Network/networkInterfaces@2023-09-01' = [for i in range(0, numberOfInstances): {

name: '${networkInterfaceName}${i}'

location: location

properties: {

ipConfigurations: [

{

name: 'ipconfig1'

properties: {

privateIPAllocationMethod: 'Dynamic'

subnet: {

id: subnetRef

}

loadBalancerBackendAddressPools: [

{

id: resourceId('Microsoft.Network/loadBalancers/backendAddressPools', loadBalancerName, 'BackendPool1')

}

]

}

}

]

}

dependsOn: [

virtualNetwork

loadBalancer

]

}]

resource loadBalancer 'Microsoft.Network/loadBalancers@2023-09-01' = {

name: loadBalancerName

location: location

sku: {

name: 'Standard'

}

properties: {

frontendIPConfigurations: [

{

properties: {

subnet: {

id: subnetRef

}

privateIPAddress: '10.0.2.6'

privateIPAllocationMethod: 'Static'

}

name: 'LoadBalancerFrontend'

}

]

backendAddressPools: [

{

name: 'BackendPool1'

}

]

loadBalancingRules: [

{

properties: {

frontendIPConfiguration: {

id: resourceId('Microsoft.Network/loadBalancers/frontendIpConfigurations', loadBalancerName, 'LoadBalancerFrontend')

}

backendAddressPool: {

id: resourceId('Microsoft.Network/loadBalancers/backendAddressPools', loadBalancerName, 'BackendPool1')

}

probe: {

id: resourceId('Microsoft.Network/loadBalancers/probes', loadBalancerName, 'lbprobe')

}

protocol: 'Tcp'

frontendPort: 80

backendPort: 80

idleTimeoutInMinutes: 15

}

name: 'lbrule'

}

]

probes: [

{

properties: {

protocol: 'Tcp'

port: 80

intervalInSeconds: 15

numberOfProbes: 2

}

name: 'lbprobe'

}

]

}

dependsOn: [

virtualNetwork

]

}

resource vm 'Microsoft.Compute/virtualMachines@2023-09-01' = [for i in range(0, numberOfInstances): {

name: '${vmNamePrefix}${i}'

location: location

properties: {

availabilitySet: {

id: availabilitySet.id

}

hardwareProfile: {

vmSize: vmSize

}

osProfile: {

computerName: '${vmNamePrefix}${i}'

adminUsername: adminUsername

adminPassword: adminPassword

}

storageProfile: {

imageReference: {

publisher: 'MicrosoftWindowsServer'

offer: 'WindowsServer'

sku: '2019-Datacenter'

version: 'latest'

}

osDisk: {

createOption: 'FromImage'

}

}

networkProfile: {

networkInterfaces: [

{

id: networkInterface[i].id

}

]

}

diagnosticsProfile: {

bootDiagnostics: {

enabled: true

storageUri: storageAccount.properties.primaryEndpoints.blob

}

}

}

}]

output location string = location

output name string = loadBalancer.name

output resourceGroupName string = resourceGroup().name

output resourceId string = loadBalancer.id

A Bicep-sablon üzembe helyezése

Mentse a Bicep-fájlt a helyi számítógépre main.bicep néven.

A Bicep-fájl üzembe helyezése az Azure CLI vagy az Azure PowerShell használatával:

parancssori felület

az group create \

--name TestRG \

--location eastus

az deployment group create \

--resource-group TestRG \

--template-file main.bicep

PowerShell

$rgParams = @{

Name = 'TestRG'

Location = 'eastus'

}

New-AzResourceGroup @rgParams

$deploymentParams = @{

ResourceGroupName = 'TestRG'

TemplateFile = 'main.bicep'

}

New-AzResourceGroupDeployment @deploymentParams

Amikor az üzembe helyezés befejeződött, egy üzenet jelzi, hogy az üzembe helyezés sikeres volt.

Az Azure Bastion üzembe helyezése

Bastion a böngésződet használva csatlakozik a virtuális hálózat virtuális gépeihez a Secure Shell (SSH) vagy a Távoli Asztali Protokoll (RDP) révén, a privát IP-címek felhasználásával. A virtuális gépeknek nincs szükségük nyilvános IP-címekre, ügyfélszoftverekre vagy speciális konfigurációra. Az Azure Bastionról további információt a Mi az Azure Bastion? című dokumentumban talál.

Megjegyzés:

Az óránkénti díjszabás a Bastion üzembe helyezésének pillanatától kezdődik, a kimenő adathasználattól függetlenül. További információ: Díjszabás és termékváltozatok. Ha a Bastiont egy oktatóanyag vagy teszt részeként helyezi üzembe, javasoljuk, hogy a használat befejezése után törölje ezt az erőforrást.

Az Azure Bastion as a Service Bicep-sablont használja az Azure Resource Manager gyorsindító sablonjaiból a Bastion üzembe helyezéséhez és konfigurálásához az Ön virtuális hálózatában. Ez a Bicep-sablon a következő Azure-erőforrásokat határozza meg:

Tekintse át a Bicep-fájlt:

@description('Name of new or existing vnet to which Azure Bastion should be deployed')

param vnetName string = 'vnet01'

@description('IP prefix for available addresses in vnet address space')

param vnetIpPrefix string = '10.1.0.0/16'

@description('Specify whether to provision new vnet or deploy to existing vnet')

@allowed([

'new'

'existing'

])

param vnetNewOrExisting string = 'new'

@description('Bastion subnet IP prefix MUST be within vnet IP prefix address space')

param bastionSubnetIpPrefix string = '10.1.1.0/26'

@description('Name of Azure Bastion resource')

param bastionHostName string

@description('Azure region for Bastion and virtual network')

param location string = resourceGroup().location

var publicIpAddressName = '${bastionHostName}-pip'

var bastionSubnetName = 'AzureBastionSubnet'

resource publicIp 'Microsoft.Network/publicIPAddresses@2022-01-01' = {

name: publicIpAddressName

location: location

sku: {

name: 'Standard'

}

properties: {

publicIPAllocationMethod: 'Static'

}

}

// if vnetNewOrExisting == 'new', create a new vnet and subnet

resource newVirtualNetwork 'Microsoft.Network/virtualNetworks@2022-01-01' = if (vnetNewOrExisting == 'new') {

name: vnetName

location: location

properties: {

addressSpace: {

addressPrefixes: [

vnetIpPrefix

]

}

subnets: [

{

name: bastionSubnetName

properties: {

addressPrefix: bastionSubnetIpPrefix

}

}

]

}

}

// if vnetNewOrExisting == 'existing', reference an existing vnet and create a new subnet under it

resource existingVirtualNetwork 'Microsoft.Network/virtualNetworks@2022-01-01' existing = if (vnetNewOrExisting == 'existing') {

name: vnetName

}

resource subnet 'Microsoft.Network/virtualNetworks/subnets@2022-01-01' = if (vnetNewOrExisting == 'existing') {

parent: existingVirtualNetwork

name: bastionSubnetName

properties: {

addressPrefix: bastionSubnetIpPrefix

}

}

resource bastionHost 'Microsoft.Network/bastionHosts@2022-01-01' = {

name: bastionHostName

location: location

dependsOn: [

newVirtualNetwork

existingVirtualNetwork

]

properties: {

ipConfigurations: [

{

name: 'IpConf'

properties: {

subnet: {

id: subnet.id

}

publicIPAddress: {

id: publicIp.id

}

}

}

]

}

}

A Bicep-sablon üzembe helyezése

Mentse a Bicep-fájlt a helyi számítógépre bastion.bicep néven.

Szöveg- vagy kódszerkesztő használatával végezze el a következő módosításokat a fájlban:

- 2. sor: Változtassa meg

param vnetName string'vnet01'-ről 'VNet'-re.

- 5. sor: Váltás

param vnetIpPrefix string a következőre '10.1.0.0/16''10.0.0.0/16': .

- 12. sor: Változtassa meg

param vnetNewOrExisting string'new'-ról 'existing'-ra.

- 15. sor: Váltás

param bastionSubnetIpPrefix string a következőre '10.1.1.0/26''10.0.1.0/26': .

- 18. sor: Váltás

param bastionHostName string a következőre param bastionHostName = 'VNet-bastion': .

A Bicep-fájl első 18 sora a következő példához hasonlóan néz ki:

@description('Name of new or existing vnet to which Azure Bastion should be deployed')

param vnetName string = 'VNet'

@description('IP prefix for available addresses in vnet address space')

param vnetIpPrefix string = '10.0.0.0/16'

@description('Specify whether to provision new vnet or deploy to existing vnet')

@allowed([

'new'

'existing'

])

param vnetNewOrExisting string = 'existing'

@description('Bastion subnet IP prefix MUST be within vnet IP prefix address space')

param bastionSubnetIpPrefix string = '10.0.1.0/26'

@description('Name of Azure Bastion resource')

param bastionHostName = 'VNet-bastion'

Mentse a bastion.bicep fájlt.

A Bicep-fájl üzembe helyezése az Azure CLI vagy az Azure PowerShell használatával:

parancssori felület

az deployment group create \

--resource-group TestRG \

--template-file bastion.bicep

PowerShell

$deploymentParams = @{

ResourceGroupName = 'TestRG'

TemplateFile = 'bastion.bicep'

}

New-AzResourceGroupDeployment @deploymentParams

Amikor az üzembe helyezés befejeződött, egy üzenet jelzi, hogy az üzembe helyezés sikeres volt.

Megjegyzés:

A Bastion-gazdagéppel rendelkező virtuális hálózatok virtuális gépeinek nincs szükségük nyilvános IP-címekre. A Bastion biztosítja a nyilvános IP-címet, a virtuális gépek pedig privát IP-címeket használnak a hálózaton belüli kommunikációhoz. A nyilvános IP-címeket a Bastion által üzemeltetett virtuális hálózatok bármely virtuális gépéről eltávolíthatja. További információkért lásd: Nyilvános IP-cím eltávolítása egy Azure VM-ről.

Üzembe helyezett erőforrások áttekintése

Az üzembe helyezett erőforrások áttekintéséhez használja az Azure CLI-t, az Azure PowerShellt vagy az Azure Portalt:

parancssori felület

az resource list --resource-group TestRG

PowerShell

Get-AzResource -ResourceGroupName TestRG

Portal

Az Azure Portalon keresse meg és válassza ki az erőforráscsoportokat. Az Erőforráscsoportok lapon válassza a TestRG elemet az erőforráscsoportok listájából.

A TestRGÁttekintés lapján tekintse át az összes létrehozott erőforrást, beleértve a virtuális hálózatot, a két virtuális gépet és a Bastion-gazdagépet.

Válassza ki a VNet virtuális hálózatot.

A virtuális hálózat Áttekintés lapján jegyezze fel a 10.0.0.0/16 megadott címteret.

A bal oldali menüben válassza az Alhálózatok lehetőséget.

Az Alhálózatok lapon jegyezze fel a backendSubnet és az AzureBastionSubnet telepített alhálózatait a Bicep-fájlokhoz rendelt értékekkel.