Oktatóanyag: Virtuális hálózatok összekapcsolása virtuális hálózatok közötti társviszony az Azure Portal használatával történő létesítésével

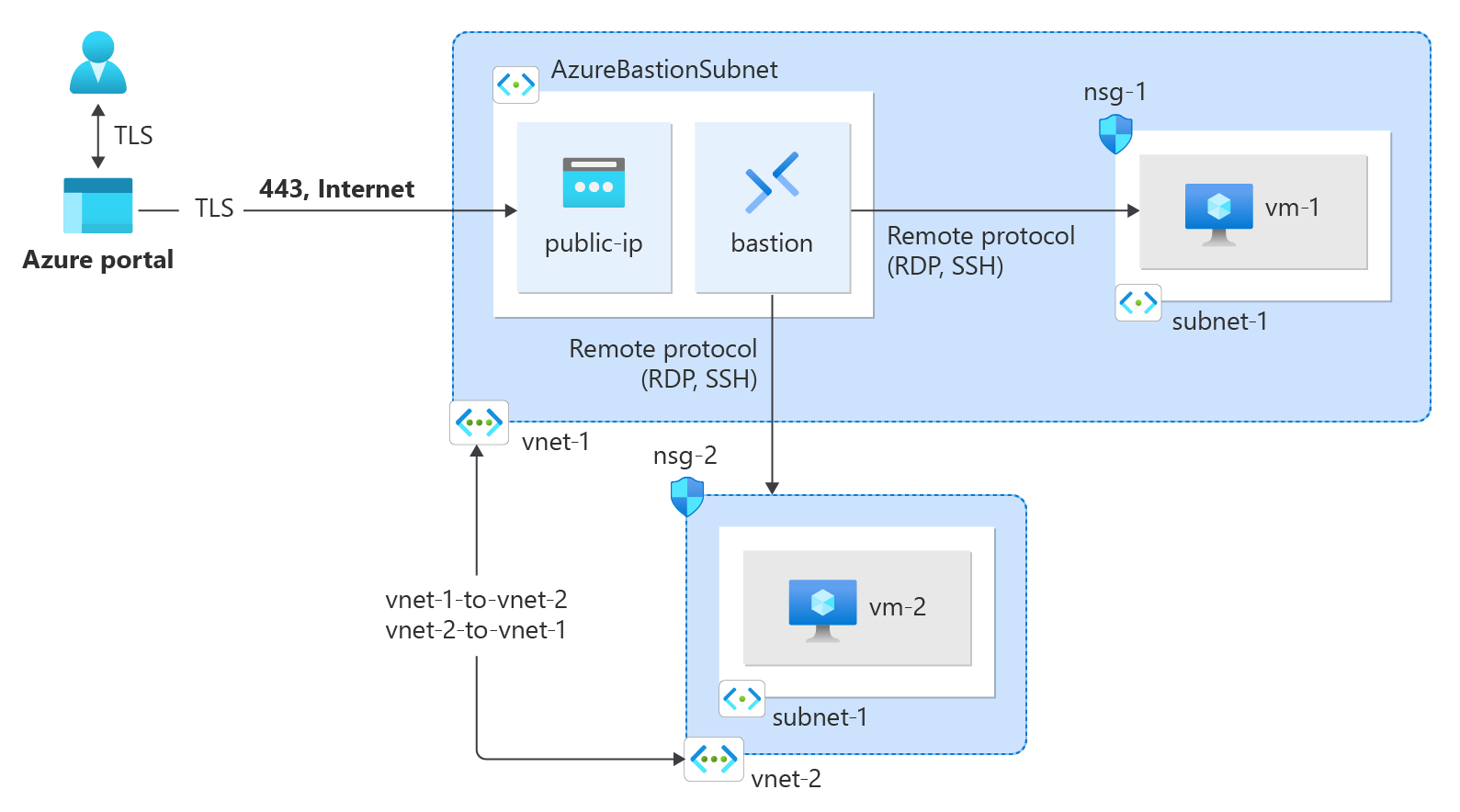

A virtuális hálózatok közötti társviszony létesítésével virtuális hálózatokat kapcsolhat össze egymással. Ezek a virtuális hálózatok lehetnek ugyanabban a régióban vagy különböző régiókban (más néven globális virtuális hálózatok közötti társviszony-létesítés). A virtuális hálózatok társviszony-létesítése után mindkét virtuális hálózat erőforrásai alacsony késésű, nagy sávszélességű kapcsolaton keresztül kommunikálhatnak egymással a Microsoft gerinchálózatával.

Ebben az oktatóanyagban az alábbiakkal fog megismerkedni:

- Virtuális hálózatok létrehozása

- Két virtuális hálózat összekapcsolása virtuális hálózatok közötti társviszony létesítésével

- Virtuális gép üzembe helyezése mindkét virtuális hálózaton

- Virtuális gépek közötti kommunikáció

Előfeltételek

- Egy Azure-fiók, aktív előfizetéssel. Ingyenesen létrehozhat fiókot.

Bejelentkezés az Azure-ba

Jelentkezzen be az Azure Portalra.

Virtuális hálózat és Azure Bastion-gazdagép létrehozása

Az alábbi eljárás létrehoz egy virtuális hálózatot egy erőforrás-alhálózattal, egy Azure Bastion-alhálózattal és egy Bastion-gazdagéppel:

A portálon keresse meg és válassza ki a virtuális hálózatokat.

A Virtuális hálózatok lapon válassza a + Létrehozás lehetőséget.

A Virtuális hálózat létrehozása alapismeretek lapján adja meg vagy válassza ki a következő információkat:

Beállítás Érték Projekt részletei Előfizetés Válassza ki előfizetését. Erőforráscsoport Válassza az Új létrehozása lehetőséget.

Adja meg a test-rg nevet.

Válassza az OK gombot.Példány részletei Név Adja meg a vnet-1 értéket. Régió Válassza az USA 2. keleti régiója lehetőséget.

A Tovább gombra kattintva lépjen a Biztonság lapra.

Az Azure Bastion szakaszban válassza az Azure Bastion engedélyezése lehetőséget.

A Bastion a böngészővel csatlakozik a virtuális hálózat virtuális gépeihez a Secure Shell (SSH) vagy a Távoli asztali protokoll (RDP) használatával a privát IP-címek használatával. A virtuális gépeknek nincs szükségük nyilvános IP-címekre, ügyfélszoftverekre vagy speciális konfigurációra. További információ: Mi az Azure Bastion?

Feljegyzés

Az óránkénti díjszabás a Bastion üzembe helyezésének pillanatától kezdődik, a kimenő adathasználattól függetlenül. További információ: Díjszabás és termékváltozatok. Ha a Bastiont egy oktatóanyag vagy teszt részeként helyezi üzembe, javasoljuk, hogy a használat befejezése után törölje ezt az erőforrást.

Az Azure Bastionban adja meg vagy válassza ki a következő információkat:

Beállítás Érték Azure Bastion gazdagép neve Adja meg a bástyát. Nyilvános Azure Bastion IP-cím Válassza a Nyilvános IP-cím létrehozása lehetőséget.

Adja meg a nyilvános ip-bastion nevet.

Válassza az OK gombot.

A Tovább gombra kattintva lépjen az IP-címek lapra.

Az Alhálózatok címtartományában válassza ki az alapértelmezett alhálózatot.

Az Alhálózat szerkesztése területen adja meg vagy válassza ki a következő adatokat:

Beállítás Érték Alhálózat célja Hagyja meg az alapértelmezett értéket. Név Adja meg az 1. alhálózatot. IPv4 IPv4-címtartomány Hagyja meg a 10.0.0.0/16 alapértelmezett értéket. Kezdőcím Hagyja meg a 10.0.0.0 alapértelmezett értékét. Méret Hagyja meg a /24 (256 cím) alapértelmezett értékét. Válassza a Mentés lehetőséget.

Válassza a Véleményezés + létrehozás lehetőséget az ablak alján. Amikor az ellenőrzés sikeres, válassza a Létrehozás lehetőséget.

Ismételje meg az előző lépéseket egy második virtuális hálózat létrehozásához a következő értékekkel:

Feljegyzés

A második virtuális hálózat lehet ugyanabban a régióban, mint az első virtuális hálózat, vagy egy másik régióban. Kihagyhatja a Biztonság lapot és a Bastion üzembe helyezését a második virtuális hálózathoz. A hálózati társ után mindkét virtuális géphez csatlakozhat ugyanazzal a Bastion-üzembe helyezéssel.

| Beállítás | Érték |

|---|---|

| Név | vnet-2 |

| Címtér | 10.1.0.0/16 |

| Erőforráscsoport | test-rg |

| Alhálózat neve | alhálózat-1 |

| Alhálózati címtartomány | 10.1.0.0/24 |

Virtuális hálózati társ létrehozása

Az alábbi lépésekkel kétirányú hálózati társ hozható létre a vnet1 és a vnet2 között.

A portál tetején található keresőmezőbe írja be a virtuális hálózatot. Válassza ki a virtuális hálózatokat a keresési eredmények között.

Válassza a vnet-1 lehetőséget.

A Beállítások területen válassza a Társviszonyok lehetőséget.

Válassza a + Hozzáadás lehetőséget.

Adja meg vagy válassza ki a következő adatokat a Társviszony-létesítés hozzáadása területen:

Beállítás Érték Távoli virtuális hálózat összegzése Társviszony-létesítési hivatkozás neve Adja meg a vnet-2-to-vnet-1 értéket. Virtuális hálózati üzemi modell Hagyja meg a Resource Manager alapértelmezett értékét. Előfizetés Válassza ki előfizetését. Virtuális hálózat Válassza a vnet-2 lehetőséget. Távoli virtuális hálózatok társviszony-létesítési beállításai A "vnet-2" hozzáférésének engedélyezése a "vnet-1" számára Hagyja meg a kijelölt alapértelmezett értéket. A "vnet-2" számára engedélyezi a továbbított forgalom fogadását a "vnet-1"-ről Jelölje be a jelölőnégyzetet. A "vnet-2" átjáró- vagy útválasztási kiszolgálójának engedélyezése a forgalom "vnet-1" felé történő továbbításához Hagyja üresen az alapértelmezett értéket. A "vnet-2" engedélyezése a "vnet-1" távoli átjáró vagy útvonalkiszolgáló használatára Hagyja üresen az alapértelmezett értéket. Helyi virtuális hálózatok közötti társviszony-létesítés összefoglalása Társviszony-létesítési hivatkozás neve Adja meg a vnet-1-to-vnet-2 értéket. Helyi virtuális hálózatok társviszony-létesítési beállításai A "vnet-1" hozzáférésének engedélyezése a "vnet-2" számára Hagyja meg a kijelölt alapértelmezett értéket. A "vnet-1" számára engedélyezi a továbbított forgalom fogadását a "vnet-2"-ről Jelölje be a jelölőnégyzetet. A "vnet-1" átjáró- vagy útválasztási kiszolgálójának engedélyezése a forgalom "vnet-2" felé történő továbbításához Hagyja üresen az alapértelmezett értéket. A "vnet-1" engedélyezése a "vnet-2" távoli átjáró vagy útvonalkiszolgáló használatára Hagyja üresen az alapértelmezett értéket.

Válassza a Hozzáadás lehetőséget.

Virtuális gépek létrehozása

Hozzon létre egy virtuális gépet az egyes virtuális hálózatokban a köztük lévő kommunikáció teszteléséhez.

Teszt virtuális gép létrehozása

Az alábbi eljárás létrehoz egy vm-1 nevű teszt virtuális gépet (VM) a virtuális hálózaton.

A portálon keresse meg és válassza ki a virtuális gépeket.

A virtuális gépeken válassza a + Létrehozás, majd az Azure virtuális gép lehetőséget.

A Virtuális gép létrehozása alapismeretek lapján adja meg vagy válassza ki a következő információkat:

Beállítás Érték Projekt részletei Előfizetés Válassza ki előfizetését. Erőforráscsoport Válassza a test-rg lehetőséget. Példány részletei Virtuális gép neve Adja meg a vm-1 értéket. Régió Válassza az USA 2. keleti régiója lehetőséget. Rendelkezésre állási beállítások Válassza a Nincs szükség infrastruktúra-redundanciára lehetőséget. Biztonsági típus Hagyja meg a Standard alapértelmezett értékét. Kép Válassza az Ubuntu Server 22.04 LTS – x64 Gen2 lehetőséget. Virtuálisgép-architektúra Hagyja meg az x64 alapértelmezett értékét. Méret Válasszon ki egy méretet. Rendszergazdai fiók Hitelesítés típusa Válassza a Jelszó lehetőséget. Felhasználónév Adja meg az azureusert. Jelszó Adjon meg egy jelszót. Jelszó megerősítése A jelszó újraküldése. Bejövő portszabályok Nyilvános bejövő portok Válassza a Nincs lehetőséget. Válassza a lap tetején található Hálózatkezelés lapot.

Adja meg vagy válassza ki a következő adatokat a Hálózat lapon :

Beállítás Érték Hálózati adapter Virtuális hálózat Válassza a vnet-1 lehetőséget. Alhálózat Válassza az 1. alhálózatot (10.0.0.0/24). Nyilvános IP-cím Válassza a Nincs lehetőséget. Hálózati hálózati biztonsági csoport Válassza a Speciális lehetőséget. Hálózati biztonsági csoport konfigurálása Válassza az Új létrehozása lehetőséget.

Adja meg az nsg-1 nevet.

Hagyja a többit az alapértelmezett értéken, és válassza az OK gombot.Hagyja meg a többi beállítást az alapértelmezett értéken, és válassza a Véleményezés + létrehozás lehetőséget.

Tekintse át a beállításokat, és válassza a Létrehozás lehetőséget.

Feljegyzés

A megerősített gazdagéppel rendelkező virtuális hálózatok virtuális gépeinek nincs szükségük nyilvános IP-címekre. A Bastion biztosítja a nyilvános IP-címet, a virtuális gépek pedig privát IP-címeket használnak a hálózaton belüli kommunikációhoz. A nyilvános IP-címeket a megerősített virtuális hálózatokban lévő virtuális gépekről is eltávolíthatja. További információ: Nyilvános IP-cím társítása azure-beli virtuális gépről.

Feljegyzés

Az Azure alapértelmezett kimenő hozzáférési IP-címet biztosít azokhoz a virtuális gépekhez, amelyek vagy nincsenek hozzárendelve nyilvános IP-címhez, vagy egy belső alapszintű Azure-terheléselosztó háttérkészletében találhatók. Az alapértelmezett kimenő hozzáférési IP-mechanizmus olyan kimenő IP-címet biztosít, amely nem konfigurálható.

Az alapértelmezett kimenő hozzáférési IP-cím le van tiltva az alábbi események egyike esetén:

- A virtuális géphez nyilvános IP-cím van hozzárendelve.

- A virtuális gép egy standard terheléselosztó háttérkészletébe kerül kimenő szabályokkal vagy anélkül.

- Egy Azure NAT Gateway-erőforrás van hozzárendelve a virtuális gép alhálózatához.

A virtuálisgép-méretezési csoportok rugalmas vezénylési módban történő használatával létrehozott virtuális gépek nem rendelkeznek alapértelmezett kimenő hozzáféréssel.

Az Azure-beli kimenő kapcsolatokról további információt az Alapértelmezett kimenő hozzáférés az Azure-ban és a Kimenő kapcsolatok forráshálózati címfordításának (SNAT) használata című témakörben talál.

Ismételje meg az előző lépéseket egy második virtuális gép létrehozásához a második virtuális hálózatban a következő értékekkel:

| Beállítás | Érték |

|---|---|

| Virtuális gép neve | vm-2 |

| Régió | USA 2 . keleti régiója vagy a vnet-2 régiója. |

| Virtuális hálózat | Válassza a vnet-2 lehetőséget. |

| Alhálózat | Válassza az 1. alhálózatot (10.1.0.0/24). |

| Nyilvános IP-cím | Egyik sem |

| Hálózati biztonsági csoport neve | nsg-2 |

Várja meg, amíg a virtuális gépek létrejönnek, mielőtt továbblép a következő lépésekre.

Csatlakozás virtuális géphez

A virtuális gépek közötti kommunikáció tesztelésére használható ping .

A portálon keresse meg és válassza ki a virtuális gépeket.

A Virtuális gépek lapon válassza a vm-1 elemet.

A vm-1 áttekintésében válassza a Csatlakozás lehetőséget.

A Csatlakozás a virtuális géphez lapon válassza a Bastion lapot.

Válassza a Bastion használata lehetőséget.

Adja meg a virtuális gép létrehozásakor létrehozott felhasználónevet és jelszót, majd válassza a Csatlakozás lehetőséget.

Virtuális gépek közötti kommunikáció

A vm-1 bash parancssorában adja meg a következőt

ping -c 4 vm-2: .A következő üzenethez hasonló választ kap:

azureuser@vm-1:~$ ping -c 4 vm-2 PING vm-2.3bnkevn3313ujpr5l1kqop4n4d.cx.internal.cloudapp.net (10.1.0.4) 56(84) bytes of data. 64 bytes from vm-2.internal.cloudapp.net (10.1.0.4): icmp_seq=1 ttl=64 time=1.83 ms 64 bytes from vm-2.internal.cloudapp.net (10.1.0.4): icmp_seq=2 ttl=64 time=0.987 ms 64 bytes from vm-2.internal.cloudapp.net (10.1.0.4): icmp_seq=3 ttl=64 time=0.864 ms 64 bytes from vm-2.internal.cloudapp.net (10.1.0.4): icmp_seq=4 ttl=64 time=0.890 msZárja be a Bastion-kapcsolatot a vm-1-hez.

Ismételje meg a Csatlakozás virtuális géphez lépésekkel a vm-2-hez való csatlakozáshoz.

A 2. vm-hez tartozó bash-parancssorba írja be a következőt

ping -c 4 vm-1: .A következő üzenethez hasonló választ kap:

azureuser@vm-2:~$ ping -c 4 vm-1 PING vm-1.3bnkevn3313ujpr5l1kqop4n4d.cx.internal.cloudapp.net (10.0.0.4) 56(84) bytes of data. 64 bytes from vm-1.internal.cloudapp.net (10.0.0.4): icmp_seq=1 ttl=64 time=0.695 ms 64 bytes from vm-1.internal.cloudapp.net (10.0.0.4): icmp_seq=2 ttl=64 time=0.896 ms 64 bytes from vm-1.internal.cloudapp.net (10.0.0.4): icmp_seq=3 ttl=64 time=3.43 ms 64 bytes from vm-1.internal.cloudapp.net (10.0.0.4): icmp_seq=4 ttl=64 time=0.780 msZárja be a Bastion-kapcsolatot a vm-2-hez.

Ha befejezte a létrehozott erőforrások használatát, törölheti az erőforráscsoportot és annak összes erőforrását.

Az Azure Portalon keresse meg és válassza ki az erőforráscsoportokat.

Az Erőforráscsoportok lapon válassza ki a test-rg erőforráscsoportot.

A test-rg lapon válassza az Erőforráscsoport törlése lehetőséget.

A törlés megerősítéséhez írja be a test-rg értéket az Erőforráscsoport neve mezőbe, majd válassza a Törlés lehetőséget.

Következő lépések

Az oktatóanyag során az alábbi lépéseket fogja végrehajtani:

Virtuális hálózatok közötti társviszonyt hozott létre két virtuális hálózat között.

Tesztelte a két virtuális gép közötti kommunikációt a virtuális hálózati társviszony-létesítésen

pingkeresztül.

További információ a virtuális hálózatok közötti társviszony-létesítésről: