Microsoft Entra-bérlő konfigurálása P2S felhasználói VPN OpenVPN protokollkapcsolatokhoz

Ha Virtuális WAN-felhasználó VPN-ével (pont–hely) csatlakozik a virtuális hálózathoz, kiválaszthatja a használni kívánt protokollt. A használt protokoll határozza meg az Ön számára elérhető hitelesítési beállításokat. Ha OpenVPN protokollt használ, a Microsoft Entra-hitelesítés az ön számára elérhető hitelesítési lehetőségek egyike. Ez a cikk segít a Microsoft Entra-bérlő konfigurálásában a Virtual WAN felhasználói VPN-hez (pont–hely) OpenVPN-hitelesítéssel.

Feljegyzés

A Microsoft Entra ID-hitelesítés csak OpenVPN® protokollkapcsolatok esetén támogatott, és az Azure VPN-ügyfélre van szükség.

1. A Microsoft Entra-bérlő létrehozása

Ellenőrizze, hogy rendelkezik-e Microsoft Entra-bérlővel. Ha nem rendelkezik Microsoft Entra-bérlővel, létrehozhat egyet az Új bérlő létrehozása című cikk lépéseit követve:

- Szervezet neve

- Kezdeti tartománynév

2. Microsoft Entra-bérlői felhasználók létrehozása

Hozzon létre két fiókot az újonnan létrehozott Microsoft Entra-bérlőben. A lépésekért lásd : Új felhasználó hozzáadása vagy törlése.

- Globális rendszergazdai fiók

- Felhasználói fiók

A globális rendszergazdai fiók az Azure VPN-alkalmazásregisztrációhoz való hozzájárulás megadására szolgál. A felhasználói fiók az OpenVPN-hitelesítés tesztelésére használható.

Rendelje hozzá az egyik fiókhoz a globális rendszergazdai szerepkört. A lépésekért lásd : Rendszergazdai és nem rendszergazdai szerepkörök hozzárendelése Microsoft Entra-azonosítóval rendelkező felhasználókhoz.

3. Hozzájárulás megadása az Azure VPN-alkalmazás regisztrációhoz

Jelentkezzen be az Azure Portalra globális rendszergazdai szerepkörrel rendelkező felhasználóként.

Ezután adjon rendszergazdai hozzájárulást a szervezetnek. Így az Azure VPN-alkalmazás bejelentkezhet és elolvashatja a felhasználói profilokat. Másolja és illessze be az üzembehelyezési helyhez tartozó URL-címet a böngésző címsorában:

Nyilvános

https://login.microsoftonline.com/common/oauth2/authorize?client_id=41b23e61-6c1e-4545-b367-cd054e0ed4b4&response_type=code&redirect_uri=https://portal.azure.com&nonce=1234&prompt=admin_consentAzure Government

https://login.microsoftonline.us/common/oauth2/authorize?client_id=51bb15d4-3a4f-4ebf-9dca-40096fe32426&response_type=code&redirect_uri=https://portal.azure.us&nonce=1234&prompt=admin_consentMicrosoft Cloud Germany

https://login-us.microsoftonline.de/common/oauth2/authorize?client_id=538ee9e6-310a-468d-afef-ea97365856a9&response_type=code&redirect_uri=https://portal.microsoftazure.de&nonce=1234&prompt=admin_consentA 21Vianet által üzemeltetett Microsoft Azure

https://login.chinacloudapi.cn/common/oauth2/authorize?client_id=49f817b6-84ae-4cc0-928c-73f27289b3aa&response_type=code&redirect_uri=https://portal.azure.cn&nonce=1234&prompt=admin_consentFeljegyzés

Ha olyan globális rendszergazdai fiókot használ, amely nem natív a Microsoft Entra-bérlőn hozzájárulás megadásához, cserélje le a "common" kifejezést a Microsoft Entra-bérlő azonosítójára az URL-címben. Előfordulhat, hogy bizonyos más esetekben is le kell cserélnie a "common" kifejezést a bérlőazonosítóra. Ha segítségre van szüksége a bérlőazonosító megkereséséhez, olvassa el a Microsoft Entra-bérlőazonosító megkeresése című témakört.

Válassza ki azt a fiókot, amelynek globális rendszergazdai szerepköre van, ha a rendszer kéri.

A Kért engedélyek lapon válassza az Elfogadás lehetőséget.

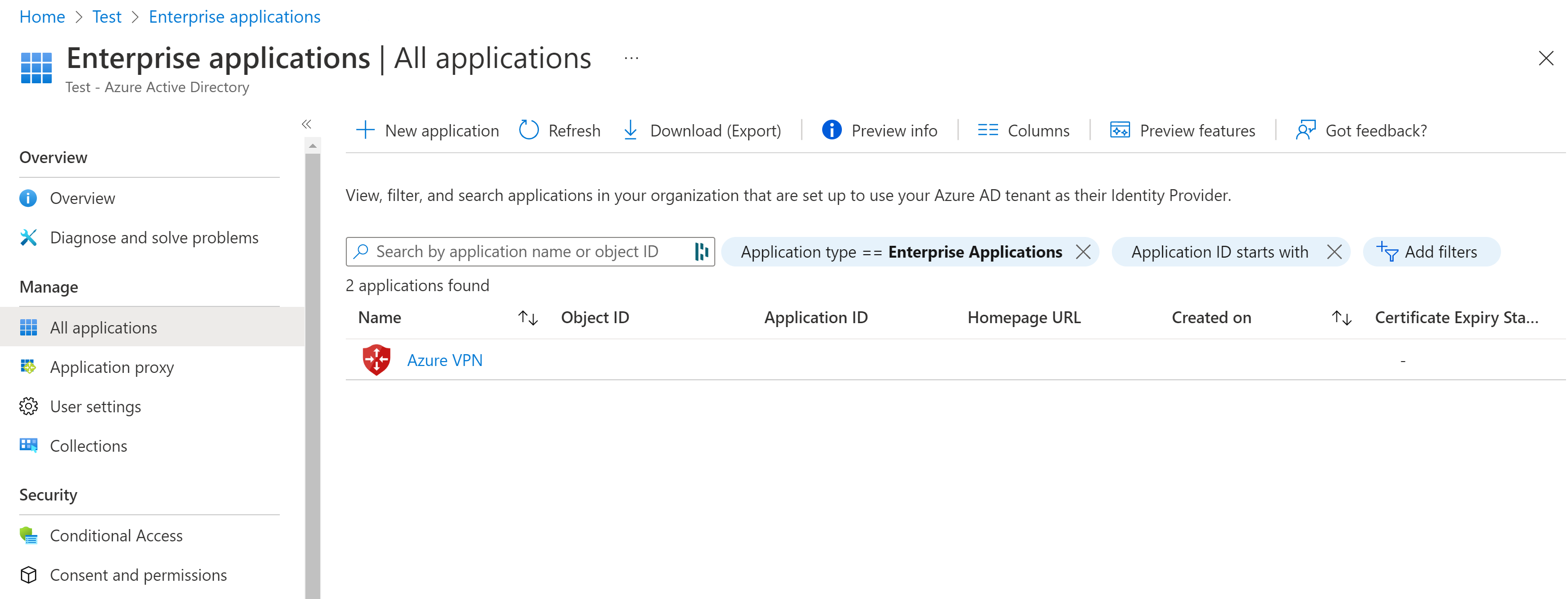

Nyissa meg a Microsoft Entra-azonosítót. A bal oldali panelen kattintson a Vállalati alkalmazások elemre. A listában megjelenik az Azure VPN .

Következő lépések

Ahhoz, hogy Microsoft Entra-hitelesítéssel csatlakozzon a virtuális hálózatokhoz, létre kell hoznia egy felhasználói VPN-konfigurációt, és hozzá kell rendelnie azt egy virtuális központhoz. Lásd: Microsoft Entra-hitelesítés konfigurálása pont–hely kapcsolathoz az Azure-hoz.