ExpressRoute-titkosítás: IPsec over ExpressRoute for Virtual WAN

Ez a cikk bemutatja, hogyan hozhat létre IPsec/IKE VPN-kapcsolatot a helyszíni hálózatról az Azure-ba egy Azure ExpressRoute-kapcsolatcsoport privát társviszony-létesítése során az Azure Virtual WAN használatával. Ez a technika titkosított átvitelt biztosít a helyszíni hálózatok és az Azure-beli virtuális hálózatok között az ExpressRoute-on keresztül anélkül, hogy a nyilvános interneten vagy a nyilvános IP-címeken keresztül lépkednél.

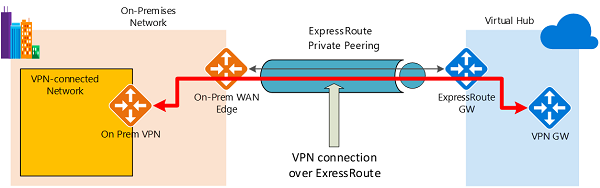

Topológia és útválasztás

Az alábbi ábrán egy példa látható az ExpressRoute-beli privát társviszony-létesítés vpn-kapcsolatára:

Az ábrán egy, az Azure Hub VPN-átjáróhoz az ExpressRoute privát társviszony-létesítésen keresztül csatlakoztatott helyszíni hálózaton belüli hálózat látható. A kapcsolat létrehozása egyszerű:

- ExpressRoute-kapcsolat létesítése ExpressRoute-kapcsolatcsoporttal és privát társviszony-létesítéssel.

- Hozza létre a VPN-kapcsolatot a jelen cikkben leírtak szerint.

Ennek a konfigurációnak egy fontos eleme a helyszíni hálózatok és az Azure közötti útválasztás az ExpressRoute és a VPN-útvonalakon keresztül.

Forgalom a helyszíni hálózatokról az Azure-ba

A helyszíni hálózatokból az Azure-ba irányuló forgalom esetén az Azure-előtagok (beleértve a virtuális központot és a központhoz csatlakoztatott összes küllős virtuális hálózatot) az ExpressRoute privát társviszony-létesítési BGP-n és a VPN BGP-n keresztül is meghirdetve lesznek. Ez két hálózati útvonalat (útvonalat) eredményez az Azure felé a helyszíni hálózatokról:

- Egy az IPsec által védett útvonalon

- Közvetlenül az ExpressRoute-on keresztül IPsec-védelem nélkül

Ahhoz, hogy titkosítást alkalmazzon a kommunikációra, győződjön meg arról, hogy a diagram VPN-hez csatlakoztatott hálózata esetében a helyszíni VPN-átjárón keresztüli Azure-útvonalak előnyben részesülnek a közvetlen ExpressRoute-útvonalon.

Forgalom az Azure-ból a helyszíni hálózatokba

Ugyanez a követelmény vonatkozik az Azure-ból a helyszíni hálózatokra érkező forgalomra is. Annak érdekében, hogy az IPsec-útvonal előnyben legyen részesítve a közvetlen ExpressRoute-útvonalon (IPsec nélkül), két lehetőség közül választhat:

A VPN-hez csatlakoztatott hálózat VPN BGP-munkamenetének konkrét előtagjainak meghirdetése. Meghirdethet egy nagyobb tartományt, amely magában foglalja a VPN-hez csatlakoztatott hálózatot az ExpressRoute privát társviszony-létesítésen keresztül, majd a VPN BGP-munkamenet konkrétabb tartományait. Meghirdetheti például a 10.0.0.0/16-ot az ExpressRoute-on keresztül, a 10.0.1.0/24-et PEDIG VPN-en keresztül.

A VPN és az ExpressRoute különálló előtagjainak meghirdetése. Ha a VPN-hez csatlakoztatott hálózati tartományok különböznek más ExpressRoute-hálózatoktól, meghirdetheti az előtagokat a VPN- és az ExpressRoute BGP-munkamenetekben. Meghirdetheti például a 10.0.0.0/24-et az ExpressRoute-on keresztül, a 10.0.1.0/24-et PEDIG VPN-en keresztül.

Mindkét példában az Azure a 10.0.1.0/24-be küld forgalmat a VPN-kapcsolaton keresztül, nem pedig közvetlenül az ExpressRoute-on keresztül VPN-védelem nélkül.

Figyelmeztetés

Ha ugyanazokat az előtagokat az ExpressRoute és a VPN-kapcsolatokon is meghirdeti, az Azure közvetlenül VPN-védelem nélkül fogja használni az ExpressRoute-útvonalat.

Mielőtt elkezdené

A konfiguráció megkezdése előtt ellenőrizze, hogy megfelel-e a következő feltételeknek:

- Ha már rendelkezik olyan virtuális hálózattal, amelyhez csatlakozni szeretne, ellenőrizze, hogy a helyszíni hálózat egyik alhálózata sem fedi-e át azt. A virtuális hálózat nem igényel átjáróalhálózatot, és nem rendelkezhet virtuális hálózati átjárókkal. Ha nem rendelkezik virtuális hálózattal, a jelen cikkben ismertetett lépésekkel hozhat létre egyet.

- Igényeljen egy IP-címtartományt az elosztó régiójában. A központ egy virtuális hálózat, és a hubrégióhoz megadott címtartomány nem lehet átfedésben egy meglévő virtuális hálózattal, amelyhez csatlakozik. Nem lehet átfedésben a helyszíni címtartományokkal. Ha nem ismeri a helyszíni hálózati konfigurációban található IP-címtartományokat, koordináljon valakivel, aki meg tudja adni önnek ezeket az adatokat.

- Ha még nincs Azure-előfizetése, kezdés előtt hozzon létre egy ingyenes fiókot.

1. Virtuális WAN és központ létrehozása átjárókkal

A folytatás előtt a következő Azure-erőforrásoknak és a megfelelő helyszíni konfigurációknak kell érvényben lenniük:

Az Azure-beli virtuális WAN és egy ExpressRoute-társítással rendelkező központ létrehozásának lépéseit lásd : ExpressRoute-társítás létrehozása az Azure Virtual WAN használatával. A VPN-átjáró virtuális WAN-ban való létrehozásának lépéseit lásd : Helyek közötti kapcsolat létrehozása az Azure Virtual WAN használatával.

2. Hely létrehozása a helyszíni hálózat számára

A helyerőforrás megegyezik a virtuális WAN nem ExpressRoute VPN-helyével. A helyszíni VPN-eszköz IP-címe mostantól lehet privát IP-cím, vagy a helyszíni hálózat nyilvános IP-címe, amely az 1. lépésben létrehozott ExpressRoute privát társviszony-létesítéssel érhető el.

Feljegyzés

A helyszíni VPN-eszköz IP-címének részét kell képeznie a virtuális WAN-központnak az Azure ExpressRoute privát társviszony-létesítésen keresztül meghirdetett címelőtagjainak.

Nyissa meg a YourVirtualWAN > VPN-webhelyeket , és hozzon létre egy helyet a helyszíni hálózat számára. Az alapvető lépésekért tekintse meg a Webhely létrehozása című témakört. Tartsa szem előtt a következő beállítások értékeit:

- Border Gateway Protocol: Válassza az "Engedélyezés" lehetőséget, ha a helyszíni hálózat BGP-t használ.

- Privát címtér: Adja meg a helyszíni helyen található IP-címteret. Az ehhez a címtérhez rendelt forgalmat a rendszer a VPN-átjárón keresztül irányítja a helyszíni hálózatra.

Válassza a Hivatkozások lehetőséget a fizikai hivatkozásokkal kapcsolatos információk hozzáadásához. Tartsa szem előtt a következő beállításokat:

Szolgáltató neve: A webhely internetszolgáltatójának neve. Egy helyszíni ExpressRoute-hálózat esetében ez az ExpressRoute-szolgáltató neve.

Sebesség: Az internetszolgáltatás-kapcsolat vagy az ExpressRoute-kapcsolatcsoport sebessége.

IP-cím: A helyszíni helyen található VPN-eszköz nyilvános IP-címe. Vagy a helyszíni ExpressRoute esetében ez a VPN-eszköz magánhálózati IP-címe az ExpressRoute-on keresztül.

Ha a BGP engedélyezve van, az az Azure-beli webhelyhez létrehozott összes kapcsolatra vonatkozik. A BGP konfigurálása virtuális WAN-on egyenértékű a BGP Azure VPN-átjárón való konfigurálásával.

A helyszíni BGP-társcím nem lehet azonos a VPN-nek az eszközre vagy a VPN-hely virtuális hálózati címterére vonatkozó IP-címével. Használjon másik IP-címet a BGP-társ IP-címeként a VPN-eszközön. Ez lehet egy olyan cím is, amely az eszköz visszacsatolási hálózatához van rendelve. Azonban nem lehet APIPA (169.254).x.x) cím. Adja meg ezt a címet a helynek megfelelő VPN-helyen. A BGP előfeltételeiről további információt az Azure VPN Gatewayrel rendelkező BGP-vel kapcsolatban talál.

Válassza a Tovább elemet : Tekintse át a + létrehozás > lehetőséget a beállítási értékek ellenőrzéséhez, majd hozza létre a VPN-webhelyet, majd hozza létre a webhelyet.

Ezután csatlakoztassa a webhelyet a központhoz ezekkel az alapvető lépésekkel útmutatóként. Az átjáró frissítése akár 30 percet is igénybe vehet.

3. Frissítse a VPN-kapcsolat beállítását az ExpressRoute használatára

Miután létrehozta a VPN-helyet, és csatlakozott a központhoz, az alábbi lépésekkel konfigurálhatja a kapcsolatot az ExpressRoute privát társviszony-létesítés használatára:

Nyissa meg a virtuális központot. Ehhez nyissa meg a Virtual WAN-t, és válassza ki a központot a központ megnyitásához, vagy lépjen a csatlakoztatott virtuális központra a VPN-helyről.

A Kapcsolatok területen válassza a VPN (Helyek közötti) lehetőséget.

Jelölje ki a három pontot (...), vagy kattintson a jobb gombbal a VPN-webhelyre az ExpressRoute-on keresztül, és válassza a KÖZPONT VPN-kapcsolatának szerkesztése lehetőséget.

Az Alapszintű beállítások lapon hagyja meg az alapértelmezett értékeket.

A Kapcsolat 1 lapon konfigurálja a következő beállításokat:

- Az Azure Privát IP-cím használatához válassza az Igen lehetőséget. A beállítás úgy konfigurálja a központi VPN-átjárót, hogy a nyilvános IP-címek helyett az átjáró központi címtartományában lévő magánhálózati IP-címeket használja. Ez biztosítja, hogy a helyszíni hálózatból érkező forgalom az ExpressRoute privát társviszony-létesítési útvonalait járja be, és ne használja a nyilvános internetet ehhez a VPN-kapcsolathoz.

Kattintson a Létrehozás gombra a beállítások frissítéséhez. A beállítások létrehozása után a központi VPN-átjáró a VPN-átjáró magánhálózati IP-címeivel hozza létre az IPsec/IKE-kapcsolatokat a helyszíni VPN-eszközzel az ExpressRoute-on keresztül.

4. A központi VPN-átjáró magánhálózati IP-címeinek lekérése

Töltse le a VPN-eszköz konfigurációját a központi VPN-átjáró magánhálózati IP-címeinek lekéréséhez. A helyszíni VPN-eszköz konfigurálásához ezekre a címekre van szüksége.

A központ oldalán válassza a VPN (helyek közötti) lehetőséget a Kapcsolatok területen.

Az Áttekintés lap tetején válassza a VPN-konfiguráció letöltése lehetőséget.

Az Azure létrehoz egy tárfiókot a "microsoft-network-[location]" erőforráscsoportban, ahol a hely a WAN helye. Miután alkalmazza a konfigurációt a VPN-eszközökre, törölheti ezt a tárfiókot.

A fájl létrehozása után kattintson a hivatkozásra a letöltéshez.

Alkalmazza a konfigurációt a VPN-eszközre.

VPN-eszköz konfigurációs fájlja

Az eszközkonfigurációs fájl tartalmazza a helyszíni VPN-eszköz konfigurálásakor használni kívánt beállításokat. A fájl áttekintésekor a következő információkat láthatja:

vpnSiteConfiguration: Ez a szakasz a virtuális WAN-hoz csatlakozó helyként beállított eszközadatokat jelöli. Tartalmazza az ágeszköz nevét és nyilvános IP-címét.

vpnSiteConnections: Ez a szakasz a következő beállításokról nyújt tájékoztatást:

- A virtuális központ virtuális hálózatának címtere.

Példa:"AddressSpace":"10.51.230.0/24" - A központhoz csatlakoztatott virtuális hálózatok címtere.

Példa:"ConnectedSubnets":["10.51.231.0/24"] - A virtuális központ VPN-átjárójának IP-címei. Mivel a VPN-átjáró minden kapcsolata két alagutat alkot aktív-aktív konfigurációban, mindkét IP-cím megjelenik ebben a fájlban. Ebben a példában az egyes helyeken látható

Instance0ésInstance1használt ip-címek nem nyilvános IP-címek, hanem magánhálózati IP-címek.

Példa:"Instance0":"10.51.230.4" "Instance1":"10.51.230.5" - A VPN-átjáró kapcsolatának konfigurációs részletei, például a BGP és az előmegosztott kulcs. A rendszer automatikusan létrehozza az előmegosztott kulcsot. Az egyéni előmegosztott kulcsok Áttekintés lapján bármikor szerkesztheti a kapcsolatot.

- A virtuális központ virtuális hálózatának címtere.

Eszközkonfigurációs példafájl

[{

"configurationVersion":{

"LastUpdatedTime":"2019-10-11T05:57:35.1803187Z",

"Version":"5b096293-edc3-42f1-8f73-68c14a7c4db3"

},

"vpnSiteConfiguration":{

"Name":"VPN-over-ER-site",

"IPAddress":"172.24.127.211",

"LinkName":"VPN-over-ER"

},

"vpnSiteConnections":[{

"hubConfiguration":{

"AddressSpace":"10.51.230.0/24",

"Region":"West US 2",

"ConnectedSubnets":["10.51.231.0/24"]

},

"gatewayConfiguration":{

"IpAddresses":{

"Instance0":"10.51.230.4",

"Instance1":"10.51.230.5"

}

},

"connectionConfiguration":{

"IsBgpEnabled":false,

"PSK":"abc123",

"IPsecParameters":{"SADataSizeInKilobytes":102400000,"SALifeTimeInSeconds":3600}

}

}]

},

{

"configurationVersion":{

"LastUpdatedTime":"2019-10-11T05:57:35.1803187Z",

"Version":"fbdb34ea-45f8-425b-9bc2-4751c2c4fee0"

},

"vpnSiteConfiguration":{

"Name":"VPN-over-INet-site",

"IPAddress":"13.75.195.234",

"LinkName":"VPN-over-INet"

},

"vpnSiteConnections":[{

"hubConfiguration":{

"AddressSpace":"10.51.230.0/24",

"Region":"West US 2",

"ConnectedSubnets":["10.51.231.0/24"]

},

"gatewayConfiguration":{

"IpAddresses":{

"Instance0":"51.143.63.104",

"Instance1":"52.137.90.89"

}

},

"connectionConfiguration":{

"IsBgpEnabled":false,

"PSK":"abc123",

"IPsecParameters":{"SADataSizeInKilobytes":102400000,"SALifeTimeInSeconds":3600}

}

}]

}]

VPN-eszköz konfigurálása

Amennyiben útmutatásra van szüksége az eszköz konfigurálásához, használhatja a VPN-eszközkonfigurációs szkriptek lapon található utasításokat az alábbi kikötésekkel:

- A VPN-eszközoldalon található utasítások nem virtuális WAN-hoz lesznek megírva. A konfigurációs fájlból származó virtuális WAN-értékekkel azonban manuálisan konfigurálhatja a VPN-eszközt.

- A VPN-átjáróhoz tartozó letölthető eszközkonfigurációs szkriptek nem működnek a virtuális WAN-ban, mert a konfiguráció eltérő.

- Az új virtuális WAN támogatja az IKEv1 és az IKEv2 protokollt is.

- A virtuális WAN csak útvonalalapú VPN-eszközöket és eszközutasításokat használhat.

5. A virtuális WAN megtekintése

- Lépjen a virtuális WAN-ra.

- Az Áttekintés lapon a térkép minden pontja egy központot jelöl.

- A Központok és kapcsolatok szakaszban megtekintheti a központ, a hely, a régió és a VPN-kapcsolat állapotát. A bájtok be- és kinézetben is megtekinthetők.

6. Kapcsolat figyelése

Hozzon létre egy kapcsolatot egy Azure-beli virtuális gép (VM) és egy távoli hely közötti kommunikáció figyeléséhez. A kapcsolatmonitor beállításával kapcsolatos információkért lásd a hálózati kommunikáció monitorozását ismertető szakaszt. A forrásmező az Azure-ban a virtuális gép IP-címe, a cél IP pedig a hely IP-címe.

7. Erőforrások törlése

Ha már nincs szüksége ezekre az erőforrásokra, a Remove-AzResourceGroup használatával eltávolíthatja az erőforráscsoportot és az összes benne lévő erőforrást. Futtassa a következő PowerShell-parancsot, és cserélje le myResourceGroup az erőforráscsoport nevére:

Remove-AzResourceGroup -Name myResourceGroup -Force

Következő lépések

Ez a cikk segít VPN-kapcsolat létrehozásában ExpressRoute-beli privát társviszony-létesítésen keresztül a Virtual WAN használatával. A Virtual WAN-ról és a kapcsolódó funkciókról a Virtual WAN áttekintésében olvashat bővebben.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: