Mi az Az Azure Web Application Firewall az Azure-alkalmazás Gatewayen?

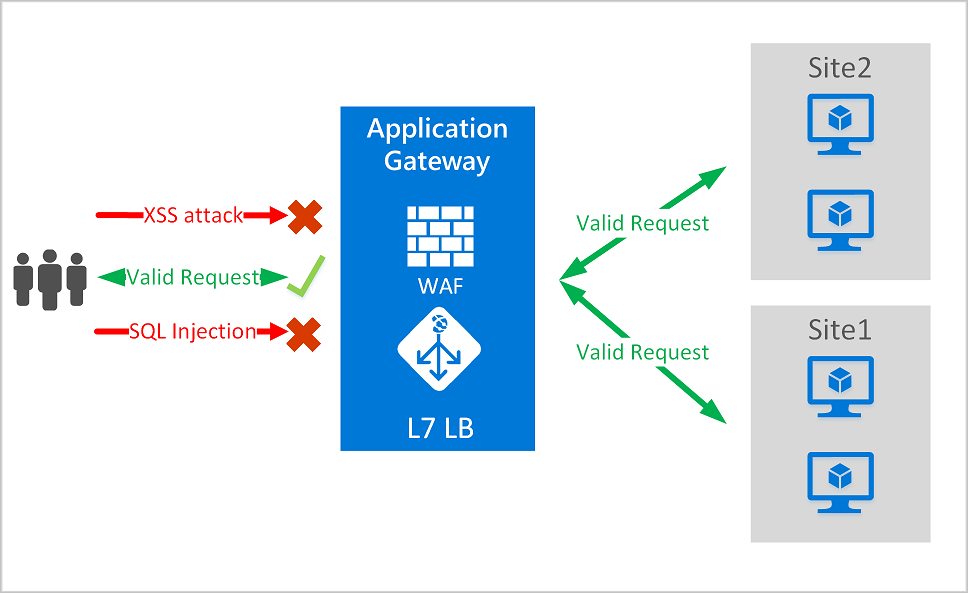

Az Azure Web Application Firewall (WAF) a Azure-alkalmazás Gatewayen aktívan védi a webalkalmazásokat a gyakori biztonsági résekkel és biztonsági résekkel szemben. Mivel a webalkalmazások egyre gyakoribb célpontjai a rosszindulatú támadásoknak, ezek a támadások gyakran kihasználják a jól ismert biztonsági réseket, például az SQL-injektálást és a helyek közötti szkriptelést.

A WAF az Application Gatewayen az Open Web Application Security Project (OWASP) alapszabálykészletén (CRS) alapul.

Az alábbi WAF-funkciók mindegyike egy WAF-szabályzaton belül található. Több szabályzatot is létrehozhat, amelyek társíthatók az Application Gatewayhez, az egyes figyelőkhöz vagy az Application Gateway útvonalalapú útválasztási szabályaihoz. Így szükség esetén külön szabályzatok is lehetnek az Application Gateway mögötti webhelyekhez. A WAF-szabályzatokkal kapcsolatos további információkért lásd : WAF-szabályzat létrehozása.

Feljegyzés

Az Application Gateway a WAF-termékváltozat két verziójával rendelkezik: az Application Gateway WAF_v1 és az Application Gateway WAF_v2. A WAF-házirend-társítások csak az Application Gateway WAF_v2 termékváltozatához támogatottak.

Az Application Gateway alkalmazáskézbesítési vezérlőként (ADC) működik. A Transport Layer Security (TLS), korábbi nevén Secure Sockets Layer (SSL), a leállítás, a cookie-alapú munkamenet-affinitás, a ciklikus időszeleteléses terheléselosztás, a tartalomalapú útválasztás, a több webhely üzemeltetésének képessége és a biztonsági fejlesztések.

Az Application Gateway a TLS-házirendek kezelésével és a TLS-támogatással javítja a biztonságot. A WAF Az Application Gatewaybe való integrálásával az alkalmazásbiztonságot alakítja ki. Ez a kombináció aktívan védi a webalkalmazásokat a gyakori biztonsági résekkel szemben, és központilag kezelhető, könnyen konfigurálható helyet kínál.

Előnyök

Ez a szakasz azOkat az alapvető előnyöket ismerteti, amelyeket a WAF az Application Gatewayen biztosít.

Védelem

A webalkalmazások védelme a webes biztonsági résekkel és támadásokkal szemben a háttérkód módosítása nélkül.

Egyszerre több webalkalmazás védelme. Az Application Gateway egy példánya legfeljebb 40 webhelyet üzemeltethet, amelyeket webalkalmazási tűzfal véd.

Hozzon létre egyéni WAF-szabályzatokat ugyanazon WAF mögötti különböző webhelyekhez.

Az IP-hírnév szabálykészlettel megvédheti webalkalmazásait a rosszindulatú robotoktól.

Az alkalmazás védelme a DDoS-támadásokkal szemben. További információ: Application DDoS Protection.

Figyelés

Valós idejű WAF-napló használatával monitorozza a webalkalmazások elleni támadásokat. A napló integrálva van az Azure Monitorral a WAF-riasztások nyomon követéséhez és a trendek egyszerű monitorozásához.

Az Application Gateway WAF integrálva van a Felhőhöz készült Microsoft Defender. Felhőhöz készült Defender központi nézetet biztosít az Összes Azure-, hibrid és többfelhős erőforrás biztonsági állapotáról.

Testreszabás

Az alkalmazás követelményeinek megfelelően testre szabhatja a WAF-szabályokat és szabálycsoportokat, és kiküszöbölheti a hamis pozitívumokat.

WAF-szabályzat társítása a WAF mögötti összes webhelyhez a helyspecifikus konfiguráció engedélyezéséhez

Egyéni szabályok létrehozása az alkalmazás igényeinek megfelelően

Funkciók

- SQL-injektálás elleni védelem.

- Helyek közötti szkriptek védelme.

- Védelem más gyakori webes támadásokkal szemben, például parancsinjektálással, HTTP-kérések csempészésével, HTTP-válasz felosztásával és távoli fájlbefoglalással szemben.

- HTTP-protokollok megsértése elleni védelem.

- A HTTP protokoll rendellenességei, például a hiányzó gazdafelhasználói ügynök és a fejlécek elfogadása elleni védelem.

- Védelem a bejárók és szkennerek ellen.

- Gyakori alkalmazáskonfigurációk (például Apache és IIS) észlelése.

- Konfigurálható kérelemméretkorlátok alsó és felső határokkal.

- A kizárási listák segítségével kihagyhat bizonyos kérésattribútumokat egy WAF-értékelésből. Gyakori példa az Active Directory által beszúrt jogkivonatok, amelyeket hitelesítéshez vagy jelszómezőkhöz használnak.

- Egyéni szabályokat hozhat létre az alkalmazások egyedi igényeinek megfelelően.

- Geoszűréssel szűrheti a forgalmat, hogy lehetővé tegye vagy letiltsa bizonyos országok/régiók számára az alkalmazásokhoz való hozzáférést.

- A robotok kockázatcsökkentési szabálykészletével megvédheti alkalmazásait a robotoktól.

- JSON és XML vizsgálata a kérelem törzsében

WAF-szabályzat és szabályok

Ha engedélyezni szeretné a webalkalmazási tűzfalat az Application Gatewayen, létre kell hoznia egy WAF-szabályzatot. Ez a szabályzat tartalmazza az összes felügyelt szabályt, egyéni szabályt, kizárást és egyéb testreszabást, például a fájlfeltöltési korlátot.

Konfigurálhat WAF-szabályzatot, és társíthatja ezt a házirendet egy vagy több alkalmazásátjáróhoz a védelem érdekében. A WAF-szabályzatok kétféle biztonsági szabályból állnak:

Létrehozott egyéni szabályok

Felügyelt szabálykészletek, amelyek az Azure által felügyelt előre konfigurált szabálykészletek gyűjteményei

Ha mindkettő jelen van, az egyéni szabályok feldolgozása a szabályok felügyelt szabálykészletben való feldolgozása előtt történik. A szabály egyezés feltételből, prioritásból és műveletből áll. A támogatott művelettípusok a következők: ENGEDÉLYEZÉS, BLOKK és LOG. Felügyelt és egyéni szabályok kombinálásával teljesen testre szabott szabályzatot hozhat létre, amely megfelel az adott alkalmazásvédelmi követelményeknek.

A szabályzaton belüli szabályok feldolgozása prioritási sorrendben történik. A prioritás egy egyedi egész szám, amely meghatározza a feldolgozandó szabályok sorrendjét. A kisebb egész szám nagyobb prioritást jelöl, és ezeket a szabályokat a rendszer a magasabb egész számmal rendelkező szabályok előtt értékeli ki. A szabály egyeztetése után a rendszer a szabályban definiált megfelelő műveletet alkalmazza a kérelemre. Az ilyen egyezés feldolgozása után az alacsonyabb prioritású szabályok feldolgozása nem történik meg tovább.

Az Application Gateway által szállított webalkalmazásokhoz waF-szabályzat társítható globális szinten, helyenkénti szinten vagy URI-szinten.

Alapvető szabálykészletek

Az Application Gateway több szabálykészletet is támogat, például a CRS 3.2-t, a CRS 3.1-et és a CRS 3.0-t. Ezek a szabályok védik a webalkalmazásokat a rosszindulatú tevékenységektől.

További információ: Webalkalmazási tűzfal CRS-szabálycsoportjai és szabályai.

Egyéni szabályok

Az Application Gateway az egyéni szabályokat is támogatja. Egyéni szabályokkal saját szabályokat hozhat létre, amelyeket a rendszer kiértékel minden, a WAF-on keresztül áthaladó kéréshez. Ezek a szabályok magasabb prioritással rendelkeznek, mint a felügyelt szabálykészletek többi szabálya. Ha egy feltételkészlet teljesül, a rendszer műveletet hajt végre az engedélyezés vagy a letiltás érdekében.

A geomatch operátor már elérhető az egyéni szabályokhoz. További információt a geomatch egyéni szabályaiban talál.

Az egyéni szabályokról további információt az Application Gateway egyéni szabályai című témakörben talál .

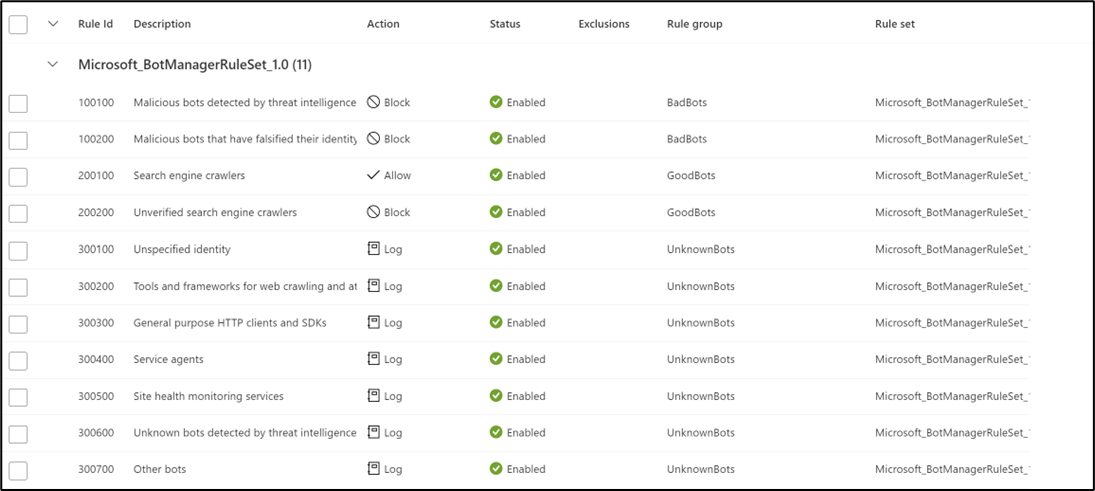

Robotvédelmi szabálykészlet

Engedélyezheti, hogy a felügyelt robotvédelmi szabálykészlet egyéni műveleteket hajtson végre az összes robotkategóriából érkező kéréseken.

Három robotkategória támogatott:

Rossz

A hibás robotok közé tartoznak a rosszindulatú IP-címekről származó robotok és az identitásukat meghamisító robotok. A rosszindulatú IP-címekkel rendelkező rossz robotokat a Microsoft Threat Intelligence-hírcsatorna magas megbízhatósági IP-címmutatóiból származtatják.

Jó

A jó robotok olyan ellenőrzött keresőmotorokat tartalmaznak, mint a Googlebot, a bingbot és más megbízható felhasználói ügynökök.

Ismeretlen

Az ismeretlen robotok a közzétett felhasználói ügynökökön keresztül vannak besorolva további ellenőrzés nélkül. Például a piacelemző, a hírcsatorna-leolvasók és az adatgyűjtési ügynökök. Az ismeretlen robotok rosszindulatú IP-címeket is tartalmaznak, amelyek a Microsoft Threat Intelligence hírcsatornájának közepes megbízhatósági IP-címjelzőiből származnak.

A WAF platform aktívan kezeli és dinamikusan frissíti a robotok aláírását.

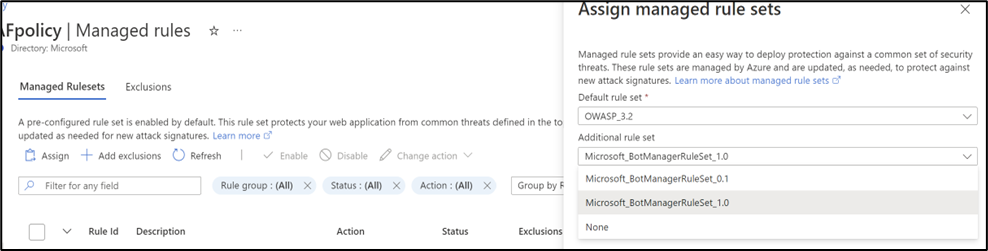

A Microsoft_BotManagerRuleSet_1.0 hozzárendeléséhez használja a Felügyelt szabálykészletek területen a Hozzárendelés lehetőséget:

Ha a robotvédelem engedélyezve van, letiltja, engedélyezi vagy naplózza a robotszabályoknak megfelelő bejövő kéréseket a konfigurált művelet alapján. Letiltja a kártékony robotokat, engedélyezi az ellenőrzött keresőmotor-bejárókat, blokkolja az ismeretlen keresőmotorok bejáróit, és alapértelmezés szerint naplózza az ismeretlen robotokat. Lehetősége van egyéni műveletek beállítására különböző típusú robotok blokkolására, engedélyezésére vagy naplózására.

A WAF-naplókat egy tárfiókból, eseményközpontból, log analyticsből érheti el, vagy naplókat küldhet egy partnermegoldásnak.

WAF-módok

Az Application Gateway WAF a következő két mód futtatására konfigurálható:

- Észlelési mód: Figyeli és naplózza az összes fenyegetésriasztást. Az Application Gateway diagnosztikáinak naplózását a Diagnosztika szakaszban kapcsolhatja be. Azt is meg kell győződnie, hogy a WAF-napló ki van jelölve és be van kapcsolva. A webalkalmazási tűzfal nem blokkolja a bejövő kéréseket, ha észlelési módban működik.

- Megelőzési mód: Blokkolja a szabályok által észlelt behatolásokat és támadásokat. A támadó "403 jogosulatlan hozzáférés" kivételt kap, és a kapcsolat lezárul. A megelőzési mód rögzíti az ilyen támadásokat a WAF-naplókban.

Feljegyzés

Javasoljuk, hogy éles környezetben rövid ideig futtasson egy újonnan üzembe helyezett WAF-ot észlelési módban. Ez lehetővé teszi a tűzfalnaplók beszerzését és a kivételek vagy egyéni szabályok frissítését a megelőzési módra való áttérés előtt. Ez segíthet csökkenteni a váratlan blokkolt forgalom előfordulását.

WAF-motorok

Az Azure webalkalmazási tűzfal (WAF) motorja az az összetevő, amely a forgalmat vizsgálja, és meghatározza, hogy a kérés tartalmaz-e egy esetleges támadást jelképező aláírást. A CRS 3.2 vagy újabb használatakor a WAF az új WAF-motort futtatja, amely nagyobb teljesítményt és továbbfejlesztett funkciókat biztosít. A CRS korábbi verzióinak használatakor a WAF egy régebbi motoron fut. Az új funkciók csak az új Azure WAF-motoron érhetők el.

WAF-műveletek

Kiválaszthatja, hogy melyik műveletet futtatja a rendszer, ha egy kérelem megfelel egy szabályfeltételnek. A következő műveletek támogatottak:

- Engedélyezés: A kérelem áthalad a WAF-on, és a háttérrendszerbe továbbítja. A kérést további alacsonyabb prioritású szabályok nem blokkolhatják. Az engedélyezési műveletek csak a Bot Manager-szabálykészletre vonatkoznak, és nem alkalmazhatók az alapvető szabálykészletre.

- Blokk: A kérés le van tiltva, és a WAF választ küld az ügyfélnek anélkül, hogy továbbítanák a kérést a háttérrendszernek.

- Napló: A kérelem a WAF-naplókban van naplózva, és a WAF továbbra is kiértékeli az alacsonyabb prioritású szabályokat.

- Anomáliadetektáció: Ez a CRS-szabálykészlet alapértelmezett művelete, ahol a rendszer az ezzel a művelettel egyező szabály megfeleltetésekor növeli a teljes anomáliadetektációt. Az anomáliapontozás nem alkalmazható a Bot Manager-szabálykészletre.

Anomália pontozási módja

Az OWASP-nek két módja van annak eldöntésére, hogy blokkolja-e a forgalmat: hagyományos mód és anomáliadetektálási mód.

Hagyományos módban a szabálynak megfelelő forgalom minden más szabály-egyezéstől függetlenül tekinthető. Ez a mód könnyen érthető. Az azonban, hogy hány szabály felel meg egy adott kérésnek, nem áll rendelkezésre információ. Így az Anomáliadetekting mód be lett vezetve. Ez az alapértelmezett az OWASP 3 esetében.x.

Anomáliapontozási módban a szabálynak megfelelő forgalom nem lesz azonnal blokkolva, ha a tűzfal megelőzési módban van. A szabályok bizonyos súlyosságúak: kritikus, hiba, figyelmeztetés vagy értesítés. Ez a súlyosság hatással van a kérelem numerikus értékére, amelyet anomáliadetitási pontszámnak nevezünk. Egy figyelmeztetési szabály egyezése például 3-tal járul hozzá a pontszámhoz. Egy kritikus szabályegyeztetés 5-et ad hozzá.

| Súlyosság | Érték |

|---|---|

| Kritikus | 5 |

| Hiba | 4 |

| Figyelmeztetés | 3 |

| Értesítés | 2 |

Az anomáliadetálási pontszám 5-ös küszöbértéket ad a forgalom blokkolásához. Így egyetlen kritikus szabályegyeztetés elegendő ahhoz, hogy az Application Gateway WAF blokkoljon egy kérést, még megelőzési módban is. Egy figyelmeztetési szabály egyezése azonban csak 3-tal növeli az anomáliapontot, ami önmagában nem elegendő a forgalom blokkolásához.

Feljegyzés

A WAF-szabály forgalomnak való megfeleltetésekor naplózott üzenet tartalmazza a "Megfeleltetve" műveletértéket. Ha az összes egyező szabály összes anomáliája 5 vagy annál nagyobb, és a WAF-szabályzat megelőzési módban fut, a kérés kötelező anomáliaszabályt aktivál a "Letiltva" műveleti értékkel, és a kérés le lesz állítva. Ha azonban a WAF-szabályzat észlelési módban fut, a kérés aktiválja az "Észlelt" műveletértéket, és a rendszer naplózza és átadja a kérést a háttérrendszernek. További információ: Webalkalmazási tűzfal (WAF) hibaelhárítása Azure-alkalmazás Gateway esetén.

Konfiguráció

Az összes WAF-szabályzatot konfigurálhatja és üzembe helyezheti az Azure Portal, a REST API-k, az Azure Resource Manager-sablonok és az Azure PowerShell használatával. Az Azure WAF-szabályzatokat nagy méretekben is konfigurálhatja és kezelheti a Firewall Manager-integráció (előzetes verzió) használatával. További információ: Az Azure Firewall Manager használata webalkalmazási tűzfalszabályzatok kezeléséhez (előzetes verzió).

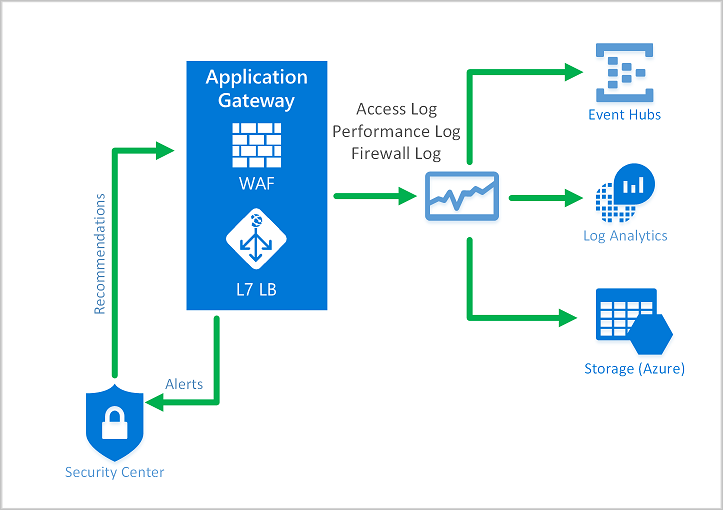

WAF-figyelés

Fontos az application gateway állapotának monitorozása. Ezt a WAF és az általa védett alkalmazások Felhőhöz készült Microsoft Defender, Az Azure Monitor és az Azure Monitor naplókkal való integrálásával támogathatja.

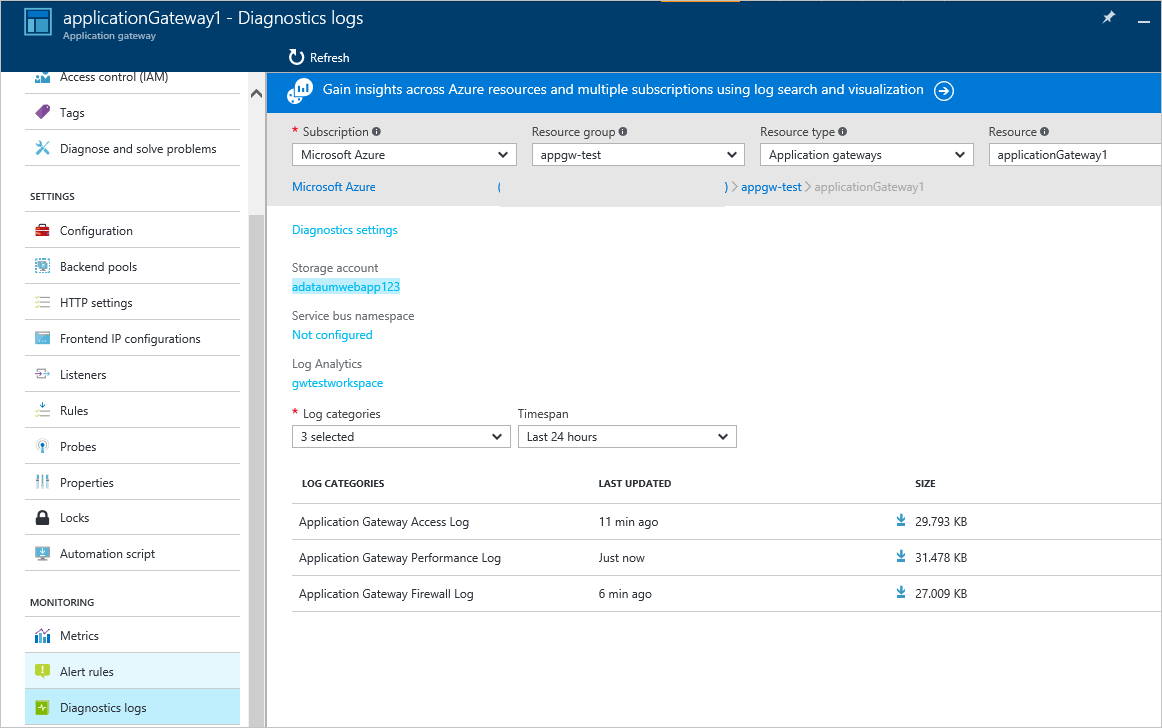

Azure Monitor

Az Application Gateway-naplók integrálva vannak az Azure Monitorral. Ez lehetővé teszi a diagnosztikai információk nyomon követését, beleértve a WAF-riasztásokat és a naplókat. Ezt a képességet az Application Gateway-erőforrás Diagnosztika lapján érheti el a portálon, vagy közvetlenül az Azure Monitoron keresztül. A naplók engedélyezésével kapcsolatos további információkért tekintse meg az Application Gateway diagnosztika című témakört.

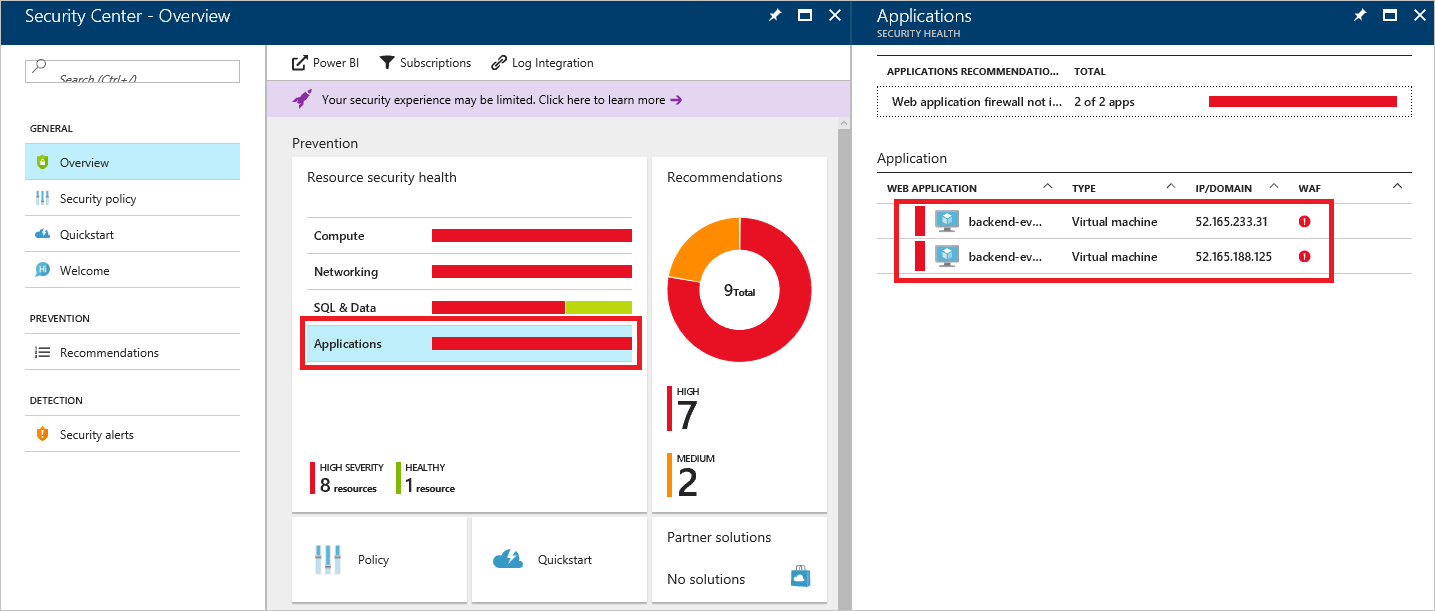

Microsoft Defender for Cloud

Felhőhöz készült Defender segít megelőzni, észlelni és reagálni a fenyegetésekre. Nagyobb betekintést biztosít az Azure-erőforrások biztonságába és szabályozhatóvá teszi azokat. Az Application Gateway integrálva van Felhőhöz készült Defender. Felhőhöz készült Defender megvizsgálja a környezetet a nem védett webalkalmazások észleléséhez. Az Application Gateway WAF-et javasolhatja ezeknek a sebezhető erőforrásoknak a védelméhez. A tűzfalakat közvetlenül a Felhőhöz készült Defender hozza létre. Ezek a WAF-példányok integrálva vannak a Felhőhöz készült Defender. Riasztásokat és állapotinformációkat küldenek Felhőhöz készült Defender jelentéskészítés céljából.

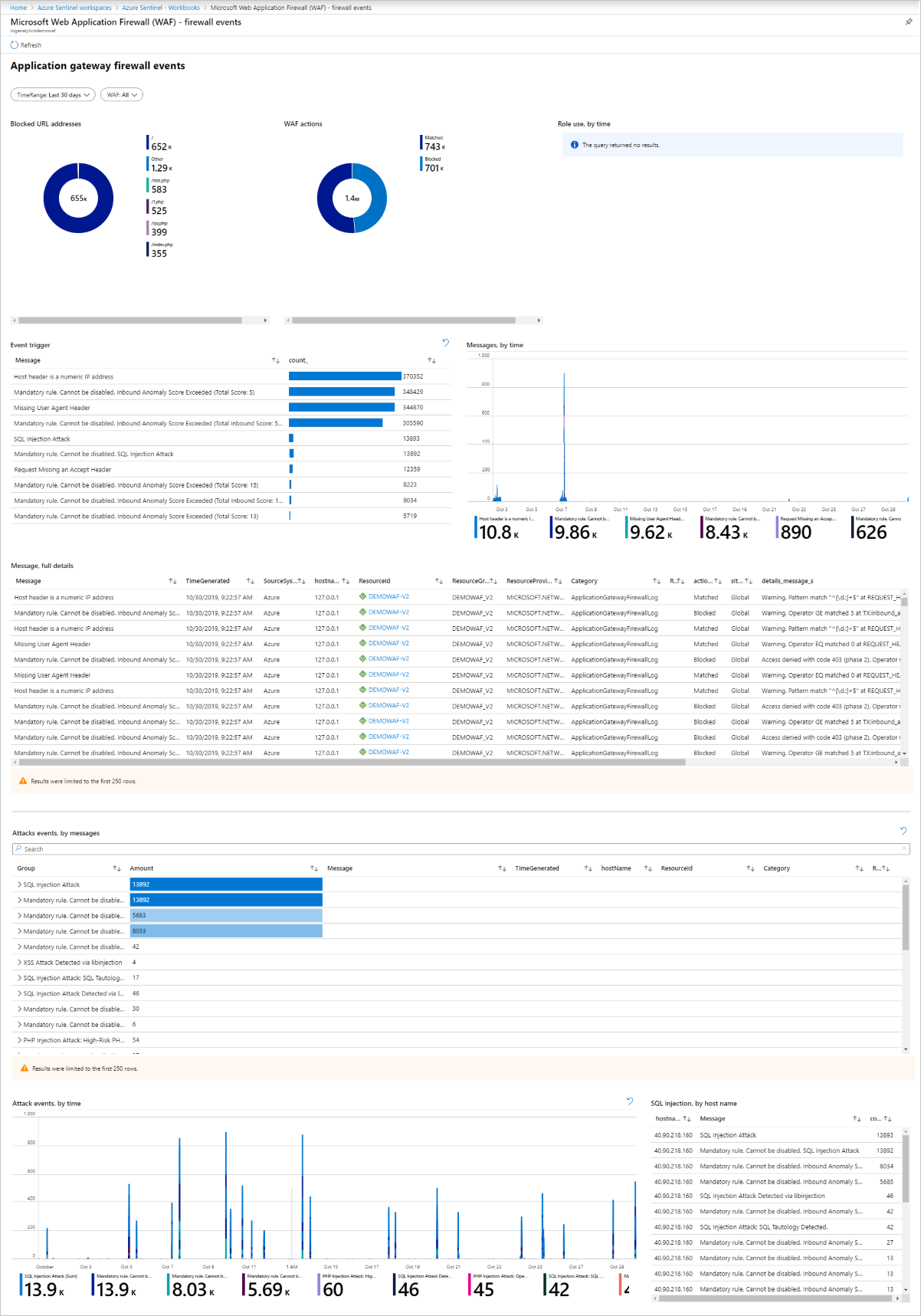

Microsoft Sentinel

A Microsoft Sentinel egy skálázható, natív felhőbeli, biztonsági információs eseménykezelési (SIEM) és biztonsági vezénylési automatizált válaszmegoldás (SOAR). A Microsoft Sentinel intelligens biztonsági elemzéseket és fenyegetésfelderítést biztosít a vállalaton belül, egyetlen megoldást kínál a riasztások észlelésére, a fenyegetések láthatóságára, a proaktív keresésre és a fenyegetéskezelésre.

A beépített Azure WAF-tűzfalesemény-munkafüzettel áttekintést kaphat a WAF biztonsági eseményeiről. Ide tartoznak az események, a egyeztetett és a letiltott szabályok, valamint minden más, a tűzfalnaplókban naplózott adatok. További információ a naplózásról.

Azure Monitor-munkafüzet WAF-hez

Ez a munkafüzet lehetővé teszi a biztonsági szempontból releváns WAF-események egyéni vizualizációját több szűrhető panelen. Minden WAF-típussal működik, beleértve az Application Gatewayt, a Front Doort és a CDN-t is, és WAF-típus vagy adott WAF-példány alapján szűrhető. Importálás ARM-sablonon vagy katalógussablonon keresztül. A munkafüzet üzembe helyezéséhez tekintse meg a WAF-munkafüzetet.

Naplózás

Az Application Gateway WAF részletes jelentést nyújt az észlelt fenyegetésekről. A naplózás integrálva van az Azure Diagnostics-naplókkal. A riasztások .json formátumban vannak rögzítve. Ezek a naplók integrálhatók az Azure Monitor-naplókkal.

{

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupId}/PROVIDERS/MICROSOFT.NETWORK/APPLICATIONGATEWAYS/{appGatewayName}",

"operationName": "ApplicationGatewayFirewall",

"time": "2017-03-20T15:52:09.1494499Z",

"category": "ApplicationGatewayFirewallLog",

"properties": {

{

"instanceId": "ApplicationGatewayRole_IN_0",

"clientIp": "52.161.109.145",

"clientPort": "0",

"requestUri": "/",

"ruleSetType": "OWASP",

"ruleSetVersion": "3.0",

"ruleId": "920350",

"ruleGroup": "920-PROTOCOL-ENFORCEMENT",

"message": "Host header is a numeric IP address",

"action": "Matched",

"site": "Global",

"details": {

"message": "Warning. Pattern match \"^[\\\\d.:]+$\" at REQUEST_HEADERS:Host ....",

"data": "127.0.0.1",

"file": "rules/REQUEST-920-PROTOCOL-ENFORCEMENT.conf",

"line": "791"

},

"hostname": "127.0.0.1",

"transactionId": "16861477007022634343"

"policyId": "/subscriptions/1496a758-b2ff-43ef-b738-8e9eb5161a86/resourceGroups/drewRG/providers/Microsoft.Network/ApplicationGatewayWebApplicationFirewallPolicies/globalWafPolicy",

"policyScope": "Global",

"policyScopeName": " Global "

}

}

}

Application Gateway WAF – A termékváltozat díjszabása

A díjszabási modellek eltérnek a WAF_v1 és WAF_v2 termékváltozatok esetében. További információért tekintse meg az Application Gateway díjszabási oldalát.

Újdonságok

Az Azure Web Application Firewall újdonságaiért tekintse meg az Azure-frissítéseket.

Következő lépések

- További információ a WAF által felügyelt szabályokról

- További információ az egyéni szabályokról

- Tudnivalók az Azure Front Door webalkalmazási tűzfaláról

- További információ az Azure hálózati biztonságáról