Hogyan segíti a Defender for Cloud Apps az Amazon Web Services- (AWS-) környezet védelmét?

Az Amazon Web Services egy IaaS-szolgáltató, amely lehetővé teszi a szervezet számára a teljes számítási feladatok felhőbeli üzemeltetését és kezelését. A felhőbeli infrastruktúra kihasználása mellett a szervezet legkritikusabb eszközei veszélynek lehetnek kitéve. A közzétett adategységek közé tartoznak a potenciálisan bizalmas információkkal rendelkező tárolópéldányok, a legfontosabb alkalmazásokat, portokat és virtuális magánhálózatokat üzemeltető számítási erőforrások, amelyek hozzáférést biztosítanak a szervezethez.

Ha csatlakoztatja az AWS-t a Defender for Cloud Apps, a felügyeleti és bejelentkezési tevékenységek figyelésével, a lehetséges találgatásos támadásokról, a kiemelt jogosultságú felhasználói fiókok rosszindulatú használatáról, a virtuális gépek szokatlan törléséről és a nyilvánosan közzétett tárológyűjtőkről való értesítéssel segít az objektumok védelmében és a potenciális fenyegetések észlelésében.

Főbb fenyegetések

- Felhőbeli erőforrásokkal való visszaélés

- Feltört fiókok és belső fenyegetések

- Adatszivárgás

- Helytelen erőforrás-konfiguráció és nem megfelelő hozzáférés-vezérlés

Hogyan segít a Defender for Cloud Apps a környezet védelmében?

- Felhőbeli fenyegetések, feltört fiókok és rosszindulatú insiderek észlelése

- A megosztott adatok közzétételének korlátozása és együttműködési szabályzatok kikényszerítése

- A tevékenységek auditnaplójának használata törvényszéki vizsgálatokhoz

Az AWS vezérlése beépített szabályzatokkal és szabályzatsablonokkal

Az alábbi beépített szabályzatsablonok segítségével észlelheti és értesítheti a lehetséges fenyegetésekről:

| Típus | Name (Név) |

|---|---|

| Tevékenységszabályzat-sablon | A konzol bejelentkezési hibáinak Rendszergazda A CloudTrail konfigurációjának változásai EC2-példány konfigurációjának változásai IAM-szabályzatmódosítások Bejelentkezés kockázatos IP-címről A hálózati hozzáférés-vezérlési lista (ACL) változásai A hálózati átjáró változásai S3 gyűjtőtevékenység Biztonsági csoport konfigurációjának változásai A virtuális magánhálózat változásai |

| Beépített anomáliadetektálási szabályzat |

Tevékenység névtelen IP-címekről Ritka országból származó tevékenység Gyanús IP-címekről származó tevékenység Lehetetlen utazás A leállított felhasználó által végrehajtott tevékenység (Microsoft Entra ID szükséges identitásszolgáltatóként) Több sikertelen bejelentkezési kísérlet Szokatlan adminisztratív tevékenységek Szokatlan több tárterület-törlési tevékenység (előzetes verzió) Több virtuálisgép-törlési tevékenység Szokatlan több virtuálisgép-létrehozási tevékenység (előzetes verzió) Szokatlan régió a felhőerőforráshoz (előzetes verzió) |

| Fájlszabályzat-sablon | Az S3-gyűjtő nyilvánosan elérhető |

További információ a szabályzatok létrehozásáról: Szabályzat létrehozása.

Irányítási vezérlők automatizálása

A potenciális fenyegetések monitorozása mellett a következő AWS-szabályozási műveleteket is alkalmazhatja és automatizálhatja az észlelt fenyegetések elhárításához:

| Típus | Művelet |

|---|---|

| Felhasználóirányítás | – Felhasználó értesítése riasztásról (Microsoft Entra ID keresztül) – A felhasználó ismételt bejelentkezésének megkövetelése (Microsoft Entra ID keresztül) - Felhasználó felfüggesztése (Microsoft Entra ID keresztül) |

| Adatszabályozás | - S3-gyűjtő magánjellegűvé tétele – S3-gyűjtő közreműködőjének eltávolítása |

További információ az alkalmazások fenyegetéseinek elhárításáról: Csatlakoztatott alkalmazások szabályozása.

Az AWS valós idejű védelme

Tekintse át a bizalmas adatok nem felügyelt vagy kockázatos eszközökre való letöltésének letiltására és védelmére vonatkozó ajánlott eljárásokat.

Az Amazon Web Services csatlakoztatása Microsoft Defender for Cloud Apps

Ez a szakasz útmutatást nyújt a meglévő Amazon Web Services- (AWS-) fiók Microsoft Defender for Cloud Apps összekötő API-k használatával való csatlakoztatásához. Az AWS Defender for Cloud Apps védelméről az AWS védelme című témakörben talál további információt.

Az AWS biztonsági naplózását összekapcsolhatja Defender for Cloud Apps kapcsolatokkal, így betekintést nyerhet az AWS-alkalmazások használatába, és szabályozhatja azokat.

1. lépés: Az Amazon Web Services naplózásának konfigurálása

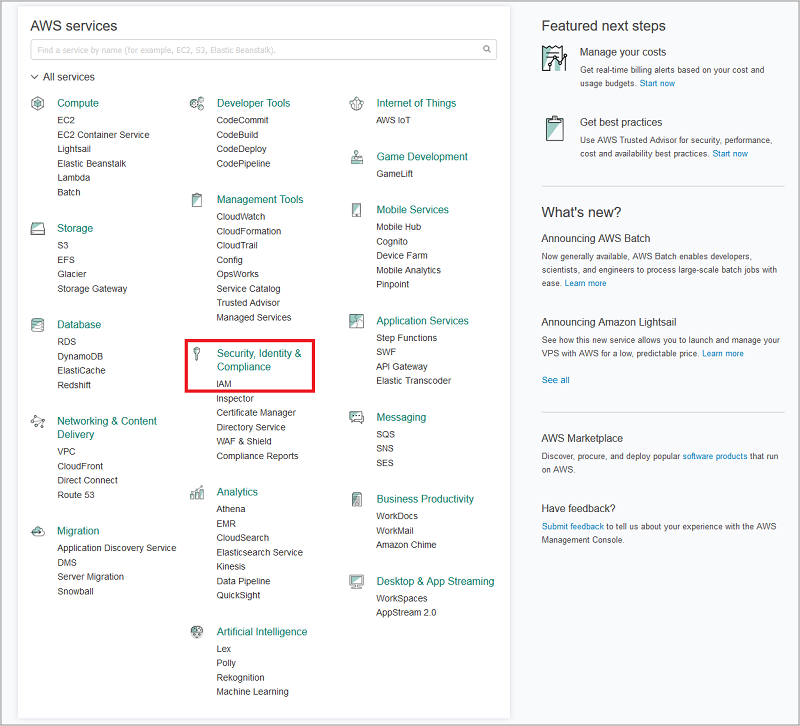

Az Amazon Web Services konzolbiztonság, identitás & megfelelőség területén válassza az IAM lehetőséget.

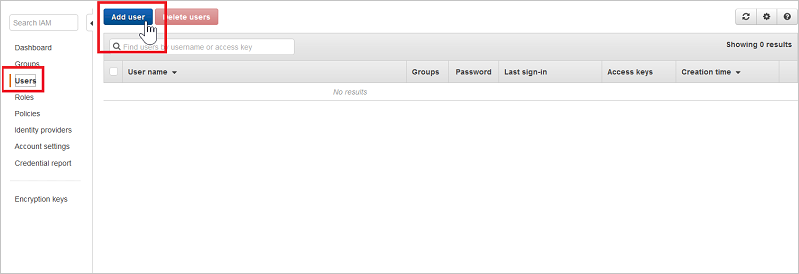

Válassza a Felhasználók , majd a Felhasználó hozzáadása lehetőséget.

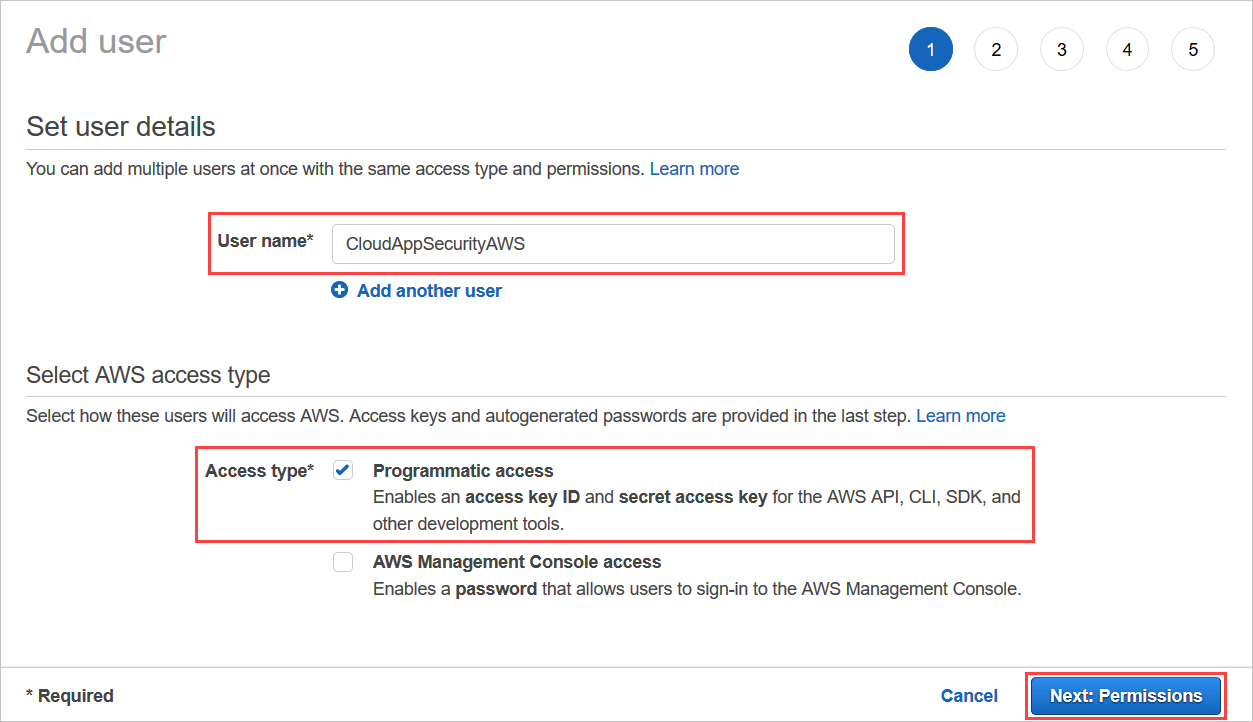

A Részletek lépésben adjon meg egy új felhasználónevet Defender for Cloud Apps. Győződjön meg arról, hogy a Hozzáférés típusa területen a Programozott hozzáférés , majd a Következő engedélyek lehetőséget választja.

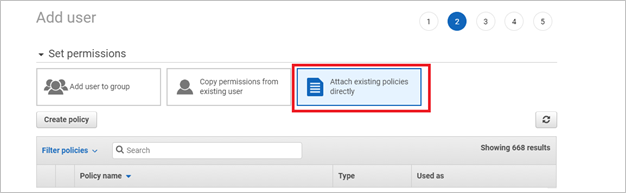

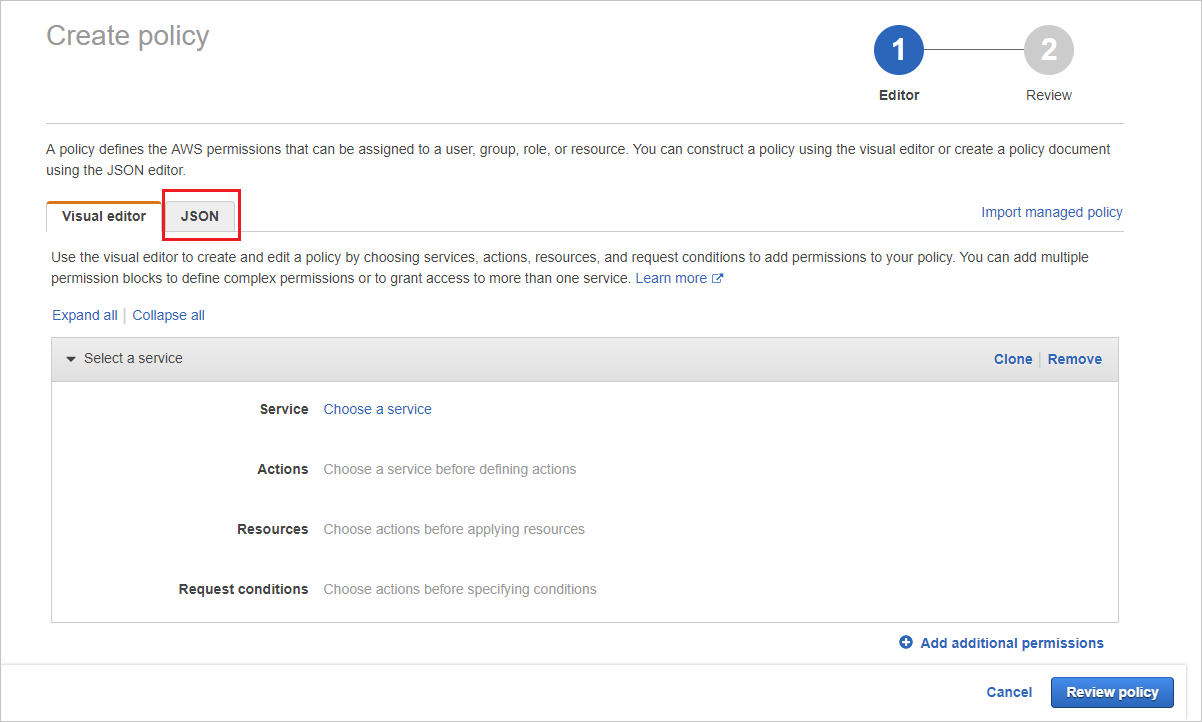

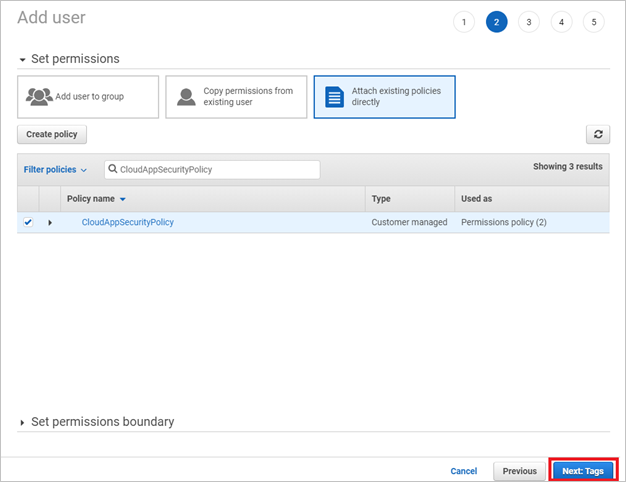

Válassza a Meglévő szabályzatok közvetlen csatolása, majd a Szabályzat létrehozása lehetőséget.

Válassza a JSON lapot:

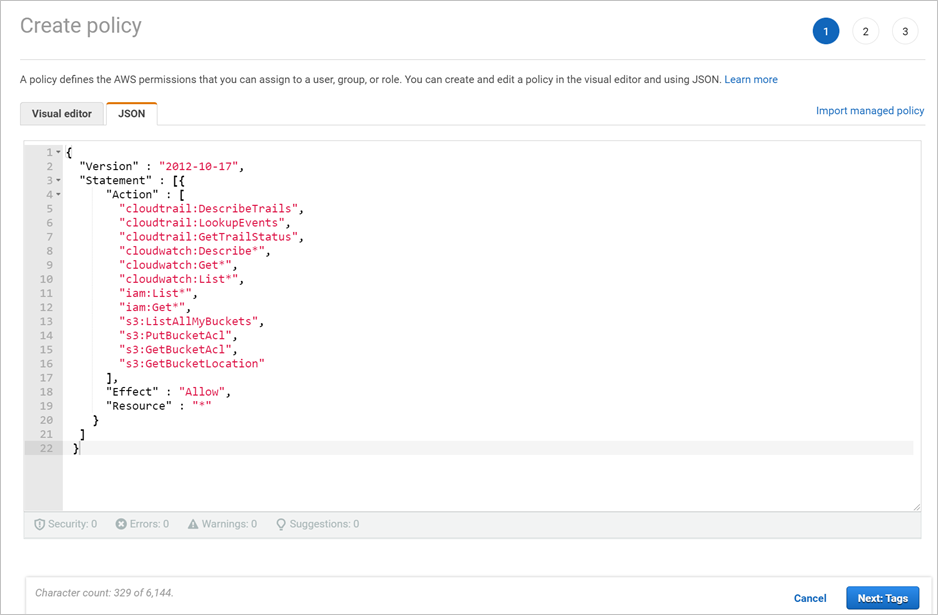

Illessze be a következő szkriptet a megadott területre:

{ "Version" : "2012-10-17", "Statement" : [{ "Action" : [ "cloudtrail:DescribeTrails", "cloudtrail:LookupEvents", "cloudtrail:GetTrailStatus", "cloudwatch:Describe*", "cloudwatch:Get*", "cloudwatch:List*", "iam:List*", "iam:Get*", "s3:ListAllMyBuckets", "s3:PutBucketAcl", "s3:GetBucketAcl", "s3:GetBucketLocation" ], "Effect" : "Allow", "Resource" : "*" } ] }Válassza a Tovább: Címkék lehetőséget

Válassza a Tovább: Áttekintés lehetőséget.

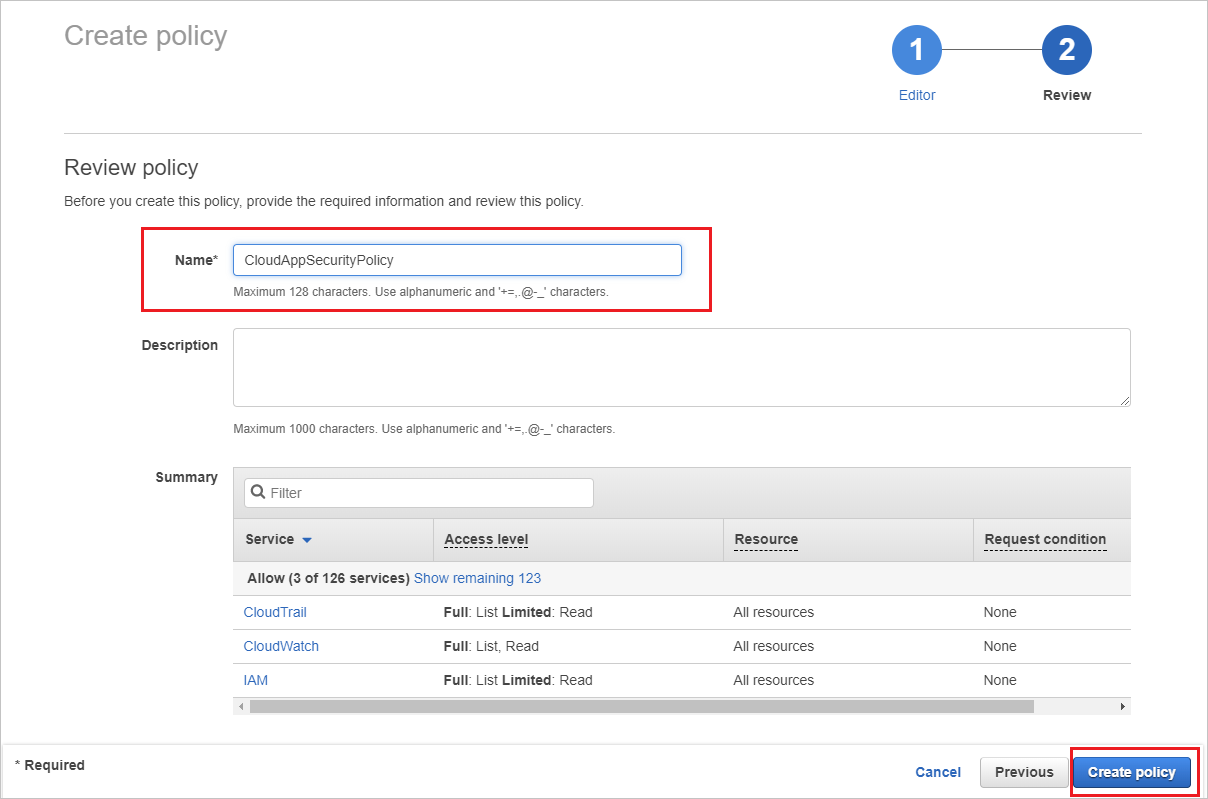

Adjon meg egy nevet , és válassza a Szabályzat létrehozása lehetőséget.

Térjen vissza a Felhasználó hozzáadása képernyőre, szükség esetén frissítse a listát, válassza ki a létrehozott felhasználót, majd válassza a Tovább: Címkék lehetőséget.

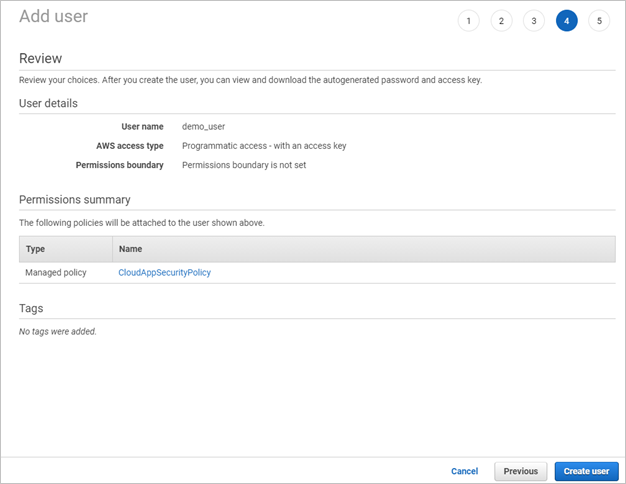

Válassza a Tovább: Áttekintés lehetőséget.

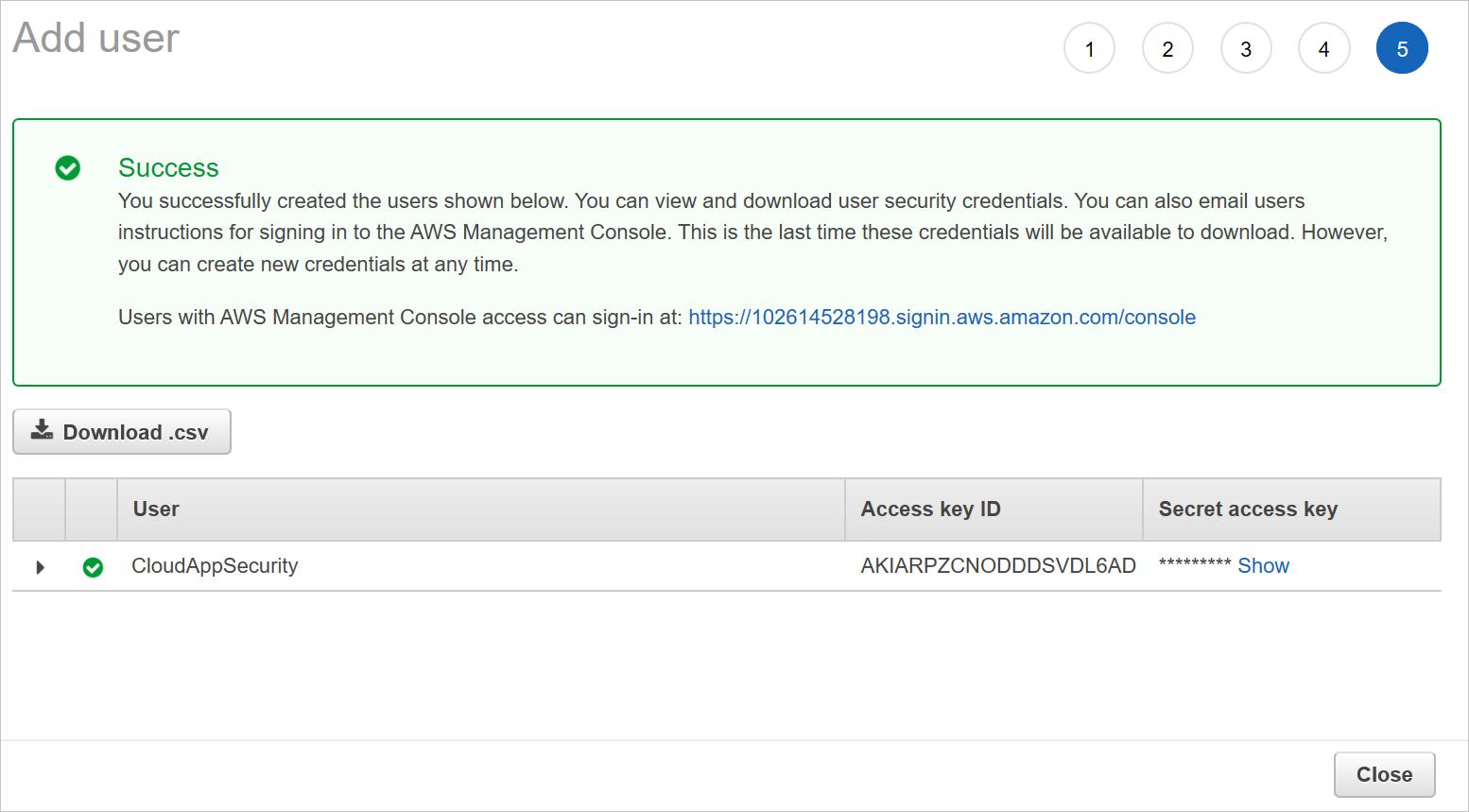

Ha minden részlet helyes, válassza a Felhasználó létrehozása lehetőséget.

Amikor megjelenik a sikerről tájékoztató üzenet, válassza a Letöltés .csv lehetőséget az új felhasználó hitelesítő adatainak másolatának mentéséhez. Ezekre később szüksége lesz.

Megjegyzés:

Az AWS csatlakoztatása után a csatlakozást megelőző hét napra vonatkozó eseményeket fog kapni. Ha most engedélyezte a CloudTrailt, akkor a CloudTrail engedélyezésének időpontjától kezdve fog eseményeket kapni.

2. lépés: Az Amazon Web Services naplózásának csatlakoztatása Defender for Cloud Apps

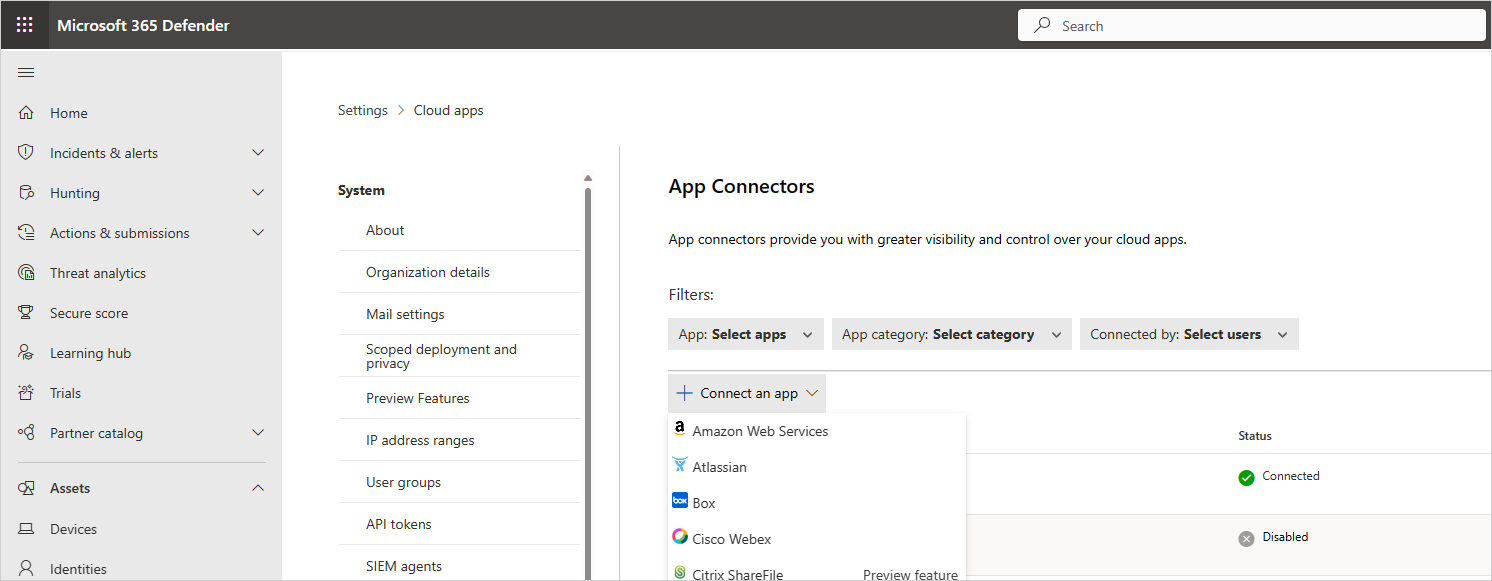

A Microsoft Defender Portálon válassza a Beállítások lehetőséget. Ezután válassza a Cloud Apps lehetőséget. A Csatlakoztatott alkalmazások területen válassza az Alkalmazás-összekötők lehetőséget.

Az Alkalmazás-összekötők lapon az AWS-összekötő hitelesítő adatainak megadásához tegye a következők egyikét:

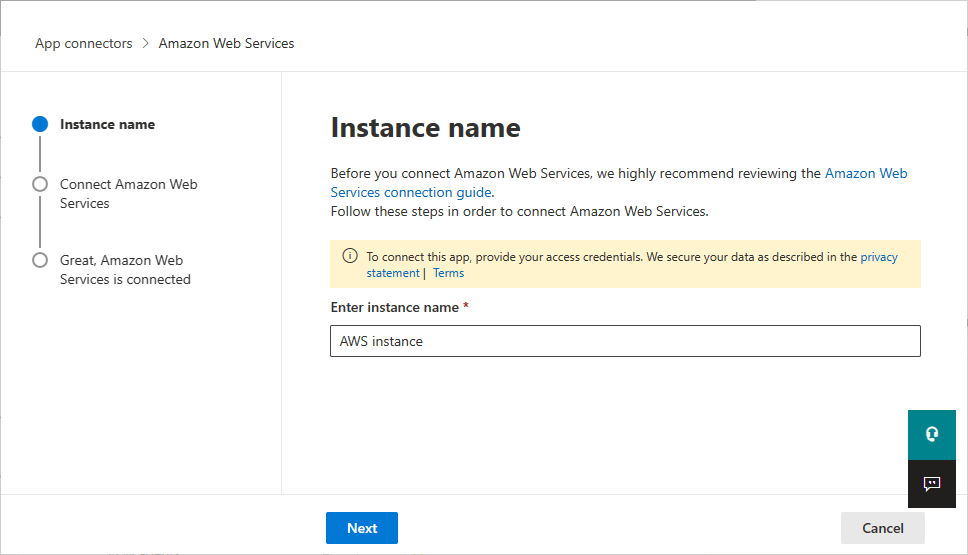

Új összekötő esetén

Válassza az +Alkalmazás csatlakoztatása, majd az Amazon Web Services lehetőséget.

A következő ablakban adja meg az összekötő nevét, majd válassza a Tovább gombot.

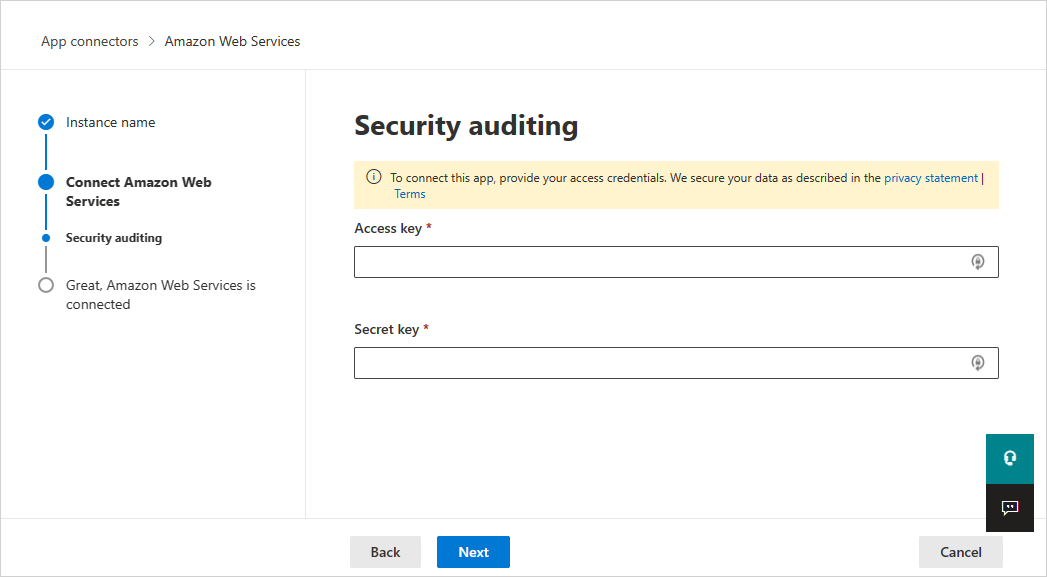

Az Amazon Web Services csatlakoztatása lapon válassza a Biztonsági naplózás, majd a Tovább lehetőséget.

A Biztonsági naplózás lapon illessze be a hozzáférési kulcsot és a titkos kulcsot a .csv fájlból a megfelelő mezőkbe, majd válassza a Tovább gombot.

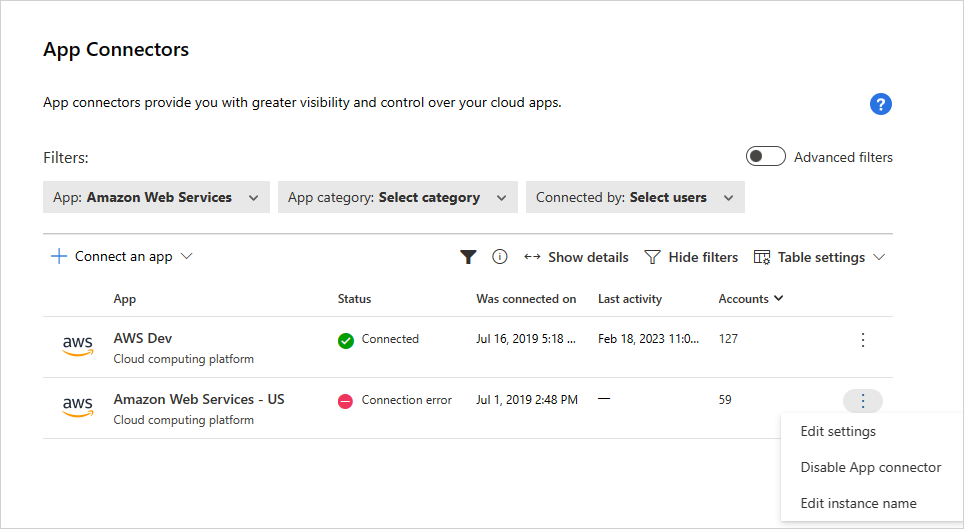

Meglévő összekötő esetén

Az összekötők listájában válassza a Beállítások szerkesztése lehetőséget azon a sorban, amelyben az AWS-összekötő megjelenik.

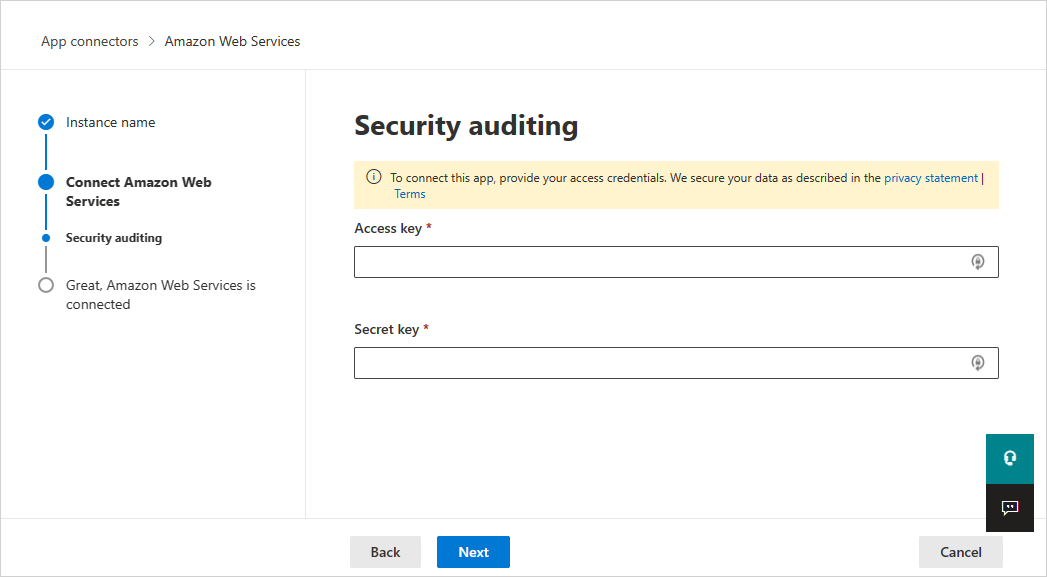

A Példánynév és az Amazon-webszolgáltatások csatlakoztatása lapon válassza a Tovább lehetőséget. A Biztonsági naplózás lapon illessze be a hozzáférési kulcsot és a titkos kulcsot a .csv fájlból a megfelelő mezőkbe, majd válassza a Tovább gombot.

A Microsoft Defender Portálon válassza a Beállítások lehetőséget. Ezután válassza a Cloud Apps lehetőséget. A Csatlakoztatott alkalmazások területen válassza az Alkalmazás-összekötők lehetőséget. Győződjön meg arról, hogy a csatlakoztatott alkalmazás-összekötő állapota Csatlakoztatva.

Következő lépések

Ha bármilyen problémába ütközik, segítünk. Ha segítséget vagy támogatást szeretne kapni a termék problémájához, nyisson egy támogatási jegyet.