Rendszergazdai hozzáférés konfigurálása

Felhőhöz készült Microsoft Defender alkalmazások támogatják a szerepköralapú hozzáférés-vezérlést. Ez a cikk útmutatást nyújt az Felhőhöz készült Defender-alkalmazásokhoz való hozzáférés beállításához a rendszergazdák számára. További információ a rendszergazdai szerepkörök hozzárendeléséről: Microsoft Entra ID és Microsoft 365.

Microsoft 365- és Microsoft Entra-szerepkörök Felhőhöz készült Defender-alkalmazásokhoz való hozzáféréssel

Feljegyzés

- A Microsoft 365 és a Microsoft Entra szerepkörök nem szerepelnek a Felhőhöz készült Defender Alkalmazások kezelése rendszergazdai hozzáférési lapon. Ha szerepköröket szeretne hozzárendelni a Microsoft 365-ben vagy a Microsoft Entra-azonosítóban, nyissa meg a szolgáltatáshoz tartozó RBAC-beállításokat.

- Felhőhöz készült Defender Alkalmazások a Microsoft Entra-azonosítót használják a felhasználó címtárszintű inaktivitási időtúllépési beállításának meghatározásához. Ha egy felhasználó úgy van konfigurálva a Microsoft Entra-azonosítóban, hogy inaktív állapotban soha ne jelentkezzen ki, ugyanez a beállítás Felhőhöz készült Defender Alkalmazásokban is érvényes lesz.

Alapértelmezés szerint az alábbi Microsoft 365 és Microsoft Entra ID rendszergazdai szerepkörök férnek hozzá Felhőhöz készült Defender Alkalmazásokhoz:

| Szerepkör neve | Leírás |

|---|---|

| Globális rendszergazda és biztonsági rendszergazda | A teljes hozzáféréssel rendelkező rendszergazdák teljes engedélyekkel rendelkeznek az Felhőhöz készült Defender-alkalmazásokban. Hozzáadhatnak rendszergazdákat, házirendeket és beállításokat adhatnak hozzá, naplókat tölthetnek fel, és irányítási műveleteket hajthatnak végre, hozzáférhetnek és kezelhetik a SIEM-ügynököket. |

| Felhőappbiztonság rendszergazda | Teljes hozzáférést és engedélyeket tesz lehetővé Felhőhöz készült Defender-alkalmazásokban. Ez a szerepkör teljes körű engedélyeket biztosít az Felhőhöz készült Defender-alkalmazásokhoz, például a Microsoft Entra ID globális rendszergazdai szerepkörhöz. Ez a szerepkör azonban Felhőhöz készült Defender-alkalmazásokra terjed ki, és nem ad teljes engedélyeket más Microsoft biztonsági termékekhez. |

| Megfelelőségi rendszergazda | Írásvédett engedélyekkel rendelkezik, és kezelheti a riasztásokat. A felhőplatformokra vonatkozó biztonsági javaslatok nem érhetők el. Létrehozhat és módosíthat fájlszabályzatokat, engedélyezheti a fájlszabályozási műveleteket, és megtekintheti az összes beépített jelentést a adatkezelés alatt. |

| Megfelelőségi adatadminisztrátor | Írásvédett engedélyekkel rendelkezik, fájlszabályzatokat hozhat létre és módosíthat, fájlszabályozási műveleteket engedélyezhet, és megtekintheti az összes felderítési jelentést. A felhőplatformokra vonatkozó biztonsági javaslatok nem érhetők el. |

| Biztonsági operátor | Írásvédett engedélyekkel rendelkezik, és kezelheti a riasztásokat. Ezek a rendszergazdák nem végezhetik el a következő műveleteket:

|

| Biztonsági olvasó | Írásvédett engedélyekkel rendelkezik, és API-hozzáférési jogkivonatokat hozhat létre. Ezek a rendszergazdák nem végezhetik el a következő műveleteket:

|

| Globális olvasó | Teljes írásvédett hozzáféréssel rendelkezik az Felhőhöz készült Defender-alkalmazások minden aspektusához. Nem módosíthatja a beállításokat, és nem hajthat végre semmilyen műveletet. |

Fontos

A Microsoft azt javasolja, hogy a legkevesebb engedéllyel rendelkező szerepköröket használja. Ez segít a szervezet biztonságának javításában. A globális rendszergazda egy kiemelt szerepkör, amelynek vészhelyzeti helyzetekre kell korlátozódnia, ha nem tud meglévő szerepkört használni.

Feljegyzés

Az alkalmazásszabályozási funkciókat csak a Microsoft Entra ID-szerepkörök vezérlik. További információ: Alkalmazásszabályozási szerepkörök.

Szerepkörök és engedélyek

| Engedélyek | Globális rendszergazda | Biztonsági rendszergazda | Megfelelési adminisztrátor | Megfelelőségi adatok rendszergazdája | Biztonsági operátor | Biztonsági olvasó | Globális olvasó | PBI-rendszergazda | Felhőappbiztonság rendszergazda |

|---|---|---|---|---|---|---|---|---|---|

| Riasztások olvasása | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Riasztások kezelése | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ||

| OAuth-alkalmazások olvasása | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| OAuth-alkalmazásműveletek végrehajtása | ✔ | ✔ | ✔ | ✔ | |||||

| Hozzáférés a felderített alkalmazásokhoz, a felhőalkalmazás-katalógushoz és más felhőfelderítési adatokhoz | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| API-összekötők konfigurálása | ✔ | ✔ | ✔ | ✔ | |||||

| Felhőfelderítési műveletek végrehajtása | ✔ | ✔ | ✔ | ||||||

| Fájlok adatainak és fájlszabályzatának elérése | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Fájlműveletek végrehajtása | ✔ | ✔ | ✔ | ✔ | |||||

| Hozzáférés szabályozási naplója | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Szabályozási naplóműveletek végrehajtása | ✔ | ✔ | ✔ | ✔ | |||||

| Hatókörön belüli felderítési szabályozási napló | ✔ | ✔ | ✔ | ||||||

| Szabályzatok olvasása | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Minden szabályzatművelet végrehajtása | ✔ | ✔ | ✔ | ✔ | |||||

| Fájlszabályzat-műveletek végrehajtása | ✔ | ✔ | ✔ | ✔ | ✔ | ||||

| OAuth-szabályzatműveletek végrehajtása | ✔ | ✔ | ✔ | ✔ | |||||

| Rendszergazdai hozzáférés kezelése | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Rendszergazdák és tevékenységek adatainak kezelése | ✔ | ✔ | ✔ |

Beépített rendszergazdai szerepkörök az Felhőhöz készült Defender-alkalmazásokban

Az alábbi rendszergazdai szerepkörök konfigurálhatók a Microsoft Defender portál engedélyek > felhőalkalmazási > szerepkörök területén:

| Szerepkör neve | Leírás |

|---|---|

| Globális rendszergazda | A Microsoft Entra globális rendszergazdai szerepköréhez hasonló teljes hozzáféréssel rendelkezik, de csak az alkalmazások Felhőhöz készült Defender. |

| Megfelelőségi rendszergazda | Ugyanazokat az engedélyeket adja meg, mint a Microsoft Entra megfelelőségi rendszergazdai szerepköre, de csak az alkalmazások Felhőhöz készült Defender. |

| Biztonsági olvasó | Ugyanazokat az engedélyeket adja meg, mint a Microsoft Entra Security-olvasó szerepkör, de csak az alkalmazások Felhőhöz készült Defender. |

| Biztonsági operátor | Ugyanazokat az engedélyeket adja meg, mint a Microsoft Entra Security operátori szerepkör, de csak az alkalmazások Felhőhöz készült Defender. |

| Alkalmazás-/példány-rendszergazda | Teljes vagy írásvédett engedélyekkel rendelkezik az Felhőhöz készült Defender-alkalmazások összes adatához, amely kizárólag a kiválasztott alkalmazás vagy alkalmazáspéldány használatával foglalkozik. Például felhasználói rendszergazdai engedélyt ad a Box Európai példányának. A rendszergazda csak a Box European-példányhoz kapcsolódó adatokat látja, legyen szó fájlokról, tevékenységekről, szabályzatokról vagy riasztásokról:

|

| Felhasználói csoport rendszergazdája | Teljes vagy írásvédett engedélyekkel rendelkezik az Felhőhöz készült Defender-alkalmazások összes adatához, amelyek kizárólag a hozzájuk rendelt adott csoportokkal foglalkoznak. Ha például felhasználói rendszergazdai engedélyeket rendel a "Németország – minden felhasználó" csoporthoz, a rendszergazda csak az adott felhasználói csoporthoz tartozó Felhőhöz készült Defender-alkalmazásokban tekintheti meg és szerkesztheti az adatokat. A felhasználói csoport rendszergazdája a következő hozzáféréssel rendelkezik:

Megjegyzések:

|

| Cloud Discovery globális rendszergazda | Jogosult az összes felhőfelderítési beállítás és adat megtekintésére és szerkesztésére. A Global Discovery rendszergazdája a következő hozzáféréssel rendelkezik:

|

| Cloud Discovery-jelentés rendszergazdája |

|

Fontos

A Microsoft azt javasolja, hogy a legkevesebb engedéllyel rendelkező szerepköröket használja. Ez segít a szervezet biztonságának javításában. A globális rendszergazda egy kiemelt szerepkör, amelynek vészhelyzeti helyzetekre kell korlátozódnia, ha nem tud meglévő szerepkört használni.

A beépített Felhőhöz készült Defender-alkalmazások rendszergazdai szerepkörei csak a Felhőhöz készült Defender-alkalmazásokhoz biztosítanak hozzáférési engedélyeket.

Rendszergazdai engedélyek felülbírálása

Ha felül szeretné bírálni egy rendszergazda engedélyét a Microsoft Entra-azonosítóból vagy a Microsoft 365-ből, ezt úgy teheti meg, hogy manuálisan hozzáadja a felhasználót Felhőhöz készült Defender alkalmazásokhoz, és hozzárendeli a felhasználói engedélyeket. Ha például a Microsoft Entra ID-ban biztonsági olvasóként dolgozó Stephanie-t szeretné hozzárendelni, hogy teljes hozzáféréssel rendelkezzen az Felhőhöz készült Defender-alkalmazásokban, manuálisan is hozzáadhatja a Felhőhöz készült Defender-alkalmazásokhoz, és teljes hozzáféréssel felülbírálhatja a szerepkörét, és engedélyezheti neki a szükséges engedélyeket a következő helyen: Felhőhöz készült Defender Alkalmazások. Vegye figyelembe, hogy nem lehet felülbírálni a Teljes hozzáférést biztosító Microsoft Entra-szerepköröket (globális rendszergazda, biztonsági rendszergazda és Felhőappbiztonság rendszergazda).

Fontos

A Microsoft azt javasolja, hogy a legkevesebb engedéllyel rendelkező szerepköröket használja. Ez segít a szervezet biztonságának javításában. A globális rendszergazda egy kiemelt szerepkör, amelynek vészhelyzeti helyzetekre kell korlátozódnia, ha nem tud meglévő szerepkört használni.

További rendszergazdák hozzáadása

További rendszergazdákat is hozzáadhat az Felhőhöz készült Defender-alkalmazásokhoz anélkül, hogy felhasználókat ad hozzá a Microsoft Entra felügyeleti szerepköreihez. További rendszergazdák hozzáadásához hajtsa végre a következő lépéseket:

Fontos

- A Rendszergazdai hozzáférés kezelése laphoz való hozzáférés a globális rendszergazdák, a biztonsági rendszergazdák, a megfelelőségi rendszergazdák, a megfelelőségiadat-rendszergazdák, a biztonsági operátorok, a biztonsági olvasók és a globális olvasók csoport tagjai számára érhető el.

- A Rendszergazdai hozzáférés kezelése lap szerkesztéséhez és az Felhőhöz készült Defender-alkalmazásokhoz való hozzáférés biztosításához legalább biztonsági rendszergazdai szerepkörrel kell rendelkeznie.

A Microsoft azt javasolja, hogy a legkevesebb engedéllyel rendelkező szerepköröket használja. Ez segít a szervezet biztonságának javításában. A globális rendszergazda egy kiemelt szerepkör, amelynek vészhelyzeti helyzetekre kell korlátozódnia, ha nem tud meglévő szerepkört használni.

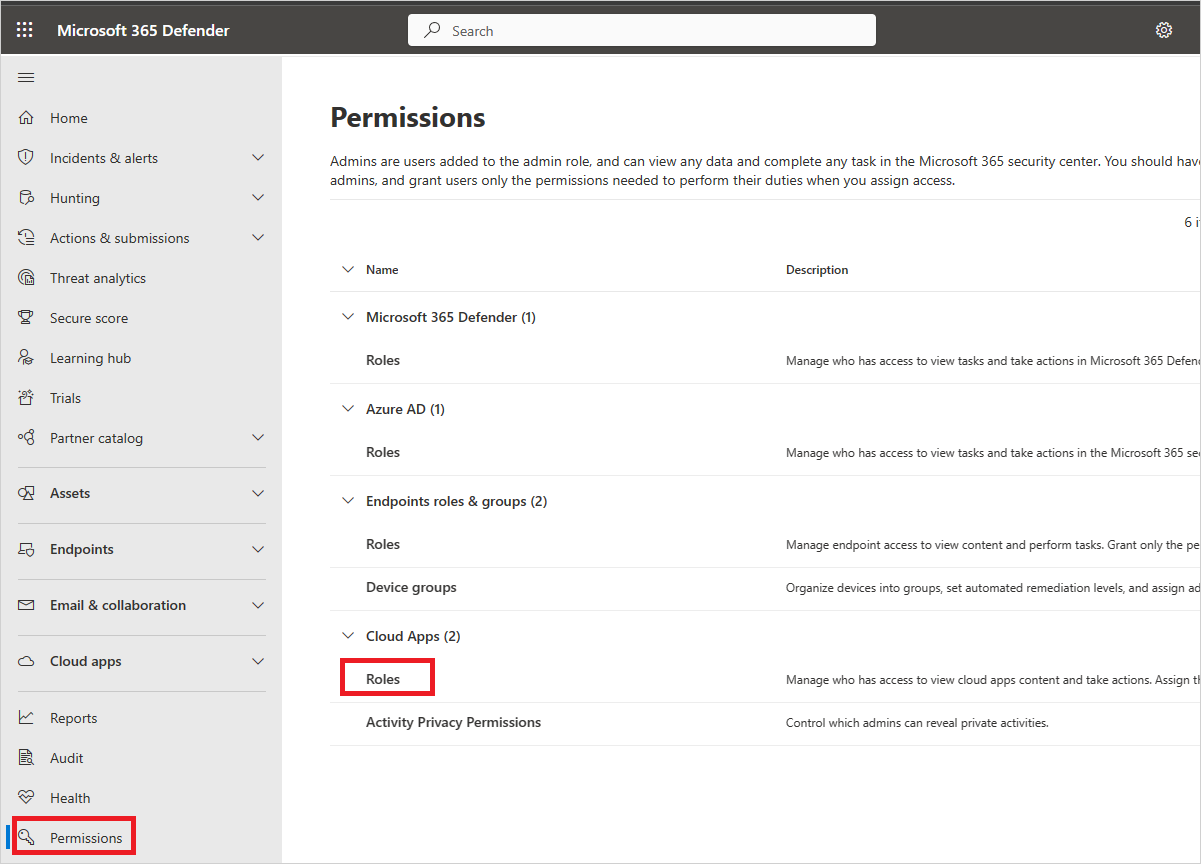

A Microsoft Defender portál bal oldali menüjében válassza az Engedélyek lehetőséget.

A Cloud Apps alatt válassza a Szerepkörök lehetőséget.

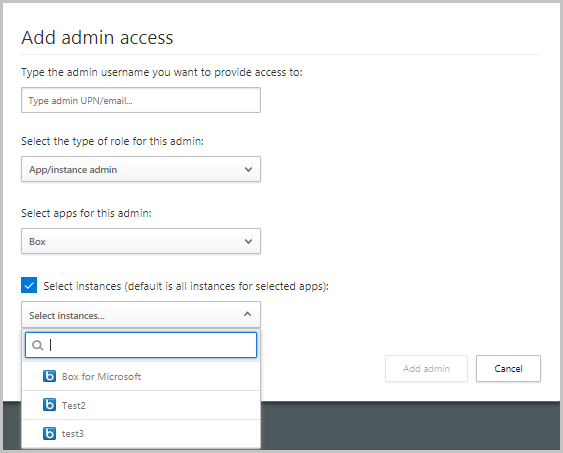

Válassza a +Felhasználó hozzáadása lehetőséget azoknak a rendszergazdáknak a hozzáadásához, akiknek hozzáféréssel kell rendelkezniük az Felhőhöz készült Defender-alkalmazásokhoz. Adjon meg egy felhasználó e-mail-címét a szervezeten belülről.

Feljegyzés

Ha külső felügyelt biztonsági szolgáltatókat (MSSP-ket) szeretne hozzáadni a Felhőhöz készült Defender-alkalmazások rendszergazdáihoz, győződjön meg arról, hogy először meghívja őket vendégként a szervezetbe.

Ezután válassza ki a legördülő menüt a rendszergazda szerepkör típusának beállításához. Ha az Alkalmazás/Példány rendszergazdája lehetőséget választja, válassza ki azt az alkalmazást és példányt, amelyhez a rendszergazda rendelkezik engedélyekkel.

Feljegyzés

Minden olyan rendszergazda, akinek a hozzáférése korlátozott, és megpróbál hozzáférni egy korlátozott laphoz, vagy korlátozott műveletet hajt végre, hibaüzenetet kap, hogy nincs engedélye a lap elérésére vagy a művelet végrehajtására.

Válassza a Rendszergazda hozzáadása lehetőséget.

Külső rendszergazdák meghívása

Felhőhöz készült Defender Alkalmazások segítségével külső rendszergazdákat (MSSP-ket) hívhat meg a szervezet (MSSP-ügyfél) Felhőhöz készült Defender Apps szolgáltatás rendszergazdájaként. MSSP-k hozzáadásához győződjön meg arról, hogy a Felhőhöz készült Defender Apps engedélyezve van az MSSPs-bérlőn, majd vegye fel őket Microsoft Entra B2B együttműködési felhasználókként az MSSP-ügyfelek Azure Portalján. A hozzáadás után az MSSP-k konfigurálhatók rendszergazdákként, és hozzárendelhetők az Felhőhöz készült Defender-alkalmazásokban elérhető szerepkörök bármelyikéhez.

MSSP-k hozzáadása az MSSP-ügyfél Felhőhöz készült Defender Apps szolgáltatáshoz

- Az MSSP-ügyfélkönyvtárban vendégként adhat hozzá MSSP-ket a vendégfelhasználók hozzáadása a címtárhoz című témakörben ismertetett lépésekkel.

- Adjon hozzá MSSP-ket, és rendeljen hozzá rendszergazdai szerepkört az MSSP-ügyfél Felhőhöz készült Defender Alkalmazások portálon a További rendszergazdák hozzáadása című lépésben. Adja meg ugyanazt a külső e-mail-címet, amelyet az MSSP ügyfélkönyvtárában vendégként használ.

MSSP-k elérése az MSSP-ügyfél Felhőhöz készült Defender Apps szolgáltatáshoz

Alapértelmezés szerint az MSSP-k a következő URL-címen érik el Felhőhöz készült Defender Apps-bérlőjüket: https://security.microsoft.com.

Az MSSP-knek azonban a következő formátumban kell hozzáférnie az MSSP-ügyfél Microsoft Defender portálhoz egy bérlőspecifikus URL-cím használatával: https://security.microsoft.com/?tid=<tenant_id>.

Az MSSP-k az alábbi lépésekkel szerezhetik be az MSSP ügyfélportál bérlőazonosítóját, majd az azonosítóval érhetik el a bérlőspecifikus URL-címet:

MSSP-ként jelentkezzen be a Microsoft Entra-azonosítóba a hitelesítő adataival.

Címtár váltása az MSSP-ügyfél bérlőjére.

Válassza a Microsoft Entra azonosító>tulajdonságai lehetőséget. Az MSSP-ügyfél bérlőazonosítóját a Bérlőazonosító mezőben találja.

Az MSSP ügyfélportál elérése az

customer_tenant_idalábbi URL-cím értékének cseréjével:https://security.microsoft.com/?tid=<tenant_id>.

Rendszergazdai tevékenység naplózása

Felhőhöz készült Defender Alkalmazások segítségével exportálhatja a rendszergazdai bejelentkezési tevékenységek naplóját, valamint egy adott felhasználó nézeteinek vagy a vizsgálat részeként végrehajtott riasztások naplózását.

Napló exportálásához hajtsa végre a következő lépéseket:

A Microsoft Defender portál bal oldali menüjében válassza az Engedélyek lehetőséget.

A Cloud Apps alatt válassza a Szerepkörök lehetőséget.

A Rendszergazdai szerepkörök lap jobb felső sarkában válassza a Rendszergazdai tevékenységek exportálása lehetőséget.

Adja meg a szükséges időtartományt.

Válassza az Exportálás lehetőséget.