Jegyzet

Az oldalhoz való hozzáférés engedélyezést igényel. Próbálhatod be jelentkezni vagy könyvtárat váltani.

Az oldalhoz való hozzáférés engedélyezést igényel. Megpróbálhatod a könyvtár váltását.

Fontos

Elavulással kapcsolatos értesítés: Microsoft Defender for Cloud Apps SIEM-ügynökök

A számítási feladatok Microsoft Defender folyamatban lévő konvergenciafolyamatának részeként Microsoft Defender for Cloud Apps SIEM-ügynökök 2025 novemberétől elavultak lesznek.

A meglévő Microsoft Defender for Cloud Apps SIEM-ügynökök addig a jelenlegi módon fognak működni. 2025. június 19-től nem lehet új SIEM-ügynököket konfigurálni, de a Microsoft Sentinel-ügynökintegráció (előzetes verzió) továbbra is támogatott marad, és továbbra is hozzáadható.

Javasoljuk, hogy váltson olyan API-kra, amelyek támogatják a tevékenységek kezelését, és több számítási feladatból származó adatokat riasztásokat küldnek. Ezek az API-k javítják a biztonsági monitorozást és felügyeletet, és további képességeket kínálnak több Microsoft Defender számítási feladat adatainak felhasználásával.

A Microsoft Defender for Cloud Apps SIEM-ügynökökön keresztül jelenleg elérhető adatok folytonosságának és hozzáférésének biztosítása érdekében javasoljuk, hogy váltson a következő támogatott API-kra:

- Riasztásokkal és tevékenységekkel kapcsolatban lásd: Microsoft Defender XDR Streaming API.

- A bejelentkezési események Microsoft Entra ID-védelem lásd: IdentityLogonEvents tábla a speciális veszélyforrás-keresési sémában.

- A Microsoft Graph Security Alerts API-val kapcsolatban lásd: Alerts_v2 listázása

- Az Microsoft Defender XDR incidensek API-jában Microsoft Defender for Cloud Apps riasztások adatainak megtekintéséhez lásd: Microsoft Defender XDR incidensek API-jai és az incidensek erőforrástípusa

A Microsoft Defender for Cloud Apps integrálhatja az általános SIEM-kiszolgálóval, hogy lehetővé tegye a csatlakoztatott alkalmazások riasztásainak és tevékenységeinek központosított figyelését. Mivel a csatlakoztatott alkalmazások támogatják az új tevékenységeket és eseményeket, a láthatóságot a rendszer Microsoft Defender for Cloud Apps alakítja ki. Az SIEM szolgáltatással való integráció lehetővé teszi a felhőalkalmazások jobb védelmét a szokásos biztonsági munkafolyamatok fenntartása, a biztonsági eljárások automatizálása, valamint a felhőalapú és a helyszíni események közötti korreláció fenntartása mellett. A Microsoft Defender for Cloud Apps SIEM-ügynök a kiszolgálón fut, riasztásokat és tevékenységeket kér le Microsoft Defender for Cloud Apps és streameli őket a SIEM-kiszolgálóra.

Amikor először integrálja a SIEM-et a Defender for Cloud Apps, az elmúlt két nap tevékenységei és riasztásai onnantól kezdve az SIEM-hez lesznek továbbítva, és az összes tevékenység és riasztás (a kiválasztott szűrő alapján). Ha hosszabb időre letiltja ezt a funkciót, majd újra engedélyezi, a rendszer az elmúlt két nap riasztásait és tevékenységeit továbbítja, majd onnantól kezdve az összes riasztást és tevékenységet.

További integrációs megoldások a következők:

- Microsoft Sentinel – Skálázható, natív felhőbeli SIEM és SOAR natív integrációhoz. További információ a Microsoft Sentinel integrálásáról: Microsoft Sentinel-integráció.

- Microsoft Security Graph API – Közvetítő szolgáltatás (vagy közvetítő), amely egyetlen programozott felületet biztosít több biztonsági szolgáltató összekapcsolásához. További információ: Biztonsági megoldások integrációja a Microsoft Graph Biztonság használatával.

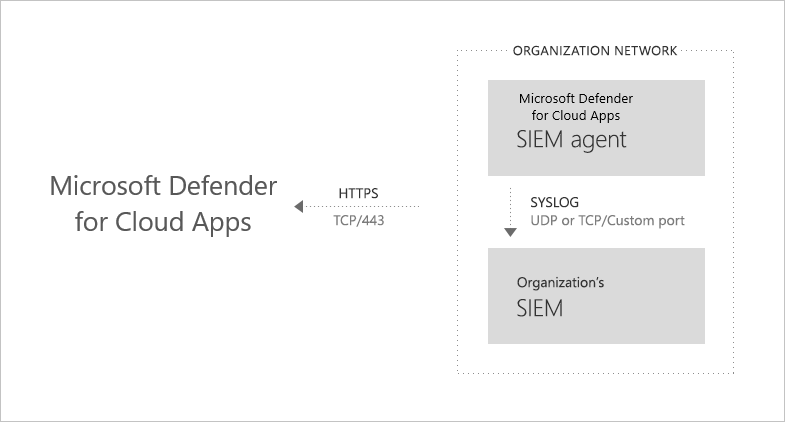

Általános SIEM-integrációs architektúra

Az SIEM-ügynök a szervezet hálózatán van üzembe helyezve. Üzembe helyezés és konfigurálás esetén lekéri a restful API-k Defender for Cloud Apps használatával konfigurált adattípusokat (riasztások és tevékenységek). A forgalom ezután egy titkosított HTTPS-csatornán keresztül lesz elküldve a 443-es porton.

Miután a SIEM-ügynök lekéri az adatokat Defender for Cloud Apps, elküldi a Syslog-üzeneteket a helyi SIEM-nek. Defender for Cloud Apps a telepítés során megadott hálózati konfigurációkat használja (TCP vagy UDP egyéni porttal).

Támogatott SIEM-ek

Defender for Cloud Apps jelenleg a Micro Focus ArcSightot és az általános CEF-et támogatja.

Integrálás

Az SIEM-sel való integráció három lépésben végezhető el:

- Állítsa be a Defender for Cloud Apps.

- Töltse le a JAR-fájlt, és futtassa a kiszolgálón.

- Ellenőrizze, hogy működik-e az SIEM-ügynök.

Előfeltételek

- Egy standard Windows- vagy Linux-kiszolgáló (lehet virtuális gép).

- Operációs rendszer: Windows vagy Linux

- CPU: 2

- Lemezterület: 20 GB

- RAM: 2 GB

- A kiszolgálón Java 8-nak kell futnia. A korábbi verziók nem támogatottak.

- Transport Layer Security (TLS) 1.2+. A korábbi verziók nem támogatottak.

- Állítsa be a tűzfalat a Hálózati követelmények szakaszban leírtak szerint

Integrálás az SIEM-sel

1. lépés: Beállítás a Defender for Cloud Apps

A Microsoft Defender Portálon válassza a Beállítások lehetőséget. Ezután válassza a Cloud Apps lehetőséget.

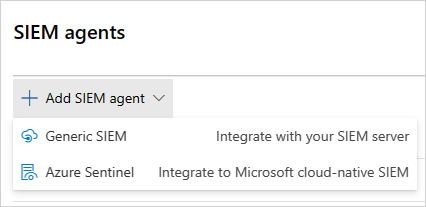

A Rendszer területen válassza az SIEM-ügynökök elemet. Válassza az Add SIEM agent (SIEM-ügynök hozzáadása), majd az Generic SIEM (Általános SIEM) lehetőséget.

A varázslóban válassza a Varázsló indítása lehetőséget.

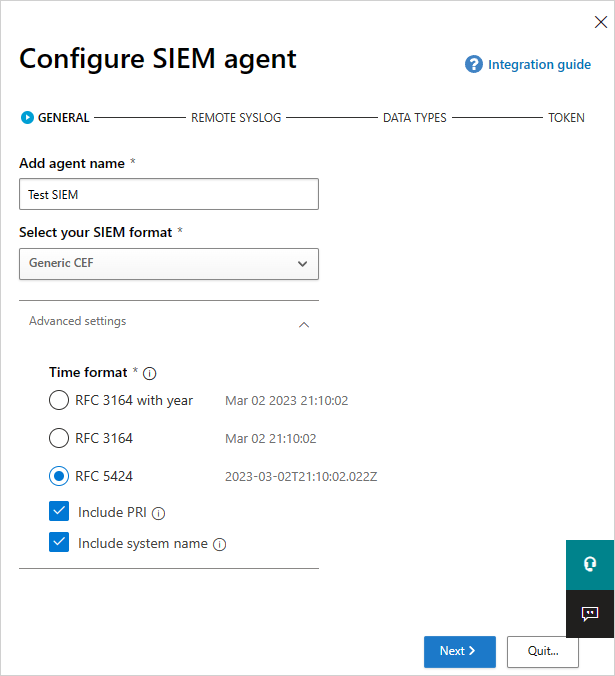

A varázslóban adjon meg egy nevet, majd válassza ki az SIEM-formátumot , és adja meg az adott formátumhoz kapcsolódó speciális beállításokat . Válassza a Tovább gombot.

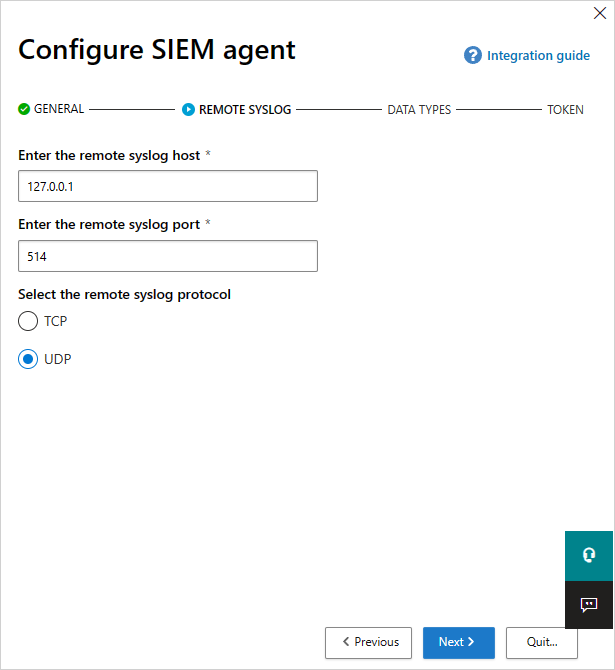

Írja be a távoli syslog-gazdagép IP-címét vagy állomásnevét, valamint a Syslog-port számát. Távoli Syslog protokollként válassza a TCP vagy az UDP lehetőséget. Ha nem rendelkezik ezekkel az adatokkal, a biztonsági rendszergazdával együttműködve beszerezheti ezeket az adatokat. Válassza a Tovább gombot.

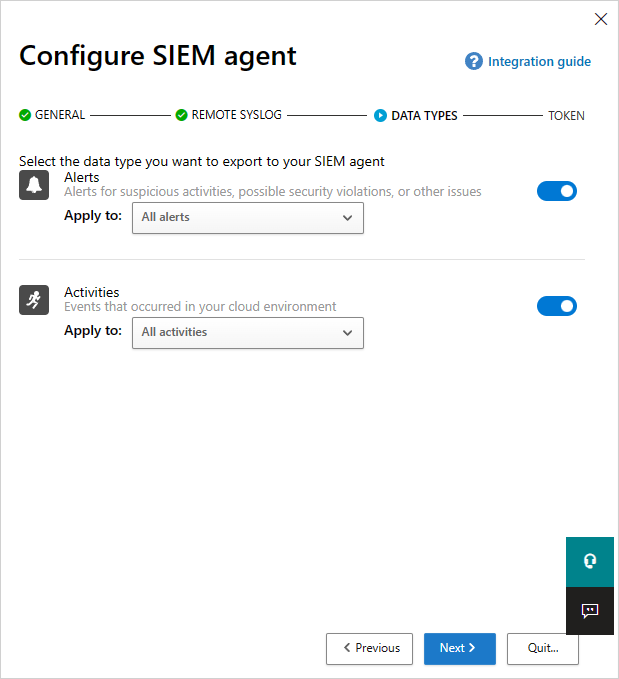

Válassza ki, hogy mely adattípusokat szeretné exportálni a SIEM-kiszolgálóra a Riasztások és tevékenységek területen. A csúszkával engedélyezheti és letilthatja őket, alapértelmezés szerint minden ki van jelölve. Az Alkalmaz legördülő menüben szűrőket állíthat be, amelyek csak adott riasztásokat és tevékenységeket küldenek az SIEM-kiszolgálónak. Válassza az Eredmények szerkesztése és előnézete lehetőséget annak ellenőrzéséhez, hogy a szűrő a várt módon működik-e. Válassza a Tovább gombot.

Másolja ki a jogkivonatot, és mentse későbbi használatra. Válassza a Befejezés lehetőséget , és hagyja el a varázslót. Vissza a SIEM lapra a táblázatban hozzáadott SIEM-ügynök megtekintéséhez. Azt mutatja, hogy létrehozva , amíg később nem csatlakozik.

Megjegyzés:

A létrehozott jogkivonatok a létrehozó rendszergazdához vannak kötve. Ez azt jelenti, hogy ha a rendszergazda felhasználót eltávolítják Defender for Cloud Apps, a jogkivonat már nem lesz érvényes. Az általános SIEM-jogkivonatok csak olvasási engedélyeket biztosítanak a szükséges erőforrásokhoz. A jogkivonatnak nincs más engedélye.

2. lépés: A JAR-fájl letöltése és futtatása a kiszolgálón

A Microsoft letöltőközpontban a szoftverlicenc-feltételek elfogadása után töltse le a .zip fájlt, és csomagolja ki.

Futtassa a kibontott fájlt a kiszolgálón:

java -jar mcas-siemagent-0.87.20-signed.jar [--logsDirectory DIRNAME] [--proxy ADDRESS[:PORT]] --token TOKEN

Megjegyzés:

- A fájlnév az SIEM-ügynök verziójától függően eltérő lehet.

- A szögletes zárójelek [ ] paraméterei nem kötelezőek, és csak akkor használhatók, ha relevánsak.

- Javasoljuk, hogy futtassa a JAR-t a kiszolgáló indításakor.

- Windows: Futtassa a parancsot ütemezett feladatként, és győződjön meg arról, hogy a feladatot Úgy konfigurálta, hogy a Felhasználó bejelentkezve legyen-e, vagy sem , és törölje a Jelet a Feladat leállítása, ha hosszabb ideig fut, mint jelölőnégyzetből.

- Linux: Adja hozzá a run parancsot egy & az rc.local fájlhoz. Például:

java -jar mcas-siemagent-0.87.20-signed.jar [--logsDirectory DIRNAME] [--proxy ADDRESS[:PORT]] --token TOKEN &

A következő változók használata esetén:

- A DIRNAME a helyi ügynök hibakeresési naplóihoz használni kívánt könyvtár elérési útja.

- ADDRESS[:P ORT] a proxykiszolgáló címe és portja, amelyet a kiszolgáló az internethez való csatlakozáshoz használ.

- A TOKEN az előző lépésben kimásolt SIEM-ügynök jogkivonata.

Ha segítségre van szüksége, bármikor beírhatja a -h parancsot.

Mintatevékenység-naplók

Az alábbiakban a SIEM-nek küldött mintatevékenység-naplók találhatók:

2017-11-22T17:50:04.000Z CEF:0|MCAS|SIEM_Agent|0.111.85|EVENT_CATEGORY_LOGOUT|Log out|0|externalId=1511373015679_167ae3eb-ed33-454a-b548-c2ed6cea6ef0 rt=1511373004000 start=1511373004000 end=1511373004000 msg=Log out suser=admin@contoso.com destinationServiceName=ServiceNow dvc=13.82.149.151 requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511373015679_167ae3eb-ed33-454a-b548-c2ed6cea6ef0,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:40:15.000Z CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_VIEW_REPORT|View report|0|externalId=1511898027370_e272cd5f-31a3-48e3-8a6a-0490c042950a rt=1511898015000 start=1511898015000 end=1511898015000 msg=View report: ServiceNow Report 23 suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511898027370_e272cd5f-31a3-48e3-8a6a-0490c042950a,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=23,sys_report,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:25:34.000Z CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_DELETE_OBJECT|Delete object|0|externalId=1511897141625_7558b33f-218c-40ff-be5d-47d2bdd6b798 rt=1511897134000 start=1511897134000 end=1511897134000 msg=Delete object: ServiceNow Object f5122008db360300906ff34ebf96198a suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511897141625_7558b33f-218c-40ff-be5d-47d2bdd6b798,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-27T20:40:14.000Z CEF:0|MCAS|SIEM_Agent|0.112.49|EVENT_CATEGORY_CREATE_USER|Create user|0|externalId=1511815215873_824f8f8d-2ecd-439b-98b1-99a1adf7ba1c rt=1511815214000 start=1511815214000 end=1511815214000 msg=Create user: user 747518c0db360300906ff34ebf96197c suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511815215873_824f8f8d-2ecd-439b-98b1-99a1adf7ba1c,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,747518c0db360300906ff34ebf96197c,sys_user,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-27T20:41:20.000Z CEF:0|MCAS|SIEM_Agent|0.112.49|EVENT_CATEGORY_DELETE_USER|Delete user|0|externalId=1511815287798_bcf60601-ecef-4207-beda-3d2b8d87d383 rt=1511815280000 start=1511815280000 end=1511815280000 msg=Delete user: user 233490c0db360300906ff34ebf9619ef suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511815287798_bcf60601-ecef-4207-beda-3d2b8d87d383,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,233490c0db360300906ff34ebf9619ef,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:24:55.000Z LAB-EUW-ARCTEST CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_DELETE_OBJECT|Delete object|0|externalId=1511897117617_5be018ee-f676-4473-a9b5-5982527409be rt=1511897095000 start=1511897095000 end=1511897095000 msg=Delete object: ServiceNow Object b1709c40db360300906ff34ebf961923 suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511897117617_5be018ee-f676-4473-a9b5-5982527409be,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

Az alábbi szöveg egy riasztási naplófájlra mutat példát:

2017-07-15T20:42:30.531Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|myPolicy|3|externalId=596a7e360c204203a335a3fb start=1500151350531 end=1500151350531 msg=Activity policy ''myPolicy'' was triggered by ''admin@box-contoso.com'' suser=admin@box-contoso.com destinationServiceName=Box cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596a7e360c204203a335a3fb cs2Label=uniqueServiceAppIds cs2=APPID_BOX cs3Label=relatedAudits cs3=1500151288183_acc891bf-33e1-424b-a021-0d4370789660 cs4Label=policyIDs cs4=59f0ab82f797fa0681e9b1c7

2017-07-16T09:36:26.550Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy|3|externalId=596b339b0c204203a33a51ae start=1500197786550 end=1500197786550 msg=Activity policy ''test-activity-policy'' was triggered by ''user@contoso.com'' suser=user@contoso.com destinationServiceName=Salesforce cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b339b0c204203a33a51ae cs2Label=uniqueServiceAppIds cs2=APPID_SALESFORCE cs3Label=relatedAudits cs3=1500197720691_b7f6317c-b8de-476a-bc8f-dfa570e00349 cs4Label=policyIDs cs4=

2017-07-16T09:17:03.361Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy3|3|externalId=596b2fd70c204203a33a3eeb start=1500196623361 end=1500196623361 msg=Activity policy ''test-activity-policy3'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft 365 cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b2fd70c204203a33a3eeb cs2Label=uniqueServiceAppIds cs2=APPID_O365 cs3Label=relatedAudits cs3=1500196549157_a0e01f8a-e29a-43ae-8599-783c1c11597d cs4Label=policyIDs cs4=

2017-07-16T09:17:15.426Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy|3|externalId=596b2fd70c204203a33a3eec start=1500196635426 end=1500196635426 msg=Activity policy ''test-activity-policy'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft 365 admin center cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b2fd70c204203a33a3eec cs2Label=uniqueServiceAppIds cs2=APPID_O365_PORTAL cs3Label=relatedAudits cs3=1500196557398_3e102b20-d9fa-4f66-b550-8c7a403bb4d8 cs4Label=policyIDs cs4=59f0ab35f797fa9811e9b1c7

2017-07-16T09:17:46.290Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy4|3|externalId=596b30200c204203a33a4765 start=1500196666290 end=1500196666290 msg=Activity policy ''test-activity-policy4'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft Exchange Online cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b30200c204203a33a4765 cs2Label=uniqueServiceAppIds cs2=APPID_OUTLOOK cs3Label=relatedAudits cs3=1500196587034_a8673602-7e95-46d6-a1fe-c156c4709c5d cs4Label=policyIDs cs4=

2017-07-16T09:41:04.369Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy2|3|externalId=596b34b10c204203a33a5240 start=1500198064369 end=1500198064369 msg=Activity policy ''test-activity-policy2'' was triggered by ''user2@test15-adallom.com'' suser=user2@test15-adallom.com destinationServiceName=Google cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b34b10c204203a33a5240 cs2Label=uniqueServiceAppIds cs2=APPID_33626 cs3Label=relatedAudits cs3=1500197996117_fd71f265-1e46-4f04-b372-2e32ec874cd3 cs4Label=policyIDs cs4=

Minta Defender for Cloud Apps riasztások CEF formátumban

| A | CEF-mező neve | Leírás |

|---|---|---|

| Tevékenységek/riasztások | elkezd | Tevékenység vagy riasztás időbélyege |

| Tevékenységek/riasztások | vég | Tevékenység vagy riasztás időbélyege |

| Tevékenységek/riasztások | Rt | Tevékenység vagy riasztás időbélyege |

| Tevékenységek/riasztások | Msg | Tevékenység vagy riasztás leírása a portálon látható módon |

| Tevékenységek/riasztások | Suser | Tevékenység vagy riasztás tárgyának felhasználója |

| Tevékenységek/riasztások | destinationServiceName | Tevékenység- vagy riasztásindító alkalmazás, például Microsoft 365, SharePoint, Box. |

| Tevékenységek/riasztások | cs<X>címke | Minden címkének más jelentése van, de maga a címke magyarázza, például targetObjects. |

| Tevékenységek/riasztások | cs<X> | A címkének megfelelő információk (a tevékenység vagy riasztás célfelhasználója a címke példájának megfelelően). |

| Tevékenységek | EVENT_CATEGORY_* | A tevékenység magas szintű kategóriája |

| Tevékenységek | <AKCIÓ> | A tevékenység típusa a portálon látható módon |

| Tevékenységek | externalId | Eseményazonosító |

| Tevékenységek | Dvc | Az ügyféleszköz IP-címe |

| Tevékenységek | requestClientApplication | Az ügyféleszköz felhasználói ügynöke |

| Riasztások | <riasztás típusa> | Például: "ALERT_CABINET_EVENT_MATCH_AUDIT" |

| Riasztások | <név> | Az egyező szabályzat neve |

| Riasztások | externalId | Riasztás azonosítója |

| Riasztások | Src | Az ügyféleszköz IPv4-címe |

| Riasztások | c6a1 | Az ügyféleszköz IPv6-címe |

3. lépés: Ellenőrizze, hogy működik-e az SIEM-ügynök

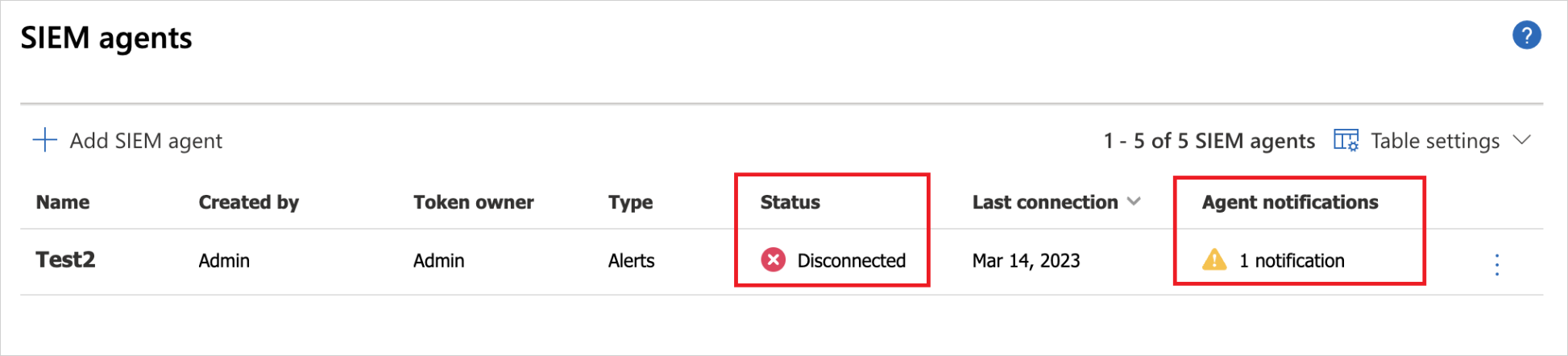

Győződjön meg arról, hogy a portálon az SIEM-ügynök állapota nem Csatlakozási hiba vagy Leválasztva , és nincsenek ügynökértesítések. Ha a kapcsolat két óránál hosszabb ideig nem működik, az állapot Kapcsolati hiba állapotra változik. Ha a kapcsolat több mint 12 óráig nem működik, az állapot Leválasztva állapotra változik.

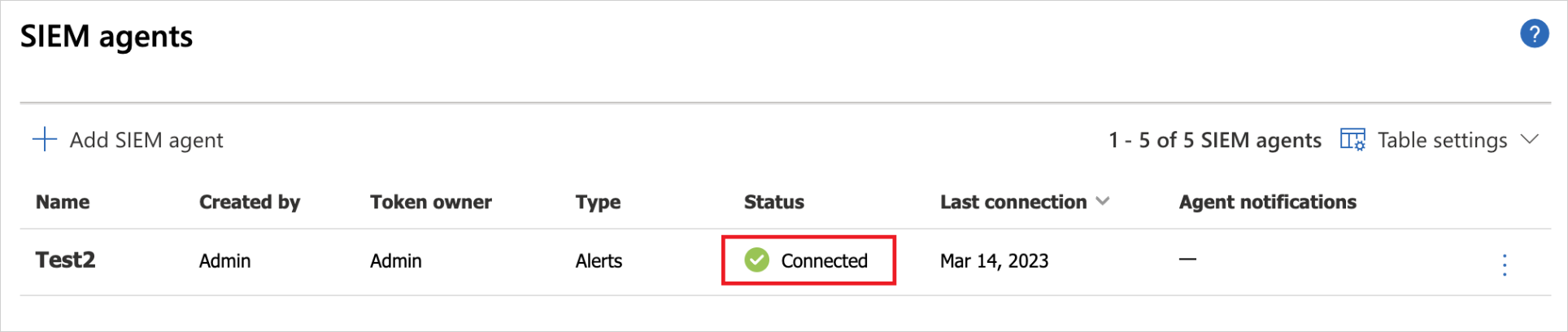

Ehelyett az állapotnak csatlakoztatva kell lennie, ahogy az itt látható:

A Syslog/SIEM-kiszolgálón győződjön meg arról, hogy látja az Defender for Cloud Apps érkező tevékenységeket és riasztásokat.

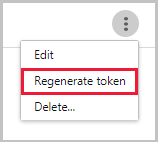

A jogkivonat újragenerálása

Ha elveszíti a jogkivonatot, bármikor újragenerálhatja a táblában található SIEM-ügynök sorának végén található három pont kiválasztásával. Új jogkivonat beszerzéséhez válassza a Token újragenerálása lehetőséget.

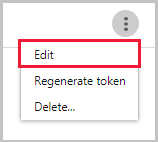

A SIEM-ügynök szerkesztése

A SIEM-ügynök szerkesztéséhez jelölje ki a táblázat SIEM-ügynökének sorának végén található három elemet, majd válassza a Szerkesztés lehetőséget. Ha szerkessze az SIEM-ügynököt, nem kell újrafuttatnia a .jar fájlt, az automatikusan frissül.

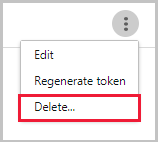

A SIEM-ügynök törlése

A SIEM-ügynök törléséhez válassza a táblázat SIEM-ügynökének sorának végén található három elemet, majd válassza a Törlés lehetőséget.

Következő lépések

Ha bármilyen problémába ütközik, segítünk. Ha segítséget vagy támogatást szeretne kapni a termék problémájához, nyisson egy támogatási jegyet.