Érintett szolgáltatás:

A Támadási felület csökkentése része a Windowsnak?

A támadási felület csökkentése eredetileg a biztonsági rés kiaknázása elleni védelem funkcióinak egyik funkciója volt, amely a Microsoft Defender Víruskereső fő frissítéseként jelent meg Windows 10 1709-es verziójában. Microsoft Defender Víruskereső a Windows natív kártevőirtó összetevője. A teljes támadásifelület-csökkentési funkciókészlet azonban csak Nagyvállalati Windows-licenccel érhető el. Azt is vegye figyelembe, hogy egyes Microsoft Defender víruskereső kizárások alkalmazhatók a támadásifelület-csökkentési szabályok kizárására. Lásd: Támadásifelület-csökkentési szabályok referenciája – Microsoft Defender Víruskereső kizárásai és támadásifelület-csökkentési szabályok.

Vállalati licencre van szükségem a támadásifelület-csökkentési szabályok futtatásához?

A támadásifelület-csökkentési szabályok és funkciók teljes készlete csak akkor támogatott, ha nagyvállalati licenccel rendelkezik Windows 10 vagy Windows 11. Korlátozott számú szabály működhet nagyvállalati licenc nélkül. Ha Microsoft 365 Vállalati verzióval rendelkezik, állítsa be a Microsoft Defender víruskeresőt elsődleges biztonsági megoldásként, és engedélyezze a szabályokat a PowerShellen keresztül. A támadási felület nagyvállalati licenc nélküli csökkentése hivatalosan nem támogatott, és nem fogja tudni kihasználni a támadásifelület-csökkentés teljes képességeit.

További információ a Windows-licencelésről: Windows 10 Licencelés és mennyiségi licencelési útmutató Windows 10.

Támogatott a támadási felület csökkentése, ha E3-licenccel rendelkezem?

Igen, A támadási felület csökkentése a Windows Enterprise E3 és újabb verziók esetében támogatott.

Mely funkciókat támogatja az E5-licenc?

Az E3 csomagban támogatott összes szabályt az E5 csomag is támogatja.

Az E5 nagyobb integrációt biztosít a Végponthoz készült Defenderrel. Az E5 használatával valós időben tekintheti meg a riasztásokat, finomhangolhatja a szabálykizárásokat, konfigurálhatja a támadásifelület-csökkentési szabályokat, és megtekintheti az eseményjelentések listáját.

Melyek a jelenleg támogatott támadásifelület-csökkentési szabályok?

A támadási felület csökkentése jelenleg az összes alábbi szabályt támogatja.

Milyen szabályokat kell engedélyezni? Mind, vagy bekapcsolhatom az egyes szabályokat?

Annak érdekében, hogy könnyebben megállapíthassa, mi a legjobb a környezet számára, javasoljuk, hogy auditálási módban engedélyezze a támadásifelület-csökkentési szabályokat. Ezzel a megközelítéssel meghatározhatja a szervezetre gyakorolt lehetséges hatást. Ilyenek például az üzletági alkalmazások.

Hogyan működnek a támadásifelület-csökkentési szabályok kizárásai?

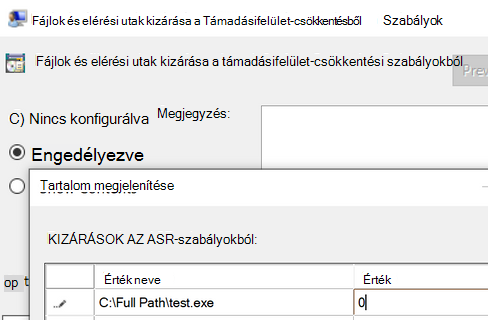

A támadásifelület-csökkentési szabályok esetében, ha egy kizárást ad hozzá, az minden támadásifelület-csökkentési szabályra hatással van.

A támadásifelület-csökkentési szabályok kizárása támogatja a helyettesítő karaktereket, az útvonalakat és a környezeti változókat. A helyettesítő karakterek támadásifelület-csökkentési szabályokban való használatáról további információt a kizárások fájlkiterjesztés és mappahely alapján történő konfigurálását és érvényesítését ismertető cikkben talál.

Vegye figyelembe a következő elemeket a támadásifelület-csökkentési szabályok kizárásával kapcsolatban (beleértve a helyettesítő karaktereket és az env. változókat):

- A legtöbb támadásifelület-csökkentési szabály kivételei függetlenek Microsoft Defender víruskereső kizárásaitól. A Microsoft Defender víruskereső kizárásai azonban bizonyos támadásifelület-csökkentési szabályokra is érvényesek. Lásd: Támadásifelület-csökkentési szabályok referenciája – Microsoft Defender Víruskereső kizárásai és támadásifelület-csökkentési szabályok.

- Helyettesítő karakterek nem használhatók meghajtóbetűjel definiálására.

- Ha egynél több mappát szeretne kizárni, egy elérési úton több példány

\*\használatával jelöljön több egymásba ágyazott mappát (példáulc:\Folder\*\*\Test: ) - A Microsoft Endpoint Configuration Manager támogatja a helyettesítő karaktereket (* vagy ?).

- Ha ki szeretne zárni egy véletlenszerű karaktereket tartalmazó fájlt (automatikus fájllétrehozás), használhatja a "?" szimbólumot (például

C:\Folder\fileversion?.docx: ) - A támadásifelület-csökkentési kizárások Csoportházirend nem támogatják az idézőjeleket (a motor natív módon kezeli a hosszú útvonalat, a szóközöket stb., így nincs szükség idézőjelek használatára).

- A támadásifelület-csökkentési szabályok az NT AUTHORITY\SYSTEM fiók alatt futnak, így a környezeti változók a gépváltozókra korlátozódnak.

Hogyan tudom, mit kell kizárnom?

A különböző támadásifelület-csökkentési szabályok különböző védelmi folyamatokat tartalmaznak. Mindig gondolja végig, hogy a konfigurálni kívánt támadásifelület-csökkentési szabály mi ellen nyújt védelmet, és hogy hogyan pásztázik a tényleges végrehajtási folyamat.

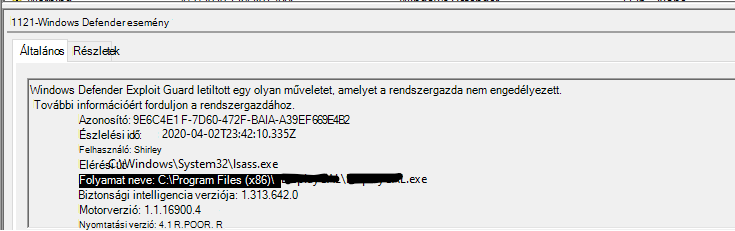

Példa: A Windows helyi biztonsági hatóság alrendszeréből történő hitelesítő adatok ellopása a Helyi biztonsági hatóság alrendszeréből (LSASS) történő olvasása biztonsági kockázatot jelenthet, mivel a vállalati hitelesítő adatokat is közzéteheti.

Ez a szabály megakadályozza, hogy a nem megbízható folyamatok közvetlen hozzáféréssel rendelkeznek az LSASS-memóriához. Amikor egy folyamat az OpenProcess() függvénnyel próbál hozzáférni az LSASS-hez, PROCESS_VM_READ hozzáférési jogosultsággal, a szabály kifejezetten letiltja a hozzáférési jogot.

A fenti példát megvizsgálva, ha valóban létre kellene hoznia egy kivételt a folyamathoz, amely szerint a hozzáférési jog le lett tiltva, a fájlnév és a teljes elérési út hozzáadása kizárná a letiltásból és az LSASS folyamatmemória elérésének engedélyezése után. A 0 érték azt jelenti, hogy a támadásifelület-csökkentési szabályok figyelmen kívül hagyják ezt a fájlt/folyamatot, és nem blokkolják/naplózzák azt.

Hogyan szabályonkénti kizárásokat konfigurálni?

A szabályonkénti kizárások konfigurálásával kapcsolatos információkért lásd: Támadásifelület-csökkentési szabályok tesztelése.

Milyen szabályokat javasol a Microsoft az engedélyezéshez?

Javasoljuk, hogy minden lehetséges szabályt engedélyezzen. Vannak azonban olyan esetek, amikor nem szabad engedélyeznie egy szabályt. Nem javasoljuk például a PSExec- és WMI-parancsszabályból származó folyamatlétrehozások blokkolását, ha Microsoft Endpoint Configuration Manager (vagy System Center Configuration Manager – SCCM) használ a végpontok kezeléséhez.

Kifejezetten javasoljuk, hogy olvassa el az egyes szabályspecifikus információkat és/vagy figyelmeztetéseket, amelyek a nyilvános dokumentációban érhetők el. több védelmi pillérre terjed ki, például az Office-ra, a hitelesítő adatokra, a szkriptekre, az e-mailekre stb. Windows 1709 és újabb rendszereken az összes támadásifelület-csökkentési szabály támogatott, kivéve a WMI-esemény-előfizetésen keresztüli adatmegőrzés blokkolását:

- A kizsákmányolt, sebezhető aláírt illesztőprogramokkal való visszaélés letiltása

- Végrehajtható tartalom letiltása az e-mail ügyfélprogramból és a webpostából

- Az összes Office-alkalmazás gyermekfolyamatok létrehozásának letiltása

- Az Office-alkalmazások végrehajtható tartalom létrehozásának letiltása

- Az Office-alkalmazások kódot injektálásának letiltása más folyamatokba

- A JavaScript vagy a VBScript letiltása a letöltött végrehajtható tartalom elindításában

- A potenciálisan rejtjelezett szkriptek végrehajtásának letiltása

- Win32 API-hívások letiltása Office-makróból

- Speciális védelem használata zsarolóprogramok ellen

- A Windows helyi biztonsági hatóság alrendszeréből (lsass.exe) származó hitelesítő adatok ellopása letiltása

- PSExec- és WMI-parancsokból származó folyamatlétrehozások blokkolása

- USB-ről futtatott nem megbízható és aláíratlan folyamatok letiltása

- A végrehajtható fájlok futásának letiltása, ha nem felelnek meg az előfordulási gyakoriságra, az életkorra vagy a megbízható listára vonatkozó feltételeknek

- Az Office kommunikációs alkalmazások gyermekfolyamatok létrehozásának letiltása

- Gyermekfolyamatok létrehozásának letiltása az Adobe Readerben

- Adatmegőrzés letiltása WMI-esemény-előfizetésen keresztül

Alapértelmezés szerint engedélyezve van a helyi biztonsági hatóság alrendszere?

A "Hitelesítő adatok windowsos helyi biztonsági szolgáltató alrendszeréből (lsass.exe)" támadás alapértelmezett állapota Nincs konfigurálva értékről Konfigurálva értékre változik, az alapértelmezett mód pedig Blokkolás értékre. Minden más támadásifelület-csökkentési szabály az alapértelmezett állapotban marad: Nincs konfigurálva. A végfelhasználói értesítések csökkentése érdekében a szabály már tartalmaz további szűrési logikát. Az ügyfelek naplózási ,figyelmeztetési vagy letiltott üzemmódra konfigurálhatják a szabályt, amely felülbírálja az alapértelmezett módot. A szabály működése megegyezik, függetlenül attól, hogy a szabály alapértelmezett módban van-e konfigurálva, vagy ha manuálisan engedélyezi a Letiltás módot.

Mik a jó javaslatok a támadási felület csökkentésének első lépéseihez?

Tesztelje, hogy a támadásifelület-csökkentési szabályok milyen hatással vannak a szervezetére, mielőtt engedélyezi őket a támadásifelület-csökkentési szabályok naplózási módban való rövid ideig történő futtatásával. Miközben naplózási módban futtatja a szabályokat, azonosíthatja azokat az üzletági alkalmazásokat, amelyek esetleg tévesen blokkolva lesznek, és kizárhatja őket a támadási felület csökkentéséből.

A nagyobb szervezeteknek fontolóra kell venniük a támadásifelület-csökkentési szabályok "körökben" történő bevezetésének megfontolását a szabályok naplózásával és engedélyezésével az eszközök egyre szélesebb körében. A szervezet eszközeit Intune vagy egy Csoportházirend felügyeleti eszközzel rendezheti gyűrűkbe.

Mennyi ideig kell tesztelnem egy támadásifelület-csökkentési szabályt naplózási módban, mielőtt engedélyezném?

Tartsa a szabályt naplózási módban körülbelül 30 napig, hogy jó alapkonfigurációt kapjon a szabály működésével kapcsolatban, miután a teljes szervezetében működésbe lép. A naplózási időszak alatt azonosíthatja azokat az üzletági alkalmazásokat, amelyeket a szabály blokkolhat, és konfigurálhatja a szabályt a kizárásukra.

Egy külső biztonsági megoldásról váltok a Végponthoz készült Defenderre. Létezik "egyszerű" módszer a szabályok exportálására egy másik biztonsági megoldásból a támadási felület csökkentésére?

A legtöbb esetben egyszerűbb és jobb a Végponthoz készült Defender által javasolt alapkonfiguráció-javaslatokkal kezdeni, mint egy másik biztonsági megoldásból szabályokat importálni. Ezután olyan eszközökkel, mint a naplózási mód, a monitorozás és az elemzés, konfigurálja az új megoldást az egyedi igényeinek megfelelően.

A legtöbb támadásifelület-csökkentési szabály alapértelmezett konfigurációja a Végponthoz készült Defender valós idejű védelmével együtt számos biztonsági rés és biztonsági rés ellen nyújt védelmet.

A Végponthoz készült Defenderben egyéni jelzőkkel frissítheti a védelmet bizonyos szoftveres viselkedések engedélyezéséhez és letiltásához. A támadási felület csökkentése a szabályok bizonyos testreszabását is lehetővé teszi fájl- és mappakizárások formájában. Általános szabályként érdemes egy szabályt egy adott időszakra naplózni, és konfigurálni a kizárásokat az esetlegesen blokkolt üzletági alkalmazásokhoz.

A támadásifelület-csökkentés támogatja azokat a fájl- vagy mappakivételeket, amelyek rendszerváltozókat és helyettesítő karaktereket tartalmaznak az elérési úton?

Igen, A fájlok és mappák támadásifelület-csökkentési szabályokból való kizárásával kapcsolatos további információkért lásd: Fájlok és mappák kizárása a támadásifelület-csökkentési szabályokból , valamint a rendszerváltozók és helyettesítő karakterek kizárt fájlelérési utakon való használatáról további információt aKizárások konfigurálása és érvényesítése fájlkiterjesztés és mappahely alapján című témakörben talál.

Alapértelmezés szerint minden alkalmazásra kiterjednek a támadásifelület-csökkentési szabályok?

A szabálytól függ. A legtöbb támadásifelület-csökkentési szabály a Microsoft Office-termékek és -szolgáltatások, például a Word, az Excel, a PowerPoint és a OneNote vagy az Outlook viselkedésére vonatkozik. Bizonyos támadásifelület-csökkentési szabályok, például a potenciálisan elfedt szkriptek végrehajtásának blokkolása, általánosabbak a hatókörben.

Támogatja a támadási felület csökkentése a külső biztonsági megoldásokat?

A támadási felület csökkentése Microsoft Defender víruskeresőt használ az alkalmazások blokkolásához. Jelenleg nem lehet konfigurálni a támadásifelület-csökkentést úgy, hogy egy másik biztonsági megoldást használjon a blokkoláshoz.

Rendelkezem E5-licenccel, és engedélyeztem néhány támadásifelület-csökkentési szabályt a Végponthoz készült Defenderrel együtt. Lehetséges, hogy egy támadásifelület-csökkentési esemény egyáltalán nem jelenik meg a Végponthoz készült Defender eseményeinek idővonalán?

Amikor egy támadásifelület-csökkentési szabály helyileg aktivál egy értesítést, a rendszer az eseményről jelentést is küld a Végponthoz készült Defender portálnak. Ha nem találja az eseményt, a keresőmezővel szűrheti az események idővonalát. A támadásifelület-csökkentési eseményeket a Go to attack surface management (Támadási felület kezelése) lapra kattintva is megtekintheti a Felhőhöz készült Defender tálcájának Konfigurációkezelés ikonjában. A támadásifelület-kezelési oldalon található a jelentések észlelésének lapja, amely tartalmazza a Végponthoz készült Defendernek jelentett támadásifelület-csökkentési szabályesemények teljes listáját.

GPO-t használó szabályt alkalmaztam. Most, amikor megpróbálom ellenőrizni a szabály indexelési beállításait a Microsoft Outlookban, egy "Hozzáférés megtagadva" üzenet jelenik meg.

Próbálja meg megnyitni az indexelési beállításokat közvetlenül Windows 10 vagy Windows 11.

Válassza a Keresés ikont a Windows tálcáján.

Írja be az Indexelési beállítások kifejezést a keresőmezőbe.

A rendszergazda konfigurálhatja a "Futtatható fájlok futtatásának letiltása, ha nem felelnek meg egy elterjedtségi, életkori vagy megbízható listafeltételnek" szabály által használt feltételeket?

Nem. A szabály által használt feltételeket a Microsoft felhővédelme tartja fenn, hogy a megbízható lista folyamatosan naprakész maradjon a világ minden tájáról gyűjtött adatokkal. A helyi rendszergazdák nem rendelkeznek írási hozzáféréssel az adatok módosításához. Ha úgy szeretné konfigurálni ezt a szabályt, hogy a vállalata igényeihez szabja, hozzáadhat bizonyos alkalmazásokat a kizárási listához, hogy megakadályozza a szabály aktiválását.

Engedélyeztem a támadásifelület-csökkentési szabályt: "A végrehajtható fájlok futásának letiltása, ha nem felelnek meg az előfordulási gyakoriságnak, az életkornak vagy a megbízható listafeltételnek". Egy idő után frissítettem egy szoftvert, és a szabály most blokkolja azt, még akkor is, ha korábban nem. Hiba történt?

Ez a szabály minden ismert hírnévvel rendelkező alkalmazásra támaszkodik, amelyet az elterjedtség, az életkor vagy a megbízható alkalmazások listájára való felvétel alapján mérnek. Az alkalmazás letiltására vagy engedélyezésére vonatkozó szabály döntését végső soron a Microsoft felhővédelem ezen feltételek értékelése határozza meg.

A felhővédelem általában képes megállapítani, hogy egy alkalmazás új verziója elég hasonló a korábbi verziókhoz, és nem kell hosszasan újraértékelni. A verziók közötti váltás után azonban időbe telhet, mire az alkalmazás hírnevét felépíti, különösen egy nagyobb frissítés után. Addig is hozzáadhatja az alkalmazást a kizárások listájához, hogy ez a szabály ne blokkolja a fontos alkalmazásokat. Ha gyakran frissíti és használja az alkalmazások új verzióit, dönthet úgy, hogy a szabályt naplózási módban futtatja.

Nemrég engedélyeztem a támadásifelület-csökkentési szabályt, a "Hitelesítő adatok ellopásának letiltása a Windows helyi biztonsági hatóság alrendszeréből (lsass.exe)", és sok értesítést kapok. Mi történik?

A szabály által létrehozott értesítés nem feltétlenül jelez kártékony tevékenységet; Ez a szabály azonban továbbra is hasznos a rosszindulatú tevékenységek blokkolásához, mivel a kártevők gyakran lsass.exe a fiókokhoz való illetéktelen hozzáférés megszerzésére irányulnak. A lsass.exe folyamat a felhasználói hitelesítő adatokat a memóriában tárolja, miután egy felhasználó bejelentkezett. A Windows ezeket a hitelesítő adatokat használja a felhasználók ellenőrzéséhez és a helyi biztonsági szabályzatok alkalmazásához.

Mivel egy tipikus nap számos törvényes folyamata hívja meg a hitelesítő adatok lsass.exe, ez a szabály különösen zajos lehet. Ha egy ismert jogszerű alkalmazás miatt ez a szabály túl sok értesítést generál, hozzáadhatja a kizárási listához. A legtöbb egyéb támadásifelület-csökkentési szabály ehhez képest viszonylag kisebb számú értesítést hoz létre, mivel a lsass.exe meghívása sok alkalmazás normál működésére jellemző.

Érdemes engedélyezni a "Hitelesítő adatok ellopása a Windows helyi biztonsági hatóság alrendszeréből (lsass.exe)" szabályt az LSA-védelem mellett?

A szabály engedélyezése nem nyújt további védelmet, ha az LSA-védelem is engedélyezve van. A szabály és az LSA-védelem is ugyanúgy működik, ezért ha mindkettő egyszerre fut, az redundáns lesz. Előfordulhat azonban, hogy nem tudja engedélyezni az LSA-védelmet. Ezekben az esetekben engedélyezheti ezt a szabályt, hogy egyenértékű védelmet biztosítson a lsass.exe megcélzott kártevők ellen.

Lásd még

- Támadásifelület-csökkentés áttekintése

- Támadásifelület-csökkentési szabályok kiértékelése

- Támadásifelület-csökkentési szabályok üzembe helyezése 3. lépés: Támadásifelület-csökkentési szabályok implementálása

- Támadásifelület-csökkentési szabályok engedélyezése

- A Microsoft Defender víruskereső kompatibilitása más víruskeresővel/kártevőirtóval