Támadásifelület-csökkentési szabályok engedélyezése

Érintett szolgáltatás:

- Végponthoz készült Microsoft Defender 1. csomag

- Végponthoz készült Microsoft Defender 2. csomag

- Microsoft Defender XDR

- Microsoft Defender víruskereső

Platformok

- A Windows

Tipp

Szeretné megismerni a Végponthoz készült Defendert? Regisztráció az ingyenes próbaverzióra

A támadásifelület-csökkentési szabályok segítenek megelőzni azokat a műveleteket, amelyeket a kártevők gyakran visszaélnek az eszközök és hálózatok feltörése érdekében.

Követelmények

Támadásifelület-csökkentési funkciók a Windows-verziókban

A támadásifelület-csökkentési szabályokat az alábbi Windows-kiadásokat és -verziókat futtató eszközökhöz állíthatja be:

- Windows 11 Pro

- Windows 11 Enterprise

- Windows 10 Pro, 1709-es vagy újabb verzió

- Windows 10 Enterprise, 1709-es vagy újabb verzió

- Windows Server, 1803-es verzió (féléves csatorna) vagy újabb

- Windows Server 2012 R2

- Windows Server 2016

- Windows Server 2019

- Windows Server 2022

A támadásifelület-csökkentési szabályok teljes funkciókészletének használatához a következőkre van szükség:

- Microsoft Defender víruskeresőt elsődleges AV-ként (valós idejű védelem bekapcsolva)

- Cloud-Delivery Protection bekapcsolva (egyes szabályok megkövetelik)

- Windows 10 Enterprise E5 vagy E3 licenc

Bár a támadásifelület-csökkentési szabályokhoz nincs szükség Windows E5-licencre, a Windows E5 licenccel fejlett felügyeleti képességeket kaphat, beleértve a Végponthoz készült Defenderben elérhető monitorozási, elemzési és munkafolyamatokat, valamint a jelentéskészítési és konfigurációs képességeket a Microsoft Defender XDR portálon. Ezek a speciális képességek nem érhetők el E3-licenccel, de továbbra is használhatja eseménymegtekintő a támadásifelület-csökkentési szabályok eseményeinek áttekintéséhez.

Minden támadásifelület-csökkentési szabály négy beállítás egyikét tartalmazza:

- Nincs konfigurálva | Letiltva: A támadásifelület-csökkentési szabály letiltása

- Blokk: A támadásifelület-csökkentési szabály engedélyezése

- Naplózás: Értékelje ki, hogy a támadásifelület-csökkentési szabály milyen hatással lenne a szervezetére, ha engedélyezve van

- Figyelmeztetés: Engedélyezze a támadásifelület-csökkentési szabályt, de hagyja, hogy a végfelhasználó megkerülje a blokkot

Javasoljuk, hogy windowsos E5-licenccel (vagy hasonló licencelési termékváltozattal) használjon támadásifelület-csökkentési szabályokat a Végponthoz készült Microsoft Defender (Végponthoz készült Defender) speciális monitorozási és jelentéskészítési képességeinek kihasználásához. Ha azonban van egy másik licence, például a Windows Professional vagy a Windows E3, amely nem tartalmaz speciális monitorozási és jelentéskészítési képességeket, saját monitorozási és jelentéskészítési eszközöket fejleszthet az egyes végpontokon a támadásifelület-csökkentési szabályok aktiválásakor (például eseménytovábbítás) létrehozott eseményeken felül.

Tipp

További információ a Windows-licencelésről: Windows 10 Licencelés és mennyiségi licencelési útmutató Windows 10.

A támadásifelület-csökkentési szabályokat az alábbi módszerek bármelyikével engedélyezheti:

- Microsoft Intune

- Mobileszköz-kezelés (MDM)

- Microsoft Configuration Manager

- Csoportházirend

- PowerShell-

Nagyvállalati szintű felügyelet, például Intune vagy Microsoft Configuration Manager ajánlott. A nagyvállalati szintű felügyelet felülírja az indításkor ütköző Csoportházirend vagy PowerShell-beállításokat.

Fájlok és mappák kizárása a támadásifelület-csökkentési szabályokból

A legtöbb támadásifelület-csökkentési szabály kizárhatja a fájlok és mappák kiértékelését. Ez azt jelenti, hogy még ha egy támadásifelület-csökkentési szabály is megállapítja, hogy a fájl vagy mappa kártékony viselkedést tartalmaz, nem blokkolja a fájl futtatását.

Fontos

A fájlok vagy mappák kizárása súlyosan csökkentheti a támadásifelület-csökkentési szabályok által biztosított védelmet. A kizárt fájlok futtathatók, és a rendszer nem rögzít jelentést vagy eseményt. Ha a támadásifelület-csökkentési szabályok olyan fájlokat észlelnek, amelyekről úgy gondolja, hogy nem szabad észlelni, először a naplózási módot kell használnia a szabály teszteléséhez. A kizárást csak akkor alkalmazza a rendszer, ha a kizárt alkalmazás vagy szolgáltatás elindul. Ha például hozzáad egy kizárást egy már futó frissítési szolgáltatáshoz, a frissítési szolgáltatás továbbra is eseményeket vált ki a szolgáltatás leállításáig és újraindításáig.

Kizárások hozzáadásakor tartsa szem előtt az alábbi szempontokat:

- A kizárások általában az egyes fájlokon vagy mappákon alapulnak (mappaelérési utakat vagy a kizárandó fájl teljes elérési útját használva).

- A kizárási útvonalak környezeti változókat és helyettesítő karaktereket használhatnak. Lásd: Helyettesítő karakterek használata a fájlnévben és a mappa elérési útjában vagy a bővítménykizárási listákban

- A Csoportházirend vagy a PowerShell használatával történő üzembe helyezés esetén a kizárások az összes támadásifelület-csökkentési szabályra vonatkoznak. A Intune használatával konfigurálható egy adott támadásifelület-csökkentési szabály kizárása. Lásd: Támadásifelület-csökkentési szabályok szabályonkénti kizárásainak konfigurálása

- A kizárások tanúsítvány- és fájlkivonatok alapján adhatók hozzá a végponthoz készült Defender megadott fájl- és tanúsítványjelölőinek engedélyezésével. Lásd: Mutatók kezelése.

Szabályzatütközés

Ha az MDM-en és a gp-en keresztül ütköző szabályzatot alkalmaz, a CSOPORTHÁZIREND-ből alkalmazott beállítás élvez elsőbbséget.

A felügyelt eszközök támadásifelület-csökkentési szabályai mostantól támogatják a különböző szabályzatok beállításainak egyesítését, hogy minden eszközhöz létrehozhasson egy szabályzatot. Csak azok a beállítások egyesülnek, amelyek nincsenek ütközésben, míg az ütköző beállítások nem kerülnek a szabályok szuperhalmazára. Korábban, ha két szabályzat ütközéseket tartalmaz egy adott beállításhoz, mindkét szabályzat ütközőként lett megjelölve, és egyik profil beállításai sem lesznek üzembe helyezve. A támadási felület csökkentése szabályegyesítési viselkedése a következő:

- Az alábbi profilokból származó támadásifelület-csökkentési szabályok kiértékelése minden olyan eszköz esetében, amelyre a szabályok vonatkoznak:

- Eszközök > konfigurációs profiljai > Végpontvédelmi profil >Microsoft Defender Exploit Guard>támadási felületének csökkentése.

- Végpontbiztonság >Támadásifelület-csökkentési szabályzat>Támadásifelület-csökkentési szabályok.

- A végpontbiztonsági > alapkonfigurációk >Microsoft Defender ATP alapkonfiguráció>támadási felületének csökkentésére vonatkozó szabályok.

- Az ütközésekkel nem rendelkező beállításokat a rendszer hozzáadja az eszköz szabályzatának egy szuperhalmazához.

- Ha két vagy több szabályzat ütköző beállításokkal rendelkezik, az ütköző beállítások nem lesznek hozzáadva az egyesített szabályzathoz, míg az ütközést nem okozó beállítások az eszközre vonatkozó szuperhalmaz-szabályzathoz lesznek hozzáadva.

- Csak az ütköző beállítások konfigurációi lesznek visszatartva.

- Az alábbi profilokból származó támadásifelület-csökkentési szabályok kiértékelése minden olyan eszköz esetében, amelyre a szabályok vonatkoznak:

Konfigurációs módszerek

Ez a szakasz a következő konfigurációs módszerek konfigurációs részleteit tartalmazza:

A támadásifelület-csökkentési szabályok engedélyezésének alábbi eljárásai a fájlok és mappák kizárására vonatkozó utasításokat tartalmaznak.

Intune

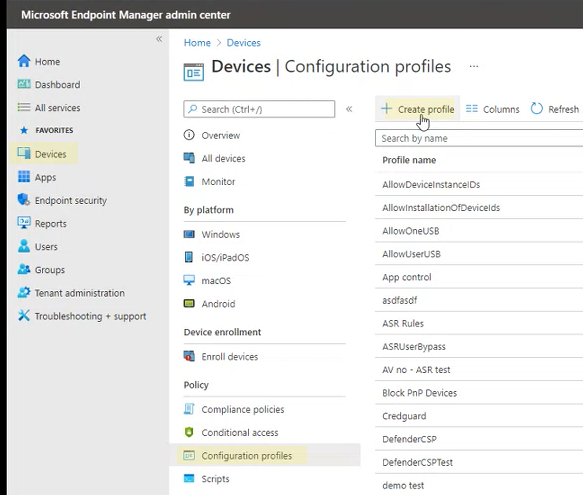

Eszközkonfigurációs profilok

Válassza az Eszközkonfigurációs>profilok lehetőséget. Válasszon ki egy meglévő végpontvédelmi profilt, vagy hozzon létre egy újat. Új profil létrehozásához válassza Létrehozás profilt, és adja meg a profil adatait. A Profil típusa beállításnál válassza az Endpoint Protection lehetőséget. Ha meglévő profilt választott, válassza a Tulajdonságok , majd a Beállítások lehetőséget.

Az Endpoint Protection panelen válassza Windows Defender Exploit Guard, majd a Támadásifelület-csökkentés lehetőséget. Válassza ki a kívánt beállítást az egyes támadásifelület-csökkentési szabályokhoz.

A Támadásifelület-csökkentési kivételek területen adja meg az egyes fájlokat és mappákat. Az Importálás lehetőséget választva olyan CSV-fájlt is importálhat, amely a támadásifelület-csökkentési szabályokból kizárandó fájlokat és mappákat tartalmaz. A CSV-fájl minden sorát a következőképpen kell formázni:

C:\folder,%ProgramFiles%\folder\file,C:\pathA három konfigurációs panelen válassza az OK gombot. Ezután válassza a Létrehozás lehetőséget, ha új végpontvédelmi fájlt hoz létre, vagy a Mentés lehetőséget, ha meglévőt szerkeszt.

Végpontbiztonsági szabályzat

Válassza az Endpoint Security Attack surface reduction ( Végpontbiztonság>támadási felületének csökkentése) lehetőséget. Válasszon ki egy meglévő támadásifelület-csökkentési szabályt, vagy hozzon létre egy újat. Új profil létrehozásához válassza a Létrehozás Házirend lehetőséget, és adja meg a profil adatait. A Profil típusa beállításnál válassza a Támadásifelület-csökkentési szabályok lehetőséget. Ha meglévő profilt választott, válassza a Tulajdonságok , majd a Beállítások lehetőséget.

A Konfigurációs beállítások panelen válassza a Támadásifelület-csökkentés lehetőséget, majd válassza ki a kívánt beállítást az egyes támadásifelület-csökkentési szabályokhoz.

A Védeni kívánt további mappák listája, a Védett mappákhoz hozzáféréssel rendelkező alkalmazások listája és a Fájlok és elérési utak kizárása a támadásifelület-csökkentési szabályokból területen adja meg az egyes fájlokat és mappákat. Az Importálás lehetőséget választva olyan CSV-fájlt is importálhat, amely a támadásifelület-csökkentési szabályokból kizárandó fájlokat és mappákat tartalmaz. A CSV-fájl minden sorát a következőképpen kell formázni:

C:\folder,%ProgramFiles%\folder\file,C:\pathA három konfigurációs panelen válassza a Tovább gombot, majd válassza a Létrehozás új házirend létrehozásakor vagy Mentés meglévő házirend szerkesztésekor lehetőséget.

Egyéni profil a Intune

Az Microsoft Intune OMA-URI használatával egyéni támadásifelület-csökkentési szabályokat konfigurálhat. Az alábbi eljárás a példában a Kihasznált sebezhető aláírt illesztőprogramokkal való visszaélés blokkolása szabályt használja.

Nyissa meg a Microsoft Intune Felügyeleti központot. A Kezdőlap menüben kattintson az Eszközök elemre, válassza a Konfigurációs profilok lehetőséget, majd kattintson Létrehozás profilra.

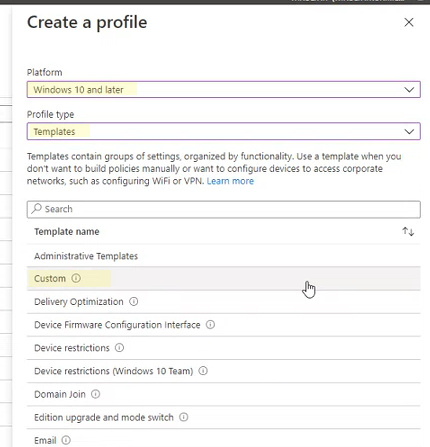

Profil Létrehozás a következő két legördülő listában válassza a következőket:

- A Platform területen válassza a Windows 10 és újabb lehetőséget

- A Profil típusa területen válassza a Sablonok lehetőséget

- Ha a támadásifelület-csökkentési szabályok már be vannak állítva a végpontbiztonságon keresztül, a Profil típusa területen válassza a Beállítások katalógusa lehetőséget.

Válassza az Egyéni, majd a Létrehozás lehetőséget.

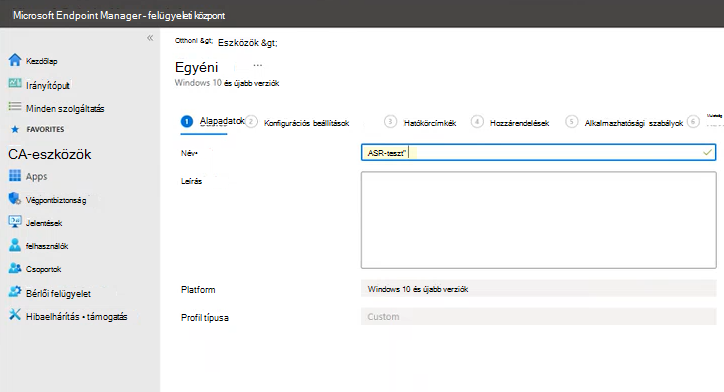

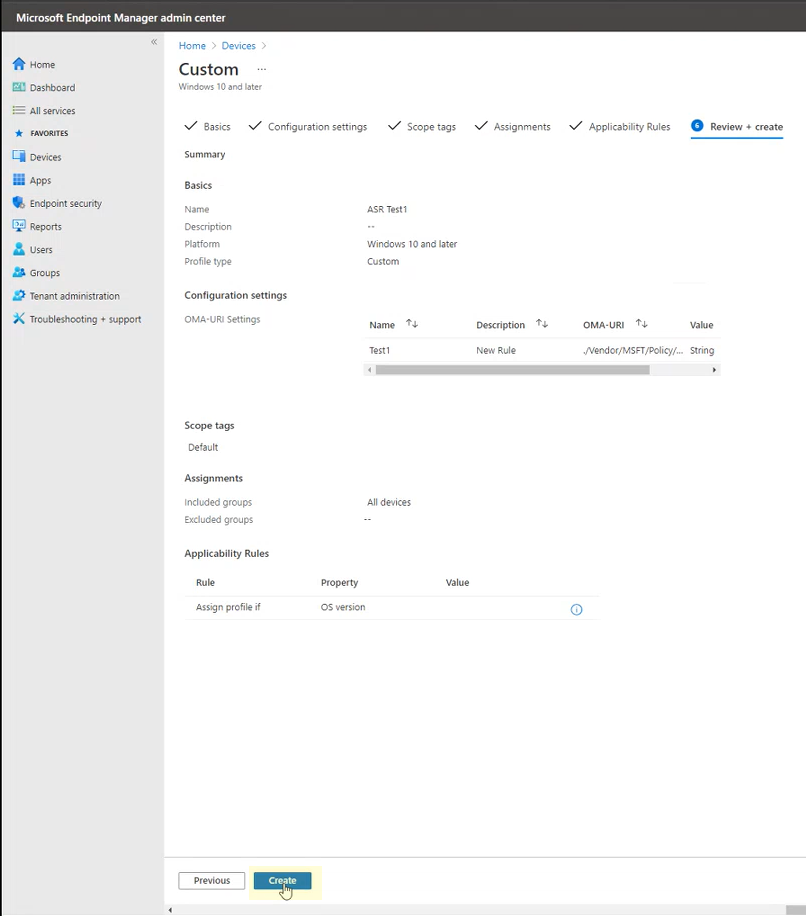

Megnyílik az Egyéni sablon eszköz az 1. lépés alapjaihoz. Az 1 Alapszintű beállításnál a Név mezőbe írja be a sablon nevét, a Leírás mezőben pedig megadhat egy leírást (nem kötelező).

Kattintson a Tovább gombra. Megnyílik a 2. lépés: Konfigurációs beállítások. Az OMA-URI beállításainál kattintson a Hozzáadás gombra. Most két lehetőség jelenik meg: Hozzáadás és exportálás.

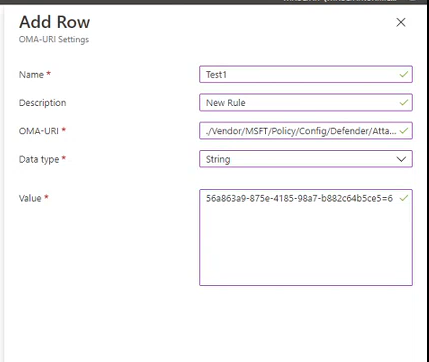

Kattintson ismét a Hozzáadás gombra. Megnyílik a Sor hozzáadása OMA-URI-beállítások. A Sor hozzáadása területen tegye a következőket:

A Név mezőbe írja be a szabály nevét.

A Leírás mezőbe írjon be egy rövid leírást.

Az OMA-URI mezőbe írja be vagy illessze be a hozzáadni kívánt szabályhoz tartozó OMA-URI hivatkozást. Az ebben a példában használandó OMA-URI-ról a jelen cikk MDM szakaszában olvashat. A támadásifelület-csökkentési szabályok GUID-azonosítóiért lásd a következő cikkben található szabályleírásokat : Támadásifelület-csökkentési szabályok.

Az Adattípus területen válassza a Sztring lehetőséget.

Az Érték mezőbe írja vagy illessze be a GUID értéket, az = előjelet és az Állam értéket szóközök nélkül (GUID=StateValue). Hely:

- 0: Letiltás (Tiltsa le a támadási felület csökkentésére vonatkozó szabályt)

- 1: Blokkolás (a támadási felület csökkentésére vonatkozó szabály engedélyezése)

- 2: Naplózás (Értékelje ki, hogy a támadásifelület-csökkentési szabály milyen hatással lenne a szervezetére, ha engedélyezve van)

- 6: Figyelmeztetés (Engedélyezze a támadási felület csökkentésére vonatkozó szabályt, de hagyja, hogy a végfelhasználó megkerülje a blokkot)

Válassza a Mentés elemet. Sorbezárások hozzáadása . Az Egyéni területen válassza a Tovább gombot. A 3. lépés hatókörcímkéi nem kötelezőek. Tegye a következők valamelyikét:

- Válassza a Hatókörcímkék kiválasztása lehetőséget, válassza ki a hatókörcímkét (nem kötelező), majd válassza a Tovább gombot.

- Vagy válassza a Tovább gombot

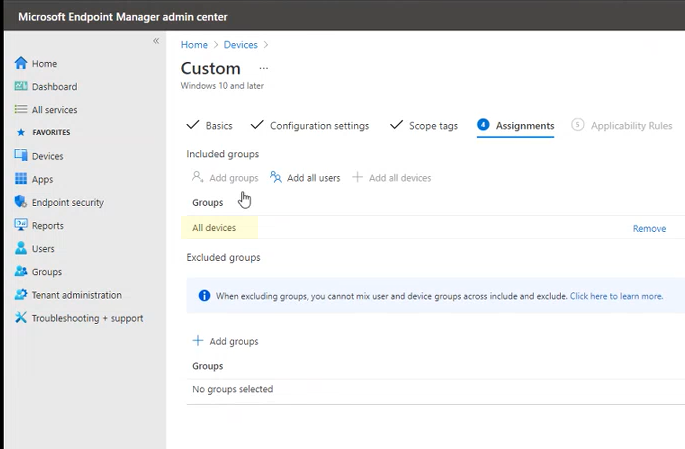

A 4. lépésBen a Belefoglaltcsoportok területen válasszon az alábbi lehetőségek közül azoknak a csoportoknak, amelyekre alkalmazni szeretné ezt a szabályt:

- Csoportok hozzáadása

- Az összes felhasználó hozzáadása

- Az összes eszköz hozzáadása

A Kizárt csoportok területen jelölje ki azokat a csoportokat, amelyeket ki szeretne zárni ebből a szabályból, majd válassza a Tovább gombot.

Az 5. lépésben az alábbi beállítások alkalmazhatósági szabályainak végrehajtásához tegye a következőket:

A Szabály területen válassza a Profil hozzárendelése ha lehetőséget, vagy a Ne rendeljen hozzá profilt, ha

A Tulajdonság területen válassza ki azt a tulajdonságot, amelyre alkalmazni szeretné a szabályt

Az Érték mezőben adja meg a megfelelő értéket vagy értéktartományt

Válassza a Tovább gombot. A 6. lépésben tekintse át a kiválasztott és megadott beállításokat és információkat, majd válassza a Létrehozás lehetőséget.

A szabályok aktívak, és percek alatt élnek.

Megjegyzés:

Ütközéskezelés:

Ha két különböző támadásifelület-csökkentési szabályzatot rendel hozzá egy eszközhöz, lehetséges szabályzatütközések fordulhatnak elő attól függően, hogy a szabályok különböző állapotokhoz vannak-e rendelve, van-e ütközéskezelés, és hogy az eredmény hiba-e. A nem szomszédos szabályok nem eredményeznek hibát, és az ilyen szabályok megfelelően vannak alkalmazva. Az első szabály lesz alkalmazva, a későbbi nem megfelelő szabályok pedig egyesülnek a szabályzattal.

MDM

A ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionRules konfigurációs szolgáltató (CSP) használatával egyenként engedélyezheti és beállíthatja az egyes szabályok módját.

Az alábbiakban egy referenciaminta látható, amely a támadásifelület-csökkentési szabályok referenciájának GUID-értékeit használja.

OMA-URI path: ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionRules

Value: 75668c1f-73b5-4cf0-bb93-3ecf5cb7cc84=2|3b576869-a4ec-4529-8536-b80a7769e899=1|d4f940ab-401b-4efc-aadc-ad5f3c50688a=2|d3e037e1-3eb8-44c8-a917-57927947596d=1|5beb7efe-fd9a-4556-801d-275e5ffc04cc=0|be9ba2d9-53ea-4cdc-84e5-9b1eeee46550=1

Az engedélyezendő (Letiltás), letiltás, figyelmeztetés vagy engedélyezés naplózási módban a következők:

- 0: Letiltás (Tiltsa le a támadási felület csökkentésére vonatkozó szabályt)

- 1: Blokkolás (a támadási felület csökkentésére vonatkozó szabály engedélyezése)

- 2: Naplózás (Értékelje ki, hogy a támadásifelület-csökkentési szabály milyen hatással lenne a szervezetére, ha engedélyezve van)

- 6: Figyelmeztetés (Engedélyezze a támadásifelület-csökkentési szabályt, de hagyja, hogy a végfelhasználó megkerülje a blokkot). A figyelmeztetési mód a támadási felület csökkentésére vonatkozó szabályok többségéhez elérhető.

A kizárások hozzáadásához használja a ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionOnlyExclusions konfigurációs szolgáltatót (CSP).

Példa:

OMA-URI path: ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionOnlyExclusions

Value: c:\path|e:\path|c:\Exclusions.exe

Megjegyzés:

Ügyeljen arra, hogy szóközök nélkül adjon meg OMA-URI értékeket.

Microsoft Configuration Manager

A Microsoft Configuration Manager lépjen az Eszközök és megfelelőség>Végpontvédelem>Windows Defender Exploit Guard elemre.

Válassza a Kezdőlap>Létrehozás Biztonsági rés kiaknázása elleni védelem szabályzata lehetőséget.

Adjon meg egy nevet és egy leírást, válassza a Támadási felület csökkentése, majd a Tovább lehetőséget.

Válassza ki, hogy mely szabályok blokkolják vagy naplózják a műveleteket, majd válassza a Tovább gombot.

Tekintse át a beállításokat, és válassza a Tovább gombot a szabályzat létrehozásához.

A házirend létrehozása után válassza a Bezárás lehetőséget.

Figyelmeztetés

Ismert probléma merült fel a kiszolgáló operációs rendszerének megfelelőként megjelölt, tényleges kényszerítés nélküli támadásifelület-csökkentés alkalmazhatóságával kapcsolatban. Jelenleg nincs ETA arra az esetre, ha ez javítva lenne.

Csoportházirend

Figyelmeztetés

Ha számítógépeit és eszközeit Intune, Configuration Manager vagy más vállalati szintű felügyeleti platformmal felügyeli, a felügyeleti szoftver felülírja az indításkor ütköző Csoportházirend beállításokat.

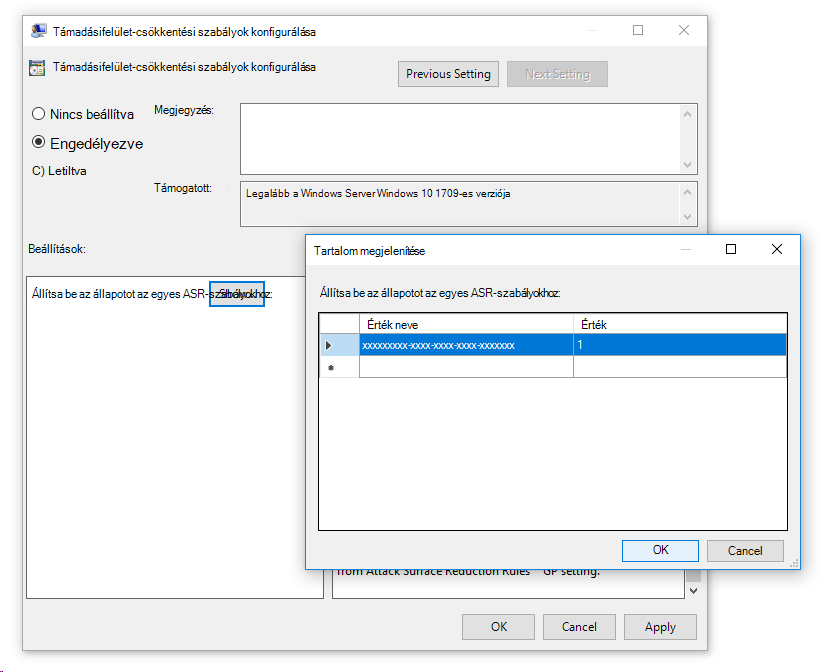

A Csoportházirend felügyeleti számítógépen nyissa meg a Csoportházirend Felügyeleti konzolt, kattintson a jobb gombbal a konfigurálni kívánt Csoportházirend objektumra, és válassza a Szerkesztés parancsot.

A Csoportházirend-felügyeleti szerkesztőben lépjen a Számítógép konfigurációja elemre, és válassza a Felügyeleti sablonok lehetőséget.

Bontsa ki a fát Windows-összetevőkre>Microsoft Defender víruskeresőre>Microsoft Defender Exploit Guard>támadási felületének csökkentésére.

Válassza a Támadásifelület-csökkentési szabályok konfigurálása , majd az Engedélyezve lehetőséget. Ezután a beállítások szakaszban beállíthatja az egyes szabályok egyedi állapotát. Válassza a Megjelenítés... lehetőséget, és adja meg a szabályazonosítót az Érték neve oszlopban, a kiválasztott állapotot pedig az Érték oszlopban az alábbiak szerint:

0: Letiltás (Tiltsa le a támadási felület csökkentésére vonatkozó szabályt)

1: Blokkolás (a támadási felület csökkentésére vonatkozó szabály engedélyezése)

2: Naplózás (Értékelje ki, hogy a támadásifelület-csökkentési szabály milyen hatással lenne a szervezetére, ha engedélyezve van)

6: Figyelmeztetés (Engedélyezze a támadási felület csökkentésére vonatkozó szabályt, de hagyja, hogy a végfelhasználó megkerülje a blokkot)

Ha ki szeretné zárni a fájlokat és mappákat a támadásifelület-csökkentési szabályokból, válassza a Fájlok és elérési utak kizárása a támadásifelület-csökkentési szabályokból beállítást, és állítsa a beállítást Engedélyezve értékre. Válassza a Megjelenítés lehetőséget, és adja meg az egyes fájlokat vagy mappákat az Érték neve oszlopban. Minden elemhez írja be a 0 értéket az Érték oszlopba.

Figyelmeztetés

Ne használjon idézőjeleket, mert azok sem az Érték neve , sem az Érték oszlop esetében nem támogatottak. A szabályazonosító nem rendelkezhet kezdő vagy záró szóközzel.

PowerShell-

Figyelmeztetés

Ha számítógépeit és eszközeit Intune, Configuration Manager vagy más vállalati szintű felügyeleti platformmal kezeli, a felügyeleti szoftver felülírja az indításkor ütköző PowerShell-beállításokat.

Írja be a powershell kifejezést a Start menübe, kattintson a jobb gombbal a Windows PowerShell lehetőségre, és válassza a Futtatás adminisztrátorként parancsot.

Írja be az alábbi parancsmagok egyikét. (További információ, például szabályazonosító: Támadásifelület-csökkentési szabályok referenciája.)

Feladat PowerShell-parancsmag Támadásifelület-csökkentési szabályok engedélyezése Set-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions EnabledTámadásifelület-csökkentési szabályok engedélyezése naplózási módban Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions AuditModeTámadásifelület-csökkentési szabályok engedélyezése figyelmeztetési módban Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions WarnTámadási felület csökkentésének engedélyezése A kihasznált sebezhető aláírt illesztőprogramokkal való visszaélés blokkolása Add-MpPreference -AttackSurfaceReductionRules_Ids 56a863a9-875e-4185-98a7-b882c64b5ce5 -AttackSurfaceReductionRules_Actions EnabledTámadásifelület-csökkentési szabályok kikapcsolása Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions DisabledFontos

Minden szabályhoz külön-külön kell megadnia az állapotot, de egyesítheti a szabályokat és az állapotokat egy vesszővel tagolt listában.

A következő példában az első két szabály engedélyezve van, a harmadik szabály le van tiltva, a negyedik szabály pedig naplózási módban:

Set-MpPreference -AttackSurfaceReductionRules_Ids <rule ID 1>,<rule ID 2>,<rule ID 3>,<rule ID 4> -AttackSurfaceReductionRules_Actions Enabled, Enabled, Disabled, AuditModeA PowerShell-paranccsel új szabályokat is

Add-MpPreferencehozzáadhat a meglévő listához.Figyelmeztetés

Set-MpPreferencefelülírja a meglévő szabálykészletet. Ha hozzá szeretne adni a meglévő készlethez, használja helyette a parancsotAdd-MpPreference. A szabályok listáját és aktuális állapotát a használatávalGet-MpPreferenceszerezheti be.Ha ki szeretné zárni a fájlokat és mappákat a támadásifelület-csökkentési szabályokból, használja a következő parancsmagot:

Add-MpPreference -AttackSurfaceReductionOnlyExclusions "<fully qualified path or resource>"A használatával

Add-MpPreference -AttackSurfaceReductionOnlyExclusionstovábbi fájlokat és mappákat adhat a listához.Fontos

Alkalmazásokat

Add-MpPreferencefűzhet hozzá vagy adhat hozzá a listához.Set-MpPreferenceA parancsmag használatával felülírja a meglévő listát.

Kapcsolódó cikkek

- Támadásifelület-csökkentési szabályok referenciája

- Támadásifelület-csökkentés kiértékelése

- Támadásifelület-csökkentés GYIK

Tipp

Szeretne többet megtudni? Engage a Microsoft biztonsági közösségével a technikai közösségünkben: Végponthoz készült Microsoft Defender Tech Community.