A támadási felület csökkentésére vonatkozó szabályok kezelése Microsoft Intune szabályzattal

Ha a Defender víruskereső használatban van a Windows 10 és Windows 11 eszközökön, Microsoft Intune végpontbiztonsági szabályzatokkal kezelheti ezeket a beállításokat az eszközein.

A támadásifelület-csökkentési (ASR) szabályzatokkal csökkentheti az eszközök támadási felületét, ha minimalizálja azokat a helyeket, ahol a szervezet sebezhető a kibertámadásokkal és támadásokkal szemben. Intune ASR-szabályzatok a következő profilokat támogatják:

Támadásifelület-csökkentési szabályok: Ezzel a profillal olyan viselkedéseket célozhat meg, amelyeket a kártevők és a rosszindulatú alkalmazások általában a számítógépek megfertőzésére használnak. Ilyen viselkedés például a végrehajtható fájlok és szkriptek használata az Office-appokban, a fájlok letöltését vagy futtatását megkísérlő webposta, valamint az alkalmazások által a szokásos napi munka során általában nem kezdeményezett elfedő vagy egyéb gyanús parancsfájlok viselkedése.

Eszközvezérlés: Ezzel a profillal engedélyezheti, letilthatja és egyéb módon biztonságossá teheti a cserélhető adathordozókat olyan vezérlőkkel, amelyek figyelhetik és megakadályozhatják, hogy a jogosulatlan perifériák veszélyeztetjék az eszközöket. és vezérlési funkciók, amelyek megakadályozzák, hogy a jogosulatlan perifériák fenyegetései veszélyeztetzék az eszközöket.

További információ: A támadási felület csökkentésének áttekintése a Windows Veszélyforrások elleni védelem dokumentációjában.

A támadásifelület-csökkentési szabályzatok a Microsoft Intune Felügyeleti központVégpontbiztonsági csomópontjában találhatók.

Érintett szolgáltatás:

- Windows 10

- Windows 11

- Windows Server (a Végponthoz készült Microsoft Defender Biztonsági beállítások kezelése forgatókönyvön keresztül)

A támadásifelület-csökkentési profilok előfeltételei

- Az eszközöknek Windows 10 vagy Windows 11 kell futniuk

- A Defender víruskeresőnek kell lennie az elsődleges víruskeresőnek az eszközön

A Végponthoz készült Microsoft Defender biztonsági felügyeletének támogatása:

Ha a Security Management for Végponthoz készült Microsoft Defender használatával támogatja azokat az eszközöket, amelyeket regisztráció nélkül előkészített a Defenderbe Intune, a támadási felület csökkentése a Windows 10, Windows 11 és Windows Server rendszert futtató eszközökre vonatkozik. További információ: AsR-szabályok által támogatott operációs rendszerek a Windows Veszélyforrások elleni védelem dokumentációjában.

Configuration Manager-ügyfelek támogatása:

Ez a forgatókönyv előzetes verzióban érhető el, és Configuration Manager aktuális ág 2006-os vagy újabb verziójának használatát igényli.

Bérlői csatolás beállítása Configuration Manager eszközökhöz – Ha támogatni szeretné a támadásifelület-csökkentési szabályzat telepítését a Configuration Manager által felügyelt eszközökön, konfigurálja a bérlői csatolást. A bérlői csatolás beállítása magában foglalja Configuration Manager eszközgyűjtemények konfigurálását az Intune végpontbiztonsági szabályzatainak támogatásához.

A bérlő csatolásának beállításához lásd: A bérlői csatolás konfigurálása végpontvédelmi szabályzatok támogatásához.

Szerepköralapú hozzáférés-vezérlés (RBAC)

A támadásifelület-csökkentési szabályzat Intune kezeléséhez szükséges engedélyek és jogosultságok megfelelő szintjének hozzárendelésével kapcsolatos útmutatásért lásd: Assign-role-based-access-controls-for-endpoint-security-policy.

Támadásifelület-csökkentési profilok

A támadásifelület-csökkentési szabályzathoz elérhető profilok a választott platformtól függenek.

Megjegyzés:

2022 áprilisától új profilok jelentek meg a támadásifelület-csökkentési szabályzathoz. Amikor egy új profil elérhetővé válik, ugyanazt a profilnevet használja, amelyet lecserél, és ugyanazokat a beállításokat tartalmazza, mint a régebbi profil, de a Beállítások katalógusában látható újabb beállításformátumban. A profilok korábban létrehozott példányai továbbra is használhatók és szerkeszthetők maradnak, de minden újonnan létrehozott példány új formátumban lesz. A következő profilok frissültek:

- Támadásifelület-csökkentési szabályok (2022. április 5.)

- Biztonsági rés kiaknázása elleni védelem (2022. április 5.)

- Eszközvezérlés (2022. május 23.)

- Alkalmazások és böngészők elkülönítése (2023. április 18.)

A Intune által felügyelt eszközök

Platform: Windows:

A platform profiljai a Intune regisztrált Windows 10 és Windows 11 eszközökön támogatottak.

- Támadásifelület-csökkentési szabályok

A platformhoz elérhető profilok a következők:

Támadásifelület-csökkentési szabályok – Konfigurálja a támadásifelület-csökkentési szabályok azon beállításait, amelyek a kártevők és a kártékony alkalmazások által a számítógépek megfertőzésére általában használt viselkedéseket célzják, beleértve a következőket:

- Az Office-appokban vagy a webpostában használt végrehajtható fájlok és parancsfájlok, amelyek fájlokat próbálnak letölteni vagy futtatni

- Elfedt vagy más módon gyanús szkriptek

- Az alkalmazások viselkedése általában nem a normál napi munka során indul el

A támadási felület csökkentése azt jelenti, hogy kevesebb módszert kínál a támadóknak a támadások végrehajtására.

A támadásifelület-csökkentési szabályok egyesítési viselkedése Intune:

A támadásifelület-csökkentési szabályok támogatják a különböző szabályzatok beállításainak egyesítését, hogy minden eszközhöz létrehozhasson egy szabályzatot. A nem ütköző beállítások egyesítve lesznek, míg az ütköző beállítások nem kerülnek a szabályok szuperhalmazára. Korábban, ha két szabályzat ütközéseket tartalmaz egy adott beállításhoz, mindkét szabályzat ütközőként lett megjelölve, és egyik profil beállításai sem lesznek üzembe helyezve.

A támadási felület csökkentése szabályegyesítési viselkedése a következő:

- A következő profilokból származó támadásifelület-csökkentési szabályok kiértékelése minden eszközön történik, amelyre a szabályok vonatkoznak:

- Eszközök > konfigurációs szabályzata > Végpontvédelmi profil > Microsoft Defender Exploit Guard >támadási felületének csökkentése

- Végpontbiztonság > Támadásifelület-csökkentési szabályzat >Támadásifelület-csökkentési szabályok

- A végpontbiztonsági > alapkonfigurációk > Végponthoz készült Microsoft Defender támadásifelület-csökkentési> szabályok.

- Az ütközésekkel nem rendelkező beállításokat a rendszer hozzáadja az eszköz szabályzatának egy szuperhalmazához.

- Ha két vagy több szabályzat ütköző beállításokkal rendelkezik, az ütköző beállítások nem lesznek hozzáadva az egyesített szabályzathoz, míg az ütközést nem okozó beállítások az eszközre vonatkozó szuperhalmaz-szabályzathoz lesznek hozzáadva.

- Csak az ütköző beállítások konfigurációi lesznek visszatartva.

Eszközvezérlés – Az eszközvezérlés beállításaival az eszközöket többrétegű megközelítésre konfigurálhatja a cserélhető adathordozók biztonságossá tételéhez. Végponthoz készült Microsoft Defender több monitorozási és vezérlési funkciót is biztosít, amelyek segítenek megakadályozni, hogy a jogosulatlan perifériák fenyegetései veszélyeztetzék az eszközöket.

Intune-profilok az eszközvezérlés támogatásához:

- Szabályzategyesítés USB-eszközazonosítókhoz.

- Újrafelhasználható beállítások

Ha többet szeretne megtudni Végponthoz készült Microsoft Defender eszközvezérlésről, tekintse meg a Következő cikkeket a Defender dokumentációjában:

Alkalmazás- és böngészőelkülönítés – A Végponthoz készült Defender részeként kezelheti a Windows Defender Alkalmazásőr (Alkalmazásőr) beállításait. Alkalmazásőr segít megelőzni a régi és újonnan felmerülő támadásokat, és elkülönítheti a vállalat által definiált helyeket nem megbízhatóként, miközben meghatározza, hogy mely helyek, felhőbeli erőforrások és belső hálózatok megbízhatók.

További információ: Alkalmazásőr a Végponthoz készült Microsoft Defender dokumentációjában.

Alkalmazásvezérlés – Az alkalmazásvezérlési beállítások segíthetnek enyhíteni a biztonsági fenyegetéseket a felhasználók által futtatható alkalmazások és a System Core (kernel) által futtatott kód korlátozásával. Kezelheti az aláíratlan szkripteket és MSI-ket letiltó beállításokat, és korlátozhatja, hogy a Windows PowerShell korlátozott nyelvi módban fussanak.

További információ: Alkalmazásvezérlés a Végponthoz készült Microsoft Defender dokumentációjában.

Megjegyzés:

Ha ezt a beállítást használja, az AppLocker CSP viselkedése jelenleg arra kéri a végfelhasználót, hogy indítsa újra a gépet egy szabályzat telepítésekor.

Biztonsági rés kiaknázása elleni védelem – A biztonsági rés kiaknázása elleni védelmi beállítások segíthetnek megvédeni azokat a kártevőket, amelyek biztonsági réseket használnak az eszközök megfertőzéséhez és terjesztéséhez. A biztonsági rés kiaknázása elleni védelem számos kockázatcsökkentésből áll, amelyek az operációs rendszerre vagy az egyes alkalmazásokra is alkalmazhatók.

Webvédelem (Microsoft Edge régi verziója) – A webvédelemmel kapcsolatos beállításokat a Végponthoz készült Microsoft Defender hálózati védelem konfigurálásával védheti a gépeket a webes fenyegetések ellen. Ha integrálja a Microsoft Edge-et vagy külső böngészőket, például a Chrome-ot és a Firefoxot, a webvédelem webproxy nélkül leállítja a webes fenyegetéseket, és védelmet nyújthat a gépeknek távol vagy a helyszínen. A webvédelem leállítja a hozzáférést a következőhöz:

- Adathalász webhelyek

- Kártevővektorok

- Biztonsági rés kiaknázása webhelyeken

- Nem megbízható vagy alacsony hírnévnek örvendő webhelyek

- Egyéni mutatólista használatával letiltott webhelyek.

További információ: Webvédelem a Végponthoz készült Microsoft Defender dokumentációjában.

A Végponthoz készült Defender biztonsági beállításainak kezelése által felügyelt eszközök

Ha a Biztonsági felügyelet Végponthoz készült Microsoft Defender forgatókönyvet használja a Defender által felügyelt, a Intune nem regisztrált eszközök támogatásához, a Windows platformon kezelheti a beállításokat a Windows 10, Windows 11 és Windows Server rendszert futtató eszközökön. További információ: AsR-szabályok által támogatott operációs rendszerek a Windows Veszélyforrások elleni védelem dokumentációjában.

Az ebben a forgatókönyvben támogatott profilok a következők:

-

Támadásifelület-csökkentési szabályok – Konfigurálja a támadásifelület-csökkentési szabályok azon beállításait, amelyek a kártevők és rosszindulatú alkalmazások által a számítógépek megfertőzésére általában használt viselkedéseket célzják, beleértve a következőket:

- Az Office-appokban vagy a webpostában használt végrehajtható fájlok és parancsfájlok, amelyek fájlokat próbálnak letölteni vagy futtatni.

- Elfedt vagy egyéb gyanús szkriptek.

- Azok a viselkedések, amelyek miatt az alkalmazások általában nem indulnak el a normál napi munka során, a támadási felület csökkentése azt jelenti, hogy a támadók kevesebb módszert kínálnak a támadások végrehajtására.

Fontos

Csak a támadásifelület-csökkentési szabályok profilját támogatja a security management for Végponthoz készült Microsoft Defender. Az összes többi támadásifelület-csökkentési profil nem támogatott.

A Configuration Manager által felügyelt eszközök

Támadásifelület-csökkentés

A Configuration Manager által felügyelt eszközök támogatása előzetes verzióban érhető el.

Kezelheti Configuration Manager eszközök támadási felületének csökkentésére vonatkozó beállításait a bérlői csatolás használatakor.

Szabályzat elérési útja:

- Végpontbiztonság > Felületcsökkentési > Windows csatolása (ConfigMgr)

Profilok:

- Alkalmazás- és böngészőelkülönítés (ConfigMgr)

- Támadásifelület-csökkentési szabályok (ConfigMgr)

- Biztonsági rés kiaknázása elleni védelem (ConfigMgr)(előzetes verzió)

- Webvédelem (ConfigMgr)(előzetes verzió)

A Configuration Manager szükséges verziója:

- az aktuális ág 2006-os vagy újabb verziójának Configuration Manager

Támogatott Configuration Manager eszközplatformok:

- Windows 10 újabb (x86, x64, ARM64)

- Windows 11 és újabb verziók (x86, x64, ARM64)

Újrahasználható beállításcsoportok eszközvezérlési profilokhoz

A nyilvános előzetes verzióban az eszközvezérlési profilok támogatják az újrafelhasználható beállításcsoportok használatát az alábbi beállításcsoportok beállításainak kezeléséhez a Windows platform eszközein:

Nyomtatóeszköz: A nyomtatóeszközhöz a következő eszközvezérlési profilbeállítások érhetők el:

- PrimaryId

- PrinterConnectionID

- VID_PID

A nyomtatóeszközök beállításairól a Végponthoz készült Microsoft Defender dokumentációjának Nyomtatóvédelem áttekintése című szakaszában talál további információt.

Cserélhető tároló: A cserélhető tárolókhoz a következő eszközvezérlési profilbeállítások érhetők el:

- Eszközosztály

- Eszközazonosító

- Hardverazonosító

- Példányazonosító

- Elsődleges azonosító

- Termékazonosító

- Sorozatszám

- Szállító azonosítója

- Szállítóazonosító és termékazonosító

A cserélhető tárolási lehetőségekről további információt a Végponthoz készült Microsoft Defender dokumentációjának Végponthoz készült Microsoft Defender Device Control Removable Storage Access Control című témakörben talál.

Ha újrahasználható beállításcsoportot használ egy eszközvezérlési profillal, konfigurálja a Műveleteket a csoportok beállításainak használati módjának meghatározásához.

A profilhoz hozzáadott minden szabály tartalmazhat újrafelhasználható beállításcsoportokat és a szabályhoz közvetlenül hozzáadott egyéni beállításokat is. Fontolja meg azonban az egyes szabályok használatát az újrafelhasználható beállításcsoportokhoz, vagy a közvetlenül a szabályhoz hozzáadott beállítások kezeléséhez. Ez a szétválasztás segíthet leegyszerűsíteni a jövőbeli konfigurációkat vagy módosításokat.

Az újrafelhasználható csoportok konfigurálásával, majd a profilhoz való hozzáadásával kapcsolatos útmutatásért lásd: Újrafelhasználható beállításcsoportok használata Intune házirendekkel.

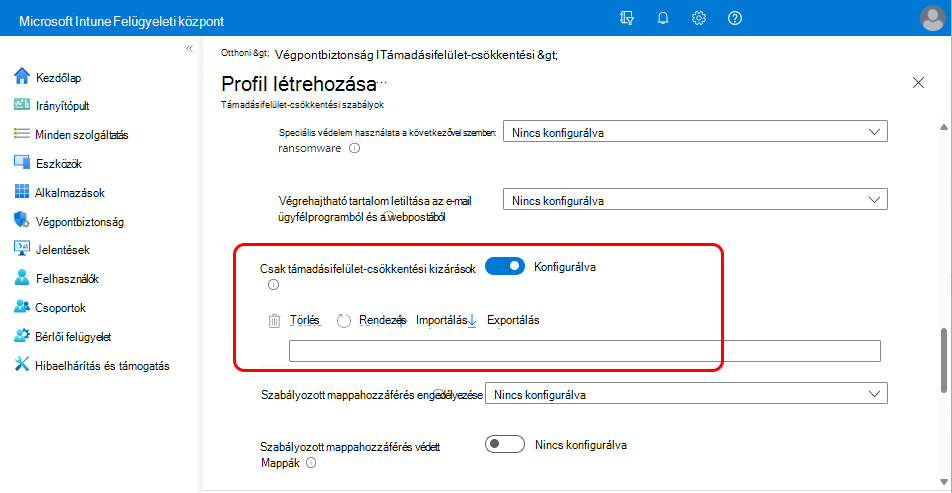

Kizárások a támadásifelület-csökkentési szabályokhoz

Intune a következő két beállítást támogatja, hogy bizonyos fájl- és mappaelérési utakat kizárjon a támadásifelület-csökkentési szabályok általi kiértékelésből:

Globális: Csak támadásifelület-csökkentési kizárásokat használjon.

Ha egy eszközhöz legalább egy olyan szabályzat van hozzárendelve, amely csak támadásifelület-csökkentési kizárásokat konfigurál, a konfigurált kizárások az adott eszközt célzó összes támadásifelület-csökkentési szabályra vonatkoznak. Ez a viselkedés azért fordul elő, mert az eszközök a támadásifelület-csökkentési szabály beállításainak egy részét megkapják az összes vonatkozó szabályzattól, és a beállítások kizárása nem kezelhető az egyes beállítások esetében. Ne használja ezt a beállítást, ha el szeretné kerülni, hogy a kizárások az eszköz összes beállítására vonatkozni tudjanak. Ehelyett konfigurálja a csak szabályonkénti ASR-kizárásokat az egyes beállításokhoz.

További információt a Defender CSP dokumentációjában talál: Defender/AttackSurfaceReductionOnlyExclusions.

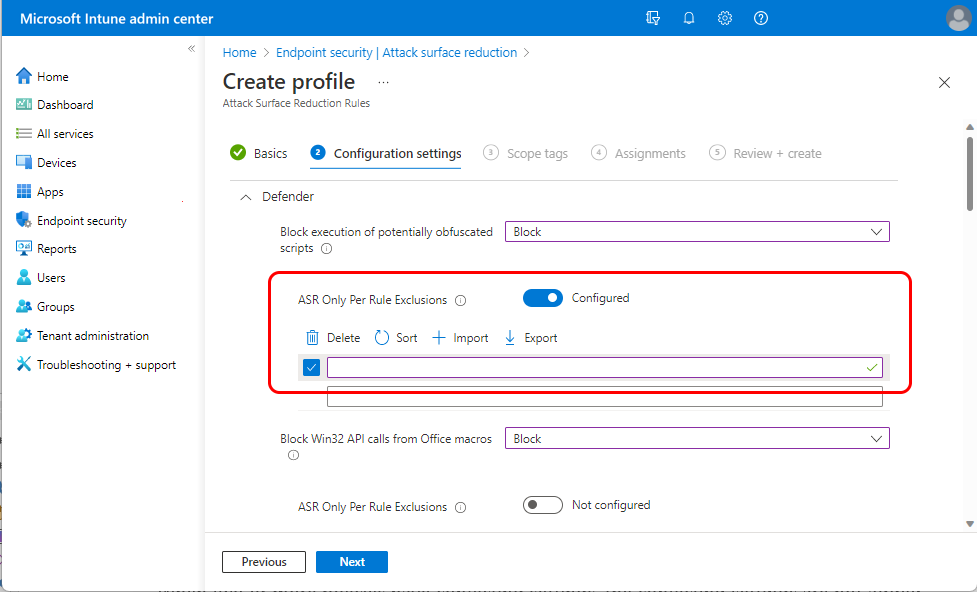

Egyéni beállítások: Csak ASR használata szabálykizárásonként

Ha a támadásifelület-csökkentési szabályprofilban a megfelelő beállítást a Nincs konfigurálva értékre állítja be, Intune az adott beállításhoz a csak szabályonkénti ASR-kizárások használatát teszi lehetővé. Ezzel a beállítással olyan fájl- és mappakizárásokat konfigurálhat, amelyek külön-külön vannak elkülönítve az egyes beállításokhoz, ezzel ellentétben a Csak támadásifelület-csökkentési kizárások globális beállítással, amely a kizárásokat az eszköz összes beállítására alkalmazza.

Alapértelmezés szerint a Csak szabályonkénti ASR-kizárások beállítása Nincs konfigurálva.

Fontos

Az ASR-szabályzatok nem támogatják a csak szabályonkénti ASR-kizárások egyesítési funkcióit, és szabályzatütközések akkor fordulhatnak létre, ha több szabályzat is konfigurálja az ASR-t szabálykizárásonként ugyanahhoz az eszközütközéshez. Az ütközések elkerülése érdekében egyetlen ASR-szabályzatban egyesítse a csak szabályonkénti ASR-kizárások konfigurációit . Egy későbbi frissítésben folyamatban van a szabályzategyesítés hozzáadása csak szabályonkénti ASR-kizárásokhoz .

Szabályzategyesítés a beállításokhoz

A szabályzategyesítés segít elkerülni az ütközéseket, ha több, ugyanarra az eszközre vonatkozó profil ugyanazt a beállítást különböző értékekkel konfigurálja, és ütközést hoz létre. Az ütközések elkerülése érdekében Intune kiértékeli az eszközre vonatkozó profilok vonatkozó beállításait. Ezek a beállítások ezután egyetlen beállítás-szuperhalmazba egyesülnek.

Támadásifelület-csökkentési szabályzat esetén a következő profilok támogatják a szabályzategyesítést:

- Eszközvezérlés

Eszközvezérlési profilok szabályzategyesítése

Az eszközvezérlési profilok támogatják az USB-eszközazonosítók szabályzategyesítését. Az eszközazonosítókat kezelő és a szabályzategyesítést támogató profilbeállítások a következők:

- Hardvereszközök eszközazonosítók szerinti telepítésének engedélyezése

- Hardvereszközök eszközazonosítók szerinti telepítésének letiltása

- Hardvereszközök telepítésének engedélyezése beállítási osztályok szerint

- Hardvereszközök telepítésének letiltása beállítási osztályok szerint

- Hardvereszközök eszközpéldány-azonosítók szerinti telepítésének engedélyezése

- Hardvereszközök eszközpéldány-azonosítók szerinti telepítésének letiltása

A szabályzategyesítés az egyes beállítások konfigurációjára vonatkozik a különböző profilok között, amelyek az adott beállítást alkalmazzák egy eszközre. Az eredmény egyetlen lista az eszközre alkalmazott összes támogatott beállításhoz. Például:

A szabályzategyesítés kiértékeli azoknak a beállítási osztályoknak a listáját, amelyeket a hardvereszközök telepítésének engedélyezése az adott eszközre vonatkozó beállítási osztályokban konfiguráltak. A listák egyetlen engedélyezési listába vannak egyesítve, ahol a rendszer eltávolítja a duplikált beállítási osztályokat.

Az ismétlődések eltávolítása a listáról az ütközések gyakori forrásának eltávolításával történik. A kombinált engedélyezési lista ezután az eszközre lesz kézbesítve.

A szabályzategyesítés nem hasonlítja össze vagy egyesíti a különböző beállítások konfigurációit. Például:

Az első példán kibontva, amelyben a Hardvereszközök telepítésének engedélyezése beállítási osztályok szerint listából több lista is egyetlen listába lett egyesítve, több példánya van a Hardvereszközök telepítésének letiltása beállítási osztályok által , amelyek ugyanarra az eszközre vonatkoznak. Az összes kapcsolódó tiltólista egyetlen blokklistává egyesül az eszközön üzembe helyezendő eszközhöz.

- A beállítási osztályok engedélyezési listája nincs összehasonlítva és nem egyesítve a beállítási osztályok tiltólistájával.

- Ehelyett az eszköz mindkét listát megkapja, mivel két különböző beállításból származnak. Az eszköz ezután a telepítési osztályok által a telepítés legszigorúbb beállítását kényszeríti ki.

Ebben a példában a tiltólistán definiált beállítási osztály felülírja ugyanazt a beállítási osztályt, ha az az engedélyezési listán található. Ennek az az eredménye, hogy a beállítási osztály le van tiltva az eszközön.

Következő lépések

Végpontbiztonsági szabályzatok konfigurálása.

Tekintse meg a támadásifelület-csökkentési profilok beállításainak részleteit.