Objektumok vizsgálata

A Microsoft Defender for Identity biztosítja a Microsoft Defender XDR-felhasználók számára annak bizonyítékát, hogy a felhasználók, számítógépek és eszközök mikor végeztek gyanús tevékenységeket, vagy jelezték a feltörés jeleit.

Ez a cikk javaslatokat ad a szervezetet érintő kockázatok meghatározására, a szervizelés módjának meghatározására és a hasonló támadások megelőzésének legjobb módjára a jövőben.

Gyanús felhasználók vizsgálati lépései

Feljegyzés

A felhasználói profilok Microsoft Defender XDR-ben való megtekintéséről a Microsoft Defender XDR dokumentációjában olvashat.

Ha egy riasztás vagy incidens azt jelzi, hogy egy felhasználó gyanús vagy sérült lehet, ellenőrizze és vizsgálja meg a felhasználói profilt az alábbi részletek és tevékenységek érdekében:

Felhasználói identitás

- A felhasználó bizalmas felhasználó (például rendszergazda vagy figyelőlista stb.)?

- Mi a szerepkörük a szervezeten belül?

- Jelentősek a szervezeti fában?

Gyanús tevékenységek kivizsgálása, például:

- Rendelkezik más megnyitott riasztásokkal a Defender for Identity szolgáltatásban vagy más biztonsági eszközökben, például Végponthoz készült Microsoft Defender, Felhőhöz készült Microsoft Defender és/vagy Felhőhöz készült Microsoft Defender alkalmazásokban?

- A felhasználó nem tudott bejelentkezni?

- Mely erőforrásokhoz fért hozzá a felhasználó?

- A felhasználó hozzáfért a nagy értékű erőforrásokhoz?

- A felhasználónak hozzá kellett volna férnie azokhoz az erőforrásokhoz, amelyekhez hozzáfért?

- Mely eszközökre jelentkezett be a felhasználó?

- A felhasználónak be kellett volna jelentkeznie ezekbe az eszközökre?

- Van oldalirányú mozgási útvonal (LMP) a felhasználó és egy bizalmas felhasználó között?

Az alábbi kérdésekre adott válaszok segítségével megállapíthatja, hogy a fiók sérültnek tűnik-e, vagy hogy a gyanús tevékenységek rosszindulatú műveleteket jelentenek-e.

Identitásadatok keresése a Következő Microsoft Defender XDR-területeken:

- Egyéni identitás részleteinek oldalai

- Egyéni riasztás vagy incidens részleteinek lapja

- Eszköz részleteinek lapjai

- Speciális keresési lekérdezések

- A Műveletközpont lapja

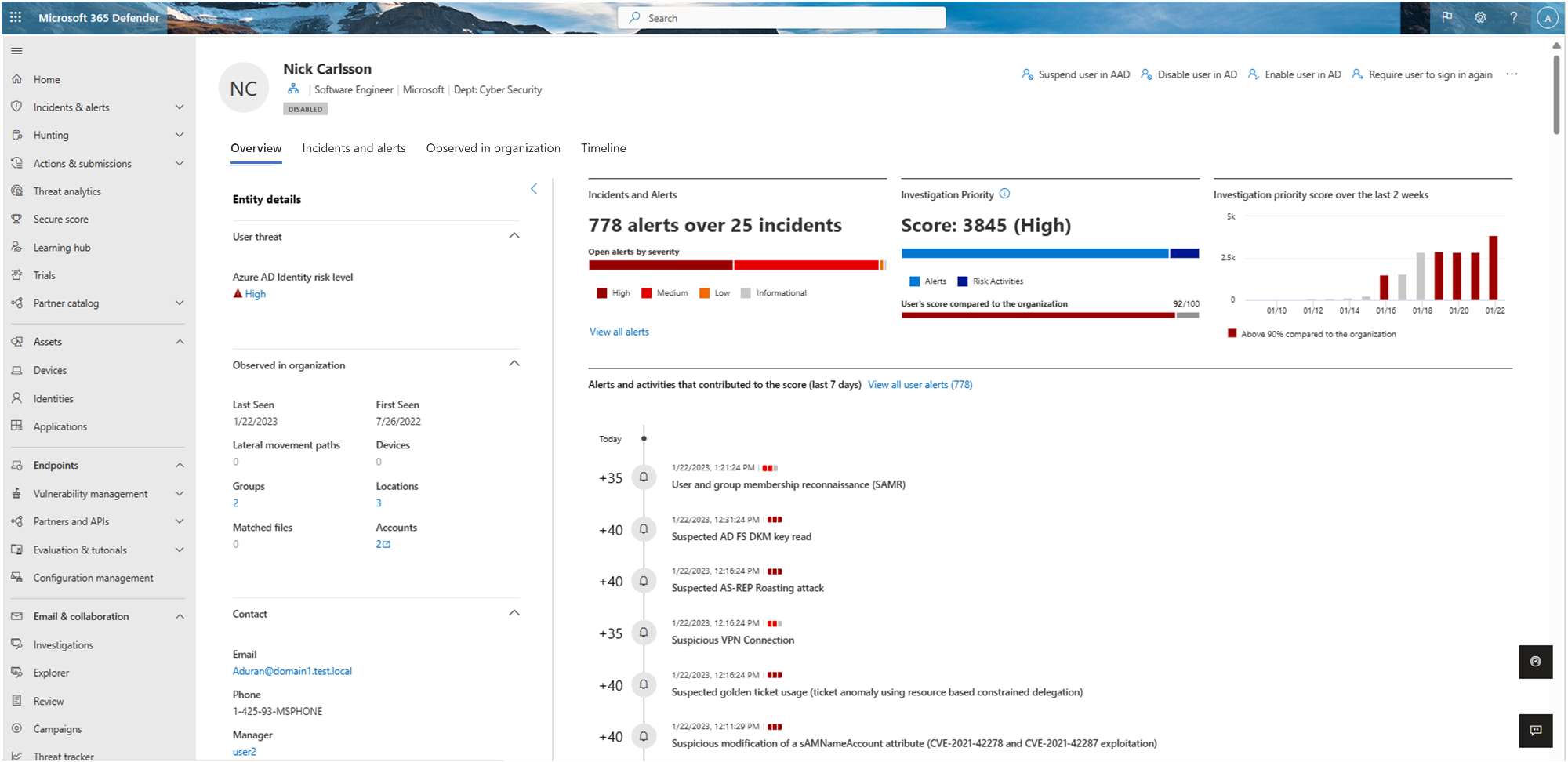

Az alábbi képen például egy identitás részleteinek lapja látható:

Identitás részletei

Egy adott identitás vizsgálatakor az alábbi részleteket fogja látni egy identitás részleteinek oldalán:

| Identitás részletei lapterület | Leírás |

|---|---|

| Áttekintés lap | Általános identitásadatok, például a Microsoft Entra identitáskockázati szintje, a felhasználó által bejelentkezett eszközök száma, a felhasználó első és utolsó megtekintésekor a felhasználó fiókjai és fontosabb információi. Az Áttekintés lapon megtekintheti az incidensek és riasztások grafikonjait, a vizsgálati prioritási pontszámot, a szervezeti fát, az entitáscímkéket és a pontozott tevékenység ütemtervét. |

| Incidensek és riasztások | A felhasználót az elmúlt 180 napból érintő aktív incidensek és riasztások listája, beleértve az olyan részleteket, mint a riasztás súlyossága és a riasztás létrehozásának időpontja. |

| Megtartva a szervezetben | A következő alterületeket tartalmazza: - Eszközök: Azok az eszközök, amelyekbe az identitás bejelentkezett, beleértve az elmúlt 180 nap legtöbb és legkevésbé használt eszközét. - Helyek: Az identitás megfigyelt helyei az elmúlt 30 napban. - Csoportok: Az identitás összes megfigyelt helyszíni csoportja. - Oldalirányú mozgási útvonalak – a helyszíni környezet összes profilozott oldalirányú mozgási útvonala. |

| Identitás idővonala | Az ütemterv a felhasználó identitásából megfigyelt tevékenységeket és riasztásokat jelöli, egyesíti az identitásbejegyzéseket a Microsoft Defender for Identityben, Felhőhöz készült Microsoft Defender-alkalmazásokban és Végponthoz készült Microsoft Defender. Az ütemterv használatával azokra a tevékenységekre összpontosíthat, amelyeket a felhasználó adott időkeretekben hajtott végre vagy hajtott végre rajtuk. Az alapértelmezett 30 nap kiválasztásával az időtartományt másik beépített értékre vagy egyéni tartományra módosíthatja. |

| Szervizelési műveletek | Válaszoljon a feltört felhasználókra a fiókjaik letiltásával vagy a jelszó alaphelyzetbe állításával. A felhasználókkal kapcsolatos műveletek végrehajtása után a tevékenység részleteit a Microsoft Defender XDR **Műveletközpontban tekintheti meg. |

További információ: Felhasználók vizsgálata a Microsoft Defender XDR dokumentációjában.

Gyanús csoportok vizsgálati lépései

Ha egy riasztás vagy incidens vizsgálata egy Active Directory-csoporthoz kapcsolódik, ellenőrizze a csoportentitást a következő részletekért és tevékenységekért:

Csoportosítási entitás

- A csoport bizalmas csoport, például tartományi Rendszergazda?

- A csoport bizalmas felhasználókat tartalmaz?

Gyanús tevékenységek kivizsgálása, például:

- A csoport rendelkezik más megnyitott, kapcsolódó riasztásokkal a Defender for Identity szolgáltatásban vagy más biztonsági eszközökben, például Végponthoz készült Microsoft Defender, Felhőhöz készült Microsoft Defender és/vagy Felhőhöz készült Microsoft Defender Apps?

- Milyen felhasználók lettek nemrég hozzáadva vagy eltávolítva a csoportból?

- A csoportot nemrég kérdezték le, és ki?

Az alábbi kérdésekre adott válaszok segítenek a vizsgálatban.

A csoport entitás részletei panelen válassza a Go hunt vagy az Open timeline (Idővonal megnyitása) lehetőséget a vizsgálathoz. A csoportinformációkat a Következő Microsoft Defender XDR-területeken is megtalálhatja:

- Egyéni riasztás vagy incidens részleteinek lapja

- Eszköz- vagy felhasználóadatok lapjai

- Speciális keresési lekérdezések

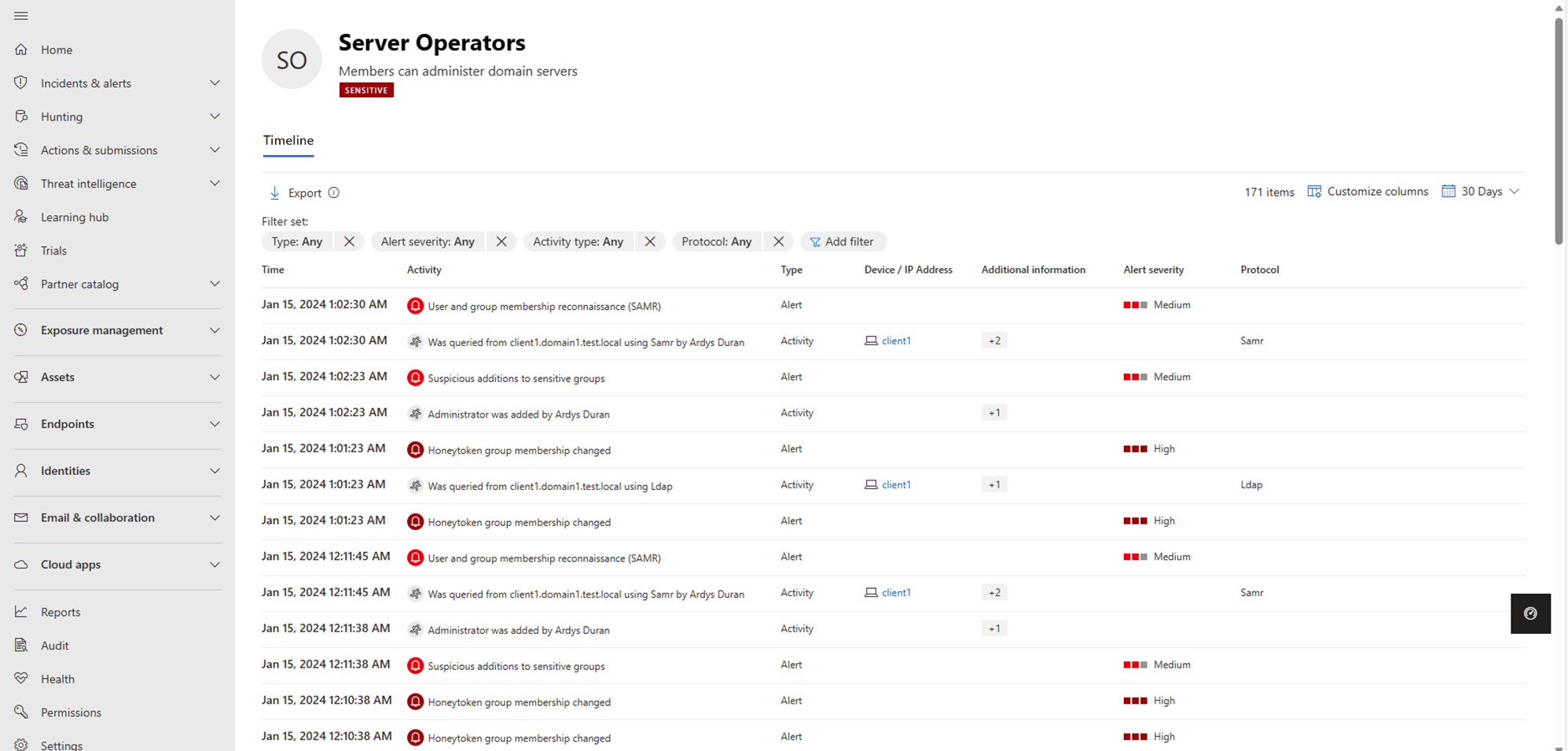

Az alábbi képen például a kiszolgálói operátorok tevékenységi ütemterve látható, beleértve a kapcsolódó riasztásokat és tevékenységeket az elmúlt 180 napból:

Gyanús eszközök vizsgálati lépései

A Microsoft Defender XDR-riasztás felsorolja az összes gyanús tevékenységhez csatlakoztatott eszközt és felhasználót. Válasszon ki egy eszközt az eszköz részleteinek megtekintéséhez, majd vizsgálja meg a következő részleteket és tevékenységeket:

Mi történt a gyanús tevékenység idején?

- Melyik felhasználó jelentkezett be az eszközre?

- A felhasználó általában bejelentkezik vagy hozzáfér a forrás- vagy céleszközhöz?

- Mely erőforrásokhoz fértek hozzá? Mely felhasználókkal? Ha az erőforrások elérhetők, akkor nagy értékű erőforrások voltak?

- A felhasználónak hozzá kellett volna férnie ezekhez az erőforrásokhoz?

- Az eszközhöz hozzáférő felhasználó más gyanús tevékenységeket hajtott végre?

További gyanús tevékenységek kivizsgálása:

- A riasztással azonos időpontban nyitottak meg más riasztásokat a Defender for Identity szolgáltatásban, vagy más biztonsági eszközökben, például Végponthoz készült Microsoft Defender, Felhőhöz készült Microsoft Defender és/vagy Felhőhöz készült Microsoft Defender alkalmazások?

- Sikertelen bejelentkezések voltak?

- Telepítettek vagy telepítettek új programokat?

A kérdésekre adott válaszok segítségével megállapíthatja, hogy az eszköz sérültnek tűnik-e, vagy hogy a gyanús tevékenységek rosszindulatú műveleteket jelentenek-e.

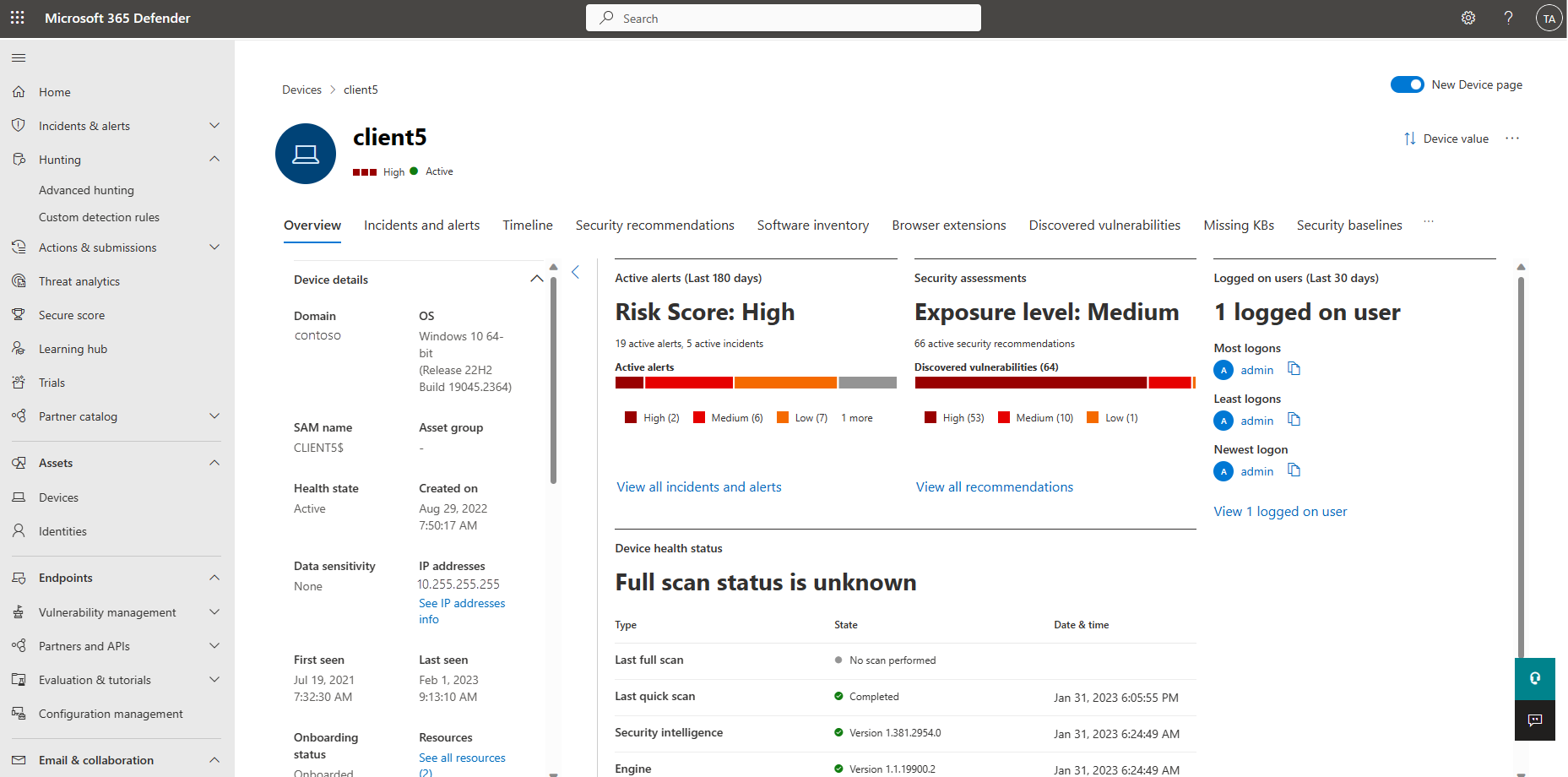

Az alábbi képen például egy eszköz részleteinek lapja látható:

További információ: Eszközök vizsgálata a Microsoft Defender XDR dokumentációjában.

Következő lépések

- Oldalirányú mozgási útvonalak (LMP-k) vizsgálata

- Felhasználók vizsgálata a Microsoft Defender XDR-ben

- Incidensek vizsgálata a Microsoft Defender XDR-ben

Tipp.

Próbálja ki interaktív útmutatónkat: A Microsoft Defender for Identity támadásainak kivizsgálása és megválaszolása