Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

Ez a cikk a Microsoft Defender for Identity ismert problémáinak elhárítását ismerteti.

Az érzékelőszolgáltatás nem indul el

Érzékelőnapló bejegyzései:

Warn DirectoryServicesClient CreateLdapConnectionAsync failed to retrieve group managed service account password. [DomainControllerDnsName=DC1.CONTOSO.LOCAL Domain=contoso.local UserName=mdiSvc01]

1. ok

A tartományvezérlőnek nincs jogosultsága hozzáférni a gMSA-fiók jelszavához.

1. megoldás:

Ellenőrizze, hogy a tartományvezérlő rendelkezik-e hozzáférési jogosultságokkal a jelszóhoz. Rendelkeznie kell egy biztonsági csoporttal az Active Directoryban, amely tartalmazza a tartományvezérlőt, a Microsoft Entra Connectet, a Active Directory összevonási szolgáltatások (AD FS) (AD FS) és az Active Directory tanúsítványszolgáltatások (AD CS) kiszolgálót és a különálló érzékelők számítógépfiókjait. Ha a Biztonsági csoport nem létezik, javasoljuk, hogy hozzon létre egyet.

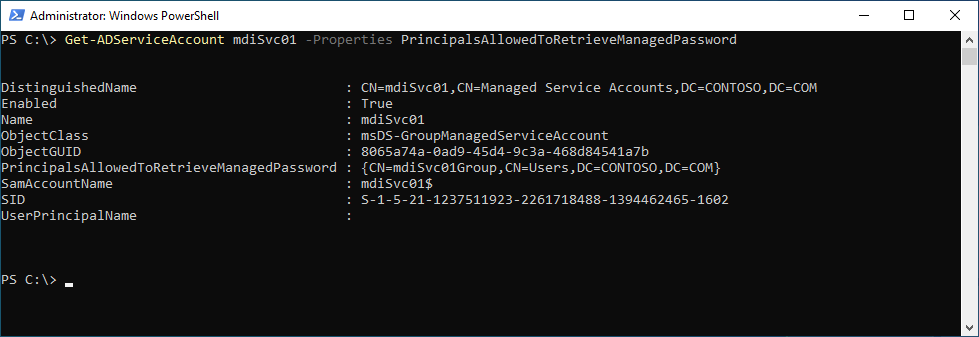

A következő paranccsal ellenőrizheti, hogy van-e számítógépfiók vagy biztonsági csoport hozzáadva a paraméterhez. Cserélje le az mdiSvc01 elemet a létrehozott névre.

Get-ADServiceAccount mdiSvc01 -Properties PrincipalsAllowedToRetrieveManagedPassword

Az eredményeknek a következőképpen kell kinéznie:

Ebben a példában láthatjuk, hogy egy mdiSvc01Group nevű csoport van hozzáadva. Ha a tartományvezérlő vagy a biztonsági csoport még nincs hozzáadva, az alábbi parancsokkal adhatja hozzá. Cserélje le az mdiSvc01 elemet a gMSA nevére, a DC1 helyére pedig a tartományvezérlő nevét, vagy az mdiSvc01Group kifejezést a biztonsági csoport nevére.

# To set the specific domain controller only:

$specificDC = Get-ADComputer -Identity DC1

Set-ADServiceAccount mdiSvc01 -PrincipalsAllowedToRetrieveManagedPassword $specificDC

# To set a security group that contains the relevant computer accounts:

$group = Get-ADGroup -Identity mdiSvc01Group

Set-ADServiceAccount mdiSvc01 -PrincipalsAllowedToRetrieveManagedPassword $group

Ha a tartományvezérlő vagy a biztonsági csoport már hozzá van adva, de továbbra is megjelenik a hiba, próbálkozzon az alábbi lépésekkel:

- A legutóbbi módosítások szinkronizálásához indítsa újra a kiszolgálót

- Törölje a Kerberos-jegyet, és kényszerítse a kiszolgálót, hogy új Kerberos-jegyet kérjen. Futtassa a következő parancsot egy rendszergazdai parancssorból

klist -li 0x3e7 purge

2. ok

A biztonságos időátadással kapcsolatos ismert forgatókönyv miatt a PasswordLastSet gMSA attribútum jövőbeli dátumra állítható, ami miatt az érzékelő nem indulhat el.

A következő paranccsal ellenőrizheti, hogy a gMSA-fiók a forgatókönyvbe tartozik-e, amikor a PasswordLastSet és a LastLogonDate értékek jövőbeli dátumot mutatnak:

Get-ADServiceAccount mdiSvc01 -Properties PasswordLastSet, LastLogonDate

2. megoldás:

Köztes megoldásként létrehozhat egy új gMSA-t, amely a megfelelő dátummal rendelkezik az attribútumhoz. Javasoljuk, hogy nyisson meg egy támogatási kérést a címtárszolgáltatásokkal a kiváltó ok azonosítása és az átfogó megoldás lehetőségeinek megismerése érdekében.

Érzékelőhiba kommunikációs hibája

Ha a következő érzékelőhibát kapja:

System.Net.Http.HttpRequestException:

An error occurred while sending the request. ---> System.Net.WebException:

Unable to connect to the remote server --->

System.Net.Sockets.SocketException: A connection attempt failed because the

connected party did not properly respond after a period of time, or established

connection failed because connected host has failed to respond...

Megoldás:

Győződjön meg arról, hogy a localhost és a 444-es TCP-port kommunikációja nincs blokkolva. A Microsoft Defender for Identity előfeltételekkel kapcsolatos további információkért lásd: portok.

Üzembehelyezési napló helye

A Defender for Identity üzembehelyezési naplói a terméket telepítő felhasználó ideiglenes könyvtárában találhatók. Az alapértelmezett telepítési helyen a következő helyen található: C:\Users\Administrator\AppData\Local\Temp (vagy egy %temp% feletti könyvtár). További információ: Az identitáshoz készült Defender hibaelhárítása naplók használatával.

A proxyhitelesítési probléma licencelési hibaként jelentkezik

Ha az érzékelő telepítése során a következő hibaüzenetet kapja: Az érzékelő regisztrálása licencelési problémák miatt nem sikerült.

Üzembehelyezési napló bejegyzései:

[1C60:1AA8][2018-03-24T23:59:13]i000: 2018-03-25 02:59:13.1237 Info InteractiveDeploymentManager ValidateCreateSensorAsync returned [validateCreateSensorResult=LicenseInvalid]]

[1C60:1AA8][2018-03-24T23:59:56]i000: 2018-03-25 02:59:56.4856 Info InteractiveDeploymentManager ValidateCreateSensorAsync returned [validateCreateSensorResult=LicenseInvalid]]

[1C60:1AA8][2018-03-25T00:27:56]i000: 2018-03-25 03:27:56.7399 Debug SensorBootstrapperApplication Engine.Quit [deploymentResultStatus=1602 isRestartRequired=False]]

[1C60:15B8][2018-03-25T00:27:56]i500: Shutting down, exit code: 0x642

A probléma oka

Bizonyos esetekben a proxyn keresztüli kommunikáció során a hitelesítés során a 401-403-ás hiba jelenhet meg a Defender for Identity érzékelője számára a 407-s hiba helyett. A Defender for Identity érzékelője a 401-as vagy a 403-as hibát licencelési problémaként, nem pedig proxyhitelesítési problémaként értelmezi.

Megoldás:

Győződjön meg arról, hogy az érzékelő hitelesítés nélkül tud *.atp.azure.com keresni a konfigurált proxyn keresztül. További információ: Proxy konfigurálása a kommunikáció engedélyezéséhez.

A proxyhitelesítési probléma kapcsolódási hibaként jelentkezik

Ha az érzékelő telepítése során a következő hibaüzenetet kapja: Az érzékelő nem tudott csatlakozni a szolgáltatáshoz.

A probléma oka

A problémát az okozhatja, ha a Defender for Identity által igényelt megbízható legfelső szintű hitelesítésszolgáltatók tanúsítványai hiányoznak.

Megoldás:

Futtassa a következő PowerShell-parancsmagot a szükséges tanúsítványok telepítésének ellenőrzéséhez.

A következő példában a "DigiCert Global Root G2" tanúsítvány kereskedelmi ügyfeleknek, a "DigiCert globális legfelső szintű hitelesítésszolgáltató" tanúsítvány pedig az US Government GCC High-ügyfeleknek készült, ahogy azt jeleztük.

# Certificate for commercial customers

Get-ChildItem -Path "Cert:\LocalMachine\Root" | where { $_.Thumbprint -eq "df3c24f9bfd666761b268073fe06d1cc8d4f82a4"} | fl

# Certificate for US Government GCC High customers

Get-ChildItem -Path "Cert:\LocalMachine\Root" | where { $_.Thumbprint -eq "a8985d3a65e5e5c4b2d7d66d40c6dd2fb19c5436"} | fl

A kereskedelmi ügyfelek tanúsítványának kimenete:

Subject : CN=DigiCert Global Root G2, OU=www.digicert.com, O=DigiCert Inc, C=US

Issuer : CN=DigiCert Global Root G2, OU=www.digicert.com, O=DigiCert Inc, C=US

Thumbprint : DF3C24F9BFD666761B268073FE06D1CC8D4F82A4

FriendlyName : DigiCert Global Root G2

NotBefore : 01/08/2013 15:00:00

NotAfter : 15/01/2038 14:00:00

Extensions : {System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid}

A us government GCC High-ügyfelek tanúsítványának kimenete:

Subject : CN=DigiCert Global Root CA, OU=www.digicert.com, O=DigiCert Inc, C=US

Issuer : CN=DigiCert Global Root CA, OU=www.digicert.com, O=DigiCert Inc, C=US

Thumbprint : A8985D3A65E5E5C4B2D7D66D40C6DD2FB19C5436

FriendlyName : DigiCert

NotBefore : 11/9/2006 4:00:00 PM

NotAfter : 11/9/2031 4:00:00 PM

Extensions : {System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid}

Ha nem látja a várt kimenetet, kövesse az alábbi lépéseket:

Töltse le a következő tanúsítványokat a gépre:

- Kereskedelmi ügyfelek számára töltse le a DigiCert globális legfelső szintű G2-tanúsítványát

- Az USA kormányzati GCC High-ügyfelei számára töltse le a DigiCert globális legfelső szintű hitelesítésszolgáltatói tanúsítványt

Futtassa a következő PowerShell-parancsmagot a tanúsítvány telepítéséhez.

# For commercial customers, install certificate Import-Certificate -FilePath "<PATH_TO_CERTIFICATE_FILE>\DigiCertGlobalRootG2.crt" -CertStoreLocation Cert:\LocalMachine\Root # For US Government GCC High customers, install certificate Import-Certificate -FilePath "<PATH_TO_CERTIFICATE_FILE>\DigiCertGlobalRootCA.crt" -CertStoreLocation Cert:\LocalMachine\Root

Csendes telepítési hiba a PowerShell használatakor

Ha a csendes érzékelő telepítése során a PowerShellt próbálja használni, és a következő hibaüzenetet kapja:

"Azure ATP sensor Setup.exe" "/quiet" NetFrameworkCommandLineArguments="/q" Acce ... Unexpected token '"/quiet"' in expression or statement."

A probléma oka

A PowerShell használatakor a telepítéshez szükséges ./ előtag belefoglalása ezt a hibát okozza.

Megoldás:

A sikeres telepítéshez használja a teljes parancsot.

./"Azure ATP sensor Setup.exe" /quiet NetFrameworkCommandLineArguments="/q" AccessKey="<Access Key>"

A Defender for Identity érzékelő hálózati adaptereinek összevonásával kapcsolatos probléma

Amikor telepíti a Defender for Identity érzékelőt egy hálózatiadapter-összevonási adapterrel és a Winpcap-illesztővel konfigurált számítógépre, telepítési hiba lép fel. Ha a Defender for Identity érzékelőt egy hálózatiadapter-összevonással konfigurált gépen szeretné telepíteni, az itt található utasításokat követve cserélje le a Winpcap illesztőprogramot az Npcap-ra.

Többprocesszoros csoport mód

A Windows 2008R2 és 2012 operációs rendszerek esetében a Defender for Identity érzékelő nem támogatott többprocesszoros csoportos módban.

Javasolt lehetséges megkerülő megoldások:

Ha a hyper threading be van kapcsolva, kapcsolja ki. Ez csökkentheti a logikai magok számát ahhoz, hogy ne kelljen többprocesszoros csoportos módban futnia.

Ha a gép kevesebb mint 64 logikai maggal rendelkezik, és HP-gazdagépen fut, lehetséges, hogy módosíthatja a NUMA-csoportméret-optimalizálási BIOS beállítást az alapértelmezett Fürtözött értékről egybesimítottra.

VMware virtuálisgép-érzékelővel kapcsolatos probléma

Ha rendelkezik Defender for Identity-érzékelővel a VMware virtuális gépeken, az alábbi állapotriasztások egyikét vagy mindkettőt kaphatja: A hálózati forgalom elemzése nem történik meg , és a VMware-en futó érzékelők hálózati konfigurációs eltérései. Ez a VMware konfigurációs eltérése miatt fordulhat elő.

A hiba megoldásához:

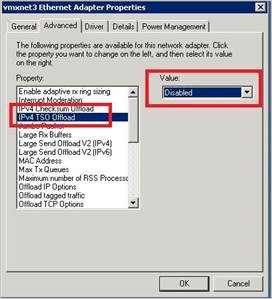

A vendég operációs rendszeren állítsa a következőt Letiltva értékre a virtuális gép hálózati adapterének konfigurációjában: IPv4 TSO-kiszervezés.

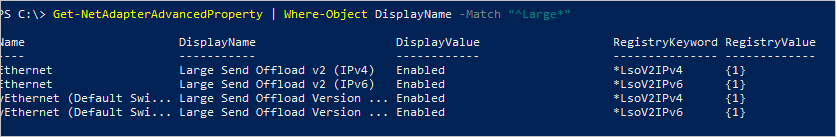

A következő paranccsal ellenőrizze, hogy a Nagy méretű kiszervezés (LSO) engedélyezve van-e vagy le van-e tiltva:

Get-NetAdapterAdvancedProperty | Where-Object DisplayName -Match "^Large*"

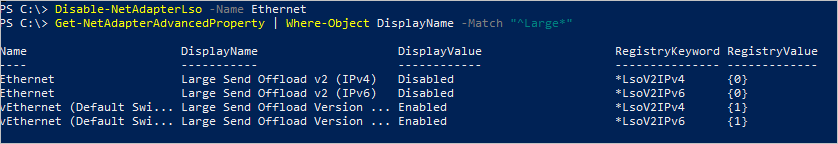

Ha az LSO engedélyezve van, tiltsa le a következő paranccsal:

Disable-NetAdapterLso -Name {name of adapter}

Megjegyzés:

- A konfigurációtól függően ezek a műveletek a hálózati kapcsolat rövid megszakadását okozhatják.

- Előfordulhat, hogy a módosítások érvénybe léptetéséhez újra kell indítania a gépet.

- Ezek a lépések a VMware verziójától függően változhatnak. A VMware-verzió LSO/TSO letiltásáról a VMware dokumentációjában talál információt.

Az érzékelő nem tudta lekérni a csoportosan felügyelt szolgáltatásfiók (gMSA) hitelesítő adatait

Ha a következő állapotriasztást kapja: A címtárszolgáltatások felhasználói hitelesítő adatai helytelenek

Érzékelőnapló bejegyzései:

2020-02-17 14:01:36.5315 Info ImpersonationManager CreateImpersonatorAsync started [UserName=account_name Domain=domain1.test.local IsGroupManagedServiceAccount=True]

2020-02-17 14:01:36.5750 Info ImpersonationManager CreateImpersonatorAsync finished [UserName=account_name Domain=domain1.test.local IsSuccess=False]

Érzékelőfrissítő naplóbejegyzései:

2020-02-17 14:02:19.6258 Warn GroupManagedServiceAccountImpersonationHelper GetGroupManagedServiceAccountAccessTokenAsync failed GMSA password could not be retrieved [errorCode=AccessDenied AccountName=account_name DomainDnsName=domain1.test.local]

Az érzékelő nem tudta lekérni a gMSA-fiók jelszavát.

1. ok

A tartományvezérlőnek nincs engedélye a gMSA-fiók jelszavának lekéréséhez.

1. megoldás:

Ellenőrizze, hogy az érzékelőt futtató számítógép rendelkezik-e engedélyekkel a gMSA-fiók jelszavának lekéréséhez. További információ: Engedélyek megadása a gMSA-fiók jelszavának lekéréséhez.

2. ok

Az érzékelőszolgáltatás LocalService néven fut, és végrehajtja a címtárszolgáltatás-fiók megszemélyesítését.

Ha a felhasználói jogosultság-hozzárendelési szabályzat a Bejelentkezés szolgáltatásként beállítás be van állítva ehhez a tartományvezérlőhöz, a megszemélyesítés sikertelen lesz, kivéve, ha a gMSA-fiók megkapta a Bejelentkezés szolgáltatásként engedélyt.

2. megoldás:

Konfigurálja a Bejelentkezés szolgáltatásként a gMSA-fiókokhoz beállítást, ha a Bejelentkezés szolgáltatásként felhasználói jogosultság-hozzárendelési szabályzat konfigurálva van az érintett tartományvezérlőn. További információ: Annak ellenőrzése, hogy a gMSA-fiók rendelkezik-e a szükséges jogosultságokkal.

3. ok

Ha a tartományvezérlő Kerberos-jegyét azelőtt adták ki, hogy a tartományvezérlőt hozzáadták volna a megfelelő engedélyekkel rendelkező biztonsági csoporthoz, ez a csoport nem lesz része a Kerberos-jegynek. Így nem tudja lekérni a gMSA-fiók jelszavát.

3. megoldás:

A probléma megoldásához tegye az alábbiak egyikét:

Indítsa újra a tartományvezérlőt.

Törölje a Kerberos-jegyet, és kényszerítse a tartományvezérlőt egy új Kerberos-jegy igénylésére. Futtassa a következő parancsot egy rendszergazdai parancssorból a tartományvezérlőn:

klist -li 0x3e7 purgeRendelje hozzá a gMSA jelszavának lekérésére vonatkozó engedélyt egy olyan csoporthoz, amelyhez a tartományvezérlő már tagja, például a Tartományvezérlők csoporthoz.

A "Global" beállításkulcshoz való hozzáférés megtagadva

Az érzékelőszolgáltatás nem indul el, és az érzékelőnapló a következőhöz hasonló bejegyzést tartalmaz:

2021-01-19 03:45:00.0000 Error RegistryKey System.UnauthorizedAccessException: Access to the registry key 'Global' is denied.

A probléma oka

A tartományvezérlőhöz vagy az AD FS/AD CS-kiszolgálóhoz konfigurált gMSA nem rendelkezik engedélyekkel a teljesítményszámláló beállításkulcsaihoz.

Megoldás:

Adja hozzá a gMSA-t a kiszolgáló Teljesítményfigyelő felhasználói csoportjához.

A jelentésletöltések legfeljebb 300 000 bejegyzést tartalmazhatnak

A Defender for Identity nem támogatja azokat a jelentésletöltéseket, amelyek jelentésenként több mint 300 000 bejegyzést tartalmaznak. A jelentések hiányosként jelennek meg, ha több mint 300 000 bejegyzést tartalmaz.

A probléma oka

Ez egy mérnöki korlátozás.

Megoldás:

Nincs ismert megoldás.

Az érzékelő nem tudja számba adni az eseménynaplókat

Ha korlátozott számú vagy hiányzó biztonsági eseményriasztást vagy logikai tevékenységet észlel a Defender for Identity konzolon, de nincsenek állapotproblémák aktiválva.

Érzékelőnapló bejegyzései:

Error EventLogException System.Diagnostics.Eventing.Reader.EventLogException: The handle is invalid at void System.Diagnostics.Eventing.Reader.EventLogException.Throw(int errorCode) at object System.Diagnostics.Eventing.Reader.NativeWrapper.EvtGetEventInfo(EventLogHandle handle, EvtEventPropertyId enumType) at string System.Diagnostics.Eventing.Reader.EventLogRecord.get_ContainerLog()

A probléma oka

A diszkrecionális Access Control lista korlátozza a helyi szolgáltatásfiók által a szükséges eseménynaplókhoz való hozzáférést.

Megoldás:

Győződjön meg arról, hogy a Diszkrecionális Access Control lista (DACL) tartalmazza a következő bejegyzést (ez az AATPSensor szolgáltatás SID-azonosítója).

(A;;0x1;;;S-1-5-80-818380073-2995186456-1411405591-3990468014-3617507088)

Ellenőrizze, hogy a biztonsági eseménynapló DACL-ét egy csoportházirend-objektum konfigurálta-e:

Policies > Administrative Templates > Windows Components > Event Log Service > Security > Configure log access

Fűzze hozzá a fenti bejegyzést a meglévő szabályzathoz. Ezután futtassa a parancsot C:\Windows\System32\wevtutil.exe gl security a bejegyzés hozzáadásának ellenőrzéséhez.

A helyi Defender for Identity naplóinak ekkor meg kell jelennie:

Info WindowsEventLogReader EnableEventLogWatchers EventLogWatcher enabled [name=Security]

Az ApplyInternal szolgáltatással való kétirányú SSL-kapcsolat meghiúsult

Ha az érzékelő telepítése során a következő hibaüzenetet kapja: Az ApplyInternal két módon meghiúsult az SSL-kapcsolat a szolgáltatással, és az érzékelőnapló a következőhöz hasonló bejegyzést tartalmaz:

2021-01-19 03:45:00.0000 Error CommunicationWebClient+\<SendWithRetryAsync\>d__9`1 Az ApplyInternal kétirányú SSL-kapcsolatot nem tudott létesíteni a szolgáltatással.

A problémát egy olyan proxy okozhatja, amelyen engedélyezve van az SSL-vizsgálat.

[_workspaceApplicationSensorApiEndpoint=Unspecified/contoso.atp.azure.com:443 Thumbprint=7C039DA47E81E51F3DA3DF3DA7B5E1899B5B4AD0]"

A probléma oka

A problémát az okozhatja, hogy a SystemDefaultTlsVersions vagy a SchUseStrongCrypto beállításjegyzék-értékek nincsenek az alapértelmezett 1 értékre állítva.

Megoldás:

Ellenőrizze, hogy a SystemDefaultTlsVersions és a SchUseStrongCrypto beállításjegyzék-értékei 1-re vannak-e állítva:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319]

"SystemDefaultTlsVersions"=dword:00000001

"SchUseStrongCrypto"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319]

"SystemDefaultTlsVersions"=dword:00000001

"SchUseStrongCrypto"=dword:00000001

Probléma az érzékelő telepítésével a Windows Server 2019-ben KB5009557 telepítve, vagy egy korlátozott EventLog-engedélyekkel rendelkező kiszolgálón

Az érzékelő telepítése a következő hibaüzenettel hiúsulhat meg:

System.UnauthorizedAccessException: Attempted to perform an unauthorized operation.

Megoldás:

A problémának két lehetséges áthidaló megoldása van:

Telepítse az érzékelőt a PSExec használatával:

psexec -s -i "C:\MDI\Azure ATP Sensor Setup.exe"Telepítse az érzékelőt egy LocalSystemként való futtatásra konfigurált ütemezett feladattal. A használandó parancssori szintaxist a Defender for Identity érzékelő csendes telepítése ismerteti.

Az érzékelő telepítése a tanúsítványkezelő ügyfél miatt meghiúsul

Ha az érzékelő telepítése sikertelen, és a Microsoft.Tri.Sensor.Deployment.Deployer.log fájl a következőhöz hasonló bejegyzést tartalmaz:

2022-07-15 03:45:00.0000 Error IX509CertificateRequestCertificate2 Deployer failed [arguments=128Ve980dtms0035h6u3Bg==] System.Runtime.InteropServices.COMException (0x80090008): CertEnroll::CX509CertificateRequestCertificate::Encode: Invalid algorithm specified. 0x80090008 (-2146893816 NTE_BAD_ALGID)

A probléma oka

A problémát az okozhatja, ha egy tanúsítványkezelő ügyfél, például a Entrust Entelligence Security Provider (EESP) megakadályozza, hogy az érzékelő telepítése önaláírt tanúsítványt hozzon létre a gépen.

Megoldás:

Távolítsa el a tanúsítványkezelő ügyfelet, telepítse a Defender for Identity érzékelőt, majd telepítse újra a tanúsítványkezelési ügyfelet.

Megjegyzés:

Az önaláírt tanúsítvány kétévente megújul, és az automatikus megújítási folyamat meghiúsulhat, ha a tanúsítványkezelő ügyfél megakadályozza az önaláírt tanúsítvány létrehozását. Emiatt az érzékelő nem kommunikál a háttérrendszerrel, amihez újra kell telepíteni az érzékelőt a fent említett megkerülő megoldással.

Az érzékelő telepítése hálózati kapcsolati problémák miatt meghiúsul

Ha az érzékelő telepítése 0x80070643 hibakóddal meghiúsul, és a telepítési naplófájl a következőhöz hasonló bejegyzést tartalmaz:

[22B8:27F0][2016-06-09T17:21:03]e000: Error 0x80070643: Failed to install MSI package.

A probléma oka

A problémát az okozhatja, ha a telepítési folyamat nem tud hozzáférni a Defender for Identity felhőszolgáltatásaihoz az érzékelőregisztrációhoz.

Megoldás:

Győződjön meg arról, hogy az érzékelő közvetlenül vagy a konfigurált proxyn keresztül tud *.atp.azure.com keresni. Ha szükséges, adja meg a telepítés proxykiszolgáló-beállításait a parancssor használatával:

"Azure ATP sensor Setup.exe" [ProxyUrl="http://proxy.internal.com"] [ProxyUserName="domain\proxyuser"] [ProxyUserPassword="ProxyPassword"]

További információ: Csendes telepítés futtatása proxykonfigurációval és Az Microsoft Defender for Identity érzékelő telepítése.

Fontos

A Microsoft azt javasolja, hogy a legbiztonságosabb hitelesítési folyamatot használja. Az ebben az eljárásban leírt hitelesítési folyamathoz nagyon nagy fokú bizalomra van szükség az alkalmazásban, és olyan kockázatokat hordoz, amelyek más folyamatokban nincsenek jelen. Ezt a folyamatot csak akkor érdemes használni, ha más biztonságosabb folyamatok, például a felügyelt identitások nem életképesek.

Az érzékelőszolgáltatás nem fut, és indítási állapotban marad

Az eseménynaplóbana következő hibák jelennek meg:

- Az Open eljárás a következő szolgáltatáshoz: ". A "C:\Windows\system32\mscoree.dll" DLL-ben a NETFramework művelet meghiúsult, és a következő hibakódot eredményezte: Hozzáférés megtagadva. A szolgáltatás teljesítményadatai nem lesznek elérhetők.

- Az "C:\Windows\System32\Secur32.dll" DLL-ben az "Lsa" szolgáltatás open eljárása sikertelen volt, és a következő hibakódot eredményezte: Hozzáférés megtagadva. A szolgáltatás teljesítményadatai nem lesznek elérhetők.

- A "C:\Windows\system32\wbem\wmiaprpl.dll" DLL-ben található "WmiApRpl" szolgáltatás open eljárása "Az eszköz nem áll készen" hibakóddal meghiúsult. A szolgáltatás teljesítményadatai nem lesznek elérhetők.

A Microsoft.TriSensorError.log az alábbihoz hasonló hibát fog tartalmazni:

Microsoft.Tri.Sensor.DirectoryServicesClient.TryCreateLdapConnectionAsync(DomainControllerConnectionData domainControllerConnectionData, bool isGlobalCatalog, bool isTraversing) 2021-07-13 14:56:20.2976 Error DirectoryServicesClient Microsoft.Tri.Infrastructure.ExtendedException: Failed to communicate with configured domain controllers at new Microsoft.Tri.Sensor.DirectoryServicesClient(IConfigurationManager

A probléma oka

Az NT Service\All Services nem jogosult szolgáltatásként bejelentkezni.

Megoldás:

Adja hozzá a tartományvezérlői házirendet a szolgáltatásként való bejelentkezéssel. További információ: Annak ellenőrzése, hogy a gMSA-fiók rendelkezik-e a szükséges jogosultságokkal.

A munkaterület nem lett létrehozva, mert már létezik ilyen nevű biztonsági csoport Microsoft Entra ID

A probléma oka

A probléma akkor merülhet fel, ha a Defender for Identity-munkaterület licence lejár, és a megőrzési időszak lejártakor törlődik, de a Microsoft Entra-csoportokat nem törölték.

Megoldás:

- Lépjen a -Microsoft Entra ID ->>Groups Azure Portal

- Nevezze át a következő három csoportot (ahol a workspaceName a munkaterület neve), és adjon hozzájuk egy " - régi" utótagot:

- "Azure ATP-munkaterületNév-rendszergazdák" –> "Azure ATP-munkaterületNév-rendszergazdák – régi"

- "Azure ATP workspaceName Viewers" –> "Azure ATP workspaceName Viewers – old"

- "Azure ATP-munkaterületNévfelhasználók" –> "Azure ATP-munkaterületNévfelhasználók – régi"

- Ezután visszatérhet a Microsoft Defender portálBeállítások ->Identitások szakaszához, és létrehozhatja a Defender for Identity új munkaterületét.

Az Entra Connect-érzékelő adatbázis-engedélyek elvesztését tapasztalja a Microsoft Entra Connect frissítése után

A probléma oka

A Microsoft Entra Connect frissítésével az Entra Connect-érzékelő elveszítheti a korábban konfigurált adatbázis-engedélyeket. A vizsgálathoz ellenőrizze a Microsoft Defender naplókban a megfelelő mutatókat. A naplóhelyekről és további részletekről a Hibaelhárítás Microsoft Defender for Identity-érzékelő a Defender for Identity naplóinak használatával című cikkben olvashat.

Mintanaplók, amelyek jelezhetik a problémát:

GetEntraConnectGlobalSettingsAsync GetEntraConnectGlobalSettingsAsync failed. Exception - The EXECUTE permission was denied on the object 'mms_get_globalsettings', database Contoso', schema 'dbo'

GetEntraConnectConnectivityParametersAsync GetEntraConnectConnectivityParametersAsync failed. Exception - The EXECUTE permission was denied on the object 'mms_get_connectors', database Contoso, schema 'dbo'

Megoldás:

Ha az engedélyeket újra kell konfigurálni, kövesse az útmutatóban ismertetett lépéseket.