A biztonsági riasztások ismertetése

A Microsoft Defender for Identity biztonsági riasztásai egyértelmű nyelven és grafikusan ismertetik, hogy mely gyanús tevékenységeket azonosították a hálózaton, valamint a fenyegetésekben érintett szereplőket és számítógépeket. A riasztások súlyosságra vannak osztályozva, színkóddal vannak elosztva, hogy könnyen vizuálisan szűrhessenek, és fenyegetési fázis szerint rendszerezhetőek legyenek. Minden riasztás célja, hogy segítsen gyorsan megérteni, mi történik a hálózaton. A riasztási bizonyítékok listája közvetlen hivatkozásokat tartalmaz az érintett felhasználókra és számítógépekre, hogy megkönnyítse és közvetlenebbé tegye a vizsgálatot.

Ebben a cikkben megismerheti a Defender for Identity biztonsági riasztásainak struktúráját és azok használatát.

- Biztonsági riasztások struktúrája

- Biztonsági riasztások besorolása

- Biztonsági riasztások kategóriái

- Speciális biztonsági riasztások vizsgálata

- Kapcsolódó entitások

- Defender identitáshoz és NNR-hez (hálózati névfeloldás)

Biztonsági riasztások struktúrája

Minden Defender for Identity biztonsági riasztás tartalmaz egy riasztási történetet. Ez a riasztáshoz kapcsolódó események láncolata időrendben, valamint a riasztással kapcsolatos egyéb fontos információk.

A riasztási lapon a következő műveleteket végezheti el:

Riasztás kezelése – a riasztás állapotának, hozzárendelésének és besorolásának módosítása. Megjegyzést itt is hozzáadhat.

Exportálás – részletes Excel-jelentés letöltése elemzéshez

Riasztás csatolása egy másik incidenshez – riasztás csatolása egy új meglévő incidenshez

A riasztásokkal kapcsolatos további információkért lásd: Riasztások vizsgálata a Microsoft Defender XDR-ben.

Biztonsági riasztások besorolása

A megfelelő vizsgálatot követően az összes Defender for Identity biztonsági riasztás a következő tevékenységtípusok egyikének minősíthető:

Valódi pozitív (TP): A Defender for Identity rosszindulatú műveletet észlelt.

Jóindulatú valódi pozitív (B-TP): A Defender for Identity által észlelt, valós, de nem rosszindulatú művelet, például egy jóváhagyott alkalmazás által létrehozott behatolási teszt vagy ismert tevékenység.

Hamis pozitív (FP): Hamis riasztás, ami azt jelenti, hogy a tevékenység nem történt meg.

A biztonsági riasztás TP, B-TP vagy FP

Minden riasztás esetében tegye fel a következő kérdéseket a riasztás besorolásának meghatározásához, és segítsen eldönteni, hogy mi a következő lépés:

- Milyen gyakori ez az adott biztonsági riasztás a környezetben?

- Azonos típusú számítógépek vagy felhasználók aktiválták a riasztást? Például ugyanazzal a szerepkörrel rendelkező kiszolgálók, vagy ugyanahhoz a csoporthoz/részleghez tartozó felhasználók? Ha a számítógépek vagy a felhasználók hasonlóak voltak, akkor dönthet úgy, hogy kizárja a további FP-riasztások elkerülése érdekében.

Feljegyzés

Az azonos típusú riasztások növekedése általában csökkenti a riasztás gyanús/fontossági szintjét. Ismétlődő riasztások esetén ellenőrizze a konfigurációkat, és a biztonsági riasztások részleteinek és definícióinak használatával pontosan tudja, hogy mi történik az ismétléseket kiváltó eseményekkel.

Biztonsági riasztások kategóriái

A Defender for Identity biztonsági riasztásai a következő kategóriákra vagy fázisokra vannak osztva, például egy tipikus kibertámadási gyilkossági láncban látható fázisokra. További információ az egyes fázisokról és az egyes támadások észlelésére tervezett riasztásokról az alábbi hivatkozások használatával:

- Felderítési riasztások

- Sérült hitelesítő adatokra vonatkozó riasztások

- Oldalirányú mozgásra vonatkozó riasztások

- Tartományi dominancia riasztásai

- Kiszűrési riasztások

Speciális biztonsági riasztások vizsgálata

Ha további részleteket szeretne megtudni egy biztonsági riasztásról, válassza az Exportálás a riasztás részletei lapon lehetőséget a részletes Excel-riasztási jelentés letöltéséhez.

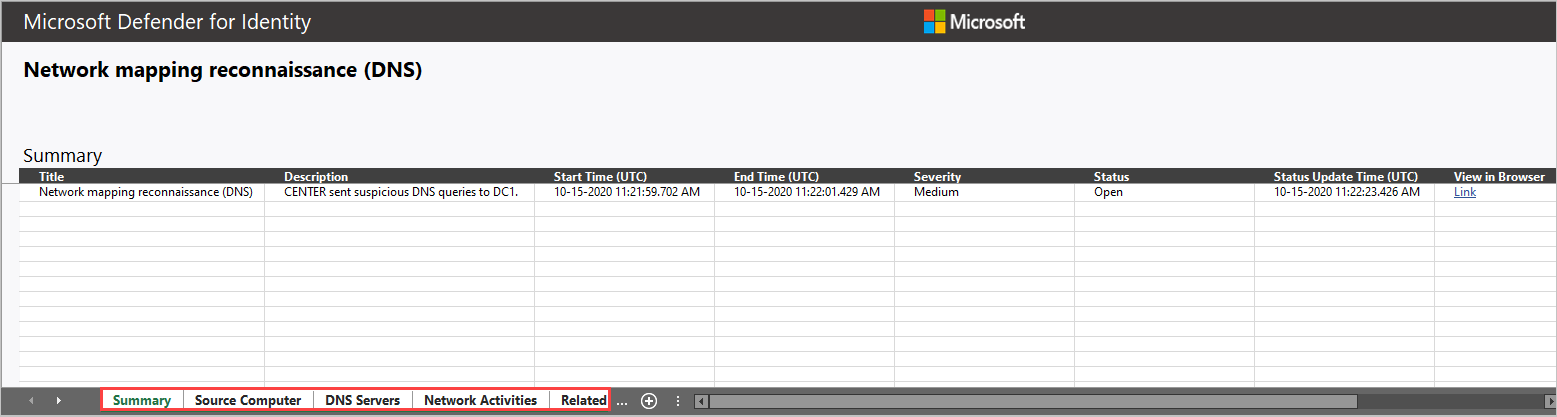

A letöltött fájl az első lapon található riasztás összesítő adatait tartalmazza, beleértve a következőket:

- Cím

- Leírás

- Kezdés időpontja (UTC)

- Befejezési idő (UTC)

- Súlyosság – Alacsony/Közepes/Magas

- Állapot – Megnyitás/lezárás

- Állapotfrissítés időpontja (UTC)

- Megtekintés böngészőben

Az összes érintett entitás, beleértve a fiókokat, a számítógépeket és az erőforrásokat is, a szerepkörük szerint van elválasztva. A riasztástól függően a forrás, a cél vagy a támadott entitás adatai is meg vannak adva.

A legtöbb lap entitásonként a következő adatokat tartalmazza:

Név

Részletek

Típus

SamName

Forrásszámítógép

Forrásfelhasználó (ha van)

Tartományvezérlők

Elért erőforrás: idő, számítógép, név, részletek, típus, szolgáltatás.

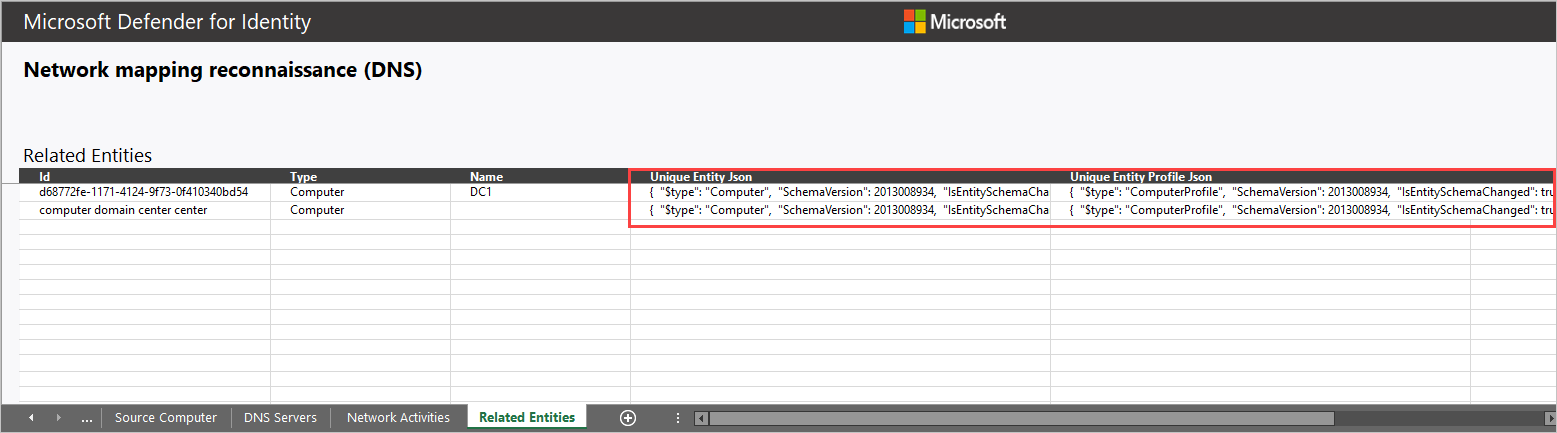

Kapcsolódó entitások: azonosító, típus, név, egyedi entitás Json, egyedi entitásprofil Json

A Defender for Identity Sensors által a riasztáshoz (hálózati vagy eseménytevékenységekhez) kapcsolódó összes nyers tevékenység, beleértve a következőket:

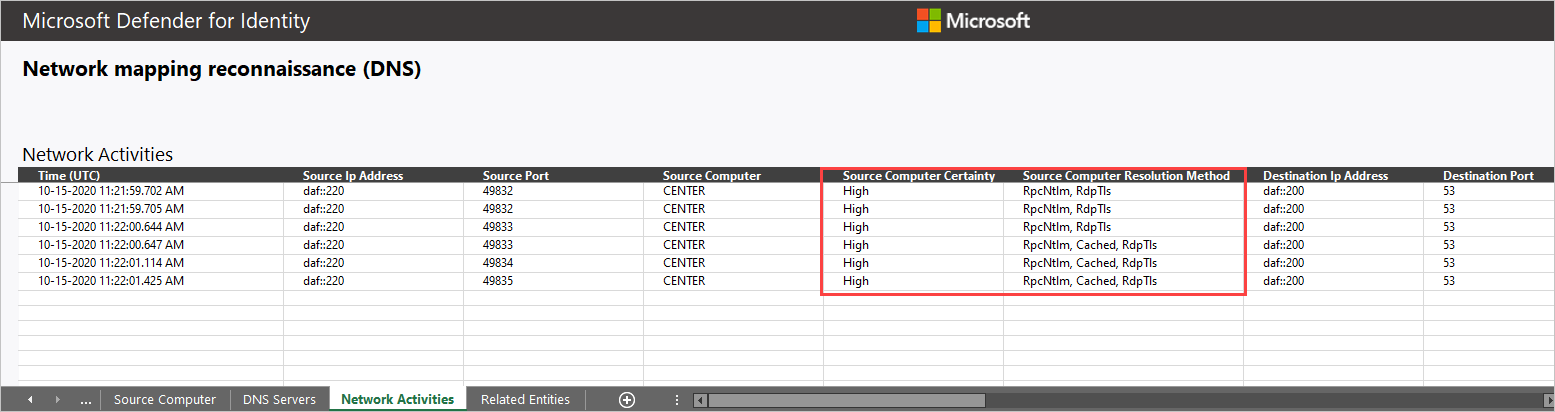

- Hálózati tevékenységek

- Eseménytevékenységek

Egyes riasztások további lapokkal rendelkeznek, például a következőkre vonatkozó részletekkel:

- Megtámadták a fiókokat, amikor a feltételezett támadás brute Force-t használt.

- A dns-kiszolgálók, amikor a feltételezett támadás hálózatleképezési felderítést (DNS) vont maga után.

Példa:

Kapcsolódó entitások

Minden riasztásban az utolsó lap a kapcsolódó entitásokat tartalmazza. A kapcsolódó entitások mind olyan entitások, amelyek gyanús tevékenységben vesznek részt, anélkül, hogy különválasztanák a riasztásban játszott "szerepkört". Mindegyik entitás két Json-fájllal rendelkezik, az Egyedi entitás json és az Egyedi entitásprofil Json fájllal. Ezzel a két Json-fájllal többet tudhat meg az entitásról, és segíthet a riasztás kivizsgálásában.

Egyedi entitás Json-fájlja

Tartalmazza az Active Directoryból a fiókról tanult data Defender for Identity-t. Ez magában foglalja az összes attribútumot, például a megkülönböztető nevet, a SID-t, a LockoutTime-t és a PasswordExpiryTime-t. A felhasználói fiókokhoz olyan adatok tartoznak, mint a Részleg, a Posta és a Telefon Number. A számítógépfiókok olyan adatokat tartalmaznak, mint az OperatingSystem, az IsDomainController és a DnsName.

Egyedi entitásprofil Json-fájlja

Tartalmazza az entitáson profilozott összes data Defender for Identity-t. A Defender for Identity a rögzített hálózati és eseménytevékenységeket használja a környezet felhasználóinak és számítógépeinek megismeréséhez. A Defender for Identity-profilok entitásonként releváns információkat tartalmaznak. Ezek az információk hozzájárulnak a Defender for Identity fenyegetésazonosítási képességeihez.

Hogyan használhatom a Defender for Identity adatait egy vizsgálatban?

A vizsgálatok igény szerint részletesek lehetnek. Íme néhány ötlet a Defender for Identity által biztosított adatok felhasználásának vizsgálatára.

- Ellenőrizze, hogy az összes kapcsolódó felhasználó ugyanahhoz a csoporthoz vagy részleghez tartozik-e.

- A kapcsolódó felhasználók megosztják az erőforrásokat, alkalmazásokat vagy számítógépeket?

- Aktív egy fiók annak ellenére, hogy a PasswordExpiryTime már át lett adva?

Defender identitáshoz és NNR-hez (hálózati névfeloldás)

A Defender identitásészlelési képességei aktív hálózati névfeloldással (NNR) oldják fel az IP-címeket a szervezet számítógépein. Az NNR használatával a Defender for Identity képes korrelálni a nyers tevékenységek (IP-címeket tartalmazó) és az egyes tevékenységekben érintett érintett számítógépek között. A nyers tevékenységek alapján a Defender identitásprofil-entitások, beleértve a számítógépeket is, és riasztásokat hoz létre.

Az NNR-adatok kulcsfontosságúak a következő riasztások észleléséhez:

- Személyazonosság-lopás gyanúja (pass-the-ticket)

- DCSync-támadás gyanúja (címtárszolgáltatások replikálása)

- Hálózatleképezés felderítése (DNS)

A riasztás letöltési jelentés Hálózati tevékenységek lapján megadott NNR-információk segítségével állapítsa meg, hogy a riasztás FP-e. FP-riasztások esetén gyakori, hogy az NNR-nek alacsony megbízhatósági eredményt ad.

A jelentésadatok letöltése két oszlopban jelenik meg:

Forrás-/célszámítógép

- Bizonyosság – az alacsony felbontású bizonyosság helytelen névfeloldásra utalhat.

Forrás-/célszámítógép

- Megoldási módszer – az IP-címnek a szervezet számítógépére történő feloldásához használt NNR-metódusokat biztosítja.

A Defender for Identity biztonsági riasztásainak használatáról további információt a biztonsági riasztások használata című témakörben talál.