Hitelesített vizsgálat a Windowshoz

Érintett szolgáltatás:

- Microsoft Defender biztonságirés-kezelése

- Microsoft Defender XDR

- Microsoft Defender a 2. csomag kiszolgálóihoz

Megjegyzés:

A funkció használatához Microsoft Defender biztonságirés-kezelés Önálló verzióra, vagy ha már Végponthoz készült Microsoft Defender 2. csomag ügyfél, a Defender biztonságirés-kezelési bővítményre lesz szüksége.

A Windows hitelesített vizsgálata lehetővé teszi a vizsgálatok futtatását nem felügyelt Windows-eszközökön. Távolról célozhat IP-tartományok vagy gazdagépnevek szerint, és beolvashatja a Windows-szolgáltatásokat, ha hitelesítő adatokat biztosít Microsoft Defender biztonságirés-kezelés az eszközök távoli eléréséhez. A konfigurálást követően a rendszer rendszeresen ellenőrzi a célzott nem felügyelt eszközöket a szoftveres biztonsági rések felderítéséhez. Alapértelmezés szerint a vizsgálat négyóránként fog futni, és módosíthatja ezt az időközt, vagy csak egyszer futtathatja.

A biztonsági rendszergazdák ezután megtekinthetik a legújabb biztonsági javaslatokat, és áttekinthetik a megcélzott eszköz nemrégiben felfedezett biztonsági réseit a Microsoft Defender portálon.

Tipp

Tudta, hogy ingyenesen kipróbálhatja az Microsoft Defender biztonságirés-kezelés összes funkcióját? Megtudhatja, hogyan regisztrálhat az ingyenes próbaverzióra.

Szkenner telepítése

A hálózati eszközök által hitelesített vizsgálathoz hasonlóan egy ellenőrzőeszközre is szüksége lesz, amelyen telepítve van a képolvasó. Ha még nincs telepítve a képolvasó, a letöltési és telepítési lépéseket a Képolvasó telepítése című témakörben találja.

Megjegyzés:

A már telepített szkennerek esetében nincs szükség módosításokra.

Előfeltételek

A következő szakasz azokat az előfeltételeket sorolja fel, amelyek konfigurálásához konfigurálnia kell a Windows hitelesített vizsgálatának használatához.

Fiók vizsgálata

Az eszközök távoli eléréséhez ellenőrző fiók szükséges. Ennek csoportosan felügyelt szolgáltatásfióknak (gMsa) kell lennie.

Megjegyzés:

Azt javasoljuk, hogy a gMSA-fiók egy legkevésbé kiemelt fiók, amely csak a szükséges vizsgálati engedélyekkel rendelkezik, és úgy van beállítva, hogy rendszeresen váltson a jelszóval.

GMsa-fiók létrehozása:

Futtassa a következőt a tartományvezérlőn egy PowerShell-ablakban:

New-ADServiceAccount -Name gmsa1 -PrincipalsAllowedToRetrieveManagedPassword scanner-win11-i$ -KerberosEncryptionType RC4, AES128, AES256 -Verbose- A gmsa1 a létrehozott fiók nevét jelenti, a scanner-win11-I$ pedig azt a gépnevet jelenti, amelyen a szkennerügynök futni fog. Csak ez a gép tudja lekérni a fiók jelszavát. Megadhatja a gépek vesszővel tagolt listáját.

- Meglévő fiók módosítása a Get-ADServiceAccount és a Set-ADServiceAccount paranccsal végezhető el

Az AD-szolgáltatásfiók telepítéséhez azon a gépen, amelyen a szkennerügynök emelt szintű PowerShell-ablakkal fog futni, futtassa a következőt:

Install-ADServiceAccount -Identity gmsa1

Ha a PowerShell nem ismeri fel ezeket a parancsokat, az valószínűleg azt jelenti, hogy hiányzik egy szükséges PowerShell-modul. A modul telepítésére vonatkozó utasítások az operációs rendszertől függően változnak. További információ: Első lépések csoportosan felügyelt szolgáltatásfiókokkal.

Vizsgálandó eszközök

Az alábbi táblázat útmutatást nyújt az egyes vizsgálandó eszközökön szükséges konfigurációkkal és a beolvasási fiókhoz szükséges engedélyekkel kapcsolatban:

Megjegyzés:

Az alábbi lépések csak egy ajánlott módszert jelentenek az egyes vizsgálandó eszközök engedélyeinek konfigurálására, és a Teljesítményfigyelő felhasználók csoportját használják. Az engedélyeket a következő módokon is konfigurálhatja:

- Adja hozzá a fiókot egy másik felhasználói csoporthoz, és adja meg a csoporthoz szükséges összes engedélyt.

- Ezeket az engedélyeket explicit módon adja meg a vizsgálati fióknak.

Az engedély csoportházirenddel vizsgálandó eszközcsoportra való konfigurálásához és alkalmazásához lásd: Eszközcsoport konfigurálása csoportházirenddel.

| A vizsgálandó eszközökre vonatkozó követelmények | Leírás |

|---|---|

| A Windows Management Instrumentation (WMI) engedélyezve van | A távoli Windows Management Instrumentation (WMI) engedélyezése:

|

| A beolvasási fiók a Teljesítményfigyelő felhasználók csoportjának tagja | A beolvasási fióknak a vizsgálandó eszköz Teljesítményfigyelő felhasználói csoportjának tagjának kell lennie. |

| A Teljesítményfigyelő felhasználói csoport "Fiók engedélyezése" és "Távoli engedélyezés" engedélyekkel rendelkezik a root/CIMV2 WMI-névtéren | Az engedélyek ellenőrzése vagy engedélyezése:

|

| A Teljesítményfigyelő felhasználói csoportnak rendelkeznie kell engedélyekkel a DCOM-műveletekhez | Az engedélyek ellenőrzése vagy engedélyezése:

|

Eszközcsoport konfigurálása csoportházirenddel

A csoportházirendek segítségével tömegesen alkalmazhatja a beolvasandó eszközök egy csoportjára a szükséges konfigurációkat, valamint a beolvasási fiókhoz szükséges engedélyeket.

Az eszközcsoport egyidejű konfigurálásához kövesse az alábbi lépéseket egy tartományvezérlőn:

| Lépés | Leírás |

|---|---|

| új Csoportházirend objektum Létrehozás |

|

| A Windows Management Instrumentation (WMI) engedélyezése | A távoli Windows Management Instrumentation (WMI) engedélyezése:

|

| WMI engedélyezése a tűzfalon keresztül | A Windows Management Instrumentation (WMI) engedélyezése a tűzfalon keresztül:

|

| DCOM-műveletek végrehajtásához szükséges engedélyek megadása | DCOM-műveletek végrehajtásához szükséges engedélyek megadása:

|

| Adjon engedélyeket a Root\CIMV2 WMI-névtérnek egy PowerShell-szkript csoportházirenden keresztüli futtatásával: |

|

PowerShell-példaszkript

Használja a következő PowerShell-szkriptet kiindulási pontként a Root\CIMV2 WMI-névtérhez való engedélyek csoportházirenden keresztüli megadásához:

Param ()

Process {

$ErrorActionPreference = "Stop"

$accountSID = "S-1-5-32-558" # Performance Monitor Users built-in group, please change or pass parameter as you wish

$computerName = "."

$remoteparams = @{ComputerName=$computerName}

$invokeparams = @{Namespace="root\cimv2";Path="__systemsecurity=@"} + $remoteParams

$output = Invoke-WmiMethod @invokeparams -Name GetSecurityDescriptor

if ($output.ReturnValue -ne 0) {

throw "GetSecurityDescriptor failed: $($output.ReturnValue)"

}

$acl = $output.Descriptor

$CONTAINER_INHERIT_ACE_FLAG = 0x2

$ACCESS_MASK = 0x21 # Enable Account + Remote Enable

$ace = (New-Object System.Management.ManagementClass("win32_Ace")).CreateInstance()

$ace.AccessMask = $ACCESS_MASK

$ace.AceFlags = $CONTAINER_INHERIT_ACE_FLAG

$trustee = (New-Object System.Management.ManagementClass("win32_Trustee")).CreateInstance()

$trustee.SidString = $accountSID

$ace.Trustee = $trustee

$ACCESS_ALLOWED_ACE_TYPE = 0x0

$ace.AceType = $ACCESS_ALLOWED_ACE_TYPE

$acl.DACL += $ace.psobject.immediateBaseObject

$setparams = @{Name="SetSecurityDescriptor";ArgumentList=$acl.psobject.immediateBaseObject} + $invokeParams

$output = Invoke-WmiMethod @setparams

if ($output.ReturnValue -ne 0) {

throw "SetSecurityDescriptor failed: $($output.ReturnValue)"

}

}

Miután alkalmazta a csoportházirend-objektum szabályzatát egy eszközre, a rendszer az összes szükséges beállítást alkalmazza, és a gMSA-fiókja hozzáférhet az eszközhöz, és beolvassa azokat.

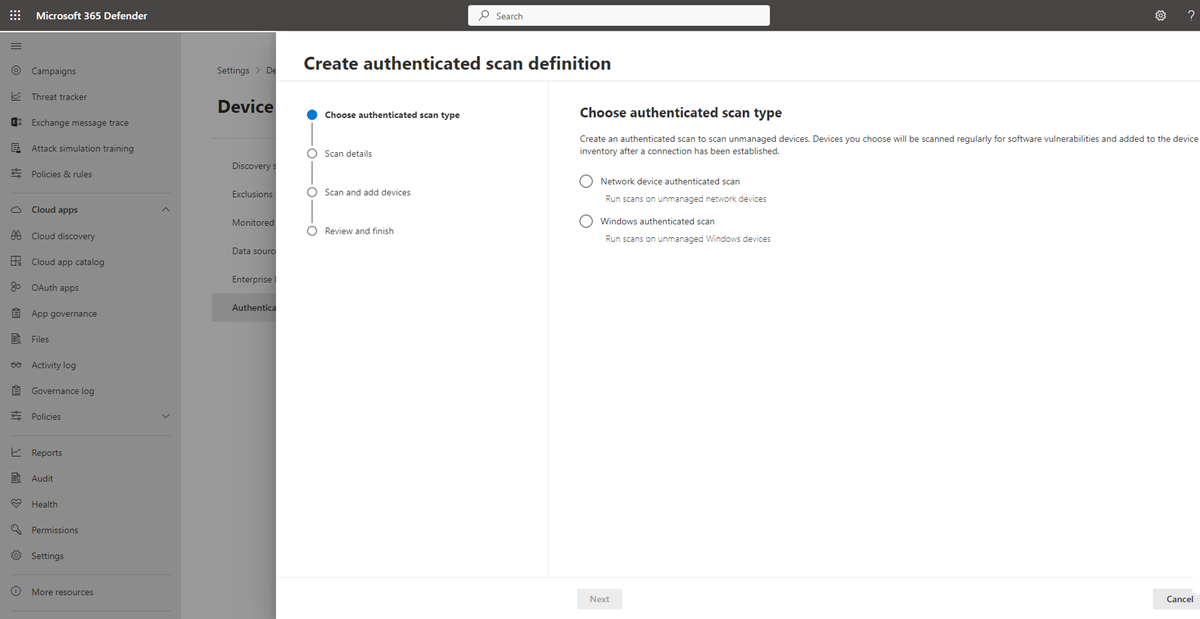

Új hitelesített vizsgálat konfigurálása

Új hitelesített vizsgálat konfigurálása:

Lépjen a Beállítások>Eszközfelderítés>Hitelesített vizsgálatok területre a Microsoft Defender portálon.

Válassza az Add new scan (Új vizsgálat hozzáadása ) lehetőséget, válassza a Windows hitelesített vizsgálata lehetőséget, majd válassza a Next (Tovább) lehetőséget.

Adja meg a vizsgálat nevét.

Válassza ki a Beolvasási eszközt: A nem felügyelt eszközök vizsgálatához használni kívánt előkészített eszköz.

Adja meg a célhelyet (tartományt): A vizsgálni kívánt IP-címtartományok vagy állomásnevek. Megadhatja a címeket, vagy importálhat egy CSV-fájlt. A fájl importálása felülbírálja a manuálisan hozzáadott címeket.

Válassza ki a vizsgálati időközt: Alapértelmezés szerint a vizsgálat négyóránként fog futni, módosíthatja a vizsgálati időközt, vagy beállíthatja, hogy csak egyszer fusson a "Ne ismételje meg" lehetőséget választva.

Válassza ki a hitelesítési módszert – két lehetőség közül választhat:

- Kerberos (előnyben részesített)

- Tárgyalni

Megjegyzés:

Az egyeztetési lehetőség visszaáll az NTLM-be azokban az esetekben, amikor a Kerberos meghibásodik. Az NTLM használata nem ajánlott, mivel nem biztonságos protokoll.

Adja meg az eszközök távoli elérésére Microsoft Defender biztonságirés-kezelés használt hitelesítő adatokat:

- Az azure KeyVault használata: Ha az Azure KeyVaultban kezeli a hitelesítő adatait, megadhatja az Azure KeyVault URL-címét és az Azure KeyVault titkos nevét, amelyhez a beolvasó eszköz hozzáférhet a hitelesítő adatok megadásához

- Az Azure KeyVault titkos kód értékeként használja a gMSA-fiók adatait a Tartomány formátumban; Felhasználónév

Válassza a Tovább gombot a tesztvizsgálat futtatásához vagy kihagyásához. A tesztvizsgálatokkal kapcsolatos további információkért lásd: Hálózati eszközök vizsgálata és hozzáadása.

Válassza a Tovább lehetőséget a beállítások áttekintéséhez, majd válassza a Küldés lehetőséget az új hitelesített vizsgálat létrehozásához.

Megjegyzés:

Mivel a hitelesített szkenner jelenleg olyan titkosítási algoritmust használ, amely nem felel meg a Federal Information Processing Standards (FIPS) szabványnak, a szkenner nem működik, ha egy szervezet fips-kompatibilis algoritmusok használatát kényszeríti ki.

A FIPS-nek nem megfelelő algoritmusok engedélyezéséhez állítsa be a következő értéket a beállításjegyzékben azon eszközök esetében, amelyeken a szkenner futni fog: Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\FipsAlgorithmPolicy az Enabled (Engedélyezve) DWORD értékkel és a 0x0 értékével.

A FIPS-kompatibilis algoritmusokat csak az Egyesült Államok szövetségi kormány részlegei és ügynökségei használják.

Windows API-k hitelesített vizsgálata

Az API-k segítségével létrehozhat egy új vizsgálatot, és megtekintheti a szervezet összes meglévő konfigurált vizsgálatát. További információ:

- Az összes vizsgálati definíció lekérése

- Vizsgálati definíció hozzáadása, törlése vagy frissítése

- Az összes vizsgálati ügynök lekérése

- Vizsgálati ügynök lekérése azonosító szerint

- Vizsgálati előzmények lekérése definíció szerint

- Vizsgálati előzmények lekérése munkamenet szerint

Kapcsolódó cikkek

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: