5. lépés: Használati esetek fejlesztése és tesztelése

Érintett szolgáltatás:

- Microsoft Defender XDR

Az Microsoft Defender XDR a Security Operations Centerben (SOC) való üzembe helyezésének ajánlott módszerei az SOC-csapat jelenlegi eszközeitől, folyamataitól és készségkészletétől függenek. A kiberhigiénia platformok közötti fenntartása kihívást jelenthet, mivel a több tucat, vagy akár több száz biztonsági forrásból származó hatalmas mennyiségű adat.

A biztonsági eszközök egymással vannak fonódva. Ha bekapcsolja egy biztonsági technológia egyik funkcióját, vagy megváltoztat egy folyamatot, az tönkreteheti a másikat. Ezért a Microsoft azt javasolja, hogy az SOC-csapat formálisan alakítsa ki a használati esetek meghatározására és rangsorolására szolgáló módszert. A használati esetek segítenek meghatározni a különböző csapatok SOC-műveleteire vonatkozó követelményeket és tesztelési folyamatokat. Létrehoz egy módszertant a metrikák rögzítéséhez annak meghatározásához, hogy a megfelelő szerepkörök és a feladatok kombinációja a megfelelő csapathoz van-e igazítva a megfelelő képességkészlettel.

Használatieset-folyamat fejlesztése és formalizálása

Az SOC-nek egy magas szintű szabványt és folyamatot kell meghatároznia a használati esetek fejlesztéséhez, amelyet az SOC felügyeleti csapata szabályozna. Az SOC felügyeleti csapatának együtt kell működnie a vállalatával, az informatikai részleggel, a jogi, a HR-sel és más csoportokkal az SOC használati eseteinek rangsorolása érdekében, amelyek végül az SOC-csapat forgatókönyveibe és forgatókönyveibe kerülnek. A használati esetek prioritása olyan célkitűzéseken alapul, mint a megfelelőség vagy az adatvédelem.

A használatieset-fejlesztéssel kapcsolatos SOC-felügyeleti tevékenységek a következők:

- Követelmények

- Személyzettel vagy képzéssel kapcsolatos igények

- Szoftverlicencek

- Szállítói szerződéskötés

- Csomag kezelése

- Használatieset-beállításjegyzék karbantartása

- Sablonok karbantartása/frissítése

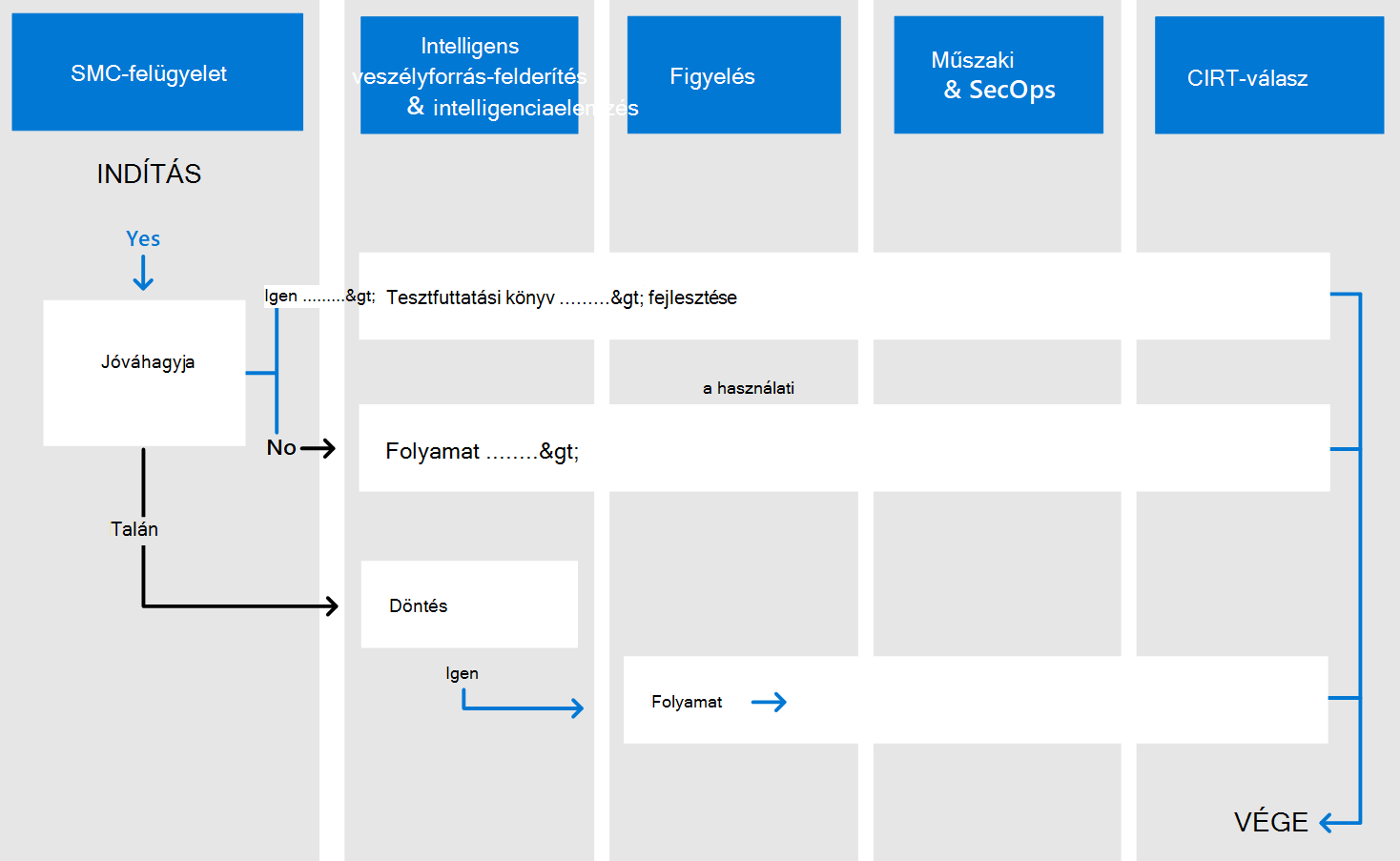

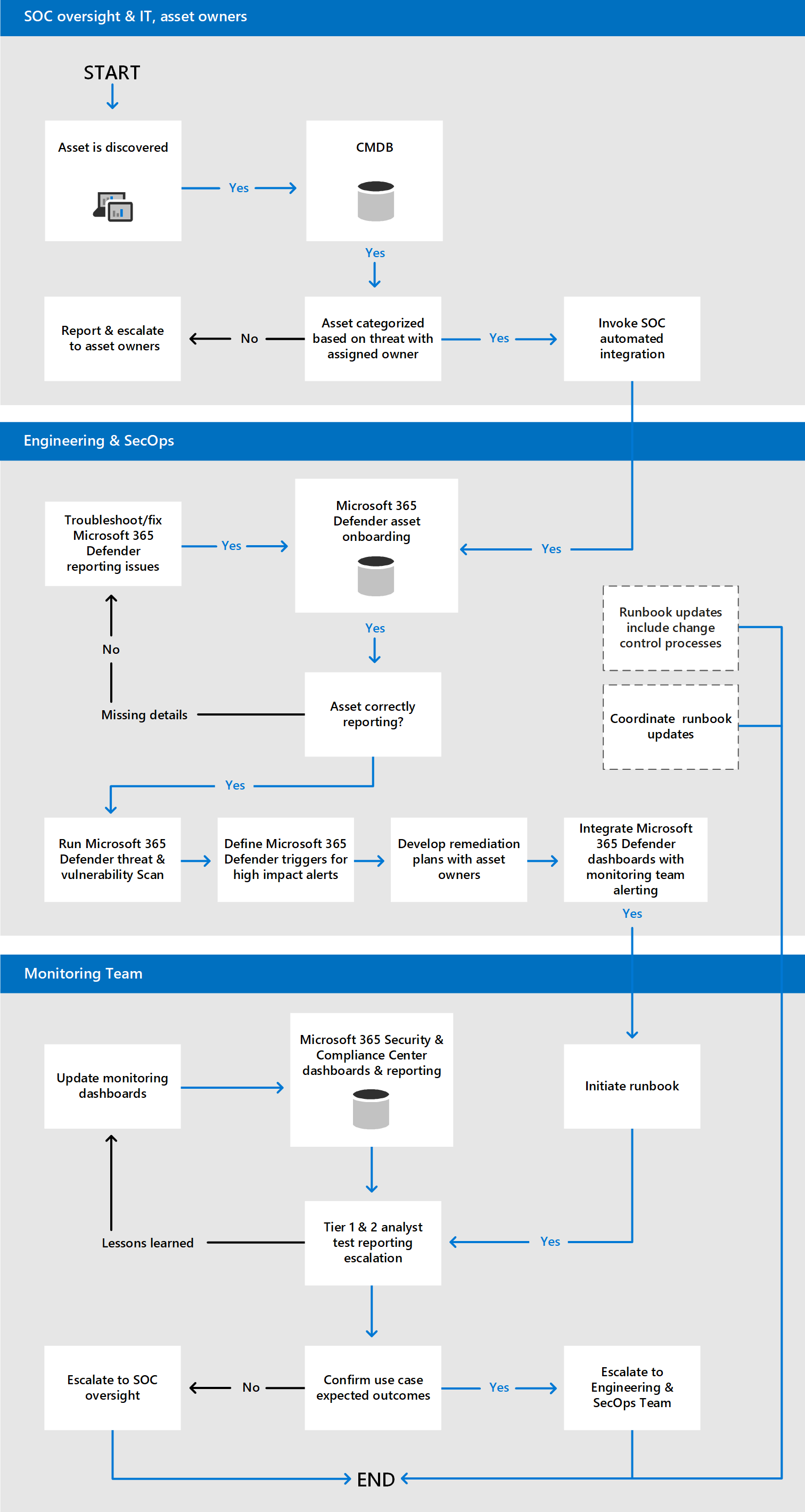

A forgatókönyv- és forgatókönyv-létrehozási folyamatok megkönnyítése érdekében hozzon létre egy használatieset-döntési fát. Ez az ábra egy példát mutat be.

A magas szintű használatieset-szabvány meghatározása és jóváhagyása után a következő lépés egy tényleges használati eset létrehozása és tesztelése. Az alábbi szakaszokban példákként használunk adathalászat elleni és fenyegetés- és biztonságirés-ellenőrzési forgatókönyveket.

1. példa használati eset: Új adathalászati változat

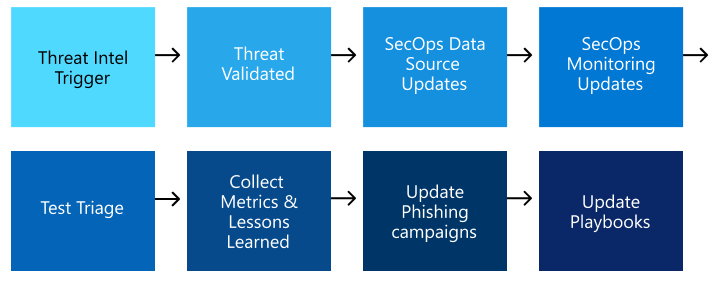

A használati eset létrehozásának első lépése a munkafolyamat felvázolása egy történettáblával. Íme egy példa egy magas szintű történettáblára, amely egy fenyegetésfelderítési csapatnak küldött új adathalászati biztonsági résről szóló értesítést küld.

A használatieset-munkafolyamat meghívása az 1. példához

A történettábla jóváhagyása után a következő lépés a használatieset-munkafolyamat meghívása. Íme egy példa egy adathalászat elleni kampány folyamatára.

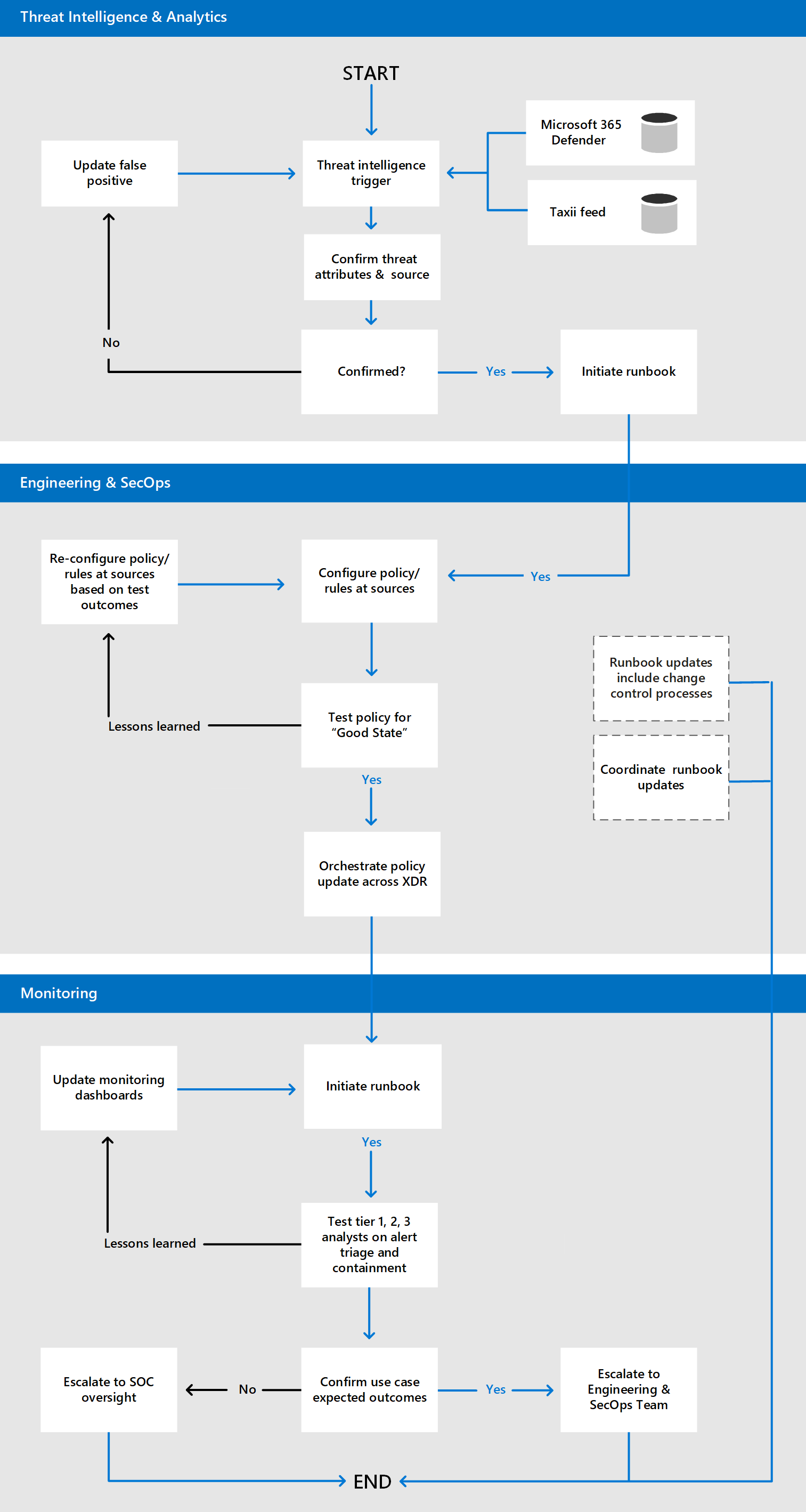

2. példa használati eset: Fenyegetés- és biztonságirés-vizsgálat

Egy másik forgatókönyv, amelyben egy használati eset használható a fenyegetés- és biztonságirés-vizsgálathoz. Ebben a példában az SOC megköveteli, hogy a fenyegetéseket és a biztonsági réseket olyan jóváhagyott folyamatokon keresztül orvosolják, amelyek magukban foglalják az eszközök vizsgálatát.

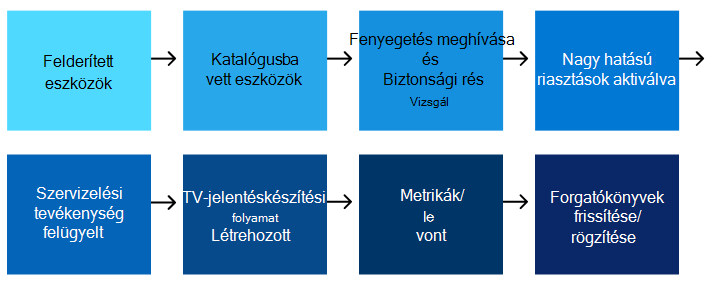

Íme egy példa az eszközök Microsoft Defender biztonságirés-kezelés magas szintű történetére.

A használatieset-munkafolyamat meghívása a 2. példához

Íme egy példa a fenyegetés- és biztonságirés-vizsgálat folyamatára.

A használatieset-kimenet és a levont tanulságok elemzése

A használati eset jóváhagyása és tesztelése után azonosítani kell a biztonsági csapatok közötti hiányosságokat, valamint az érintett személyeket, folyamatokat és Microsoft Defender XDR technológiákat. Microsoft Defender XDR technológiákat elemezni kell annak megállapításához, hogy képesek-e elérni a kívánt eredményeket. Ezek egy ellenőrzőlistán vagy mátrixon keresztül követhetők nyomon.

Az adathalászat elleni forgatókönyv példájában például az SOC-csapatok elvégezhették volna az ebben a táblázatban található felfedezéseket.

| SOC-csapat | Követelmény | Kapcsolatok a követelmények teljesítéséhez | A követelmények teljesítésének folyamata | Releváns technológia | Hézag azonosítva | Esetváltozási napló használata | Kivétel (Y/N) |

|---|---|---|---|---|---|---|---|

| Fenyegetésfelderítési és -elemzési csapat | Az adatforrások megfelelően táplálják a fenyegetésfelderítési motorokat. | Fenyegetésfelderítési elemző/mérnök | Megállapított adatcsatornakövetelmények, jóváhagyott forrásokból származó fenyegetésfelderítési triggerek | Microsoft Defender for Identity, Végponthoz készült Microsoft Defender | A fenyegetésfelderítési csapat nem használt automatizálási szkriptet Microsoft Defender XDR API fenyegetésfelderítési intelmotorokkal való összekapcsolásához | Microsoft Defender XDR hozzáadása adatforrásként a veszélyforrás-kezelő motorokhoz Használatieset-forgatókönyv frissítése |

N |

| Monitorozási csapat | Az adatforrások megfelelően táplálják a monitorozási irányítópultokat | 1.2. rétegbeli SOC-elemző – Monitorozási & riasztások | Munkafolyamat a biztonsági & megfelelőségi központ biztonsági pontszámának jelentéséhez | Riasztások vizsgálata Microsoft Defender XDR Biztonsági pontszám monitorozása |

Nincs olyan mechanizmus az SOC-elemzők számára, amely jelentheti az új adathalász változatok sikeres észlelését a biztonsági pontszám javítása érdekében E-mail biztonsági jelentések megtekintése a Microsoft Defender portálon |

Folyamat hozzáadása a biztonsági pontszám javításának nyomon követéséhez jelentéskészítési munkafolyamatokhoz | N |

| Mérnöki és SecOps-csapat | A változásvezérlési frissítések az SOC-csapat runbookjaiban jelennek meg | 2. rétegbeli SOC-mérnök | Változásvezérlési értesítési eljárás SOC-csapat runbookokhoz | Biztonsági eszközök jóváhagyott módosításai | Az SOC biztonsági technológiához való Microsoft Defender XDR csatlakozásának módosítása jóváhagyást igényel | Microsoft Defender for Cloud Apps, Defender for Identity, Végponthoz készült Defender, Biztonsági & Megfelelőségi központ hozzáadása SOC-runbookokhoz | I |

Emellett az SOC-csapatok az alábbi táblázatban ismertetett felfedezéseket is elvégezhették volna a Fent vázolt Defender biztonságirés-kezelési forgatókönyv tekintetében:

| SOC-csapat | Követelmény | Kapcsolatok a követelmények teljesítéséhez | A követelmények teljesítésének folyamata | Releváns technológia | Hézag azonosítva | Esetváltozási napló használata | Kivétel (Y/N) |

|---|---|---|---|---|---|---|---|

| SOC-felügyelet | A jóváhagyott hálózatokhoz csatlakoztatott összes adategység azonosítható és kategorizálható | SOC-felügyelet, BU-tulajdonosok, alkalmazástulajdonosok, informatikai eszközök tulajdonosai stb. | Központosított eszközkezelő rendszer az eszközkategóriák és attribútumok kockázatalapú felderítéséhez és listázásához. | ServiceNow vagy más eszközök. Microsoft 365 eszközleltár |

Az eszközöknek csak 70%-át fedezték fel. Microsoft Defender XDR szervizelés nyomon követése csak ismert eszközök esetén hatékony | Kiforrott eszközéletciklus-felügyeleti szolgáltatások, hogy Microsoft Defender XDR 100%-os lefedettséget biztosítson | N |

| Mérnöki & SecOps Teams | Az eszközök nagy hatású és kritikus biztonsági réseit a szabályzatnak megfelelően orvosolják | SecOps-mérnökök, SOC-elemzők: Biztonsági rések & megfelelőség, biztonsági tervezés | A magas kockázatú és kritikus biztonsági rések kategorizálásának definiált folyamata | irányítópultok Microsoft Defender biztonságirés-kezelés | A Végponthoz készült Defender nagy hatású, magas riasztási szintű eszközöket észlelt szervizelési terv vagy a Microsoft által javasolt tevékenység megvalósítása nélkül | Munkafolyamat hozzáadása az eszköztulajdonosok értesítéséhez, ha a szervizelési tevékenységre szabályzatonként 30 napon belül szükség van; Implementáljon egy jegykezelő rendszert, amely értesíti az eszköztulajdonosokat a javítási lépésekről. | N |

| Monitorozási csapatok | A fenyegetés és a sebezhetőség állapota a vállalati intranetes portálon keresztül jelentve | 2. rétegbeli SOC-elemző | Automatikusan létrehozott jelentések Microsoft Defender XDR az eszközök szervizelési folyamatáról | Riasztások vizsgálata Microsoft Defender XDR Biztonsági pontszám monitorozása |

Az eszköztulajdonosok nem közölnek nézeteket vagy irányítópult-jelentéseket az eszközök fenyegetési és biztonságirés-állapotáról. | Létrehozás automatizálási szkripttel feltölti a szervezet számára a magas kockázatú és kritikus fontosságú eszközök sebezhetőségi megoldásainak állapotát. | N |

Ezekben a példahasználati esetekben a tesztelés több hiányosságot tárt fel az SOC-csapat követelményeiben, amelyek az egyes csapatok feladatainak alapkonfigurációiként lettek meghatározva. A használatieset-ellenőrzőlista szükség szerint átfogó lehet annak biztosítása érdekében, hogy az SOC-csapat felkészüljön az új vagy meglévő SOC-követelmények Microsoft Defender XDR integrációjára. Mivel ez egy iteratív folyamat, a használatieset-fejlesztési folyamat és a használatieset-kimeneti tartalom természetesen az SOC runbookjainak frissítésére és továbbfejlesztésére szolgál a tanultakkal.

Éles runbookok és forgatókönyvek frissítése

Ha a használatieset-tesztelés minden hiányossága helyre lett hozva, a bennük összegyűjtött tanulságok és metrikák beépíthetők az SOC-csapat éles forgatókönyveibe (üzemeltetési folyamatok) és forgatókönyveibe (incidensválaszok és eszkalációs eljárások).

Az SOC-csapat runbookjainak és forgatókönyveinek karbantartása sokféleképpen rendszerezhető. Előfordulhat, hogy minden SOC-csapat felelős a sajátért, vagy egy központi verzióval minden csapat megosztható egy központi adattárban. Az egyes szervezetek runbook- és forgatókönyv-kezelése a feladatok méretén, képzettségén, szerepkörén és elkülönítésén alapul. A runbook frissítése után a forgatókönyv frissítési folyamatát kell követnie.

Standard keretrendszer használata eszkaláláshoz

A forgatókönyvek azok a lépések, amelyeket az SOC-csapatoknak követnie kell egy valós esemény bekövetkeztekor, a használati eset sikeres integrációja és tesztelése alapján. Ezért elengedhetetlen, hogy az SOC az incidensmegoldás formalizált megközelítését kövesse, például a NIST incidensmegoldási szabványt , amely az incidensmegoldás egyik vezető iparági szabványává vált.

Az NIST négylépéses incidensmegoldási folyamata négy fázisból áll:

- Előkészítése

- Észlelés és elemzés

- Elszigetelés, felszámolás és helyreállítás

- Incidens utáni tevékenység

Példa: Előkészítési fázis tevékenységének nyomon követése

Az eszkalációs forgatókönyvek egyik alapvető alapja annak biztosítása, hogy az egyes SOC-csapatoknak egy esemény vagy incidens előtt, alatt és után el kell végeznie a feladatokat. Ezért érdemes lépésről lépésre felsorolni az utasításokat.

Az előkészítési fázis például tartalmazhatja a feladatok if/then vagy XoR mátrixát. Az új adathalászati változat példahasználati esete esetén az ilyen mátrixok a következőképpen nézhetnek ki:

| Miért indokolt az eszkalálás? | Következő lépés |

|---|---|

| Riasztás az SOC-monitorozásban kritikusan aktiváltként >500/óra | Lépjen az A forgatókönyv, 2. szakasz, 5. tevékenység (a forgatókönyv szakaszára mutató hivatkozással) |

| Az e-kereskedelem potenciális DDoS-támadást jelentett | A C. forgatókönyv C szakaszának meghívása, 19. tevékenység (a forgatókönyv szakaszra mutató hivatkozással) |

| A vezető gyanús e-mailt jelentett lándzsás adathalász kísérletként | Ugrás a forgatókönyv 5. szakaszára, 2. szakasz, 5. tevékenység (a forgatókönyv szakaszára mutató hivatkozással) |

Az előkészítési fázis végrehajtása után a szervezeteknek meg kell hívniuk a fennmaradó fázisokat az NIST által vázolt módon:

- Észlelés és elemzés

- Elszigetelés, felszámolás és helyreállítás

- Incidens utáni tevékenység

További lépés

6. lépés SOC karbantartási feladatok azonosítása

Tipp

Szeretne többet megtudni? Lépjen kapcsolatba a Microsoft biztonsági közösségével a technikai közösségünkben: Microsoft Defender XDR Tech Community.