Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

A Microsoft számos adatkészletet központosít a Microsoft Defender Intelligens veszélyforrás-felderítés (Defender TI), így a Microsoft ügyfelei és a közösség könnyebben végezhet infrastruktúra-elemzést. A Microsoft elsődleges célja, hogy a lehető legtöbb adatot adja meg az internetes infrastruktúráról a különböző biztonsági használati esetek támogatásához.

A Microsoft internetes adatokat gyűjt, elemez és indexel, hogy segítsen Önnek:

- Fenyegetések észlelése és elhárítása

- Incidensek rangsorolása

- A szervezetet megcélzó aktorcsoportokhoz társított infrastruktúra proaktív azonosítása

A Microsoft a passzív tartománynévrendszer (PDNS) érzékelőhálózatán, a virtuális felhasználók globális proxyhálózatán, a portvizsgálatokon és más forrásokon keresztül gyűjti az internetes adatokat a kártevők és a hozzáadott DNS-adatok alapján.

Ezek az internetes adatok két különböző csoportba sorolhatók: hagyományos és speciális. A hagyományos adatkészletek a következők:

A speciális adatkészletek a következők:

A speciális adatkészletek a bejárt weblapok dokumentumobjektum-modelljének (DOM) megfigyeléséből származnak. Emellett az összetevők és a követők is megfigyelhetők az észlelési szabályokból, amelyek a portvizsgálatok vagy a TLS-tanúsítvány részleteinek szalagcímre adott válaszai alapján aktiválódnak.

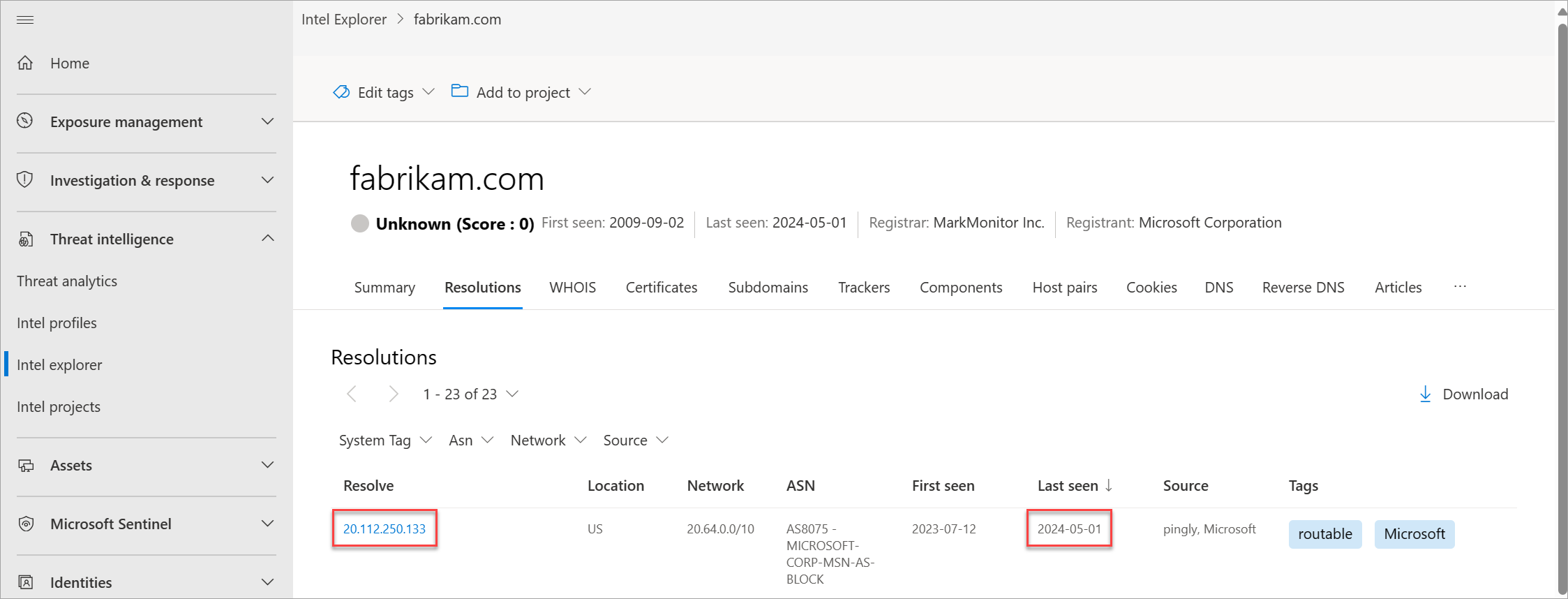

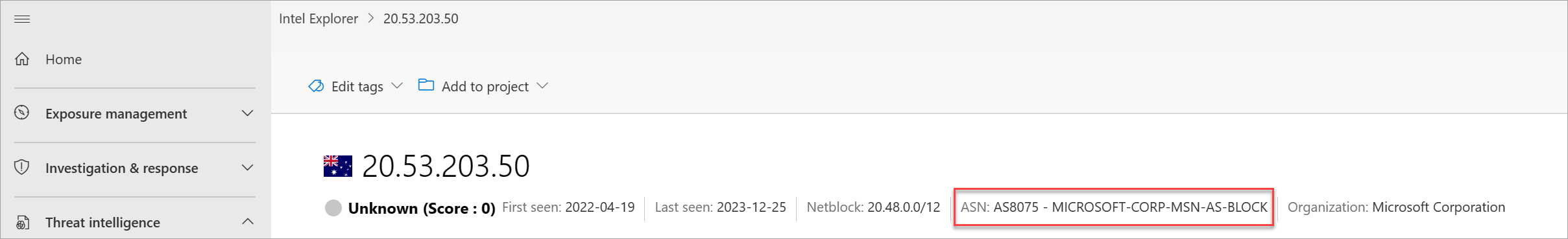

Határozat

A PDNS egy olyan rekordrendszer, amely egy adott helyre, rekordra és időkeretre vonatkozó DNS-feloldási adatokat tárol. Ez az előzményfeloldási adatkészlet lehetővé teszi, hogy megtekintse, mely tartományok oldódtak fel IP-címre, és fordítva. Ez az adatkészlet időalapú korrelációt tesz lehetővé a tartomány- vagy IP-átfedés alapján.

A PDNS lehetővé teheti a korábban ismeretlen vagy újonnan létrehozott fenyegetéselektor-infrastruktúra azonosítását. A mutatók proaktív hozzáadása a tiltólistákhoz levághatja a kommunikációs útvonalakat a kampányok megkezdése előtt. A rekordfeloldási adatok a Felbontások lapon érhetők el, amely a Microsoft Defender portál Intel Explorer oldalán található. A DNS-rekordok további típusai a DNS lapon érhetők el.

A PDNS-feloldási adatok a következő információkat tartalmazzák:

- Feloldás: A feloldó entitás neve (IP-cím vagy tartomány)

- Hely: Az a hely, ahol az IP-cím található

- Hálózat: Az IP-címhez társított netblock vagy alhálózat

- ASN: Az autonóm rendszer száma (ASN) és a szervezet neve

- Elsőként látható: A Microsoft által a megoldás első megfigyelésének dátumaként megadott időbélyeg

- Utoljára látható: A microsoftos megoldás legutóbbi megfigyelésének időbélyege

- Forrás: A kapcsolat észlelését lehetővé tevő forrás.

- Címkék: Az összetevőre alkalmazott címkék a Defender TI-ben (további információ)

Az adatkészlettel kapcsolatos kérdések segíthetnek megválaszolni a következő kérdéseket:

Tartományok:

Mikor észlelte először a Defender TI a tartomány IP-címre való feloldását?

Mikor látta utoljára a Defender TI, hogy a tartomány aktívan fel lett oldva egy IP-címre?

Jelenleg melyik IP-címre vagy címekre oldja fel a tartomány?

IP-címek:

Az IP-cím irányítható?

Melyik alhálózat része az IP-cím?

Van tulajdonos társítva az alhálózathoz?

Milyen AS-nek része az IP-cím?

Van földrajzi hely?

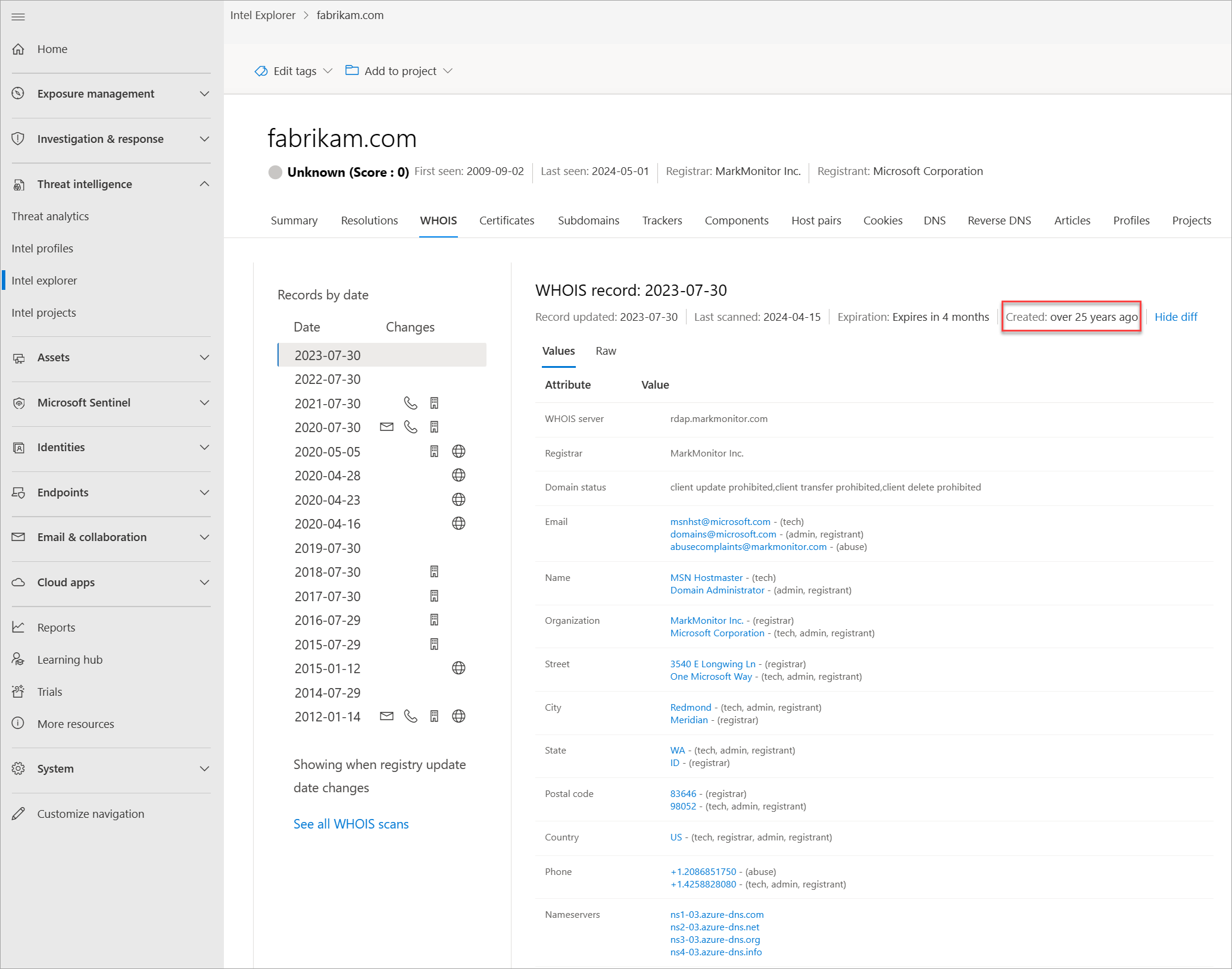

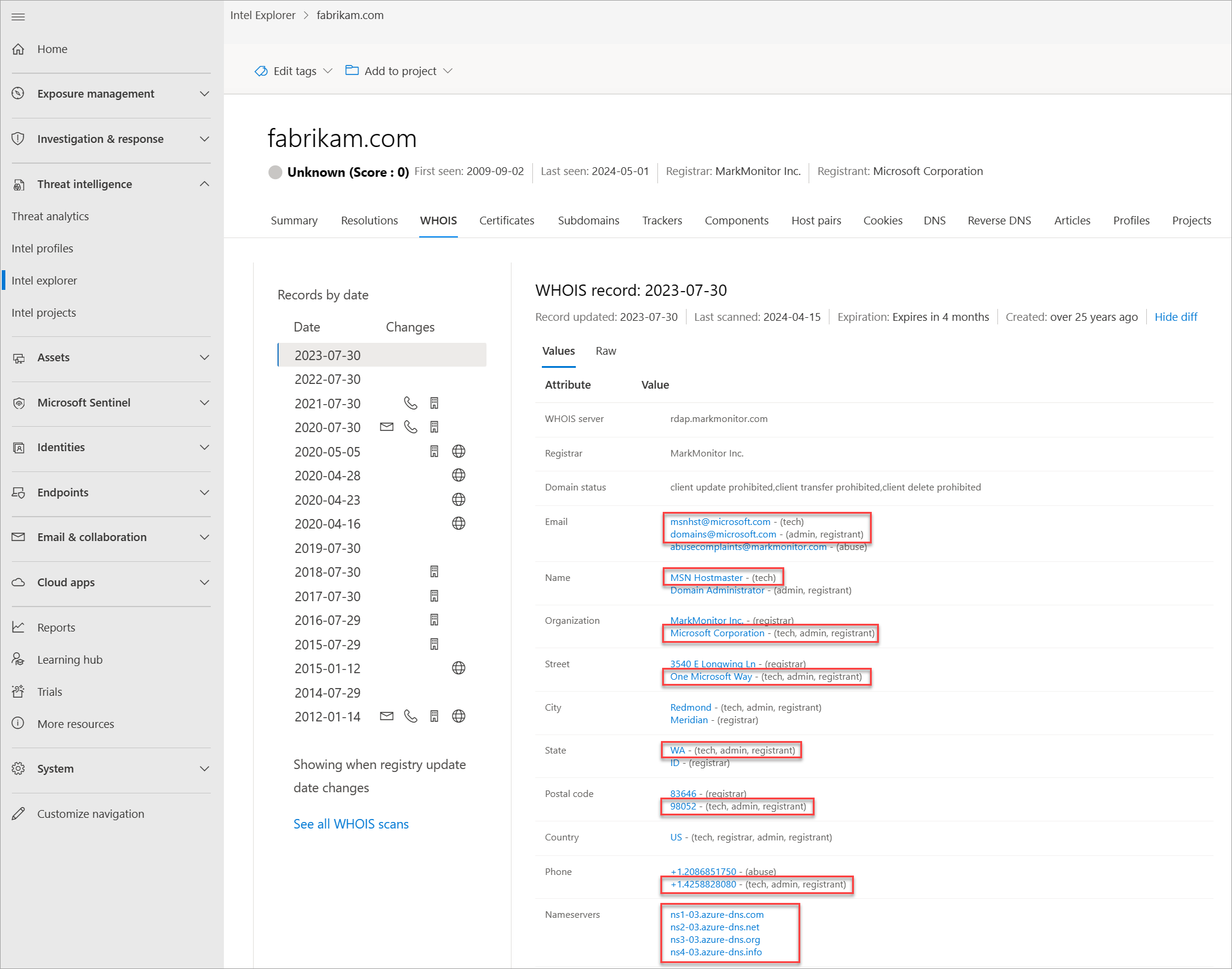

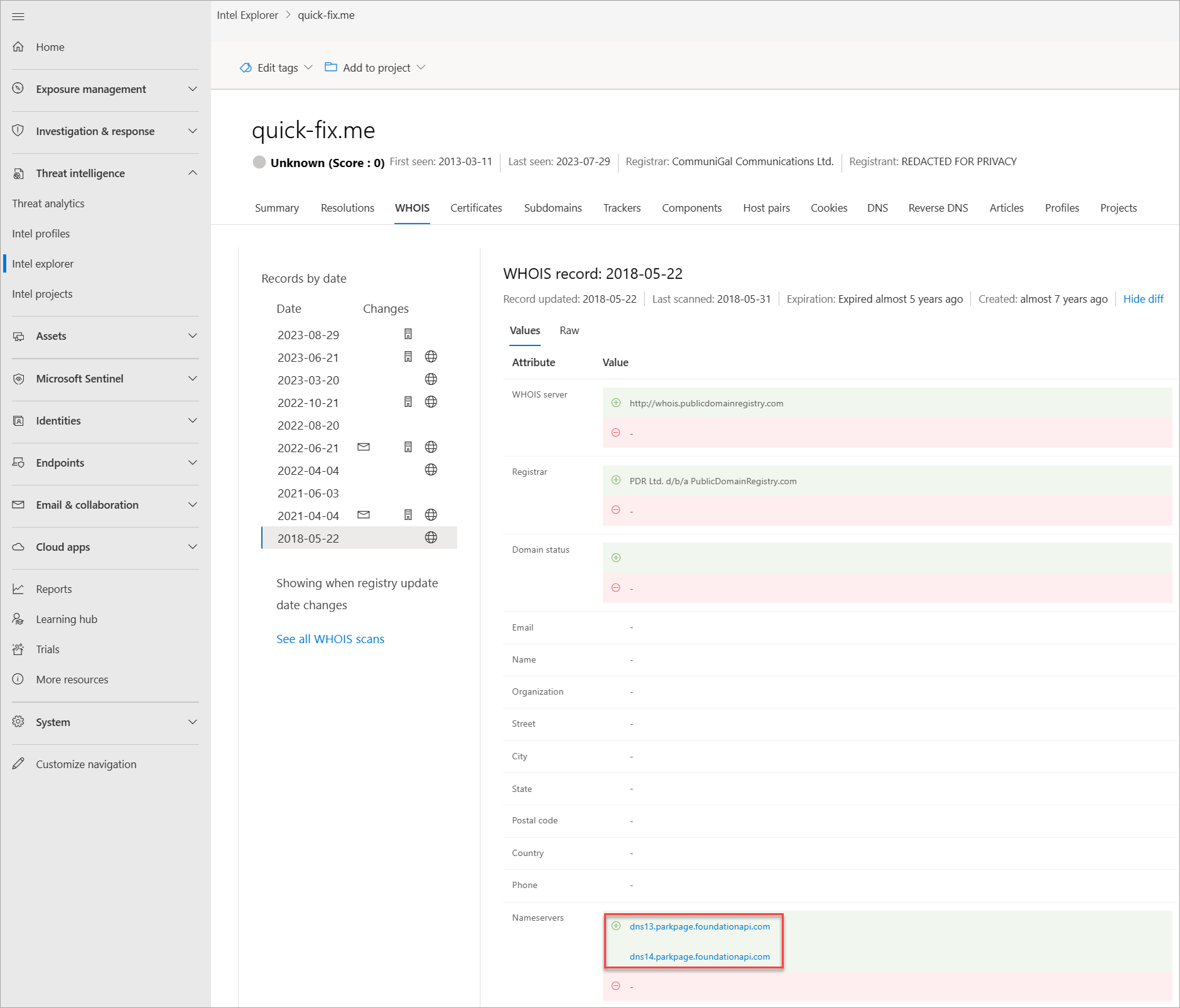

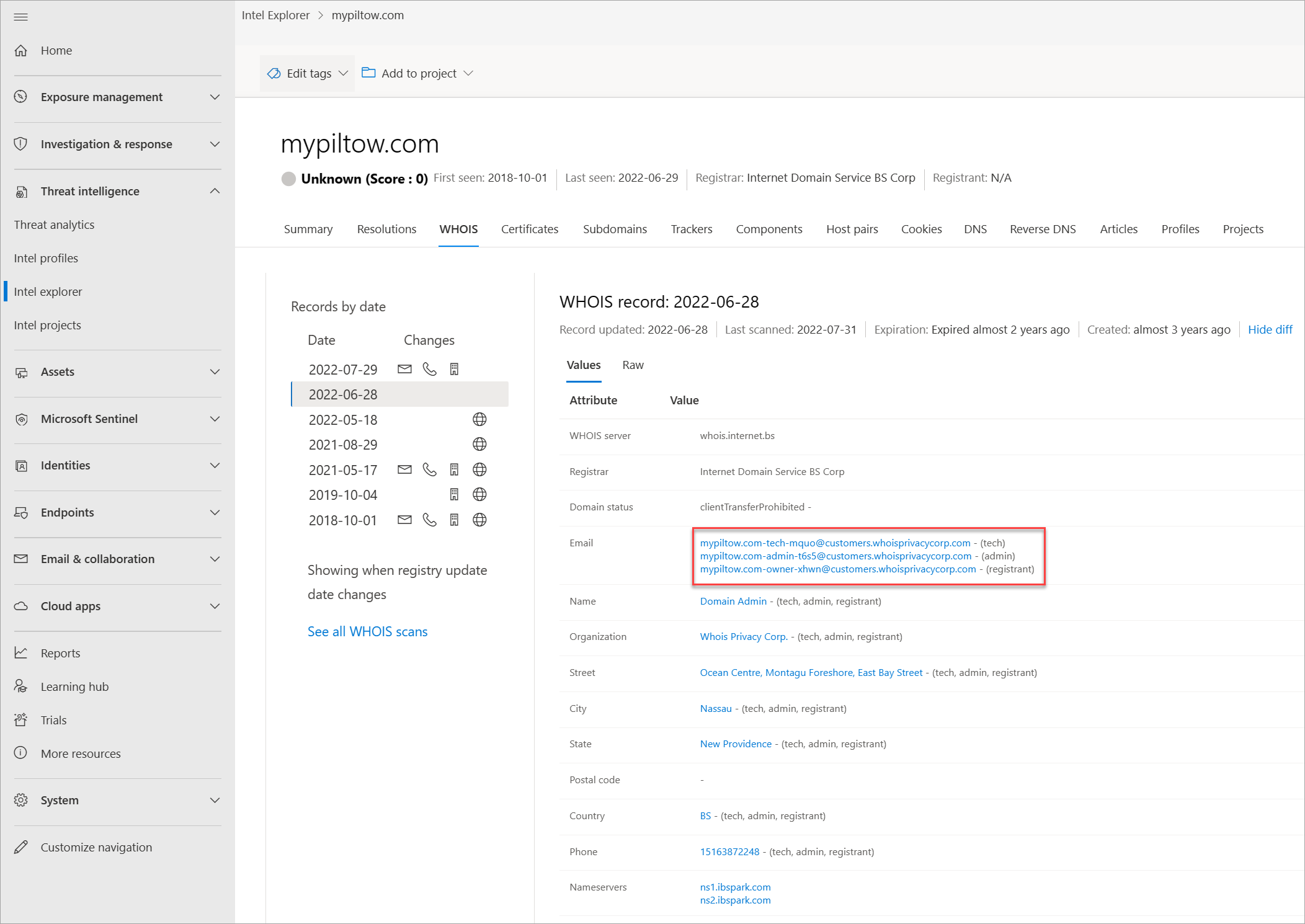

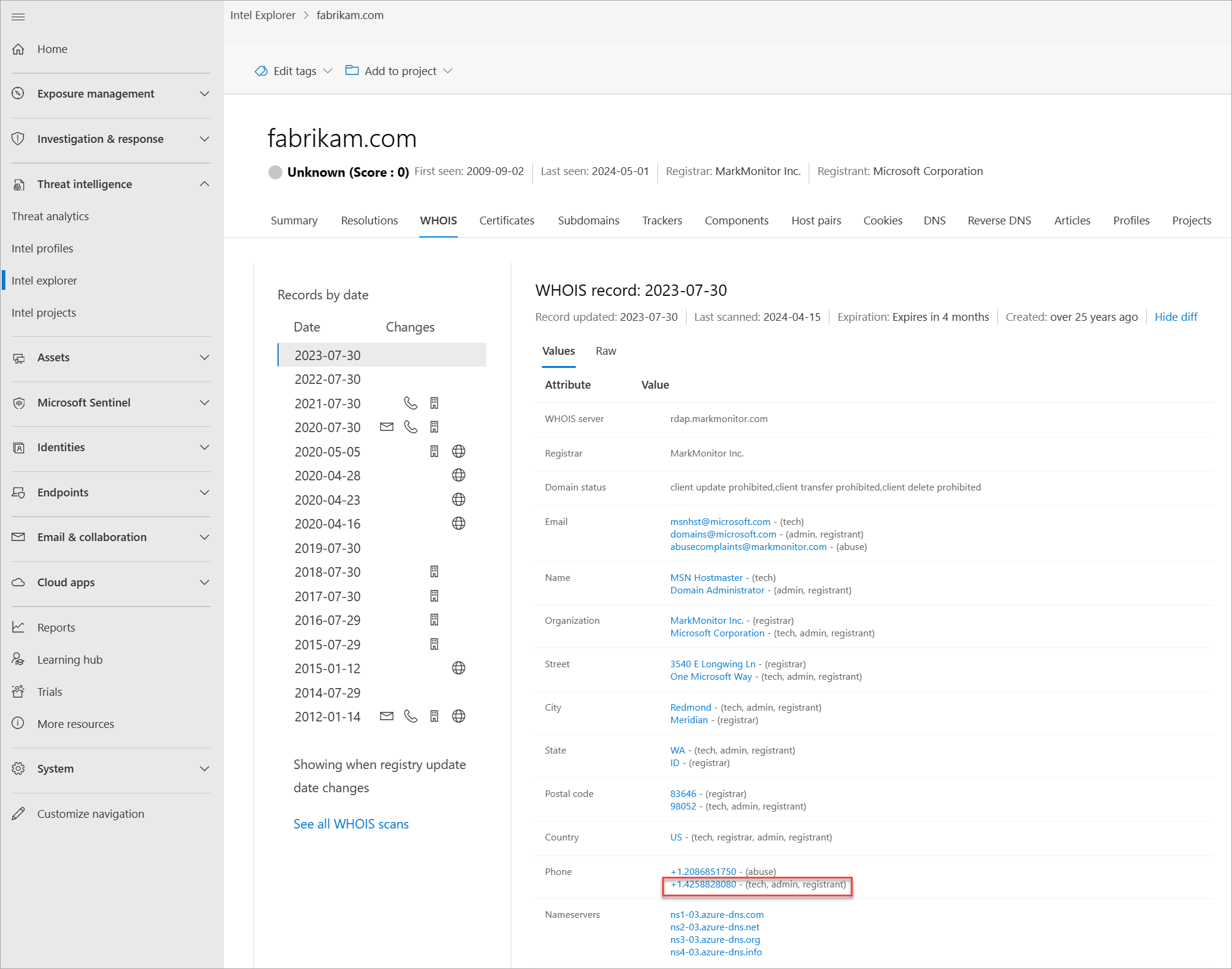

WHOIS

Naponta több ezer alkalommal vásárolják meg és/vagy helyezik át a tartományokat magánszemélyek és szervezetek között. A folyamat egyszerű, csak néhány percet vesz igénybe, és a regisztráló szolgáltatójától függően akár 7 usd is lehet. A fizetési adatokon kívül további információkat is meg kell adnia magáról. Ezen információk egy része a tartományhoz beállított WHOIS-rekord részeként van tárolva. Ez a művelet nyilvános tartományregisztrációnak minősül. Vannak azonban privát tartományregisztrációs szolgáltatások, amelyekben elrejtheti személyes adatait a tartomány WHOIS rekordjából. Ezekben az esetekben a tartománytulajdonos adatai biztonságban vannak, és a tartományregisztrálójuk információi váltják fel őket. Több aktorcsoport végez privát tartományregisztrációkat, hogy az elemzők nehezebben találják meg az általuk birtokolt más tartományokat. A Defender TI különböző adatkészleteket biztosít az aktorok megosztott infrastruktúrájának megkereséséhez, ha a WHOIS-rekordok nem biztosítanak érdeklődőket.

A WHOIS egy olyan protokoll, amellyel bárki lekérdezheti egy tartomány, IP-cím vagy alhálózat adatait. A WHOIS fenyegetésinfrastruktúra-kutatásának egyik leggyakoribb funkciója a különböző entitások azonosítása vagy összekapcsolása a WHOIS-rekordokban megosztott egyedi adatok alapján. Ha saját maga vásárolt tartományt, észrevehette, hogy a regisztrálóktól kért tartalom soha nem lesz ellenőrizve. Sőt, lehet, hogy bármit a rekord (és sokan igen), amely akkor jelenik meg a világ.

Minden WHOIS-rekord több különböző szakaszból áll, amelyek mindegyike különböző információkat tartalmazhat. A gyakran használt szakaszok közé tartozik a regisztráló, a regisztráló, a rendszergazda és a műszaki, amelyek mindegyike egy másik kapcsolattartónak felel meg a rekordhoz. Ezek az adatok a legtöbb esetben több szakaszban ismétlődnek, de lehetnek kisebb eltérések, különösen akkor, ha egy színész hibát követett el. A WHOIS-információk Defender TI-n belüli megtekintésekor egy tömörített rekord jelenik meg, amely deduplikálja az adatokat, és jelzi, hogy a rekord melyik részéből származik. Megállapítottuk, hogy ez a folyamat jelentősen felgyorsítja az elemzői munkafolyamatot, és elkerüli az adatok figyelmen kívül hagyását. A Defender TI WHOIS-információit a WhoisIQ™ adatbázis működteti.

A WHOIS-adatok a következő információkat tartalmazzák:

- Rekord frissítve: A WHOIS rekord utolsó frissítésének napját jelző időbélyeg

- Utolsó vizsgálat: Az a dátum, amikor a Defender TI-rendszer utoljára megvizsgálta a rekordot

- Kipárolgás: A regisztráció lejárati dátuma, ha elérhető

- Létrehozott: Az aktuális WHOIS rekord kora

- WHOIS-kiszolgáló: Az ICANN akkreditált regisztráló által létrehozott kiszolgáló, amely naprakész információkat szerez be a benne regisztrált tartományokról

- Anyakönyvvezető: Az összetevő regisztrálásához használt regisztráló szolgáltatás

- Tartomány állapota: A tartomány aktuális állapota; egy "aktív" tartomány élő az interneten

- Email: A WHOIS rekordban található e-mail-címek, valamint az egyes kapcsolattartók típusa társítva van (például rendszergazdai vagy technikai)

- Név: A rekordban szereplő névjegyek neve és az egyes névjegyek típusa

- Szervezet: A rekordban szereplő szervezetek neve és az egyes kapcsolattartók típusa

- Utca: A rekordhoz társított utcacímek és a megfelelő kapcsolattartó típusa

- Város: A rekordhoz társított címben felsorolt városok, valamint a megfelelő kapcsolattartó típusa

- Állam: A rekordhoz társított címben felsorolt állapotok, valamint a megfelelő kapcsolattartó típusa

- Irányítószám: A rekordhoz társított címben felsorolt irányítószámok, valamint a megfelelő kapcsolattartó típusa

- Ország: A rekordhoz társított címeken felsorolt országok vagy régiók, valamint a megfelelő kapcsolattartó típusa

- Telefon: A rekordban felsorolt telefonszámok és a megfelelő partner típusa

- Névkiszolgálók: A regisztrált entitáshoz társított névkiszolgálók

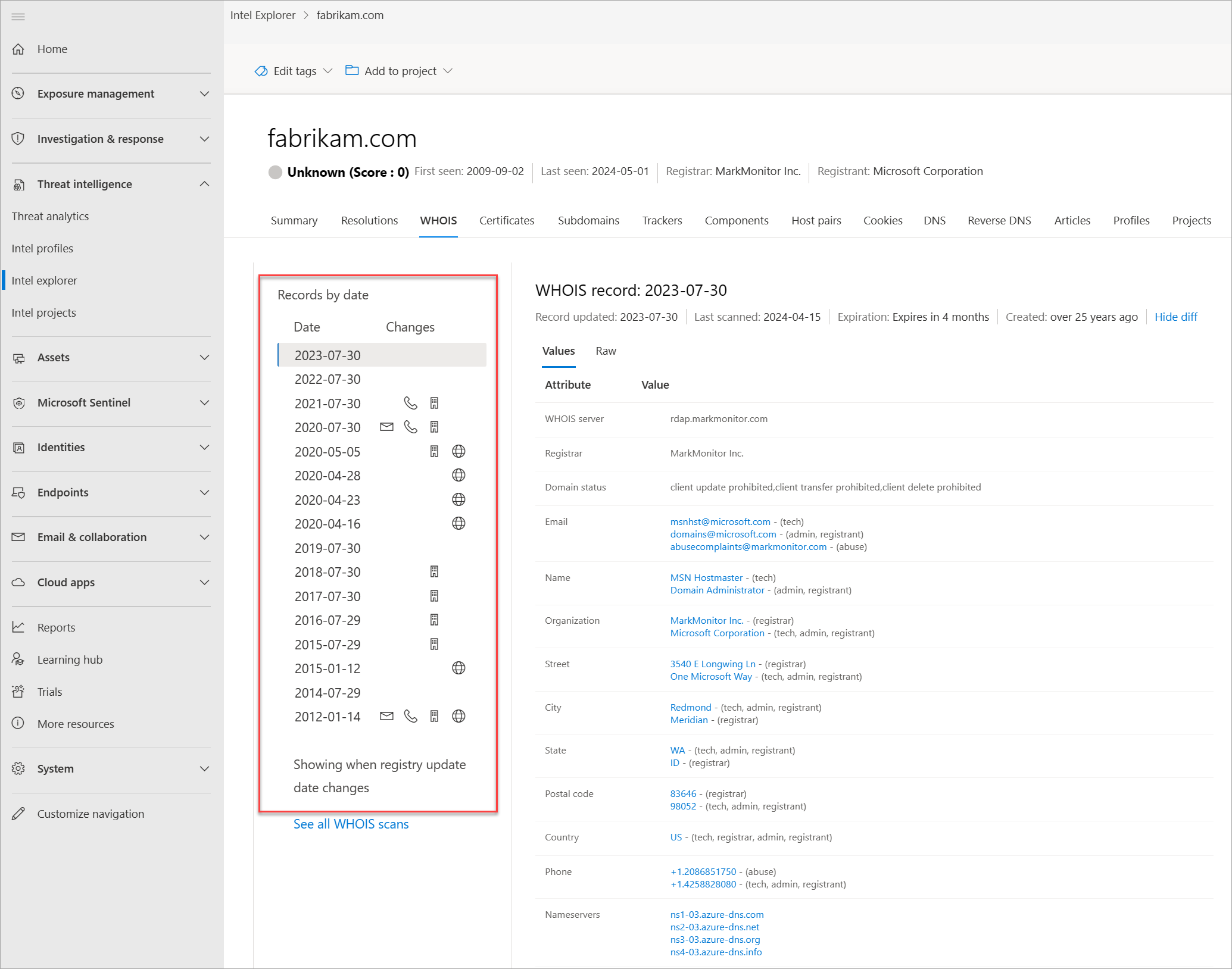

Aktuális WHOIS-keresések

A Defender TI jelenlegi WHOIS-adattára kiemeli a Microsoft WHOIS-gyűjteményében található összes olyan tartományt, amely jelenleg regisztrálva van, és a whois attribútumhoz van társítva. Ezek az adatok kiemelik a tartomány regisztrációját és lejárati dátumát, valamint a tartomány regisztrálásához használt e-mail-címet. Ezek az adatok a platform WHOIS Search lapján jelennek meg.

Korábbi WHOIS-keresések

A Defender TI WHOIS-előzménytárában a felhasználók a rendszer megfigyelései alapján hozzáférhetnek az összes ismert előzménytartomány-társításhoz a WHOIS-attribútumokhoz. Ez az adatkészlet kiemeli az összes olyan attribútumhoz társított tartományt, amelyet a felhasználó az első és az utolsó alkalommal megjelenített, amikor megfigyeltük a tartomány és a lekérdezett attribútum közötti társítást. Ezek az adatok egy külön lapon jelennek meg a WHOIS aktuális lapja mellett.

Az adatkészlettel kapcsolatos kérdések segíthetnek megválaszolni a következő kérdéseket:

Hány éves a tartomány?

Úgy tűnik, hogy az információ adatvédelemmel van ellátva?

Úgy tűnik, hogy bármelyik adat egyedi?

Milyen névkiszolgálókat használ?

Ez a tartomány egy víznyelő tartomány?

Ez a tartomány egy parkosított tartomány?

Ez a tartomány mézesmadaras tartomány?

Van valami előzménye?

Vannak hamis adatvédelmi e-mailek?

Vannak hamis nevek a WHOIS rekordban?

Más kapcsolódó IOC-k is azonosíthatók a tartományok között esetleg megosztott WHOIS-értékek keresése során?

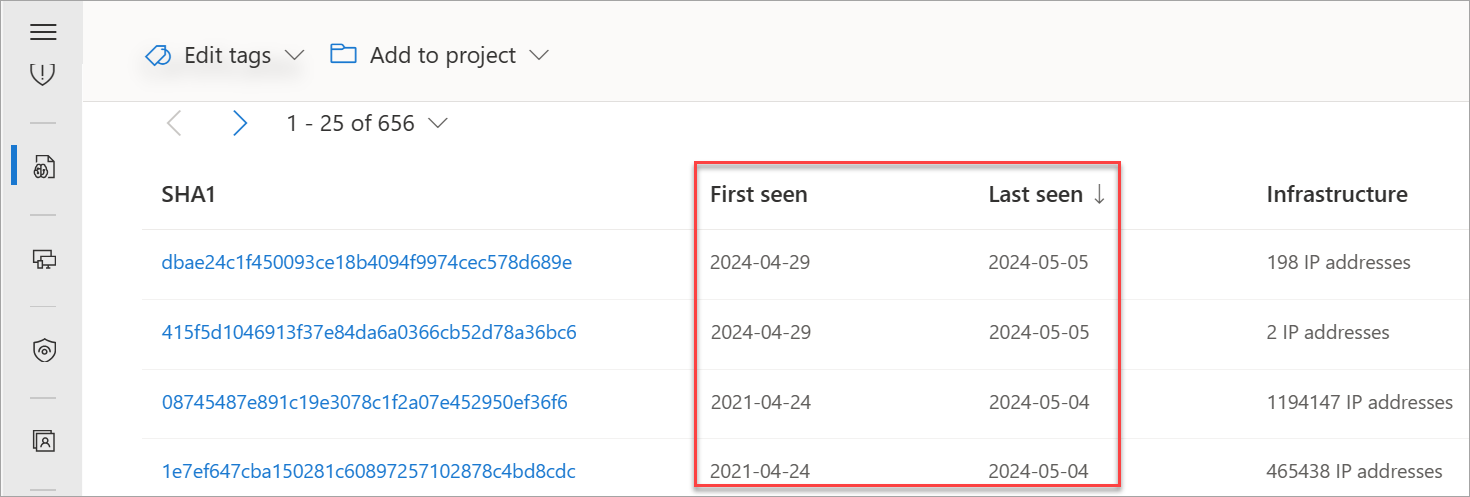

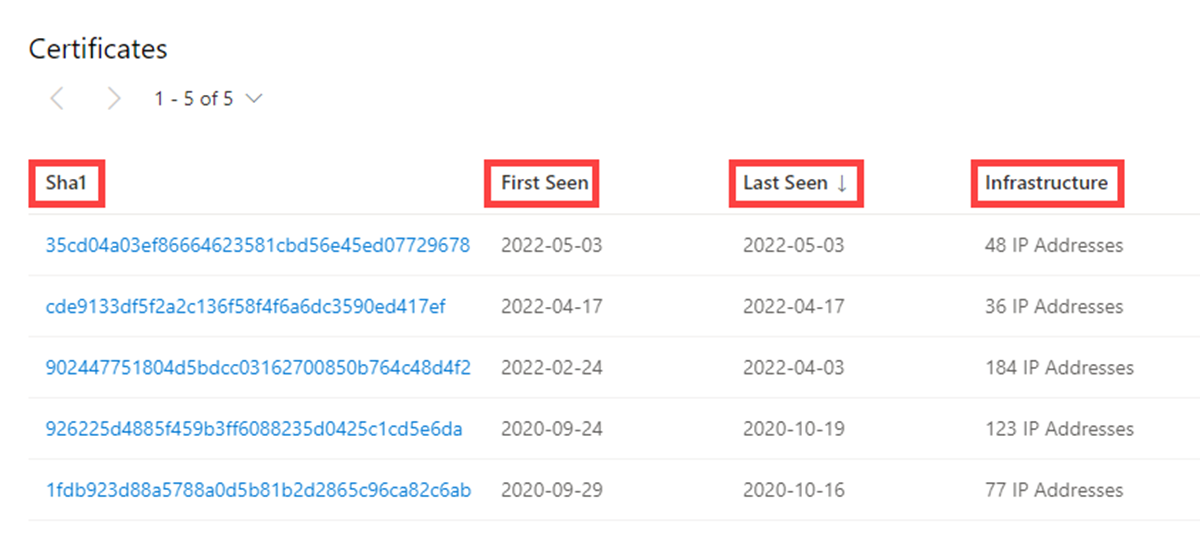

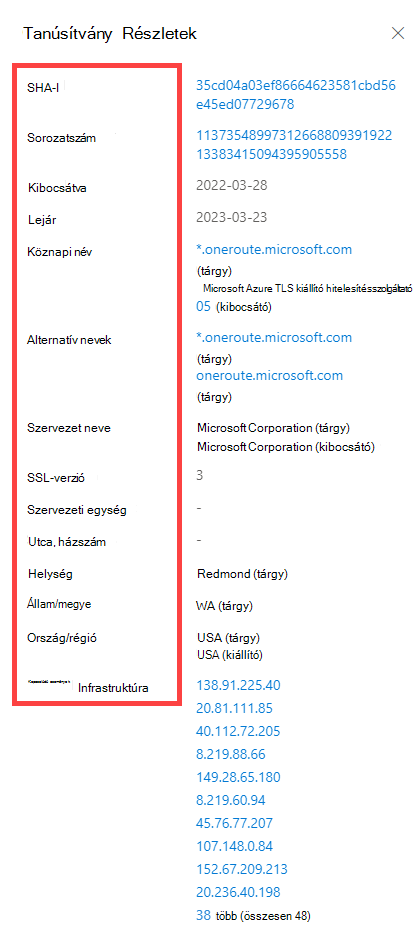

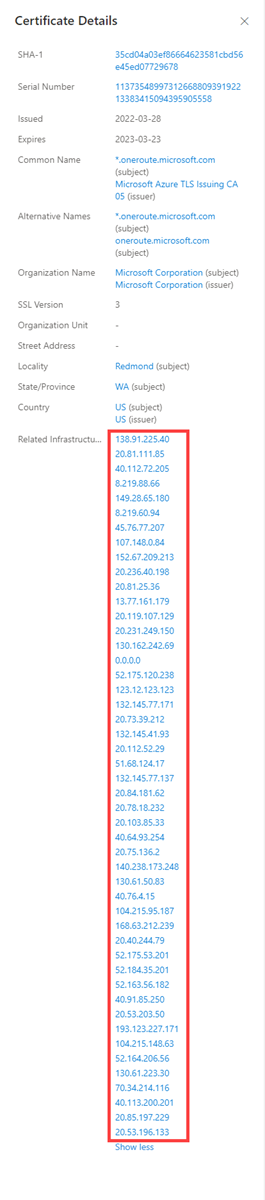

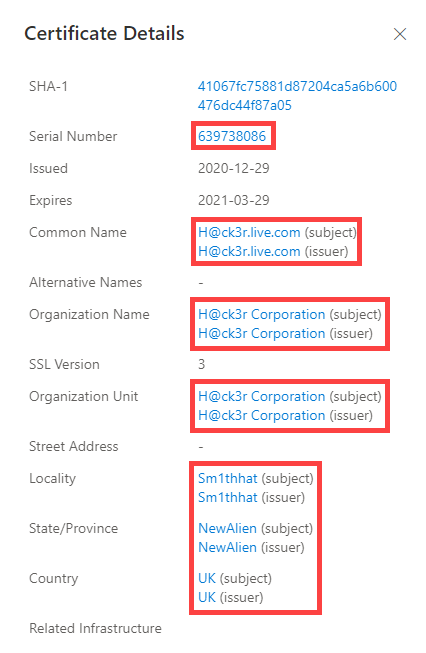

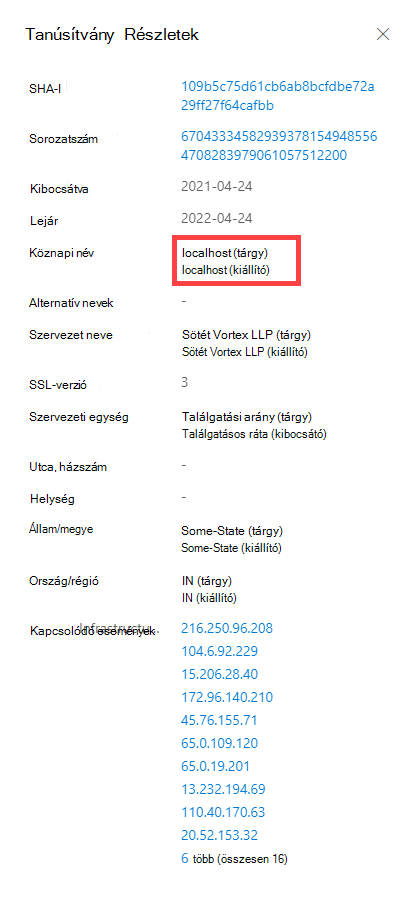

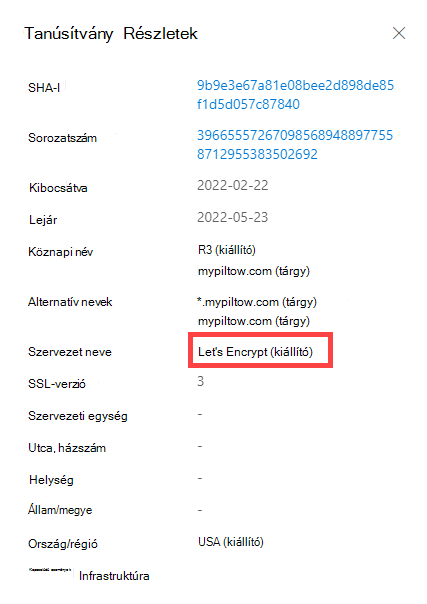

Tanúsítványok

Az adatok védelmén túl a TLS-tanúsítványok fantasztikus módot biztosítanak a felhasználók számára a különböző hálózati infrastruktúra összekapcsolására. A modern vizsgálati technikák lehetővé teszik, hogy néhány óra alatt adatkéréseket hajtsunk végre az internet minden csomópontján. Más szóval egyszerűen és rendszeresen társíthatunk tanúsítványt egy olyan IP-címhez, amely azt üzemelteti.

A WHOIS-rekordokhoz hasonlóan a TLS-tanúsítványokhoz is szükség van arra, hogy a felhasználó adatokat adjon meg a végtermék létrehozásához. A tartományon kívül a TLS-tanúsítvány azt is tartalmazza, hogy ki számára jön létre a tanúsítvány (kivéve, ha önaláírt). A felhasználó létrehozhatja a további információkat. Ha a Microsoft felhasználói a TLS-tanúsítványok közül a legtöbb értéket látják, nem feltétlenül azok az egyedi adatok, amelyeket valaki felhasználhat a tanúsítvány létrehozásakor, hanem az üzemeltetett helyet.

A TLS-tanúsítványok eléréséhez társítani kell egy webkiszolgálóhoz, és egy adott porton keresztül kell elérhetővé tenni (leggyakrabban 443). Heti rendszerességű tömeges internetes vizsgálatok használatával minden IP-címet megvizsgálhat, és beszerezheti az üzemeltetett tanúsítványokat a tanúsítványadatok előzményadat-tárházának létrehozásához. A TLS-tanúsítványleképezések IP-címeit tartalmazó adatbázis lehetővé teszi az infrastruktúra átfedéseinek azonosítását.

Ennek a koncepciónak a további szemléltetéséhez képzeljen el egy aktort, aki önaláírt TLS-tanúsítvánnyal állít be egy kiszolgálót. Néhány nap elteltével a védelmezők bölcsen hatnak az infrastruktúrájukra, és blokkolják a kártékony tartalmakat üzemeltető webkiszolgálót. Ahelyett, hogy tönkretenné az összes kemény munkát, az aktor csupán átmásolja az összes tartalmat (beleértve a TLS-tanúsítványt is), és elhelyezi őket egy új kiszolgálón. Felhasználóként most már létrehozhat egy kapcsolatot a tanúsítvány egyedi SHA-1 értékével, és azt mondhatja, hogy mindkét webkiszolgáló (egy blokkolt, egy ismeretlen) valamilyen módon csatlakoztatva van.

A TLS-tanúsítványok értékét az teszi értékesebbé, hogy képesek olyan kapcsolatokat létesíteni, amelyeket a passzív DNS- vagy WHOIS-adatok kihagyhatnak. Ez több módszert jelent a potenciális rosszindulatú infrastruktúra korrelálására és a szereplők lehetséges működési biztonsági hibáinak azonosítására. A Defender TI 2013 óta több mint 30 millió tanúsítványt gyűjtött össze, és biztosítja a tanúsítványok tartalmával és előzményeivel kapcsolatos korrelációkhoz szükséges eszközöket.

A TLS-tanúsítványok olyan fájlok, amelyek digitálisan kötik a titkosítási kulcsot a felhasználó által megadott adatok egy készletéhez. A Defender TI internetes vizsgálati technikákkal gyűjtI össze a TLS-tanúsítványtársításokat a különböző portokon található IP-címekről. Ezek a tanúsítványok egy helyi adatbázisban vannak tárolva, és lehetővé teszik számunkra, hogy létrehozzunk egy idősort, amelyben egy adott TLS-tanúsítvány megjelent az interneten.

A tanúsítványadatok a következő információkat tartalmazzák:

- Sha1: Az SHA-1 algoritmus kivonata egy TLS-tanúsítványobjektumhoz

- Elsőként látható: Egy időbélyeg, amely azt a dátumot jeleníti meg, amikor először figyeltük meg ezt a tanúsítványt egy összetevőn

- Utoljára látható: Egy időbélyegző, amely azt a dátumot jeleníti meg, amikor utoljára megfigyeltük ezt a tanúsítványt egy összetevőn

- Infrastruktúra: A tanúsítvánnyal társított bármely kapcsolódó infrastruktúra

Amikor kibont egy SHA-1 kivonatot, a következő részletek láthatók:

- Sorozatszám: A TLS-tanúsítványhoz társított sorozatszám

- Kiadott: A tanúsítvány kiállításának dátuma

- Lejár: A tanúsítvány lejáratának dátuma

- Tulajdonos köznapi neve: A társított TLS-tanúsítványok tulajdonosának köznapi neve

- Kiállító köznapi neve: A kiállító köznapi neve a társított TLS-tanúsítványokhoz

- Tulajdonos alternatív neve:: A tanúsítvány alternatív köznapi nevei

- Kiállító alternatív neve(i): A kibocsátó egyéb nevei

- Tulajdonos szervezetének neve: A TLS-tanúsítványregisztrációhoz csatolt szervezet

- Kiállító szervezetének neve: A tanúsítvány kiállítását vezénylő szervezet neve

- SSL-verzió: Az SSL/TLS azon verziója, amellyel a tanúsítvány regisztrálva lett

- Tárgy szervezeti egység: Nem kötelező metaadatok, amelyek a tanúsítványért felelős szervezeti részleget jelzik

- Kiállító szervezeti egysége: További információ a tanúsítványt kiállító szervezetről

- Tárgy utcacíme: A szervezet lakcíme

- Kiállító címe: Az a cím, ahol a kibocsátó szervezet található

- Tárgy területi beállítása: Az a város, ahol a szervezet található

- Kiállító területi beállítása: Az a város, ahol a kibocsátó szervezet található

- Tulajdonos állapota/tartománya: Az az állam vagy tartomány, ahol a szervezet található

- Kiállító állapota/tartománya: A kiállító szervezetének állama vagy tartománya

- Tulajdonos országa: Az az ország vagy régió, ahol a szervezet található

- Kibocsátó országa: Az az ország vagy régió, ahol a kibocsátó szervezet található

- Kapcsolódó infrastruktúra: A tanúsítvánnyal társított bármely kapcsolódó infrastruktúra

Az adatkészlettel kapcsolatos kérdések segíthetnek megválaszolni a következő kérdéseket:

Milyen egyéb infrastruktúrához van társítva ez a tanúsítvány?

Vannak olyan egyedi adatpontok a tanúsítványban, amelyek jó kimutatáspontokként szolgálnának?

A tanúsítvány önaláírt?

A tanúsítvány ingyenes szolgáltatótól származik?

Milyen időkereten belül figyelték meg a tanúsítványt használatban?

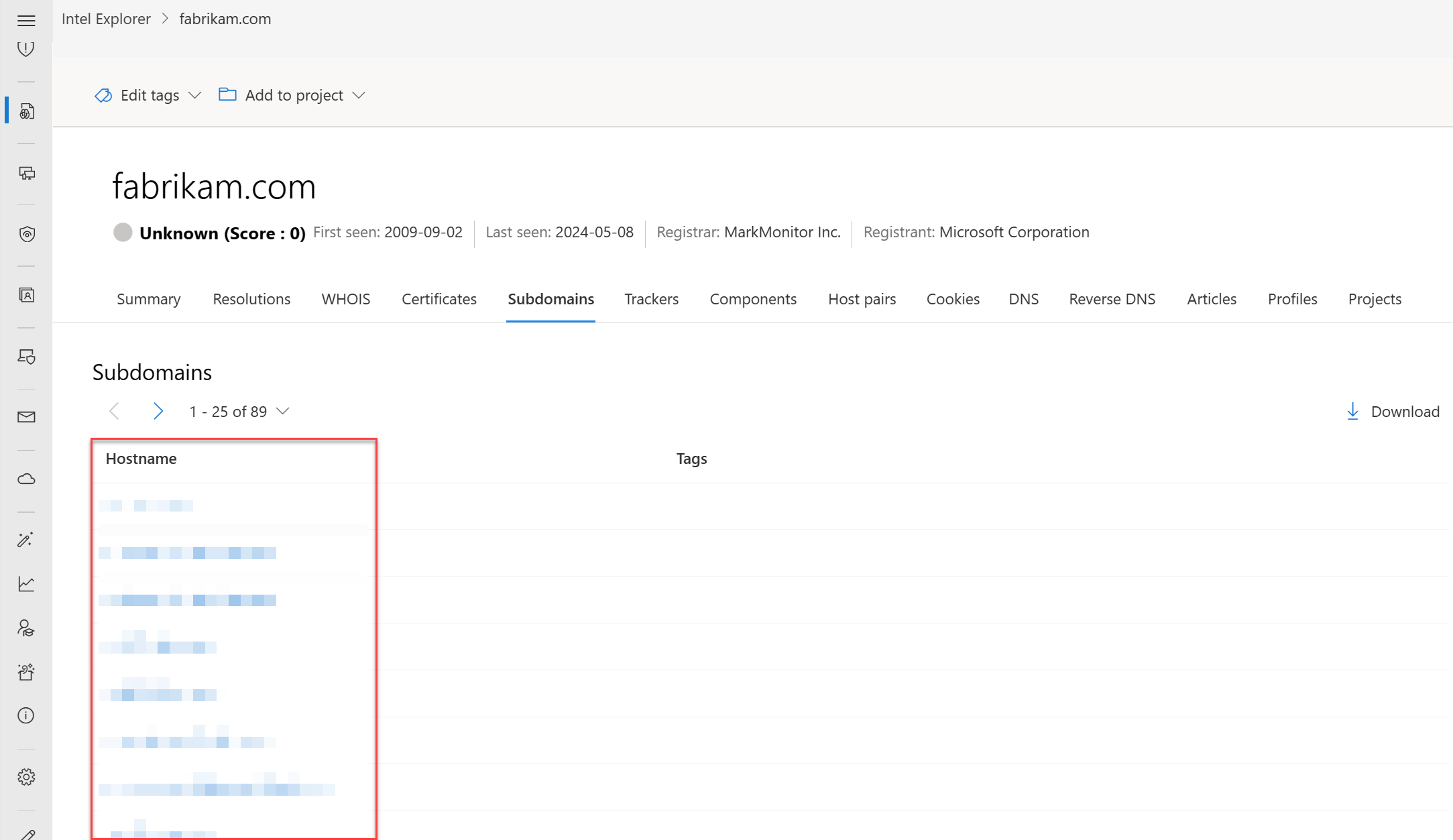

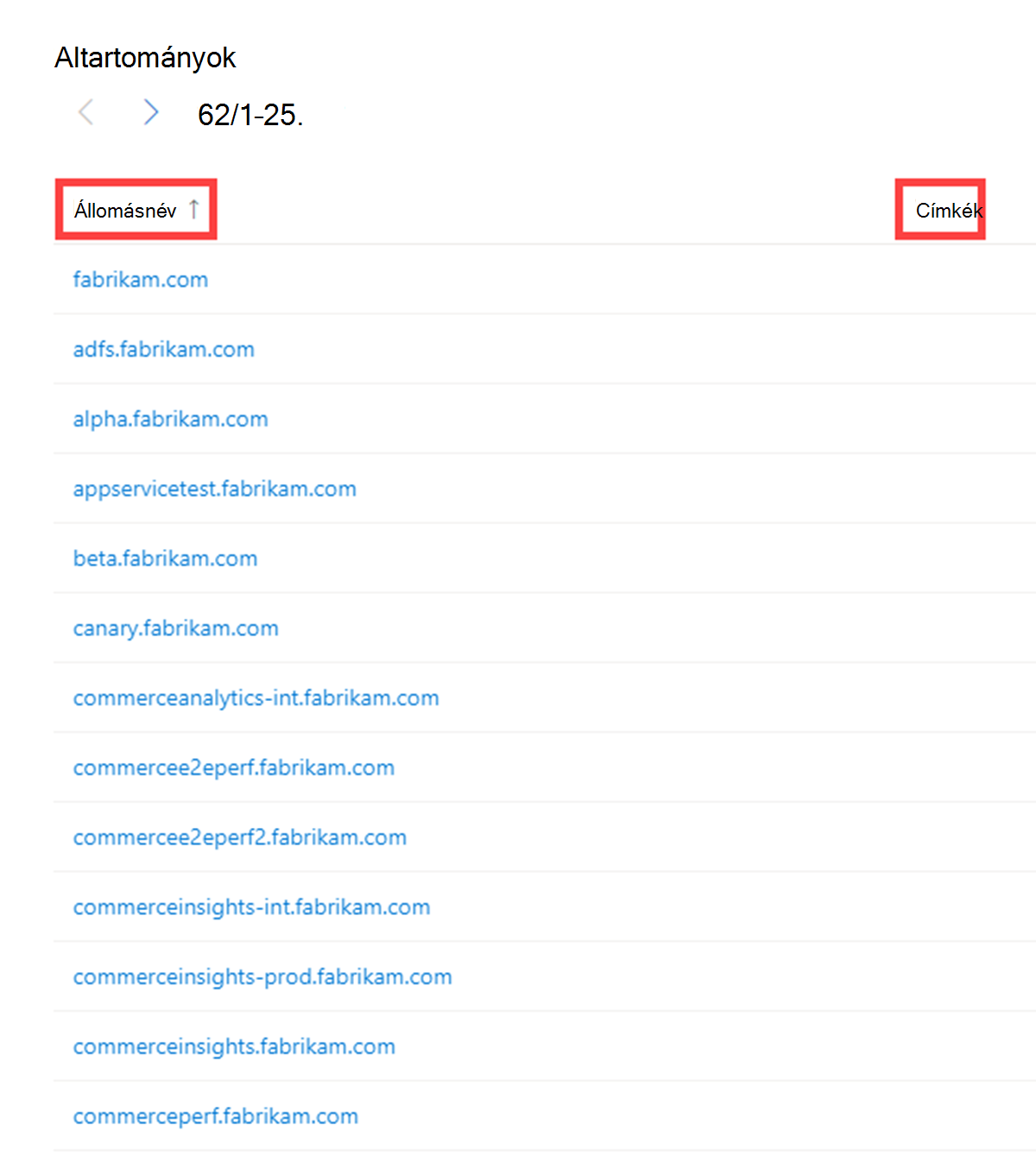

Aldomain

Az altartomány egy elsődleges tartomány részét képező internetes tartomány. Az altartományokat "gazdagépeknek" is nevezik. Példaként learn.microsoft.com a altartománya microsoft.com. Minden altartományhoz lehet egy új IP-címkészlet, amelyre a tartomány fel van oldva, ami nagyszerű adatforrás lehet a kapcsolódó infrastruktúra megtalálásához.

Az altartományadatok a következő információkat tartalmazzák:

- Állomásnév: A keresett tartományhoz társított altartomány

- Címkék: Az összetevőre alkalmazott címkék a Defender TI-ben

Az adatkészlettel kapcsolatos kérdések segíthetnek megválaszolni a következő kérdéseket:

Vannak további altartományok társítva a magasabb szintű tartományhoz?

Vannak rosszindulatú tevékenységgel társított altartományok?

Ha ez a tartomány az enyém, valamelyik altartomány ismeretlennek tűnik?

Van olyan minta a felsorolt altartományokhoz, amelyek más rosszindulatú tartományokhoz vannak társítva?

Az egyes altartományok kifordításával megjelennek a célhoz korábban nem társított új IP-címtartományok?

Milyen egyéb nem kapcsolódó infrastruktúra található, amely nem felel meg a gyökértartománynak?

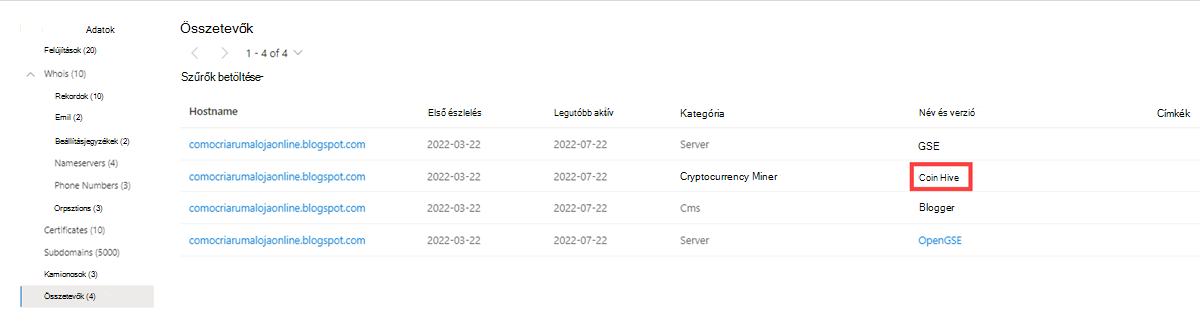

Nyomozó

A követők olyan egyedi kódok vagy értékek, amelyek a weboldalakon találhatók, és gyakran használják a felhasználói interakciók nyomon követésére. Ezekkel a kódokkal korrelálhatók a webhelyek egy különálló csoportja egy központi entitással. Gyakran előfordul, hogy a fenyegetést jelölő szereplők egy áldozat webhelyének forráskódját másolja, amit adathalász kampányhoz szeretnének megszemélyesíteni. Ritkán vesznek igénybe időt ezeknek az azonosítóknak a eltávolítására, ami lehetővé teheti a felhasználók számára, hogy azonosítsák ezeket a hamis webhelyeket a Defender TI Trackers adatkészletével. Az aktorok nyomkövető azonosítókat is üzembe helyezhetnek, hogy lássák, mennyire sikeresek a támadási kampányaik. Ez a tevékenység hasonló ahhoz, ahogyan a marketingesek seo azonosítókat, például a Google Analytics nyomkövető azonosítóját használják marketingkampányuk sikerének nyomon követésére.

A követő adatkészlet olyan szolgáltatók azonosítóit tartalmazza, mint a Google, a Yandex, a Mixpanel, a New Relic és a Clicky, és folyamatosan növekszik. A következő információkat tartalmazza:

- Állomásnév: Az az állomásnév, amely a nyomkövetőt észlelő infrastruktúrát üzemelteti

- Elsőként látható: Az a dátum időbélyege, amikor a Microsoft először észlelte ezt a nyomkövetőt az összetevőn

- Utoljára látható: A Microsoft által az összetevőn utoljára megfigyelt dátum időbélyege

- Típus: Az észlelt nyomkövető típusa (például GoogleAnalyticsID vagy JarmHash)

- Érték: A követő azonosító értéke

- Címkék: Az összetevőre alkalmazott címkék a Defender TI-ben

![]()

Az adatkészlettel kapcsolatos kérdések segíthetnek megválaszolni a következő kérdéseket:

Vannak más erőforrások is, amelyek ugyanazokat az elemzési azonosítókat használják?

Ezek az erőforrások a szervezethez vannak társítva, vagy jogsértési támadást kísérelnek meg végrehajtani?

Van átfedés a követők között – meg vannak osztva más webhelyekkel?

Milyen típusú nyomkövetők találhatók a weblapon?

Mennyi ideig tart a követők számára?

Milyen gyakorisággal változnak a követőértékek– jönnek, mennek vagy maradnak?

Vannak olyan követők, amelyek webhely-klónozási szoftverhez kapcsolódnak (például MarkOfTheWeb vagy HTTrack)?

Vannak olyan követők, amelyek rosszindulatú parancs- és vezérlési (C2) kiszolgálói kártevőkhez (például JARM) kapcsolódnak?

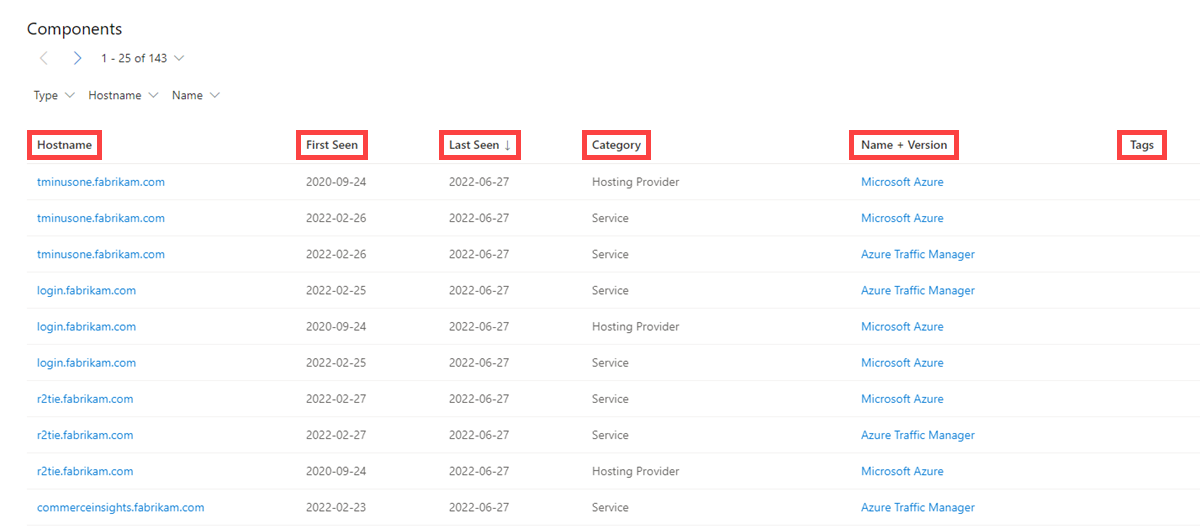

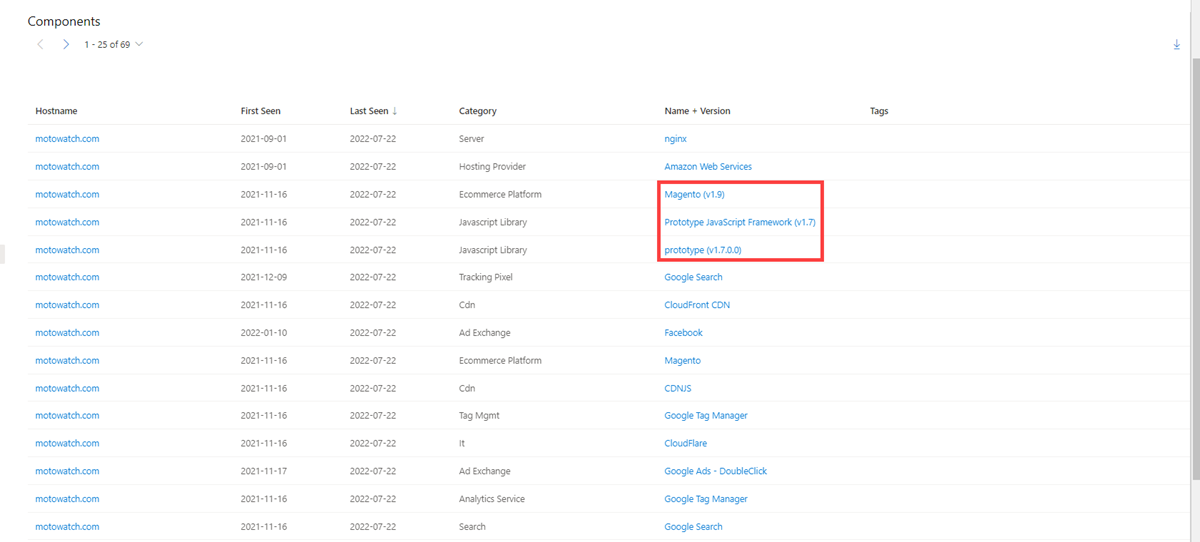

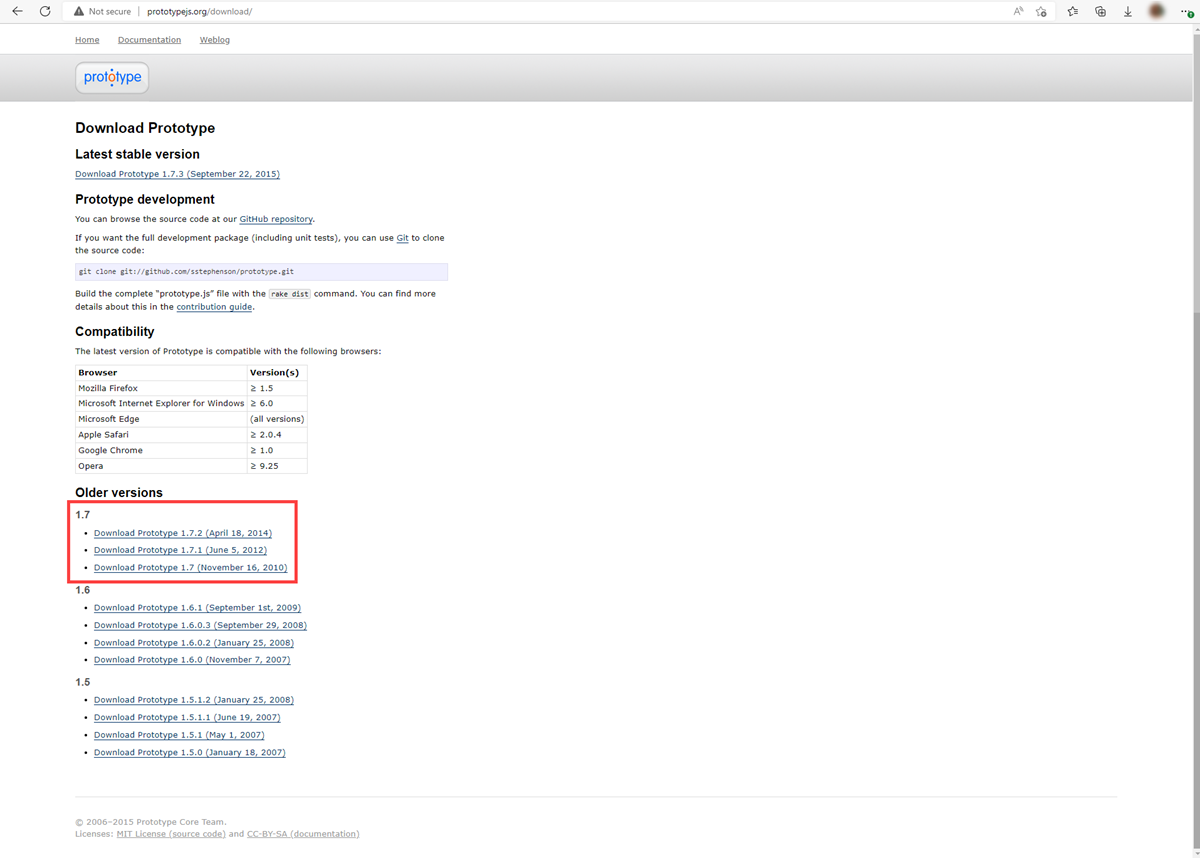

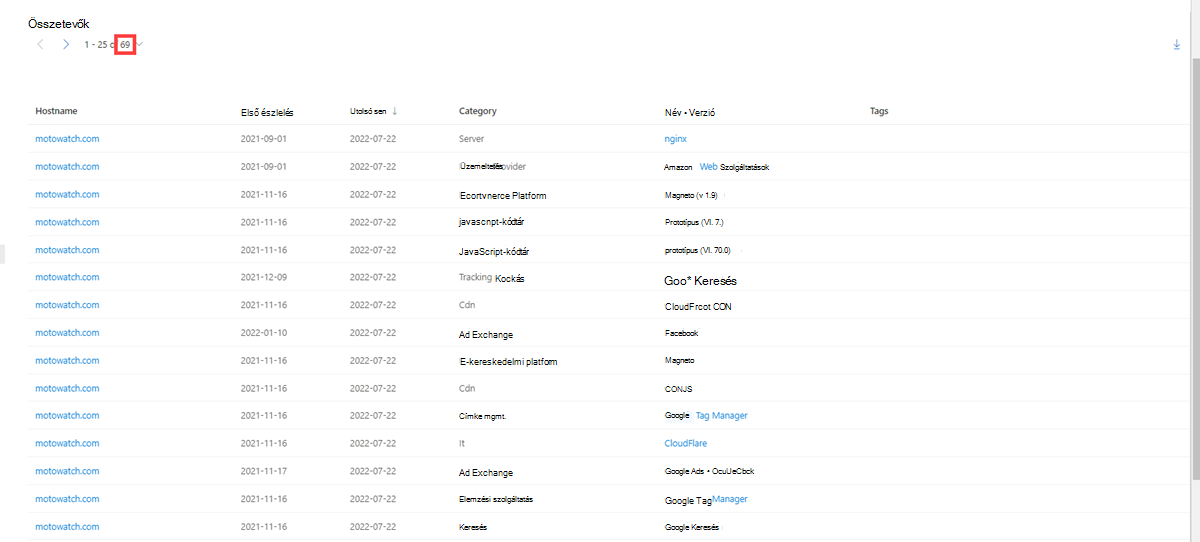

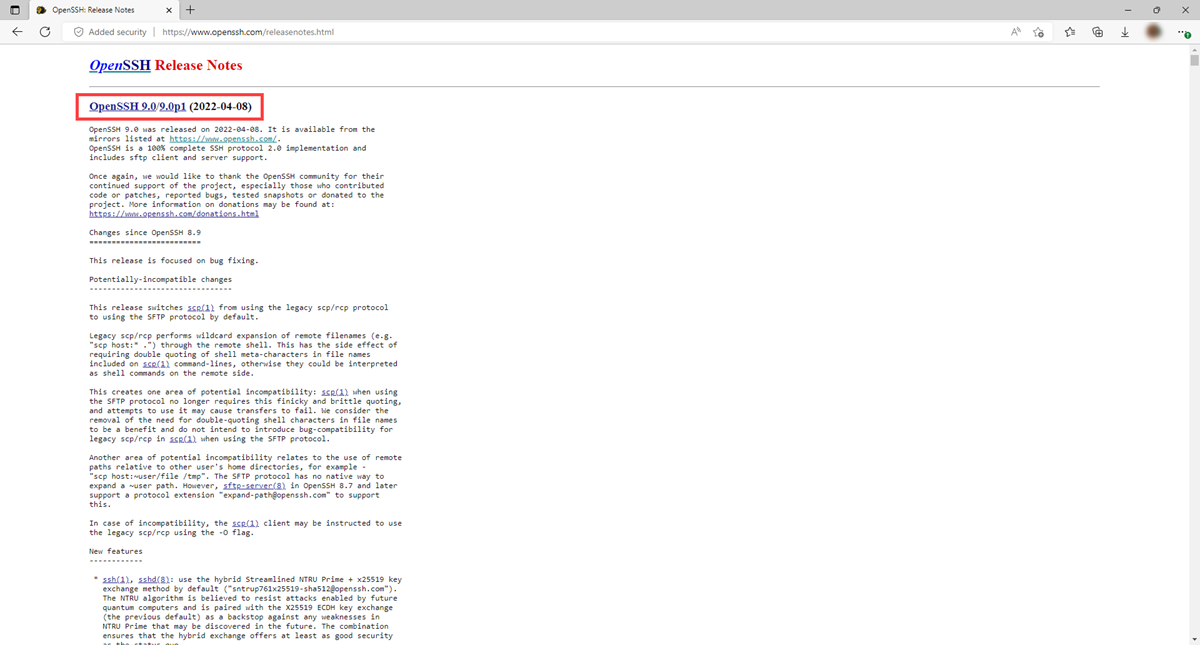

Összetevők

A webösszetevők olyan részletek, amelyek leírják a Microsoft által a webbejárást vagy -vizsgálatot végző weblapot vagy kiszolgálói infrastruktúrát. Ezek az összetevők lehetővé teszik a weblapok, illetve az adott infrastruktúra részét képező technológiák és szolgáltatások megértését. Az egyedi összetevők kimutatása megkeresheti az aktorok infrastruktúráját vagy más feltört helyeket. Azt is megtudhatja, hogy egy webhely sebezhető-e egy adott támadással vagy biztonsági sérüléssel szemben az általa futtatott technológiák alapján.

Az összetevők adatai a következő információkat tartalmazzák:

- Állomásnév: Az az állomásnév, amely az összetevőt észlelő infrastruktúrát üzemelteti

- Elsőként látható: Annak a dátumnak az időbélyege, amikor a Microsoft először észlelte ezt az összetevőt az összetevőn

- Utoljára látható: Annak a dátumnak az időbélyege, amikor a Microsoft utoljára megfigyelte ezt az összetevőt az összetevőn

- Kategória: Az észlelt összetevő típusa (például operációs rendszer, keretrendszer, távelérés vagy kiszolgáló)

- Név és verzió: Az összetevőn futó összetevő neve és verziója (például Microsoft IIS (8.5-ös verzió))

- Címkék: az összetevőre alkalmazott címkék a Defender TI-ben

Az adatkészlettel kapcsolatos kérdések segíthetnek megválaszolni a következő kérdéseket:

Milyen sebezhető infrastruktúrát használok?

A Magento 1.9-es verziója annyira elavult, hogy a Microsoft nem talált megbízható dokumentációt az adott verzióhoz.

Milyen egyedi webes összetevőket használ a fenyegetéselktor, amely nyomon tudja követni őket más tartományokban?

Vannak kártevőként megjelölt összetevők?

Hány webösszetevőt azonosítottak?

Vannak olyan egyedi vagy furcsa technológiák, amelyeket nem gyakran látnak?

Léteznek bizonyos technológiák hamis verziói?

Milyen gyakran vagy ritkán történik változás a webes összetevőkben?

Vannak olyan gyanús kódtárak, amelyekről ismert, hogy visszaélnek?

Vannak olyan technológiák, amelyekhez biztonsági rések társulnak?

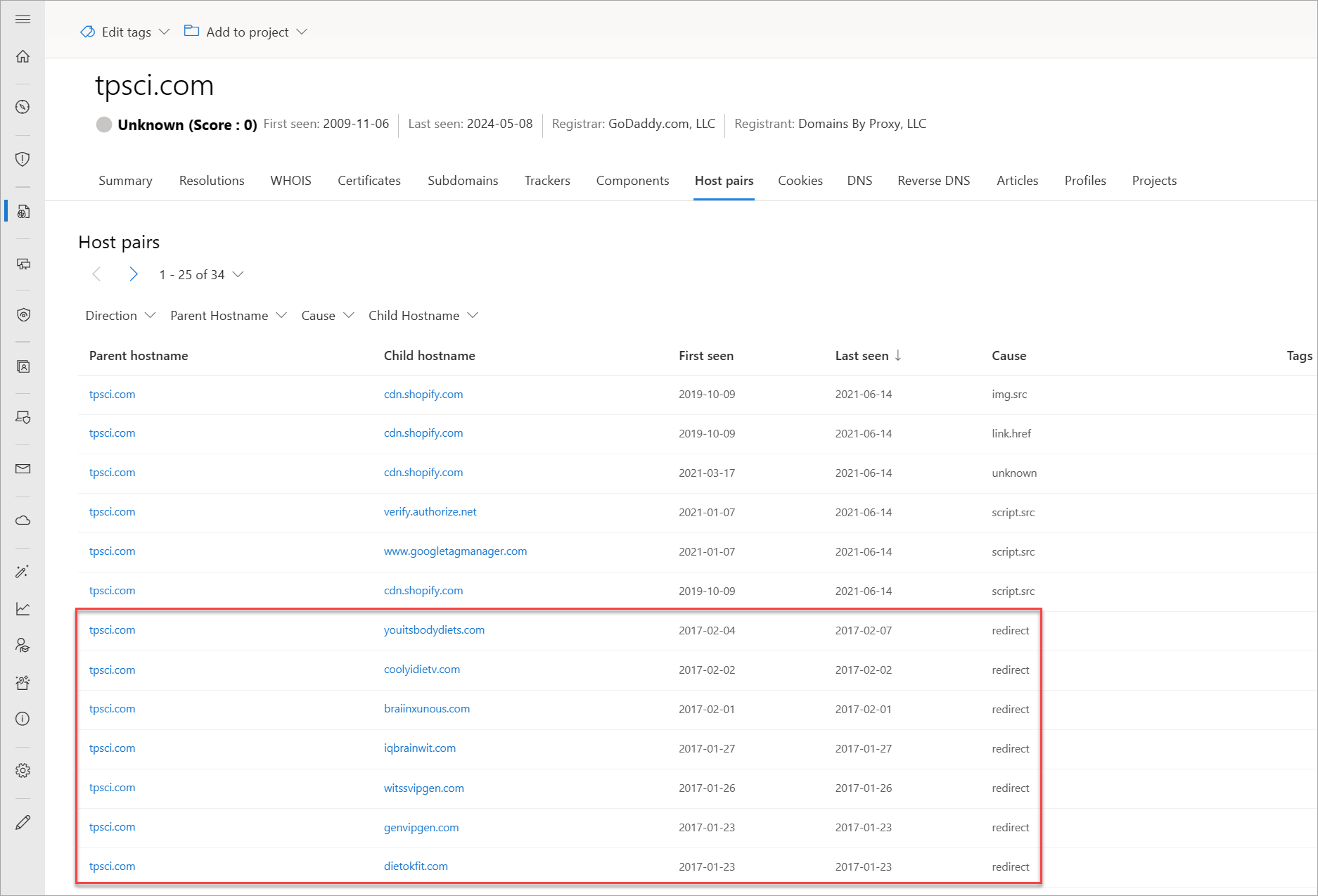

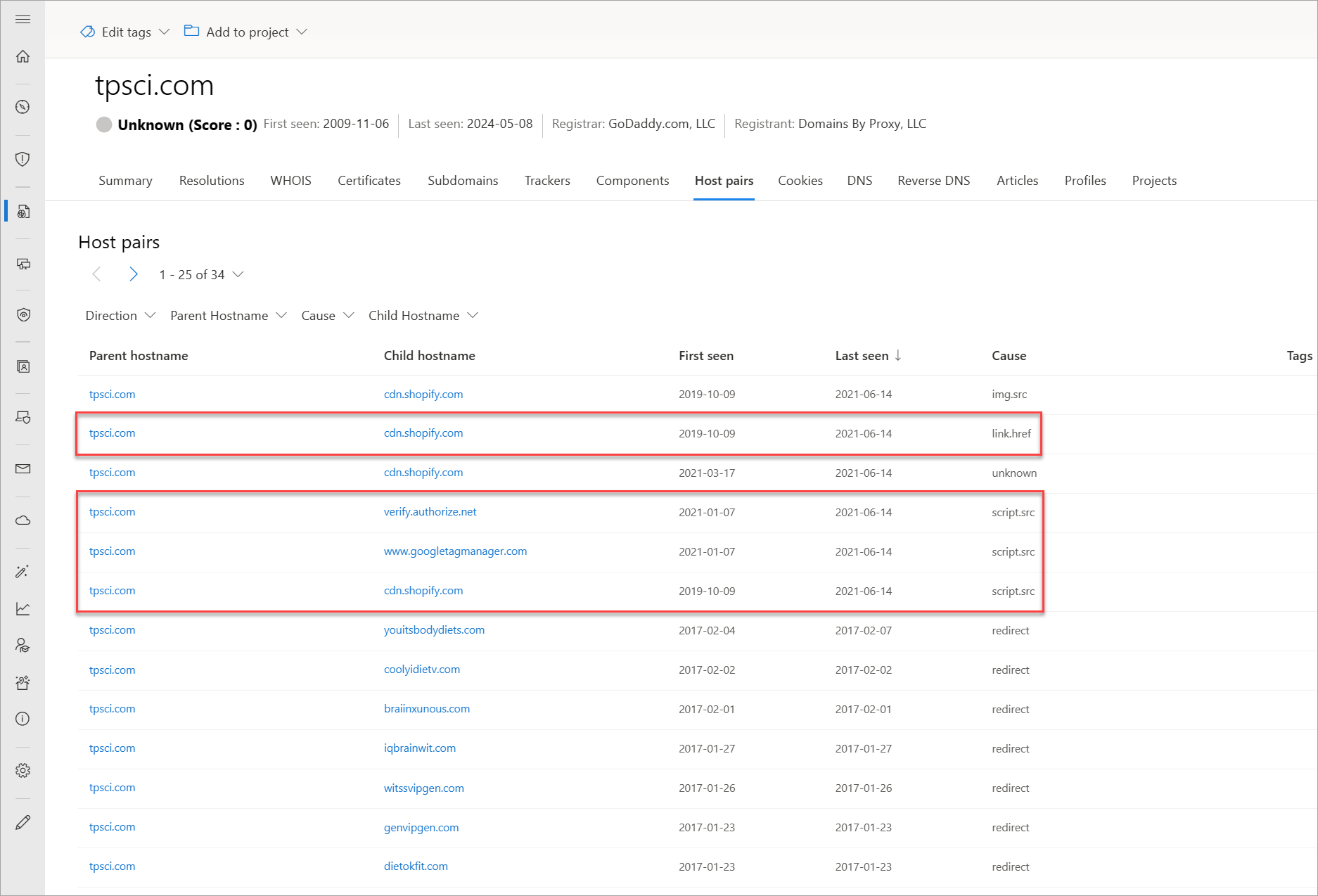

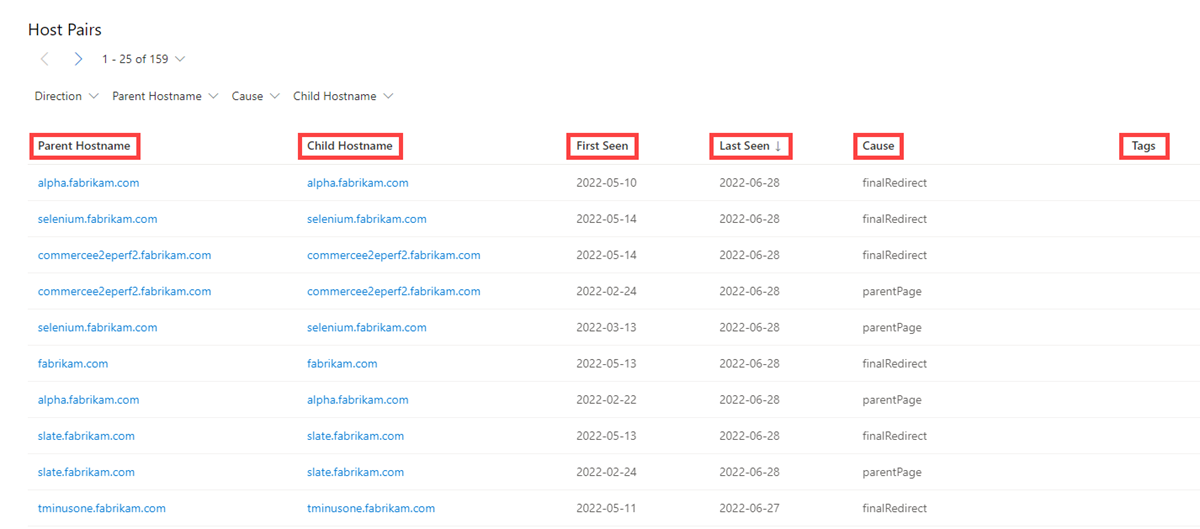

Gazdagéppárok

A gazdagéppárok az infrastruktúra két része (szülő és gyermek), amelyek egy virtuális felhasználó webes bejárásából megfigyelt kapcsolatot osztanak meg. A kapcsolat a legfelső szintű átirányítástól (HTTP 302) egy összetettebbig terjedhet, például egy iFrame-hez vagy egy szkript forráshivatkozásához.

A gazdagéppárok adatai a következő információkat tartalmazzák:

- Szülő gazdagépneve: Az a gazdagép, amely egy objektumra hivatkozik vagy "eléri" a gyermek gazdagépet

- Gyermek állomásneve: A szülő gazdagép által behívott gazdagép

- Elsőként látható: Annak a dátumnak az időbélyege, amikor a Microsoft először észlelt kapcsolatot a gazdagéppel

- Utoljára látható: Annak a dátumnak az időbélyege, amikor a Microsoft utoljára kapcsolatot észlelt a gazdagéppel

-

Ok: A szülő és a gyermek állomásneve közötti kapcsolat típusa; lehetséges okok többek között a következők:

- script.src

- link.href

- átirányít

- img.src

- ismeretlen

- xmlhttprequest

- a.href

- finalRedirect

- css.import

- parentPage

- Címkék: Az összetevőre alkalmazott címkék a Defender TI-ben

Az adatkészlettel kapcsolatos kérdések segíthetnek megválaszolni a következő kérdéseket:

Letiltotta valamelyik csatlakoztatott összetevőt?

Felcímkézte valamelyik csatlakoztatott összetevőt (például adathalászat, APT, rosszindulatú, gyanús, konkrét fenyegetési szereplő)?

A gazdagép rosszindulatú tartalmakra irányítja át a felhasználókat?

Lekért erőforrások css- vagy rendszerképeket a jogsértési támadások beállításához?

Az erőforrások lekértek egy szkriptet, vagy hivatkoznak egy link.href-ra magecart vagy skimming támadás beállításához?

Hol vannak átirányítva a felhasználók a/a-ból?

Milyen típusú átirányítás történik?

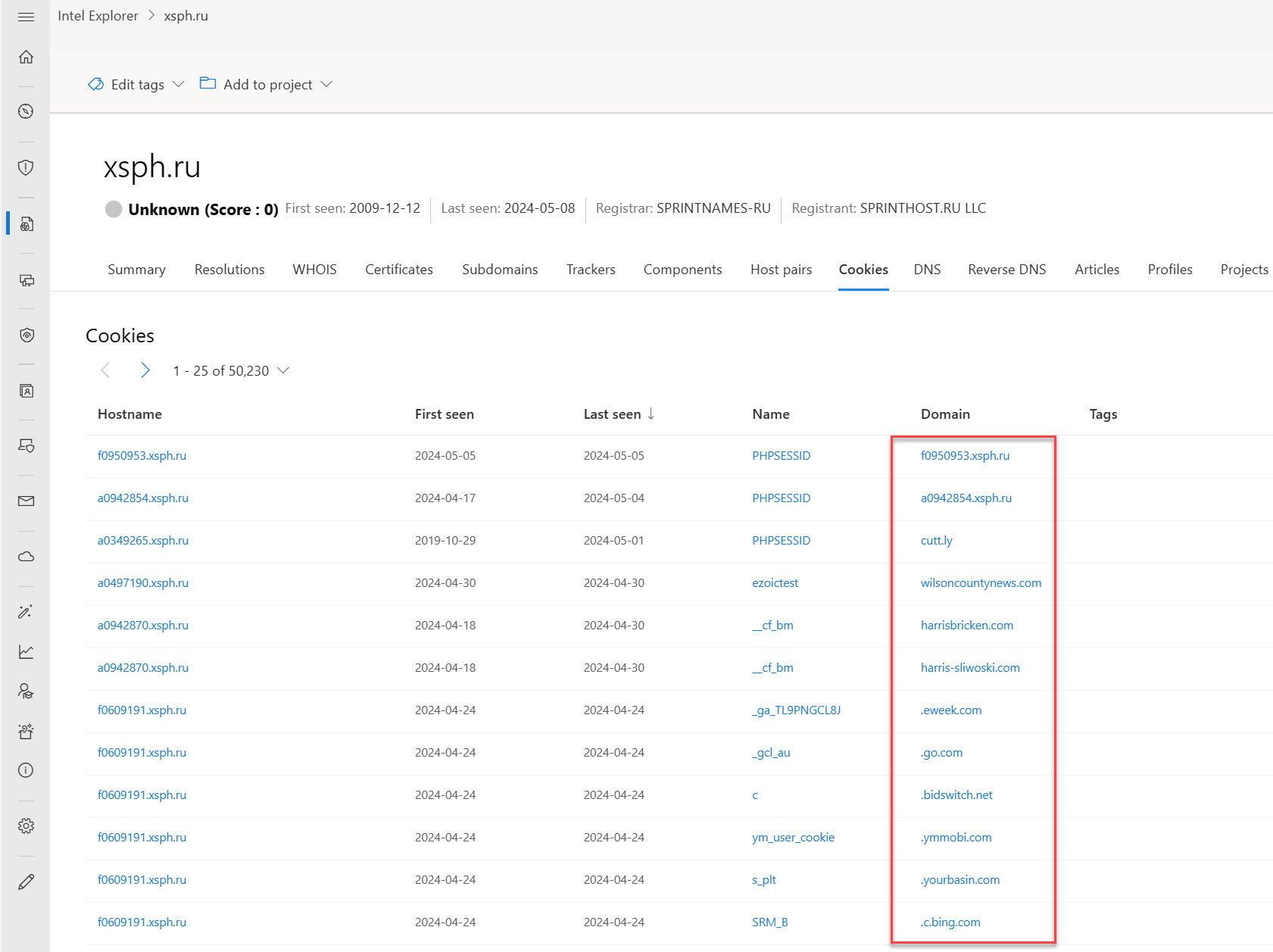

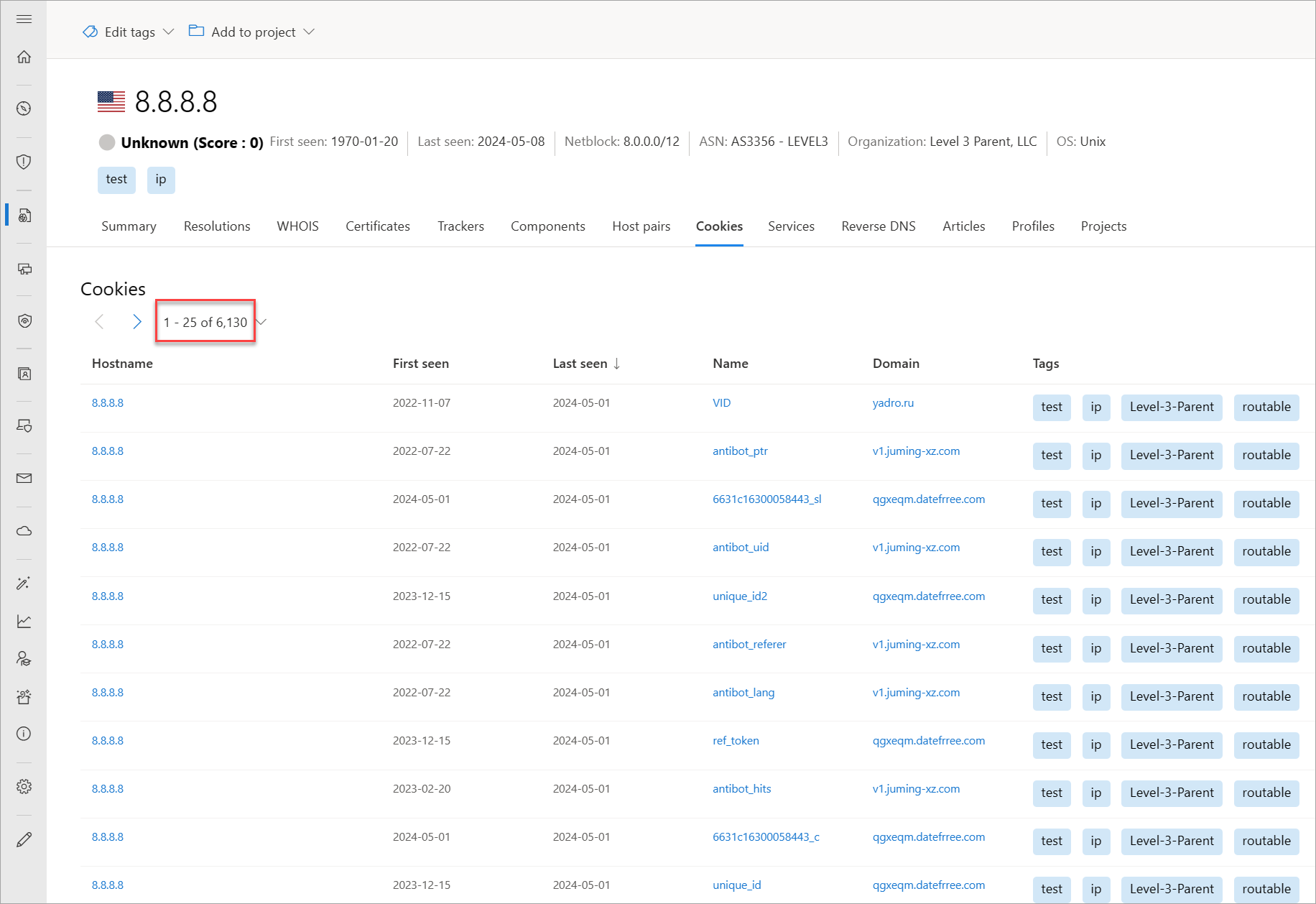

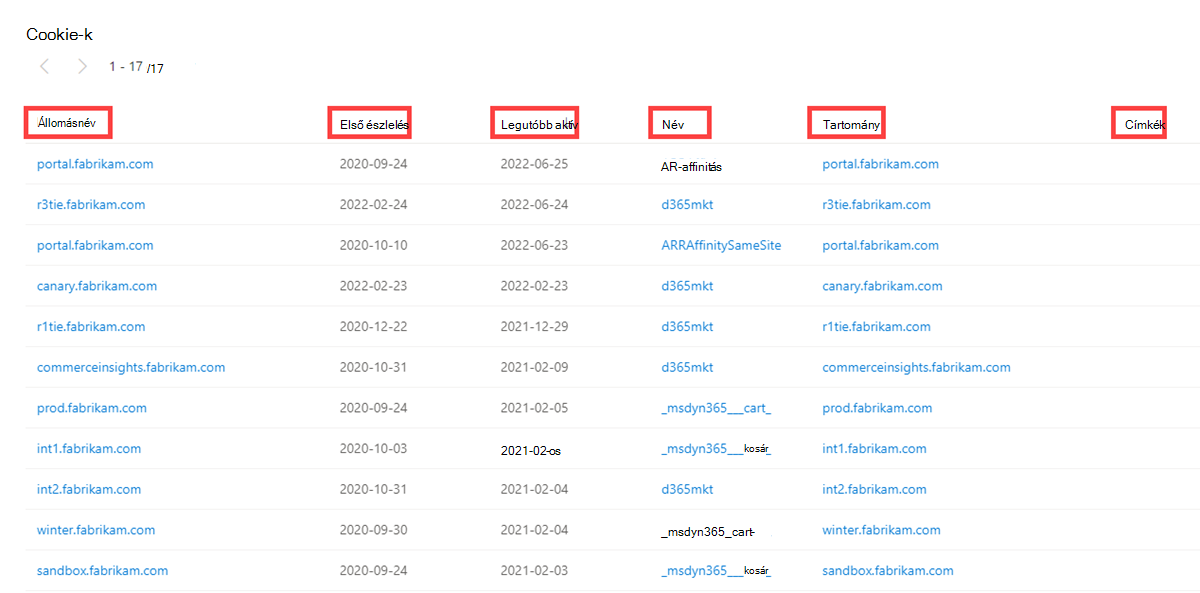

Süti

A cookie-k a kiszolgálóról az ügyfélnek küldött kis méretű adatok, amikor a felhasználó az interneten böngészik. Ezek az értékek néha az alkalmazás állapotát vagy a nyomkövetési adatok kis részét tartalmazzák. A Defender TI kiemeli és indexeli a webhelyek bejárása során megfigyelt cookie-neveket, és lehetővé teszi, hogy mindenhol feltárja, ahol bizonyos cookie-neveket észleltünk a bejárás és az adatgyűjtés során. A rosszindulatú szereplők cookie-kat is használnak a fertőzött áldozatok nyomon követésére, vagy olyan adatok tárolására, amelyeket később felhasználhatnak.

Cookie-adataink a következő információkat tartalmazzák:

- Állomásnév: A cookie-hoz társított gazdainfrastruktúra

- Elsőként látható: Annak a dátumnak az időbélyege, amikor a Microsoft először észlelte ezt a cookie-t az összetevőn

- Utoljára látható: Annak a dátumnak az időbélyege, amikor a Microsoft utoljára megfigyelte ezt a cookie-t az összetevőn

- Név: A cookie neve (például JSESSIONID vagy SEARCH_NAMESITE).

- Tartomány: A cookie-hoz társított tartomány

- Címkék: Az összetevőre alkalmazott címkék a Defender TI-ben

Az adatkészlettel kapcsolatos kérdések segíthetnek megválaszolni a következő kérdéseket:

Milyen más webhelyek bocsátják ki ugyanazokat a cookie-kat?

Milyen más webhelyek követik ugyanazokat a cookie-kat?

A cookie-tartomány megfelel a lekérdezésemnek?

Hány cookie van társítva az összetevővel?

Vannak egyedi cookie-k nevei vagy tartományai?

Milyen időtartamok kapcsolódnak a cookie-khoz?

Milyen gyakorisággal figyelhetők meg az újonnan megfigyelt cookie-k vagy a cookie-khoz kapcsolódó változások?

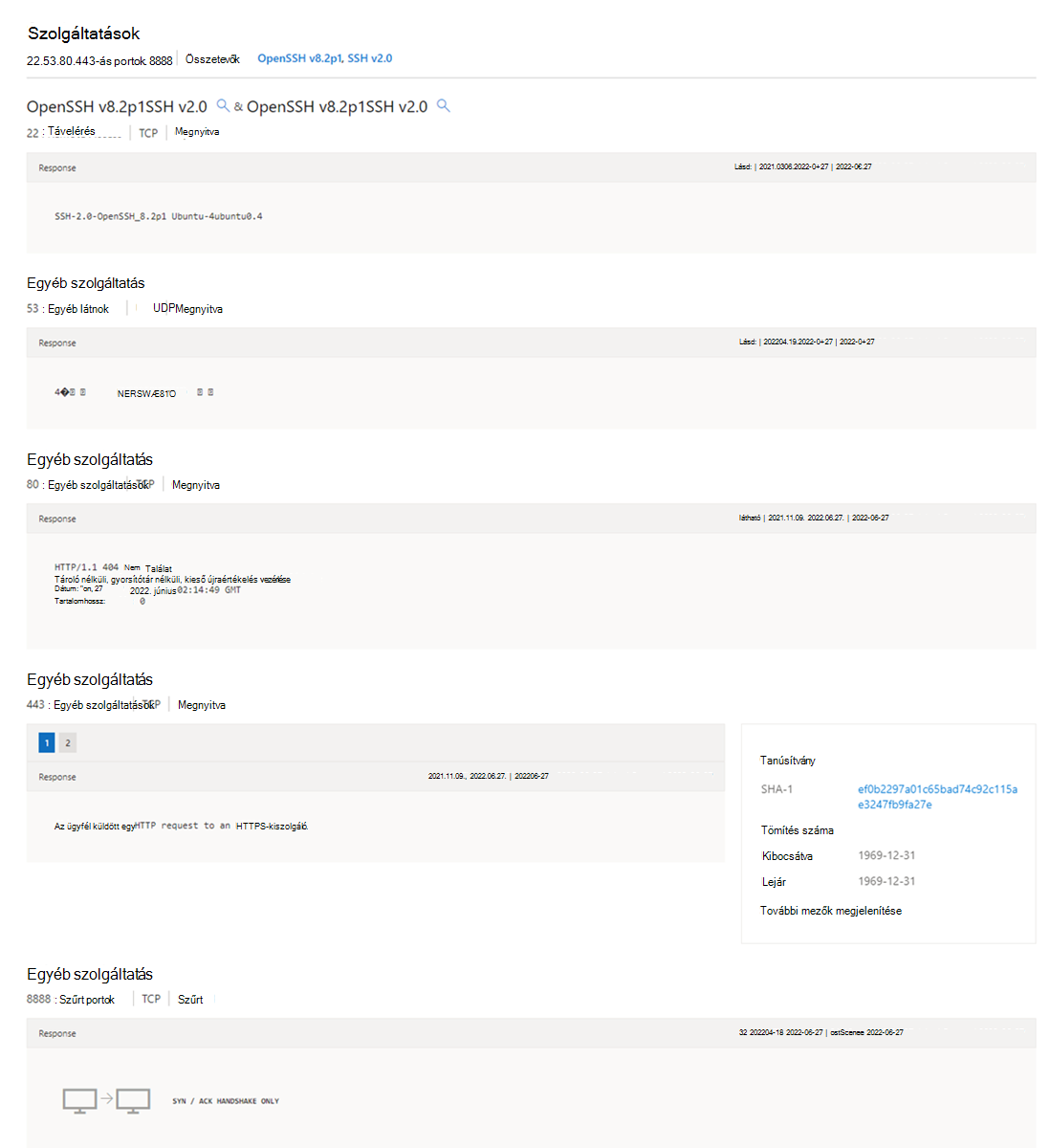

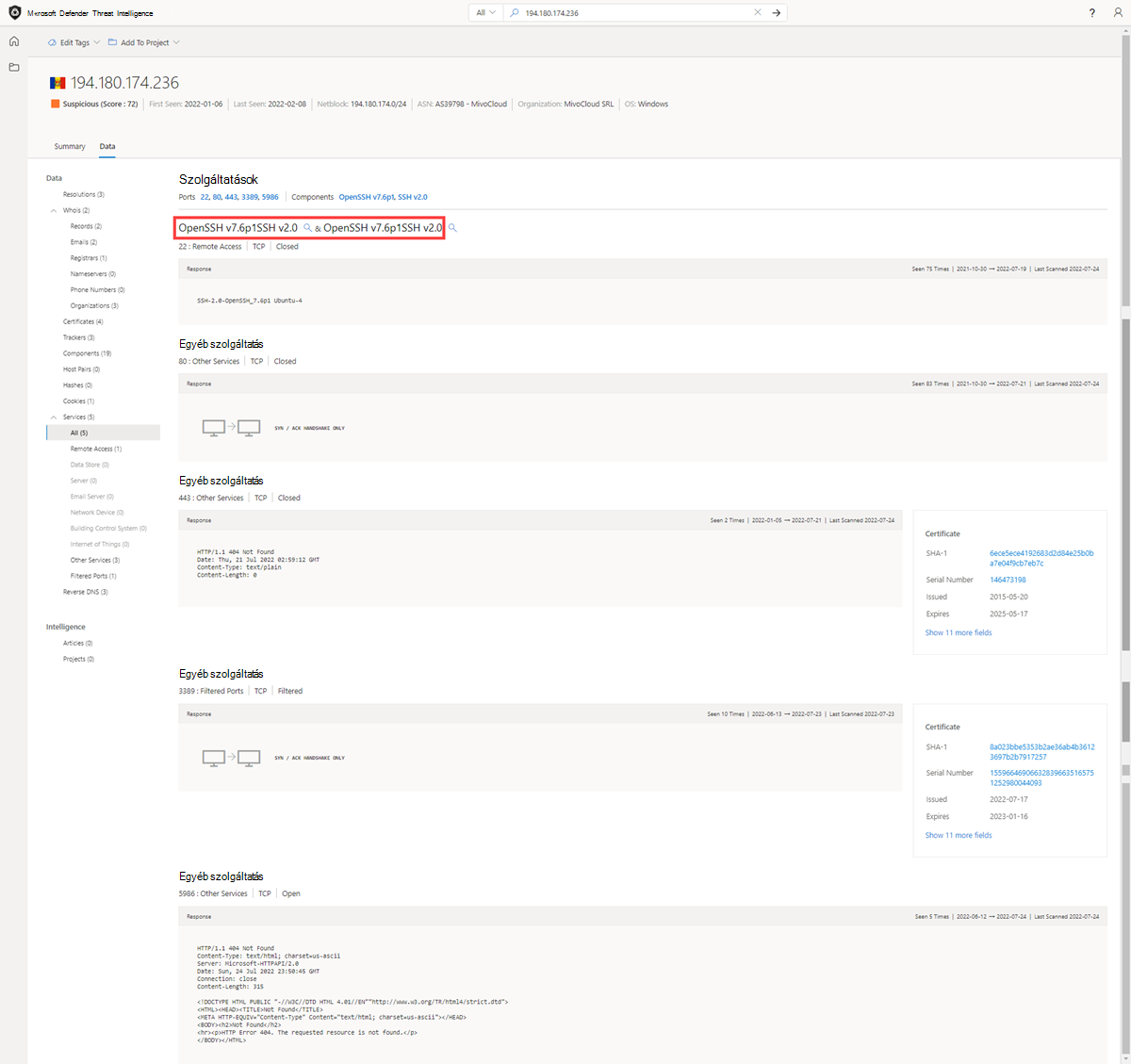

Szolgáltatások

A szolgáltatásnevek és portszámok az átviteli protokollokon (például TCP, UDP, DCCP és SCTP) futó különböző szolgáltatások megkülönböztetésére szolgálnak. A portszámok javasolhatják egy adott porton futó alkalmazás típusát. Az alkalmazások vagy szolgáltatások azonban módosíthatók úgy, hogy egy másik portot használjanak az alkalmazás vagy szolgáltatás elrejtéséhez vagy elrejtéséhez egy IP-címen. A port- és fejléc-/szalagcímadatok ismeretében azonosítható a valódi alkalmazás/szolgáltatás, valamint a használt portok kombinációja. A Defender TI 14 napnyi előzményt jelenít meg a Szolgáltatások lapon, és megjeleníti a megfigyelt porthoz társított utolsó transzparens-választ.

Szolgáltatásaink adatai a következő információkat tartalmazzák:

- Megnyitott portok megfigyelve

- Portszámok

- Összetevők

- A szolgáltatás megfigyeléseinek száma

- A port utolsó vizsgálatának dátuma

- Protokollkapcsolat

- A port állapota

- Nyitott

- Szűrt

- Zárt

- Szalagcímre adott válasz

Az adatkészlettel kapcsolatos kérdések segíthetnek megválaszolni a következő kérdéseket:

Milyen alkalmazások futnak egy adott IP-cím adott portján?

Az alkalmazások melyik verziója van használatban?

Történt mostanában változás egy adott port nyitott, szűrt vagy lezárt állapotában?

Társított egy tanúsítványt a kapcsolathoz?

Vannak-e sebezhető vagy elavult technológiák egy adott eszközön?

Olyan futó szolgáltatás teszi közzé az információkat, amelyek neurális célokra használhatók?

Követik a biztonsági ajánlott eljárásokat?

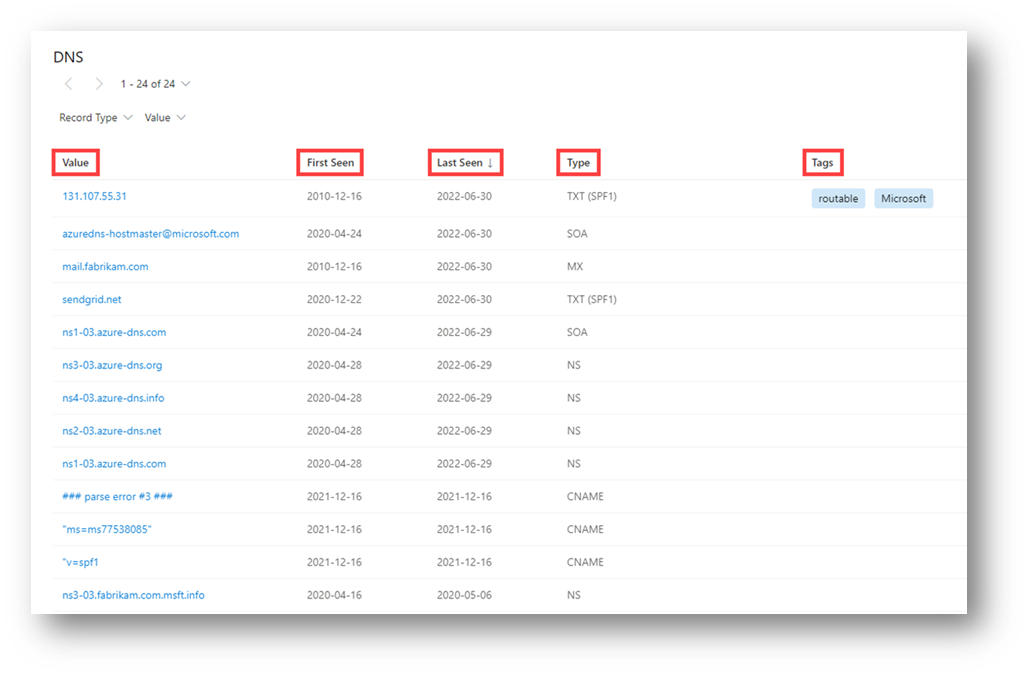

DNS

A Microsoft évek óta gyűjti a DNS-rekordokat, így betekintést nyújt a levelezési exchange (MX), a névkiszolgáló (NS), a szöveg (TXT), a hitelesítés kezdete (SOA), a canonical name (CNAME) és a mutató (PTR) rekordjaiba. A DNS-rekordok áttekintése segíthet azonosítani az aktorok által a saját tartományaikban használt megosztott infrastruktúrát. A fenyegetést jelentő szereplők például általában ugyanazokat a névkiszolgálókat használják az infrastruktúrájuk szegmentálásához, vagy ugyanazokat a levelezési kiszolgálókat a parancsuk és vezérlésük felügyeletéhez.

DNS-adataink a következő információkat tartalmazzák:

- Érték: A gazdagéphez társított DNS-rekord

- Elsőként látható: Annak a dátumnak az időbélyege, amikor a Microsoft először észlelte ezt a rekordot az összetevőn

- Utoljára látható: Az a dátum időbélyege, amikor a Microsoft utoljára megfigyelte ezt a rekordot az összetevőn

-

Típus: A rekordhoz társított infrastruktúra típusa; lehetséges lehetőségek:

- MX

- TXT

- NS

- CNAMES

- SOA

- Címkék: Az összetevőre alkalmazott címkék a Defender TI-ben

Az adatkészlettel kapcsolatos kérdések segíthetnek megválaszolni a következő kérdéseket:

- Milyen egyéb infrastruktúrarészek kapcsolódnak közvetlenül a keresett mutatóhoz?

- Hogyan változott az infrastruktúra az idő múlásával?

- A tartománytulajdonos tartalomkézbesítési hálózat vagy márkavédelmi szolgáltatás szolgáltatásait alkalmazza?

- Milyen egyéb technológiákat alkalmazhat a társított szervezet a hálózatán belül?

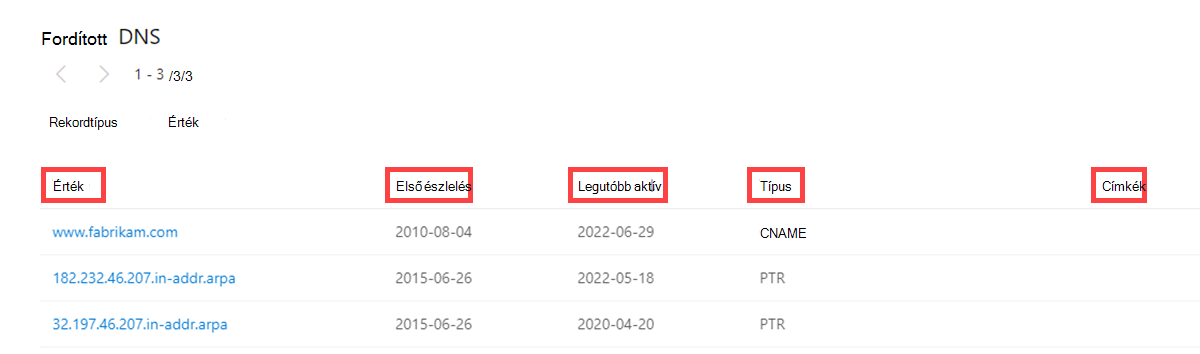

Fordított DNS

Míg a továbbítási DNS-keresés lekérdezi egy adott állomásnév IP-címét, a fordított DNS-keresés egy IP-cím adott állomásnevét lekérdezéssel. Ez az adatkészlet a DNS-hez hasonló eredményeket jelenít meg. A DNS-rekordok áttekintése segíthet azonosítani az aktorok által a saját tartományaikban használt megosztott infrastruktúrát. Az aktorcsoportok például általában ugyanazokkal a névkiszolgálókkal szegmentálják az infrastruktúrájukat vagy ugyanazokat a levelezési exchange-kiszolgálókat a parancsuk és vezérlésük felügyeletéhez.

A fordított DNS-adatok a következő információkat tartalmazzák:

- Érték: A fordított DNS-rekord értéke

- Elsőként látható: Annak a dátumnak az időbélyege, amikor a Microsoft először észlelte ezt a rekordot az összetevőn

- Utoljára látható: A Microsoft által az összetevőn először megfigyelt rekord időbélyege

-

Típus: A rekordhoz társított infrastruktúra típusa; lehetséges lehetőségek:

- MX

- TXT

- NS

- CNAMES

- SOA

- Címkék: Az összetevőre alkalmazott címkék a Defender TI-ben

Az adatkészlettel kapcsolatos kérdések segíthetnek megválaszolni a következő kérdéseket:

- Mely DNS-rekordok figyelték meg ezt a gazdagépet?

- Hogyan változott meg a gazdagépet megfigyelt infrastruktúra az idő múlásával?