Infrastruktúra-láncolás

Fontos

2024. június 30-án a Microsoft Defender Intelligens veszélyforrás-felderítés (Defender TI) önálló portálja (https://ti.defender.microsoft.com) megszűnik, és többé nem lesz elérhető. Az ügyfelek továbbra is használhatják a Defender TI-t az Microsoft Defender portálon vagy a Microsoft Copilot a biztonságért. További információ

Az infrastruktúra-láncolás a nagy mértékben csatlakoztatott adathalmazok közötti kapcsolatokat használja a vizsgálat kiépítéséhez. Ez a folyamat képezi a fenyegetésinfrastruktúra-elemzés alapját, és lehetővé teszi a szervezetek számára, hogy új kapcsolatokat tárjanak fel, hasonló támadási tevékenységeket csoportosítsanak, és az incidenskezelés során alátámasztják a feltételezéseket.

Előfeltételek

Tekintse át az alábbi Defender TI-cikkeket:

Mindössze egy kiindulási pontra van szüksége

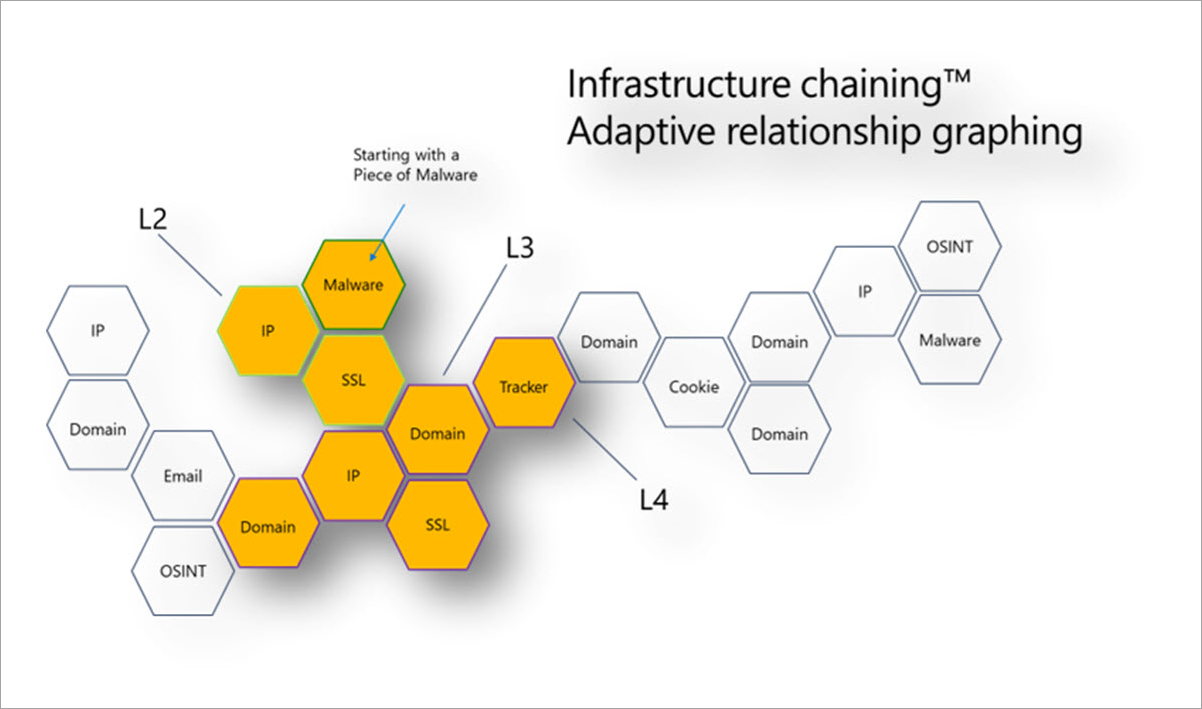

Láthatjuk, hogy a támadási kampányok rejtjelezési technikák széles skáláját alkalmazzák – az egyszerű geoszűréstől az összetett taktikákig, például a passzív operációs rendszer ujjlenyomat-kezelésig. Ezek a technikák potenciálisan megállíthatnak egy időponthoz kötött vizsgálatot a nyomaiban. Az előző képen az infrastruktúraláncolás fogalma látható. Az adatdúsítási képességünkkel egy olyan kártevővel kezdhetnénk, amely megpróbál csatlakozni egy IP-címhez (esetleg egy parancs- és vezérlőkiszolgálóhoz). Előfordulhat, hogy az IP-cím egy olyan TLS-tanúsítványt üzemeltetett, amelynek köznapi neve van, például egy tartománynév. Előfordulhat, hogy a tartomány egy olyan laphoz csatlakozik, amely egyedi követőt tartalmaz a kódban, például egy NewRelicID azonosítót vagy más elemzési azonosítót, amelyet máshol figyeltünk meg. Vagy lehet, hogy a tartomány korábban más infrastruktúrához is kapcsolódott, amely fényt szolgáltatott a vizsgálatunkra. A fő tanulság az, hogy a kontextusból vett egyik adatpont nem feltétlenül lehet különösen hasznos, de ha megfigyeljük a többi technikai adat természetes kapcsolatát, elkezdhetünk összevarrni egy történetet.

Egy támadó külső perspektívája

A támadók külső perspektívája lehetővé teszi számukra, hogy kihasználják a tűzfalon kívül működő, folyamatosan bővülő webes és mobil jelenlét előnyeit.

A webes és mobiltulajdonságok valós felhasználóként való megközelítése és használata lehetővé teszi, hogy a Microsoft bejárási, vizsgálati és gépi tanulási technológiája lefegyverezze a támadók kijátszási technikáit azáltal, hogy összegyűjti a felhasználói munkamenet adatait, és észleli az adathalászatot, kártevőket, rosszindulatú alkalmazásokat, nemkívánatos tartalmakat és tartománybitorlást nagy méretekben. Ezzel a megközelítéssel végrehajtható, eseményalapú fenyegetésriasztások és munkafolyamatok hozhatók létre fenyegetésfelderítés, rendszercímkék, elemzői megállapítások és a támadók infrastruktúrájával kapcsolatos hírnévpontszám formájában .

Ahogy egyre több fenyegetési adat válik elérhetővé, az elemzőknek több eszközre, oktatásra és erőfeszítésre van szükség az adatkészletek és a hozzájuk kapcsolódó fenyegetések megértéséhez. Microsoft Defender Intelligens veszélyforrás-felderítés (Defender TI) egyesíti ezeket a törekvéseket azáltal, hogy egyetlen nézetet biztosít több adatforráshoz.

Lásd még

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: