Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

A helyi fejlesztés során az alkalmazásoknak hitelesíteni kell magukat az Azure-ban a különböző Azure-szolgáltatások használatához. Helyi hitelesítés az alábbi módszerek egyikével:

- Használjon fejlesztői fiókot az Azure Identity-kódtár által támogatott fejlesztői eszközök egyikével.

- A hitelesítő adatok kezeléséhez használjon közvetítőt .

- Használjon egyszerű szolgáltatást.

Ez a cikk azt ismerteti, hogyan hitelesíthető egy fejlesztői fiókkal az Azure Identity-kódtár által támogatott eszközökkel. Az alábbi szakaszokban a következő ismereteket ismerheti meg:

- A Microsoft Entra-csoportok használata több fejlesztői fiók engedélyeinek hatékony kezelésére.

- Fejlesztői fiókokhoz szerepkörök hozzárendelése a jogosultságok hatókörének meghatározásához.

- Bejelentkezés a támogatott helyi fejlesztési eszközökre.

- Hogyan hitelesíthető egy fejlesztői fiókkal az alkalmazás kódjából.

Támogatott fejlesztői eszközök hitelesítéshez

Ahhoz, hogy egy alkalmazás helyi fejlesztés során hitelesíthesse magát az Azure-ban a fejlesztő Azure-beli hitelesítő adataival, a fejlesztőnek be kell jelentkeznie az Azure-ba az alábbi fejlesztői eszközök egyikéből:

- Azure CLI

- Azure Developer CLI

- Azure PowerShell

- Visual Studio

- Visual Studio Code

Az Azure Identity-kódtár képes észlelni, hogy a fejlesztő bejelentkezett az egyik ilyen eszközről. Ezután a könyvtár beszerezheti az eszközzel a Microsoft Entra hozzáférési jogkivonatot, hogy az alkalmazást bejelentkezett felhasználóként az Azure-ban hitelesítse.

Ez a megközelítés kihasználja a fejlesztő meglévő Azure-fiókjait a hitelesítési folyamat egyszerűsítése érdekében. A fejlesztői fiók azonban valószínűleg több engedéllyel rendelkezik, mint amennyit az alkalmazás igényel, ezért túllépi az alkalmazás éles környezetben futtatott engedélyeit. Alternatív megoldásként létrehozhat alkalmazási szolgáltatás-főkomponenseket, amelyeket a helyi fejlesztés során használhat, és amelyek hatóköre kizárólag az alkalmazás által igényelt hozzáférésre terjedhet ki.

Microsoft Entra-csoport létrehozása helyi fejlesztéshez

Hozzon létre egy Microsoft Entra-csoportot, amely az alkalmazás által igényelt szerepköröket (engedélyeket) foglalja magában a helyi fejlesztés során, és nem rendeli hozzá a szerepköröket az egyes szolgáltatásnév-objektumokhoz. Ez a megközelítés a következő előnyöket kínálja:

- Minden fejlesztőhöz ugyanazok a szerepkörök vannak hozzárendelve a csoport szintjén.

- Ha új szerepkörre van szükség az alkalmazáshoz, azt csak az alkalmazás csoportához kell hozzáadni.

- Ha egy új fejlesztő csatlakozik a csapathoz, egy új alkalmazásszolgáltatás-tag jön létre a fejlesztő számára, és hozzáadódik a csoporthoz, biztosítva, hogy a fejlesztő megfelelő engedélyekkel rendelkezik az alkalmazás használatához.

Lépjen a Microsoft Entra ID áttekintési lapjára az Azure portálon.

A bal oldali menüben válassza Minden csoport lehetőséget.

A Csoportok lapon válassza Új csoportlehetőséget.

Az Új csoport lapon töltse ki az alábbi űrlapmezőket:

- Csoporttípus: Válassza Biztonságilehetőséget.

- csoportnév: Adja meg annak a csoportnak a nevét, amely az alkalmazás vagy a környezet nevére mutató hivatkozást tartalmaz.

- csoport leírása: Adjon meg egy leírást, amely ismerteti a csoport célját.

A Tagok csoportban válassza a Nem kijelölt tagok hivatkozást, ha tagokat szeretne hozzáadni a csoporthoz.

A megnyíló legördülő panelen keresse meg a korábban létrehozott szolgáltatási objektumot, és válassza ki a szűrt eredmények közül. A kijelölés megerősítéséhez válassza a kiválasztása gombot a panel alján.

Válassza a Új csoport lap alján található létrehozása lehetőséget a csoport létrehozásához és a Minden csoport lapra való visszatéréshez. Ha nem látja az új csoportot a listában, várjon egy kis időt, és frissítse a lapot.

Szerepkörök hozzárendelése a csoporthoz

Ezután határozza meg, hogy az alkalmazásnak milyen szerepkörökre (engedélyekre) van szüksége az erőforrásokhoz, és rendelje hozzá ezeket a szerepköröket a létrehozott Microsoft Entra-csoporthoz. A csoportok szerepkörhöz rendelhetők az erőforrás, az erőforráscsoport vagy az előfizetés hatókörében. Ez a példa bemutatja, hogyan rendelhet hozzá szerepköröket az erőforráscsoport hatóköréhez, mivel a legtöbb alkalmazás egyetlen erőforráscsoportba csoportosítja az összes Azure-erőforrást.

Az Azure Portalon keresse meg az alkalmazást tartalmazó erőforráscsoport Áttekintés lapját.

A bal oldali navigációs sávon válassza a Hozzáférés-vezérlés (IAM) lehetőséget.

A Hozzáférés-vezérlés (IAM) lapon válassza a + hozzáadása lehetőséget, majd a legördülő menüben válassza a Szerepkör-hozzárendelés hozzáadása lehetőséget. A Szerepkör-hozzárendelés hozzáadása lapon számos lap található a szerepkörök konfigurálásához és hozzárendeléséhez.

A Szerepkör lapon keresse meg a hozzárendelni kívánt szerepkört a keresőmezővel. Jelölje ki a szerepkört, majd válassza a Következőlehetőséget.

A Tagok lapon:

- A Hozzáférés hozzárendelése értékhez, válassza Felhasználó, csoport vagy szolgáltatásnév lehetőséget.

- A Tagok értéknél válassza a + Tagok kiválasztása lehetőséget a Tagok kiválasztása előtűnő panel megnyitásához.

- Keresse meg a korábban létrehozott Microsoft Entra-csoportot, és válassza ki a szűrt eredmények közül. Válassza a , majd a lehetőséget a csoport kijelöléséhez és a lebegő panel bezárásához.

- Válassza Véleményezés + hozzárendelés a Tagok lap alján.

A Véleményezés + hozzárendelés lapon válassza a Véleményezés + hozzárendelés lehetőséget a lap alján.

Bejelentkezés az Azure-ba fejlesztői eszközökkel

Ezután jelentkezzen be az Azure-ba a fejlesztési környezetben a hitelesítés végrehajtásához használható számos fejlesztői eszköz egyikével. A hitelesített fióknak a korábban létrehozott és konfigurált Microsoft Entra-csoportban is léteznie kell.

- Visual Studio

- Visual Studio Code

- Azure CLI

- Azure Developer CLI

- Azure PowerShell

A Visual Studio 2017-et vagy újabb verziót használó fejlesztők az IDE-ben hitelesíthetik magukat a fejlesztői fiókjukkal. Azok az alkalmazások, amelyek DefaultAzureCredential vagy VisualStudioCredential használják, felderíthetik és használhatják ezt a fiókot az alkalmazáskérések hitelesítésére helyi futtatáskor. Ez a fiók akkor is használatos, ha alkalmazásokat tesz közzé közvetlenül a Visual Studióból az Azure-ba.

Fontos

Az Azure-beli fejlesztési számítási feladat telepítéséhez engedélyeznie kell a Visual Studio-eszközöket az Azure-hitelesítéshez, fejlesztéshez és üzembe helyezéshez.

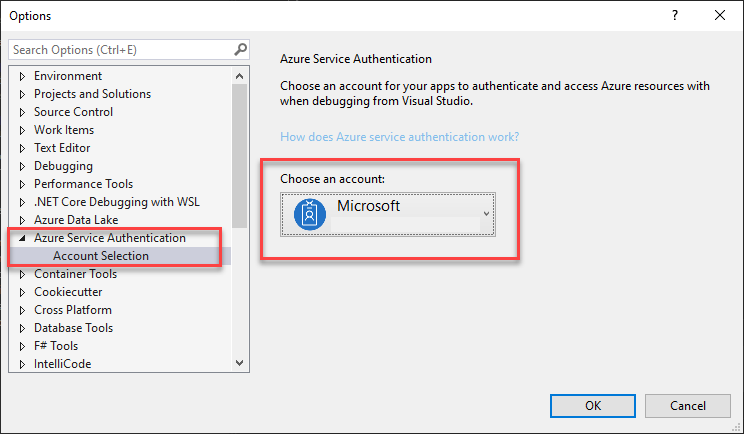

A Visual Studióban lépjen az Eszközök>beállításai elemre a beállítások párbeszédpanel megnyitásához.

A keresési beállítások mező tetején írja be az Azure szót az elérhető beállítások leszűréséhez.

Az Azure-szolgáltatás-hitelesítés alatt válassza ki a Fiókválasztást.

Válassza a Fiók kiválasztása menü legördülő menüjét , és válassza a Microsoft-fiók hozzáadását.

A megnyíló ablakban adja meg a kívánt Azure-fiók hitelesítő adatait, majd erősítse meg a bemeneteket.

A beállítások párbeszédpanel bezárásához kattintson az OK gombra.

Hitelesítés az Azure-szolgáltatásokban az alkalmazásból

Az Azure Identity-kódtár olyan implementációkat TokenCredential biztosít, amelyek különböző forgatókönyveket és Microsoft Entra hitelesítési folyamatokat támogatnak. Az előttünk álló lépések bemutatják, hogyan használhatja DefaultAzureCredential vagy használhatja egy adott fejlesztői eszköz hitelesítő adatait a felhasználói fiókok helyi használata során.

A kód implementálása

Hajtsa végre a következő lépéseket:

Adjon hozzá hivatkozásokat az Azure.Identity és a Microsoft.Extensions.Azure-csomagokra a projektben:

dotnet add package Azure.Identity dotnet add package Microsoft.Extensions.AzureProgram.cs-ban adjon hozzáusingirányelveket aAzure.IdentityésMicrosoft.Extensions.Azurenévterekhez.Regisztrálja az Azure-szolgáltatásügyfélt a megfelelő

Addelőtagú bővítménymetódus használatával.Az Azure-szolgáltatások speciális ügyfélosztályokkal érhetők el az Azure SDK-ügyfélkódtárakból. Regisztrálja ezeket az ügyféltípusokat, hogy függőséginjektálással érhesse el őket az alkalmazásban.

Adjon át egy példányt

TokenCredentialaUseCredentialmetódusnak. GyakoriTokenCredentialpéldák a következők:Helyi

DefaultAzureCredentialfejlesztésre optimalizált példány. Ez a példa a környezeti változótAZURE_TOKEN_CREDENTIALSa következőre állítjadev: . További információ: Hitelesítő adatok kategóriáinak kizárása.builder.Services.AddAzureClients(clientBuilder => { clientBuilder.AddBlobServiceClient( new Uri("https://<account-name>.blob.core.windows.net")); DefaultAzureCredential credential = new( DefaultAzureCredential.DefaultEnvironmentVariableName); clientBuilder.UseCredential(credential); });Olyan hitelesítő adatok példánya, amely egy adott fejlesztési eszközhöz, például

VisualStudioCredential-hez tartozik.builder.Services.AddAzureClients(clientBuilder => { clientBuilder.AddBlobServiceClient( new Uri("https://<account-name>.blob.core.windows.net")); VisualStudioCredential credential = new(); clientBuilder.UseCredential(credential); });

Jótanács

Ha a csapat több fejlesztőeszközt használ az Azure-ral való hitelesítéshez, előnyben részesítse

DefaultAzureCredentiala helyi fejlesztésre optimalizált példányt az eszközspecifikus hitelesítő adatokhoz.