Azure-erőforrás-szerepkörök hozzárendelése a Privileged Identity Managementben

A Microsoft Entra Privileged Identity Management (PIM) használatával kezelheti a beépített Azure-erőforrás-szerepköröket és egyéni szerepköröket, beleértve (de nem kizárólagosan):

- Tulajdonos

- Felhasználói hozzáférés rendszergazdája

- Közreműködő

- Biztonsági rendszergazda

- Security Manager

Feljegyzés

A tulajdonosi vagy felhasználói hozzáférés Rendszergazda istrator-előfizetési szerepkörökhöz rendelt csoport felhasználói vagy tagjai, valamint a Microsoft Entra-azonosítóban az előfizetés-kezelést engedélyező Microsoft Entra Global-rendszergazdák alapértelmezés szerint erőforrás-rendszergazdai engedélyekkel rendelkeznek. Ezek a rendszergazdák szerepköröket rendelhetnek hozzá, szerepkör-beállításokat konfigurálhatnak, és áttekinthetik a hozzáférést az Azure-erőforrások privileged Identity Management használatával. A felhasználók erőforrás-rendszergazdai engedélyek nélkül nem kezelhetik az erőforrások privileged Identity Management szolgáltatását. Tekintse meg az Azure beépített szerepköreinek listáját.

A Privileged Identity Management támogatja a beépített és az egyéni Azure-szerepköröket is. Az Egyéni Azure-szerepkörökről további információt az Azure egyéni szerepköreivel kapcsolatban talál.

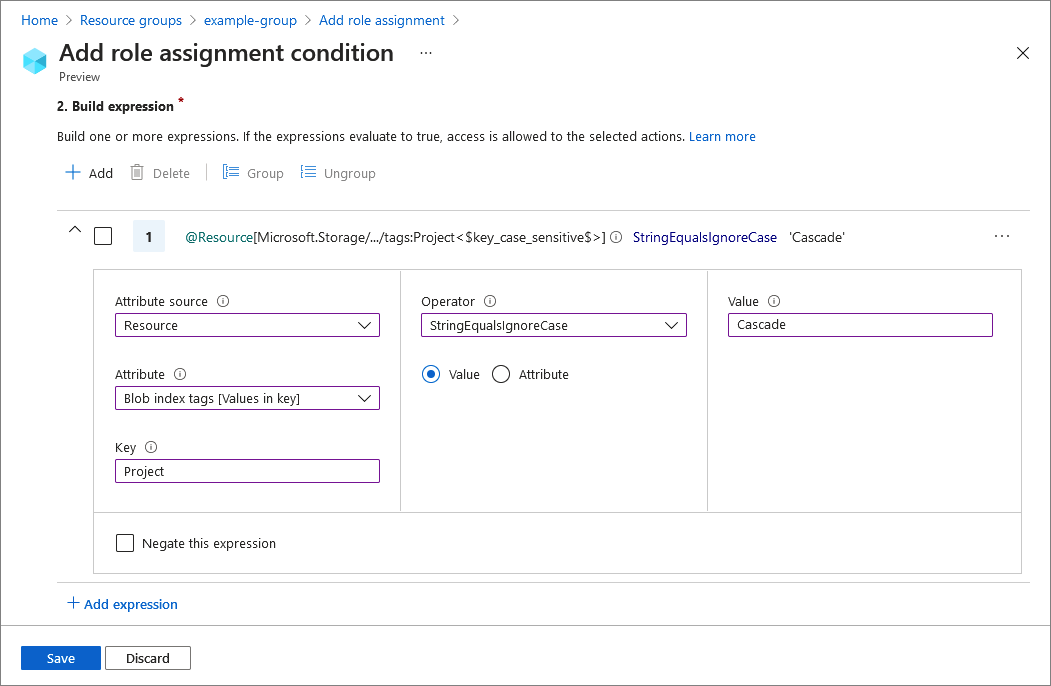

Szerepkör-hozzárendelési feltételek

Az Azure attribútumalapú hozzáférés-vezérlés (Azure ABAC) használatával feltételeket adhat hozzá a jogosult szerepkör-hozzárendelésekhez a Microsoft Entra PIM használatával az Azure-erőforrásokhoz. A Microsoft Entra PIM használatával a végfelhasználóknak aktiválnia kell egy jogosult szerepkör-hozzárendelést, hogy engedélyt kapjon bizonyos műveletek végrehajtására. A Microsoft Entra PIM feltételeinek használata lehetővé teszi, hogy a felhasználó szerepkör-engedélyeit ne csak finomított feltételekkel korlátozza egy erőforrásra, hanem a Microsoft Entra PIM használatával is biztosítsa a szerepkör-hozzárendelést egy időhöz kötött beállítással, jóváhagyási munkafolyamattal, naplózási nyomvonallal stb.

Feljegyzés

Szerepkör hozzárendelése esetén a hozzárendelés:

- Öt percnél rövidebb ideig nem rendelhető hozzá

- A hozzárendelést követő öt percen belül nem távolítható el

Jelenleg a következő beépített szerepkörökhöz tartozhatnak feltételek:

További információ: Mi az Az Azure attribútumalapú hozzáférés-vezérlése (Azure ABAC).

Szerepkör hozzárendelése

Kövesse az alábbi lépéseket, hogy egy felhasználó jogosult legyen egy Azure-erőforrásszerepkörre.

Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhasználói hozzáférésű Rendszergazda istratorként.

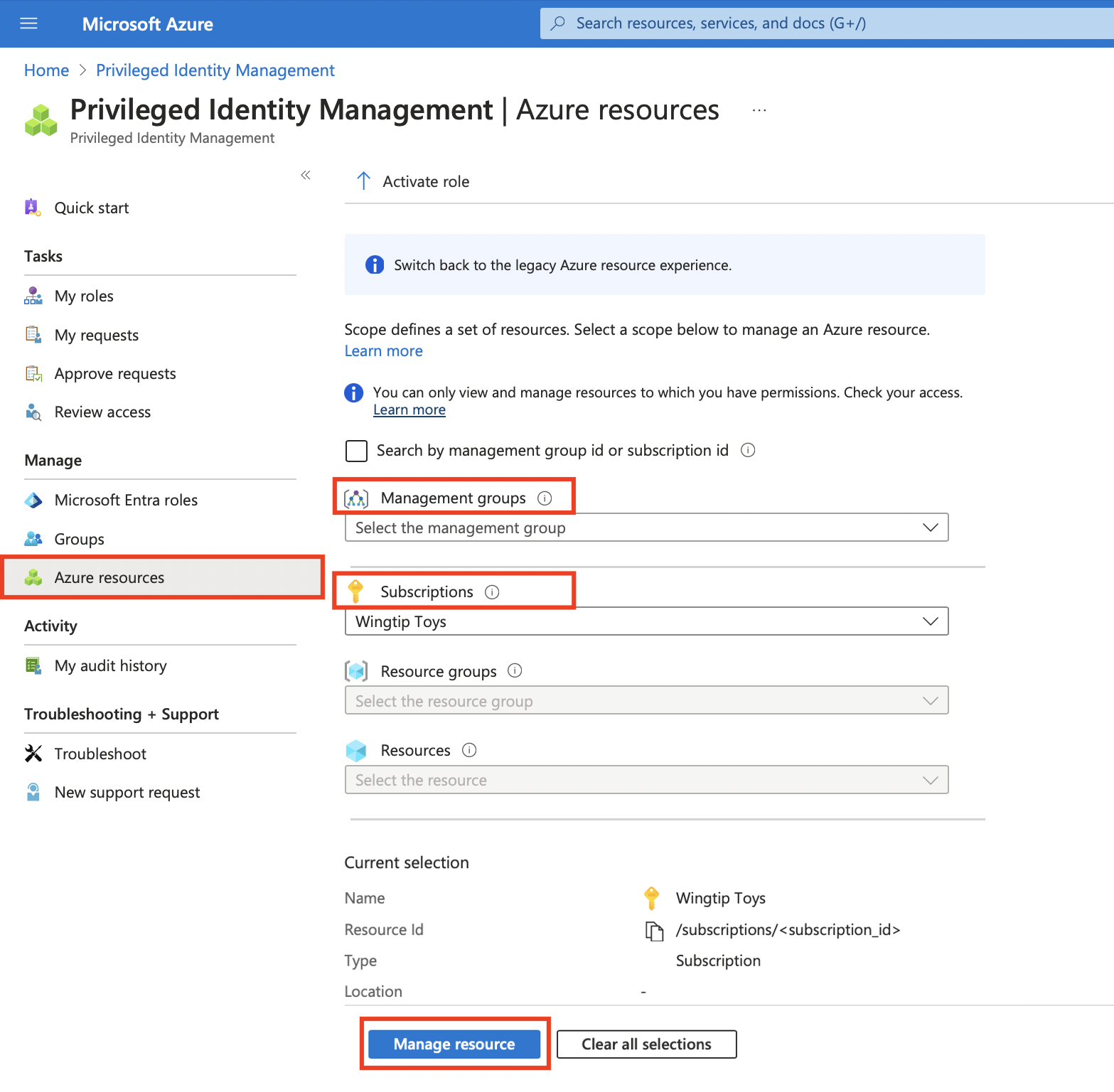

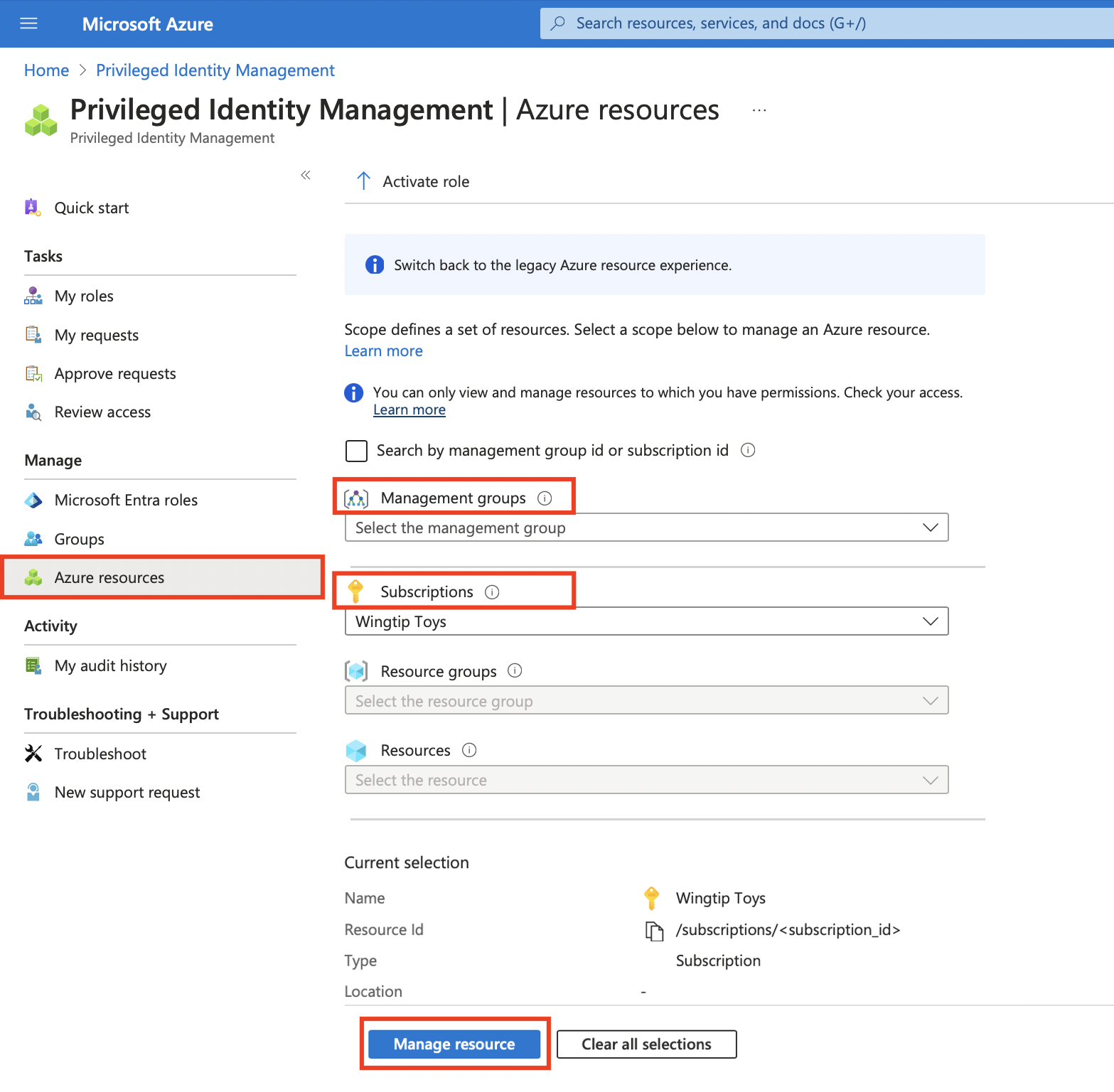

Keresse meg az Identitásszabályozás>privileged Identity Management>Azure-erőforrásokat.

Válassza ki a kezelni kívánt erőforrástípust . Kezdje a Felügyeleti csoport vagy az Előfizetések legördülő listában, majd szükség szerint válassza ki az Erőforráscsoportokat vagy erőforrásokat. Kattintson a kezelni kívánt erőforrás Kiválasztás gombjára az áttekintési oldal megnyitásához.

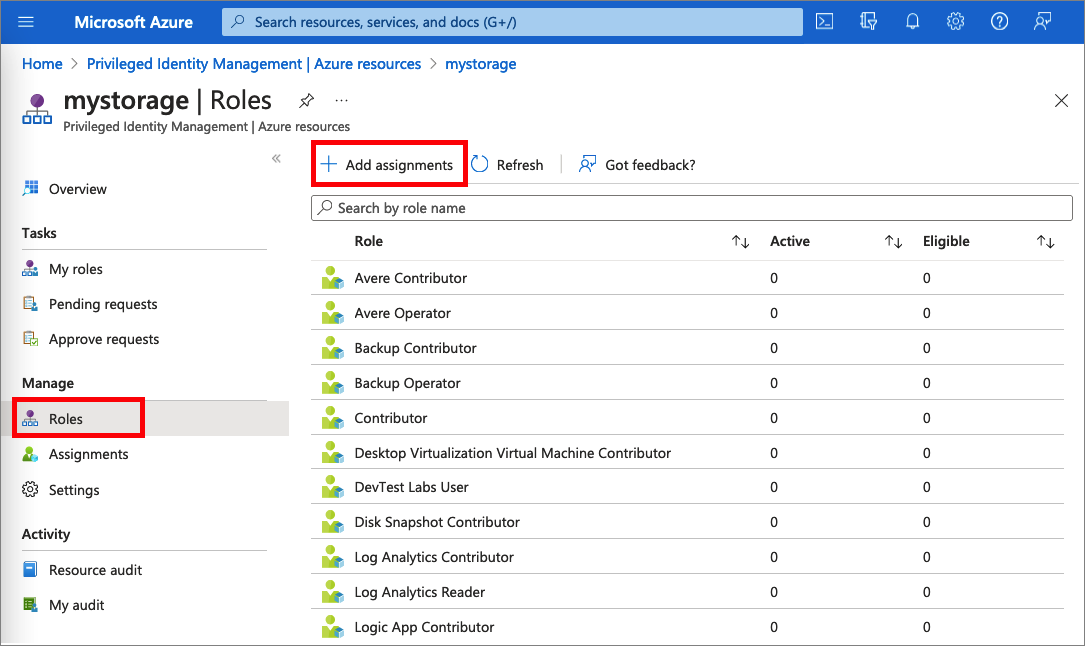

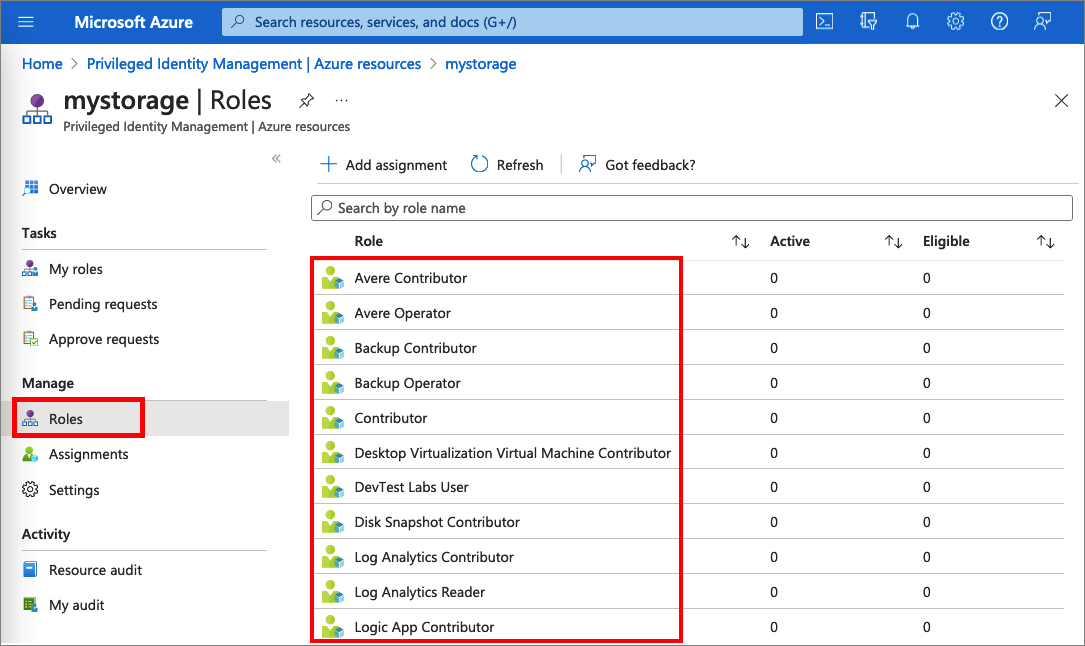

A Kezelés területen válassza a Szerepkörök lehetőséget az Azure-erőforrások szerepköreinek listájának megtekintéséhez.

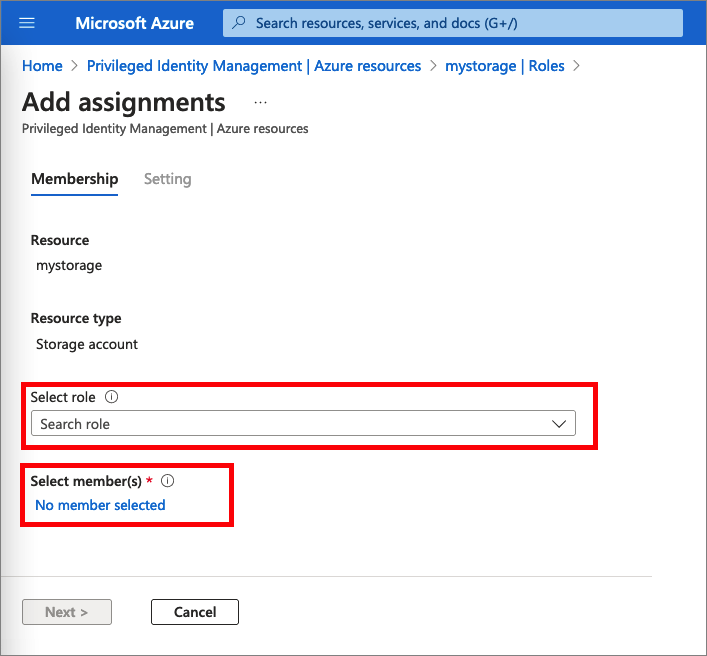

A Hozzárendelések hozzáadása panel megnyitásához válassza a Hozzárendelések hozzáadása lehetőséget.

Válasszon ki egy hozzárendelni kívánt szerepkört .

Válassza a Nincs kijelölt tag hivatkozást a Tag vagy csoport kijelölése panel megnyitásához.

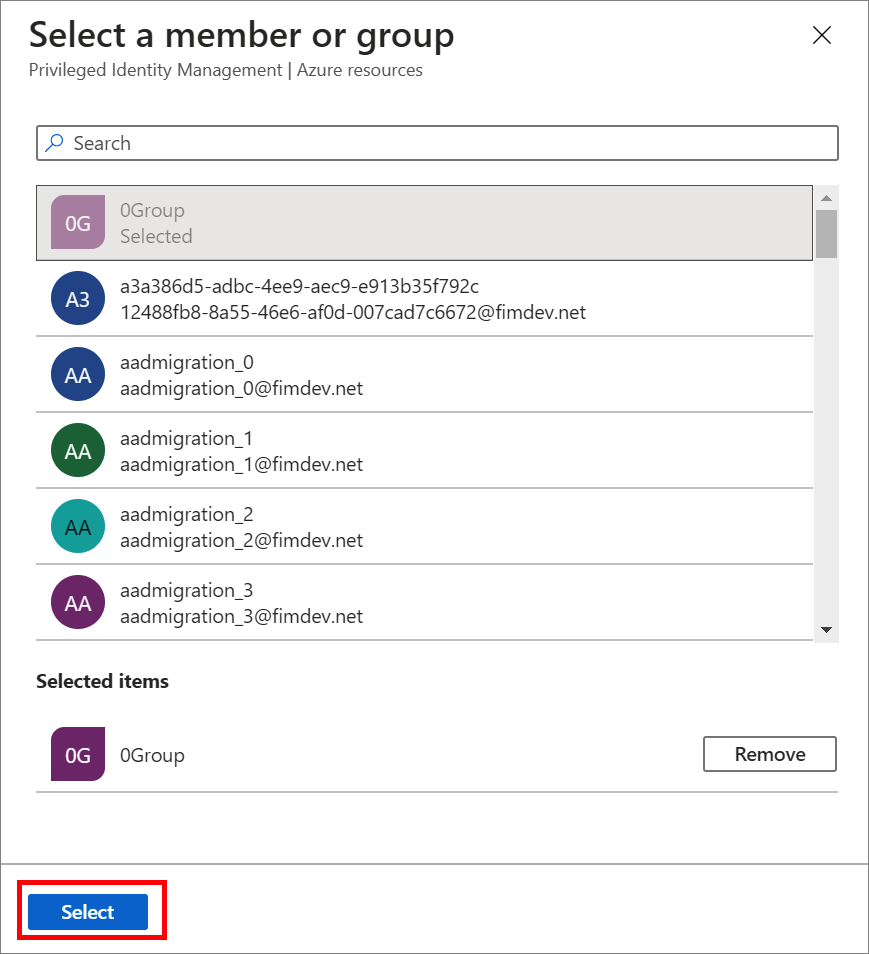

Jelölje ki a szerepkörhöz hozzárendelni kívánt tagot vagy csoportot, majd válassza a Kiválasztás lehetőséget.

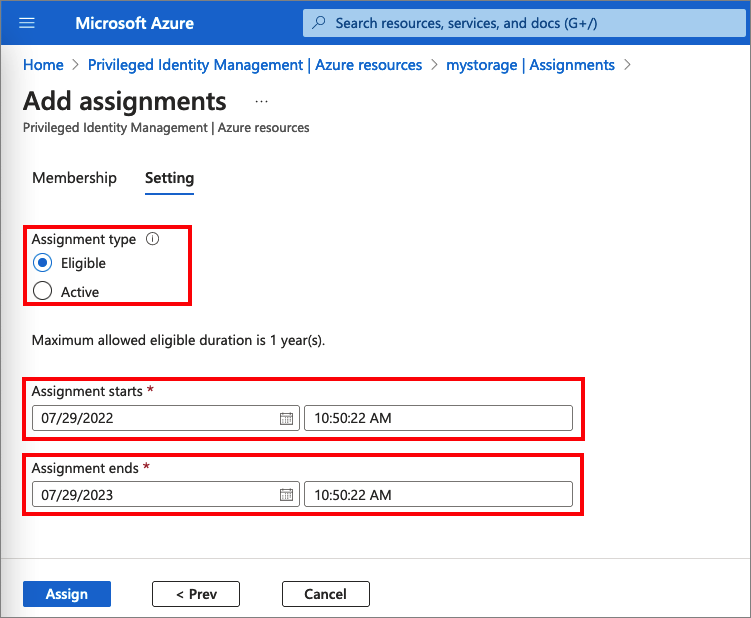

A Gépház lapon, a Hozzárendelés típusa listában válassza a Jogosult vagy az Aktív lehetőséget.

Az Azure-erőforrásokhoz készült Microsoft Entra PIM két különböző hozzárendelési típust biztosít:

A jogosult hozzárendelések használatához a tagnak aktiválnia kell a szerepkört. Rendszergazda istrator megkövetelheti a szerepkör tagjától, hogy bizonyos műveleteket hajtson végre a szerepkör aktiválása előtt, amely lehet például többtényezős hitelesítés (MFA) ellenőrzése, üzleti indoklás megadása vagy jóváhagyás kérése a kijelölt jóváhagyóktól.

Az aktív hozzárendelésekhez nem szükséges, hogy a tag aktiválja a szerepkört a használat előtt. Az aktívként hozzárendelt tagok a használatra kész jogosultságokkal rendelkeznek. Ez a hozzárendelési típus a Microsoft Entra PIM-et nem használó ügyfelek számára is elérhető.

Egy adott hozzárendelés időtartamának megadásához módosítsa a kezdési és befejezési dátumokat és időpontokat.

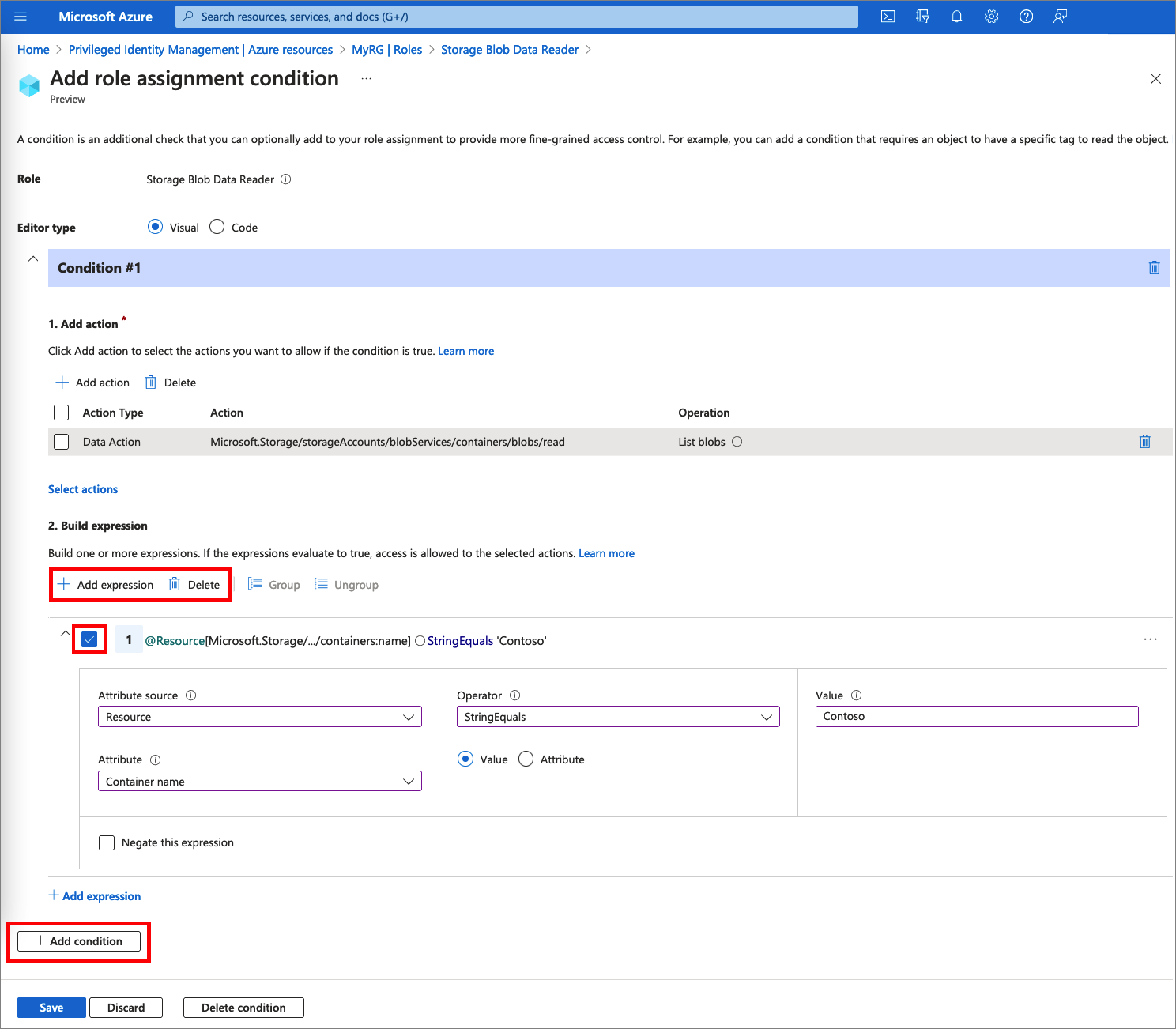

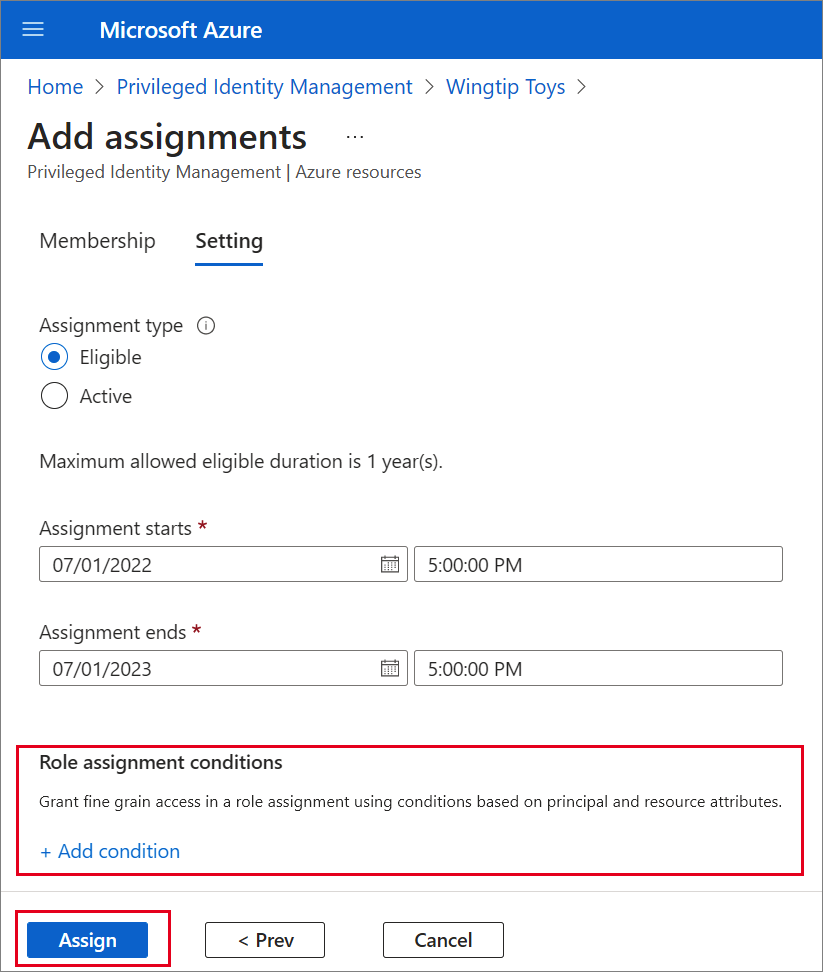

Ha a szerepkör olyan műveletekkel lett definiálva, amelyek feltételekkel engedélyezik az adott szerepkörhöz való hozzárendelést, akkor a Feltétel hozzáadása lehetőséget választva hozzáadhat egy feltételt a hozzárendelés részét képező egyszerű felhasználó és erőforrásattribútumok alapján.

A feltételek megadhatók a kifejezésszerkesztőben.

Ha végzett, válassza a Hozzárendelés lehetőséget.

Az új szerepkör-hozzárendelés létrehozása után megjelenik egy állapotértesítés.

Szerepkör hozzárendelése AZ ARM API használatával

A Privileged Identity Management támogatja az Azure Resource Manager (ARM) API-parancsokat az Azure-erőforrásszerepkörök kezeléséhez, ahogyan azt a PIM ARM API-referencia is dokumentálja. A PIM API használatához szükséges engedélyekért lásd : A Privileged Identity Management API-k ismertetése.

Az alábbi példa egy HTTP-mintakérés, amely jogosult hozzárendelést hoz létre egy Azure-szerepkörhöz.

Kérés

PUT https://management.azure.com/providers/Microsoft.Subscription/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleEligibilityScheduleRequests/64caffb6-55c0-4deb-a585-68e948ea1ad6?api-version=2020-10-01-preview

Kérés törzse

{

"properties": {

"principalId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"roleDefinitionId": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"requestType": "AdminAssign",

"scheduleInfo": {

"startDateTime": "2022-07-05T21:00:00.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "P365D"

}

},

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0"

}

}

Válasz

Állapotkód: 201

{

"properties": {

"targetRoleEligibilityScheduleId": "b1477448-2cc6-4ceb-93b4-54a202a89413",

"targetRoleEligibilityScheduleInstanceId": null,

"scope": "/providers/Microsoft.Subscription/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f",

"roleDefinitionId": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"principalId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"principalType": "User",

"requestType": "AdminAssign",

"status": "Provisioned",

"approvalId": null,

"scheduleInfo": {

"startDateTime": "2022-07-05T21:00:00.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "P365D"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

},

"justification": null,

"requestorId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"createdOn": "2022-07-05T21:00:45.91Z",

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0",

"expandedProperties": {

"scope": {

"id": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f",

"displayName": "Pay-As-You-Go",

"type": "subscription"

},

"roleDefinition": {

"id": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"displayName": "Contributor",

"type": "BuiltInRole"

},

"principal": {

"id": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"displayName": "User Account",

"email": "user@my-tenant.com",

"type": "User"

}

}

},

"name": "64caffb6-55c0-4deb-a585-68e948ea1ad6",

"id": "/providers/Microsoft.Subscription/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/RoleEligibilityScheduleRequests/64caffb6-55c0-4deb-a585-68e948ea1ad6",

"type": "Microsoft.Authorization/RoleEligibilityScheduleRequests"

}

Meglévő szerepkör-hozzárendelés frissítése vagy eltávolítása

Egy meglévő szerepkör-hozzárendelés frissítéséhez vagy eltávolításához kövesse az alábbi lépéseket.

Nyissa meg a Microsoft Entra Privileged Identity Managementet.

Válassza ki az Azure-erőforrásokat.

Válassza ki a kezelni kívánt erőforrástípust . Kezdje a Felügyeleti csoport vagy az Előfizetések legördülő listában, majd szükség szerint válassza ki az Erőforráscsoportokat vagy erőforrásokat. Kattintson a kezelni kívánt erőforrás Kiválasztás gombjára az áttekintési oldal megnyitásához.

A Kezelés területen válassza a Szerepkörök lehetőséget az Azure-erőforrások szerepköreinek listázásához. Az alábbi képernyőképen egy Azure Storage-fiók szerepkörei láthatók. Jelölje ki a frissíteni vagy eltávolítani kívánt szerepkört.

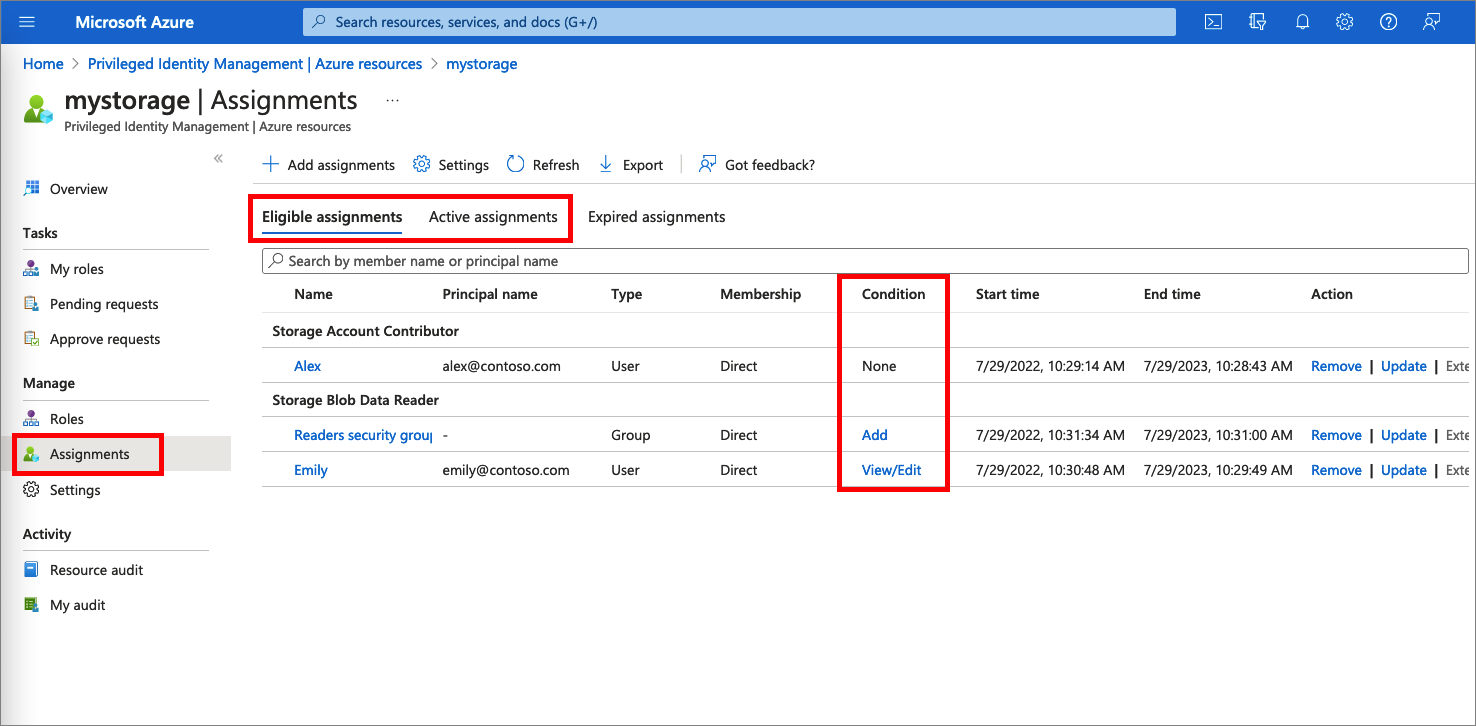

Keresse meg a szerepkör-hozzárendelést a Jogosult szerepkörök vagy az Aktív szerepkörök lapon.

Ha egy feltételt szeretne hozzáadni vagy frissíteni az Azure-erőforrás-hozzáférés finomításához, válassza a Szerepkör-hozzárendelés Feltétel oszlopában a Hozzáadás vagy a Nézet/Szerkesztés lehetőséget. Jelenleg a Storage Blob Data Owner, a Storage Blob Data Reader és a Storage Blob Data Contributor szerepkörök a Microsoft Entra PIM-ben az egyetlen olyan szerepkör, amely feltételekkel rendelkezhet.

A kifejezés frissítéséhez válassza a Kifejezés hozzáadása vagy a Törlés lehetőséget. Ha új feltételt szeretne hozzáadni a szerepkörhöz, a Feltétel hozzáadása lehetőséget is választhatja.

A szerepkör-hozzárendelés kibővítéséről további információt az Azure-erőforrásszerepkörök kiterjesztése vagy megújítása a Privileged Identity Managementben című témakörben talál.