Hozzáférés biztosítása a bejövő kiépítési API-hoz

Bevezetés

Miután konfigurálta az API-alapú bejövő kiépítési alkalmazást, hozzáférési engedélyeket kell adnia, hogy az API-ügyfelek kéréseket küldjenek a kiépítési /bulkUpload API-nak, és lekérdezhessék a kiépítési naplók API-t. Ez az oktatóanyag végigvezeti ezen engedélyek konfigurálásához szükséges lépéseken.

Attól függően, hogy az API-ügyfél hogyan hitelesít a Microsoft Entra-azonosítóval, két konfigurációs lehetőség közül választhat:

- Szolgáltatásnév konfigurálása: Kövesse az alábbi utasításokat, ha az API-ügyfél egy Regisztrált Microsoft Entra-alkalmazás szolgáltatásnevét szeretné használni, és az OAuth-ügyfél hitelesítő adataival szeretné hitelesíteni a folyamatot.

- Felügyelt identitás konfigurálása: Kövesse az alábbi utasításokat, ha az API-ügyfél Microsoft Entra által felügyelt identitást szeretne használni.

Egyszerű szolgáltatás konfigurálása

Ez a konfiguráció regisztrál egy alkalmazást a Microsoft Entra-azonosítóban, amely a külső API-ügyfelet jelöli, és engedélyt ad neki a bejövő kiépítési API meghívására. A szolgáltatásnév ügyfélazonosítója és az ügyfélkód használható az OAuth-ügyfél hitelesítő adatainak átadási folyamatában.

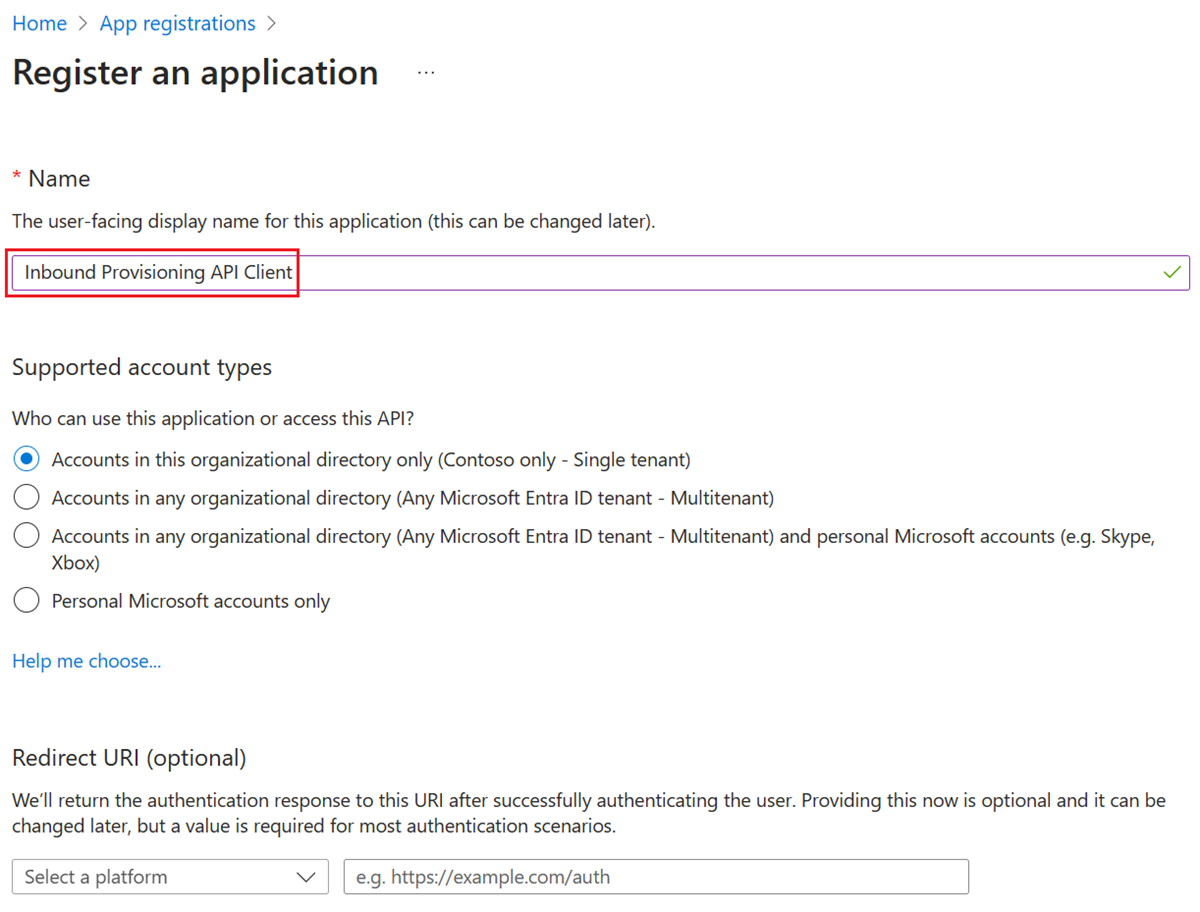

- Jelentkezzen be a Microsoft Entra Felügyeleti központba (https://entra.microsoft.com) legalább az Alkalmazás Rendszergazda istrator bejelentkezési hitelesítő adataival.

- Tallózással keresse meg a Microsoft Entra ID -Applications ->>Alkalmazásregisztrációk azonosítóját.

- Kattintson az Új regisztráció lehetőségre.

- Adjon meg egy alkalmazásnevet, válassza ki az alapértelmezett beállításokat, és kattintson a Regisztráció gombra.

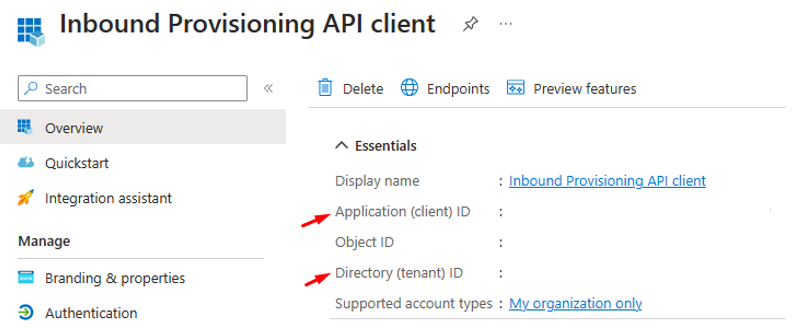

- Másolja ki az alkalmazás (ügyfél) és a címtár (bérlő) azonosító értékeit az Áttekintés panelről, és mentse azt későbbi használatra az API-ügyfélben.

- Az alkalmazás helyi menüjében válassza a Tanúsítványok > titkos kódok lehetőséget.

- Hozzon létre egy új ügyfélkulcsot. Adja meg a titkos kód és a lejárat dátumát.

- Másolja ki az ügyfélkulcs generált értékét, és mentse az API-ügyfél későbbi használatra.

- A helyi menü API-engedélyei között válassza az Engedély hozzáadása lehetőséget.

- Az API-engedélyek kérése csoportban válassza a Microsoft Graphot.

- Válassza ki az alkalmazásengedélyeket.

- Keressen és válassza ki az AuditLog.Read.All és a SynchronizationData-User.Upload jogosultságot.

- Kattintson a rendszergazdai hozzájárulás megadására a következő képernyőn az engedély-hozzárendelés befejezéséhez. Kattintson az Igen gombra a megerősítést kérő párbeszédpanelen. Az alkalmazásnak az alábbi engedélykészletekkel kell rendelkeznie.

- Most már készen áll a szolgáltatásnév használatára az API-ügyféllel.

- Éles számítási feladatokhoz javasoljuk, hogy az ügyféltanúsítvány-alapú hitelesítést használja a szolgáltatásnévvel vagy a felügyelt identitásokkal.

Felügyelt identitás konfigurálása

Ez a szakasz azt ismerteti, hogyan rendelheti hozzá a szükséges engedélyeket egy felügyelt identitáshoz.

Konfiguráljon egy felügyelt identitást az Azure-erőforrással való használatra.

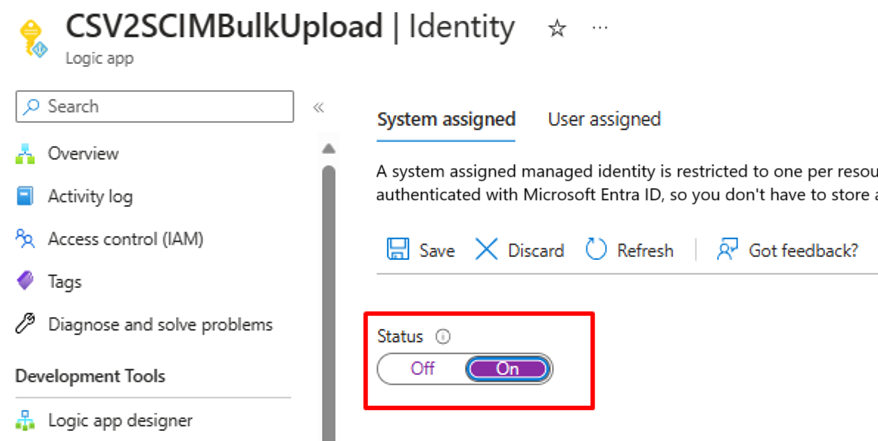

Másolja ki a felügyelt identitás nevét a Microsoft Entra felügyeleti központból. Például: Az alábbi képernyőképen egy rendszer által hozzárendelt felügyelt identitás neve látható, amely egy "CSV2SCIMBulkUpload" nevű Azure Logic Apps-munkafolyamathoz van társítva.

Futtassa a következő PowerShell-szkriptet, hogy engedélyeket rendeljen a felügyelt identitáshoz.

Install-Module Microsoft.Graph -Scope CurrentUser Connect-MgGraph -Scopes "Application.Read.All","AppRoleAssignment.ReadWrite.All,RoleManagement.ReadWrite.Directory" $graphApp = Get-MgServicePrincipal -Filter "AppId eq '00000003-0000-0000-c000-000000000000'" $PermissionName = "SynchronizationData-User.Upload" $AppRole = $graphApp.AppRoles | ` Where-Object {$_.Value -eq $PermissionName -and $_.AllowedMemberTypes -contains "Application"} $managedID = Get-MgServicePrincipal -Filter "DisplayName eq 'CSV2SCIMBulkUpload'" New-MgServicePrincipalAppRoleAssignment -PrincipalId $managedID.Id -ServicePrincipalId $managedID.Id -ResourceId $graphApp.Id -AppRoleId $AppRole.Id $PermissionName = "AuditLog.Read.All" $AppRole = $graphApp.AppRoles | ` Where-Object {$_.Value -eq $PermissionName -and $_.AllowedMemberTypes -contains "Application"} $managedID = Get-MgServicePrincipal -Filter "DisplayName eq 'CSV2SCIMBulkUpload'" New-MgServicePrincipalAppRoleAssignment -PrincipalId $managedID.Id -ServicePrincipalId $managedID.Id -ResourceId $graphApp.Id -AppRoleId $AppRole.IdAz engedély alkalmazásának megerősítéséhez keresse meg a felügyelt identitásszolgáltatásnevet a Nagyvállalati alkalmazások területen a Microsoft Entra-azonosítóban. Távolítsa el az alkalmazástípus-szűrőt az összes szolgáltatásnév megtekintéséhez.

Kattintson a Biztonság területen az Engedélyek panelre. Győződjön meg arról, hogy az engedély be van állítva.

Most már készen áll a felügyelt identitás használatára az API-ügyféllel.

Következő lépések

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: